1. tomcat 后台部署 war 包 getshell

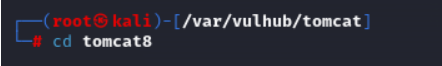

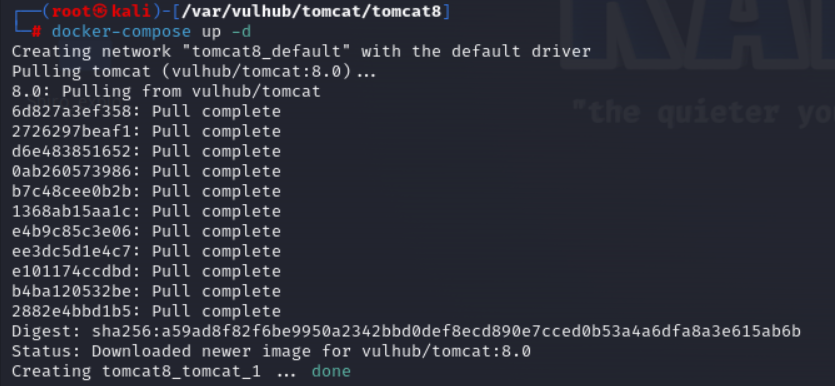

首先进入该漏洞的文件目录

使用docker启动靶场环境

查看端口的开放情况

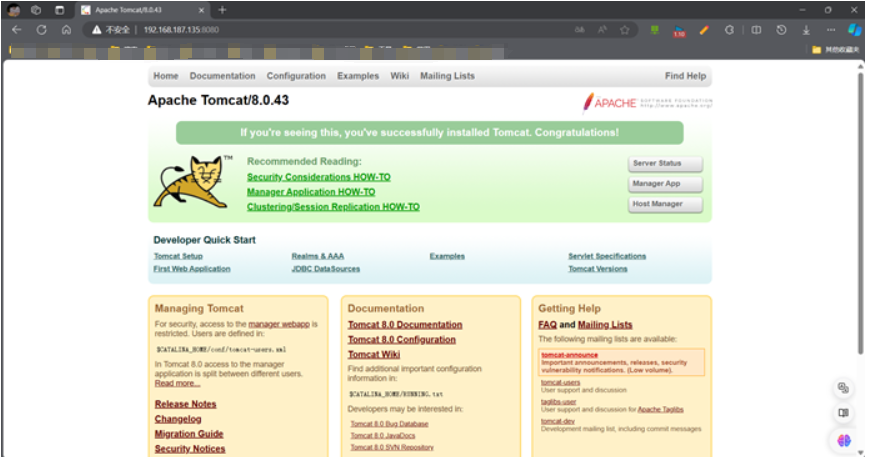

访问靶场:192.168.187.135:8080

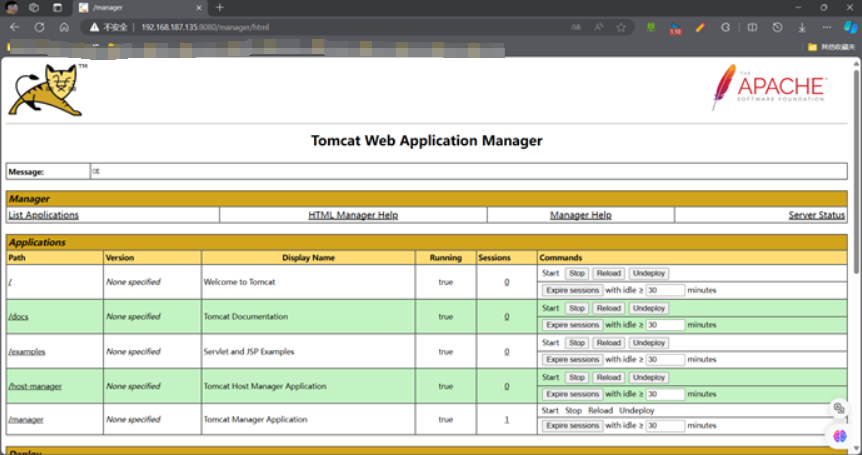

访问靶机地址 http://192.168.187.135:8080/manager/html Tomcat 默认页面登录管理就在 manager/html 下,使用弱口令 tomcat/tomcat 直接登录到后台

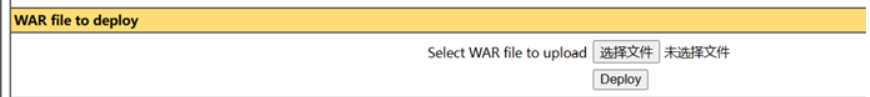

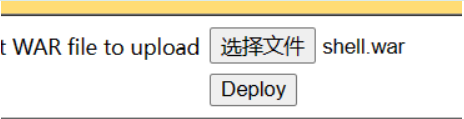

找到上传 war 包的上传点

上传部署制作好的 war 包

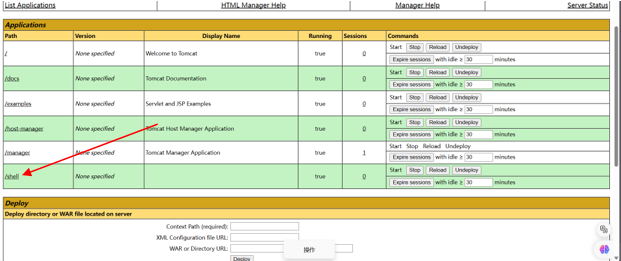

上传后可以进入看到上传的war包

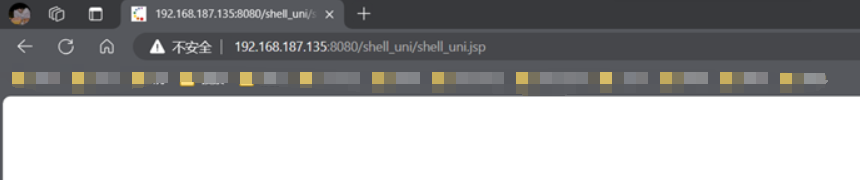

由于自动解压后是一个文件夹,所以木马的位置应是shell_uni/shell_uni.jsp

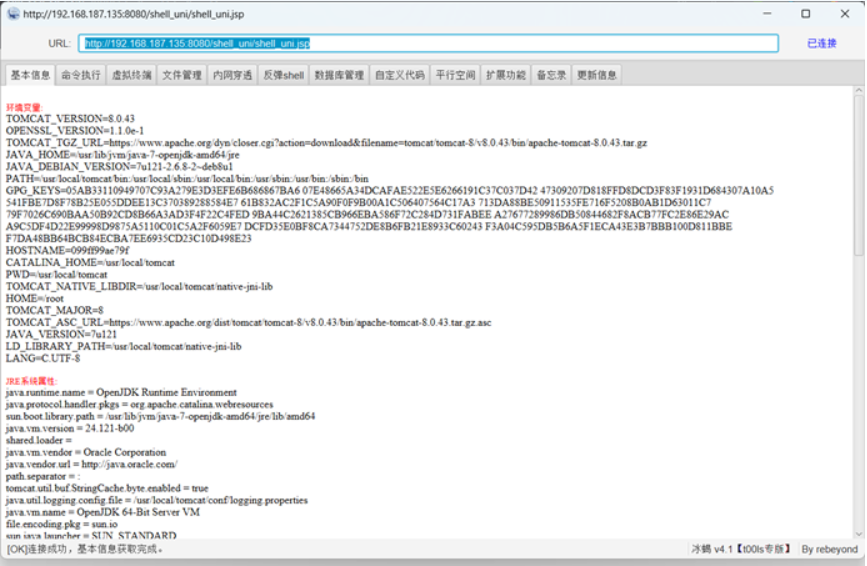

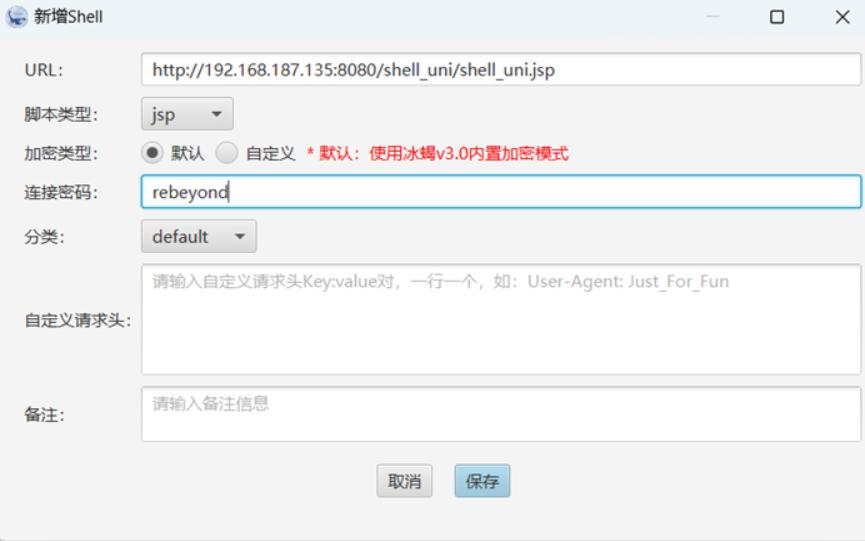

使用冰蝎尝试连接

连接成功