目录

NAT

NAT分类

旧分类

新分类

NAT配置

源NAT编辑

配置源NAT地址池编辑

关于源NAT环路问题

环境如下编辑

防火墙nat编辑编辑

路由器要配置指向11.0.0.0 网段的静态路由编辑

测试编辑

如果此时有外网用户直接pingNAT地址,则环路出现。编辑编辑编辑

解决方案,在配置NAT时勾上黑洞路由编辑编辑

关于勾上黑洞路由可以减少链路资源浪费

三元组

关于源动态nat与nat策略

目标NAT

1.NAT策略编辑

2.服务器映射编辑编辑

关于目标NAT环路问题

环境如下编辑编辑

防火墙安全策略及NAT编辑编辑

测试

如果现在有外网直接访问NAT地址上没有转换的端口

分析:

解决方案,在配置NAT时勾上黑洞路由编辑

当目标nat地址为接口地址时不能配置黑洞路由编辑

双向NAT编辑

如果只设有源NAT

如果只设有目标NAT编辑编辑

配置方法编辑

多出口NAT

NAT

NAT分类

旧分类

-

静态NAT

-

公网地址与内网地址一一对应

-

静态NAT存在两个问题:1.静态NAT地址一对一转换并未节约IP地址(增加IP控制)2.某些私有IP地址并不一定是一直使用(未充分使用公有IP地址空间)

-

-

动态NAT

-

公网地址池与内网地址动态对应

-

-

NAPT 端口映射

-

easy IP

-

少数的动态IP通过不同端口来对应多个的内网地址

-

与NAPT一致,区别点在于将公有地址定义为连接公网出接口IP地址。通过不同的端口号来区分流量

-

-

多对多的NAPT

-

多个地址池与内网地址动态端口映射

-

-

-

服务器映射

-

指定公有IP地址(端口)向私有IP地址(端口)的一对一映射关系

-

新分类

-

源NAT --- 基于源IP地址进行转换,包含静态NAT,动态NAT以及NAPT

-

目标NAT --- 基于目标IP地址进行转换,以前的端口映射

-

双向NAT --- 同时转换源IP地址和目标IP地址

NAT配置

源NAT

配置源NAT地址池

-

注意:源NAT是在安全策略之后执行转换。

-

黑洞路由选项最好都勾选上可以避免路由环路和无效ARP的产生,后面会讲

-

配置黑洞路由就是会使公网地址池中的地址都生成一条指向其自身的空接口,这里主要是为了应对公网地址和出接口地址不在同一个网段的情况,因为在这种情况下,如果公网用户访问地址池中的公网地址,将可能造成环路,所以,需要通过空接口防环;如果公网地址池地址和出接口在同一个网段,也可以勾选该选项,这种情况下虽然不会出现环路,但是,有了这个黑洞路由,可以减少ARP报文的出现;

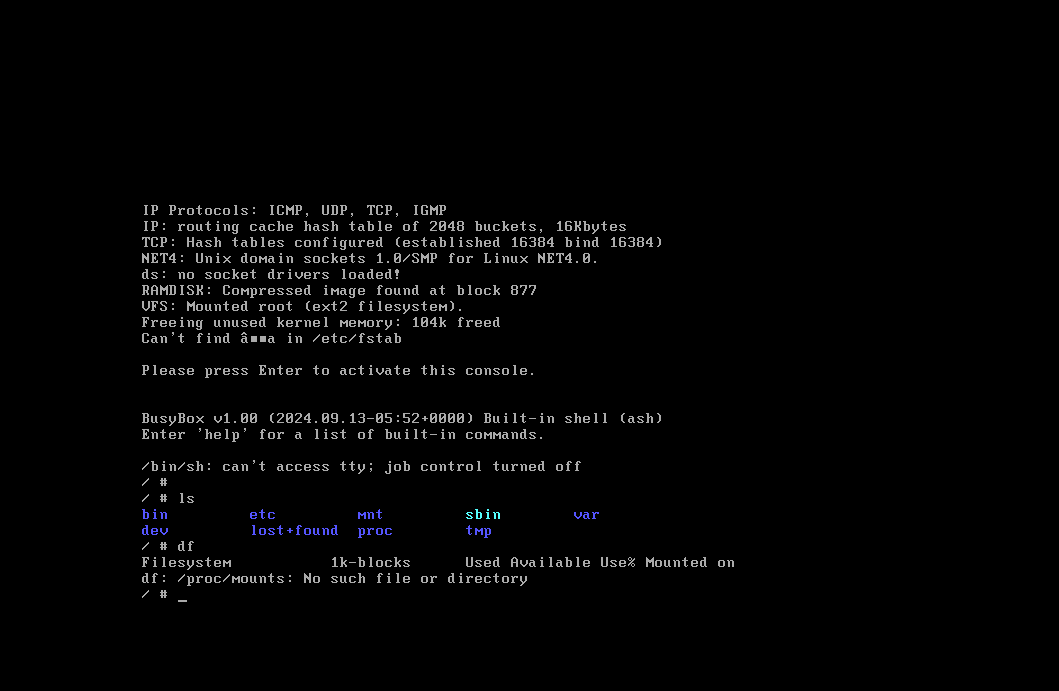

关于源NAT环路问题

环境如下

防火墙nat

-

要求NAT转换地址与接口地址不同

-

先不配置静态路由

路由器要配置指向11.0.0.0 网段的静态路由

测试

如果此时有外网用户直接pingNAT地址,则环路出现。

解决方案,在配置NAT时勾上黑洞路由

关于勾上黑洞路由可以减少链路资源浪费

-

将NAT地址改为接口同网段,不勾上黑洞路由

-

外网直接pingNAT地址

-

由于12.0.0.6在FW2接口1/0/1接口内,所以在没有黑洞路由的情况下,它会向这链路不停发送ARP。

-

勾上黑洞路由

-

此时就没有向外发送ARP报文的

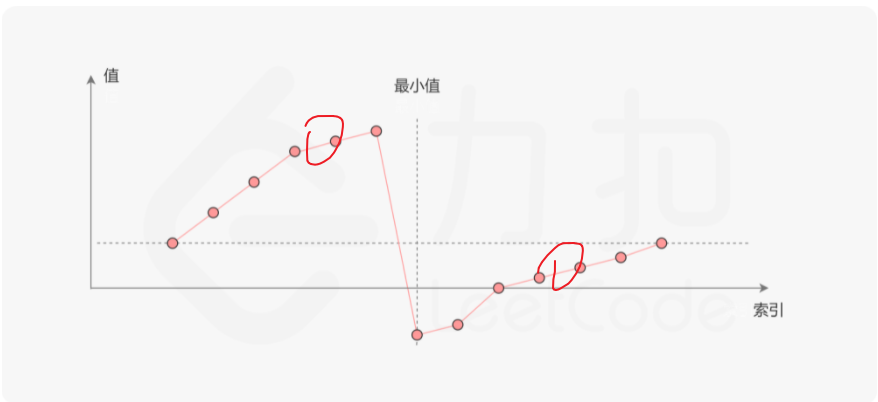

三元组

-

三元组一般用于p2p(people to people)网络

-

因为这种模式一般是时客户端先与p2p服务器先建立连接,然后服务端再去连接另一个客户端,最后两个客户端再建立相互通讯

-

但是这样就出现了问题,目标IP和端口变了,似乎不满足五元组了,无法进行nat转换,就无法进行通讯了,所以对于这总情况,我们就放开了条件采用三元组进行匹配

-

(都是针对NAPT技术)

-

五元组NAT --- 通过源IP,源端口,目标IP,目标端口,协议五个参数来标定一次NAT的转换,如果任何一个参数发生变化,都需要更换端口来进行转换。

-

三元组NAT --- 仅识别源IP,源端口和协议三个参数来区分一次NAT的链接

-

端口预分配 --- 可以设定端口转换使用的端口范围

-

源IP地址数量限制 --- 可以设定一个公网IP地址转换的源IP地址的数量,比如设置为1,则公网IP地址在会话表老化之前,只能针对一个源IP地址进行转换

-

保留IP地址 ---- 可以将不需要使用的公网IP地址放置在保留IP地址中,则在进行转换的时候,不会使用该地址转换。

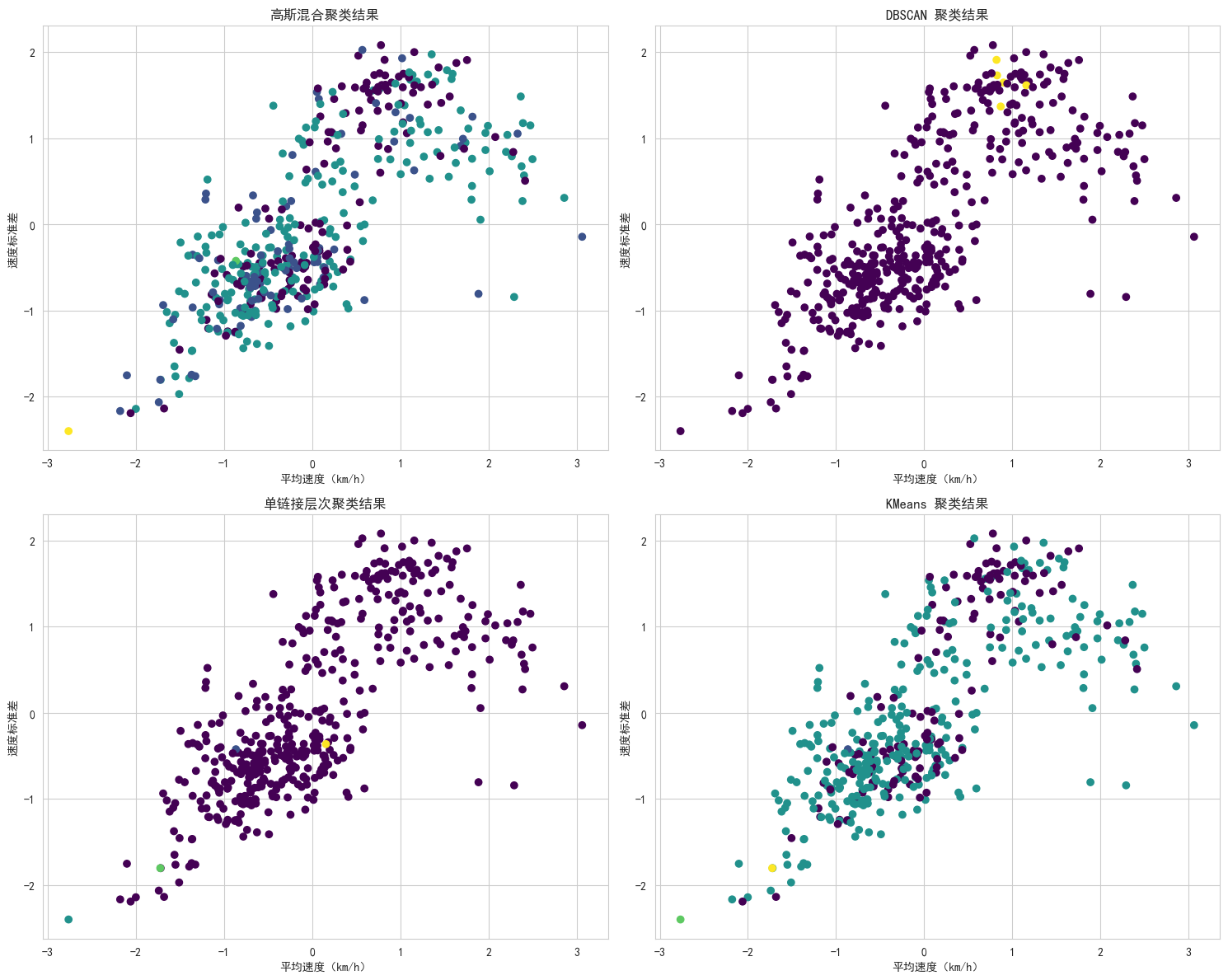

关于源动态nat与nat策略

-

我们说过是否进行动态nat转换是不用看nat策略的

-

地址池和策略如下:

-

这里明显我是把端口地址转换关掉了,就变成单纯的动态nat

-

然后我们看看server-map表

-

空空如也

-

现在我们尝试ping一下

-

很明显失败了,但是安全策略通过了,nat策略没有通过,不是说好动态nat,不看nat策略的吗

-

那我们再试试http

-

成了,抓紧看看server-map表,发现有一条转发表项,而且目的地址和协议都为any

-

再ping一下

-

我们发现虽然nat条目没有命中但是依旧能够进行转换,说明往后的数据包都没有受到nat策略的影响,而是依靠server-map表再进行转发。

目标NAT

-

对目的地址进行转换,用于外网访问内网,一般用于服务器映射

1.NAT策略

-

地址池内的地址就是出口地址,当然也可以用其他地址,但是考虑公网地址稀有,一般就是端口映射

-

公网地址与私网地址一对一转换

-

适用于通过多个公网地址访问多个私网地址的场景。

-

公网地址与私网地址—对一进行映射。

-

公网地址数量与私网地址数量必须—致。

-

如果公网端口要做转换,只能指定一个私网端口。

-

-

公网端口与私网地址一对一转换

-

适用于通过一个公网地址的多个端口访回多个私网地址的场景。

-

公网端口与私网地址将一对—进行映射。

-

公网端口数量与私网地址数量必须—致,公网地址只能指定一个。

-

如果公网端口要做转换,只能指定一个私网端口。

-

-

公网端口与私网端口一对一转换(常用)

-

适用于通过一个公网地址的多个端口访问一个私网地址的多个端口的场景。

-

公网端口与私网端口将一对一进行映射。

-

公网端数量与私网地址端口必须一致。

-

公网地址和私网地址均只能指定一个。

-

-

公网地址与私网端口一对一转换

-

适用于通过多个公网地址访问一个私网地址的多个端口的场景。

-

公网地址与私网端口将一对一进行映射。

-

公网地址数量与私网端口数量必须一致。

-

公网端口和私网地址均只能指定一个。

-

-

随机转换为目的转换地址池中的地址

-

该方式下,系统将报文目的地址随机转换为目的转换地址池中的地址。

-

2.服务器映射

-

几个注意点:

-

别忘记创建外访问内的安全策略

-

安全区域:

-

基于安全区域发布公网地址,该服务器只能被该安全区域的用户访问,其它安全区域的用户无法访问i该服务器。

-

-

黑洞路由:

-

勾选后将自动下发到公网地址的黑洞路由,可以防止路由环路。同时,配置OSPF等动态路由协议引入静态路由后,公网地址可以通过动态路由协议发布出去。

-

当公网地址与接口地址—致时,不能配置黑洞路由。

-

-

关于目标NAT环路问题

环境如下

防火墙安全策略及NAT

-

这里转换地址与接口接口地址不在一个网段

-

需要在isp上配置静态路由

-

ip route-static 10.0.0.1 32 12.0.0.2

-

测试

-

正常使用

如果现在有外网直接访问NAT地址上没有转换的端口

-

这里的策略我们只转换了80

-

若是我们访问8080由该如何呢

-

很明显出环了

-

然后ping其实是一样的

分析:

-

这里就引用源nat的问题,是一样的

解决方案,在配置NAT时勾上黑洞路由

-

发现路由表生成了一条10.0.0.1/32指向环回的黑洞路由,来破坏环路

-

成功

当目标nat地址为接口地址时不能配置黑洞路由

双向NAT

-

当内网设备需要通过公网地址或者域名访问内网的服务器时

-

原因:

-

如果公司内部员工能够直接使用私网访问到服务器,那么这访问信息时可以跳过防火墙的监控直接与服务器建立连接

-

在安全监视方面服务器的防御一定最高的,至于其他PC防御就没有那么高,那么攻击者完全通过攻击这些防御相对薄弱的PC,然后再通过内网攻击服务器

-

如果只设有源NAT

-

发现没什么用,只有源NAT访问内网,都不会经过NAT设备,直接二层转发

如果只设有目标NAT

配置方法

-

我们发现其实就是源NAT和目标NAT合到一起配置

多出口NAT

-

源NAT

-

1,将不同的接口放置在不同的区域中,基于区域做NAT策略

-

2,将不同的接口放在同一个区域,基于接口做NAT策略

-

-

目标NAT

-

1,可以分区域配置两个服务器映射

-

2,也可以是同一个区域。注意,如果是同一个区域,不能将两条服务器映射策略同时开启“允许服务器访问公网”

-

-

对于多出口问题经量配置源进源出

![[数据结构]算法复杂度详解](https://i-blog.csdnimg.cn/direct/7c1cf9a98cf146338aa302f2a31bd350.png)