一、内网访问

1.打开ctfhub给的环境地址

2.观察题目 发现让我们访问127.0.0.1下的flag.php

在地址栏后面有一个url参数

?url=http://127.0.0.1/flag.php 提交即可

二、伪协议读取文件

1.打开ctfhub给的环境

2.观察题目 发现让我们读取flag.php文件

读取文件用到的协议是file://

web默认目录一般是/var/www/html

尝试访问/var/www/html/flag.php 发现页面并没有flag

3.查看网页源代码

可以发现有flag

三、端口扫描

1.打开ctfhub给的环境

2.观察题目 发现端口范围在8000-9000端口之间

尝试访问http://127.0.0.1:8000 使用burp抓包进行访问

3.发送到攻击模块

先清除默认的payload 在8000处添加payload进行攻击

然后选择数值类型 8000开始 9000结束

4.开始攻击 查看存在flag的端口

发现有一个长度不一样 查看响应包 发现有flag

提交即可

四、POST请求

1.打开环境

2.打开地址

使url=http://127.0.0.1/flag.php 会发现有一个输入框

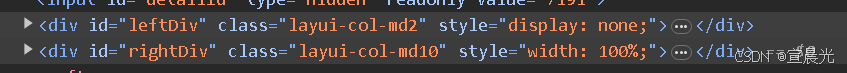

3.查看网页源代码

发现提交的是key值 注释里有说明了key的值

4.提交请求时抓包

5.使用gopher协议进行post请求

构造gopher协议请求

修改host=127.0.0.1:80

6.进行url编码

7.保存到txt文件 将%0A全部改为%0D%0A

8.再次返回在线编码 进行二次编码

9.将编码结果提交到url

注意:有的编码平台可能会把冒号和双斜杠进行编码 构造payload时要修改回来

页面出现flag

五、上传文件

1.打开ctfhub给的环境

2.在地址栏输入127.0.0.1/flag.php

3.构造提交按钮

4.上传文件的时候进行抓包

5.构造gopher协议

6.进行url编码

将数据包内容进行url编码

7.修改%0A为%0D%0A

在末尾加上%0D%0A 表示结束

8.修改之后进行二次编码

9.返回环境给的地址进行构造

在url后加上二次编码后的gopher协议 发现页面有flag