目录

1.防火墙简介

1.1 什么是防火墙?

1.2 防火墙的功能

1.3 防火墙的类型

2.防火墙配置实验

2.1 基本要求

2.2 实验top

3.实验配置

3.1 基础配置

3.1.1 基础配置

3.1.2 安全域配置

3.1.3 配置安全策略

3.1.4 配置NAT

3.1.5 trust->dmz

3.1.6 端口映射,服务器映射到外网

3.1.7 防火墙放行untrust->dmz

3.2 效果查看

3.2.1 pc与互联网的访问

3.2.2 nat地址转换

3.2.3 互联网访问

1.防火墙简介

1.1 什么是防火墙?

防火墙是一种网络安全设备,它监控并控制进出网络流量,依据一组预设的安全规则来决定是否允许特定的数据包通过。防火墙可以是硬件设备,也可以是软件程序,或者是二者的结合。它是保护网络安全的第一道防线。

1.2 防火墙的功能

(1)访问控制:防火墙可以根据预先设定的规则来允许或拒绝进出网络的流量。这样可以防止未经授权的访问,保护网络资源的安全。

(2)网络地址转换(NAT):防火墙可以隐藏内部网络结构,通过将内部私有IP地址映射到公共IP地址上,使得内部网络用户可以安全地访问外部网络,同时外部网络用户无法直接访问内部网络。

(3)监控和记录:防火墙能够记录所有通过它的流量,包括允许和拒绝的连接。这些日志可以用于审计、分析和检测异常活动。

(4)防止恶意攻击:防火墙能够检测并阻止各种网络攻击,如拒绝服务(DoS)攻击、分布式拒绝服务(DDoS)攻击、端口扫描等。

(5)虚拟专用网络(VPN)支持:许多防火墙支持VPN功能,允许安全的远程访问,通过加密的隧道连接远程用户和企业网络。

(6)应用层过滤:高级防火墙可以检查网络流量中的数据内容,阻止特定应用程序或服务的使用,如禁止访问特定的网站或应用程序。

(7)入侵检测和防御:现代防火墙通常集成了入侵检测系统(IDS)和入侵防御系统(IPS),可以检测并响应潜在的安全威胁。

1.3 防火墙的类型

(1)包过滤防火墙:根据IP地址、端口号和协议来过滤数据包,是最基础的防火墙类型。

(2)状态检测防火墙:不仅检查数据包的头信息,还记录数据包的状态,能更有效地控制流量。

(3)代理防火墙:通过代理服务器对进出网络的流量进行过滤和监控,提供更高级的安全控制。

(4)下一代防火墙(NGFW):结合了传统防火墙功能和更多高级功能,如应用识别与控制、威胁情报和深度数据包检测。

2.防火墙配置实验

2.1 基本要求

(1)内网主机PC1可以主动访问Internet,但internet 无法主动访问PC1。

(2)出口防火墙进行NAT转换,NAT 公网地址池100.1.1.10-100.1.1.20。

(3)internet可以通过公网地址100.1.1.100/24访问地址为192.168.2.100/24的内部web服务。

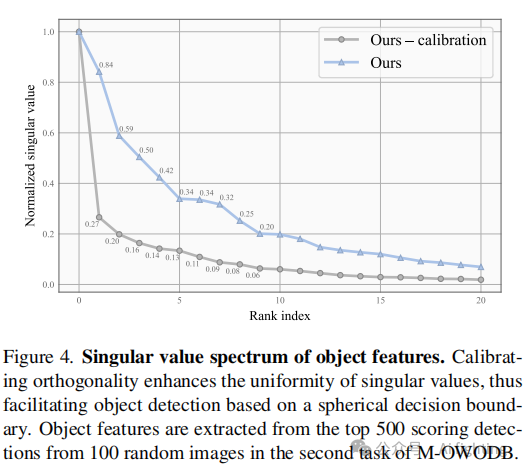

2.2 实验top

3.实验配置

3.1 基础配置

华为usg6000v(防火墙)初始账号密码admin,Admin@123,密码需要修改,不改进不去

Huawei@!123(密码要足够复杂,你也可以用其他的),注意接口ip地址不要忘记配置

3.1.1 基础配置

(1)Firewall

system-view

sysname Firewall

int g1/0/1

ip add 192.168.1.254 24

int g1/0/2

ip add 192.168.2.254

int g1/0/3

ip add 100.1.1.1 24

其他设备的ip信息类似完成

3.1.2 安全域配置

firewall zone trust

add interface g1/0/1

firewall zone untrust

add interface g1/0/3

firewall zone dmz

add interface g1/0/2

3.1.3 配置安全策略

security-policy

rule name trust_to_untrust

source-zone trust

destination-zone untrust

source-address 192.168.1.0 24

destination-address any

action permit

3.1.4 配置NAT

(1)配置地址池,选择模式

nat address-group addressgroup1

mode pat

section 0 100.1.1.10 100.1.1.20

q

(2)配置策略

nat-policy

rule name policy_nat1

source-zone trust

destination-zone untrust

source-address 192.168.1.0 24

destination-address any

action source-nat address-group addressgroup1

display firewall session table

3.1.5 trust->dmz

security-policy

rule name trust_to_dmz

source-zone trust

destination-zone dmz

action permit

#下面可以不配置,也可以配置上

source-address 192.168.1.0 24

destination-address 192.168.2.0 24

action permit

3.1.6 端口映射,服务器映射到外网

#下面的web是名字,可以不要

filewall

#nat server web protocol tcp global 100.1.1.100 80 inside 192.168.2.100 wwwnat server protocol tcp global 100.1.1.100 80 inside 192.168.2.100 80

#undo nat server protocol tcp global 100.1.1.100 80 inside 192.168.2.100 www

HLW

telnet 100.1.1.100 80

3.1.7 防火墙放行untrust->dmz

security-policy

rule name untrust_to_dmz

source-zone untrust

destination-zone dmz

destination-address 192.168.2.100 32

action permit

3.2 效果查看

3.2.1 pc与互联网的访问

(1)pc访问互联网

(2)互联网访问pc

3.2.2 nat地址转换查看

这个NAT转换表明内网设备(192.168.1.1)通过防火墙与外部设备(100.1.1.2)进行了通信。防火墙将内网IP地址转换成了外部IP(100.1.1.20),这样内网设备就可以与外部设备通信,而外部设备只看到转换后的公网IP地址。

3.2.3 互联网访问

注意先启动这里

在互联网(HLW)使用命令访问

telnet 100.1.1.100 80

显示当前的会话表

display firewall session table

http VPN: public --> public 100.1.1.2:50621 --> 100.1.1.100:80 [192.168.2.100:80]:

http VPN表示这是一个通过VPN的HTTP会话。public --> public表示从公共网络到公共网络的流量。100.1.1.2:50621是源IP地址和端口(源IP为100.1.1.2,源端口为50621)。100.1.1.100:80是目的IP地址和端口(目的IP为100.1.1.100,目的端口为80)。[192.168.2.100:80]是内部的真实服务器地址和端口(内网IP为192.168.2.100,端口为80)。

在server上查看信息

![buuctf [HDCTF2019]Maze](https://i-blog.csdnimg.cn/direct/193bf964c1c240e59e42c84fa08af1fc.png)