目录

一、搭建环境

1.靶场下载地址:

2、网络拓扑

3、环境配置

Win7(外网服务器 )

Win2008(域控)

Win2003(域成员)

4、启动环境

二、信息收集

1、端口扫描

2、目录扫描

三、漏洞利用

1、用MySQL日志写入shell

2、蚁剑联动cs

创建 windows 可执行 exe 程序

四、内网渗透

1.回连间隔改为0(仅限靶场 实战不要改成0 ^_^)

2、关闭防火墙

3、权限提升

五、内网信息收集

1、查看网络适配器

2、查看本地用户

3、查看计算机名

4、判断是否存在域

5、查看有几个域

6、端口扫描

7、使用Mimikatz抓取明文密码

六、内网横向

1、创建SMB监听器

2、切换攻击目标 如何右键选择横向移动(jump)——>psexec

3、横向成功 记得关闭防火墙

七、权限维持(黄金票据)

1. 抓取 Hash 还有明文密码

2.配置黄金票据

八、痕迹清除

一、搭建环境

1.靶场下载地址:

下载解压后分别点开文件夹里的.vmx文件使用VMware打开即可。

2、网络拓扑

3、环境配置

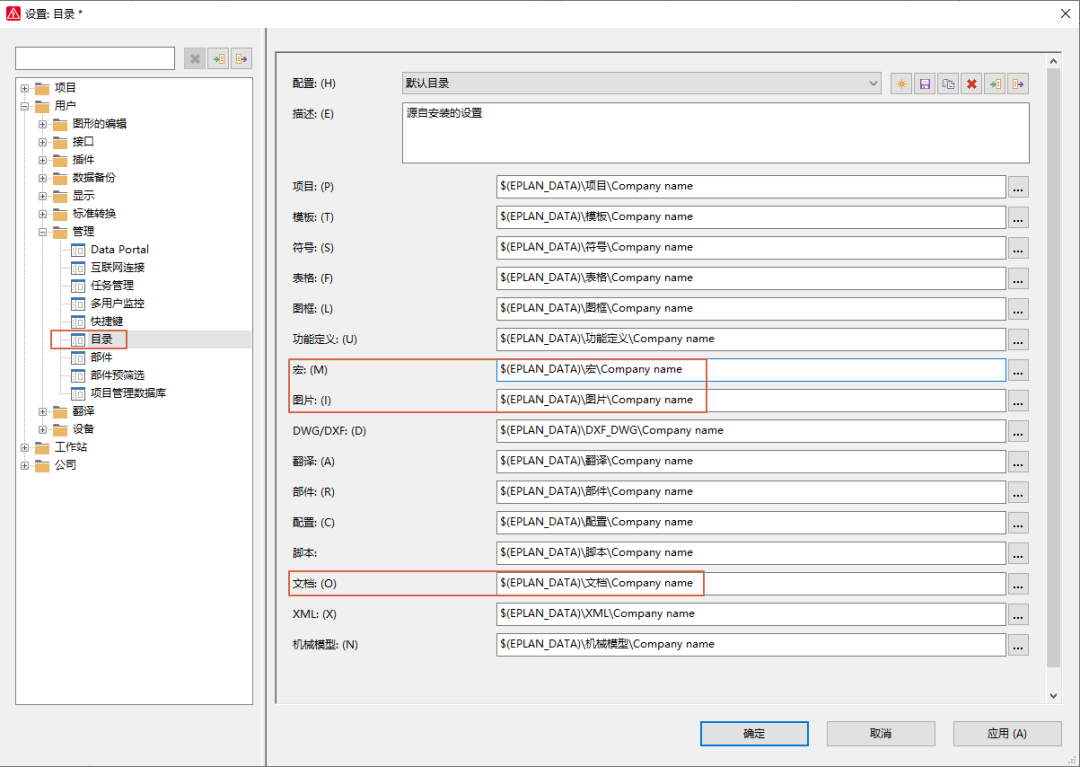

添加一个虚拟网络设置为仅主机模式并改为192.168.52.0/24的地址

【注】域环境三台虚拟机的 IP 初始状态就已经被配置为固定的 192.168.52.X/24网段(同时域控 IP 也配的必定为 192.168.52.138) 所以 VMware 仅主机模式的 VMnet2 网卡应注意也配置为 192.168.52.X/24 网段

给Win7加一张网卡,一张网卡为NAT,另一张是我们刚刚添加的VMnet2 并如下设置

Win2008(域控)和Win2003(域成员)都设置为VMnet2

完成后我们登录进每台机器里看一下IP地址 登陆密码均为:hongrisec@2019 如果登录出现问题需要改密码 改为Qwer1234即可

Win7(外网服务器 )

外网IP为:192.168.72.130

Win2008(域控)

Win2003(域成员)

4、启动环境

Win7(外网服务器)上打开phpstudy服务 环境的问题就OK了

二、信息收集

1、端口扫描

扫描192.168.72.130 发现开放了80端口 访问一下发现是一个PHP探针

暴露了绝对路径,并且在下面发现了MySQL数据库连接 尝试弱口令连接 root:root 连接成功

2、目录扫描

dirb使用

-a 设置user-agent

-p <proxy[:port]>设置代理

-c 设置cookie

-z 添加毫秒延迟,避免洪水攻击

-o 输出结果

-X 在每个字典的后面添加一个后缀

-H 添加请求头

-i 不区分大小写搜索

我们继续访问尝试弱口令登录(也可使用暴力破解工具)

三、漏洞利用

1、用MySQL日志写入shell

要想网站内部写入木马 需要知道网站的绝对路径 "select @@basedir"是查看MySQL在本地的安装路径的指令

我们得到了文件路径后就可以往目标路径里植入代码

我们发现写入失败,通过查询得知这里不能使用into outfile的方式写入shell。通过"show variables like '%secure_file%' "查询下是否能直接写入shell 显示为 NULL

此时我们尝试从日志写入shell 我们查看一下日志

show variables like '%general%'; // 通用查询日志 记录一般查询语句

general_log和general_log_file简述:

mysql打开general_log开关之后 所有对数据库的操作都将记录在general_log_file指定的文件目录中 以原始的状态来显示 如果将general_log开关打开 general_log_file指定一个php文件 则查询的操作将会全部写入到general_log_file指定的文件 可以通过访问general_log_file指定的文件来获取webshell

此时我们使用 set global general_log = 'ON'开启日志

然后指定日志写入到网站根目录的 1.php 文件

然后写入一句话木马

这时我们在访问1.php

这时我们在访问1.php

2、蚁剑联动cs

打开cs 写上我们kali的IP和我们在cs服务端写的密码

创建一个监听器

创建 windows 可执行 exe 程序

攻击—生成后门—Windows可执行文件

监听器选择我们刚才创建的'lizhi'

然后上传我们的后门 完成后启动后门

四、内网渗透

1.回连间隔改为0(仅限靶场 实战不要改成0 ^_^)

2、关闭防火墙

养成一上线就关闭防火墙的好习惯呀!

shell netsh advfirewall set allprofiles state off //关闭防火墙

3、权限提升

监听器还是选择和刚才一样的'lizhi'

记得把system的回连也改成0

五、内网信息收集

通用信息收集

shell ipconfig //查看网络信息

shell net user //查看本地用户

shell net view //列举计算机名

shell net config Workstation //查看当前计算机名、域、登录域等

shell net view /domain //查看有几个域

1、查看网络适配器

2、查看本地用户

3、查看计算机名

4、判断是否存在域

5、查看有几个域

发现只有一个GOD域

6、端口扫描

7、使用Mimikatz抓取明文密码

六、内网横向

1、创建SMB监听器

SMB(Server Message Block)协议是一种网络文件共享协议,它允许用户在网络上的计算机之间访问文件和打印机等资源。

2、切换攻击目标 如何右键选择横向移动(jump)——>psexec

监听器选择我们刚刚创建的SMB监听器,对端连接的隧道选择system权限的

3、横向成功 记得关闭防火墙

七、权限维持(黄金票据)

黄金票据是指能够绕过认证授权(AAA)机制并获得所需权限的票据。这种票据可以被攻击者收集和利用,从而从系统内部获取高权限,甚至完全控制系统。

1. 抓取 Hash 还有明文密码

把SID、域名、复制下来 黄金票据要用

2.配置黄金票据

用户名随便填 填写刚才的域名 和SID hash已经帮你自动抓取了直接选就行

八、痕迹清除

大家都知道的 在渗透过程中清理自己的痕迹是非常非常重要的 不然那些"混街区的"很轻易就可以来ganggang你 M3?

所以指令放在这里了

shell wevtutil cl security //清理安全日志

shell wevtutil cl system //清理系统日志

shell wevtutil cl application //清理应用程序日志

shell wevtutil cl "windows powershell" //清除power shell日志

shell wevtutil cl Setup //清除日志中的 "Setup" 事件。

在Win2008上查看

至此 此次内网渗透结束。~!^_^!

![[CP_AUTOSAR]_系统服务_DEM模块(二)功能规范介绍](https://i-blog.csdnimg.cn/direct/d763077e6fe748558706d417d89875c7.png#pic_center)