目录

网络环境支持

防火墙的组网

web连接上防火墙

web管理口

让防火墙接到网络环境中

编辑

管理员用户管理

缺省管理员

接口

配置一个普通接口

创建安全区域

路由模式

透明模式

混合模式

防火墙的安全策略

防火墙转发流程

与传统包过滤的区别

创建安全策略

会话表技术

状态检测技术

ASPF协议

FTP与TFTP

FTP两种工作模式

数据传输端口号的确定

ASPF与FTP

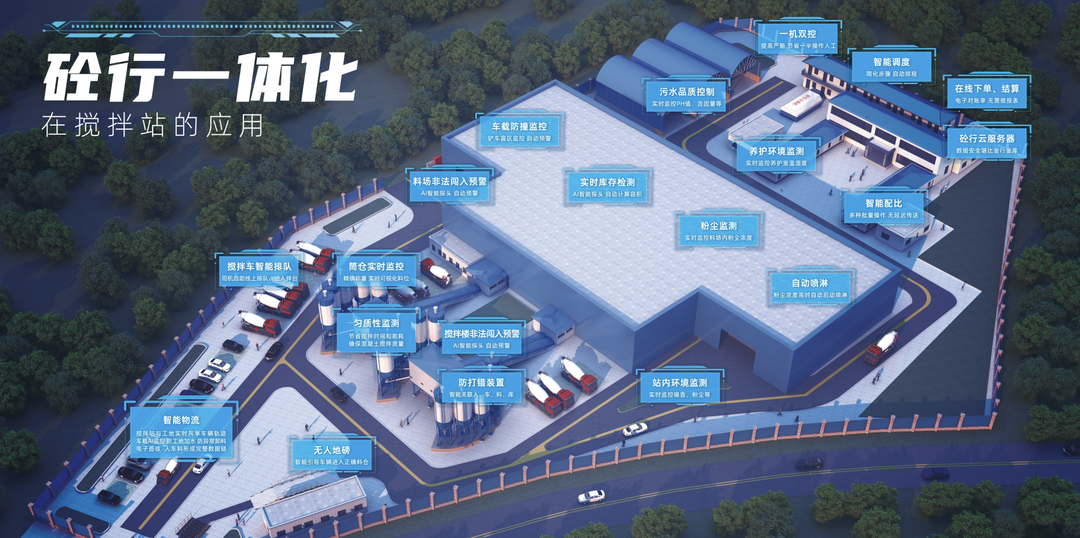

网络环境支持

防火墙的组网

-

带内管理

-

Telnet,SSH,web,SNMP

-

带外管理

-

Console、MINI USB

-

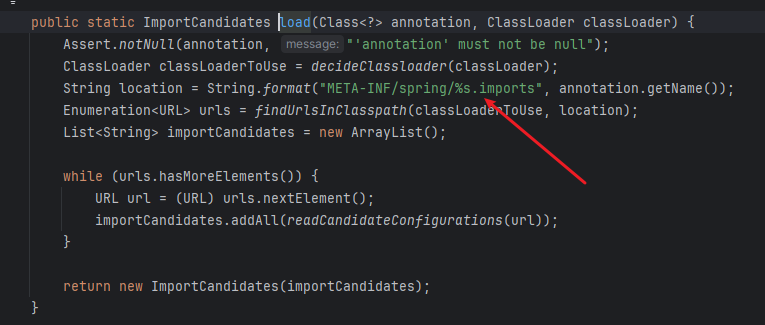

web连接上防火墙

web管理口

-

在 G0/0/0 初上配有IP地址192.168.0.1/24,自动开启了web控制

-

用户名:admin

-

密码:Admin@123 登陆后要求更改密码,选择Y,密码设复制点

-

进入G0/0/0口:

-

[USG6000V1-GigabitEthernet0/0/0]service-manage all permit --- 开启管理服务

-

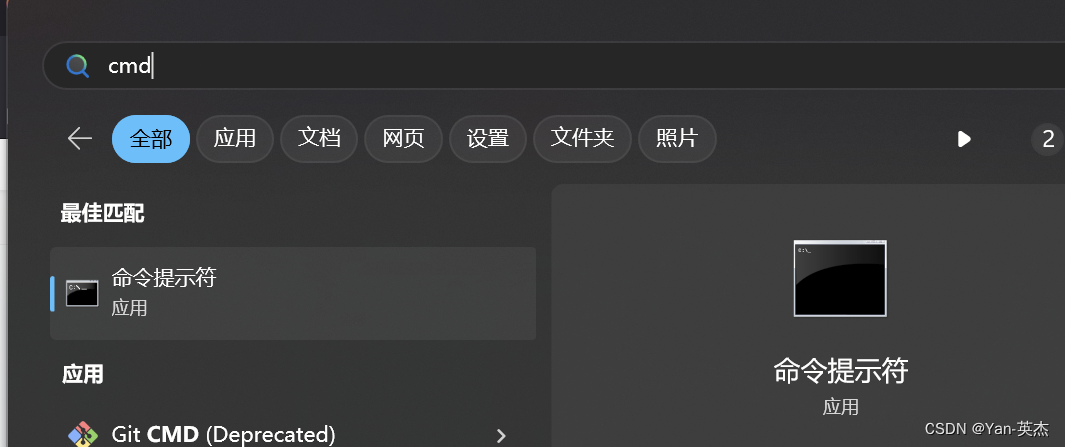

让防火墙接到网络环境中

-

不要用公网的本地上网网卡

-

创建一张本地换回网

管理员用户管理

| 缺省角色 | 说明 |

|---|---|

| 系统管理员(system-admin) | 拥有除审计功能以外的所有权限。 |

| 配置管理员(device-admin) | 拥有业务配置和设备监控权限。 |

| 配置管理员(监控)(device-admin(monitor)) | 拥有设备监控权限。 |

| 审计管理员(audit-admin) | 配置审计策略和查看审计日志的专用管理员角色。 |

| 用户登记 | 命令等级 | 名称 | 说明 |

|---|---|---|---|

| 0 | 0 | 参观级 | 可使用网络诊断工具命令( ping. tracert )、从本设备出发访问外部设备的命令( Telnet客户端命令)、部分display命令等。 |

| 1 | 0 and 1 | 监控级 | 用于系统维护,可使用display等命令。 |

| 2 | 0,1 and 2 | 配置级 | 可使用业务配置命令,包括路由、各个网络层次的命令,向用户提供直接网络服务。 |

| 3-15 | 0,1,2 and 3 | 管理级 | 文件系统、FTP、TFTP下载、命令级别设置命令以及用于业务故障诊断的debugging命令等。文件系统、FTP、TFTP下载、命令级别设置命令以及用于业务故障诊断的debugging命令等。 |

缺省管理员

| 账号 | 密码 | 角色 | 说明 |

|---|---|---|---|

| admin | Admin@123 | 系统管理员 | 首次登录使用此管理员通过Web界面或Console口登录设备。然后根据需要创建更多管理员。只有系统管理员有创建其他管理员的权限。 |

| audit-admin | Admin@123 | 审计管理员 | 审计管理员拥有配置审计策略、查看审计日志、获取AV及IPS攻击取证数据包、查看及导出所有日志(沙箱检测日志除外》的权限。其中配置审计策略、查看审计日志、获取AV及IPS攻击取证数据包的权限只有审计管理员拥有。其他角色的管理员没有。只有审计管理员audit-admin可以设置审计日志的权限管理,其他审计管理员角色不能设置审计日志的权限管理. |

| api-admin | Admin@123 | API管理员 | 译过调用API访问FW. |

-

认证方式

-

本地认证 --- 用户密码信息存储在防火墙本地,有防火墙判断是否通过认证

-

服务器认证 --- 对接第三方服务器,用户信息存储在第三方服务器上,由防火墙将用户信息推送给服务器,由服务器进行判断,并返回结果,防火墙做出登录与否的操作。

-

服务器/本地认证 --- 正常情况使用服务器认证,如果服务器认证失败,则直接认证失败,不进行本地认证,只有在服务器对接失败的时候,才采取本地认证。

-

-

信任主机 --- 只有信任主机中的地址或者网段才能登录控制设备最多可以添加10条信任主机,如果没有配置,则不做限制

接口

接口 --- 物理接口

-

三层口 --- 可以配置IP地址的接口

-

二层口

-

普通二层口

-

接口对 --- “透明网线” --- 可以将一个或者两个接口配置成为接口对,则

-

数据从一个接口进,将不需要查看MAC地址表,直接从另一个接口出;

-

旁路检测接口

-

-

虚拟接口

-

环回接口

-

子接口

-

Vlanif

-

Tunnel

-

链路聚合

-

-

虚拟系统 --- VRF

-

虚拟系统:虚拟设备,用一台设备当多个设备使用。

-

-

虚拟接口

-

虚拟系统互通使用的接口,每创建一个虚拟系统,将自动生成一个虚拟接口,仅需要配置IP地址即可 。

配置一个普通接口

-

添加网关,将自动生成一条指向网关的缺省

-

多出口数据向外发送时有多个出口可以使用,可以用于策略路由

-

缺省路由:默认创建一条本地的缺省

-

源进源出:在多出口时同一条会话从一个接口出去,会从同一个接口回来

-

-

这里管理的优先级高于安全策略,安全策略未放通,但是,这里勾选,则可以正常访问

-

区域

-

Trust --- 信任区

-

Untrust --- 非信任区

-

Local --- 防火墙上所有的接口都属于这个区域

-

DMZ --- 非军事化管理区域 --- 放置一些对外开放的服务器

-

将一个接口划入某一个区域,则代表将这个接口所连接的网络划分到对应区域中,而接口本身,永远属于Local。

-

不同区域间的主机没有安全策略不能互通

-

创建安全区域

-

优先级

-

1 - 100 --- 从优先级高的区域到优先级低的区域 ---- 出方向 --- Outbound

-

从优先级低的区域到优先级高的区域 ---- 入方向 ---- inbound

-

-

接口对:默认是trunk干道,接口对可以直接转发,及一个接口入一定会从接口出,在防火墙上的作用专门让防火墙做流量检测。

-

链路接口:用于在做策略路由时使用

路由模式

-

充当路由器

-

接口IP地址,区域划分

-

写内网的回报路由

-

安全策略

-

内到外的NAT

-

服务器映射

透明模式

-

充当核心交换机

-

接口配置VLAN,以及划分区域

-

安全策略

-

增加设备的管理接口,用于控制管理设备以及设备的自我升级旁路检测模式

混合模式

-

既是路由器,也是交换机

防火墙的安全策略

-

传统包过滤技术---其本质就是ACL访问控制列表,根据数据包的特征进行过滤,对比规则,执行对应的动作;

-

这里数据包的特征---数据包的五元组---源IP,目标IP,源端口,目标端口,协议

| 传统网络的特点 | 新时代网络特点 |

|---|---|

| 用户等于IP(例如市场部=192.168.1.0/24),用户的区分只能通过网段或安全区域的划分来实现。如果用户的IP地址不固定,则无法将用户与lP地址关联。 | 因为用户移动办公,IP地址不固定,所以企业管理者希望将用户与IP地址动态关联起来,从而能够以可视化方式查看用户的活动,根据用户信息来审计和控制穿越网络的应用程序和内容。 |

| 应用等于端口,例如浏览网页的端口为80,FTP的端口为21。如果想允许或限制某种应用,直接允许或禁用端口就能解决问题。 | 大多数应用集中在少数端口(例如80和443),应用程序越来越Web化(例如微博、Web Mail)。允许访问80端口将不仅仅是允许浏览Internet网页,同时也可使用多种多样的基于网页的应用程序。 |

| 网络是黑白分明的,只有安全和不安全之分,即要么是安全的应用,要么是不安全的应用。对于不安全的应用全部拒绝即可,不会影响正常业务。 | 正常的应用程序常常会伴随不安全的流量。网络攻击由传统的单包攻击转为木马、黑客等信息窃取技术,应用和数据库存在大量的风险。 |

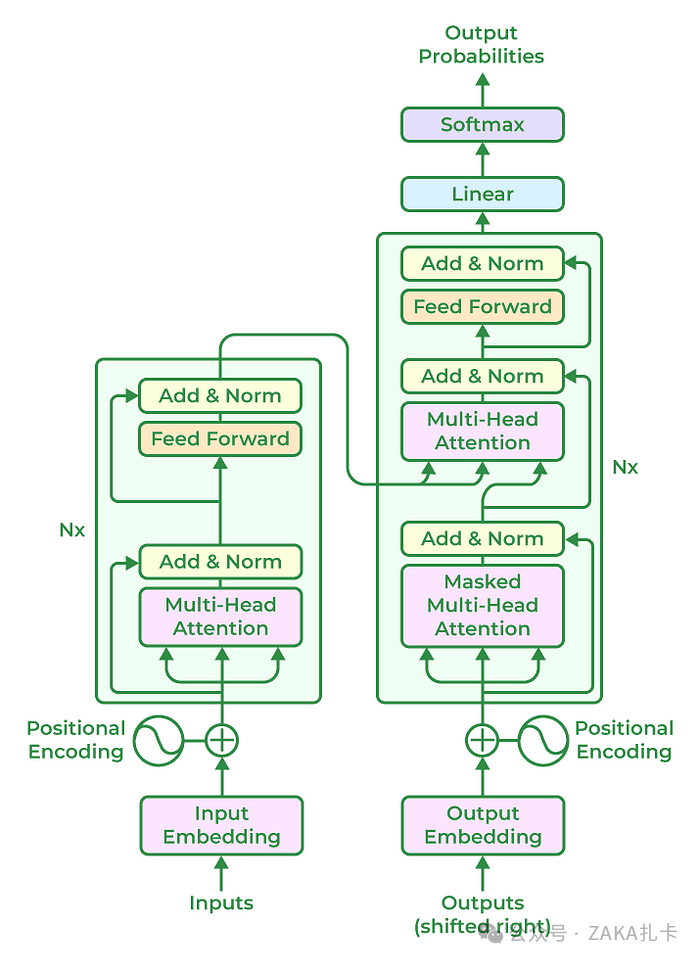

防火墙转发流程

-

在防火墙收到一个数据报文后,处理和转发流程一共可以分为三个阶段:

-

1、查询会话表前的基本处理。

-

2、首包建立会话,非首包查询会话。

-

3、对查询会话后的报文进行处理。

-

与传统包过滤的区别

-

在安全策略中,可以执行两块内容,第一块做访问控制,允许或者拒绝通过;第二块是在允许通过的情况下,可以进行内容安全的检测,一体化检测。

创建安全策略

-

所有匹配项之间的关系是“与”,一条中如果可以多选,则多个选项之间为“或”关系

-

防火墙的状态检测和会话表技术

-

主要机制就是以数据流作为单位,仅针对首包进行检测,检测之后,将数据包的特征记录在本地的会话表中,之后,数据流中的其他数据包来到防火墙,不再匹配安全策略,则匹配会话表,根据会话表来进行转发

会话表技术

-

概念:会话表是一个动态的数据结构,用于记录网络中各个会话的状态信息。每个会话由一个源IP地址、目的IP地址、源端口、目的端口和传输协议(TCP/UDP)组成。会话表通过跟踪这些信息,能够快速地确定网络流量的合法性,从而有效地过滤和拦截恶意流量。

-

实现

-

会话表的创建:当一个合法的网络请求通过防火墙时,防火墙会创建一个会话条目,记录请求的相关信息。这些信息包括源IP地址、目的IP地址、源端口、目的端口和传输协议等。

-

会话表的更新:当网络流量在同一个会话中继续传输时,防火墙会更新该会话条目的状态信息。例如,当一个TCP连接的后续数据包到达时,防火墙会更新该会话的字节数和时间戳等信息。

-

会话表的删除:当一个会话结束时,防火墙会从会话表中删除该会话条目。删除操作通常在一段时间后自动执行,以防止会话表过度增长。

-

-

会话表技术---提高转发效率的关键---老化机制

-

会话表老化时间过长---占用资源,导致一些会话无法正常建立

-

老化时间过短---会导致一些需要长时间发送一次的报文强行终端,影响正常业务

-

-

查看会话表

-

查看防火墙丢包原因

display firewall statistics system discard

状态检测技术

-

1,检测数据包是否符合协议的逻辑顺序;

-

2,检查是否是逻辑上的首包,只有首包可以创建会话表。

-

状态检测机制可以选择关闭或者开启

[USG6000V1]firewall session link-state tcp check --- 命令行中开启状态检测功能的命令,如果需 要关闭,则在该命令前面加undo

-

防火墙转发流程图

ASPF协议

-

ASPF,即Application Specific Packet Filter,应用层的包过滤,及给予状态的报文过滤。ASPF能够检测试图通过设备的应用层号会话信息,通过维护会话的状态和检查会话报文的协议和端口号等信息,使得某些特殊应用的报文能够正常转发。

-

记录临时协商的数据连接的表项称为Server-map 表,这相当于在防火墙上开通了“隐形通道”,使得像FTP 这样的特殊应用的报文可以正常转发。当然这个通道不是随意开的,是防火墙分析了报文的应用层信息之后,提前预测到后面报文的行为方式,所以才打开了这样的一个通道。

-

ASPF是为了解决多通道协议这种特殊服务的转发而引入的。这些协议在通信过程中自动协商一些随机端口,在严格安全策略的情况下,这些随机端口发出的报文可能得不到正常转发。通过ASPF功能,可以对这些协议的应用层数据进行解析,识别这些协议协商出来的端口号,从而自动为其开发相应的访问规则,解决这些协议不能正常转发的过程。

FTP与TFTP

-

FTP --- 文件传输协议

-

TFTP --- 简单文件传输协议

区别

-

FTP 是完整、面向会话、常规用途文件传输协议;而 TFTP 用作 bones bare - 特殊目的文件传输协议。

-

因为 TFTP 不支持验证, 所以Windows NT FTP服务器不支持 TFTP

-

可以以交互方式使用 FTP; TFTP 允许文件只能单向的传送。

-

FTP 提供用户身份验证; TFTP 却不。

-

FTP 依赖于 TCP 是面向连接并提供可靠的控件; TFTP 依赖 UDP,需要减少开销, 几乎不提供控件。

-

FTP 使用周知 TCP 端口号: 数据和连接对话框的 21 20; TFTP 使用它的文件传输活动 UDP 端口号 69。

-

FTP使用的是TCP21端口,而TFTP使用的是UDP69端口; 一般防火墙都会封TCP端口而不会封UDP的,所以TFTP有时比FTP好用,不过TFTP传输的文件一般较小,你要传大文件就要用FTP了

-

FTP拥有一套完整的命令集;而TFTP没有

FTP两种工作模式

-

主动模式

-

被动模式

数据传输端口号的确定

-

192,168,1,2,8,2 --- IP地址为:192.168.1.2,端口号:8 * 256 + 2 = 2050

-

向FTP这样的多进程的协议我们叫多通道协议

ASPF与FTP

-

ASPF --- 针对应用层的包过滤 --- 将识别到的端口信息记录在server-map的表中,在根据这个表中的记录,创建会话表

-

server-map表在web界面是不显示的,通过命令行查看