渗透测试靶机—Kioptrix5

启动靶机,扫描ip,平平无奇

- 扫描

- 惯例,访问80,先看看

好像是没什么内容,查看页面源代码

搜素这个页面的框架:

直接拉下来查看就行

这里存在一个路径穿越

这里就暴露出来了更多的信息:

FreeBSD 9.0,存在root权限用户root

看看FreeBSD系统Apache的配置文件路径,搜索得到路径为:/usr/local/etc/apache22/httpd.conf

这里可以直接拼接试试

发现这里的配置文件信息

,

所以可以直接抓包改包,然后尝试将这个页面成功访问

这就获取到了对应的8080页面,

暂时这个页面并没有可利用的内容,而且还要不断使用改包来访问,比较麻烦

转换思路,这里想看看这个页面的框架,在访问的时候发现是存在phptax目录,那么看看这个框架是否存在漏洞

这里是可以使用msf来执行,那么启动msf

配置好,启动

这里msf不知福怎么回事,总之是没跑出来

搜索发现还有另一种方式:参考连接

- 这里就是用写入文件方式来写入一句话,通过连接得到shell

获取到了shell

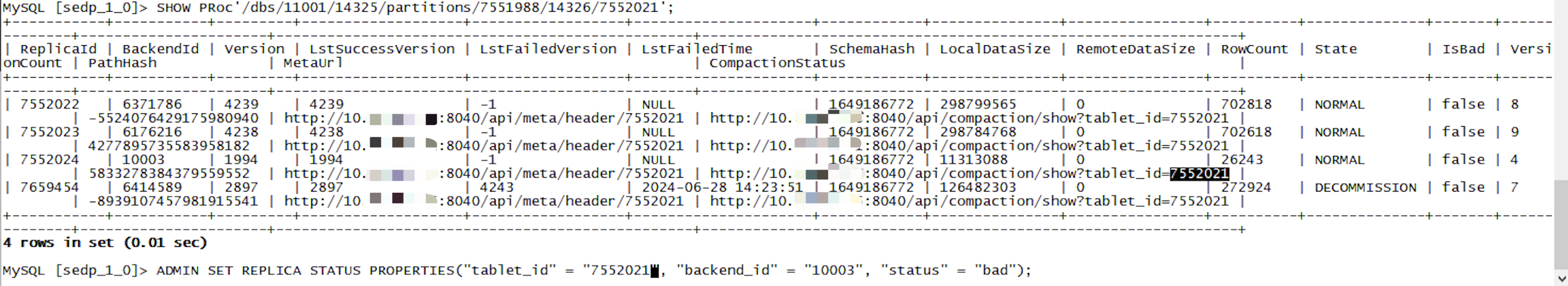

接下来就需要提权了

这里直接查看对应内核漏洞利用

这里通过上传,编译,直接启动运行,就可以得到root权限了

Arrow库](https://i-blog.csdnimg.cn/direct/a4a1a69b4d83411a9b20b9cd0f8235ad.png)