一、靶机介绍

Windows近源攻击

前景需要:小王从某安全大厂被优化掉后,来到了某私立小学当起了计算机老师。某一天上课的时候,发现鼠标在自己动弹,又发现除了某台电脑,其他电脑连不上网络。感觉肯定有学生捣乱,于是开启了应急。

1.攻击者的外网IP地址

2.攻击者的内网跳板IP地址

3.攻击者使用的限速软件的md5大写

4.攻击者的后门md5大写

5.攻击者留下的flag

相关账户密码:

Administrator

zgsf@2024

二、解题过程

打开靶机发现靶机未安装VMware Tools(尝试安装报错),界面很小,并且不能复制粘贴

查看靶机开放端口情况,发现开放3389端口,可以使用远程桌面连接靶机

在主机使用Windows + R快捷键打开「运行」对话框,执行mstsc打开「远程桌面连接」应用

点击显示选项->本地资源->查看详细信息

选择要使用的磁盘,我要使用D盘中的文件,所以勾选了D盘,确定后点击连接

连接到远程服务器,打开文件管理器即可看到共享的盘符,可以和靶机进行文件交互。

接下来我们分析windows的系统日志,使用APT-Hunter工具的powershell日志收集器收集日志信息,报错,靶机禁止执行脚本

我们可以使用其他方法进行windows日志提取

1、evtx提取安全日志

使用evtx提取系统的日志,将evtx工具传到靶机上,以管理员身份运行 evtx.exe 文件

得到日志

2、事件查看器提取安全日志

使用Windows + R快捷键打开「运行」对话框,执行eventvwr.msc打开事件查看器。

点开 windows日志,点击右边的所有事件另存为

将保存的日志文件移动到logs文件夹中,使用APT-Hunter.exe工具分析导出来的结果

APT-Hunter.exe -p logs -o Project1 -allreport

-p:提供包含日志收集器提取的日志文件夹

-o:输出生成项目的名称

分析windows日志未发现什么有用的信息

发现靶机安装了phpstudy,启动Apache和Mysql,查看数据库是否存在什么有用的信息

数据库未被攻击者利用

直接安装火绒,进行全盘杀毒

存在9个风险项目,其中有3个是我们上传的日志分析工具

扫描发现桌面存在test.bat文件,直接查看看不到,应该是被隐藏了

在文件夹选项里面显示隐藏

查看test.bat,发现是从内网的主机下载文件

攻击者的内网跳板IP地址:192.168.20.129

扫描发现宏病毒

直接上传微步云沙箱

发现攻击者的外网IP地址:8.219.200.130

使用火绒剑等等工具,检查启动项、计划任务、服务。。。

使用LastActivityView查看电脑操作记录,发现靶机在攻击时间段创建了一些奇怪的文件夹

查看发现限速工具

使用在线网站MD5加密:2A5D8838BDB4D404EC632318C94ADC96

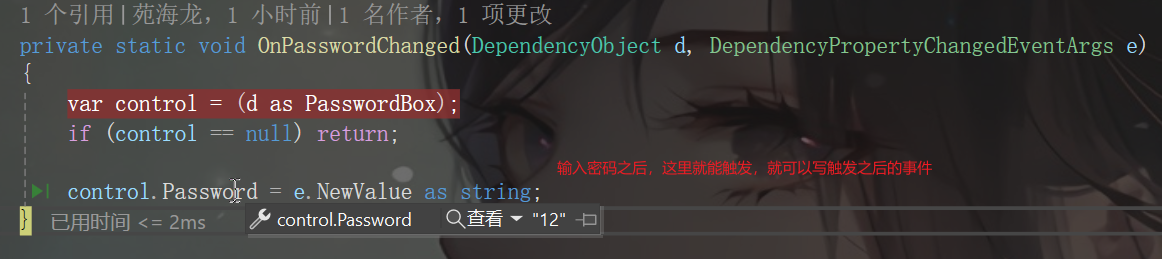

使用everything检索在2024年5月6日修改的文件和文件夹,发现靶机粘滞键被修改

点击查看,发现后门:flag{zgsf@shift666}

使用在线网站MD5加密:58A3FF82A1AFF927809C529EB1385DA1

将得到的答案提交