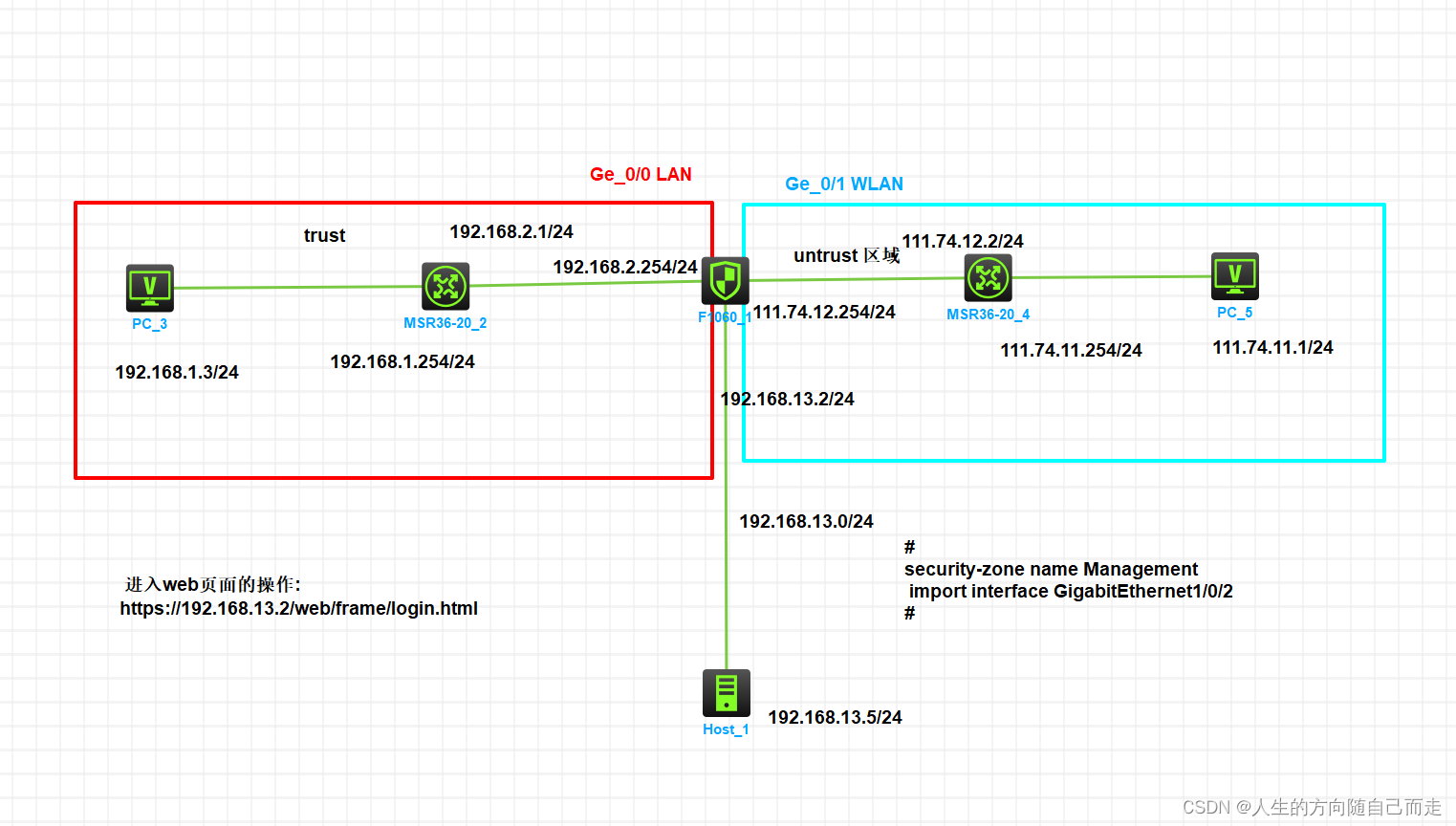

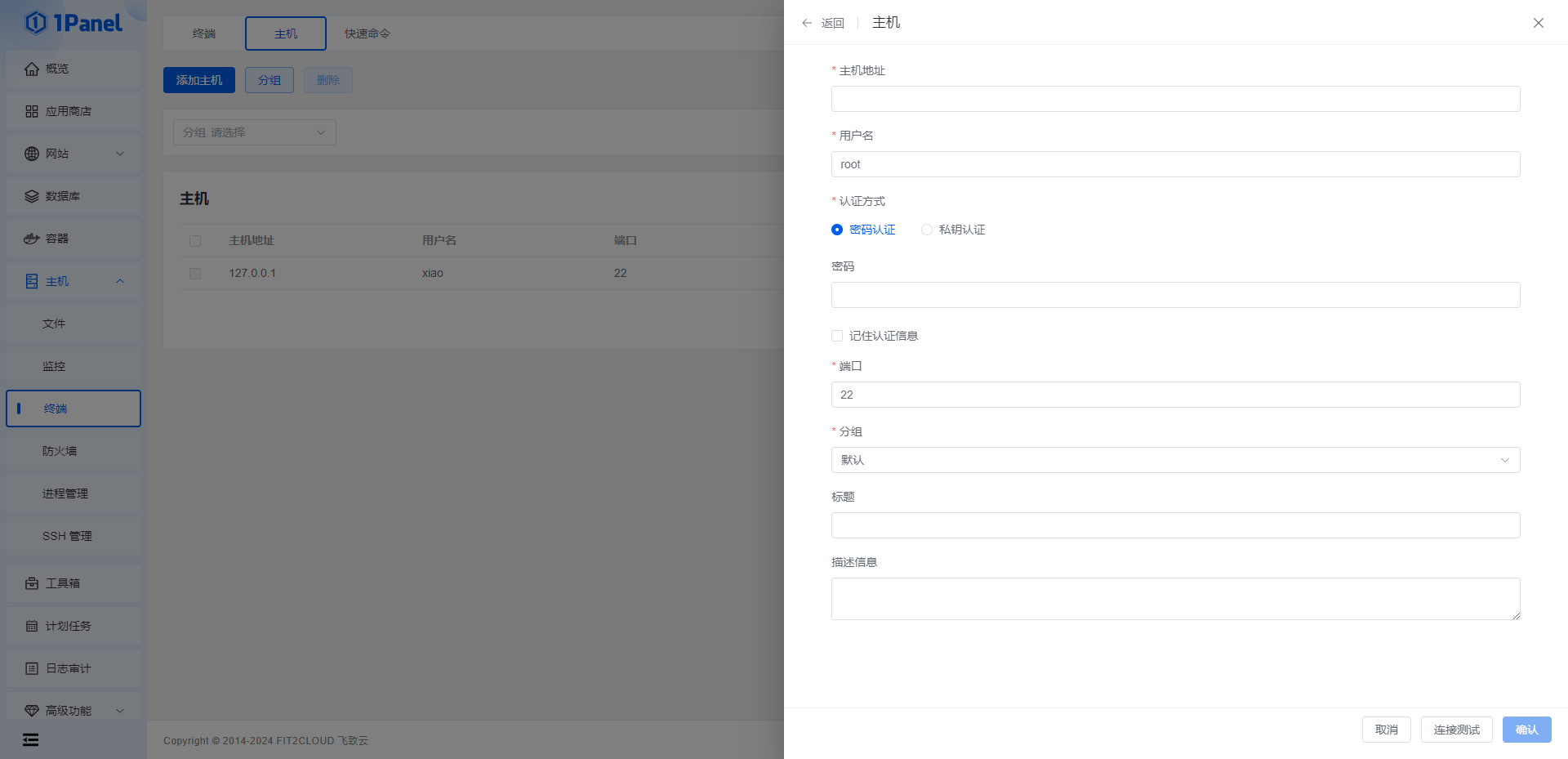

1 防火墙进入WEB页面操作

华三防火墙的默认用户:admin/密码:admin

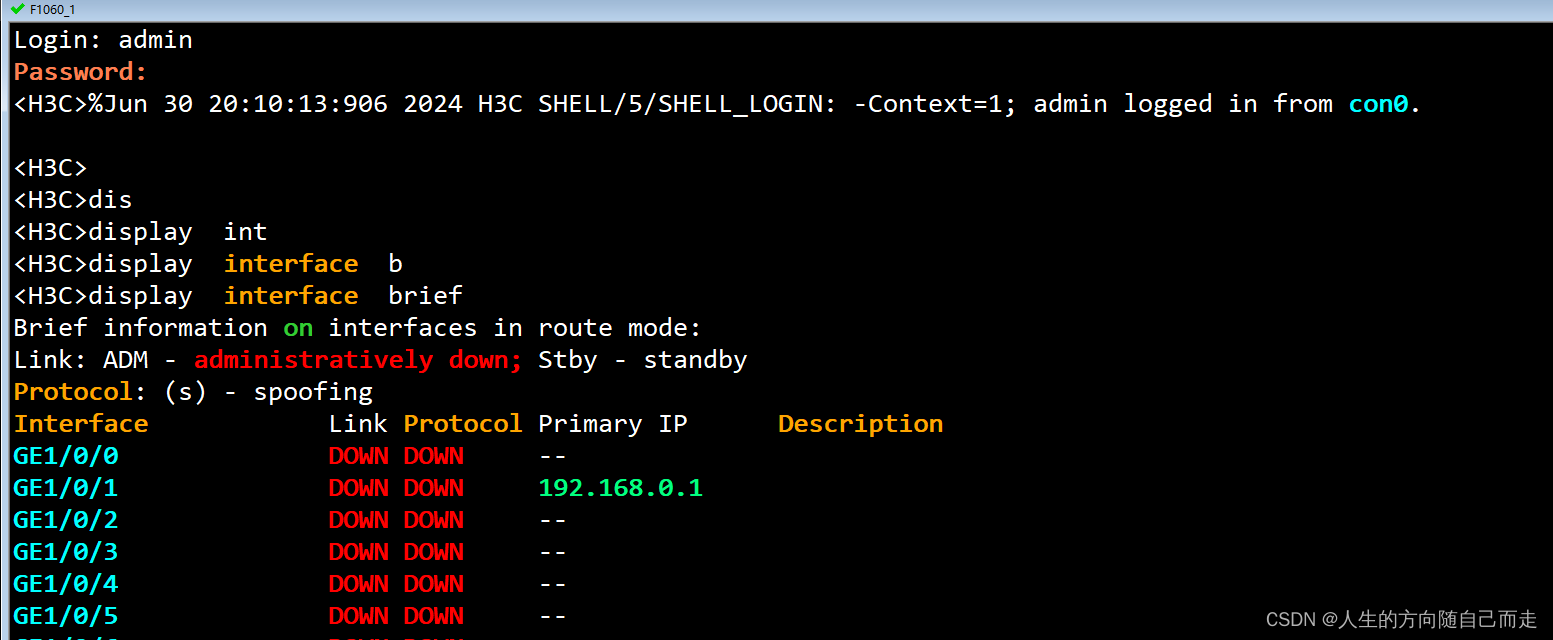

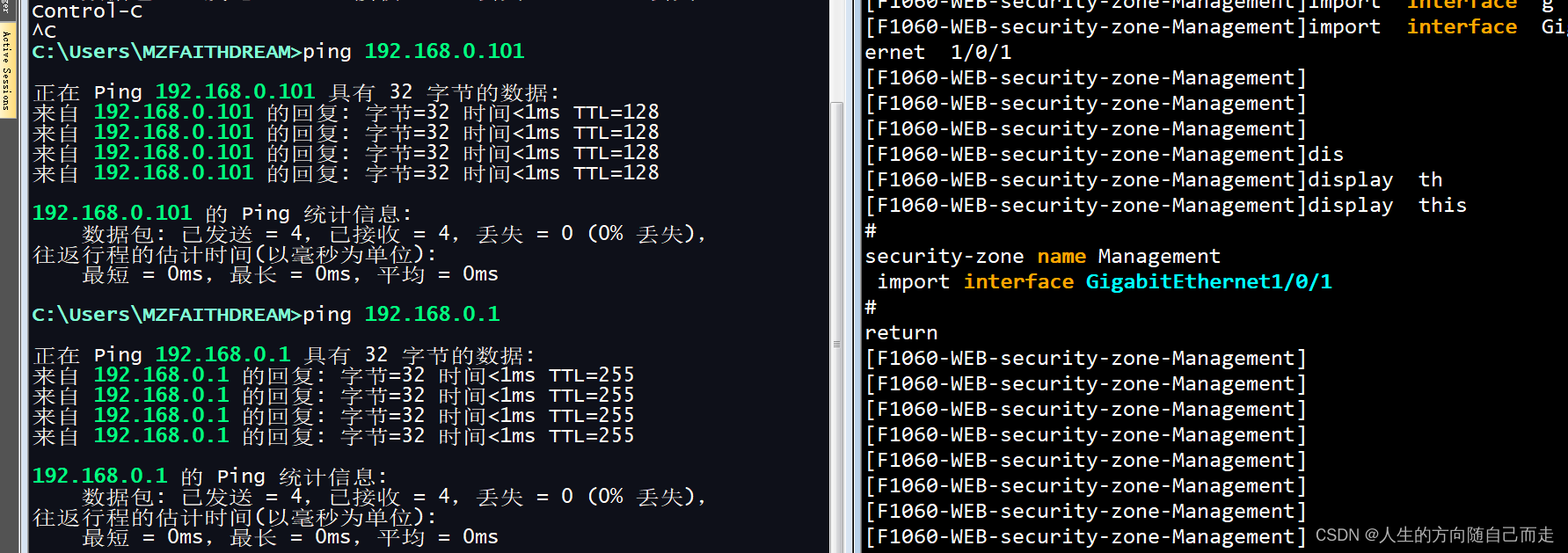

将IP地址改在同一网段的信息 在防火墙的管理地址 GE/0/0/1:192.168.0.1 主机的地址是:192.168.0.101

思考一下为什么Ping不通

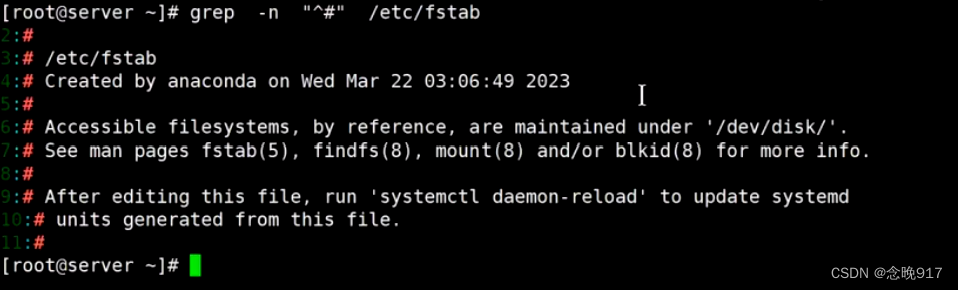

security-zone name Management

import interface GigabitEthernet1/0/1

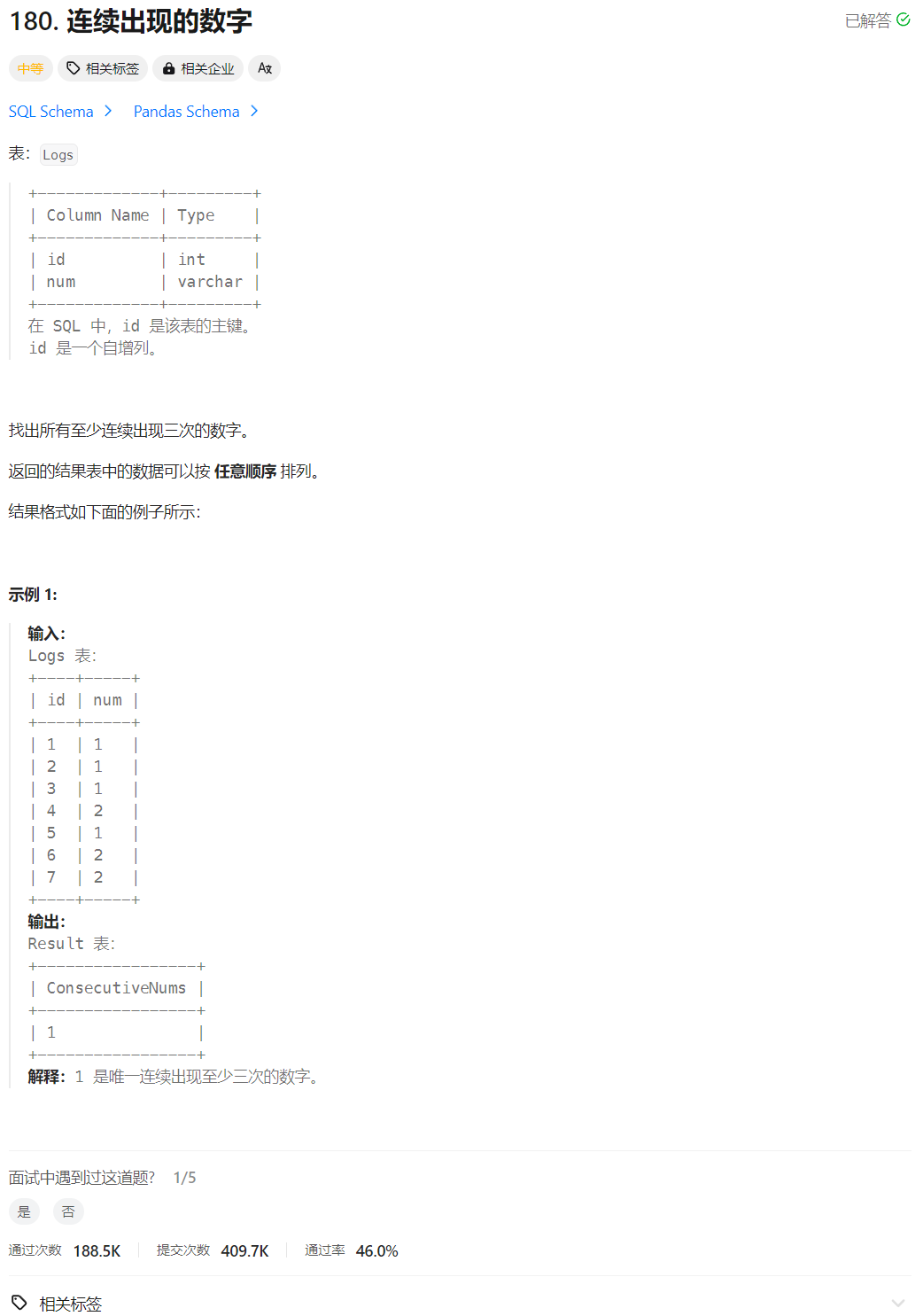

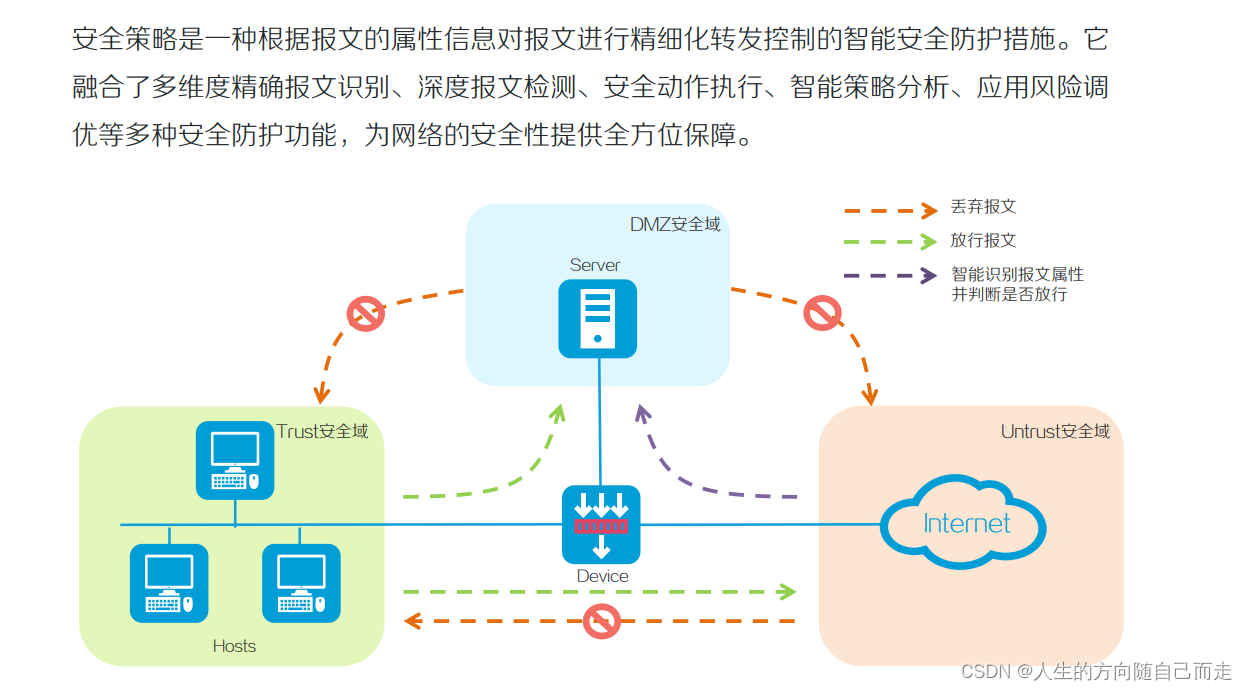

区域介绍:

-

Local(本地):Local区域通常用于表示内部网络或本地主机。这是一个安全可靠的区域,只允许授权的用户或设备访问。

-

Trust(受信任):Trust区域是一个安全可信任的区域,用于托管被授权的外部用户或设备。这些用户或设备被认为是可信任的,并被允许访问内部资源。

-

DMZ(非军事区):DMZ是一个处于内部网络和外部网络之间的中间区域。它被用于托管公共服务或面向公众的资源,如Web服务器或邮件服务器。虽然DMZ区域对外部网络是可见的,但它与内部网络是隔离的,以提供额外的安全性。

-

Untrust(不可信任):Untrust区域是指外部网络或互联网。这是一个不可信任的区域,其中包含各种潜在的网络安全威胁,并且需要进行适当的防护和安全控制。

-

Management(管理):Management区域用于管理和监控网络设备和系统的功能。它通常是一个安全的、受限制的区域,只允许授权的管理员访问,以确保网络的正常运行和安全性。

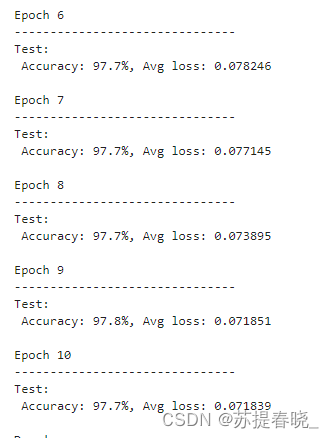

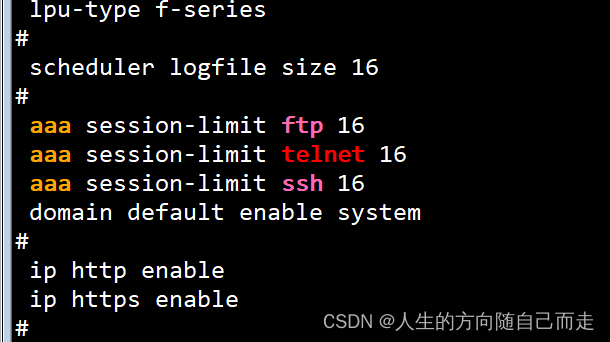

开启HTTP/HTTPS服务

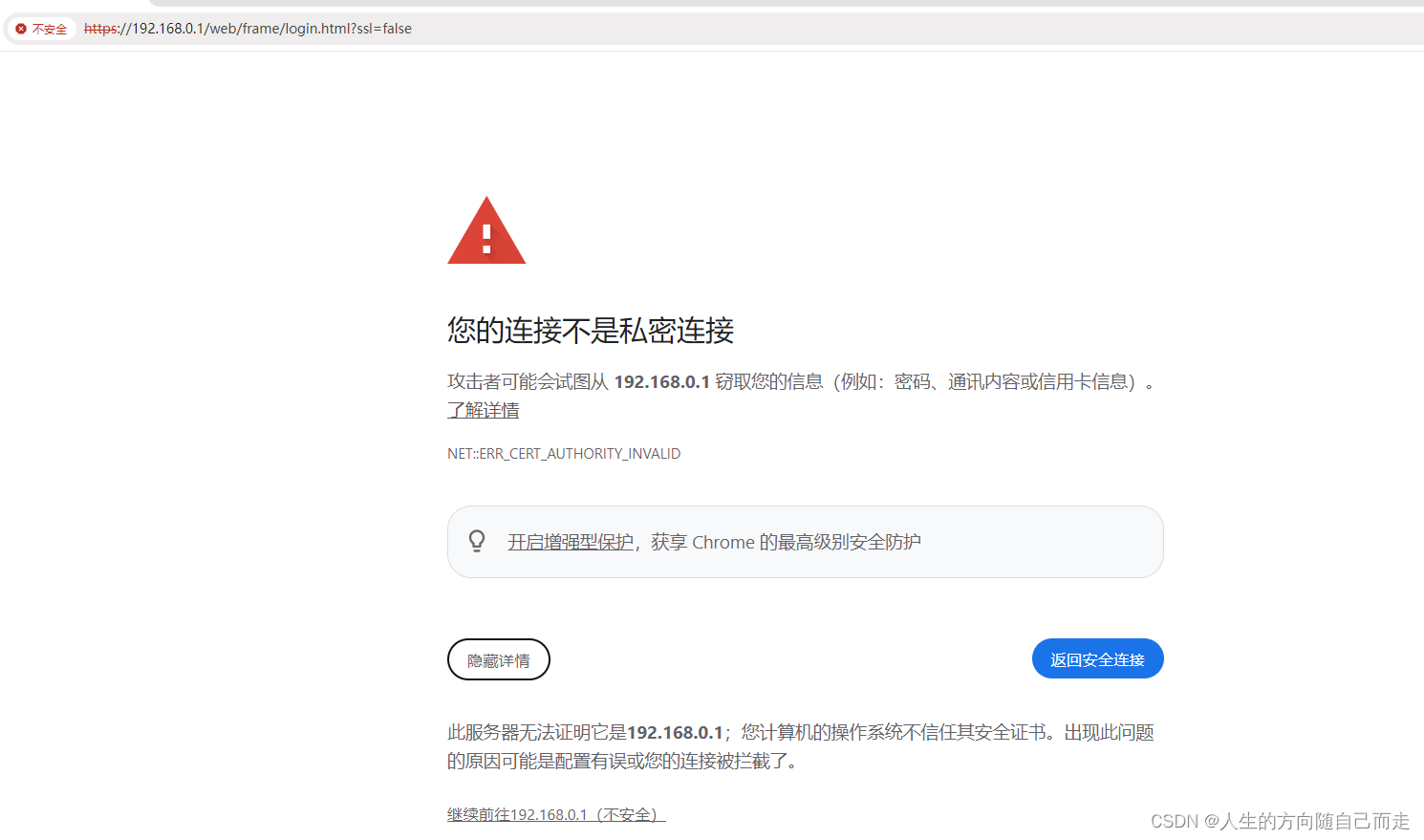

- HTTP是超文本传输协议,用于在Web浏览器和Web服务器之间传输数据。它使用明文传输,数据在传输过程中容易被截获和窃听。因此,HTTP不适用于需要保护敏感信息的网站,如登录密码、信用卡信息等。

- HTTPS是在HTTP基础上增加了安全性的协议,通过SSL(安全套接层)或TLS(传输层安全)协议对数据进行加密,保证数据在传输过程中的安全性。HTTPS使用了公钥加密和私钥解密的方式,防止中间人攻击和数据被窃听的风险。因此,HTTPS适用于需要保护敏感信息的网站,如电子商务、银行、社交媒体等。

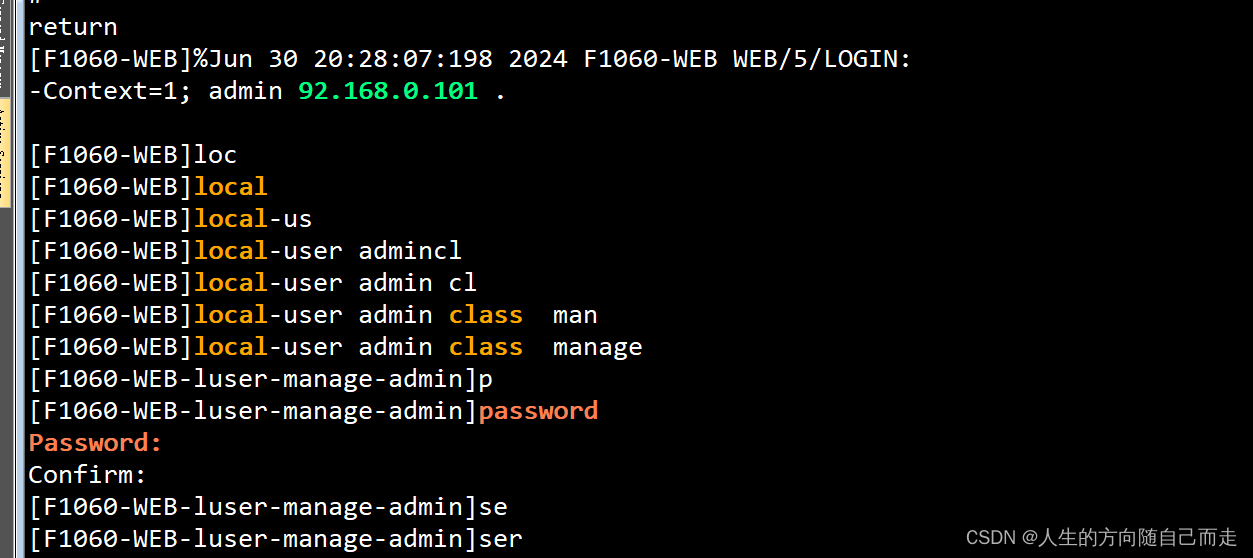

- [ F1060-WEB ] 表示当前登录的用户所在的设备为 F1060-WEB;

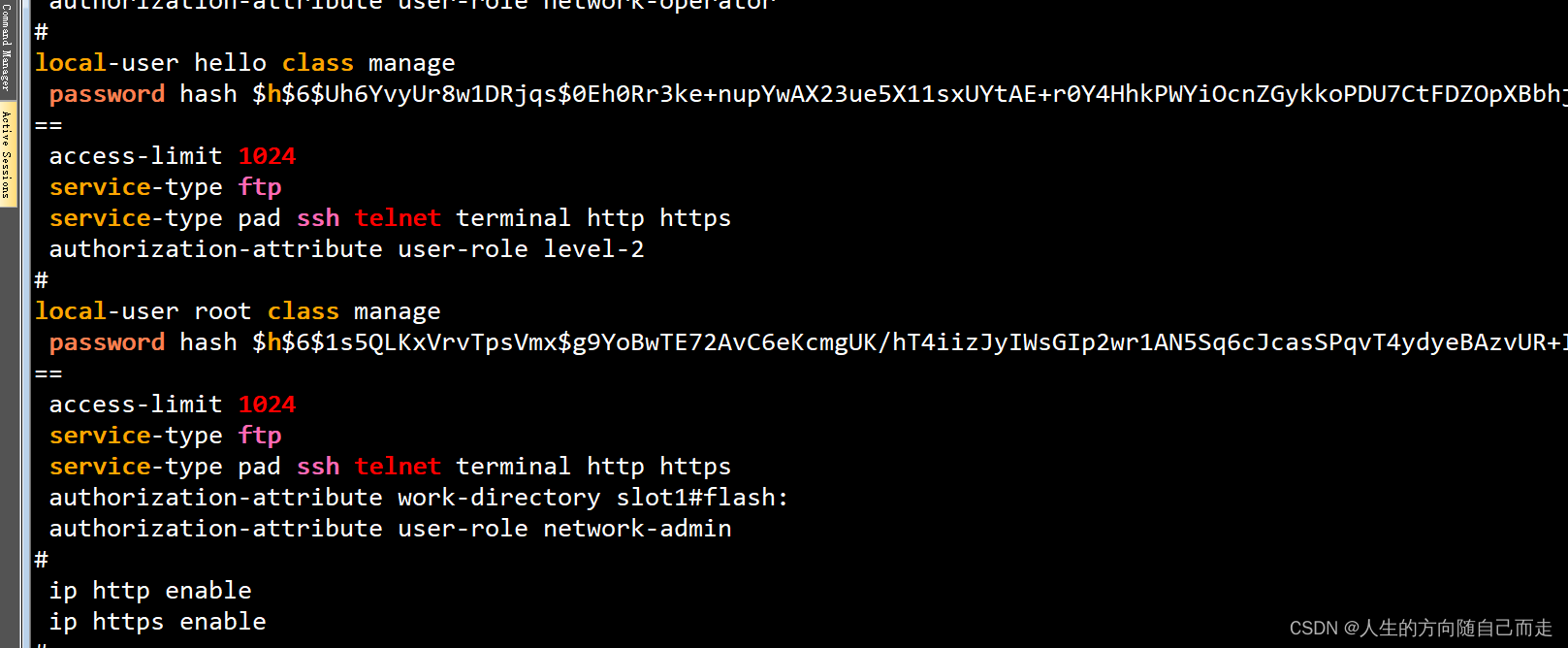

- local-user admin 表示创建一个名为 admin 的本地用户;

- class manage 表示将该本地用户分配给管理类权限,即拥有管理设备的权限。

我们正在创建一个名为[F1060-WEB-luser-manage-admin]的配置项,并向其添加了三个服务类型(service-type)。这意味着该配置项将允许用户在该设备上使用SSH、HTTP和HTTPS服务。

此外,我们还可以使用“authorization-attribute”命令为特定用户角色指定授权属性。在这里,我们将“network-admin”作为用户角色,并在配置项中添加了此角色的授权属性。这意味着具有“network-admin”角色的用户将能够访问和管理网络设备的相关功能和资源。

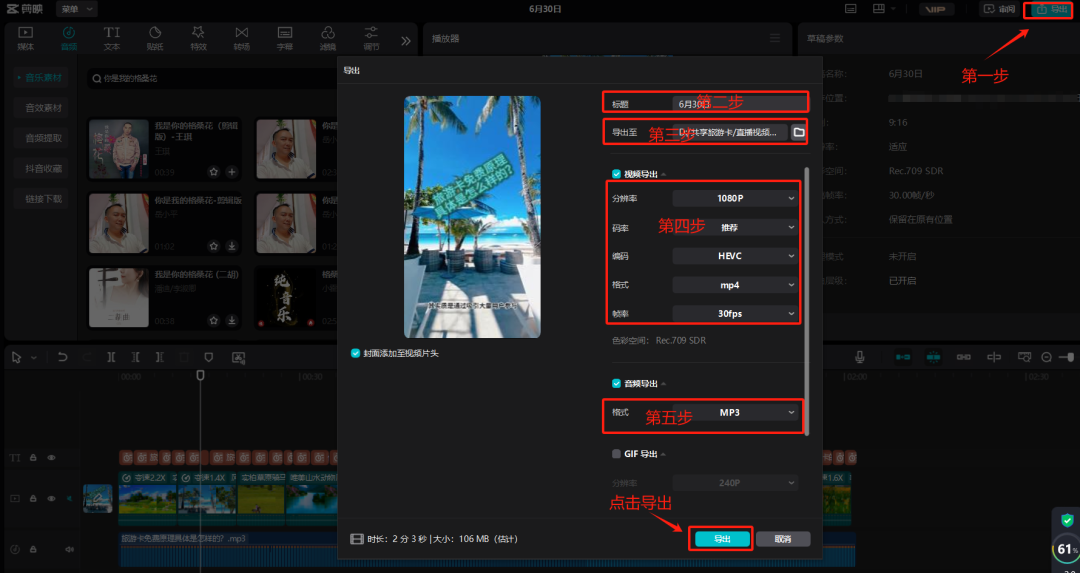

导入配置

//创建对象策略

[fw-1]local-user admin class manage //创建登入web的用户名和密码

[fw-1-luser-manage-admin]password simple admin

[fw-1-luser-manage-admin]service-type http https //启用http和https的功能

[fw-1-luser-manage-admin]authorization-attribute user-role network-admin

#

version 7.1.064, Alpha 7164

#

sysname F1060-WEB

#

context Admin id 1

#

telnet server enable

#

irf mac-address persistent timer

irf auto-update enable

undo irf link-delay

irf member 1 priority 1

#

xbar load-single

password-recovery enable

lpu-type f-series

#

vlan 1

#

interface NULL0

#

interface GigabitEthernet1/0/0

port link-mode route

combo enable copper

#

interface GigabitEthernet1/0/1

port link-mode route

combo enable copper

ip address 192.168.0.1 255.255.255.0

#

interface GigabitEthernet1/0/2

port link-mode route

combo enable copper

#

interface GigabitEthernet1/0/3

port link-mode route

combo enable copper

#

interface GigabitEthernet1/0/4

port link-mode route

combo enable copper

#

interface GigabitEthernet1/0/5

port link-mode route

combo enable copper

#

interface GigabitEthernet1/0/6

port link-mode route

combo enable copper

#

interface GigabitEthernet1/0/7

port link-mode route

combo enable copper

#

interface GigabitEthernet1/0/8

port link-mode route

combo enable copper

#

interface GigabitEthernet1/0/9

port link-mode route

combo enable copper

#

interface GigabitEthernet1/0/10

port link-mode route

combo enable copper

#

interface GigabitEthernet1/0/11

port link-mode route

combo enable copper

#

interface GigabitEthernet1/0/12

port link-mode route

combo enable copper

#

interface GigabitEthernet1/0/13

port link-mode route

combo enable copper

#

interface GigabitEthernet1/0/14

port link-mode route

combo enable copper

#

interface GigabitEthernet1/0/15

port link-mode route

combo enable copper

#

interface GigabitEthernet1/0/16

port link-mode route

combo enable copper

#

interface GigabitEthernet1/0/17

port link-mode route

combo enable copper

#

interface GigabitEthernet1/0/18

port link-mode route

combo enable copper

#

interface GigabitEthernet1/0/19

port link-mode route

combo enable copper

#

interface GigabitEthernet1/0/20

port link-mode route

combo enable copper

#

interface GigabitEthernet1/0/21

port link-mode route

combo enable copper

#

interface GigabitEthernet1/0/22

port link-mode route

combo enable copper

#

interface GigabitEthernet1/0/23

port link-mode route

combo enable copper

#

security-zone name Local

#

security-zone name Trust

#

security-zone name DMZ

#

security-zone name Untrust

#

security-zone name Management

import interface GigabitEthernet1/0/1

#

scheduler logfile size 16

#

line class aux

user-role network-operator

#

line class console

user-role network-admin

#

line class tty

user-role network-operator

#

line class vty

user-role network-operator

#

line aux 0

user-role network-admin

#

line con 0

authentication-mode scheme

user-role network-admin

#

line vty 0 4

authentication-mode scheme

user-role network-admin

#

line vty 5 63

user-role network-operator

#

info-center loghost 127.0.0.1 port 3301 format default

info-center source CFGLOG loghost level informational

#

domain system

#

aaa session-limit ftp 16

aaa session-limit telnet 16

aaa session-limit ssh 16

domain default enable system

#

role name level-0

description Predefined level-0 role

#

role name level-1

description Predefined level-1 role

#

role name level-2

description Predefined level-2 role

#

role name level-3

description Predefined level-3 role

#

role name level-4

description Predefined level-4 role

#

role name level-5

description Predefined level-5 role

#

role name level-6

description Predefined level-6 role

#

role name level-7

description Predefined level-7 role

#

role name level-8

description Predefined level-8 role

#

role name level-9

description Predefined level-9 role

#

role name level-10

description Predefined level-10 role

#

role name level-11

description Predefined level-11 role

#

role name level-12

description Predefined level-12 role

#

role name level-13

description Predefined level-13 role

#

role name level-14

description Predefined level-14 role

#

user-group system

#

local-user admin class manage

password hash $h$6$OvKY100GspM28G1K$jqkuWcCfTJwE/vDNaOxhLTEyAWHdH9ulHVgBxvymqCtw4A2qxYzeh/NdIxb84ow2a96k/ch3X84hbKoTEBh29w==

service-type ssh telnet terminal http https

authorization-attribute user-role level-3

authorization-attribute user-role network-admin

authorization-attribute user-role network-operator

#

ip http enable

ip https enable

#

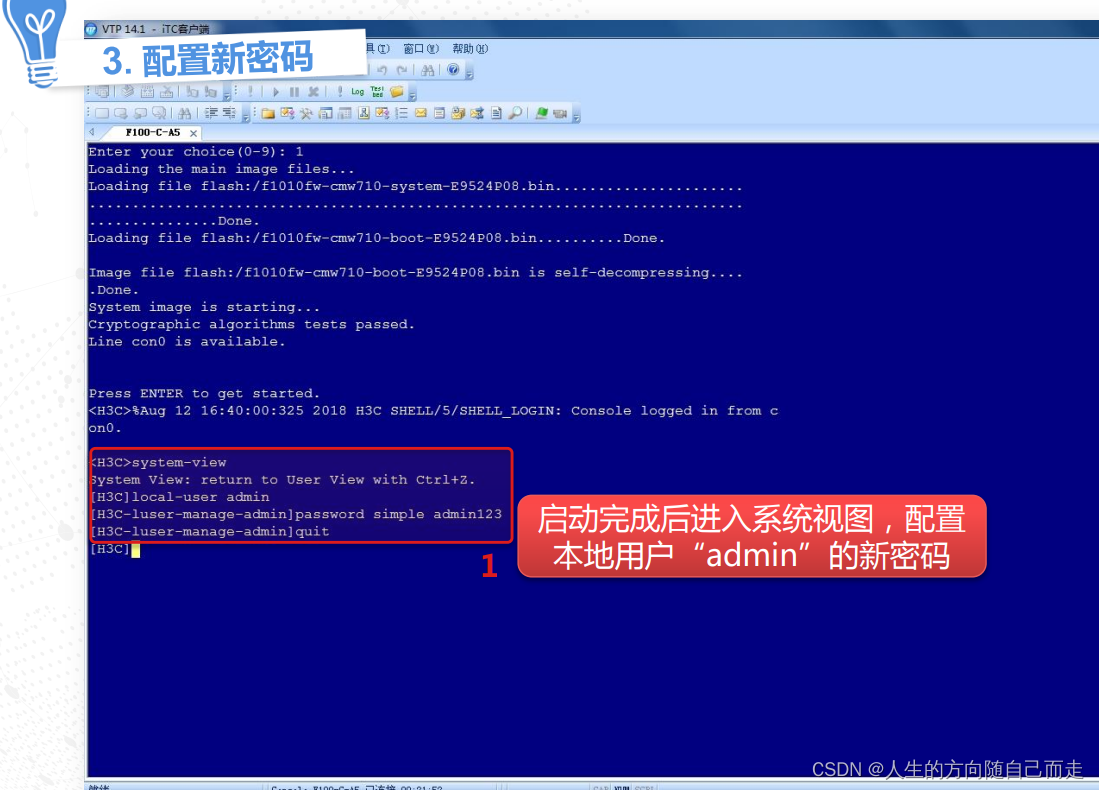

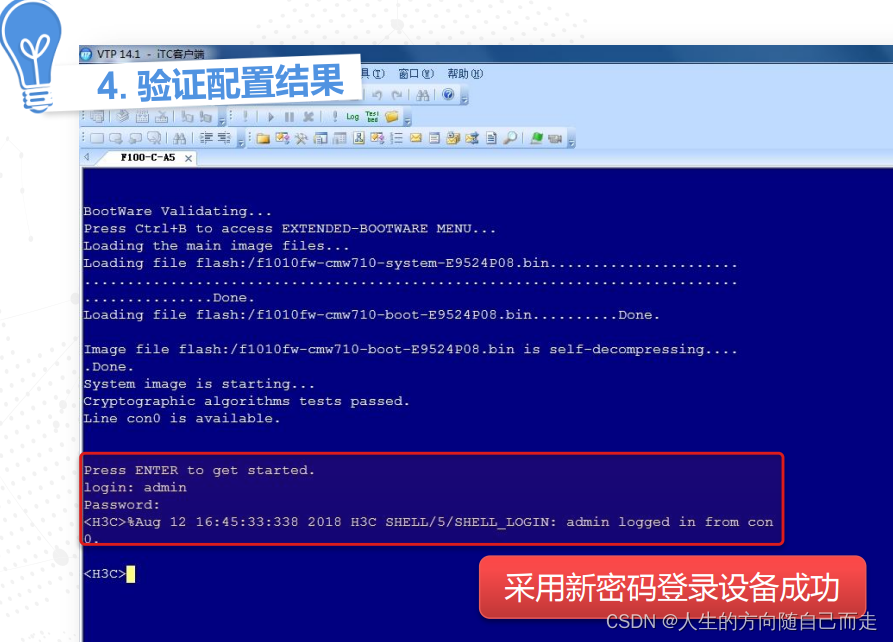

return2 防火墙忘记密码如何解决

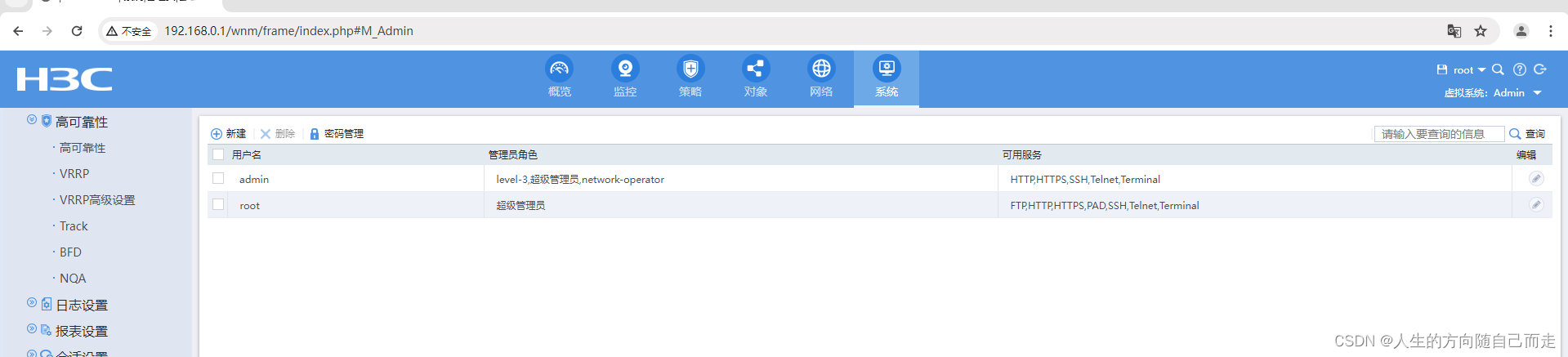

3 防火墙中创建超级管理员

4 创建普通用户

- 用户名 hello

- 密码 2580369hug@@345