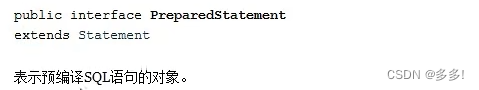

PreparedStatement

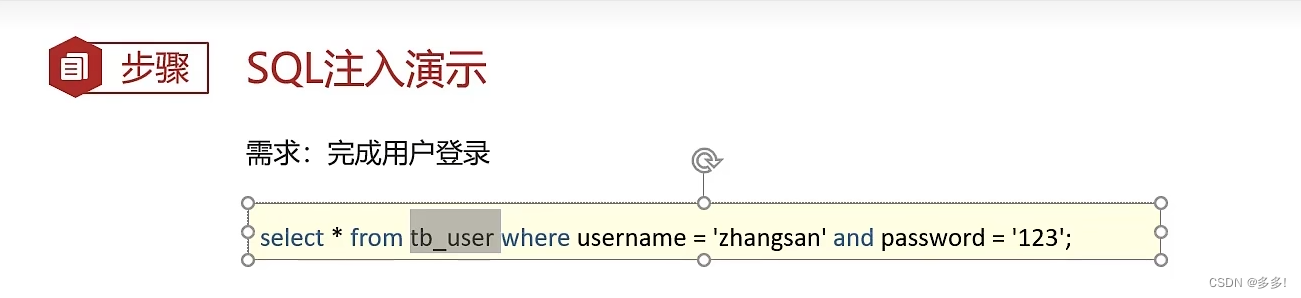

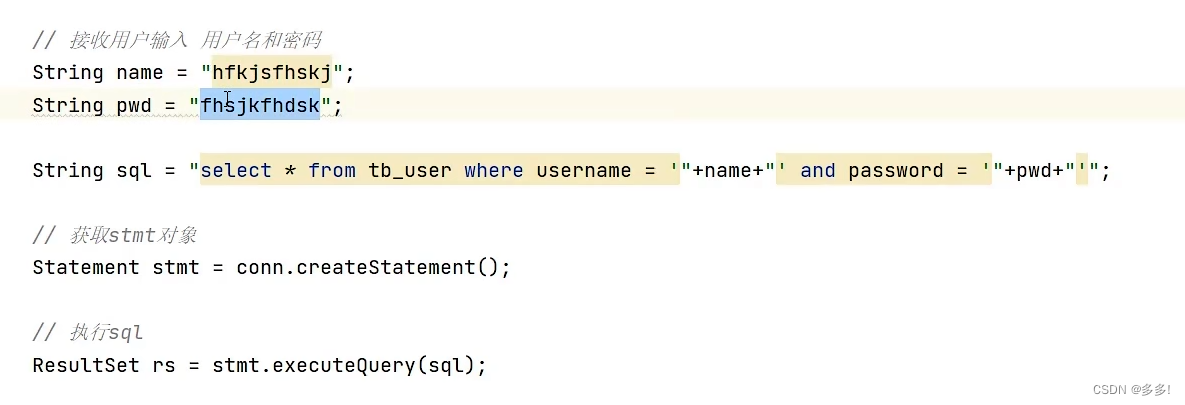

SQL注入

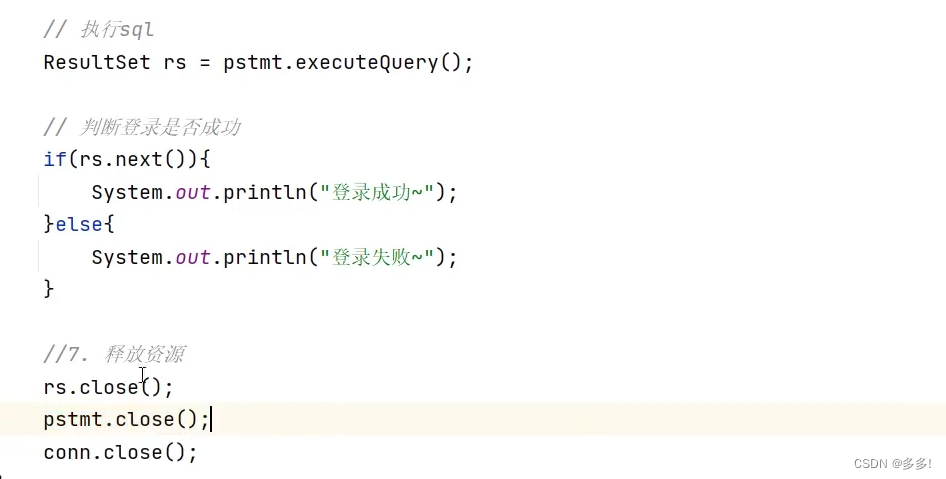

执行预编译的SQL对象

这样也能登录成功

模拟

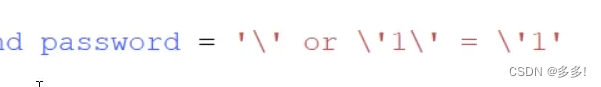

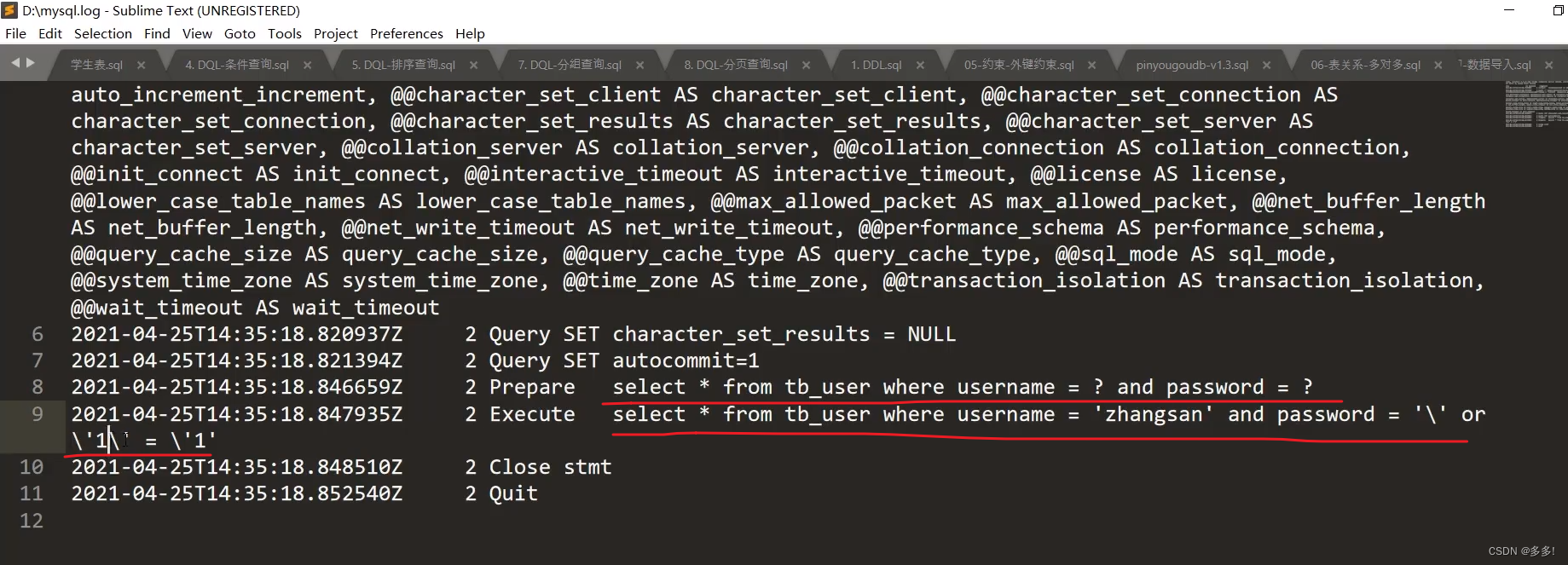

SQL注入是这个原因

现在基本上不存在SQL注入的问题

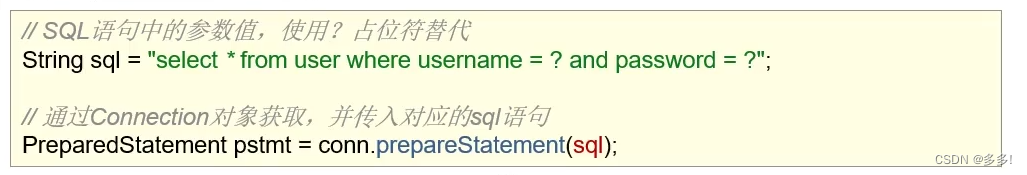

解决

SQL注入就是传一些语句导致原来的SQL语句改变了

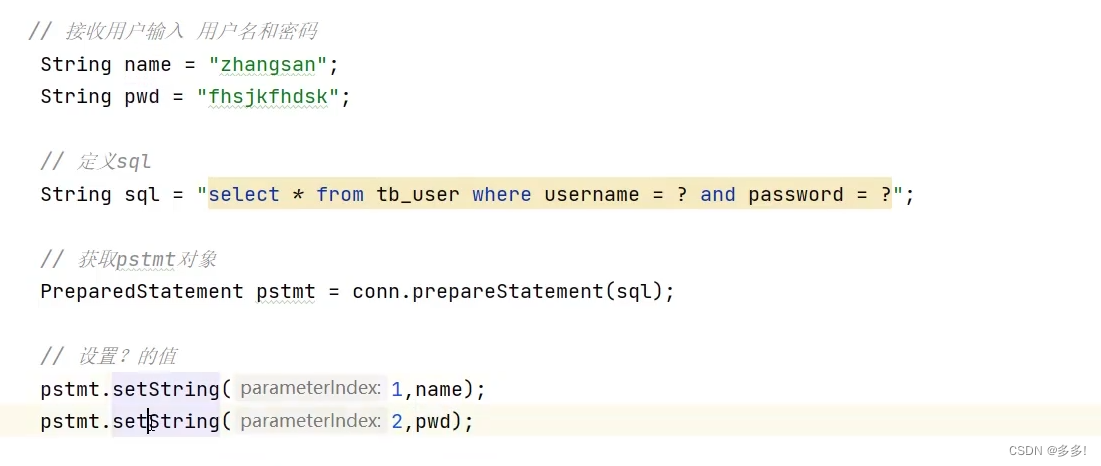

修改代码

通过设置参数的方式 就能防止SQL注入

实际上我们进行了一个转化

将字符和关键字进行转义

将敏感字符进行转义

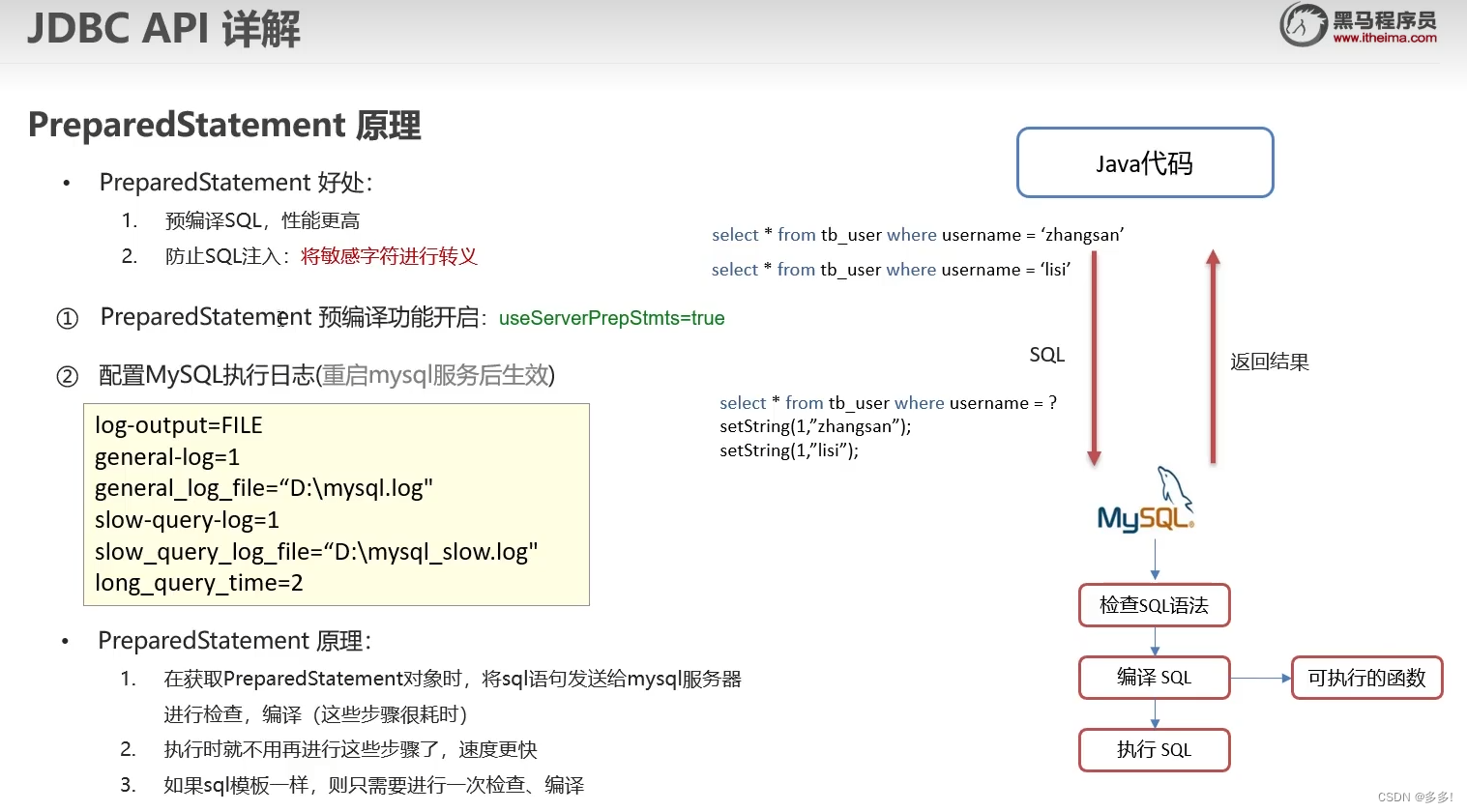

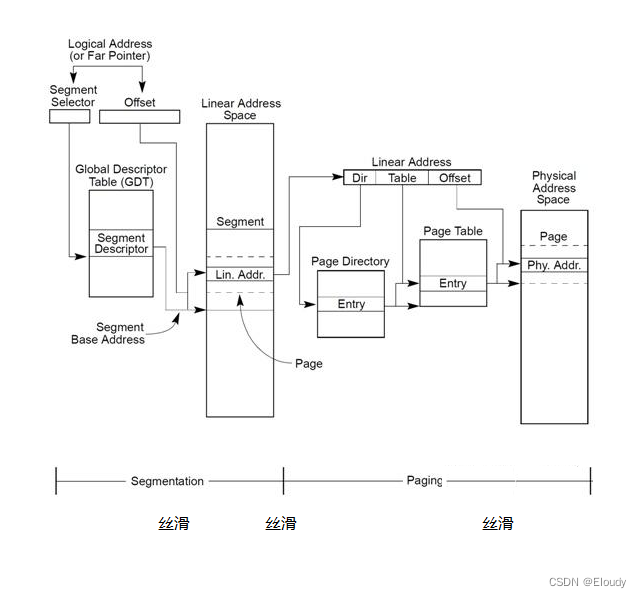

原理

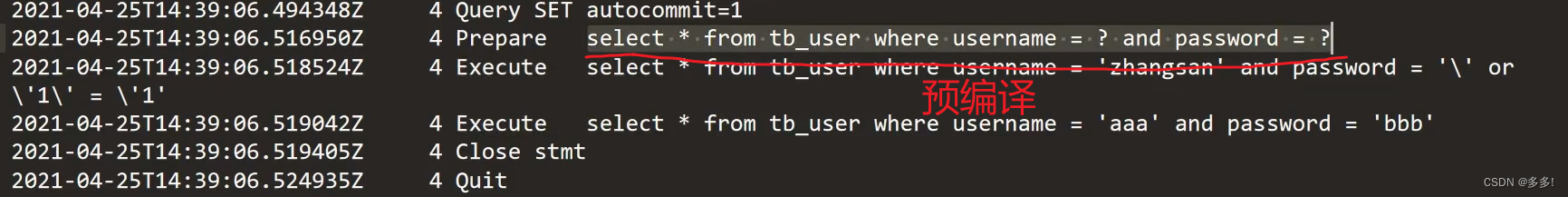

预编译的性能更高

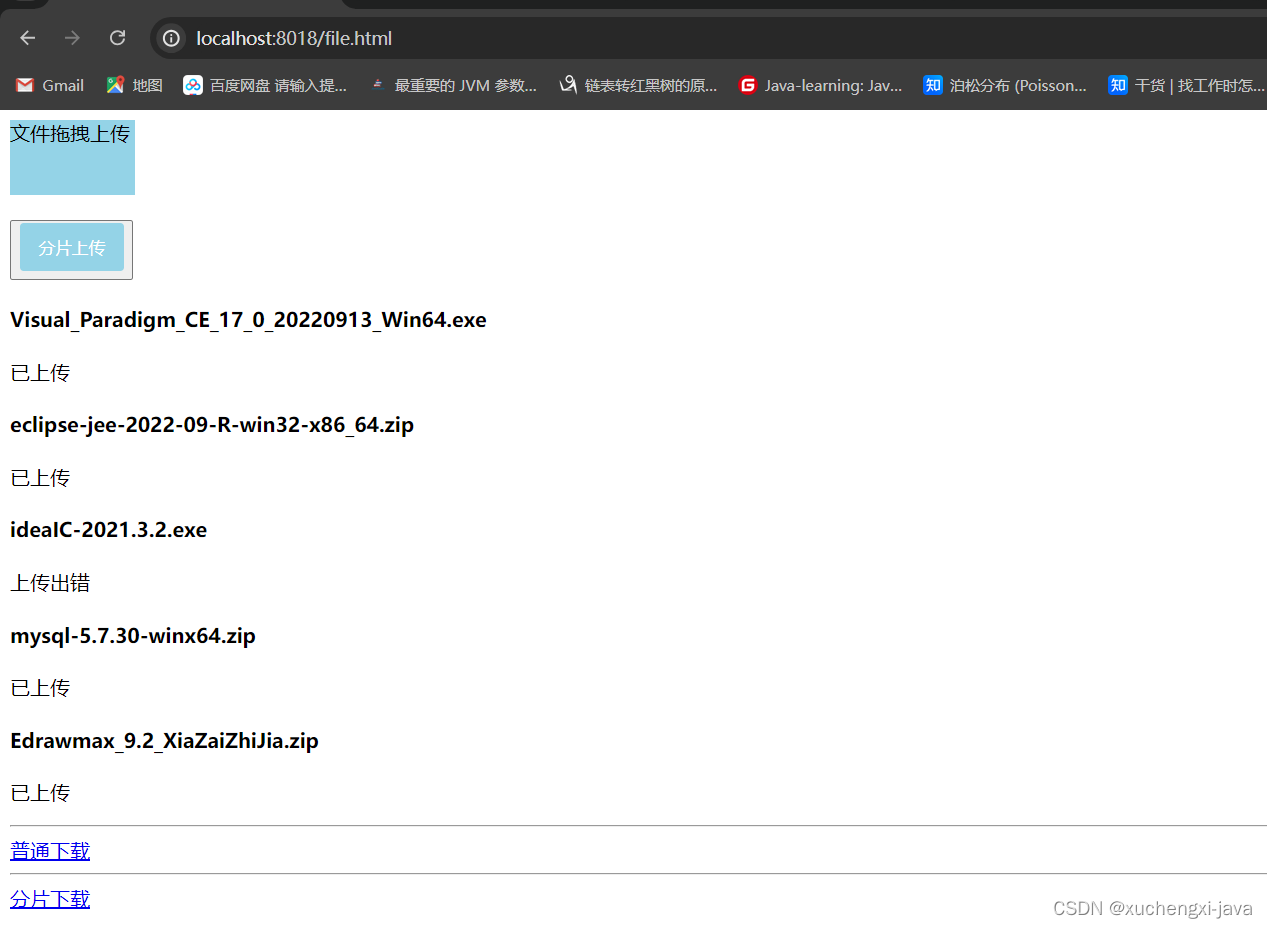

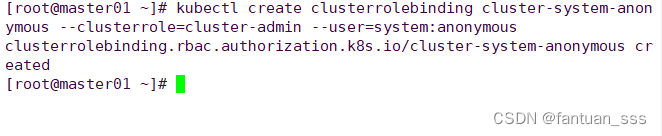

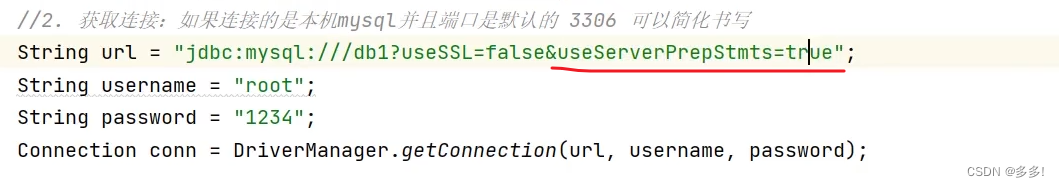

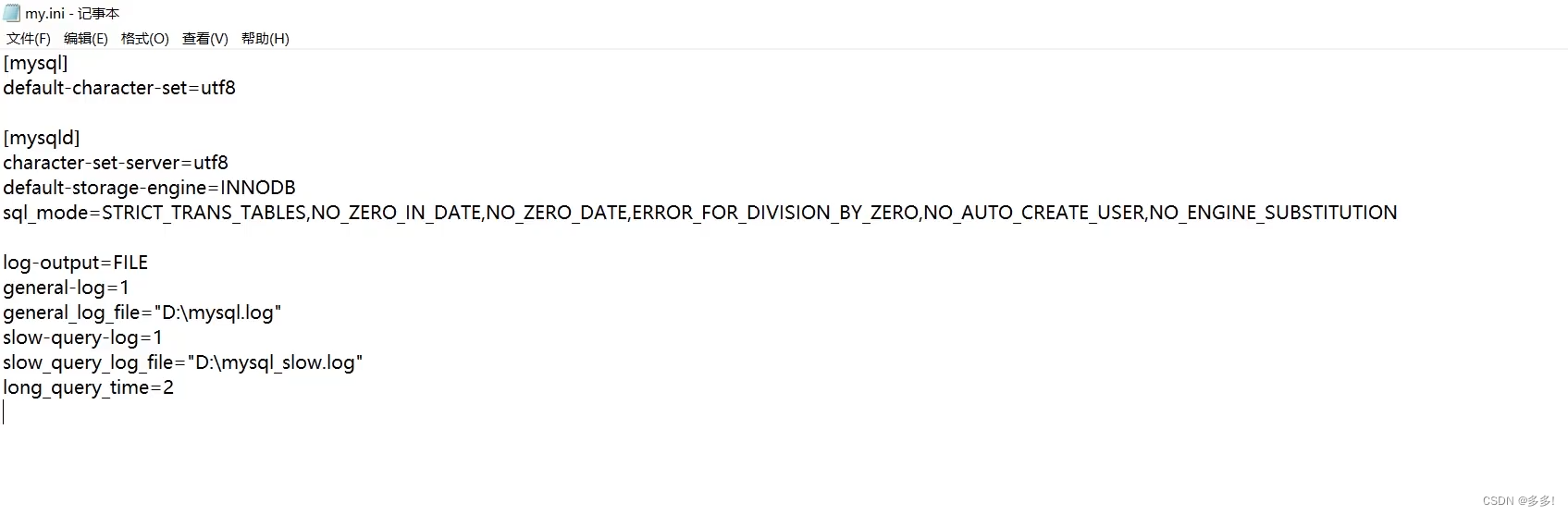

重新设置MySQL的配置

打开日志

我们发现

我们执行SQL语句只会会预编译一次

然后执行响应的代码

将来的sql模版如果是一样的

只需要进行一次检查

一次编译

然后就能多次执行

个人号推广

博客主页

多多!-CSDN博客

Web后端开发

https://blog.csdn.net/qq_30500575/category_12624592.html?spm=1001.2014.3001.5482

Web前端开发

https://blog.csdn.net/qq_30500575/category_12642989.html?spm=1001.2014.3001.5482

数据库开发

https://blog.csdn.net/qq_30500575/category_12651993.html?spm=1001.2014.3001.5482

项目实战

https://blog.csdn.net/qq_30500575/category_12699801.html?spm=1001.2014.3001.5482

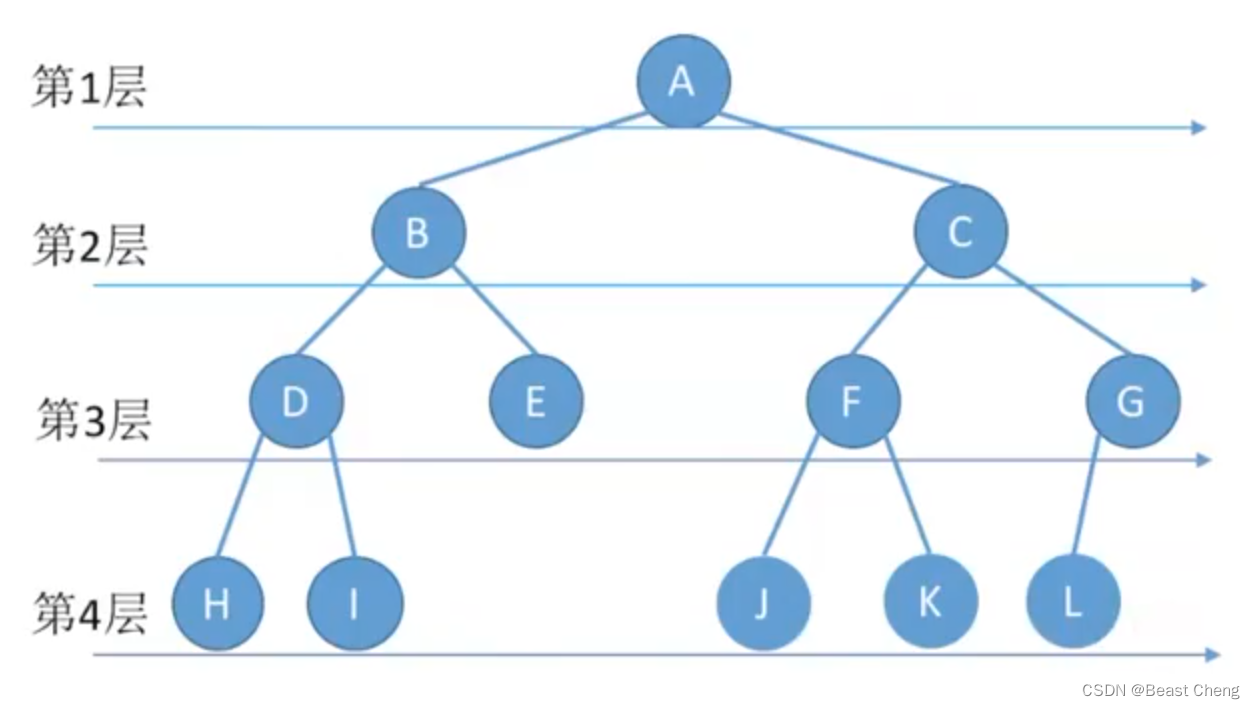

算法与数据结构

https://blog.csdn.net/qq_30500575/category_12630954.html?spm=1001.2014.3001.5482

计算机基础

https://blog.csdn.net/qq_30500575/category_12701605.html?spm=1001.2014.3001.5482

回忆录

https://blog.csdn.net/qq_30500575/category_12620276.html?spm=1001.2014.3001.5482

![[AIGC] Python的Range函数](https://img-home.csdnimg.cn/images/20230724024159.png?origin_url=https%3A%2F%2Fwww.bing.com%2Fimages%2Fsearch%3Fq%3DPython%2Brange%2Bfunction&pos_id=img-n7g2PIoJ-1718526163083)

![js 用正则表达式 匹配自定义字符之间的字符串数据,如:( )、[ ]、{ }、< >、【】等括号之间的字符串数据](https://img-blog.csdnimg.cn/direct/4450994bc8224c729223c8fc3a666100.png)