前言:

通过修改pam配置来达到限制密码尝试次数!

1:修改 /etc/pam.d/login 配置(这里只是终端登录配置,如果还需要配置SSH远程登录限制,只配置下面的 /etc/pam.d/pam.d/common-auth 即可)

vim /etc/pam.d/login

在文档前面插入然后保存退出:

auth required pam_tally2.so deny=3 unlock_time=60

参数解释(如果需要对root用户进行限制则在后方加入root的参数)

- deny # 次数

- unlock_time # 被锁定后,多久解锁。单位:秒

- even_deny_root # 对root 生效

- root_unlock_time # root # 单位:秒

2:修改 /etc/pam.d/pam.d/common-auth 配置

vim /etc/pam.d/common-auth

在文档前面插入然后保存退出:

auth required pam_tally2.so deny=3 unlock_time=60

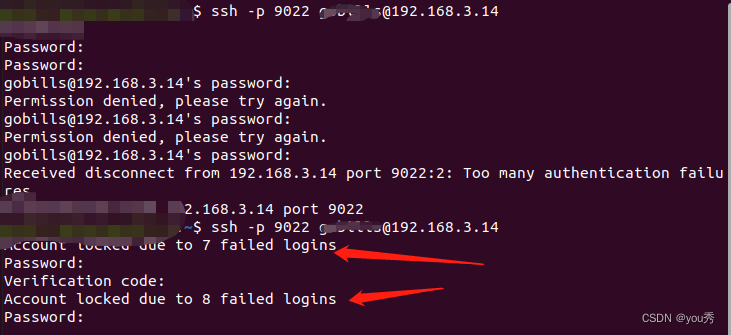

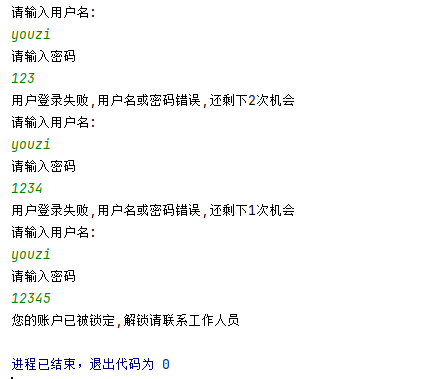

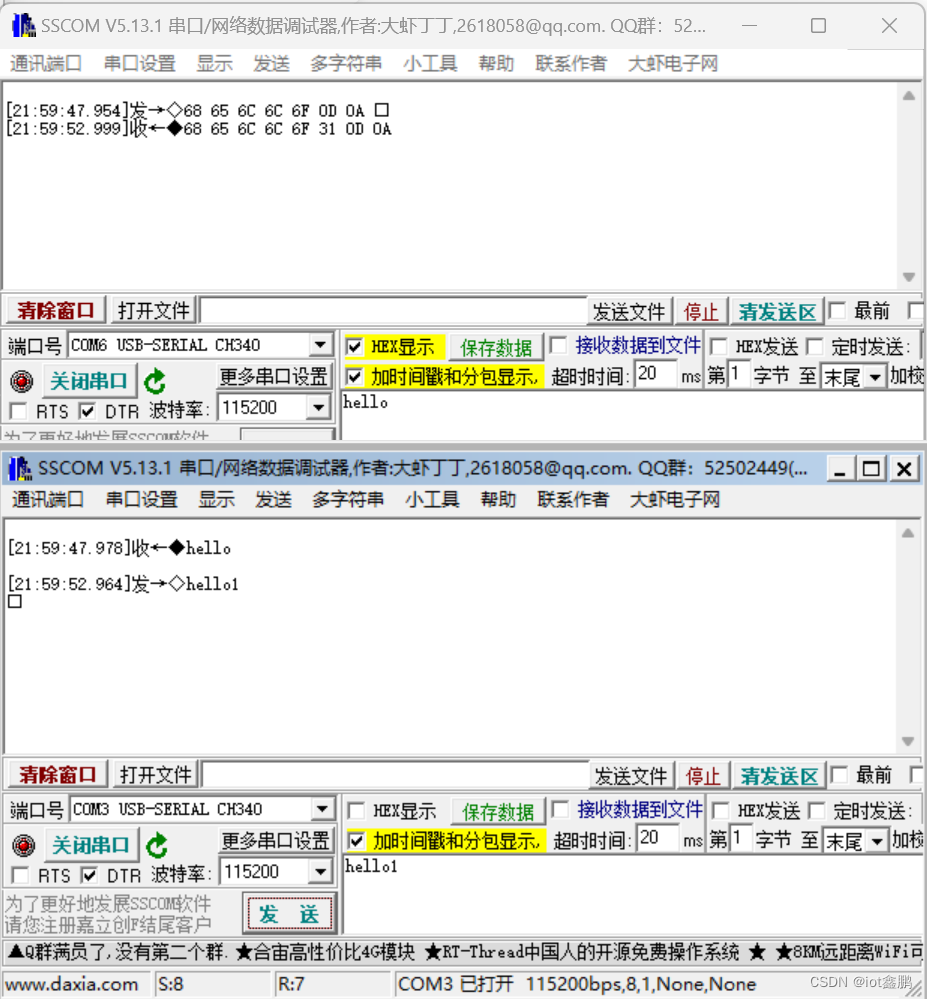

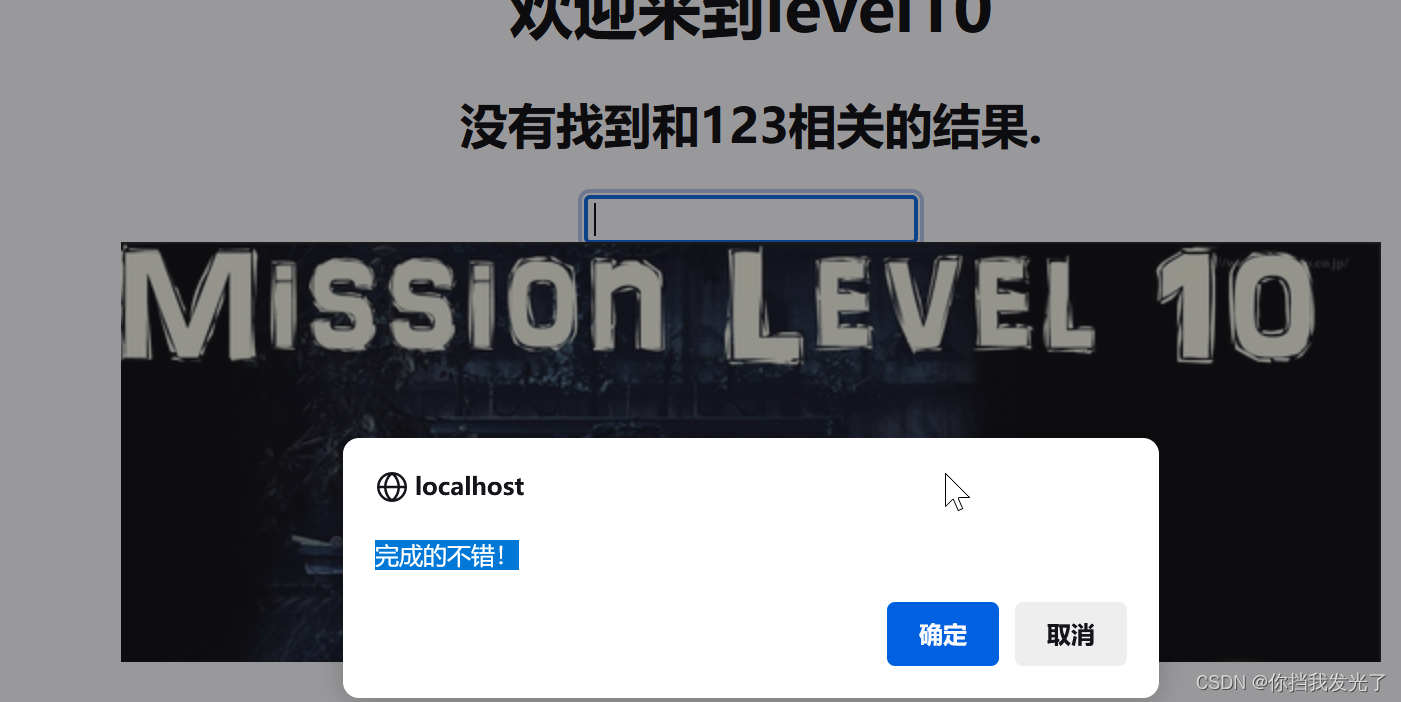

3:尝试输错3次密码:

![[数据集][目标检测]道路井盖下水道井盖开关闭和检测数据集VOC+YOLO格式407张2类别](https://img-blog.csdnimg.cn/direct/741132d6defa432384a76daeb1b1028d.png)

![[图解]企业应用架构模式2024新译本讲解02-表数据入口](https://img-blog.csdnimg.cn/direct/99e98b6fbe7749c2a5e8dc7be4d38bd1.png)