文章目录

- 0.前言

- 1.准备工作

- 2.内网穿透原理

- 3.配置公网服务器的frp

- 5.配置访问内网主机

- 6.配置win10的远程桌面访问(win11类似)

- 7.参考资料

0.前言

最近想研究一些新东西,公司的机器不敢乱搞,公司测试的服务器安装软件太多,安装软件,各种端口冲突,也真是烦得要死。公司的办公电脑吧,配置差了点,开几个虚拟机就扛不住了。家里的电脑配置还可以,可是像向日葵这种远程软件用起来还是挺烦的,有时候,老是切换窗口,不能使用双屏幕,经过两天的研究,终于实现内网穿透,还挺好用的,有以下好处:

1.可以使用window自带的远程桌面登录内网主机,干掉一系列的远程登录软件。

2.可以远程登录内网的Linux系统。

3.可以内网搭建网页等应用,端口映射到公网使用。

4.远程控制家里的物联网设备。

风险在于,有可能黑客通过公网ip端口入侵到内网设置,所以跳板机密码一定要足够复杂。

1.准备工作

软件准备

访问内网电脑(Win11)安装:

-

SecureCRT :用于跳板机流量转发隧道的设置,类似xshell一样的工具。

-

Proxifier:用于将访问内网设备的流量转发到指定端口。

公网服务器:之前阿里云活动买的99块3年的1核(vCPU)2 GiB1 Mbps的垃圾服务器

- frp :用于内网穿透

内网主机(win10)

- VMware:

Linux服务器:将22端口代理到公网服务器用作跳板机。

frp:用于内网穿透

涉及到Linux均安转的是centos7的系统,本文不提供VMware相关的教程。涉及到相关的软件已经上传到百度网盘,关注微信公众号造轮子的坦克,回复内网穿透即可获得配套软件,回复w即可获得我个人微信,欢迎大家一起交流进步。

![[图片]](https://img-blog.csdnimg.cn/direct/142819fee928432aba384f8aa0060298.png)

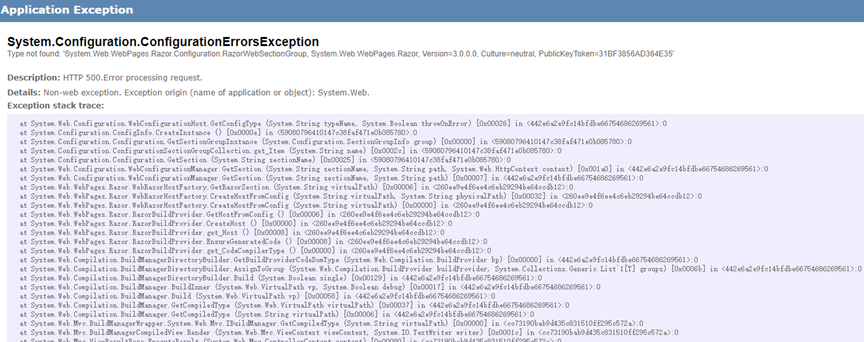

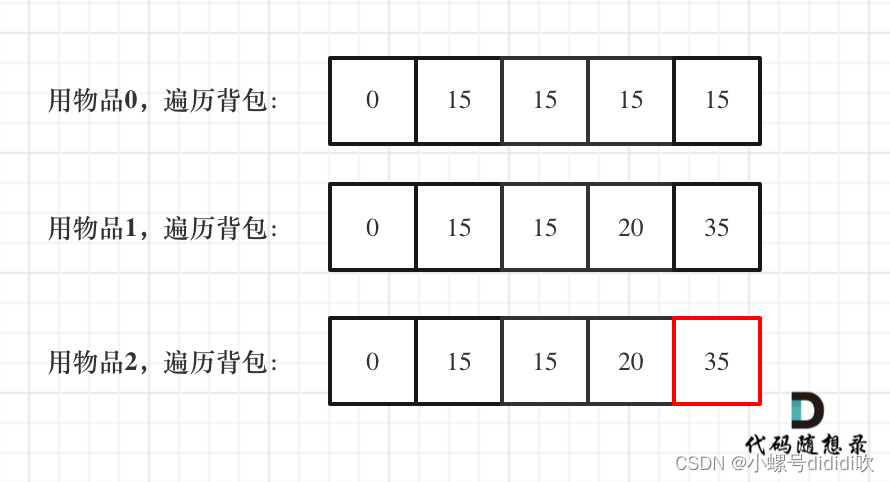

2.内网穿透原理

将内网的一台Linux服务的22端口代理公网服务器的6000端口,做到ssh -o Port=6000 root@外网服务器ip 就能访问内网服务器。

利用SecureCRT登录公网服务器IP:6000作为跳板机,设置流量转发端口178(可以是其他端口)。proxifier将该主机访问内网ip的流量都转发到178端口。

![[图片]](https://img-blog.csdnimg.cn/direct/53d66accfeee46409609d3bed97b032c.png)

3.配置公网服务器的frp

(1)上传frp_0.58.0_linux_amd64.tar.gz到服务上

(2)解压压缩包

tar -xf frp_0.58.0_linux_amd64.tar.gz

cd frp_0.58.0_linux_amd64.tar.gz

(3)编辑frps.toml

vi frps.toml

(4)后台运行命令

nohup ./frps -c ./frps.toml > /dev/null 2>&1 &

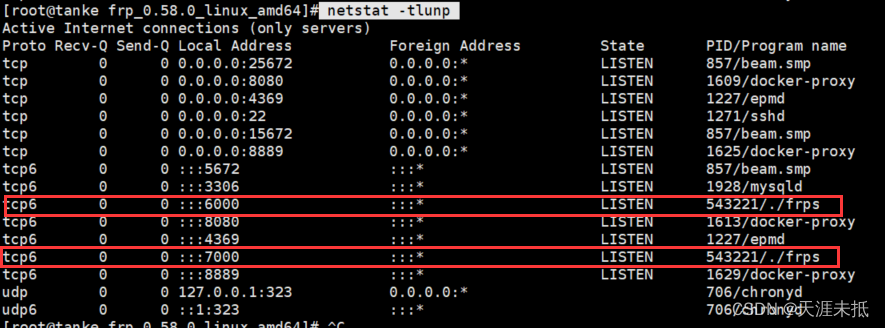

(5)查看后台端口监听情况,6000和7000端口一定要起来。

netstat -tlunp

(6)阿里云后台放行7000和6000端口

4.配置跳板机的frp

(1)上传frp_0.58.0_linux_amd64.tar.gz到服务上

(2)解压压缩包

tar -xf frp_0.58.0_linux_amd64.tar.gz

cd frp_0.58.0_linux_amd64.tar.gz

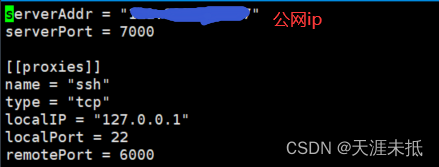

(3)编辑frpc.toml

vi frpc.toml

(4)后台运行命令

nohup ./frpc -c ./frpc.toml > /dev/null 2>&1 &

(5)测试是否能够通过外网登录内网跳板机,不成功就检查以上操作

ssh -o Port=6000 用户名@公网ip

(6)特别注意

此台机器的所有的用户的登录密码要足够复杂,否则会被别人暴力破解登录你的跳板机,一旦破解,你的内网设备就全部暴露到外网。

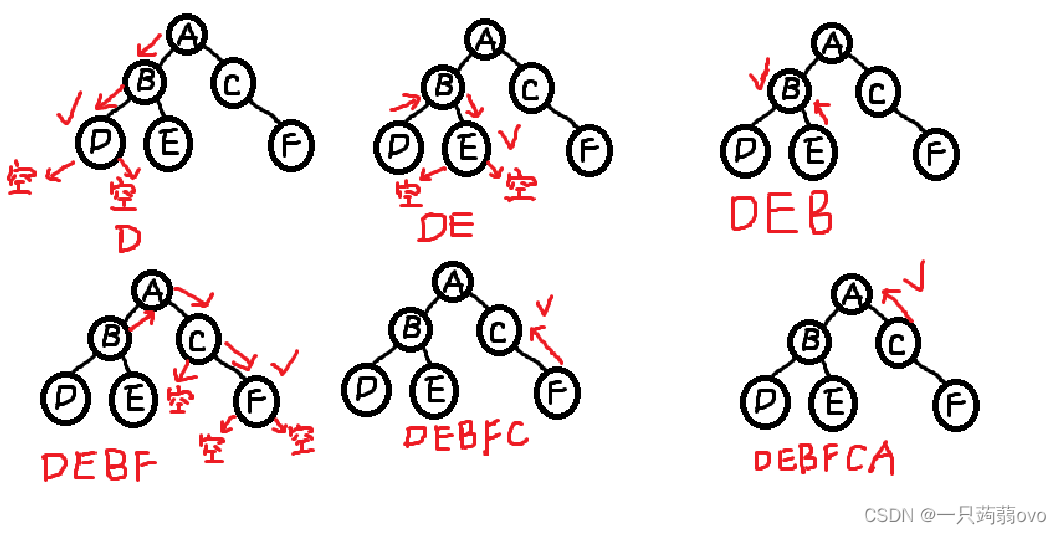

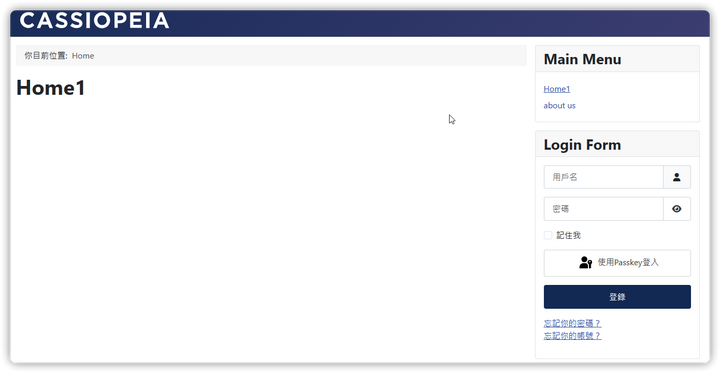

5.配置访问内网主机

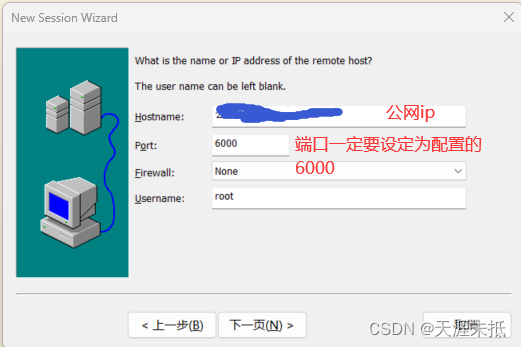

(1)利用SecureCRT登录跳板机

登录成功后设置隧道端口

![[图片]](https://img-blog.csdnimg.cn/direct/d06c476fcb1b455f9f7f11d9e1093012.png)

配置示意图

(2)配置Proxifier代理内网ip访问到178端口

打开Proxifier点击profile=> proxy servers => add

![[图片]](https://img-blog.csdnimg.cn/direct/a8c1276ab2804d0da91d33fe836e839b.png)

然后打开Proxifier点击profile=> Proxifictaion Rules => add

![[图片]](https://img-blog.csdnimg.cn/direct/a4391e84b31d42158b336f2e9f1347c0.png)

(3)验证

telnet 192.168.0.106 3389(3389为windows的远程桌面的端口)

![[图片]](https://img-blog.csdnimg.cn/direct/5d47b2434a684ada883658393bc43dbf.png)

![[图片]](https://img-blog.csdnimg.cn/direct/8bf38771603b4841957359b01de593d6.png)

至此内网穿透配置完毕,可以正常登录内网的Linux服务器,下面开始配置win10的远程桌面访问。

6.配置win10的远程桌面访问(win11类似)

如果跳板机不是配置在虚拟机里面,可以直接在远程桌面里面输入win10内网ip进行登录。

虚拟机里面的跳板机有个问题:一旦远程登录,远程电脑上账户就会被锁定,VMware的线程就会被休眠,跳板机就会掉线,导致远程桌面不可用。

另外一种方案是采用frp 将win10的3389的端口暴露到外网,软件包frp_0.58.0_windows_amd64.zip在我的百度网盘提供的文件里面包含了。

我选择利用跳板机访问win10的3389端口。

(1)设置本地组策略

a. “Win + R”输入“gpedit.msc”

b. 转到:计算机配置 > 管理模板 > Windows 组件 > 远程桌面服务 > 远程桌面会话主机 > 连接,并双击打开“将远程桌面服务用户限制到单独的远程桌面服务会话”。

c. 将其设置为“已禁用”。

d. 再打开“限制连接的数量”并设置为“已启用”,设置连接的数量,但不能超过“999999”。

![[图片]](https://img-blog.csdnimg.cn/direct/eab376901cef47668869f5b9eb14be47.png)

(2)进行限制设备登录破解

解压RDPWrap-master.zip,管理员运行RDPW_Installer.exe,出现Listener state是Listening [fully supported] 就可以使用多用户远程桌面了,不行就去github上下载最新版破解软件。

https://github.com/SobieskiCodes/RDPWrap

(3)登录验证

![[图片]](https://img-blog.csdnimg.cn/direct/49935869902543979c0b7433e2150813.png)

输入用户名和登录密码,能登上没掉线就算成功了。

![[图片]](https://img-blog.csdnimg.cn/direct/7ef3a517d9ea4a8aa935df733537cfde.png)

7.参考资料

https://gofrp.org/zh-cn/docs/examples/vhost-http/

https://www.anyviewer.cn/how-to/remote-desktop-multiple-connections-same-user-2111.html

https://zhuanlan.zhihu.com/p/595948225

![P8802 [蓝桥杯 2022 国 B] 出差](https://img-blog.csdnimg.cn/direct/4157ac08b3f7450b8f60cb6c052e5874.png)

![正点原子[第二期]Linux之ARM(MX6U)裸机篇学习笔记-15.4讲--ARM异常中断返回](https://img-blog.csdnimg.cn/direct/0464f07e914f4adca2e06c08fd887d7e.png)