CVE-2023-48795修复方法

- 1、修复原理

- 2、检测漏洞

- 3、修复漏洞

- 4、成功修复

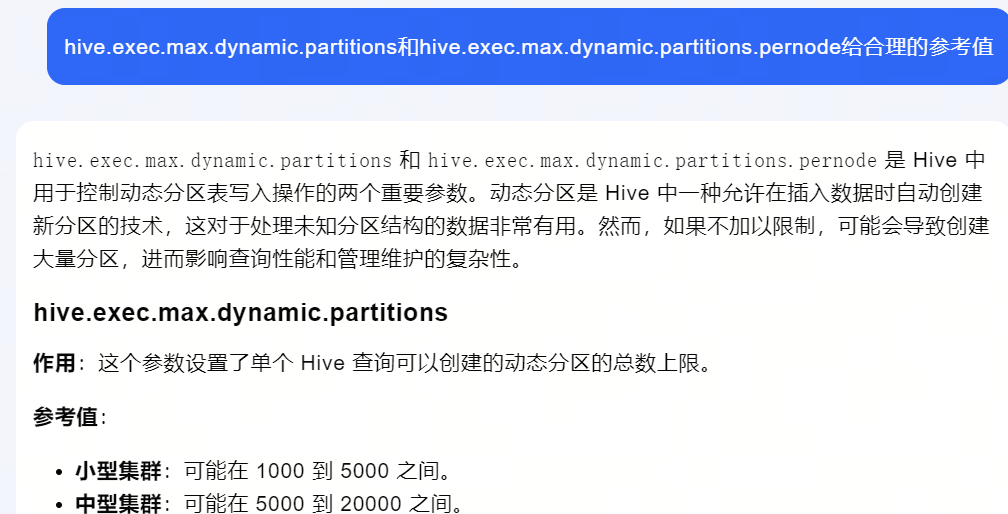

近期nessus扫描经常出现一个中危漏洞CVE-2023-48795,但网上的修复方法清一色的将openSSH升级到9.6p1版本

而我在升级当中处处碰壁,甚至于差点给服务器都干崩溃,特意研究后实现不升级openSSH修复CVE-2023-48795漏洞方法

提示:本方法仅适用于CVE-2023-48795漏洞修复,其他相关漏洞请自行升级(以下为Centos7.6为例)

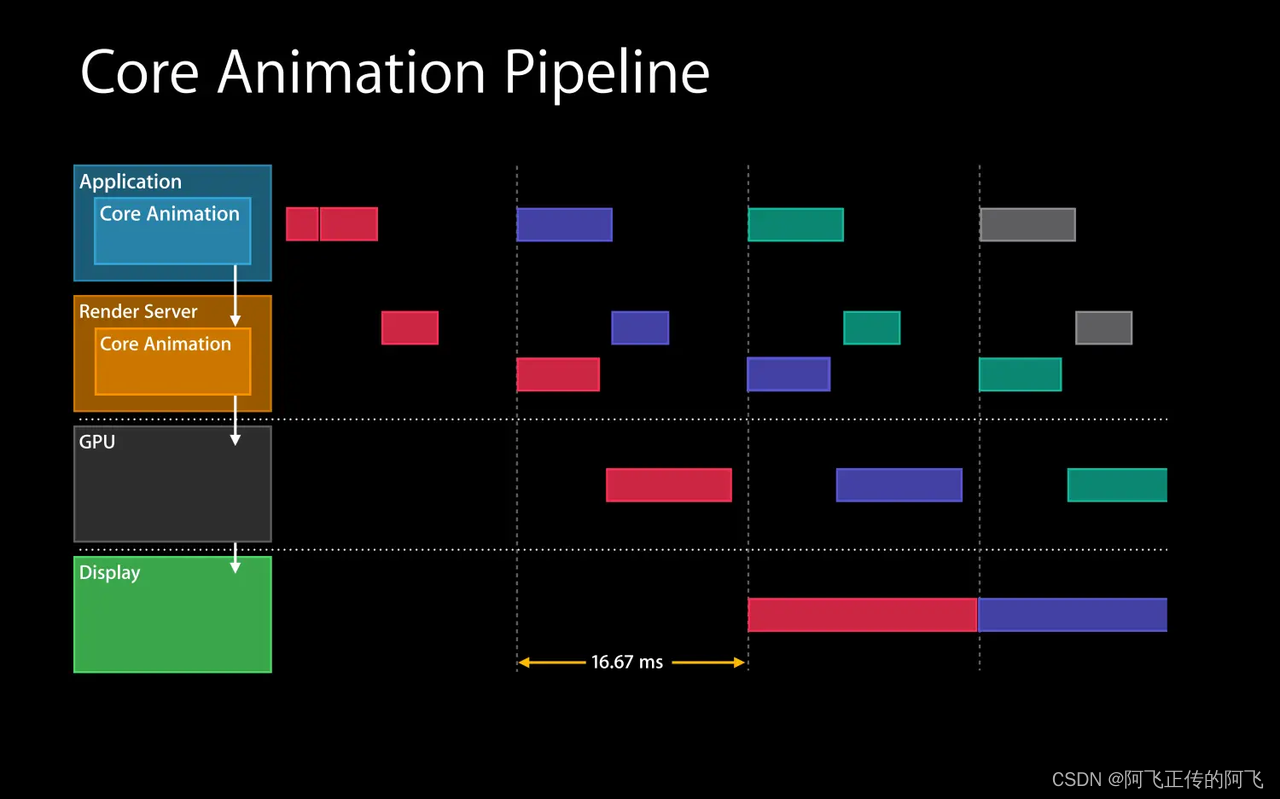

1、修复原理

openSSH默认开启ChaCha20-Poly1305算法和CBC-EtM算法,导致了CVE-2023-48795漏洞的产生,关闭这两个算法便可修复,漏洞具体原理请自行百度

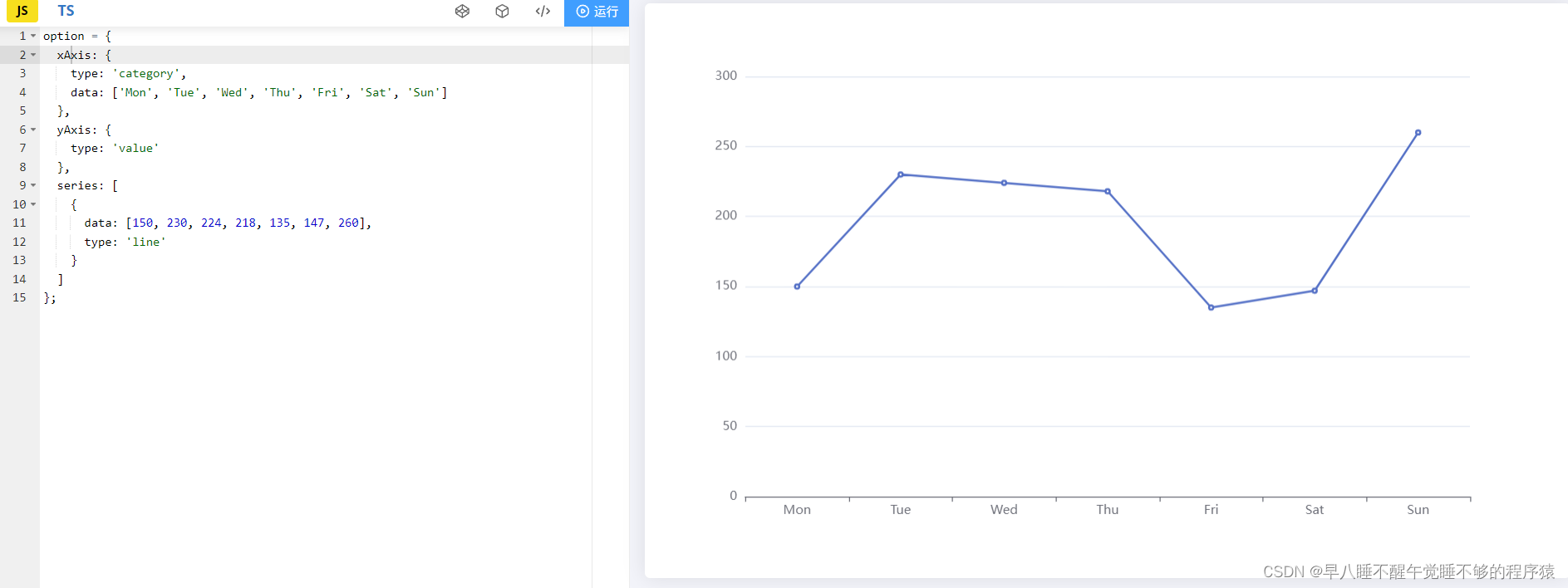

2、检测漏洞

可下载官方开发的工具进行检测

https://github.com/RUB-NDS/Terrapin-Scanner/

以自己服务器测试,目前是有漏洞的状态

上图为官方检测工具

上图为nessus扫描工具

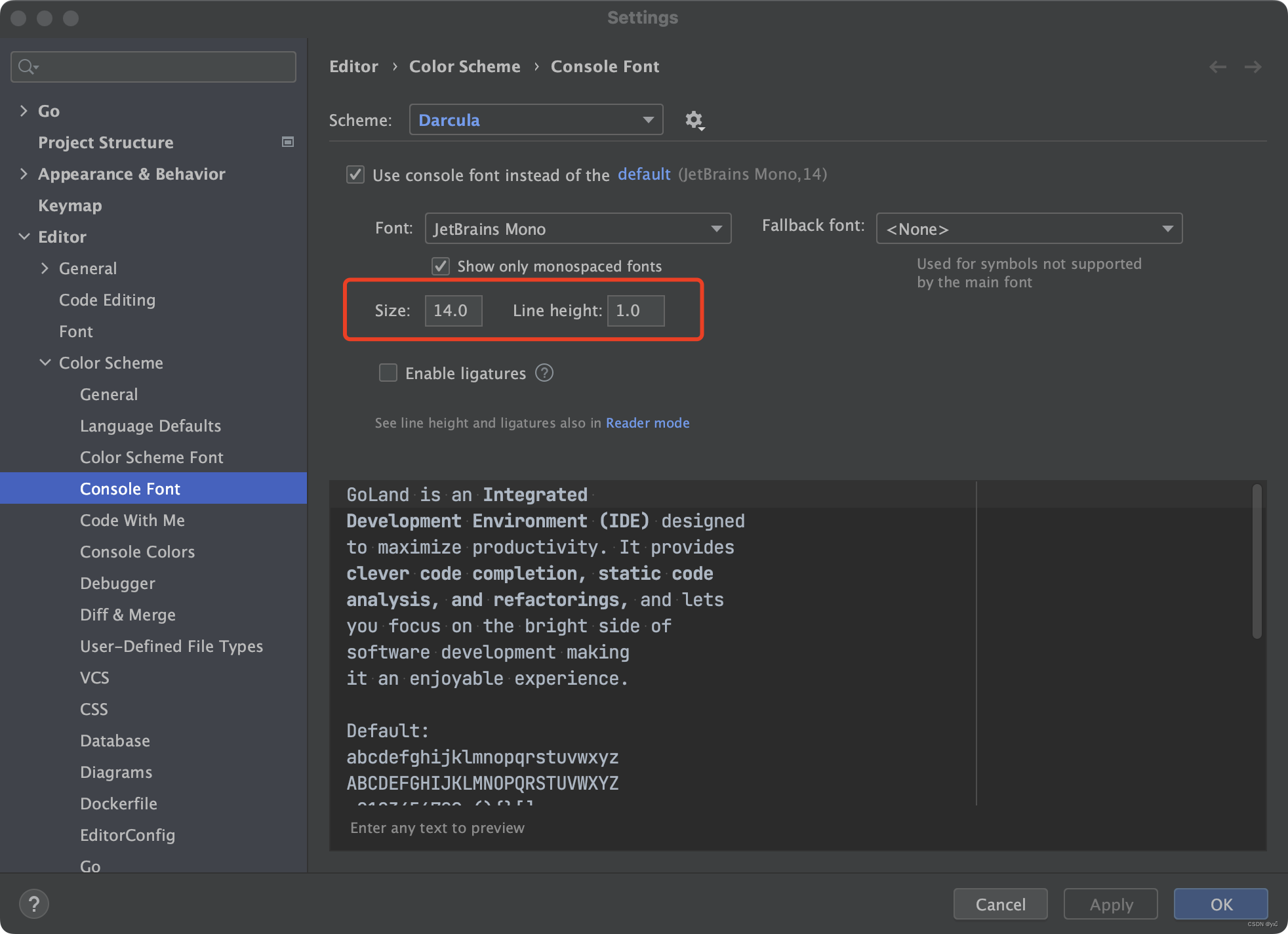

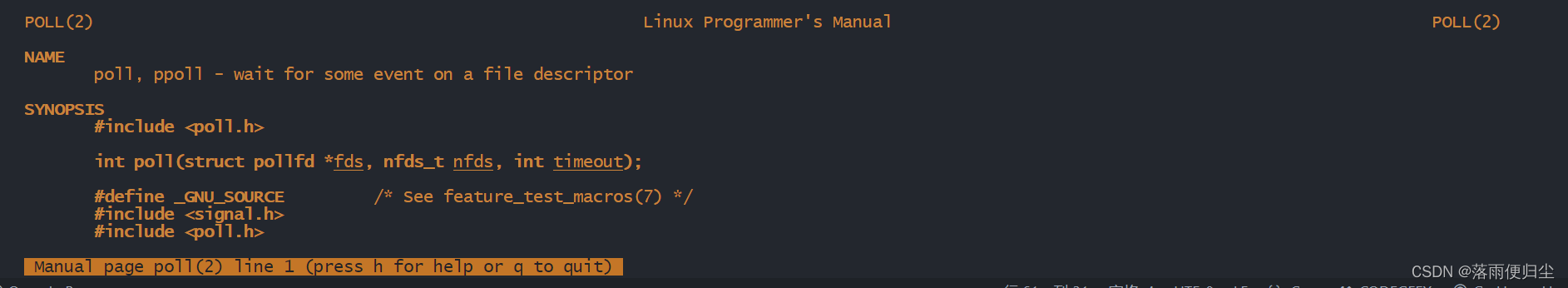

3、修复漏洞

先请备份SSH配置文件(一般位于/etc/ssh/sshd_config)

cp /etc/ssh/sshd_config /tmp

在配置文件里找到# Cipers and Keying,添加一行以下代码

Ciphers aes128-ctr,aes192-ctr,aes256-ctr,aes128-gcm@openssh.com,aes256-gcm@openssh.com

然后保存配置文件并重启ssh服务

systemctl restart sshd

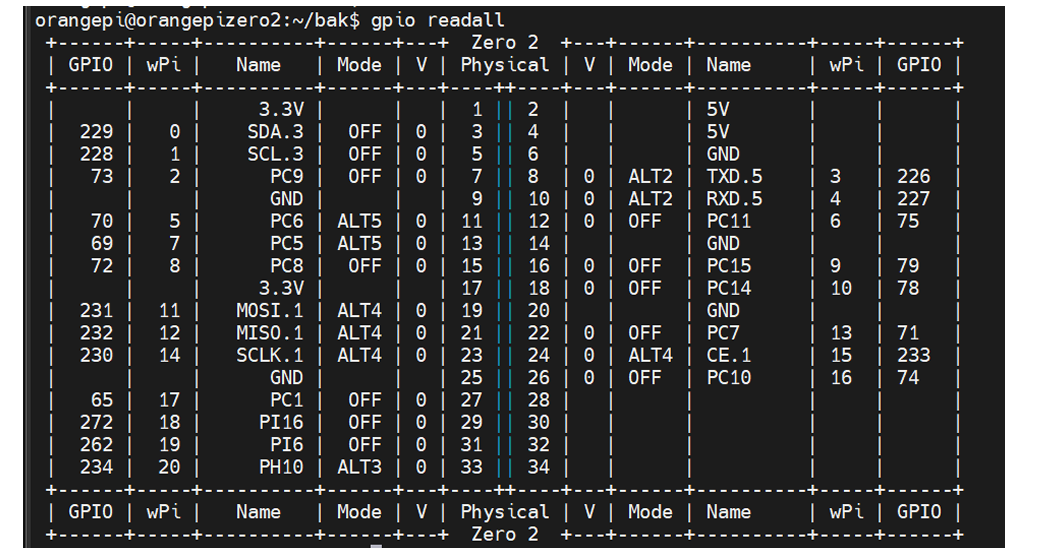

4、成功修复

官方软件验证

nessus扫描验证

![[移动通讯]【无线感知-P1】[从菲涅尔区模型到CSI模型-5]【The Riemann Mapping Theorem】](https://img-blog.csdnimg.cn/direct/699d229509cb48d5ab5d0620fd3ef0a4.png)