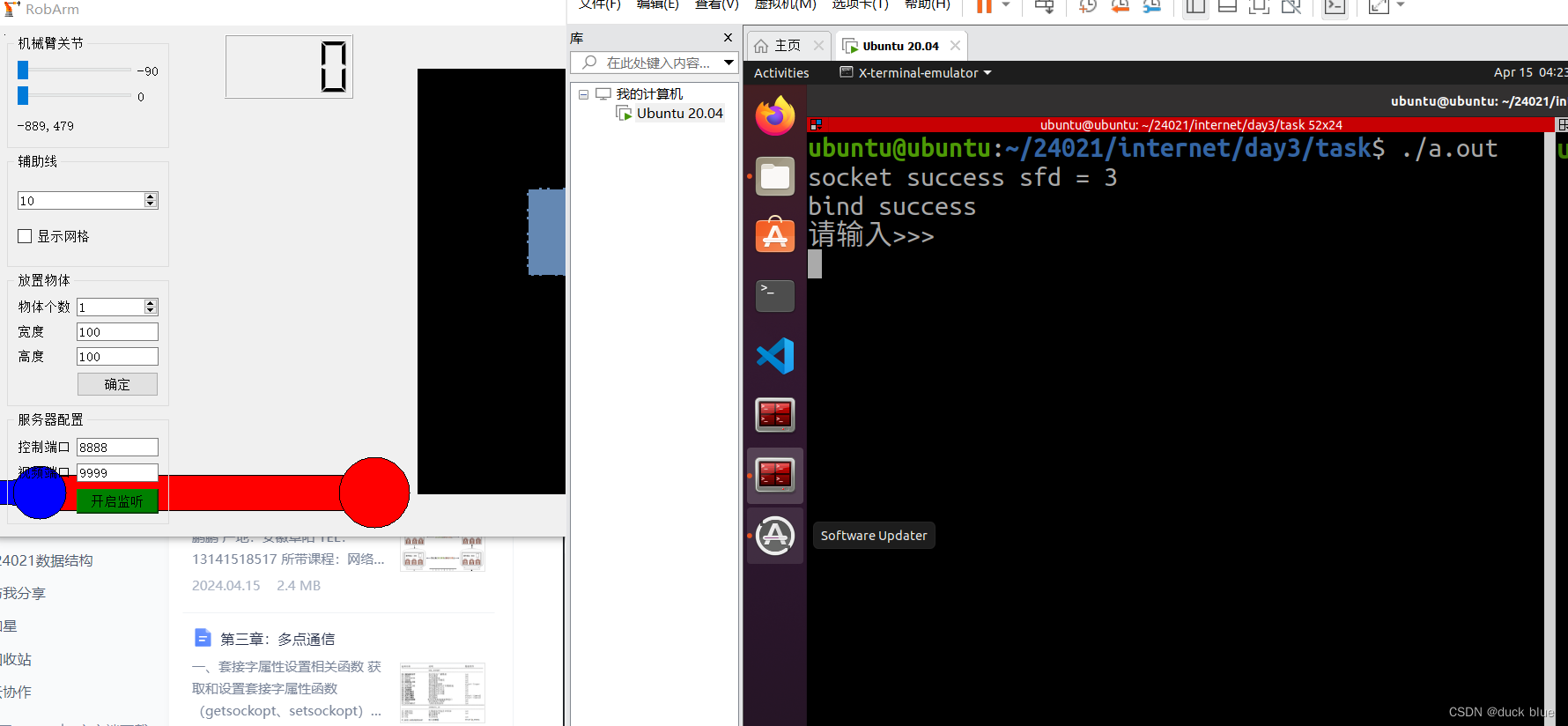

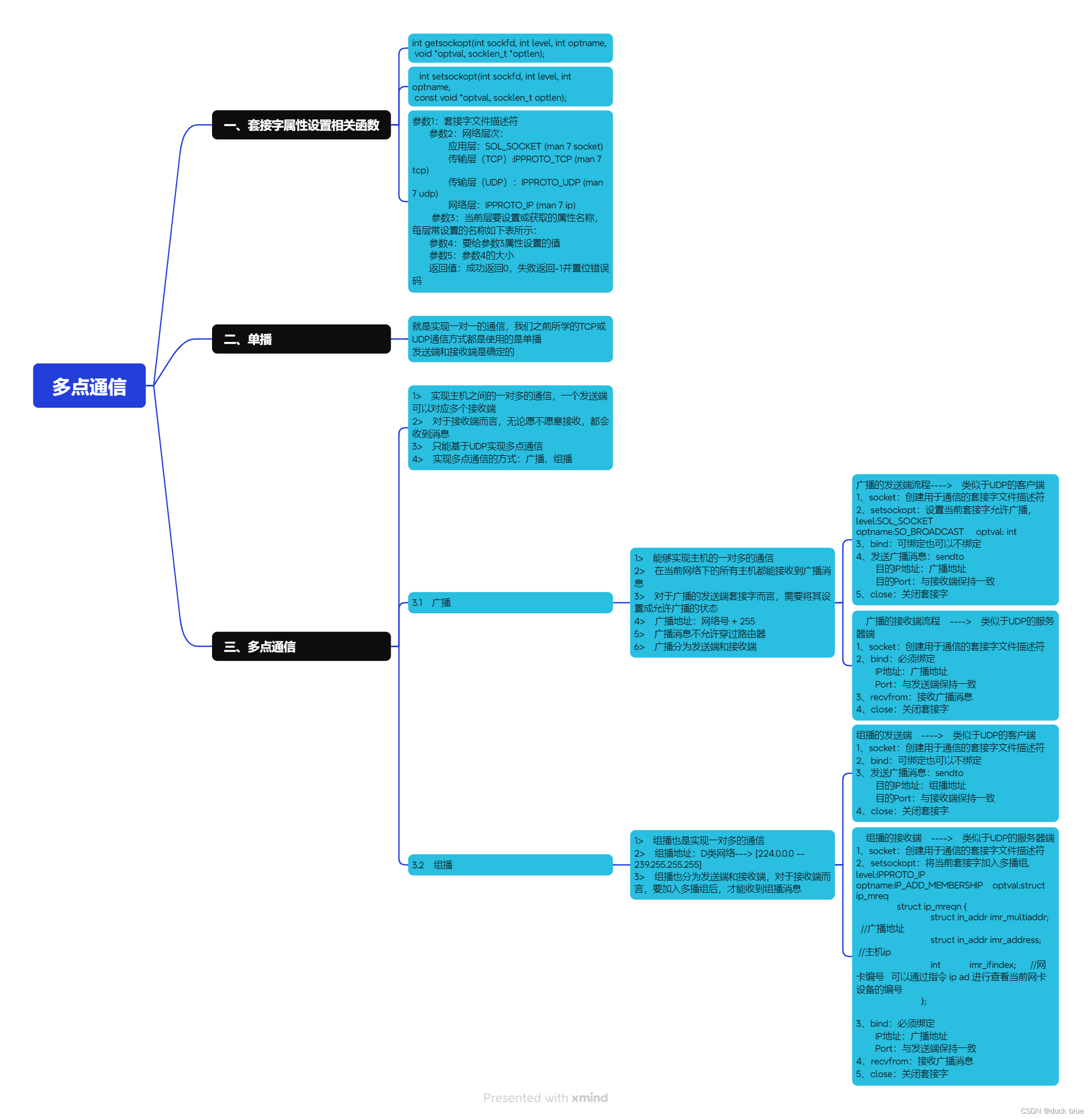

一、TCP机械臂测试

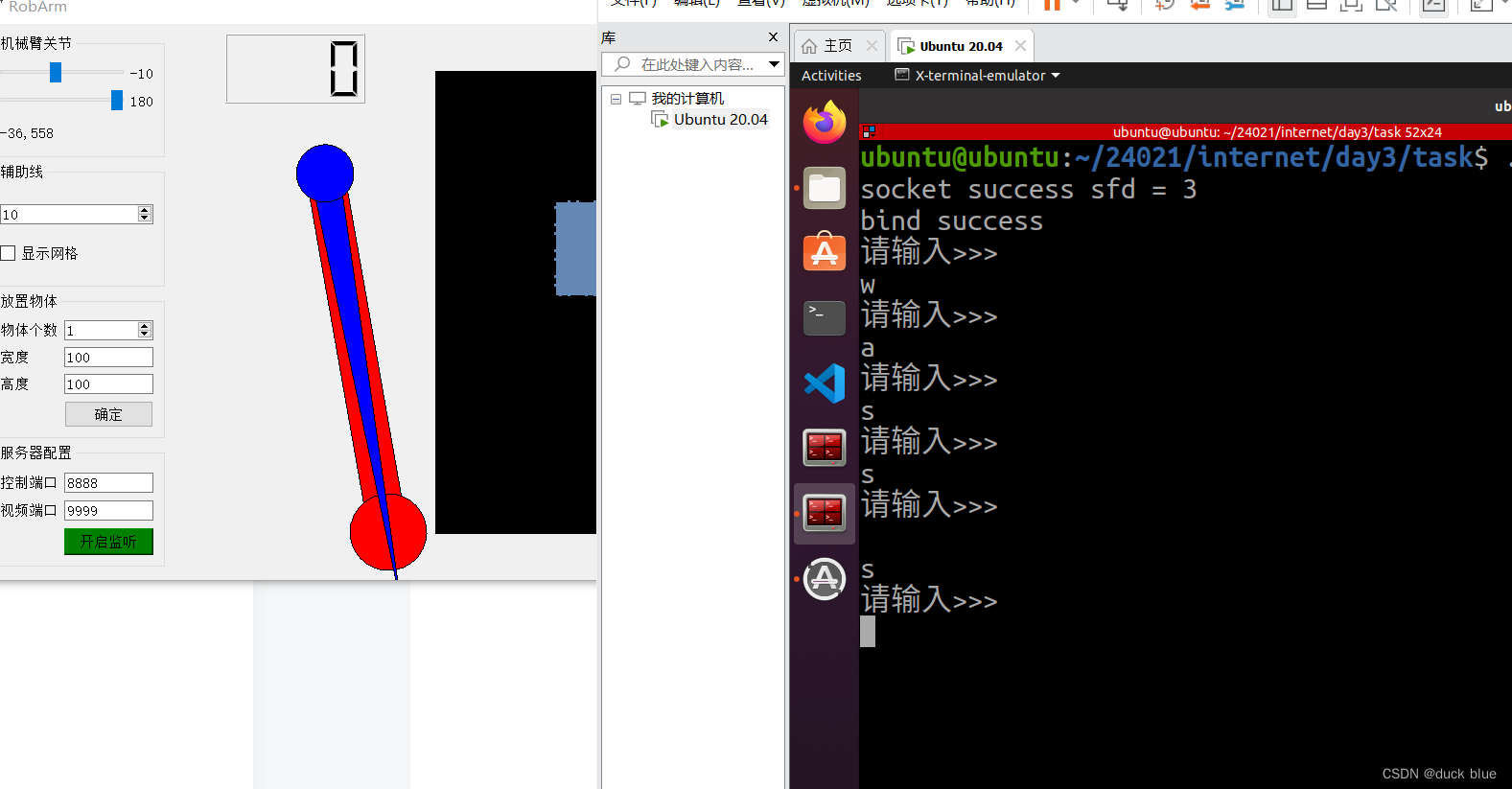

通过w(红色臂角度增大)s(红色臂角度减小)d(蓝色臂角度增大)a(蓝色臂角度减小)按键控制机械臂

注意:关闭计算机的杀毒软件,电脑管家,防火墙

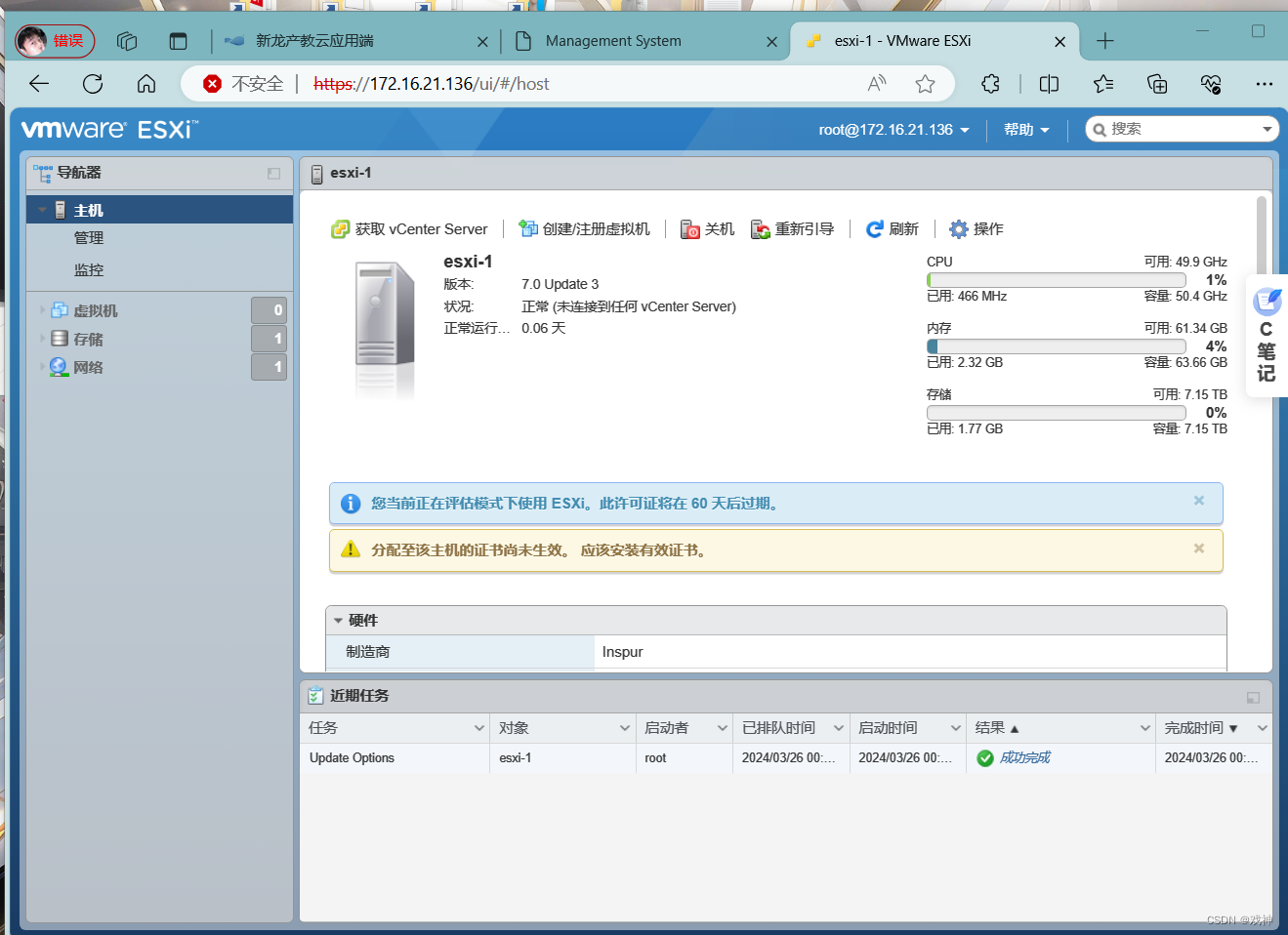

1)基于TCP服务器的机械臂,端口号是8888, ip是Windows的ip;

查看Windows的IP:按住Windows+r 按键,输入cmd , 输入ipconfig

2)点击软件中的开启监听;

3)机械臂需要发送16进制数,共5个字节,协议如下

0xff 0x02 x y 0xff

0xff:起始结束协议,固定的;

0x02:控制机械手臂协议,固定的;

x:指定要操作的机械臂

0x00 红色摆臂

0x01 蓝色摆臂

y:指定角度

#include <myhead.h>

#define SER_IP "192.168.125.99"

#define SER_PORT 8888

#define IP "192.168.125.117"

#define PORT 7777

int main(int argc, const char *argv[])

{

//1、创建用于通信的套接字文件描述符

int sfd = socket(AF_INET, SOCK_STREAM, 0);

if(sfd == -1)

{

perror("socket error");

return -1;

}

printf("socket success sfd = %d\n", sfd); //3

//2、绑定IP地址和端口号

//2.1 填充地址信息结构体

struct sockaddr_in sin;

sin.sin_family = AF_INET; //协议族

sin.sin_port = htons(PORT); //本进程的端口号

sin.sin_addr.s_addr = inet_addr(IP); //本机的ip地址

//2.2 绑定工作

if(bind(sfd, (struct sockaddr*)&sin, sizeof(sin)) == -1)

{

perror("bind error");

return -1;

}

printf("bind success\n");

//连接服务器

//定义变量接收客户端地址信息结构体

struct sockaddr_in cin;

cin.sin_family = AF_INET; //协议族

cin.sin_port = htons(SER_PORT); //服务器的端口号

cin.sin_addr.s_addr = inet_addr(SER_IP); //服务器的ip地址

if(connect(sfd,(struct sockaddr*)&cin,sizeof(cin))==-1){

perror("connect error");

return -1;

}

char rbuf[5] = {0xff, 0x02, 0x00, 0x00, 0xff};//红色机械臂

unsigned char bbuf[5] = {0xff, 0x02, 0x01, 0x00, 0xff};//蓝色机械臂

do{

char str;

printf("请输入>>>\n");

scanf("%c",&str);

while(getchar()!=10);

switch(str)

{

case 'w':rbuf[3]+=0x0A;

send(sfd,rbuf,sizeof(rbuf),0);

break;

case 's':rbuf[3]-=0x0A;

send(sfd,rbuf,sizeof(rbuf),0);

break;

case 'd':bbuf[3]+=0x0A;

send(sfd,bbuf,sizeof(bbuf),0);

break;

case 'a':bbuf[3]-=0x0A;

send(sfd,bbuf,sizeof(bbuf),0);

break;

default: break;

}

}while(1);

//4、关闭套接字

close(sfd);

return 0;

}

二、基于UDP的TFTP文件传输

![[lesson31]完善的复数类](https://img-blog.csdnimg.cn/direct/47b09ff6ed8d4f5f9bf64d084a3c48fe.png#pic_center)