在网络技术的广阔领域中🌐,SOCKS代理是一个核心组件,它在提升在线隐私保护🛡️、实现匿名通信🎭以及突破网络访问限制🚫方面发挥着至关重要的作用。本文旨在深入探讨SOCKS代理的基础,包括其定义、工作机制、主要类型以及如何在不同场景下有效利用SOCKS代理。

1. SOCKS代理简介

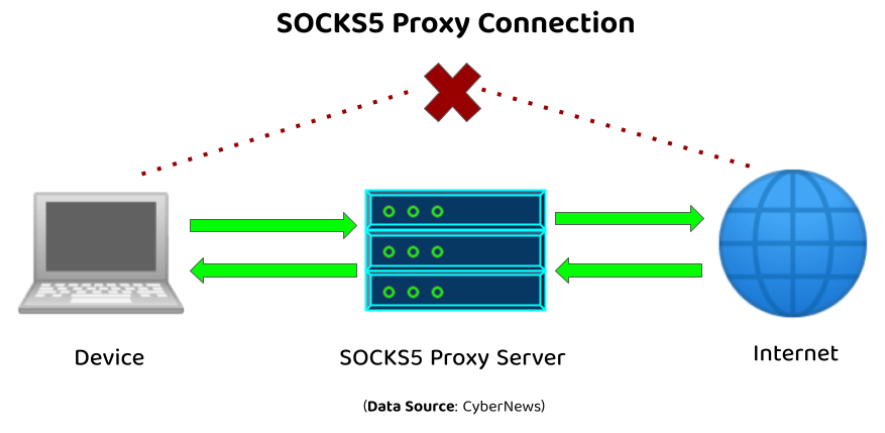

SOCKS(Socket Secure)代理是一个中间层服务,它在互联网用户和目标服务器之间传递数据包。不同于其他类型的代理,SOCKS代理不仅限于HTTP或HTTPS流量,它几乎可以支持任何类型的网络协议或流量🔄,包括TCP和UDP。这种高度的灵活性使SOCKS代理成为实现网络请求匿名化的理想选择。

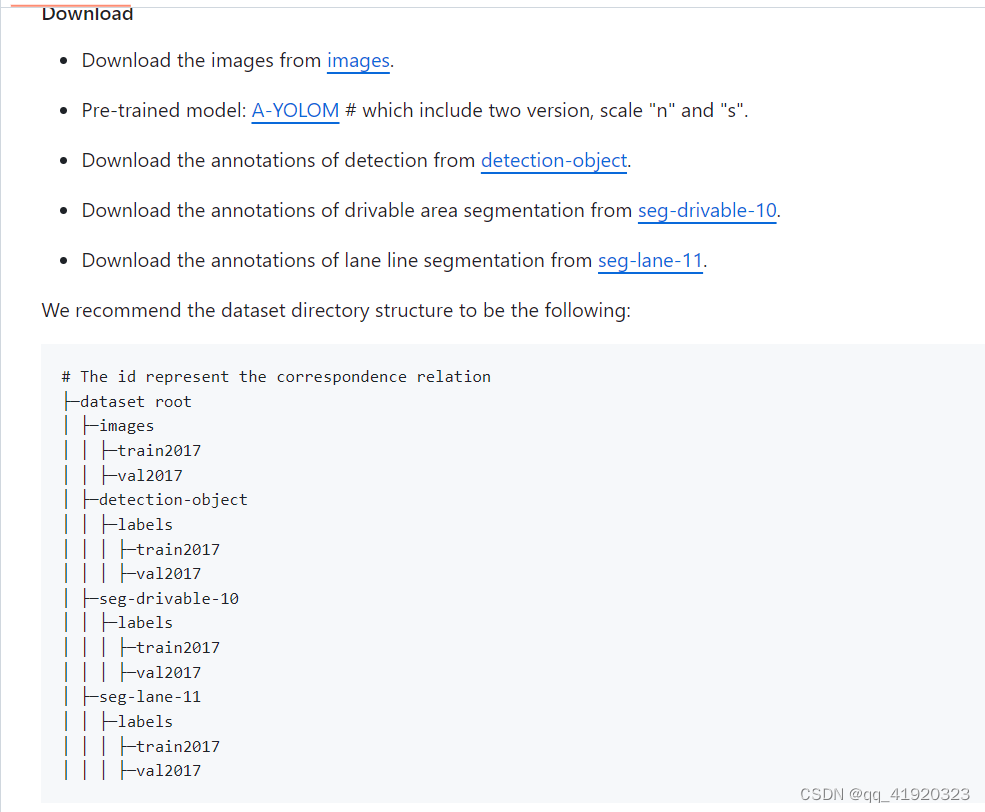

2. 工作原理

SOCKS代理的工作原理相对直接。当用户的设备尝试连接到互联网上的一个服务时(比如访问一个网站🌐),连接请求首先被发送到SOCKS代理服务器。然后,代理服务器接受这个请求并代表用户的设备与目标服务器建立连接。一旦连接建立,代理服务器就在用户的设备与目标服务器之间转发数据包。通过这种方式,用户的实际IP地址对目标服务器保持匿名,因为所有的通信看起来都是源自SOCKS代理服务器。

3. SOCKS代理的类型

主要有两种类型的SOCKS代理:SOCKS4和**SOCKS5**。

SOCKS4:这是较早的版本,支持TCP协议,能够转发DNS查询,但不包含对身份验证或UDP流量的支持。SOCKS5:相较于SOCKS4,SOCKS5引入了支持UDP协议、身份验证机制和IPv6地址。这些改进为用户提供了更高的安全性和更广泛的应用场景。

4. 使用SOCKS代理的优势

- 协议无关性:支持几乎所有类型的网络协议,为用户提供了极大的灵活性🔄。

- 增强隐私:通过隐藏用户的实际

IP地址,增加了用户在网络上的匿名性🛡️。 - 绕过限制:能夜访问地理位置或网络提供商限制的资源🚀。

- 减少延迟:特别是在使用

UDP协议时,SOCKS5代理可以减少游戏和实时应用的延迟⚡。

5. 使用场景

- 安全的

P2P连接:SOCKS5代理支持UDP协议,使其成为Torrenting和其他P2P应用程序的理想选择🔒。 - 隐私保护:对于希望保护自己在线活动不被监控的用户,

SOCKS代理是一个有用的工具🔐。 - 绕过网络限制:在不能直接访问某些网站或服务的情况下,可以通过

SOCKS代理服务器访问这些资源🌍。

6. 结论

SOCKS代理是网络安全和隐私保护工具箱中的一个重要组件。无论是需要绕过网络访问限制🚫、保护个人隐私🛡️,还是简单地寻找一种支持各种网络协议的灵活代理解决方案🔄,SOCKS代理都能提供强大的支持。随着网络安全威胁的不断演进🛡️,了解并有效使用SOCKS代理,对于保护个人和组织的网络通信变得越来越重要🌍。