我希望风起,而你好像更希望风停。

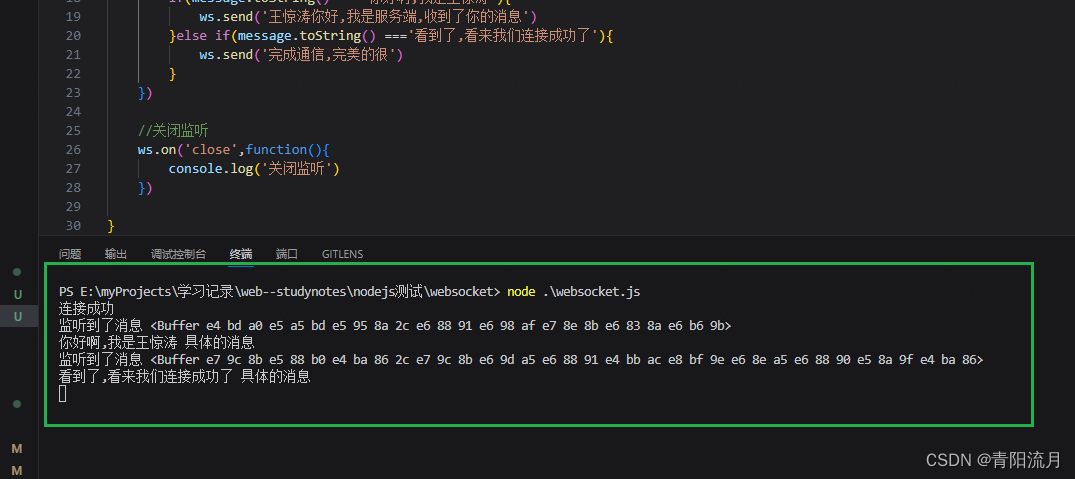

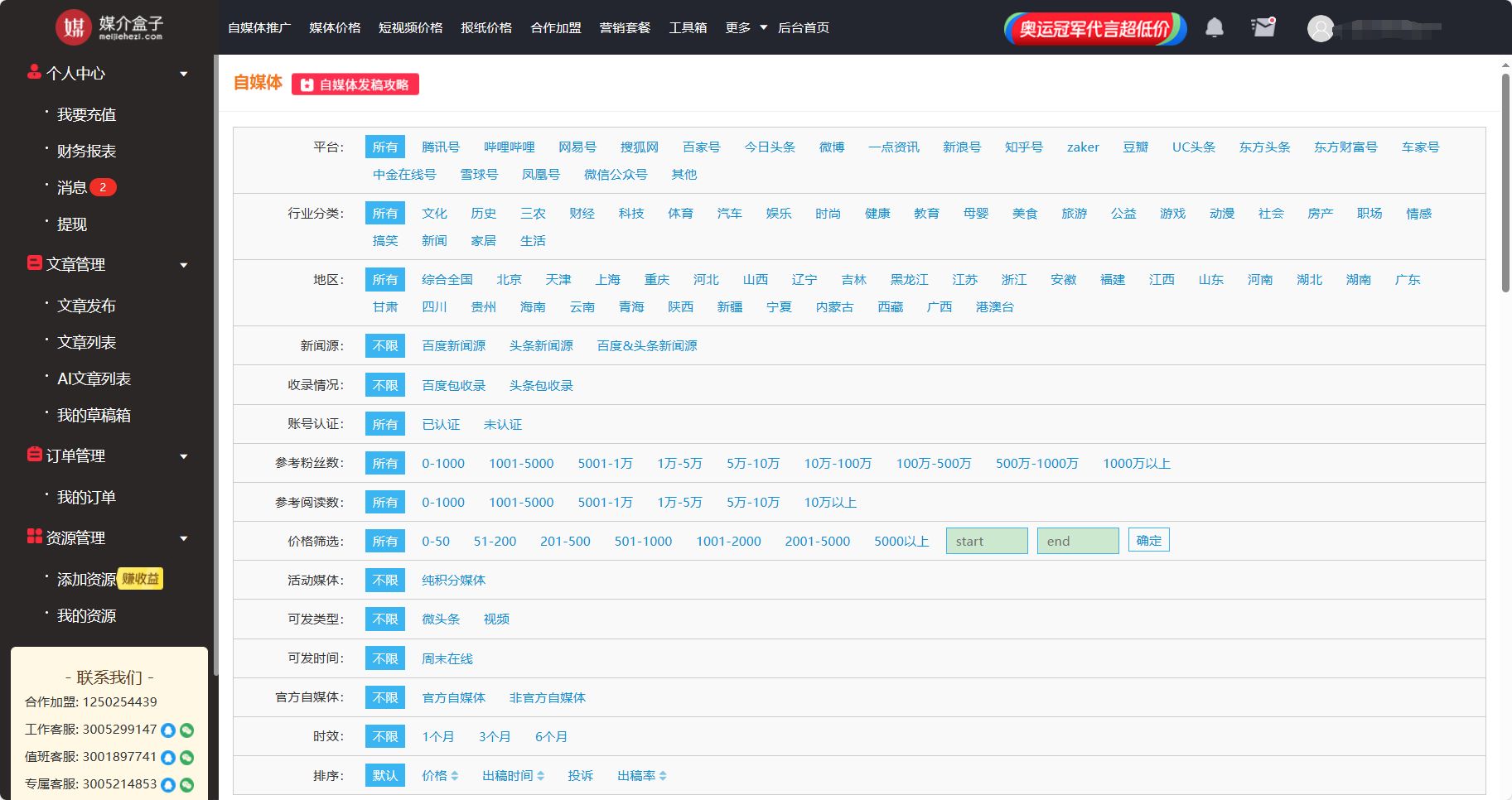

闲来无事,跟着Z3r4y-CSDN博客大神学一学web吧

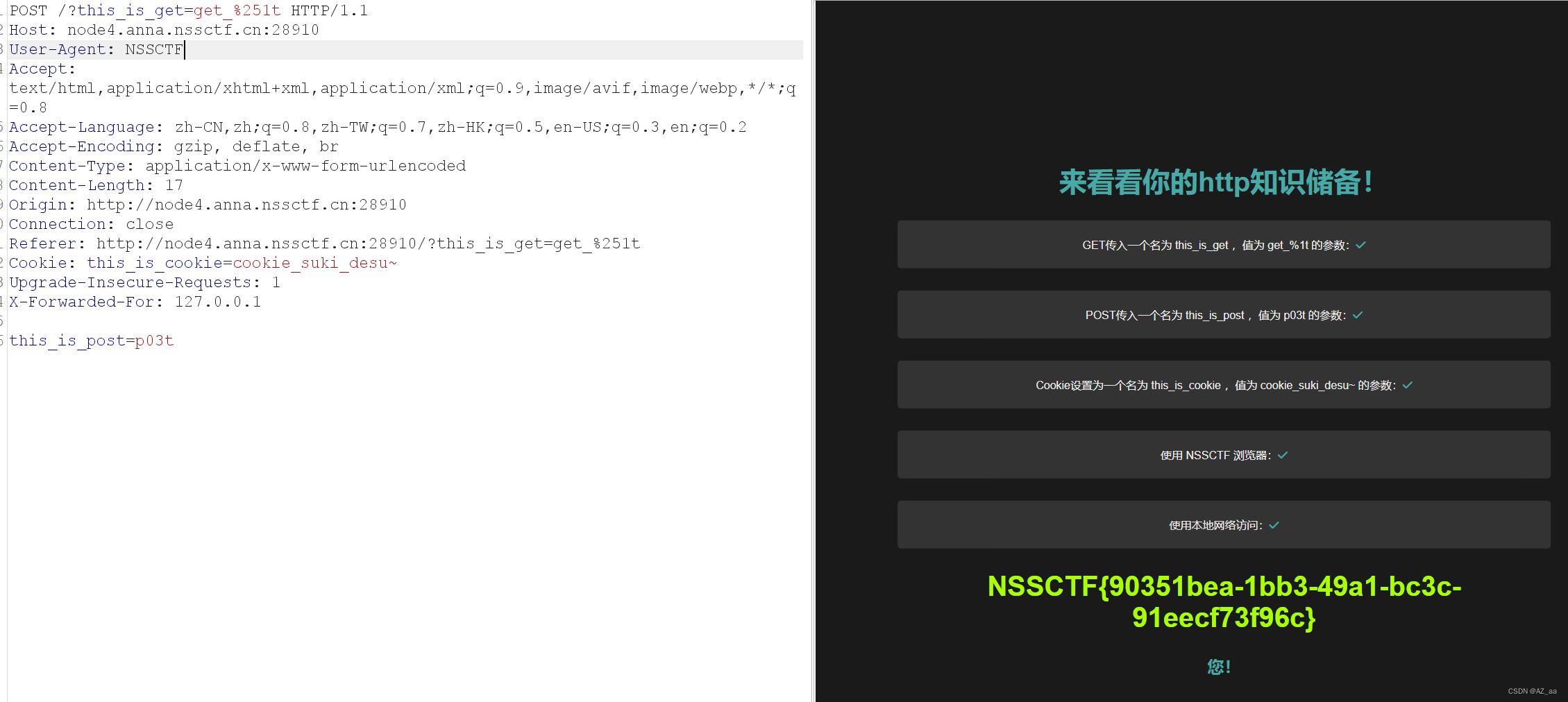

[NewStarCTF 2023]Begin of HTTP

1.题目要求使用GET方式来给ctf参数传入任意值,那就传吧。

2.又让以POST方式来传递secert参数,并且要找一下参数值。

先查看以下网页源代码

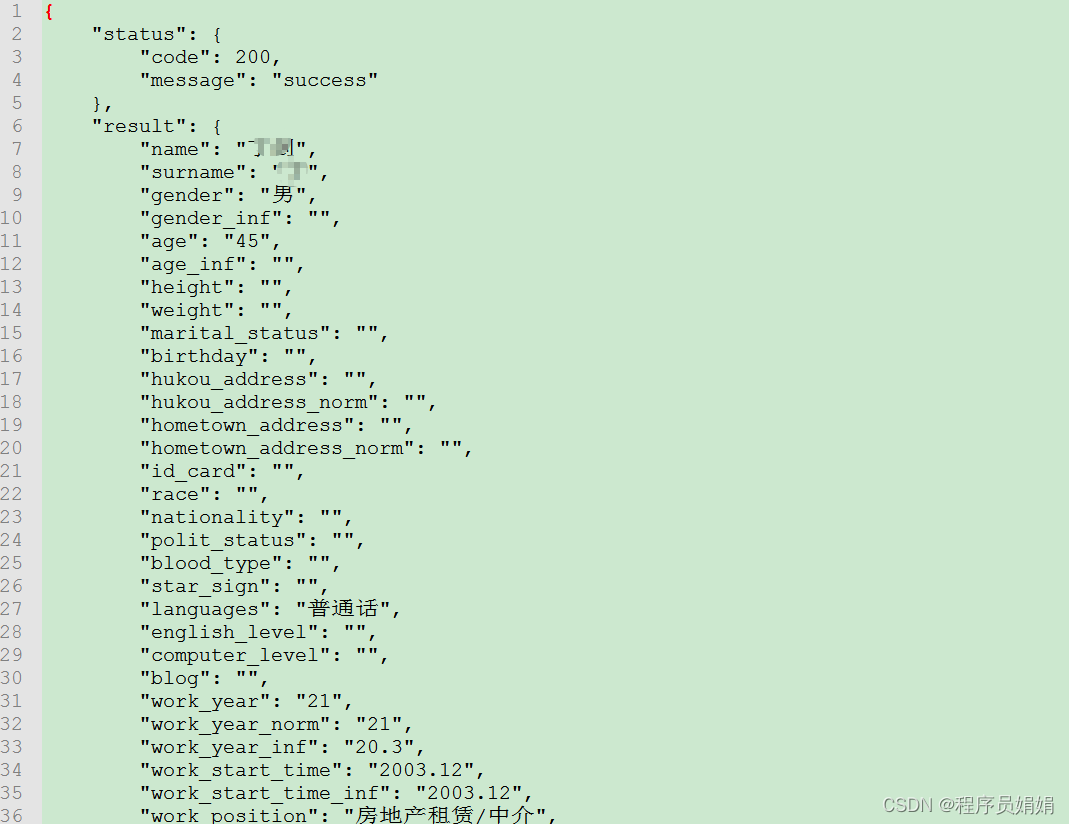

发现一串base64值解码得到

![]()

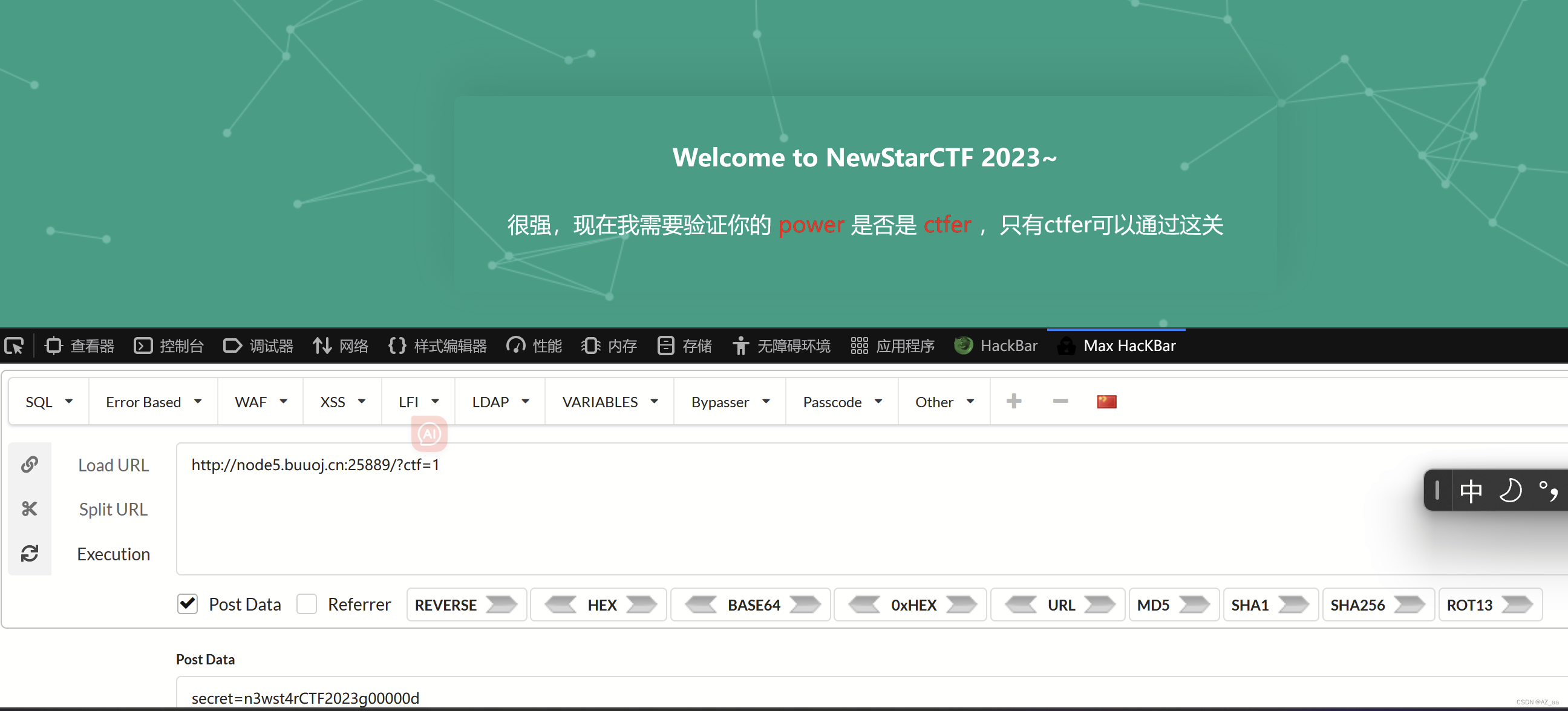

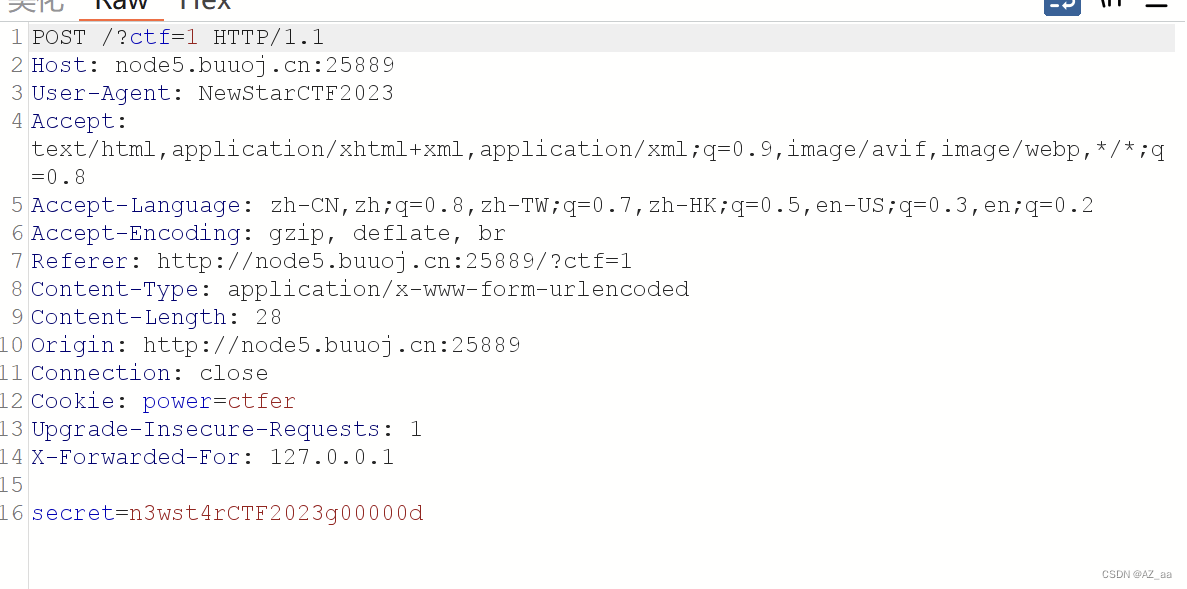

3.传入post,要验证power是否是ctfer

抓包看一下发现power在Cookie里面,改成ctfer

4.要以NewstarCTF2023浏览器通过此关,就是要改一下User-Agent

5.要求从newstarctf.com来的,就是要改一下Referer

6.要求只有本地用户可以通过

本地用户访问一般就三种

X-Forwarded-For,Client-ip,X-Real-IP三种,这里X-Real-IP可以

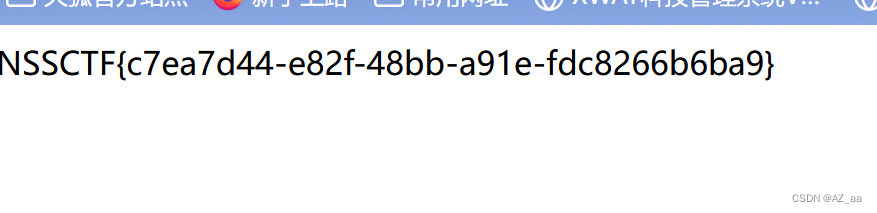

然后得到了flag

[SWPUCTF 2022 新生赛]xff

必须来源于主页。

X-Forwarded-ip: 127.0.0.1

form=Referer。

Referer:127.0.0.1

[LitCTF 2023]Follow me and hack me

用get和post传一下。

[SWPUCTF 2021 新生赛]Do_you_know_http

一眼是user-agent头

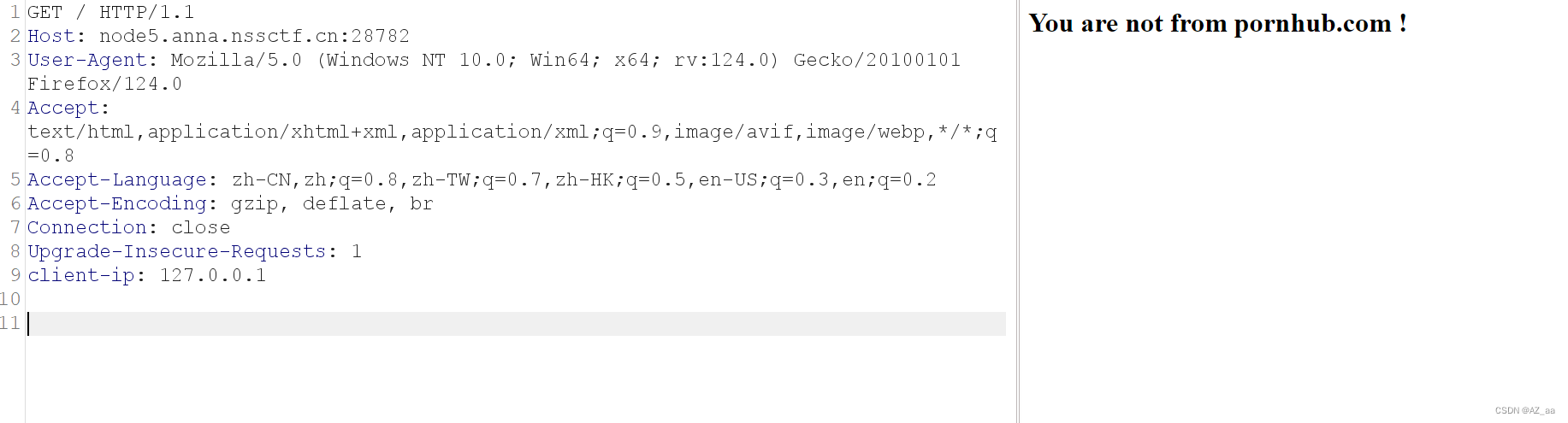

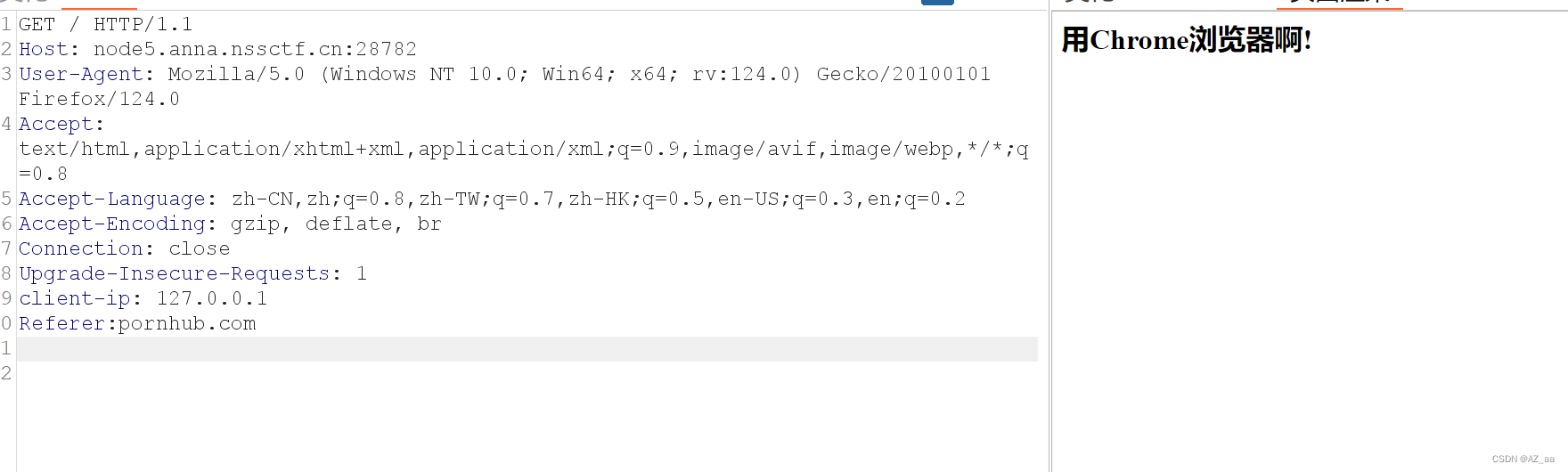

[LitCTF 2023]Http pro max plus

一眼xff

那就client-ip:127.0.0.1

一眼Referer:

一眼user-Agent:

那就开!via

那就去。(关爱身体不要点链接。)

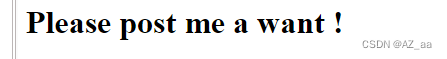

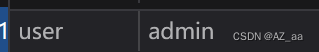

[HNCTF 2022 Week1]Interesting_http

先传一个试一下

直接传want=flag

将cookie改为admin就可以了

[MoeCTF 2021]Do you know HTTP

![]()

那就请!

一眼referer!

那就用!!!

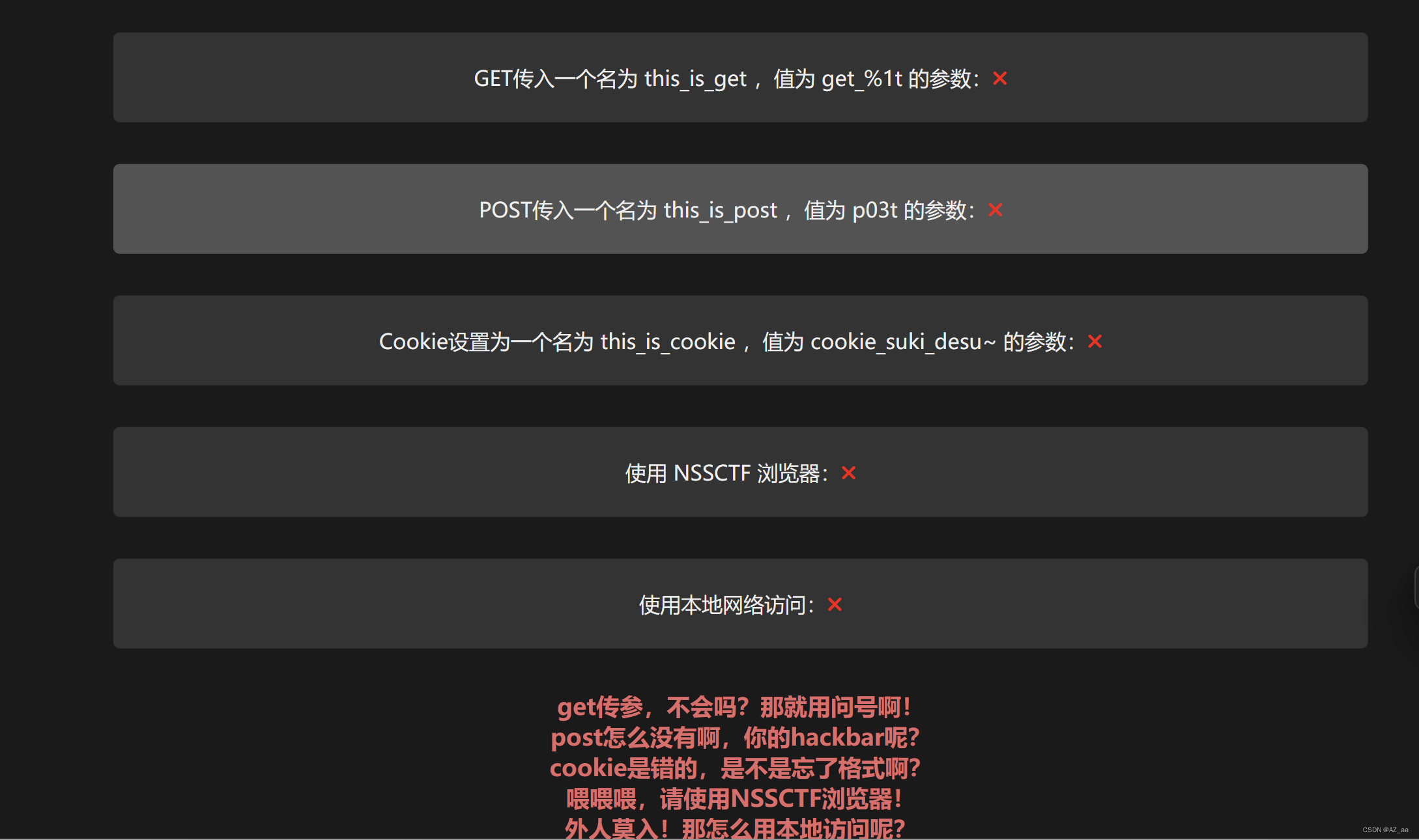

[SWPUCTF 2023 秋季新生赛]NSS_HTTP_CHEKER

好家伙,一下全给了,那就一把梭!!!