一次奇特的应急响应

访问polling.oastify.com

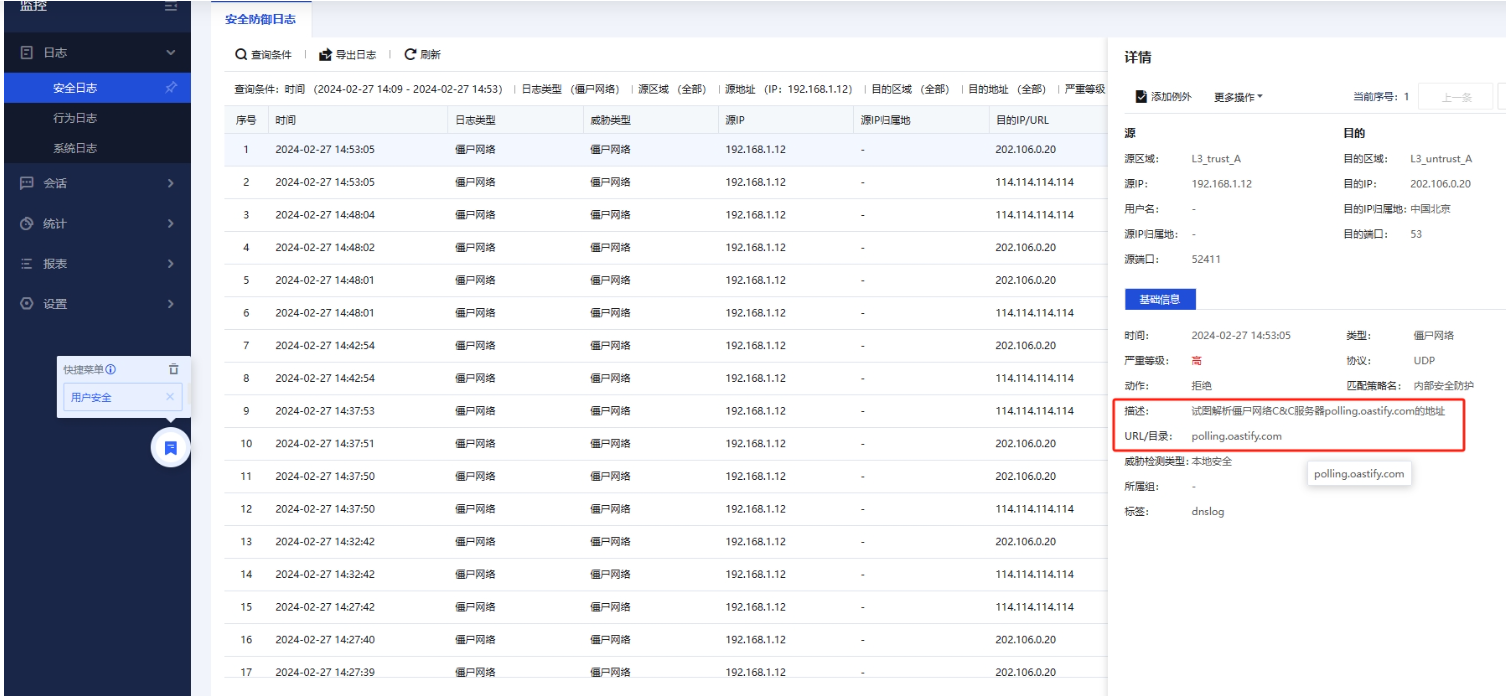

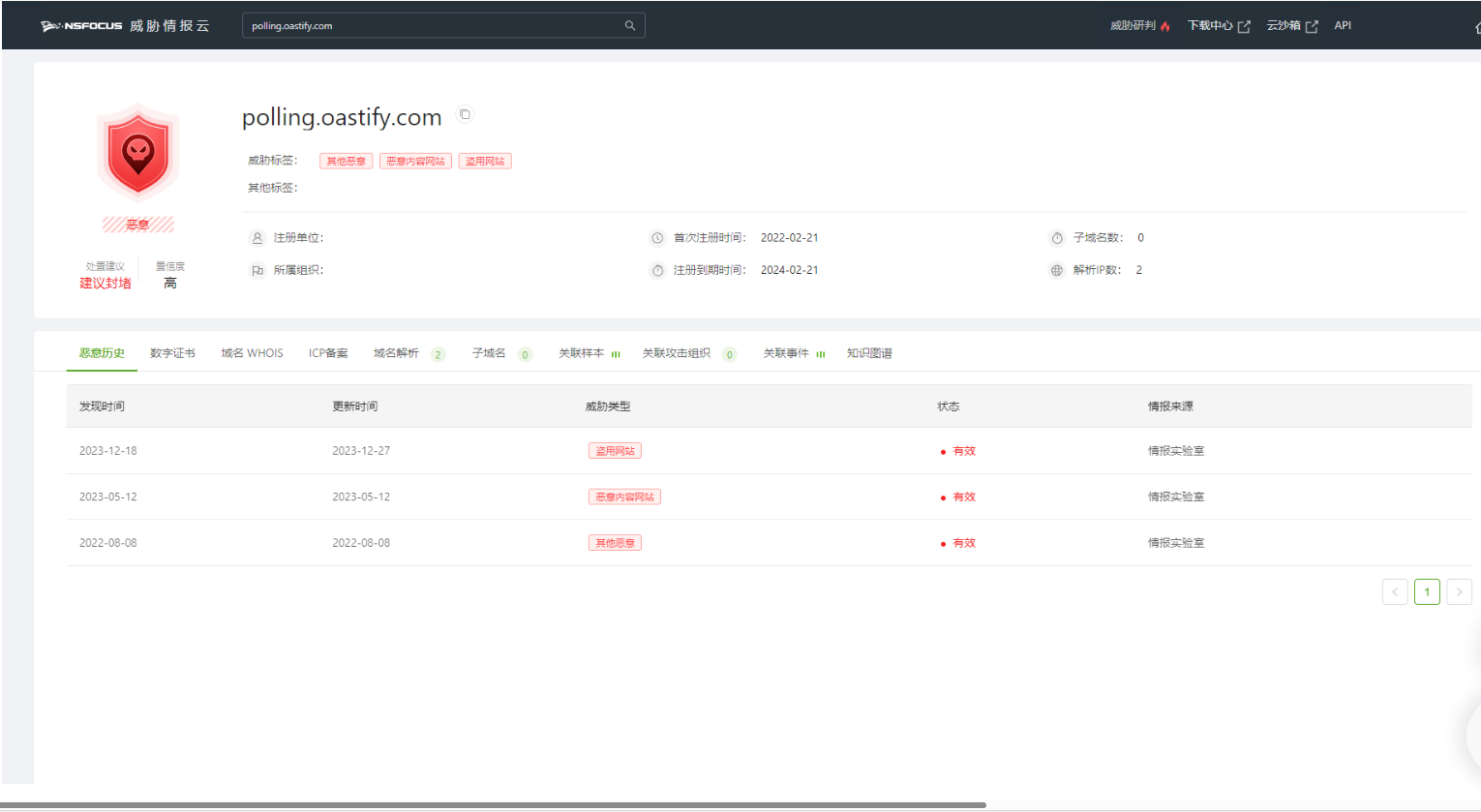

今天(2024/3/5)在深信服防火墙用户安全日志页面,检测到我的主机在和polling.oastify.com域名进行通信 当时通知我检查我的主机,慌得一批,检查完后可能认为是我代理的问题,把代理关了之后还是有访问域名情况,有接着排查,并没有发现什么问题,想着可能要重装系统了。。。 威胁情报查询

微步社区

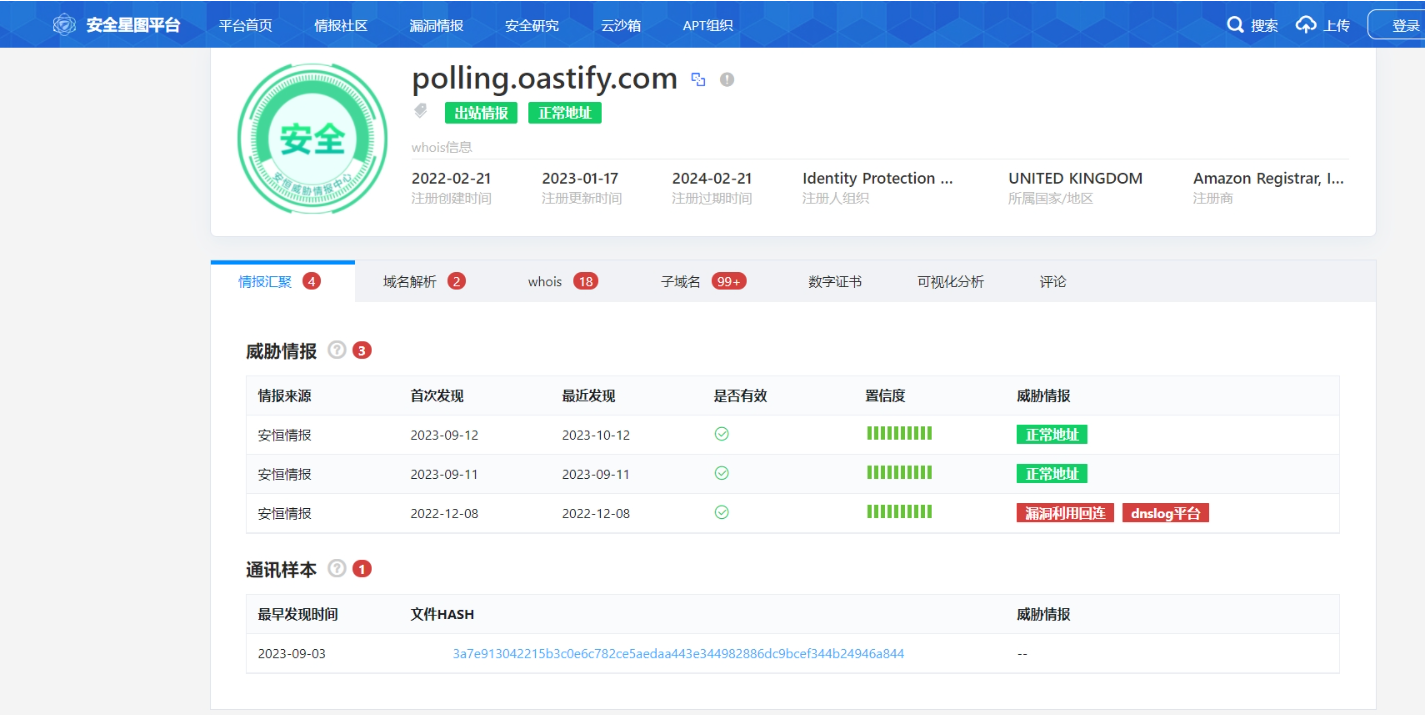

安恒情报社区

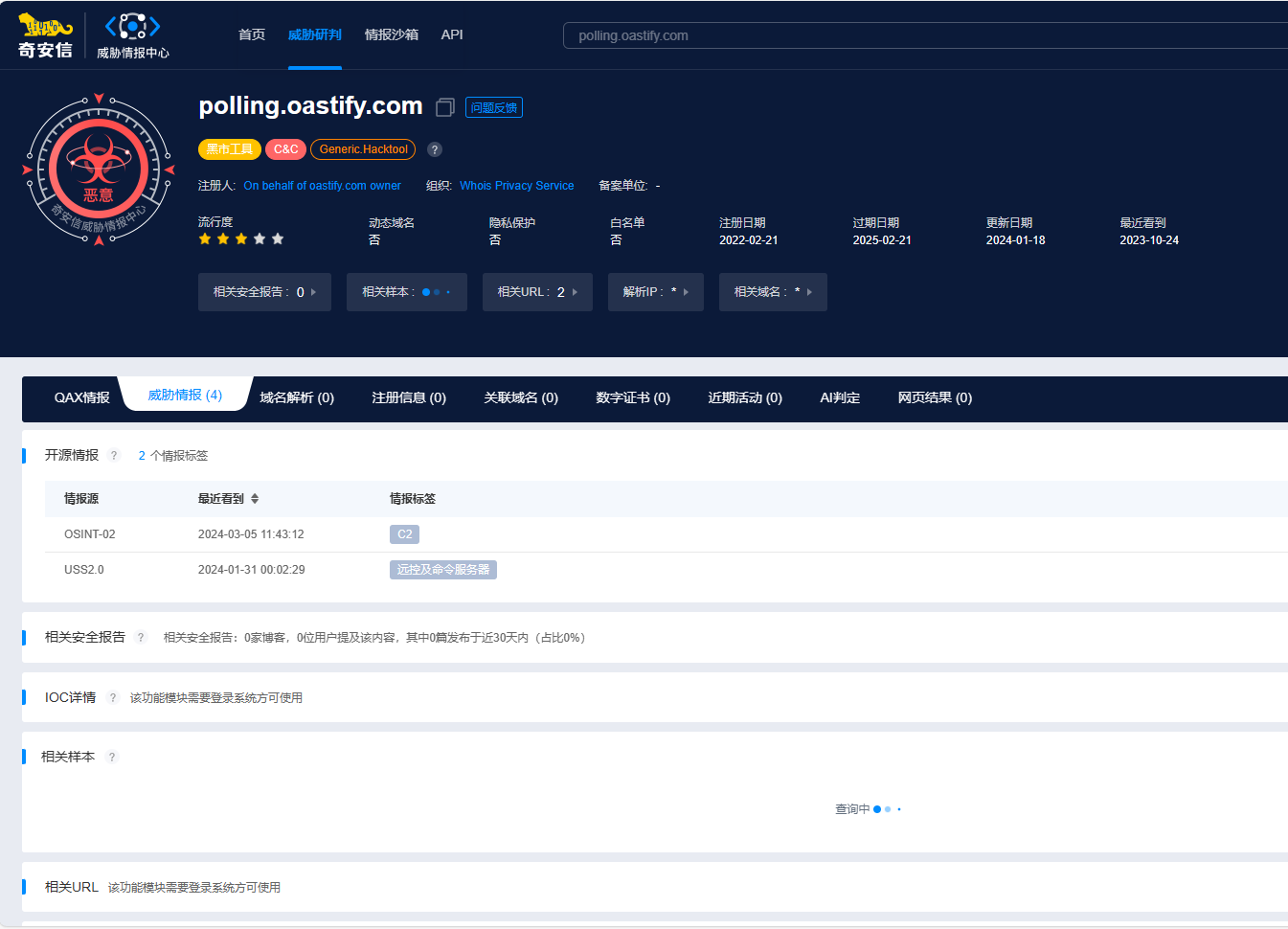

奇安信威胁情报中心

绿盟威胁情报

结论

综合上述情报分析,该域名为恶意域名。 接下来就是寻找到对应的木马程序了。 进程排查

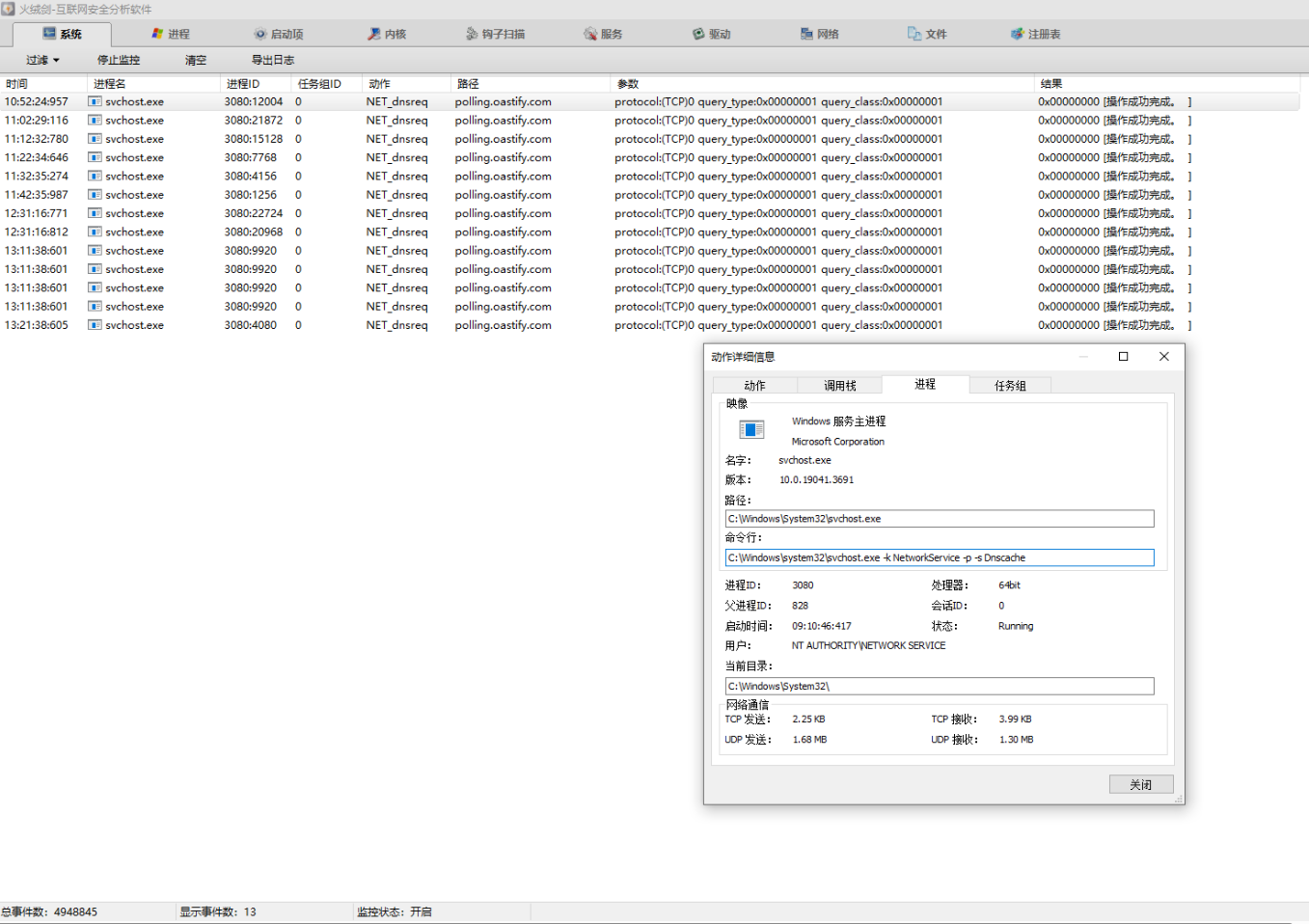

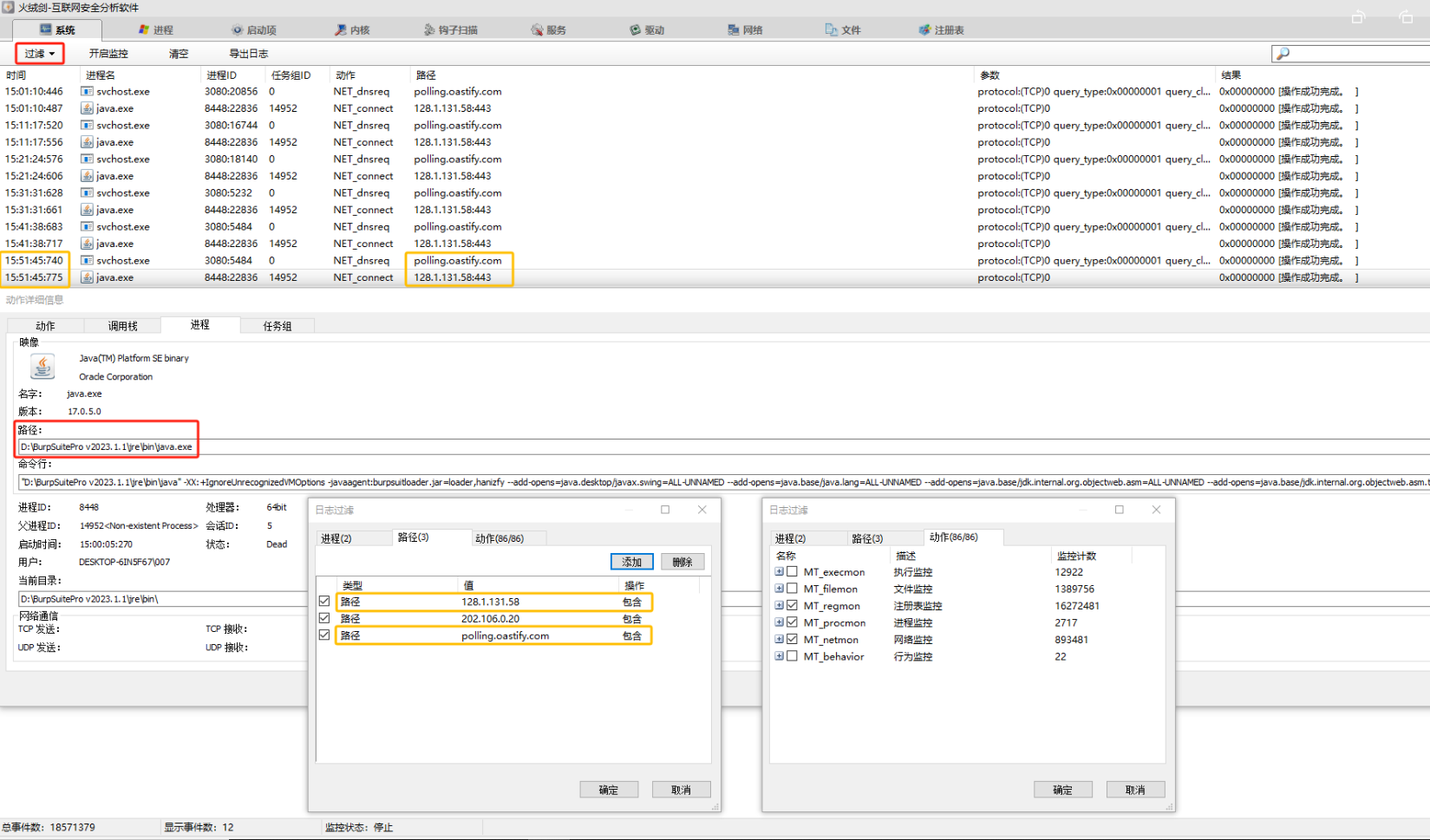

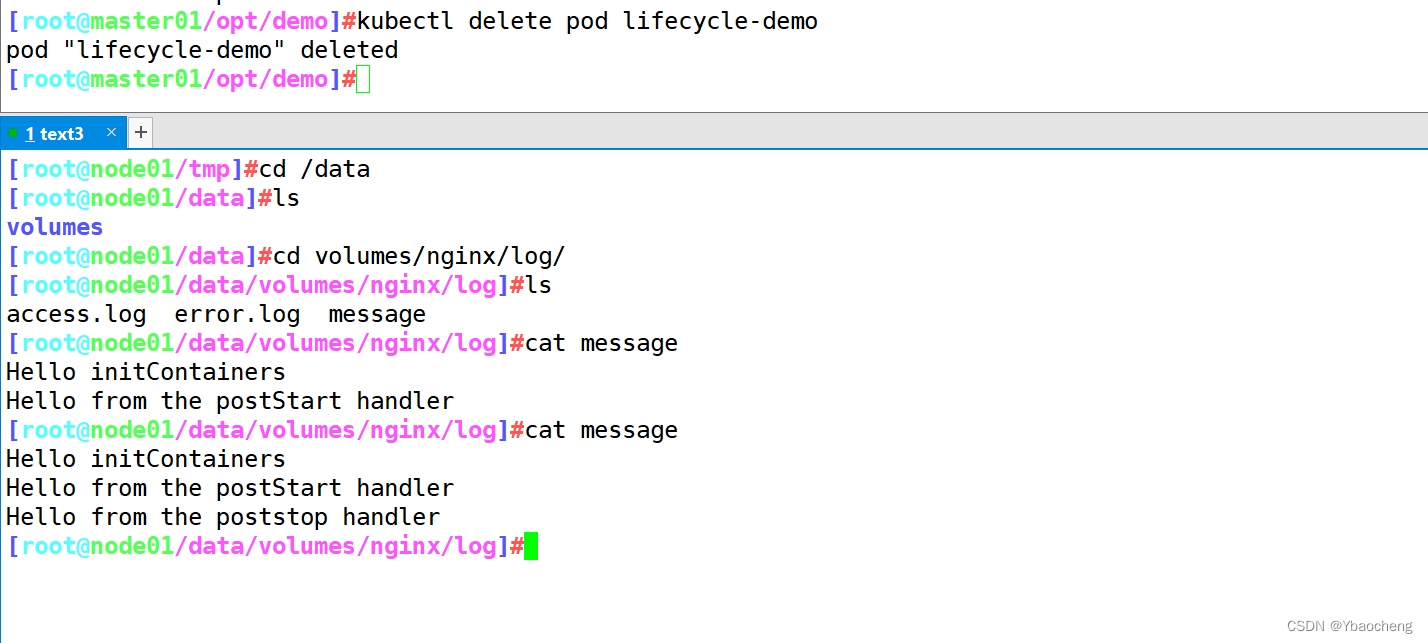

通过火绒剑系统监控功能,记录主机网络通信信息(只过滤polling.oastify.com域名关键词),发现系统通信进程只有一个svchost.exe的系统进程,并无其他应用程序和此域名通信。 通过双击查看进行命令,可以看到svchost.exe -k NetworkService -p -s Dnscache 这样的参数. svchost.exe 微软官方解释:svchost.exe 是从动态链接库 (DLL) 中运行的服务的通用主机进程名称。 svchost.exe 是一个系统共享进程,我们可以把他理解为一个宿主或者容器,本身没有任何服务功能,Windows 操作系统将大部分的服务封装在了一个个 DLL 动态链接库中,想要启动哪个服务,就把服务所需的 dll 交给 svchost.exe,让 svchost 统一去加载启动就可以,这就是我们在查看进程时,会发现密密麻麻一大堆 svchost.exe 进程的原因。 打开 Windows 任务管理器,我们看到的一堆名称为"服务主机"的进程,大部分都是 svchost.exe 启动的服务进程。当然,凡事都有例外,个别服务是通过直接注册可执行文件来实现,并不会通过 svchost.exe 这类进程调用。 云沙箱分析

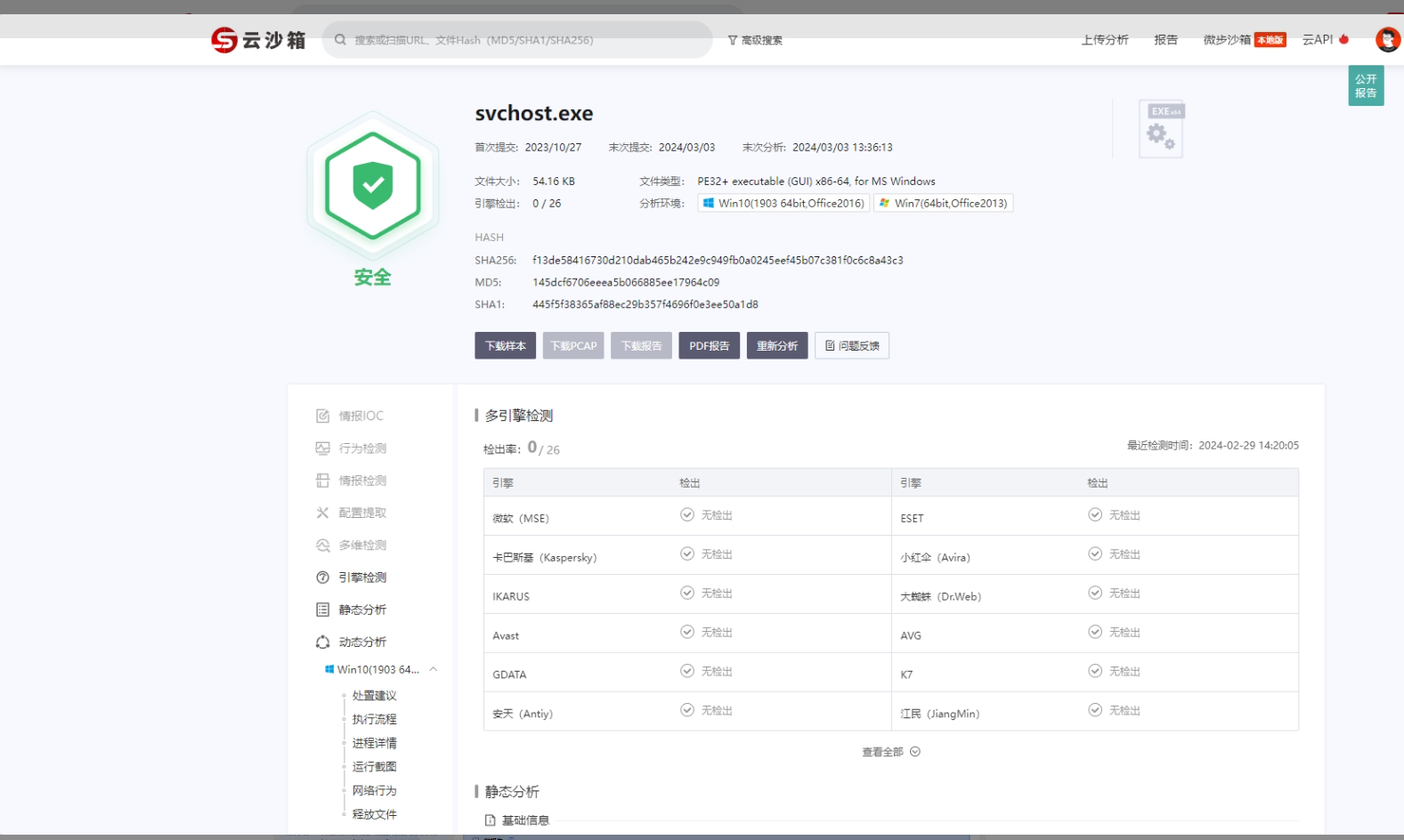

将对应svchost.exe文件上传云沙箱分析,分析结果均为安全 微步云沙箱

安恒云沙箱

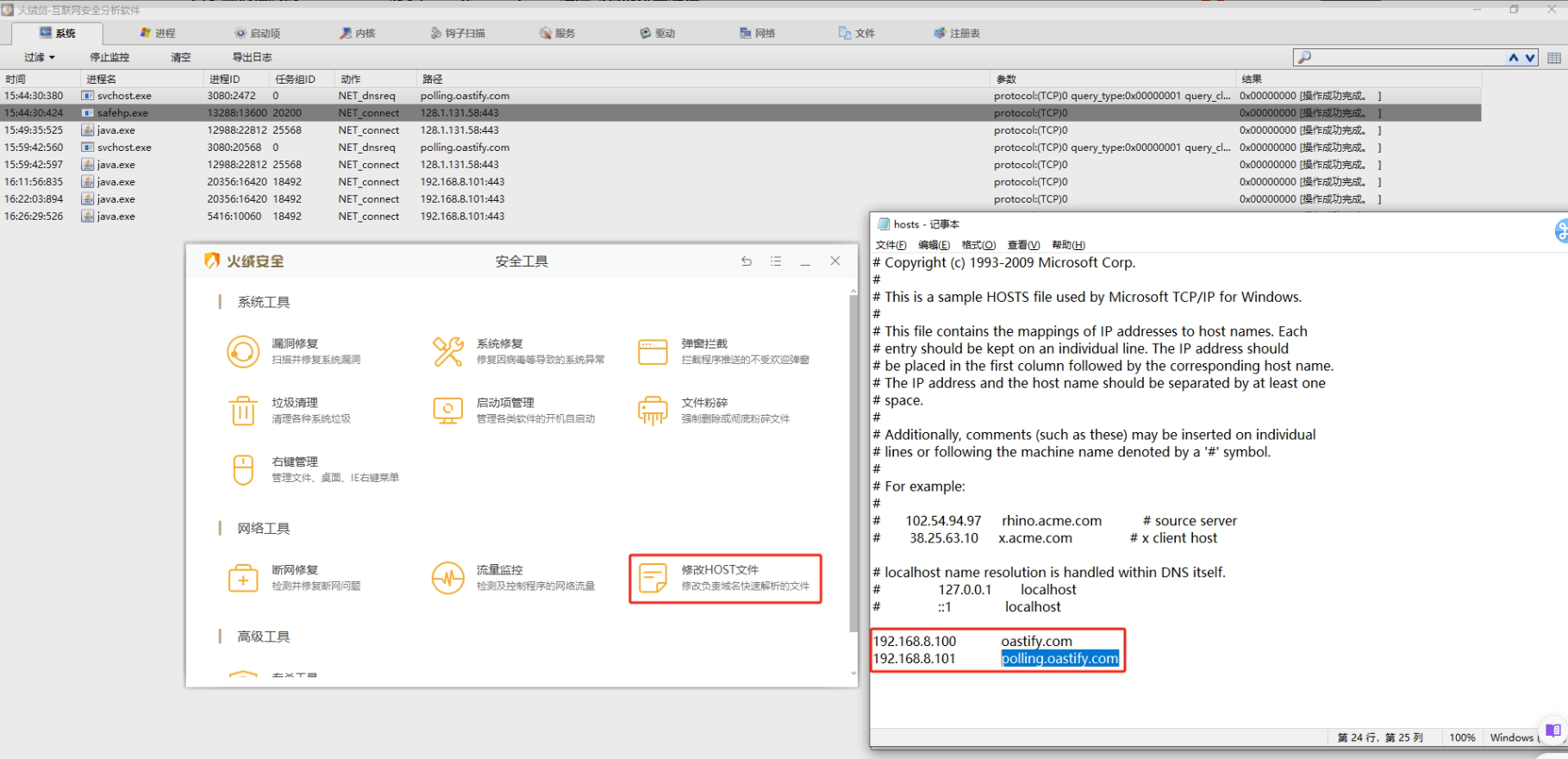

修改host地址

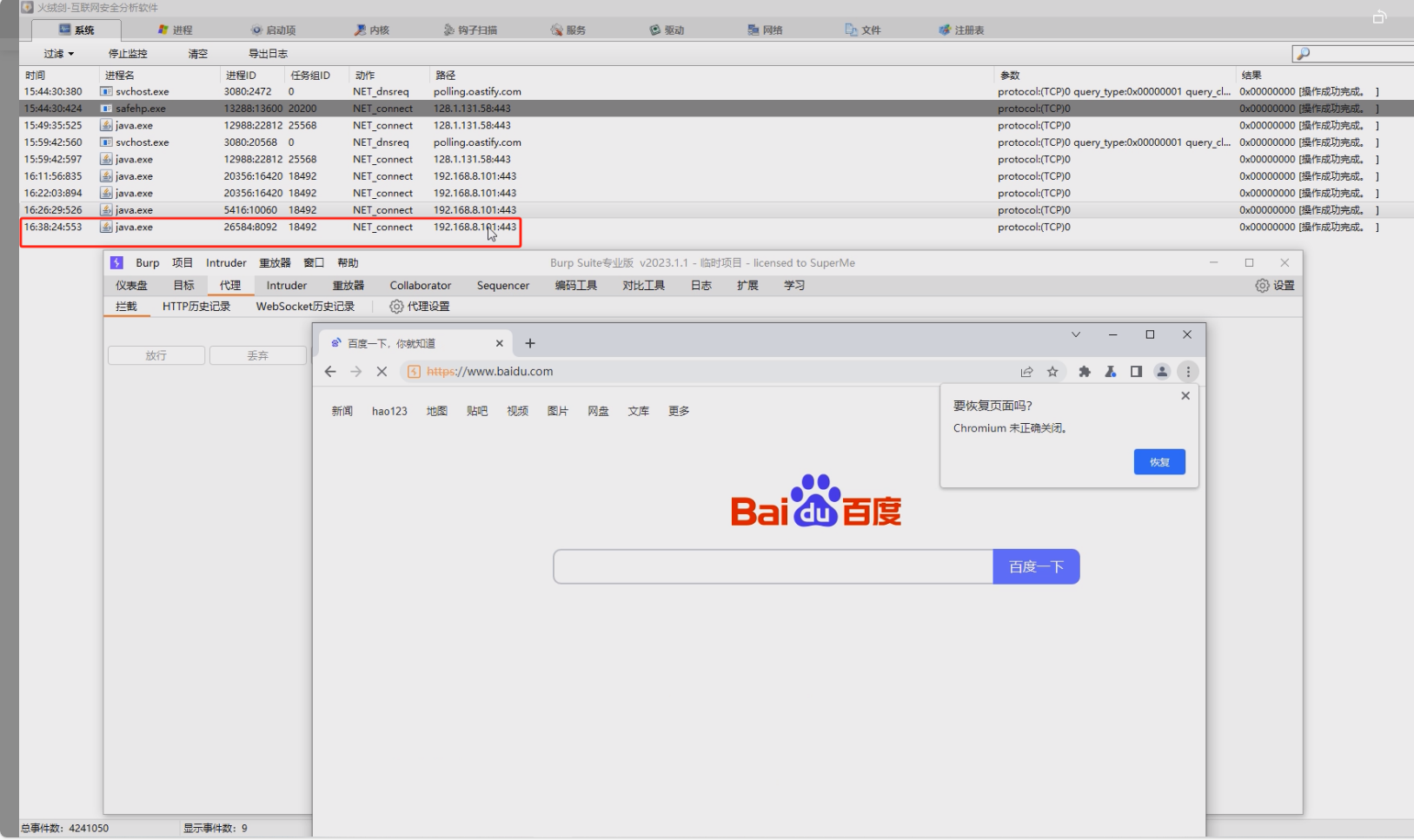

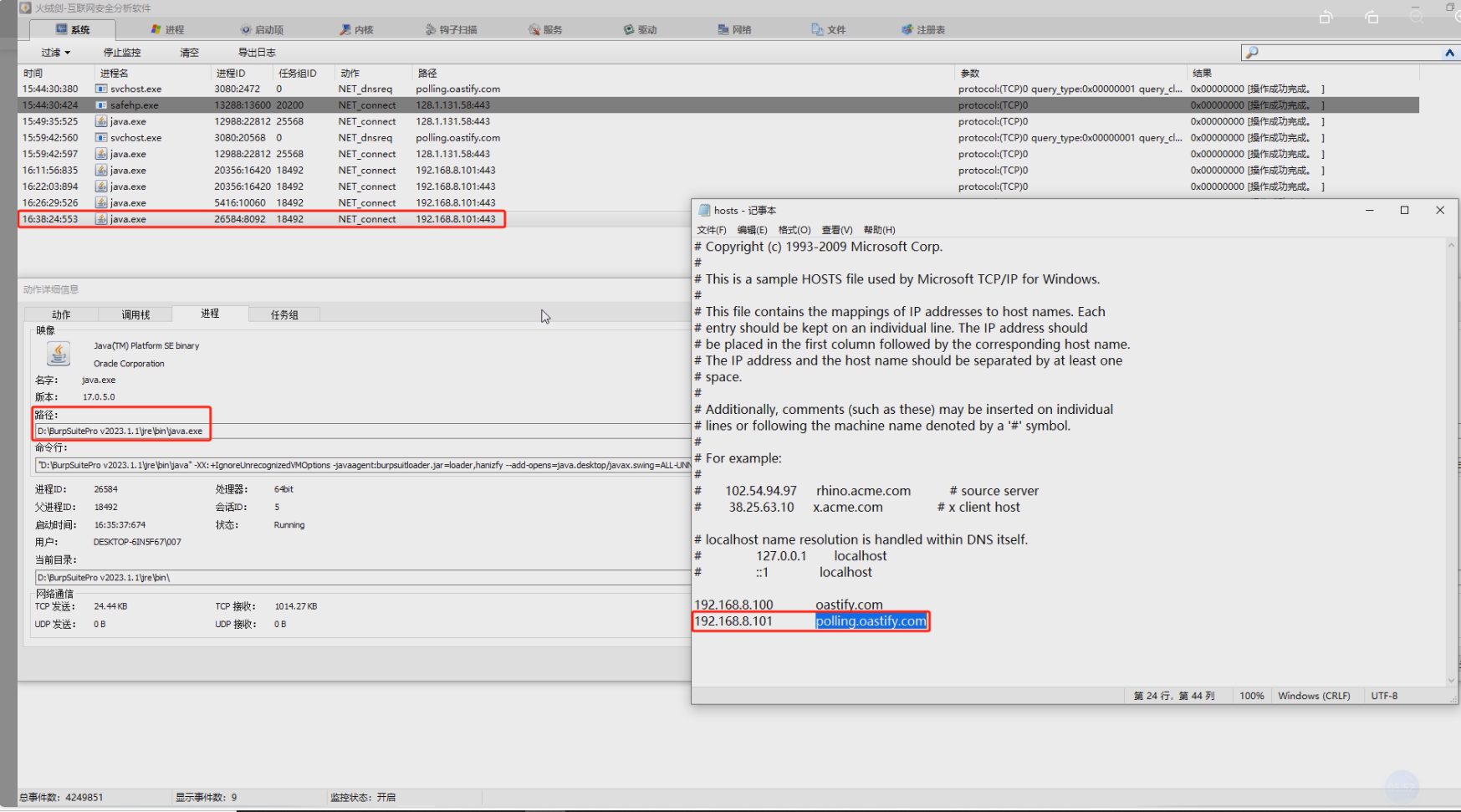

通过火绒安全工具"修改HOST文件"功能,编辑系统本地hosts文件,手动添加域名解析地址表项(本例设置了本地网络中不存在的地址,避免正常应用程序访问对应IP地址,出现不必要记录)。 ps:在hosts文件中手动添加了一个域名与其对应的IP地址映射后,操作系统在处理对该域名的请求时,会优先查询hosts文件而不是向DNS服务器发起请求。 修改完成后在火绒剑系统功能栏,打开过滤设置:路径过滤中添加恶意域名和hosts文件绑定的对应IP地址;动作可根据实际情况选择(建议只勾选网络监控)。 过滤完成后等等待一段时间,等待牧马应用程序访问对应恶意域名,查看网络监控日志中哪个访问了hosts文件中关联的地址(本地不存在),对应应用程序极有可能就为牧马程序。 经过多次,主机、虚拟机进程监测测试。 发现本人使用的BurpSuitePro(v2023.1.1版本)在使用内嵌浏览器,第一次打开任意网站时,该程序会自动发送一个请求polling.oastify.com域名的数据包。 在如下情况中火绒剑并未发现程序访问远控polling.oastify.com域名: BurpSuitePro(v2023.1.1版本)在启动过程中并未发现访问恶意域名请求; 且在第一次发送完恶意域名通信数据包后,浏览器打开新标签页面并未发现访问恶意域名请求; 关闭浏览器应用程序后第二次打开内嵌浏览器,并访问任意网站并未发现访问恶意域名请求; 地址解析

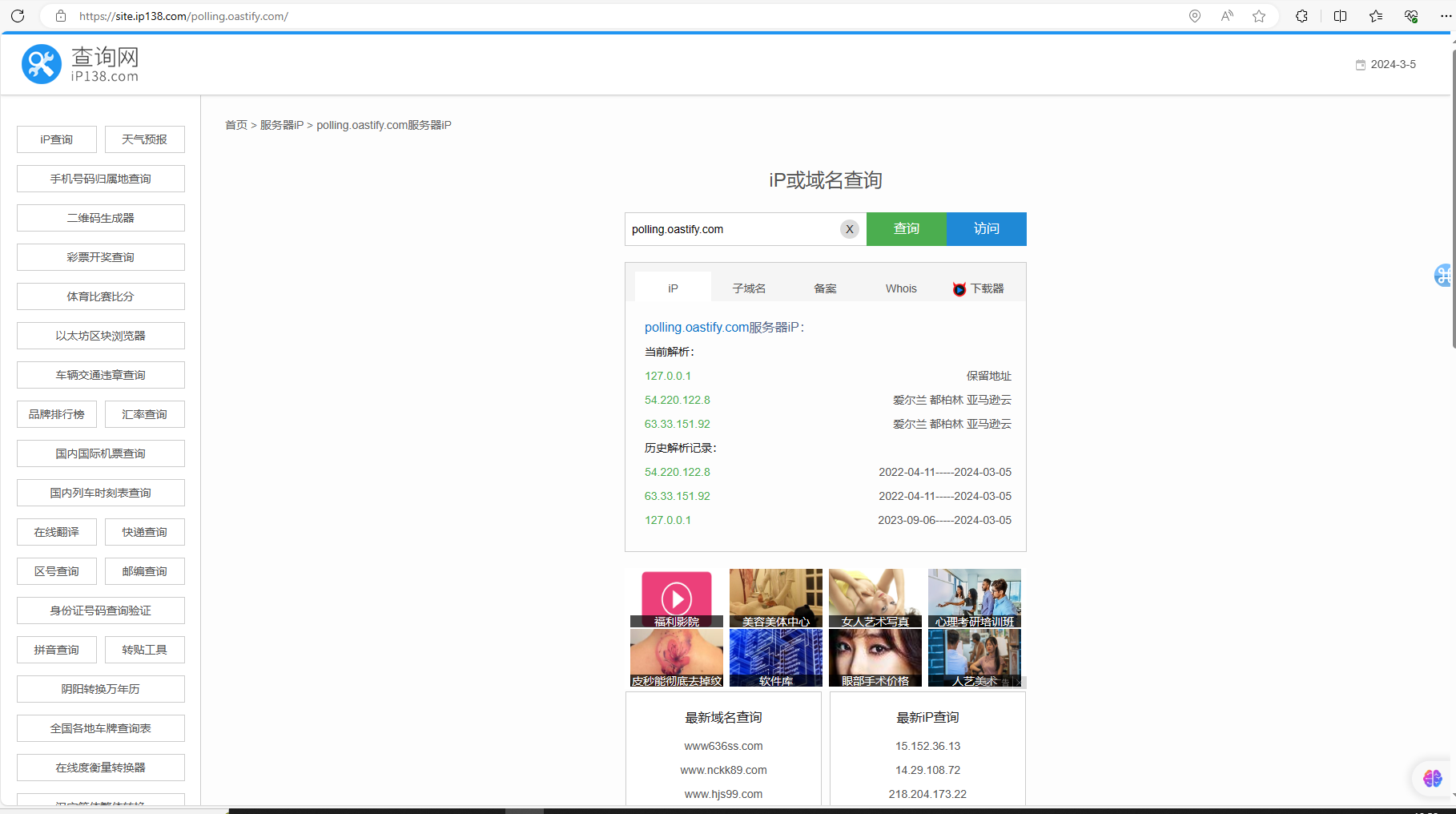

过多个查询IP平台测试,目前polling.oastify.com域名解析地址为 54.220.122.8、63.33.151.92

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.coloradmin.cn/o/1494903.html

如若内容造成侵权/违法违规/事实不符,请联系多彩编程网进行投诉反馈,一经查实,立即删除!