越权漏洞-webug、

1.登录

账号:admin

密码:admin

2.进入逻辑漏洞

3.进入越权修改密码靶场

(1)输入账号密码

进入进去会发现没有权限进入

方法一:

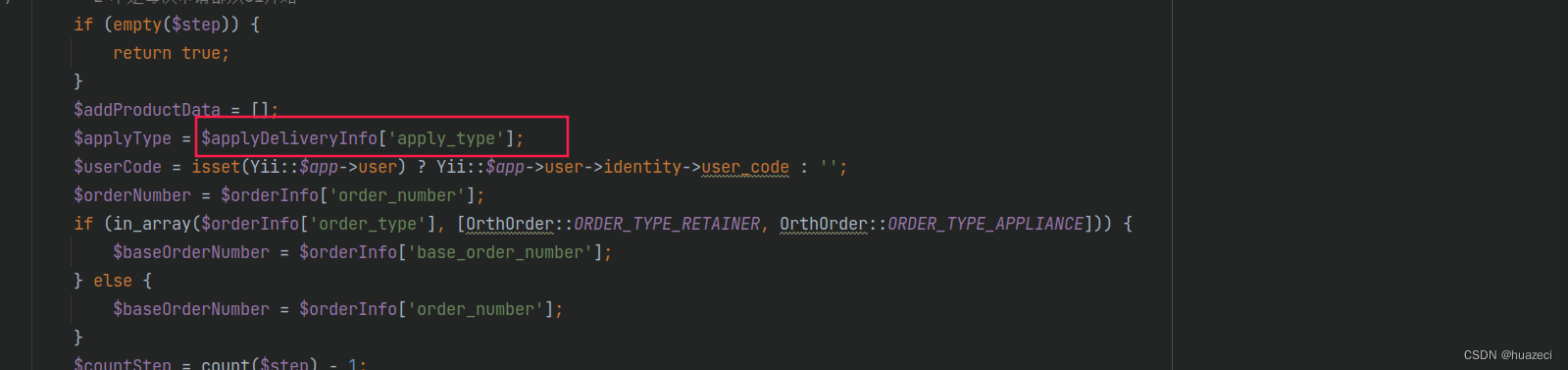

这里我们只需要将

127.0.0.1:8080/control/a/auth_cross/cross_auth_passwd2.php?id=1中的/a删除即可

删除后

这便进入进来了

方法二:

在容器中进入/var/www/html/control/auth_cross

然后vim cross_auth_passwd.php

将重定向的/a删除即可

输入账号密码即可直接进入

4.水平越权

将id=1改为id=2

查看数据库信息

这里数据库的信息存放在

/var/www/html/data/dbConfig.php

查看 dbConfig.php

找到登录数据库的用户名和密码

进入数据库

mysql -uroot -ptoor

查看数据库

show databases;

进入webug数据库

use webug;

出现Database changed表示进入成功

查看webug表

show tables;

查看账号密码

select * from user_test;

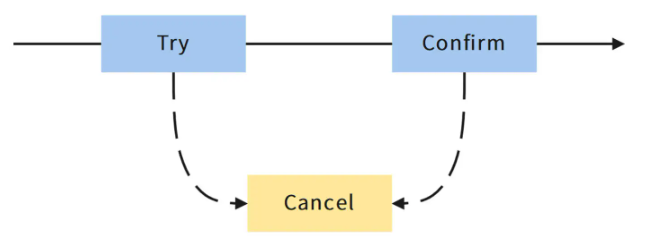

5.水平越权漏洞复现

登录

此时id=1

此时的数据库信息为

将id=1改为id=2

输入新旧密码将密码改为123456

此时再次查看数据库信息

发现第二个aaaaa密码被修改了,说明复现了漏洞