目录

- 信息安全概述

- 信息安全现状及挑战

- 传统安全防护逐步失效

- 安全风险能见度不足

- 看不清资产

- 看不见新型威胁

- 看不见内网潜藏风险

- 常见的网络安全术语

- 信息安全的脆弱性及常见安全攻击

- 网络环境的开放性

- 协议栈的脆弱性及常见攻击

- 常见安全风险

- 协议栈自身的脆弱性

- 网络的基本攻击模式

- 链路层-- MAC洪泛攻击

- 链路层--ARP欺骗

- 网络层--ICMP攻击

- 传输层--TCP SYN Flood攻击

- 分布式拒绝服务攻击(DDoS)

- 应用层--DNS欺骗攻击

信息安全概述

信息安全:防止任何对数据进行未授权访问的措施,或者防止造成信息有意无意泄漏、破坏、丢失等问题的发生,让数据处于远离危险、免于威胁的状态或特性

网络安全:计算机网络环境下的信息安全

信息安全现状及挑战

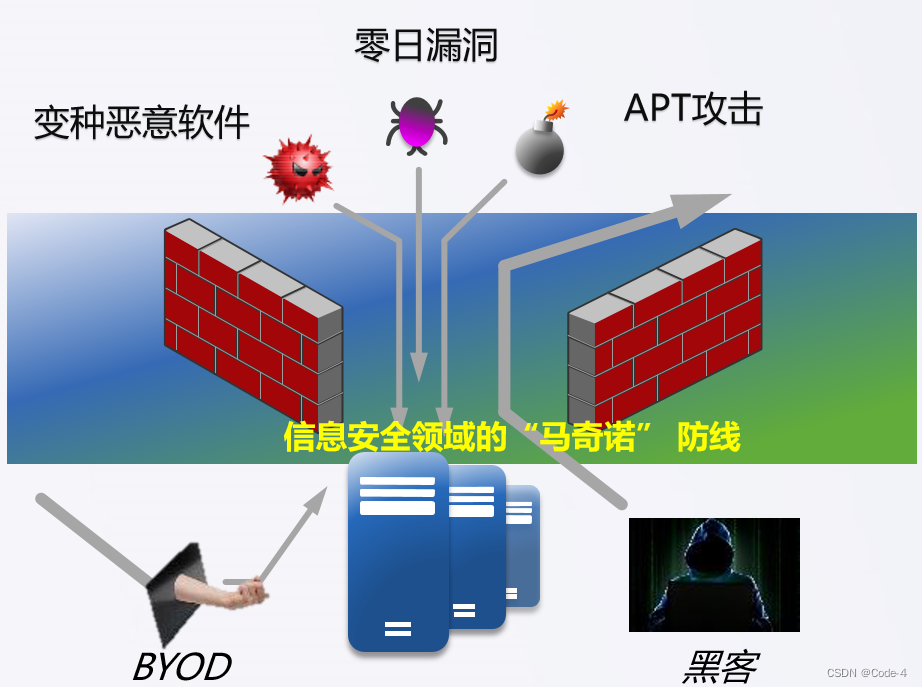

传统安全防护逐步失效

- 传统防火墙、IPS、杀毒软件等基于特征库的安全检测,无法过滤:

- 变种僵/木/蠕

- 恶意的内部用户

- U盘带入

- BYOD带入

- 零日漏洞

- APT攻击

安全风险能见度不足

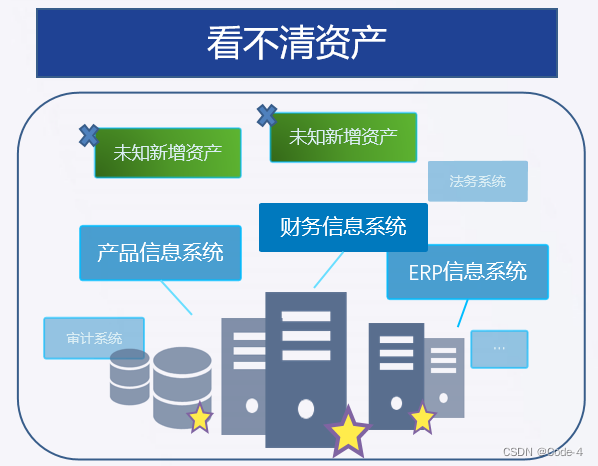

看不清资产

- 看不清的新增资产产生安全洼地

- 缺乏有效手段主动识别新增业务

- 攻击者对内网未被归档和防护的新增资产进行攻击,顺利渗透如内网

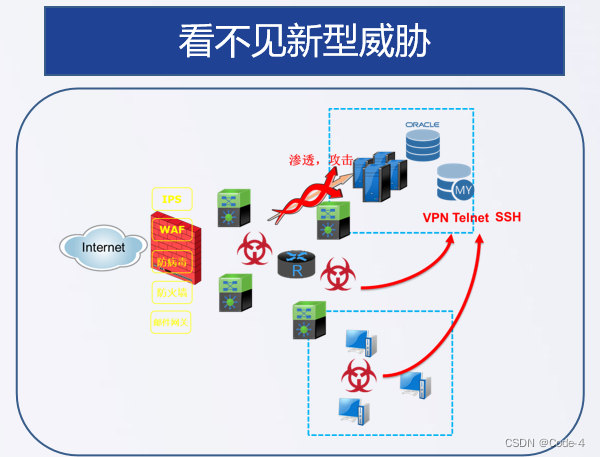

看不见新型威胁

- 水坑攻击

- 鱼叉邮件攻击

- 零日漏洞攻击

- 其他攻击

看不见内网潜藏风险

- 黑客内部潜伏后预留的后门

- 伪装合法用户的违规操作行为

- 封装在正常协议中的异常数据外发

- 看不见的内部人员违规操作

常见的网络安全术语

| 术语 | 含义 |

|---|---|

| 漏洞 | 可能被一个或多个威胁利用的资产或控制的弱点 |

| 攻击 | 企图破坏、泄露、篡改、损伤、窃取、未授权访问或未授权使用资产的行为 |

| 入侵 | 对网络或联网系统的未授权访问,即对信息系统进行有意或无意的未授权访问,包括针对信息系统的恶意活动或对信息系统内资源的未授权使用 |

| 0day漏洞 | 通常是指还没有补丁的漏洞。也就是说官方还没有发现或者是发现了还没有开发出安全补丁的漏洞 |

| 后门 | 绕过安全控制而获取对程序或系统访问权的方法 |

| WEBSHELL | 以asp、php、jsp或者cgi等网页文件形式存在的一种命令执行环境,也可以将其称作为一种网页后门 |

| 社会工程学 | 通过对受害者心理弱点、本能反应、好奇心、信任、贪婪等心理陷阱进行诸如欺骗、伤害等危害手段取得自身利益的手法 |

| exploit | 简称exp,漏洞利用 |

| APT攻击 | 高级持续性威胁。 利用先进的攻击手段对特定目标进行长期持续性网络攻击的攻击形式 |

信息安全的脆弱性及常见安全攻击

网络环境的开放性

“ INTERNET的美妙之处在于你和每个人都能互相连接, INTERNET的可怕之处在于每个人都能和你互相连接 ”

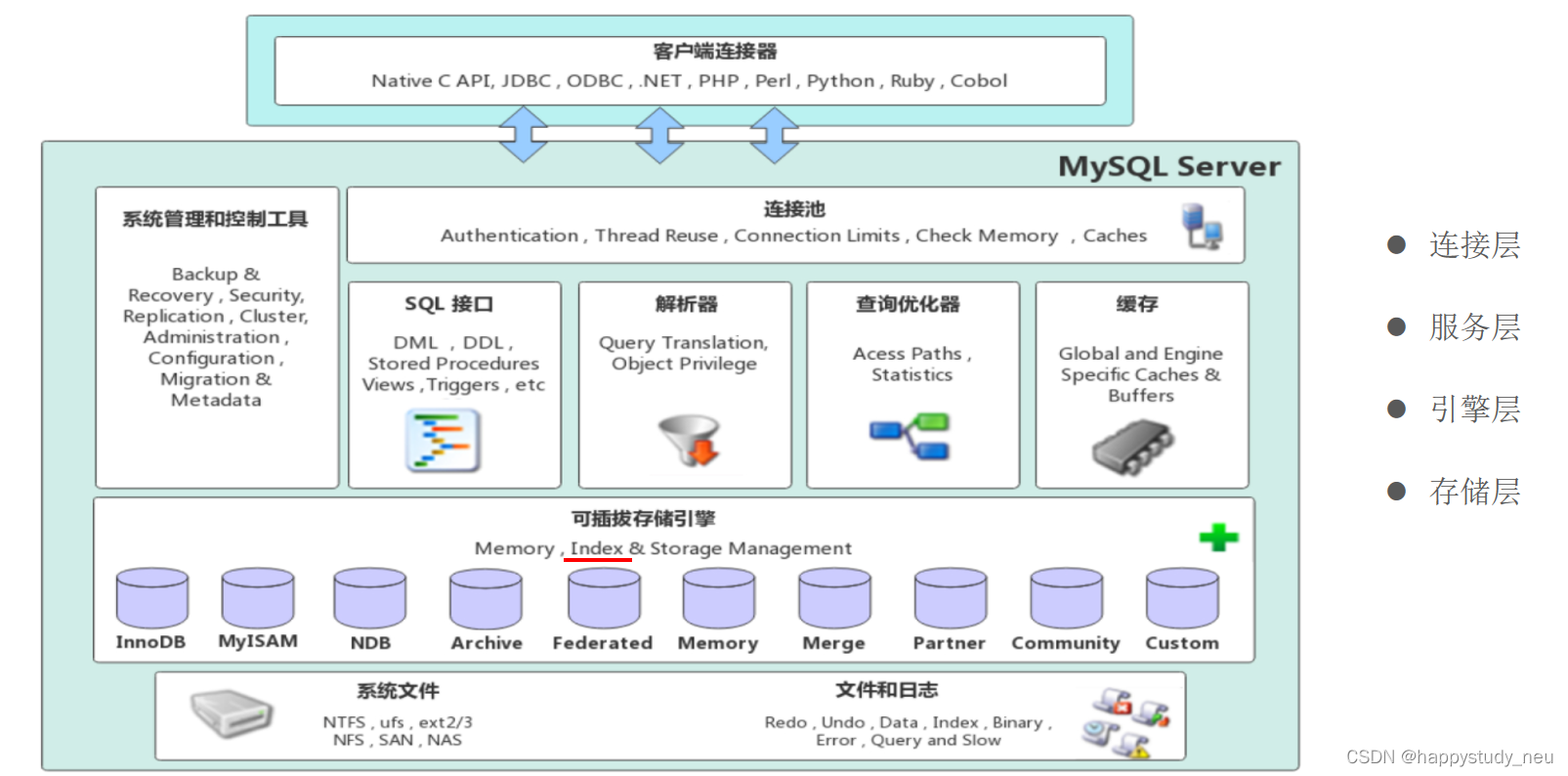

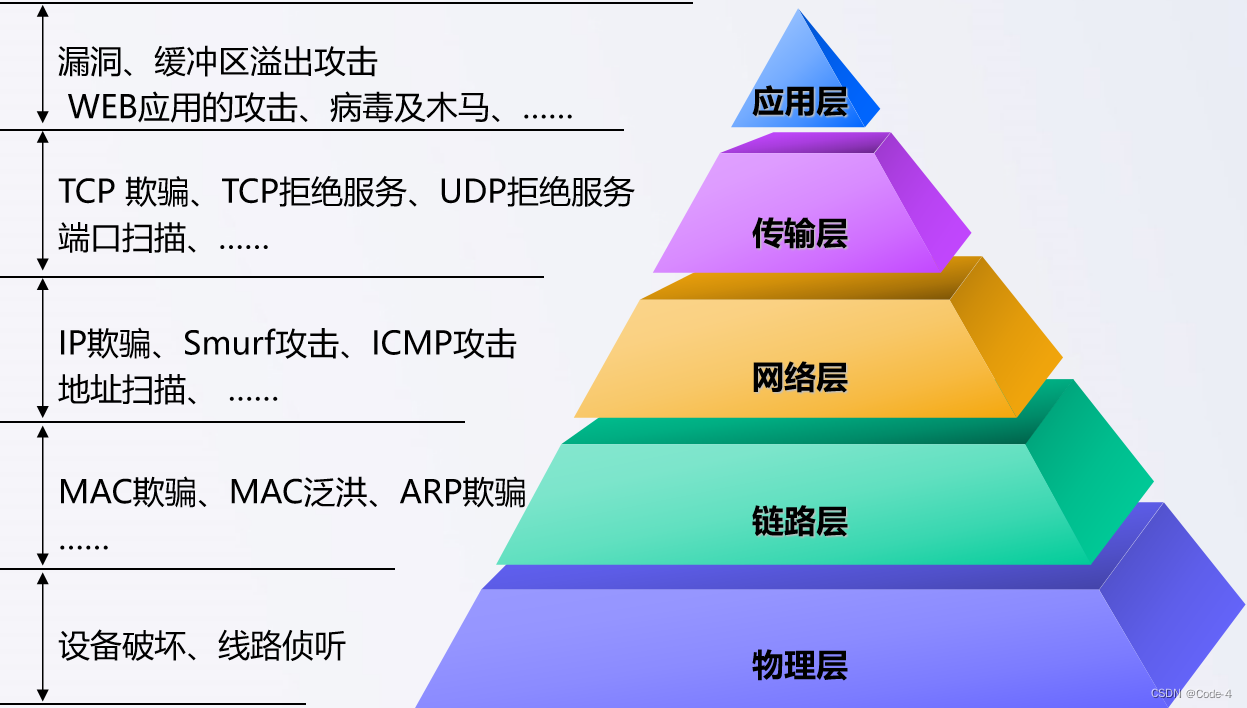

协议栈的脆弱性及常见攻击

常见安全风险

TCP/IP协议栈中各层都有自己的协议。由于这些协议在开发之初并未重点考虑安全因素,缺乏必要的安全机制。因此,针对这些协议的安全威胁及攻击行为越来越频繁,TCP/IP协议栈的安全问题也越来越凸显。

协议栈自身的脆弱性

- 随着互联网的不断发展,TCP/IP协议族成为使用最广泛的网络互连协议。但由于协议在设计之初对安全考虑的不够,导致协议存在着一些安全风险问题。Internet首先应用于研究环境,针对少量、可信的的用户群体,网络安全问题不是主要的考虑因素。因此,在TCP/IP协议栈中,绝大多数协议没有提供必要的安全机制,例如:

- 不提供认证服务

- 明码传输,不提供保密性服务,不提供数据保密性服务

- 不提供数据完整性保护

- 不提供抗抵赖服务

- 不保证可用性——服务质量(QoS)

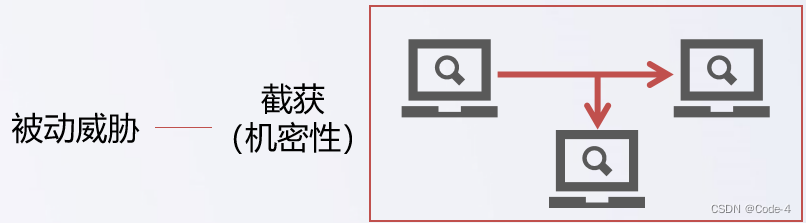

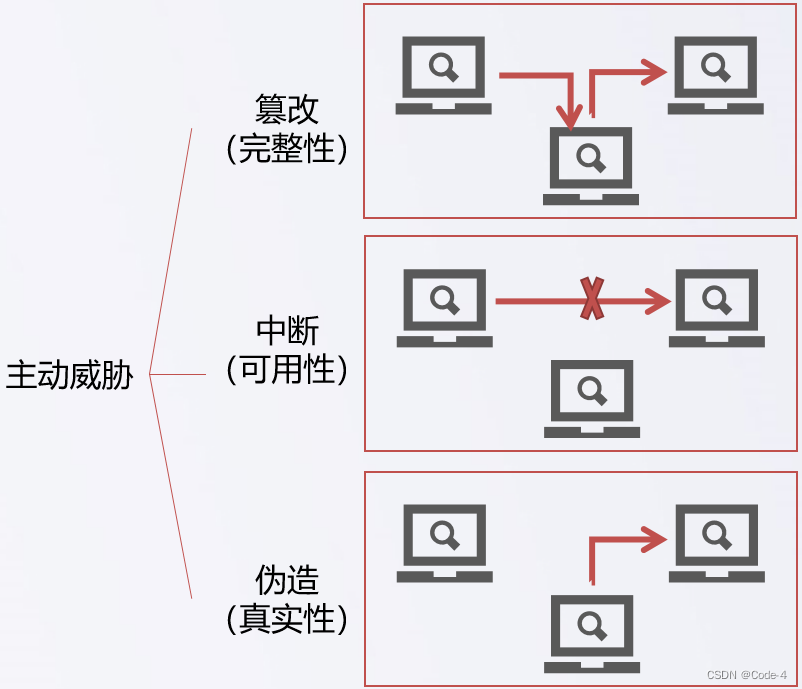

网络的基本攻击模式

-

截获

- 嗅探(sniffing)

- 监听(eavesdropping)

-

篡改

- 数据包篡改(tampering)

-

中断

- 拒绝服务(dosing)

-

伪造

- 欺骗(spoofing)

-

- 欺骗(spoofing)

-

物理设备破坏

- 指攻击者直接破坏网络的各种物理设施,比如服务器设施,或者网络的传输通信设施等

- 设备破坏攻击的目的主要是为了中断网络服务

-

物理设备窃听

- 光纤监听

- 红外监听

-

自然灾害

- 常见场景:高温、低温、洪涝、龙卷风、暴雨、地震、海啸、雷电等

-

常见处理办法:

- 建设异地灾备数据中心。

- 数据中心也有很多的减震技术,主要有:升降防震地台、地震滑行器、内地板防震支架,还有防爆墙及安全缓冲区、防震机柜等等

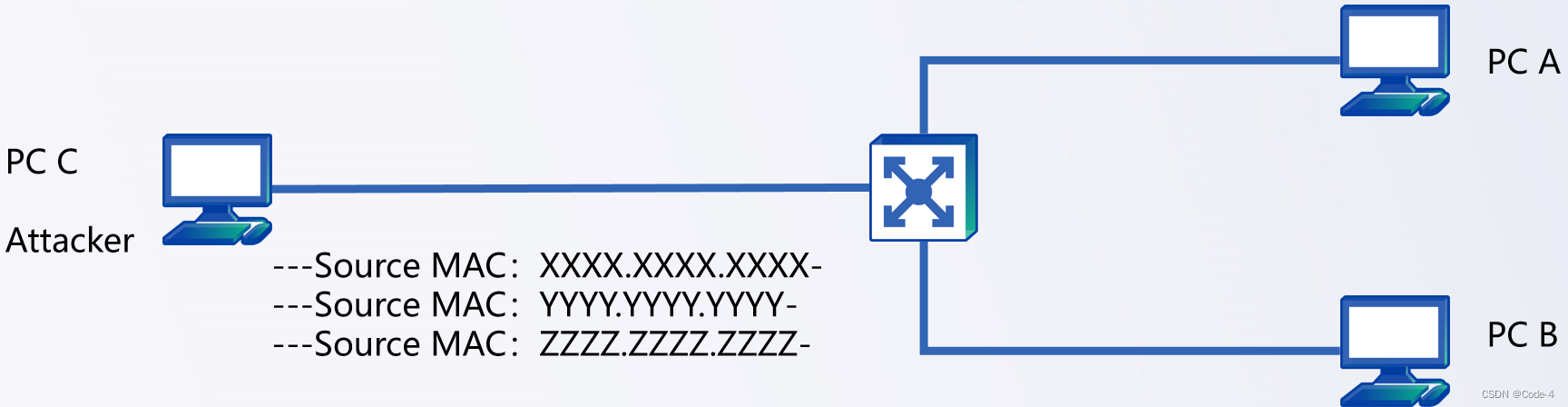

链路层-- MAC洪泛攻击

- 交换机中存在着一张记录着MAC地址的表,为了完成数据的快速转发,该表具有自动学习机制;

- 泛洪攻击即是攻击者利用这种学习机制不断发送不同的MAC地址给交换机,填满整个MAC表,此时交换机只能进行数据广播,攻击者凭此获得信息

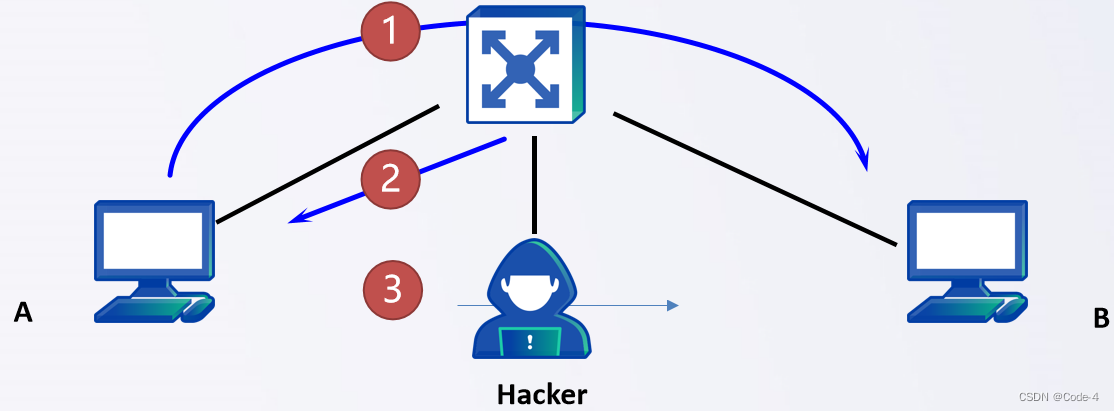

链路层–ARP欺骗

- 当A与B需要通讯时:

- A发送ARP Request询问B的MAC地址

- Hacker冒充B持续发送ARP Reply给A(此时,A会以为接收到的MAC地址是B的,但是实际上是Hacker的)

- 之后A发送给B的正常数据包都会发给Hacker

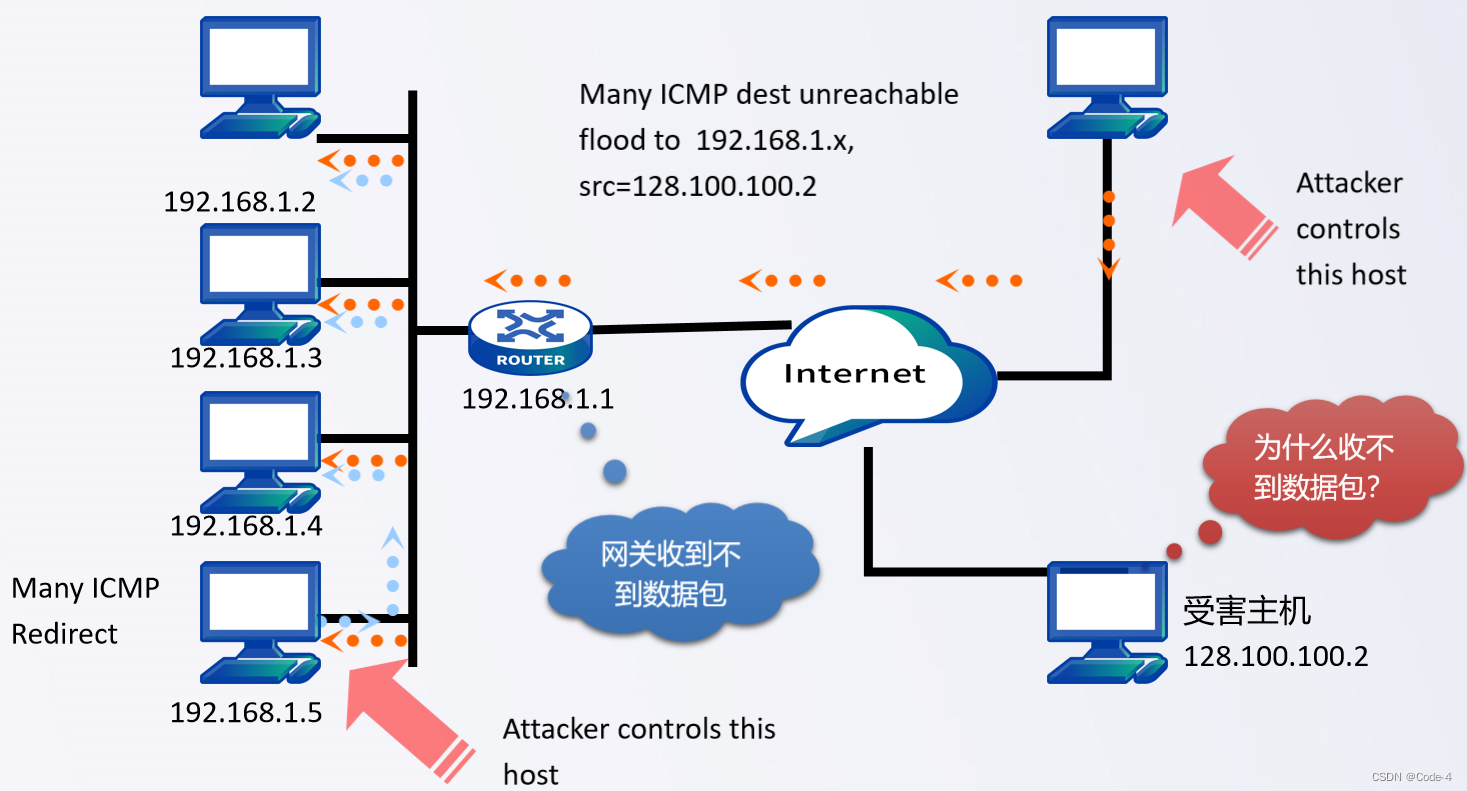

网络层–ICMP攻击

ICMP重定向攻击

ICMP重定向攻击

- ICMP重定向报文是ICMP控制报文中的一种。在特定的情况下,当路由器检测到一台机器使用非优化路由的时候,它会向该主机发送一个ICMP重定向报文,请求主机改变路由,路由器也会把初始数据报向它的目的地转发。ICMP虽然不是路由协议,但是有时它也可以指导数据包的流向(使数据流向正确的网关)。ICMP协议通过ICMP重定向数据包(类型5、代码0:网络重定向)达到这个目的。

- ICMP重定向攻击是攻击机主动向受害人主机发送ICMP重定向数据包,使受害人主机数据包发送到不正确的网关,达到攻击的目的。ICMP重定向攻击既可以从局域网内发起,也可以从广域网上发起。

针对ICMP重定向报文攻击,简单的办法就是通过修改注册表关闭主机的ICMP重定向报文处理功能。

ICMP不可达报文攻击

- 不同的系统对ICMP不可达报文(类型为3)的处理不同,有的系统在收到网络(代码为0)或主机(代码为1)不可达的ICMP报文后,对于后续发往此目的地的报文直接认为不可达,好像切断了目的地与主机的连接,造成攻击。

- 针对ICMP不可达攻击,简单的办法就是通过修改注册表关闭主机的ICMP不可达报文处理功能。

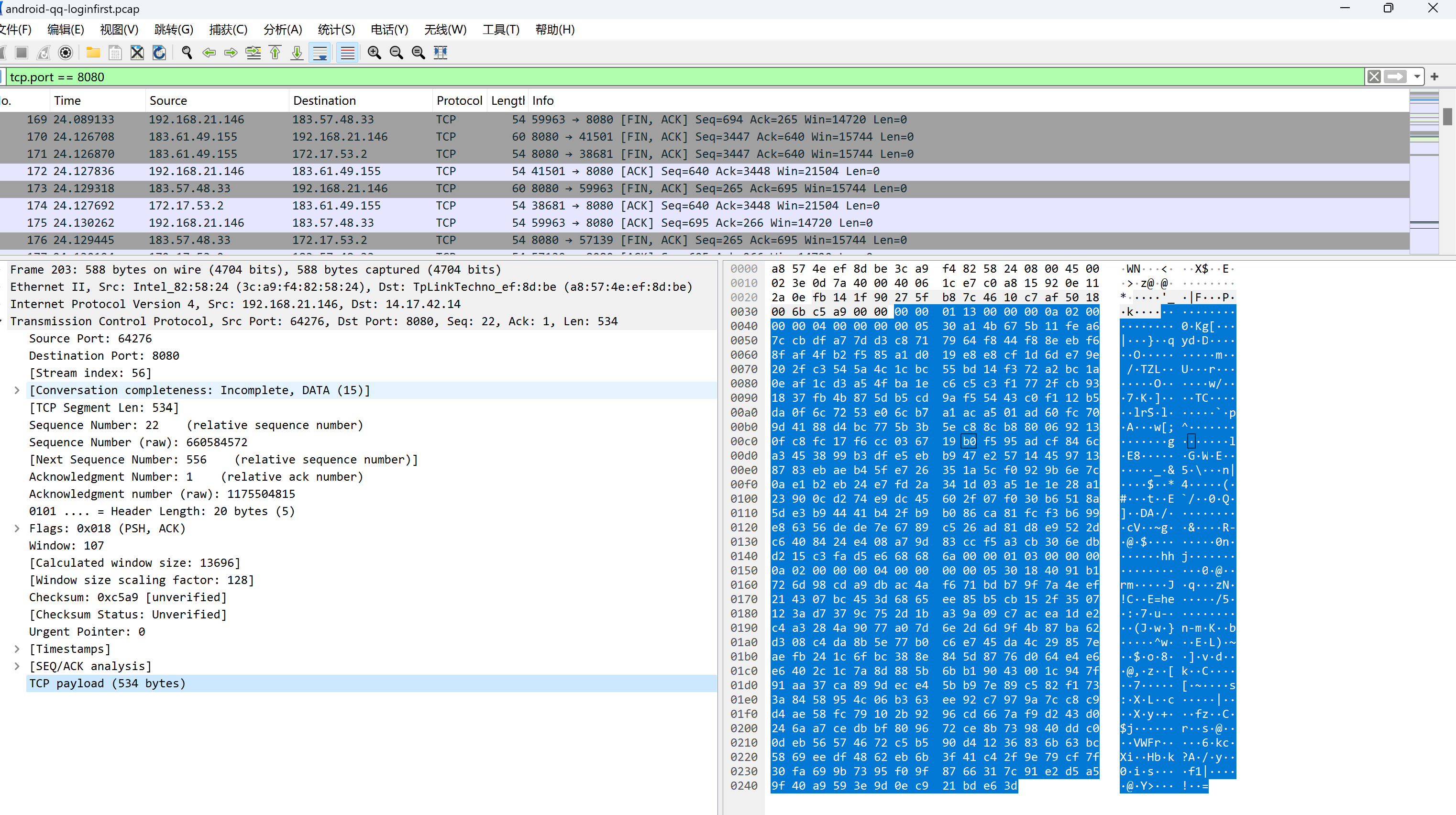

传输层–TCP SYN Flood攻击

- SYN报文是TCP连接的第一个报文,攻击者通过大量发送SYN报文,造成大量未完全建立的TCP连接,占用被攻击者的资源。----拒绝服务攻击

SYN FLOODING攻击特点:

SYN FLOODING攻击特点: - 攻击者用带有SYN标志位的数据片断启动握手

- 受害者用SYN-ACK应答;

- 攻击者保持沉默,不进行回应;

- 由于主机只能支持数量有限的TCP连接处于half-open的状态,超过该数目后,新的连接就都会被拒绝;

目前的解决方法:关闭处于Half Open 状态的连接。

-

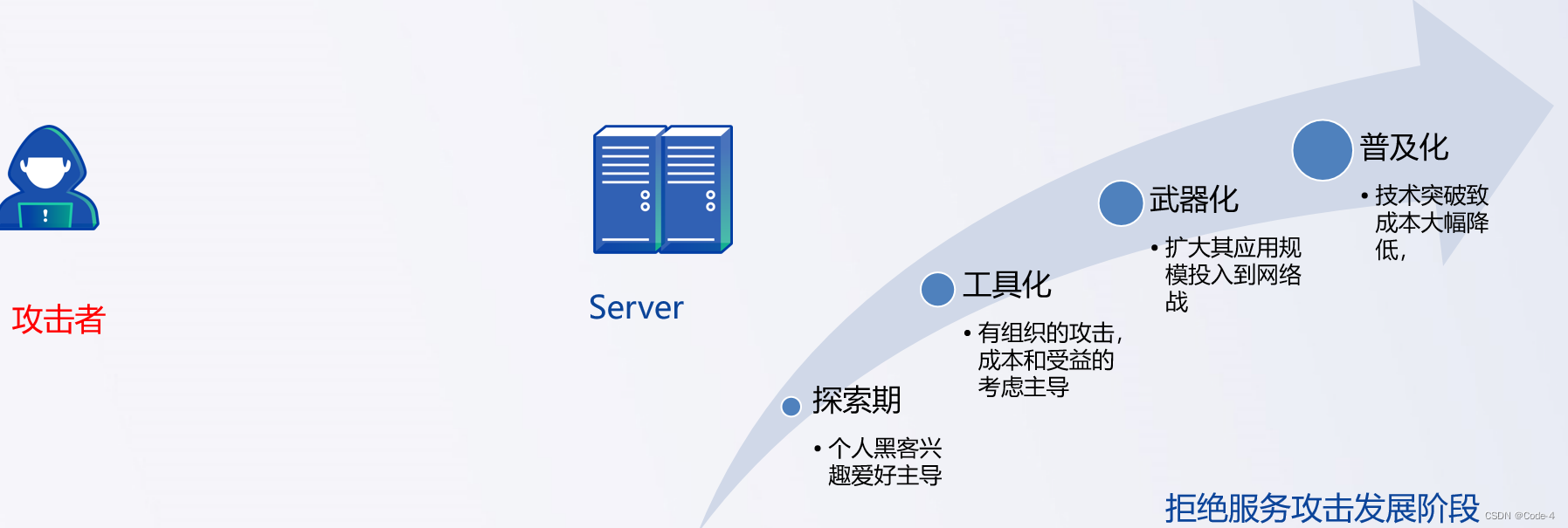

什么是拒绝服务

- 拒绝服务式攻击(Denial of Service),顾名思义就是让被攻击的系统无法正常进行服务的攻击方式。

-

拒绝服务攻击方式

- 利用系统、协议或服务的漏洞

- 利用TCP协议实现缺陷

- 利用操作系统或应用软件的漏洞

- 目标系统服务资源能力

- 利用大量数据挤占网络带宽

- 利用大量请求消耗系统性能

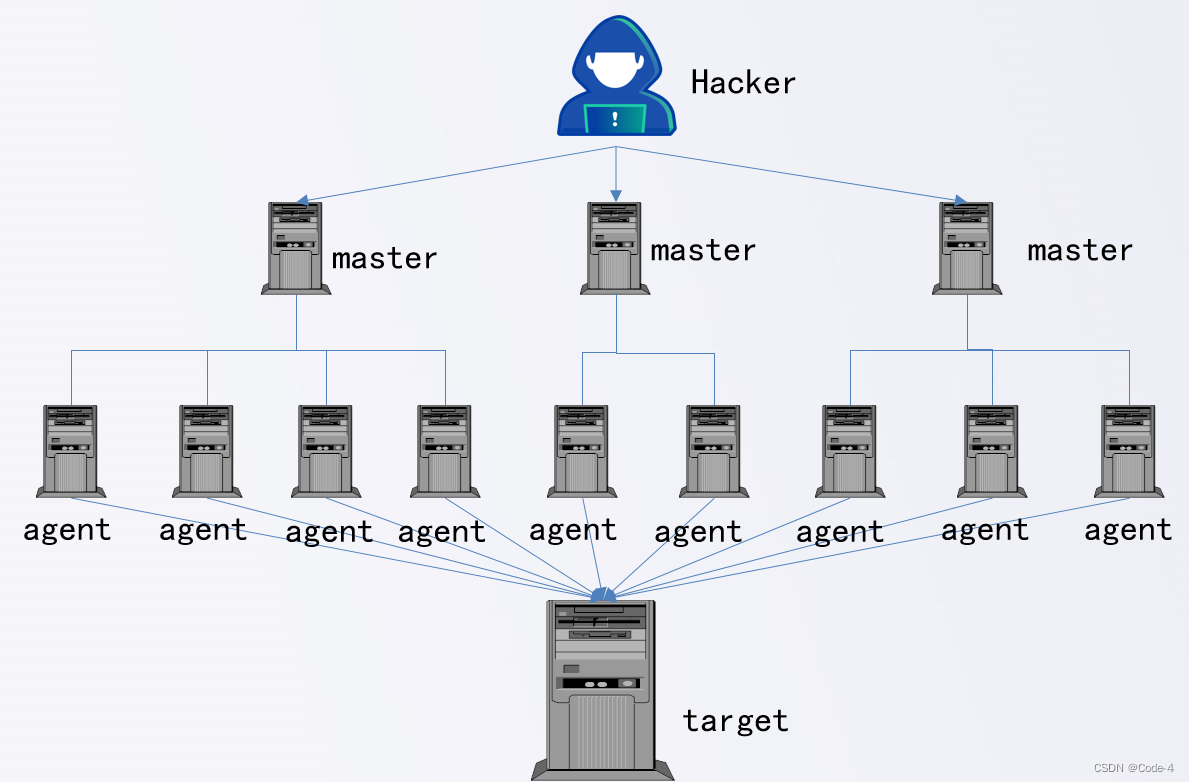

分布式拒绝服务攻击(DDoS)

分布式拒绝服务攻击(DDOS)是一种网络攻击,它通过同时访问大量服务器或资源,导致它们无法提供正常的服务。这种攻击通常会导致网站瘫痪、电子邮件延迟或丢失等后果。

DDOS攻击可能由黑客组织或其他恶意行为者实施,他们试图通过使用大量的计算机和网络资源来造成破坏性影响。这种攻击可以通过多种方式进行,包括使用僵尸网络、流量放大等。

为了防范DDOS攻击,网络管理员可以使用各种技术,例如防火墙、入侵检测系统、反病毒软件等。此外,定期备份数据、限制网络流量和使用多因素身份验证也可以帮助保护网络安全。

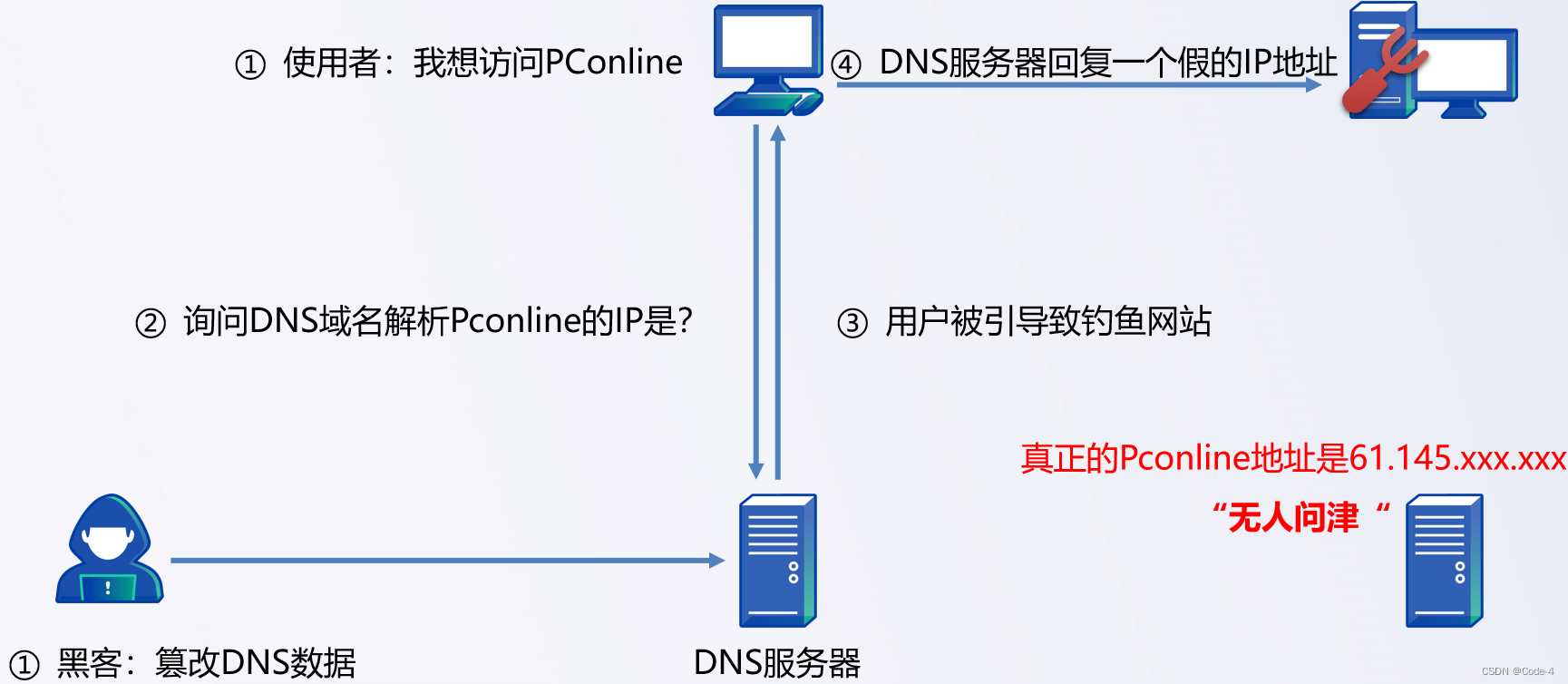

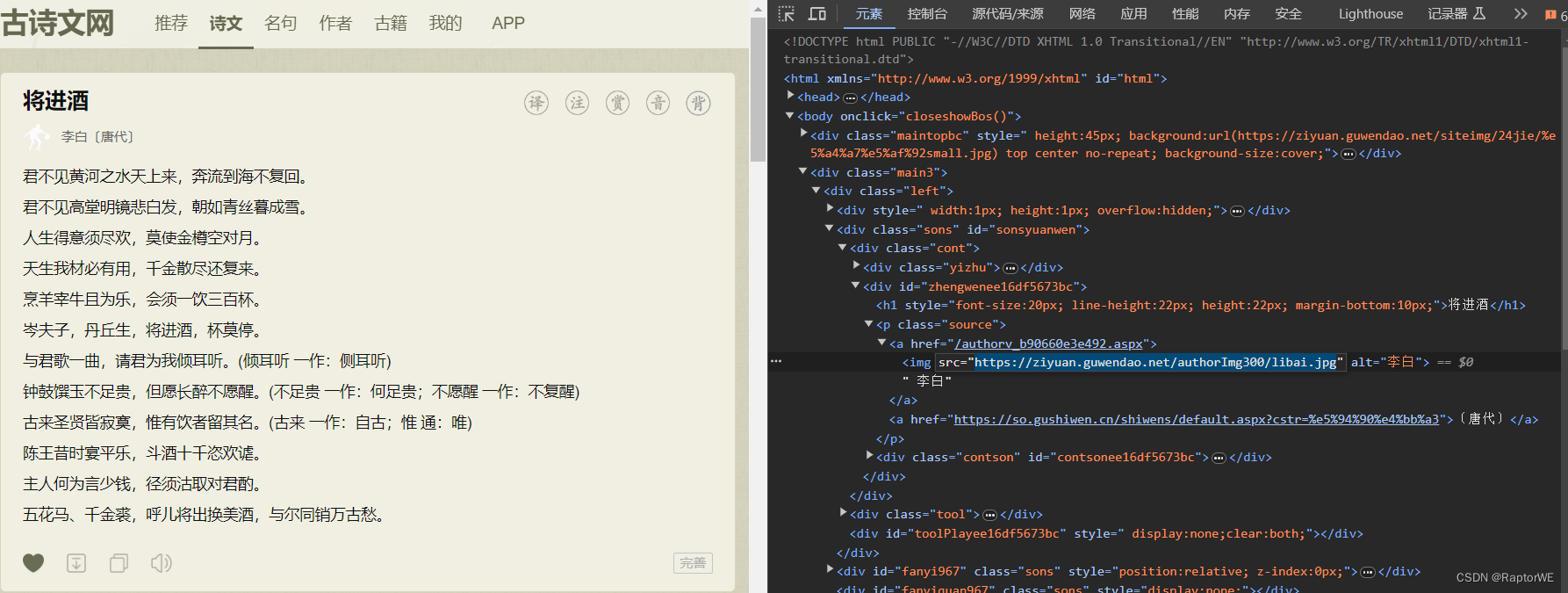

应用层–DNS欺骗攻击

DNS欺骗是一种网络攻击,通过欺骗DNS服务器来达到攻击目的。攻击者使用伪造的DNS响应来欺骗目标主机,使其连接到错误的IP地址,从而导致攻击者可以控制或窃取敏感信息。

DNS欺骗攻击通常涉及到以下几个步骤:

- 攻击者首先需要收集目标主机的DNS信息,这可以通过嗅探、中间人攻击等方式实现。

- 攻击者使用伪造的DNS响应,将目标主机的域名解析为攻击者的IP地址。这样,当目标主机尝试连接到该域名时,实际上会连接到攻击者的IP地址。

- 攻击者可以在自己的服务器上部署恶意软件、钓鱼网站等,以窃取目标主机的敏感信息或控制其行为。

为了防范DNS欺骗攻击,可以使用一些安全措施。例如,使用DNSSEC协议可以增加DNS响应的完整性和真实性验证,从而减少伪造DNS响应的可能性。另外,定期更新和升级DNS软件也可以减少漏洞和安全风险。

![IDEA连接mysql5.7,报[08001] Could not create connection to database server错误](https://img-blog.csdnimg.cn/direct/e27f04c35c1f442cbdc31b6e038c7231.png)