ARP协议渗透测试

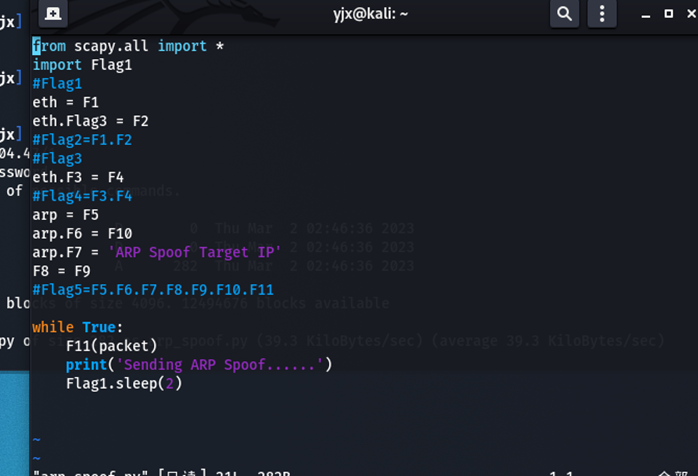

1.进入渗透机场景BT5中的/root目录,完善该目录下的arp_spoof.py文件,填写该文件当中空缺的Flag1字符串,将该字符串作为Flag值(形式:Flag1字符串)提交;(arp_spoof.py脚本功能见该任务第6题)

根据缺少的发现是要time模块

Flag:time

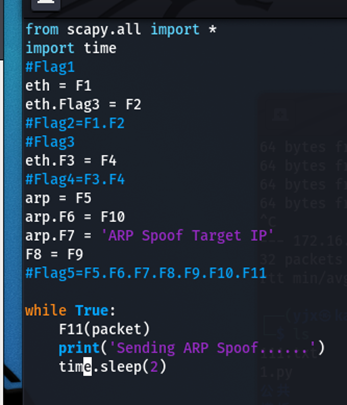

2.进入渗透机场景BT5中的/root目录,完善该目录下的arp_spoof.py文件,填写该文件当中空缺的Flag2字符串,将该字符串作为Flag值(形式:Flag2字符串)提交;(arp_spoof.py脚本功能见该任务第6题)

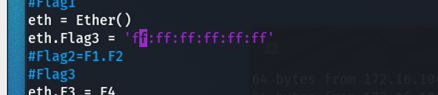

根据缺少的来填写发现要填入Ether()和mac地址

Flag:Ether().'ff:ff:ff:ff:ff:ff'

3.进入渗透机场景BT5中的/root目录,完善该目录下的arp_spoof.py文件,填写该

![[Vulnhub靶机] DriftingBlues: 6](https://img-blog.csdnimg.cn/direct/062ad356e598449ca875746d225ebf68.png)

![[力扣 Hot100]Day2 字母异位词分组](https://img-blog.csdnimg.cn/direct/39256934187a40d6976fea4936aa00cb.png)