01ctfer 文件上传

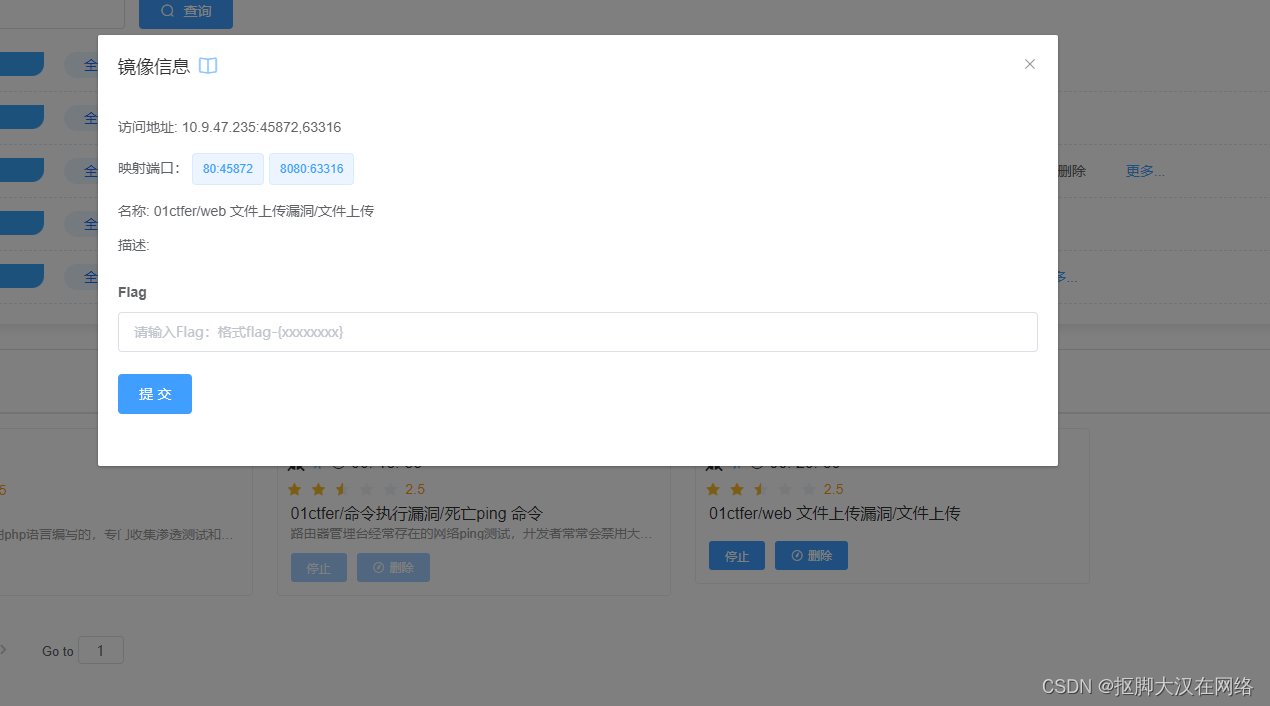

启动靶场

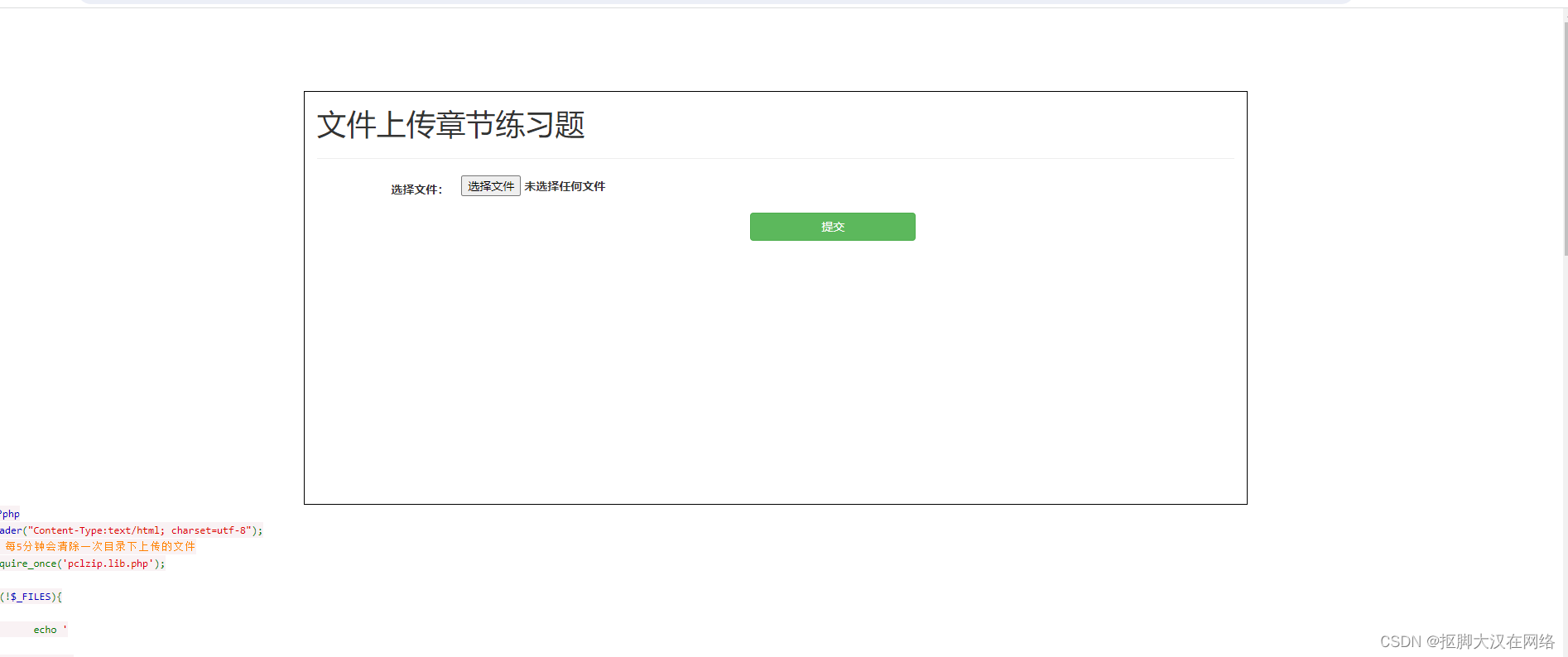

访问该地址

代码审计

<?php

header("Content-Type:text/html; charset=utf-8");

// 每5分钟会清除一次目录下上传的文件

require_once('pclzip.lib.php');

if(!$_FILES){

echo '

<!DOCTYPE html>

<html lang="zh">

<head>

<meta charset="UTF-8" />

<meta name="viewport" content="width=device-width, initial-scale=1.0" />

<meta http-equiv="X-UA-Compatible" content="ie=edge" />

<title>文件上传章节练习题</title>

<link rel="stylesheet" href="https://cdn.jsdelivr.net/npm/bootstrap@3.3.7/dist/css/bootstrap.min.css" integrity="sha384-BVYiiSIFeK1dGmJRAkycuHAHRg32OmUcww7on3RYdg4Va+PmSTsz/K68vbdEjh4u" crossorigin="anonymous">

<style type="text/css">

.login-box{

margin-top: 100px;

height: 500px;

border: 1px solid #000;

}

body{

background: white;

}

.btn1{

width: 200px;

}

.d1{

display: block;

height: 400px;

}

</style>

</head>

<body>

<div class="container">

<div class="login-box col-md-12">

<form class="form-horizontal" method="post" enctype="multipart/form-data" >

<h1>文件上传章节练习题</h1>

<hr />

<div class="form-group">

<label class="col-sm-2 control-label">选择文件:</label>

<div class="input-group col-sm-10">

<div >

<label for="">

<input type="file" name="file" />

</label>

</div>

</div>

</div>

<div class="col-sm-8 text-right">

<input type="submit" class="btn btn-success text-right btn1" />

</div>

</form>

</div>

</div>

</body>

</html>

';

show_source(__FILE__);

}else{

$file = $_FILES['file'];

if(!$file){

exit("请勿上传空文件");

}

$name = $file['name'];

$dir = 'upload/';

$ext = strtolower(substr(strrchr($name, '.'), 1));//转换后缀名大小写并获取

$path = $dir.$name;

function check_dir($dir){

$handle = opendir($dir);

while(($f = readdir($handle)) !== false){

if(!in_array($f, array('.', '..'))){

if(is_dir($dir.$f)){

check_dir($dir.$f.'/');

}else{

$ext = strtolower(substr(strrchr($f, '.'), 1));

if(!in_array($ext, array('jpg', 'gif', 'png'))){

unlink($dir.$f);

}

}

}

}

}

if(!is_dir($dir)){

mkdir($dir);

}

$temp_dir = $dir.md5(time(). rand(1000,9999));

if(!is_dir($temp_dir)){

mkdir($temp_dir);

}

if(in_array($ext, array('zip', 'jpg', 'gif', 'png'))){ //设置白名单

if($ext == 'zip'){

$archive = new PclZip($file['tmp_name']); //进行解压pclzip存在目录穿越漏洞

foreach($archive->listContent() as $value){

$filename = $value["filename"];

if(preg_match('/\.php$/', $filename)){

exit("压缩包内不允许含有php文件!");

}

}

if ($archive->extract(PCLZIP_OPT_PATH, $temp_dir, PCLZIP_OPT_REPLACE_NEWER) == 0) {

check_dir($dir);

exit("解压失败");

}

check_dir($dir);

exit('上传成功!');

}else{

move_uploaded_file($file['tmp_name'], $temp_dir.'/'.$file['name']);

check_dir($dir);

exit('上传成功!');

}

}else{

exit('仅允许上传zip、jpg、gif、png文件!');

}

}

经过代码审计该代码对文件上传的文件后缀名做了白名单过滤

发现该代码所用的函数pclzip存在目录穿越漏洞

该漏洞触发条件是当文件名的开头包含…/…/时那么就会将文件解压到上上级

利用该漏洞进行文件上传

利用pclzip函数的目录穿越漏洞进行文件上传

思路:将php文件双写后缀名,压缩成zip格式使用010editor 对文件名进行修改为…/…/然后再进行上传文件

创建一句话木马文件并进行压缩

zip xl.zip xxxxxxxl.php.xl

用工具进行修改

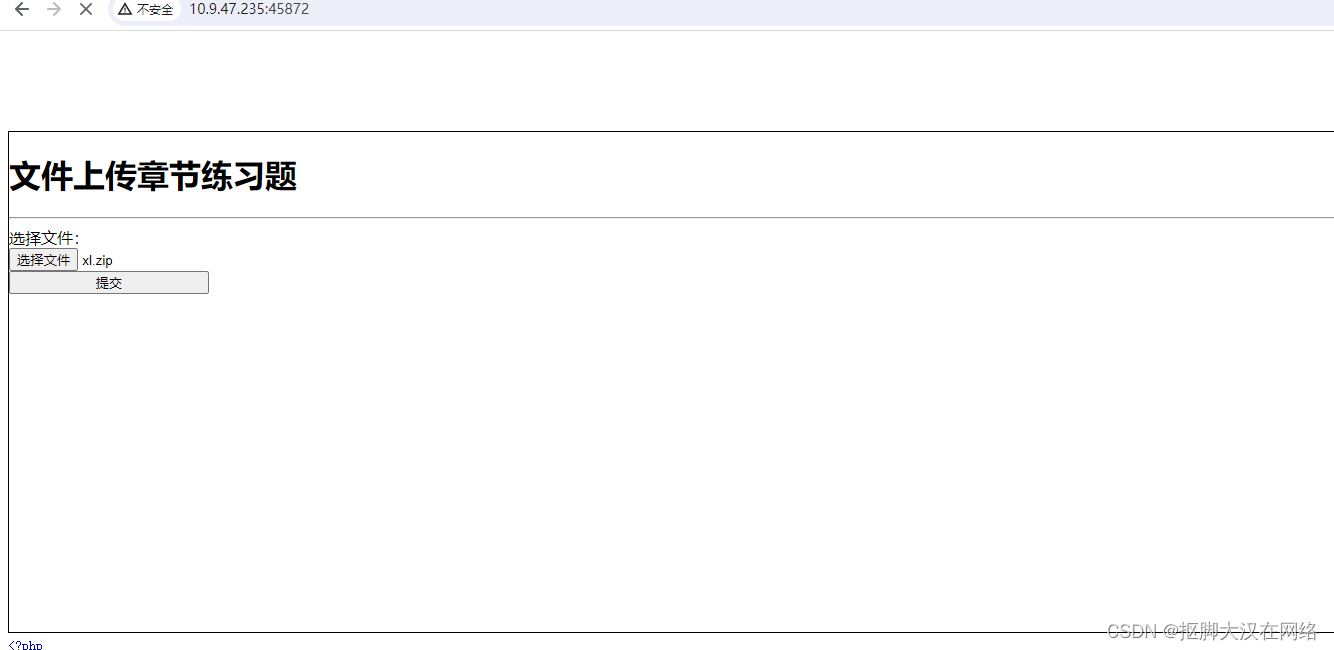

对文件进行上传

上传成功

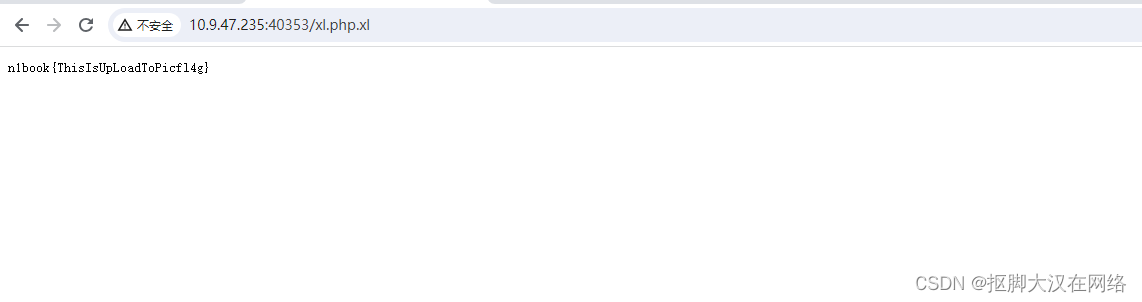

访问文件获得flag

![2023年中国超声波治疗仪发展趋势分析:中高端市场国产化率将稳步上升[图]](https://img-blog.csdnimg.cn/img_convert/260f381898438d52f6b08b27e12d5027.png)