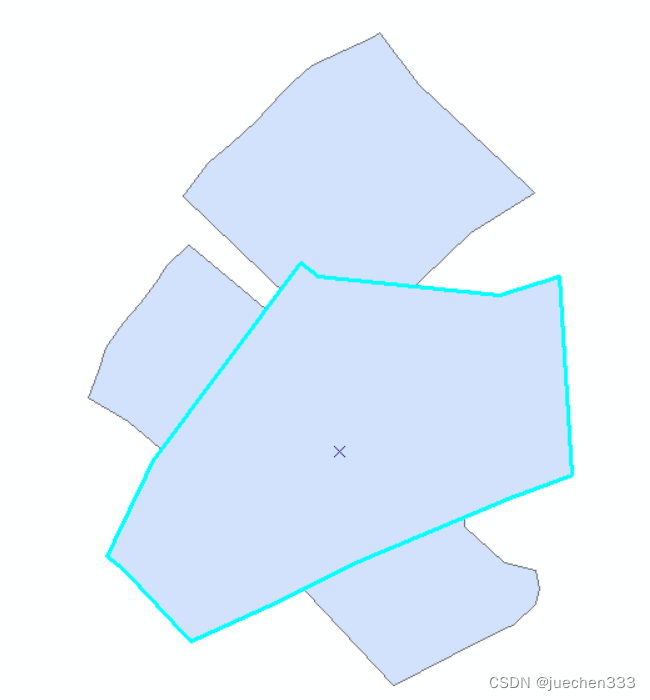

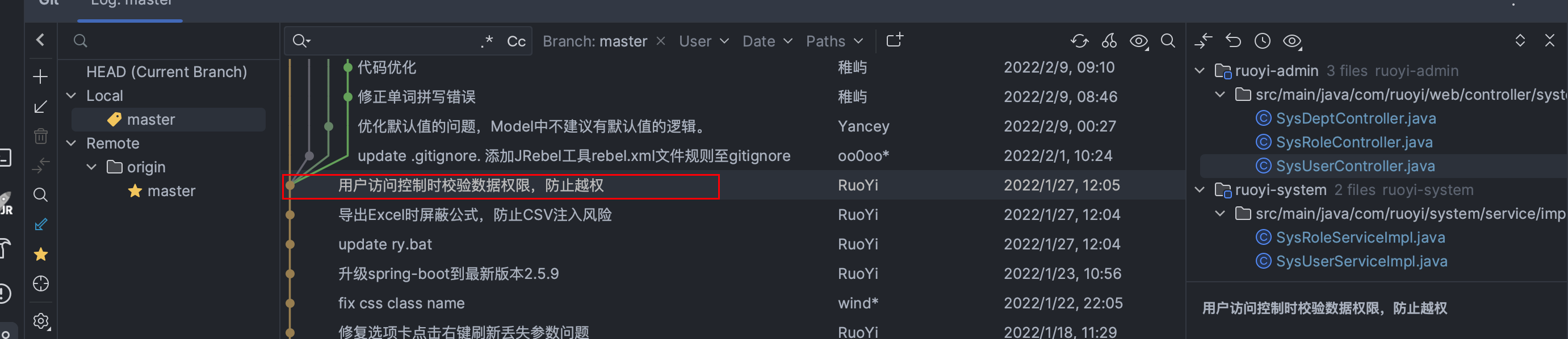

涉及的修改

这次提交内容很简单,就是在这些类的操作上,添加了 checkXxxDataScope()方法校验,下面来看下这个方法的实现

/**

* 校验用户是否有数据权限

*

* @param userId 用户id

*/

@Override

public void checkUserDataScope(Long userId)

{

if (!SysUser.isAdmin(SecurityUtils.getUserId()))

{

SysUser user = new SysUser();

user.setUserId(userId);

List<SysUser> users = SpringUtils.getAopProxy(this).selectUserList(user);

if (StringUtils.isEmpty(users))

{

throw new ServiceException("没有权限访问用户数据!");

}

}

}

/**

* 根据条件分页查询用户列表

*

* @param user 用户信息

* @return 用户信息集合信息

*/

@Override

@DataScope(deptAlias = "d", userAlias = "u")

public List<SysUser> selectUserList(SysUser user)

{

return userMapper.selectUserList(user);

}

SpringUtils.getAopProxy(this).selectUserList(user); (4条消息) 关于getAopProxy的使用(实习笔记)_街岐拉博的博客-CSDN博客_getaopproxy可以参考这一条博客的讲解

若依数据权限

数据权限对应的层次是记录级别的,比如有两个部门A,B,我是A部门的经理,我只能操作A部门的数据

若依里面数据权限的实现类是,com.ruoyi.framework.aspectj.DataScopeAspect

@Aspect

@Component

public class DataScopeAspect

{

/**

* 全部数据权限

*/

public static final String DATA_SCOPE_ALL = "1";

/**

* 自定数据权限

*/

public static final String DATA_SCOPE_CUSTOM = "2";

/**

* 部门数据权限

*/

public static final String DATA_SCOPE_DEPT = "3";

/**

* 部门及以下数据权限

*/

public static final String DATA_SCOPE_DEPT_AND_CHILD = "4";

/**

* 仅本人数据权限

*/

public static final String DATA_SCOPE_SELF = "5";

/**

* 数据权限过滤关键字

*/

public static final String DATA_SCOPE = "dataScope";

@Before("@annotation(controllerDataScope)")

public void doBefore(JoinPoint point, DataScope controllerDataScope) throws Throwable

{

clearDataScope(point);

handleDataScope(point, controllerDataScope);

}

protected void handleDataScope(final JoinPoint joinPoint, DataScope controllerDataScope)

{

// 获取当前的用户

LoginUser loginUser = SecurityUtils.getLoginUser();

if (StringUtils.isNotNull(loginUser))

{

SysUser currentUser = loginUser.getUser();

// 如果是超级管理员,则不过滤数据

if (StringUtils.isNotNull(currentUser) && !currentUser.isAdmin())

{

String permission = StringUtils.defaultIfEmpty(controllerDataScope.permission(), PermissionContextHolder.getContext());

dataScopeFilter(joinPoint, currentUser, controllerDataScope.deptAlias(),

controllerDataScope.userAlias(), permission);

}

}

}

/**

* 数据范围过滤

*

* @param joinPoint 切点

* @param user 用户

* @param deptAlias 部门别名

* @param userAlias 用户别名

* @param permission 权限字符

*/

public static void dataScopeFilter(JoinPoint joinPoint, SysUser user, String deptAlias, String userAlias, String permission)

{

StringBuilder sqlString = new StringBuilder();

List<String> conditions = new ArrayList<String>();

for (SysRole role : user.getRoles())

{

String dataScope = role.getDataScope();

if (!DATA_SCOPE_CUSTOM.equals(dataScope) && conditions.contains(dataScope))

{

continue;

}

if (StringUtils.isNotEmpty(permission) && StringUtils.isNotEmpty(role.getPermissions())

&& !StringUtils.containsAny(role.getPermissions(), Convert.toStrArray(permission)))

{

continue;

}

if (DATA_SCOPE_ALL.equals(dataScope))

{

sqlString = new StringBuilder();

break;

}

else if (DATA_SCOPE_CUSTOM.equals(dataScope))

{

sqlString.append(StringUtils.format(

" OR {}.dept_id IN ( SELECT dept_id FROM sys_role_dept WHERE role_id = {} ) ", deptAlias,

role.getRoleId()));

}

else if (DATA_SCOPE_DEPT.equals(dataScope))

{

sqlString.append(StringUtils.format(" OR {}.dept_id = {} ", deptAlias, user.getDeptId()));

}

else if (DATA_SCOPE_DEPT_AND_CHILD.equals(dataScope))

{

sqlString.append(StringUtils.format(

" OR {}.dept_id IN ( SELECT dept_id FROM sys_dept WHERE dept_id = {} or find_in_set( {} , ancestors ) )",

deptAlias, user.getDeptId(), user.getDeptId()));

}

else if (DATA_SCOPE_SELF.equals(dataScope))

{

if (StringUtils.isNotBlank(userAlias))

{

sqlString.append(StringUtils.format(" OR {}.user_id = {} ", userAlias, user.getUserId()));

}

else

{

// 数据权限为仅本人且没有userAlias别名不查询任何数据

sqlString.append(StringUtils.format(" OR {}.dept_id = 0 ", deptAlias));

}

}

conditions.add(dataScope);

}

if (StringUtils.isNotBlank(sqlString.toString()))

{

Object params = joinPoint.getArgs()[0];

if (StringUtils.isNotNull(params) && params instanceof BaseEntity)

{

BaseEntity baseEntity = (BaseEntity) params;

baseEntity.getParams().put(DATA_SCOPE, " AND (" + sqlString.substring(4) + ")");

}

}

}

/**

* 拼接权限sql前先清空params.dataScope参数防止注入

*/

private void clearDataScope(final JoinPoint joinPoint)

{

Object params = joinPoint.getArgs()[0];

if (StringUtils.isNotNull(params) && params instanceof BaseEntity)

{

BaseEntity baseEntity = (BaseEntity) params;

baseEntity.getParams().put(DATA_SCOPE, "");

}

}

}

这个切面会扫描@DataScope注解

可以看出来,我们这边数据权限分5种情况,讲的时候我们把顺序稍微调整下

- DATA_SCOPE_ALL 查询所有,就是不拼接条件

- DATA_SCOPE_SELF 查询 用户id是自己的

- DATA_SCOPE_CUSTOM 这里是根据 拿到的 role_id 查询对应部门数据

- DATA_SCOPE_DEPT 根据部门id查询

- DATA_SCOPE_DEPT_AND_CHILD 查找本部门和子部门

这里的 @DataScope(deptAlias = “d”, userAlias = “u”) 中的 d 和 u 是什么呢,看下我们的查询语句(以用户查询为例)

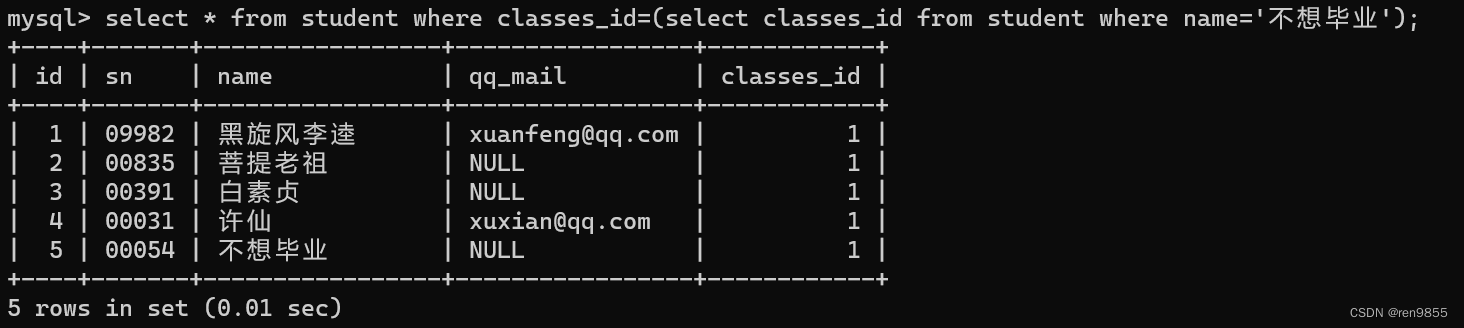

select u.user_id, u.dept_id, u.nick_name, u.user_name, u.email, u.avatar, u.phonenumber, u.password, u.sex, u.status, u.del_flag, u.login_ip, u.login_date, u.create_by, u.create_time, u.remark, d.dept_name, d.leader from sys_user u

left join sys_dept d on u.dept_id = d.dept_id

where u.del_flag = '0'

我们这里拼接了 一个 d,这个 d 其实是和 left join 后面的 sys_dept 表的别名对应的 ,因为我们在末尾添加我们的数据权限时,需要知道 sys_dept 表的别名

sqlString.append(StringUtils.format(" OR {}.dept_id = {} ", deptAlias, user.getDeptId()));

d.dept_id = 1 (user.getDeptId())

这次提交解决的问题

再回头看下这次提交解决了什么问题,或者问如果没有在用户,部门,角色操作前校验数据权限会怎么样

有一个场景,张三和李四分别是研发1部和研发2部的项目经理,他们都有给自己部门员工重置密码的权限(角色功能权限),我们没加这个判断的时候会出现张三给李四部门下的员工(角色数据权限)重置密码

![[Python学习系列] 走进Django框架](https://img-blog.csdnimg.cn/25df00b39891417a80e9463099c351ae.png)