FSCTF2023-MISC部分WP

- 前言:

- MISC:

- [FSCTF 2023]Simple Encryption:

- [FSCTF 2023]萧河:

- [FSCTF 2023]base套:

- [FSCTF 2023]行不行啊细狗:

- [FSCTF 2023]为什么不换换思路捏:

- [FSCTF 2023]小试牛刀:

- [FSCTF 2023]最终试炼hhh:

- [FSCTF 2023]夜深人静的时候也会偷偷emo:

前言:

由于刚接触CTF没多久 还是属于萌新级别的也没怎么打过比赛记录一下学习的过程大佬绕过即可,后续会继续加油努力。

比赛地址:https://www.nssctf.cn/contest/223/

MISC:

[FSCTF 2023]Simple Encryption:

伪加密 直接360压缩包打开就是flag。

FSCTF{Wei_Ji@mi_s0_EasY}

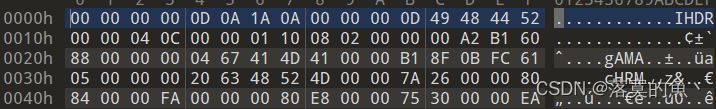

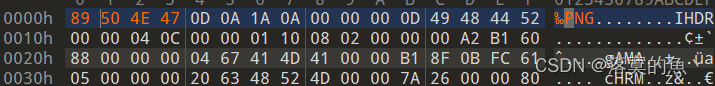

[FSCTF 2023]萧河:

PS:头呢?

放入010加个文件头 89 50 4E 47 得到图片,但是下面少了东西修改高度01 改08 即可。

FSCTF{xiaojia_xiaohe}

[FSCTF 2023]base套:

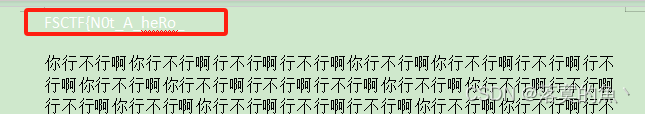

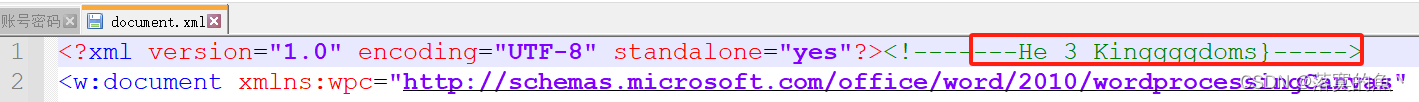

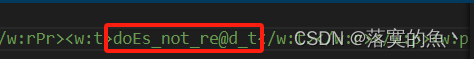

[FSCTF 2023]行不行啊细狗:

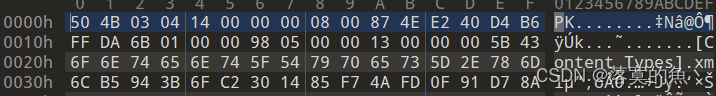

一个wrod里面有一部分的flag 放入010 发现是压缩包格式文件修改后缀 zip 解压。

在word文件夹下的 document.xml 找到三段flag 拼接完整的即可。

FSCTF{N0t_A_heRo_doEs_not_re@d_tHe_3_Kinggggdoms}

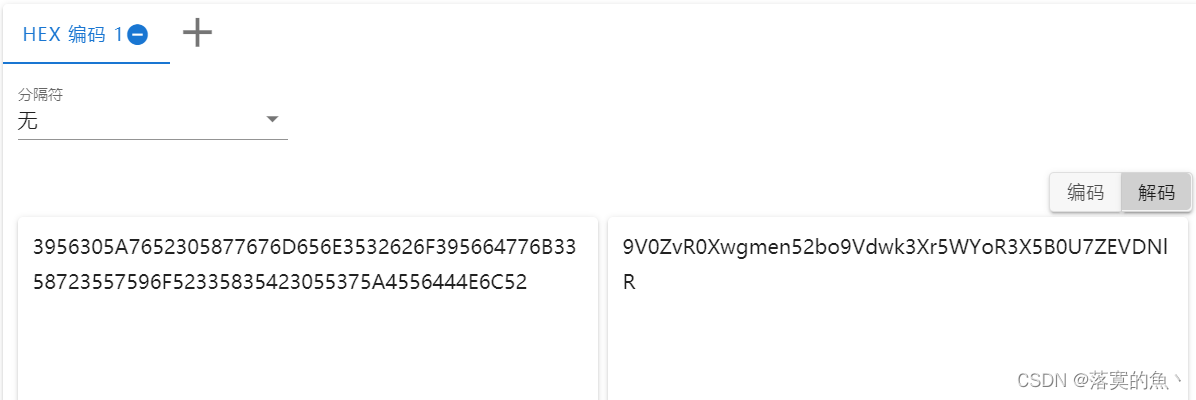

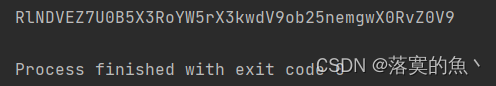

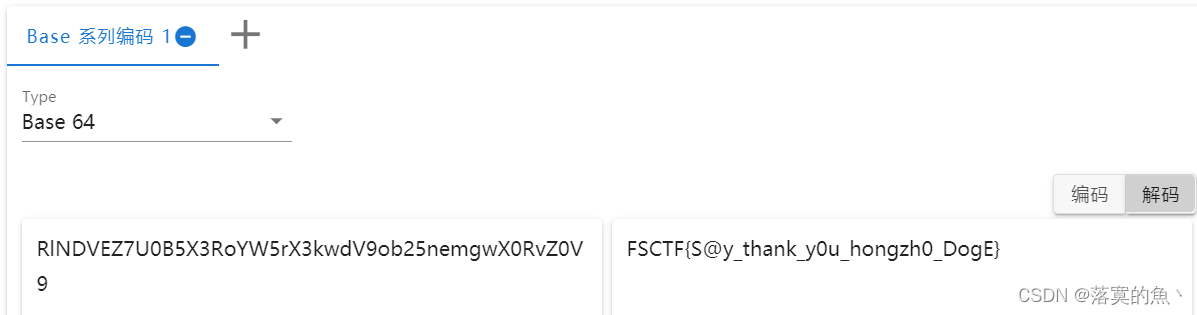

[FSCTF 2023]为什么不换换思路捏:

base家族越来越难了?这么多年都是这个难度好吧,不要睁着眼睛乱说,出题人很难的。

哦,而且base家族真不是那种太难的题,哎,我这个fw做古典密码的题做了多少年了。他什么难度我是最知道的一个人。

有时间多想想自己的原因好伐,这么多年换没换思路,有没有把脑子转过来,好不好?

密文:3956305A7652305877676D656E3532626F395664776B3358723557596F52335835423055375A4556444E6C52

Hex解码 然后逆序 在Base64 解码 即可得到flag。

a = "9V0ZvR0Xwgmen52bo9Vdwk3Xr5WYoR3X5B0U7ZEVDNlR"

print(a[::-1])

FSCTF{S@y_thank_y0u_hongzh0_DogE}

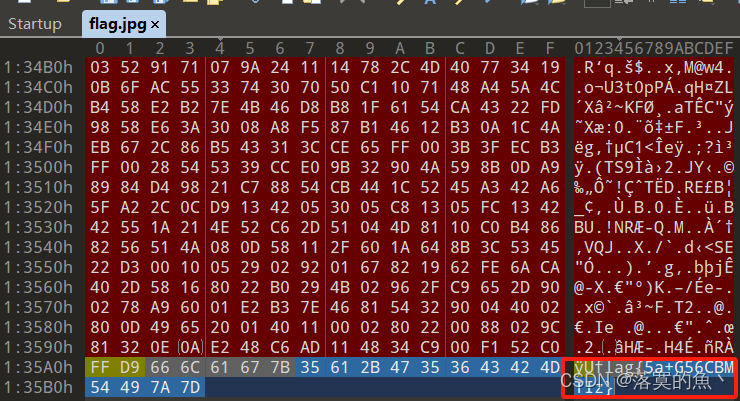

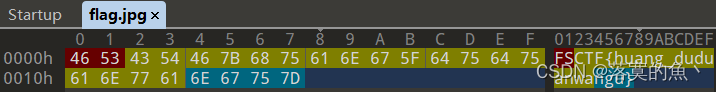

[FSCTF 2023]小试牛刀:

放入010 尾部有flag 但是是假的 尝试Base64 解码得到密码:123

JPG 想到JPHS工具进行尝试 输入密码 得到flag (多做题,多尝试)

FSCTF{huang_duduanwangu}

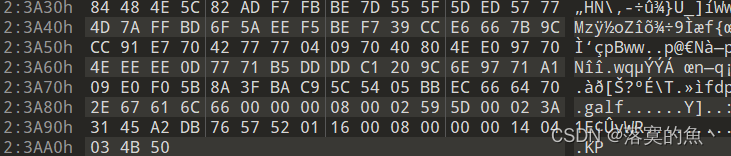

[FSCTF 2023]最终试炼hhh:

放入010 PK 头 但是是倒过来的 需要写个脚本给他搞回来(参考别人的) 如下:

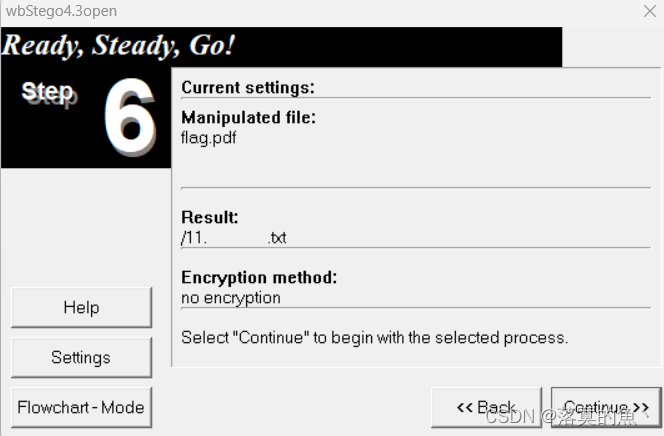

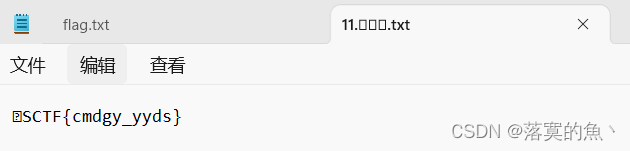

压缩包解压 pdf文件 之前做过类型的 想到工具 wbStego4open

wbStego4open 下载:http://wbstego.wbailer.com/

input = open('flag', 'rb')

input_all = input.read()

ss = input_all[::-1]

output = open('flag.zip', 'wb')

output.write(ss)

input.close()

output.close()

FSCTF{cmdgy_yyds}

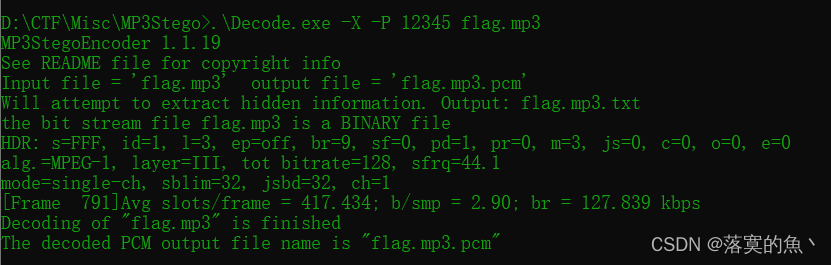

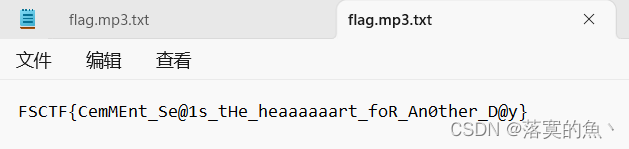

[FSCTF 2023]夜深人静的时候也会偷偷emo:

考点:MP3stego工具,音频隐写

直接爆破,得到密码:12345

.\Decode.exe -X -P 12345 flag.mp3

FSCTF{CemMEnt_Se@1s_tHe_heaaaaaart_foR_An0ther_D@y}