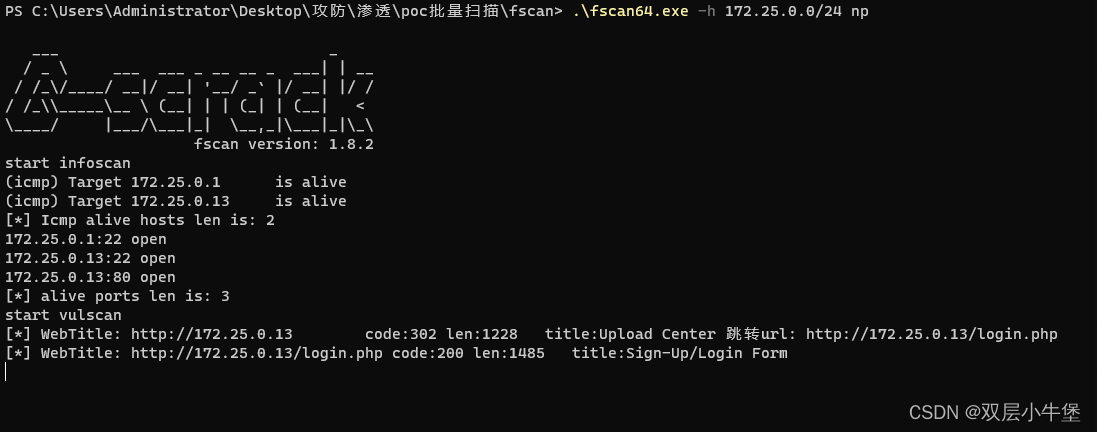

继续做渗透 一样给了c段 开扫

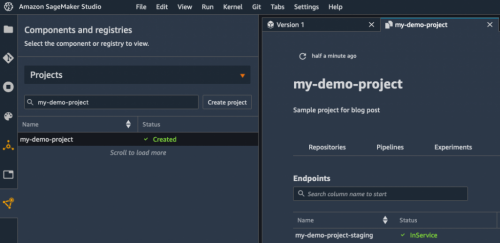

存在一个站点 去看看

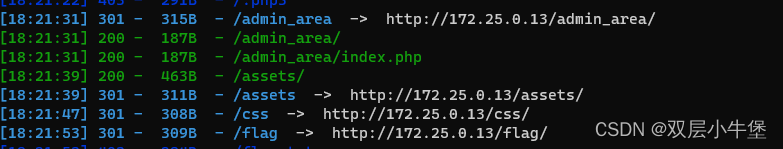

扫一下吧

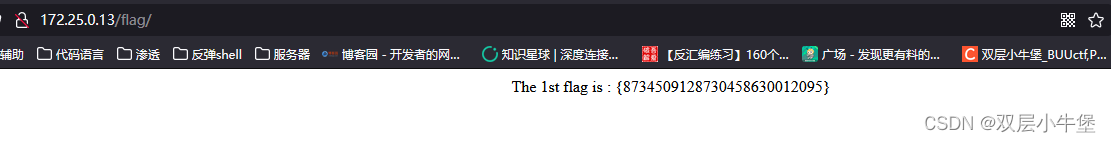

第一个flag出来了

存在robots.txt 去看看

admin 页面源代码 第二个flag和账号密码

登入

就一个上传点

这不明显死了哈哈哈哈哈哈哈

直接开喽

上传修改后缀一气呵成

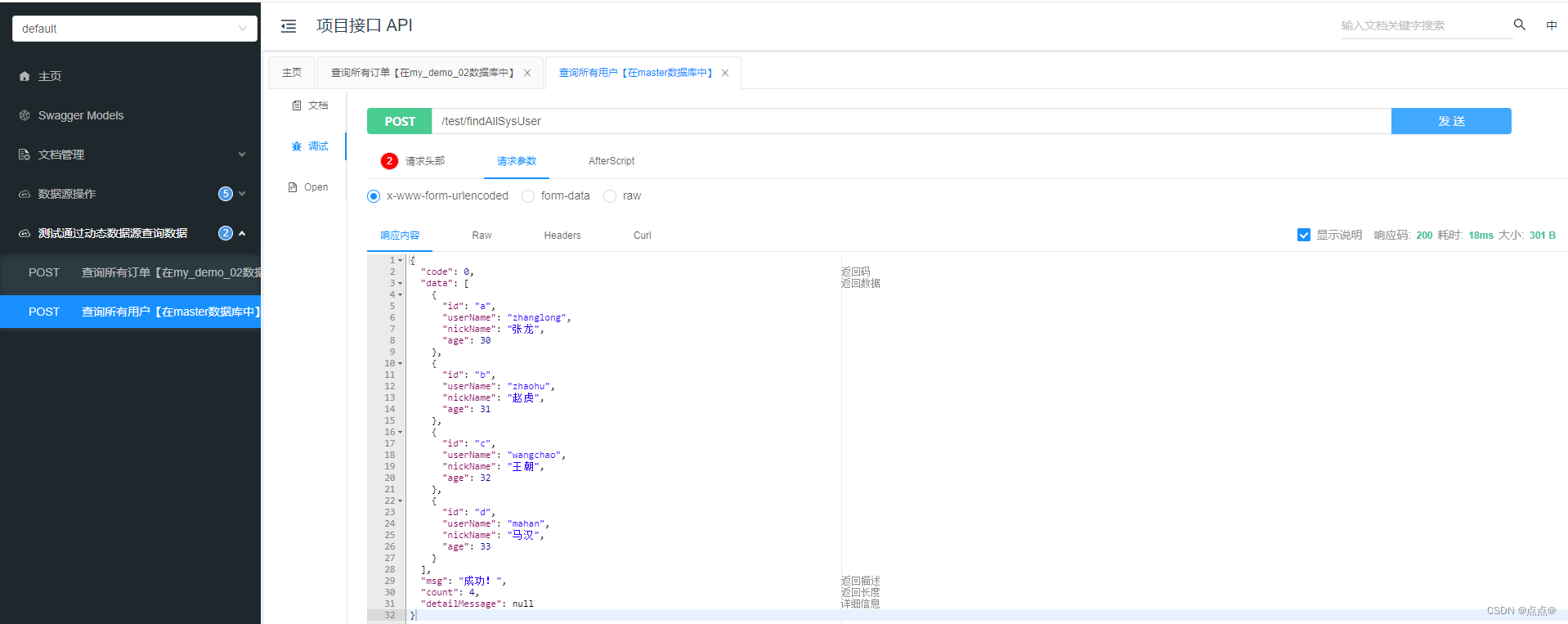

发现只有success 但是我们刚刚robots存在upload 我们去看看

拼接

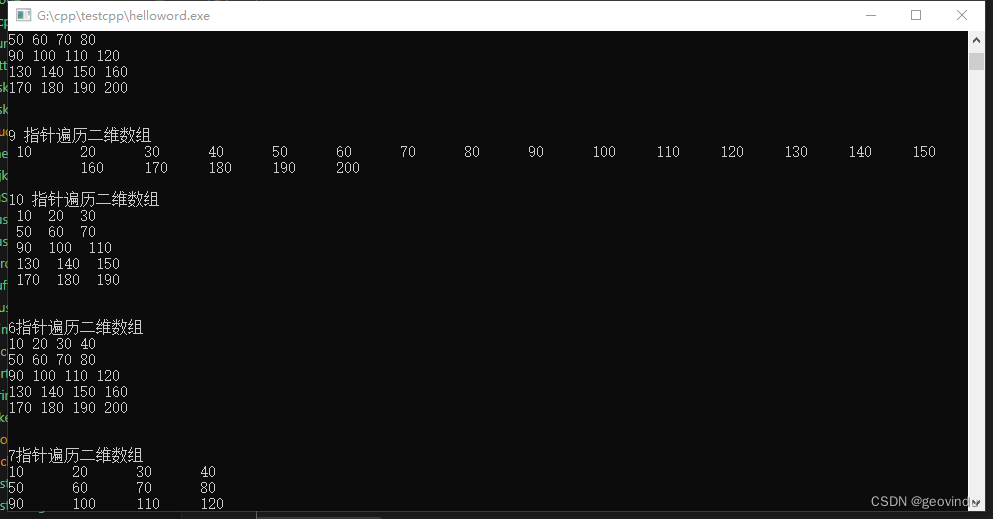

http://172.25.0.13/uploaded_files/1.php 后面是自己的文件名成功咯 getshell 进去看看

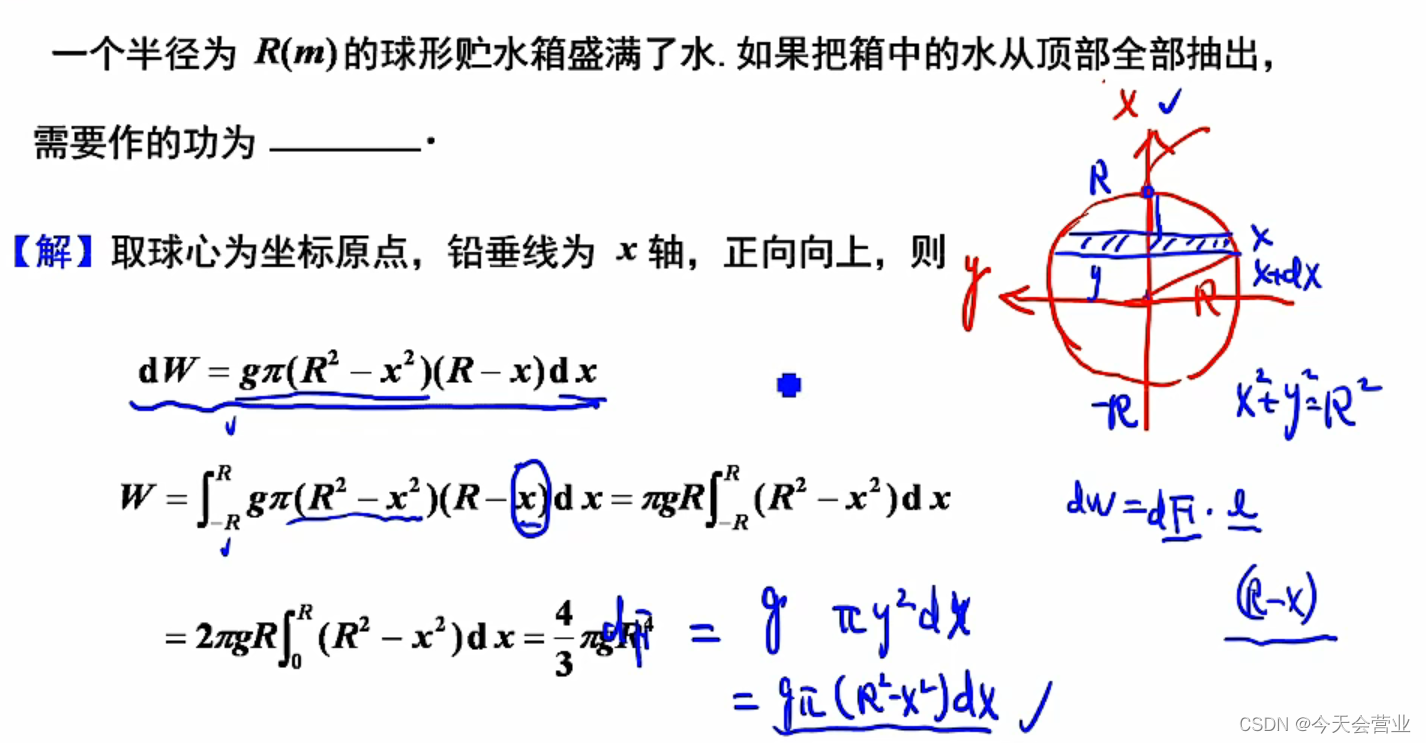

得到第三个了 这里提示我们读取flag文件

权限不够咯 要提权 并且上面提示我们去 technawi的密码

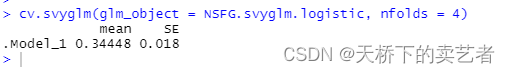

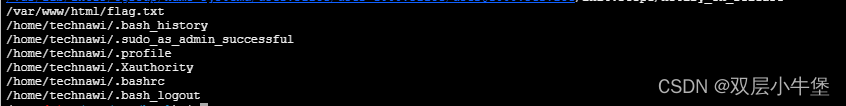

我们看看这个用户的文件

find / -user technawi -type f 2>/dev/null

错误输出到黑洞

自己有提权的文件耶

但是不能执行 去看看其他的

获取到咯

这里我们就获取了账号密码

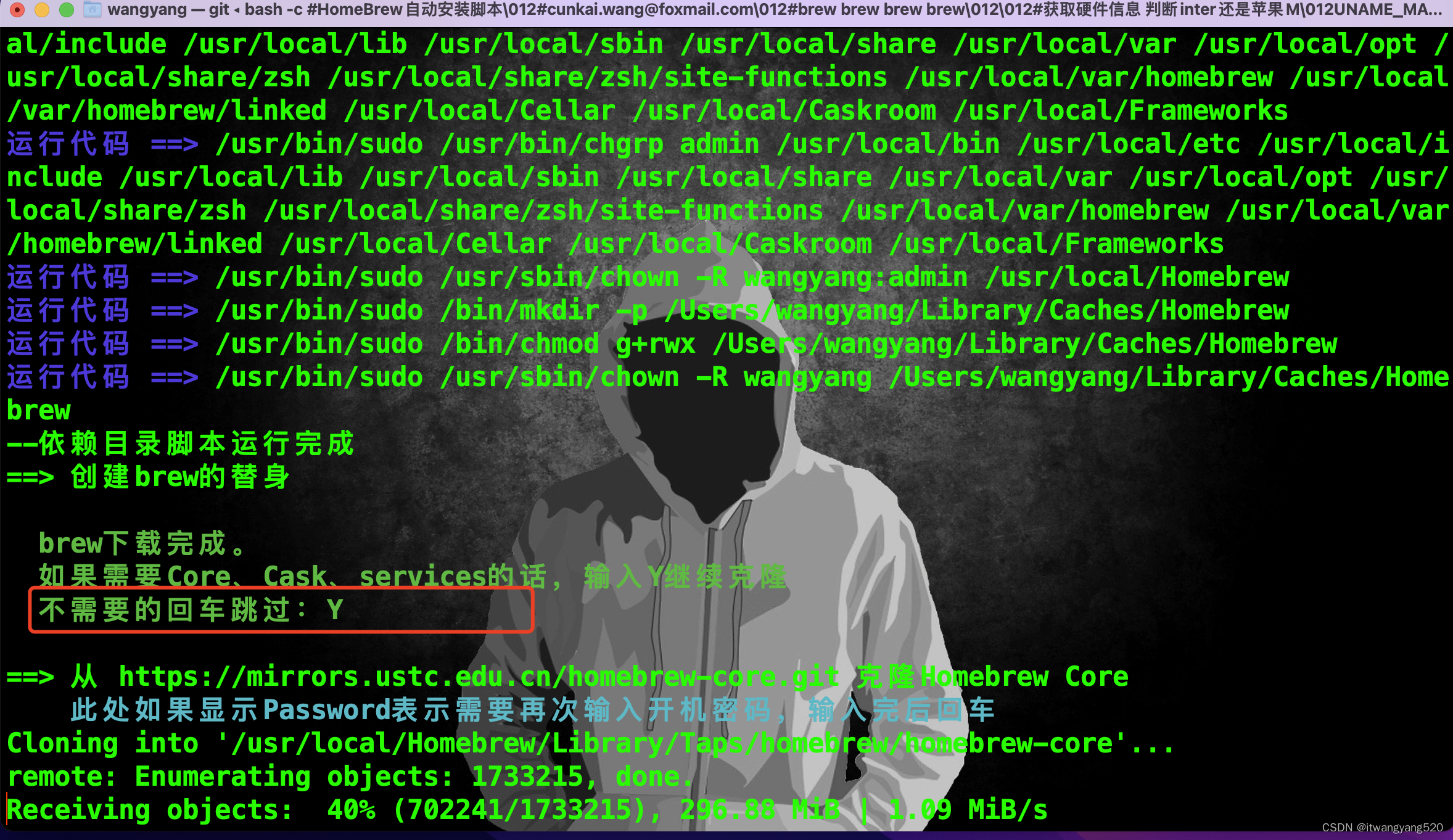

然后我们在最开始 可以知道 开起来了ssh

所以我们可以链接看看

ssh technawi@172.25.0.13

进去咯

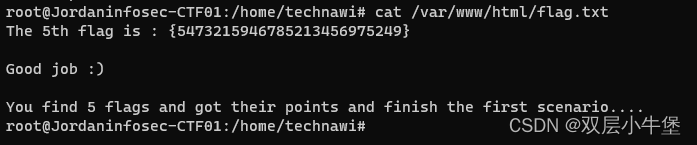

可以直接通过账号密码root

sudo su

结束

这个靶场还是很简单的