NSS [SWPUCTF 2022 新生赛]numgame

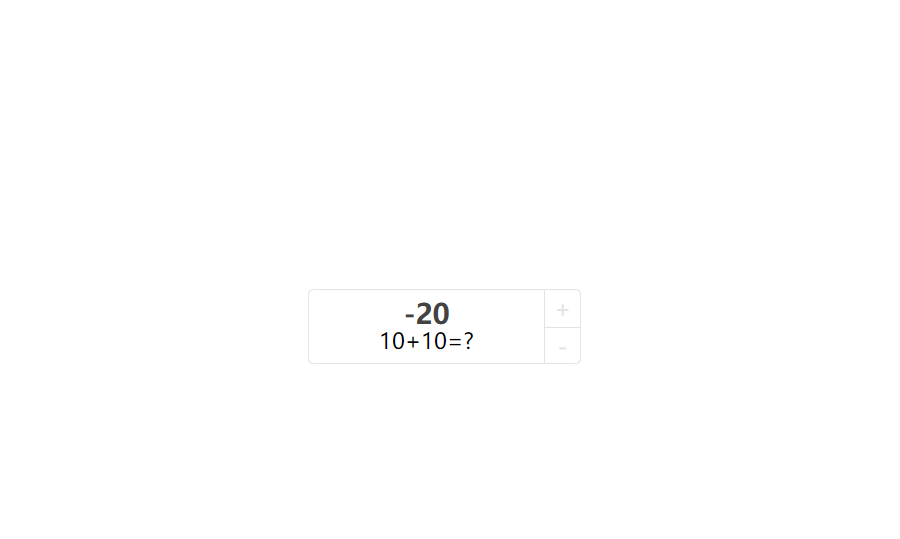

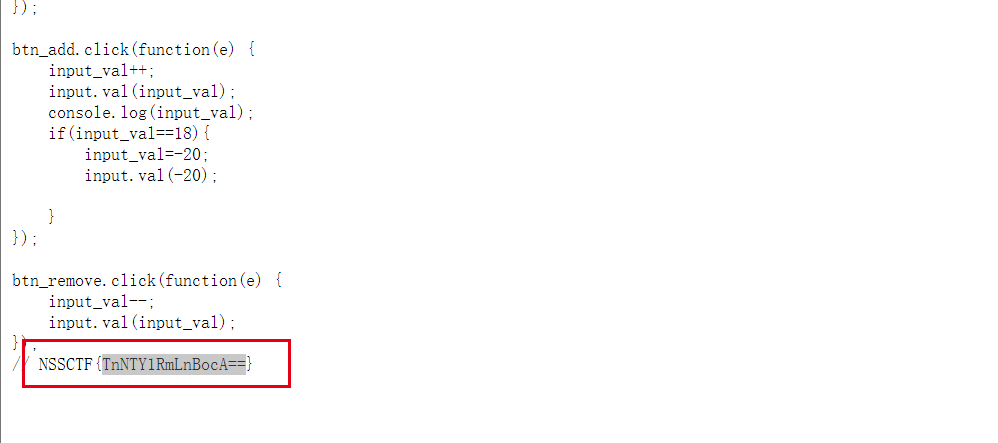

开题有一个数学表达式,试了一下不可能+/-到正确的答案。

view-source:查看源码

解码之后是一个路由/NsScTf.php,访问一下得到了真正的源码。

访问一下/hint2.php

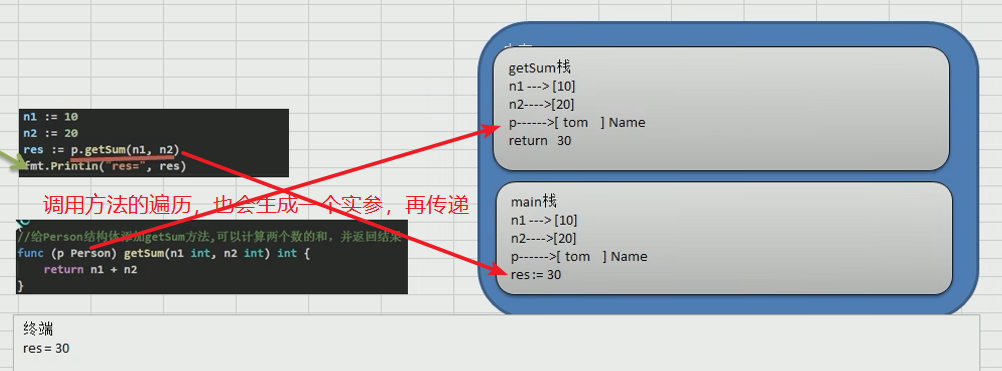

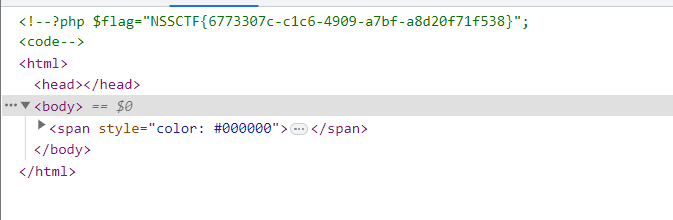

call_user_func():把第一个参数作为回调函数调用

preg_match("/n|c/m",$_GET['p'], $matches):过滤字符n和c,\m模式是多行匹配。由于PHP语言本身不区分大小写,故这里可以大小写绕过。

解锁一个call_user_func()函数的新用法:call_user_func(类::类中方法)

payload:

?p=Nss::Ctf //GET

属实不理解的payload2:除了hint无迹可寻

p[0]=nss2&p[1]=ctf //POST

flag在源码里面

![[GXYCTF2019]Ping Ping Ping 1](https://img-blog.csdnimg.cn/img_convert/c1ac86996efe6e7b1b4902f852426ce9.png)