⭐️⭐️⭐️⭐️⭐️欢迎来到我的博客⭐️⭐️⭐️⭐️⭐️

🐴作者:秋无之地🐴简介:CSDN爬虫、后端、大数据领域创作者。目前从事python爬虫、后端和大数据等相关工作,主要擅长领域有:爬虫、后端、大数据开发、数据分析等。

🐴欢迎小伙伴们点赞👍🏻、收藏⭐️、留言💬

本次博客内容将讲解关于sign破解的相关知识

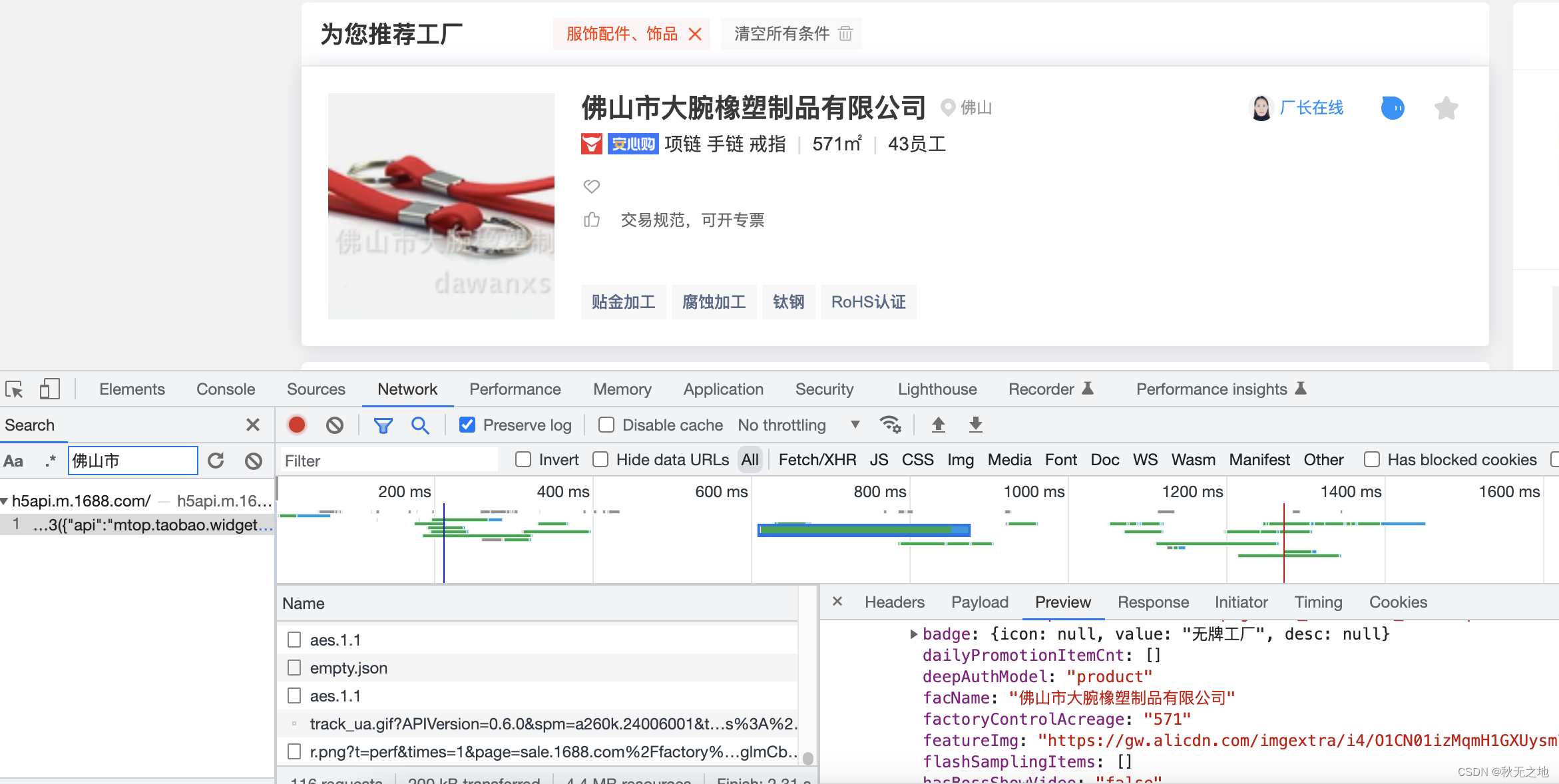

一、【需求】:获取下图中列表的信息

二、【步骤】:

1、F12打开开发者调试界面,输出关键字搜索,发现能找到接口并数据对应

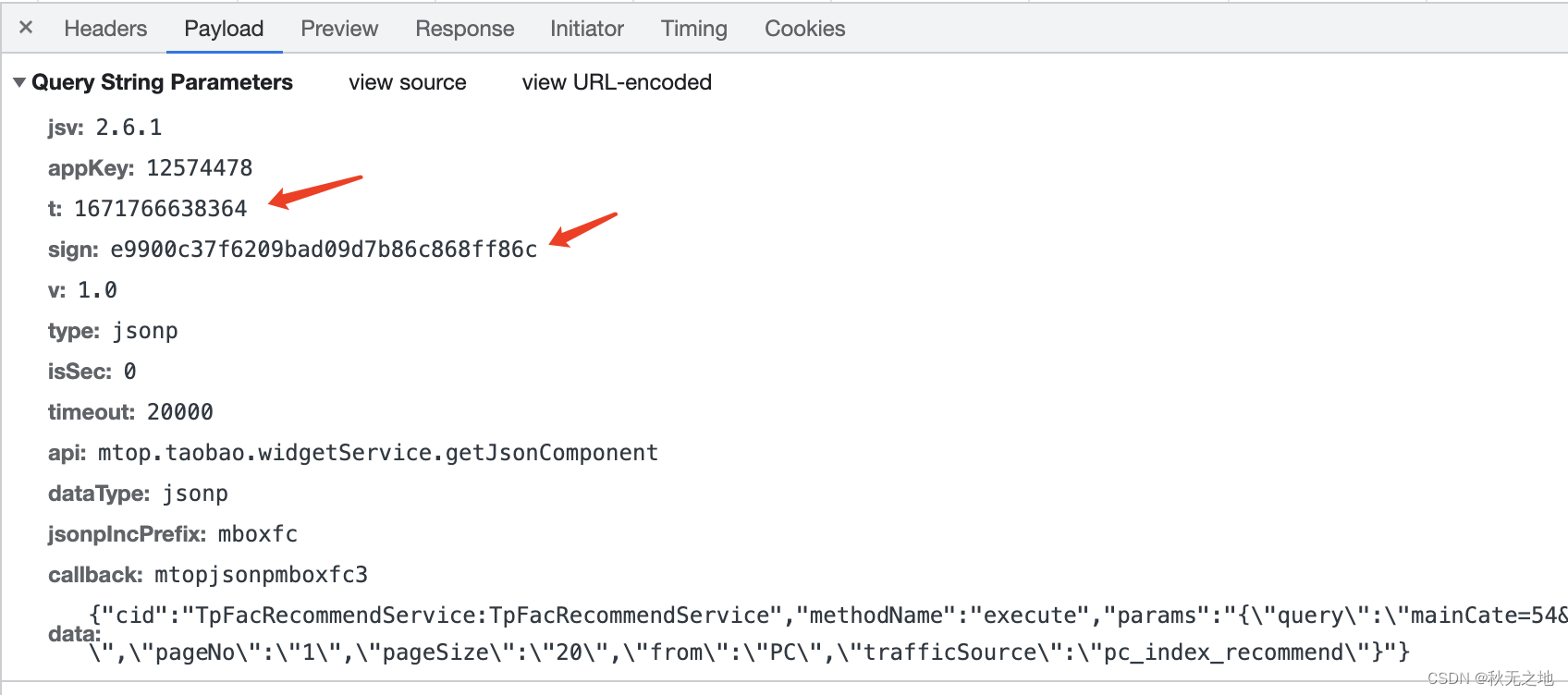

2、观察接口上的参数,发现带了签名sign

3、刷新页面,再看哪些参数发生了改变,发现只有t和sign参数,说这是个依赖时间错加密的签名算法

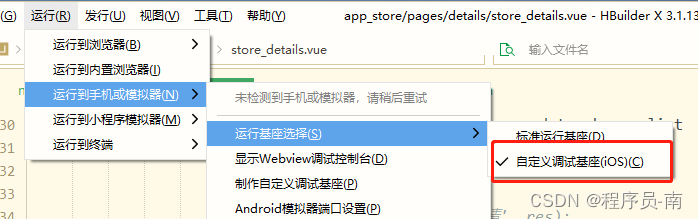

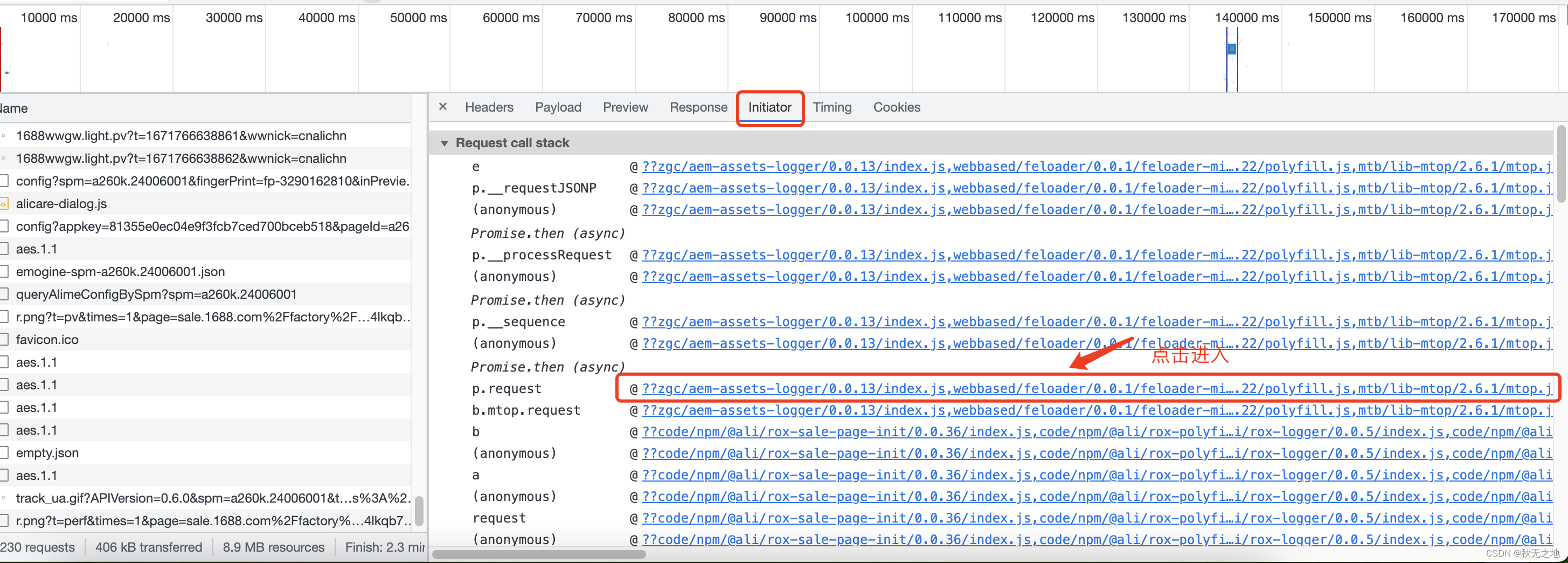

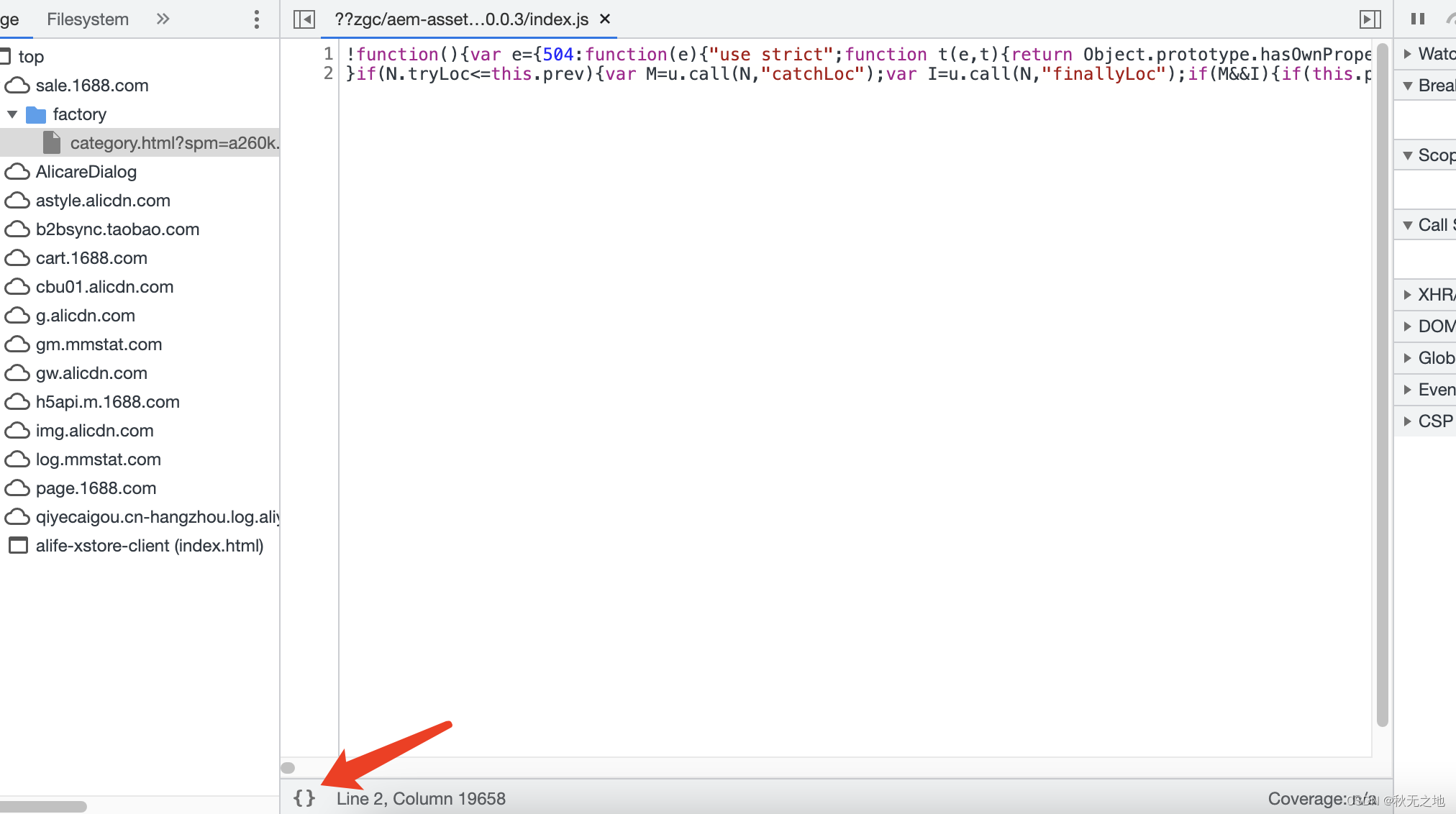

4、通过"启动器"列表,点击进入到加密算法的js文件里面,点击”{}“进行代码优化

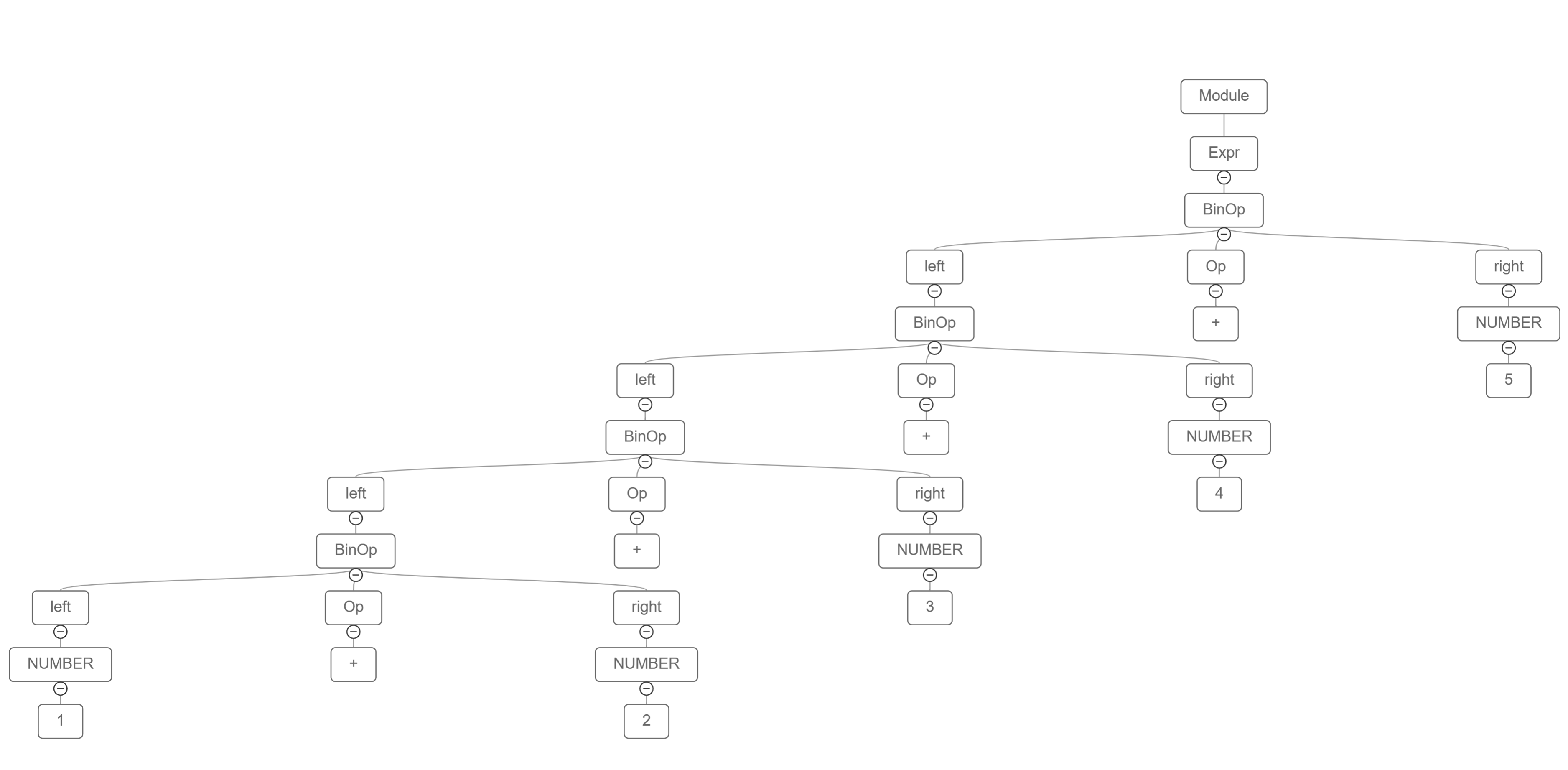

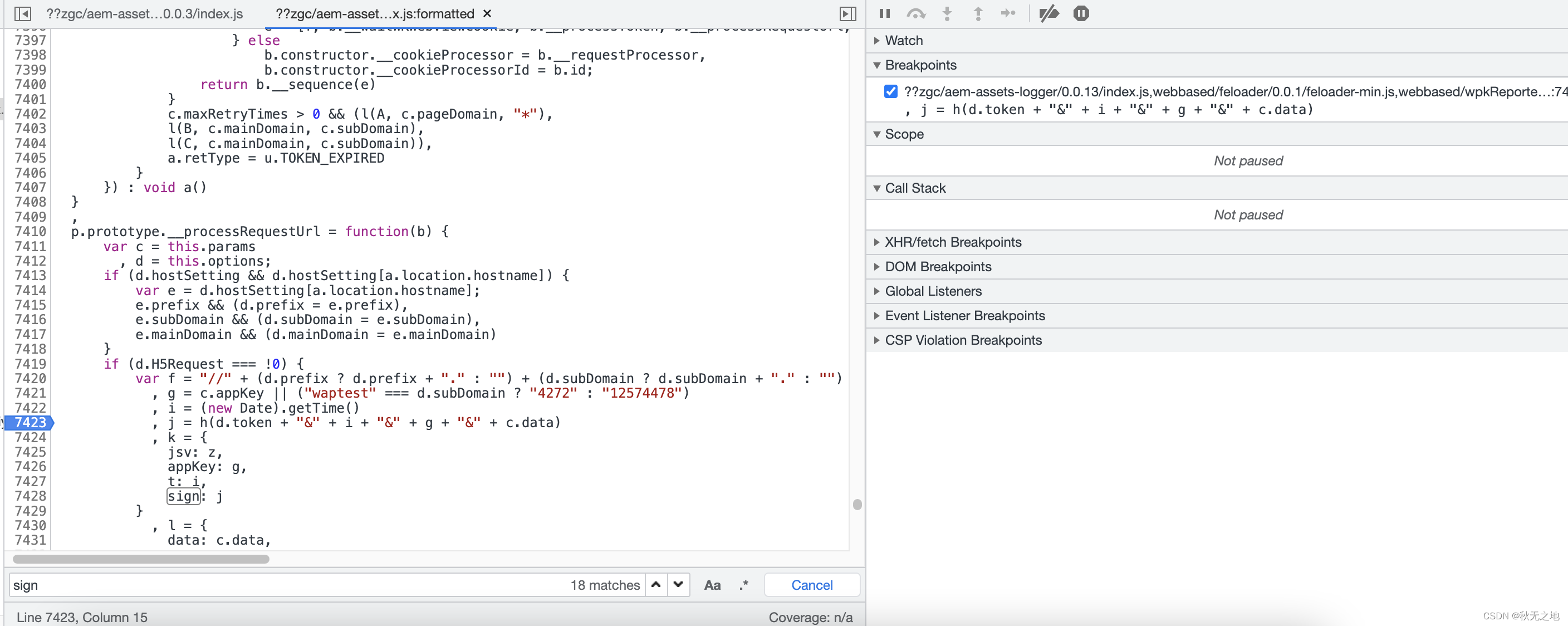

5、通过关键字”sign“搜索,找到变量生成的代码块(记住sign不可能是固定值),打上断点,准备调试

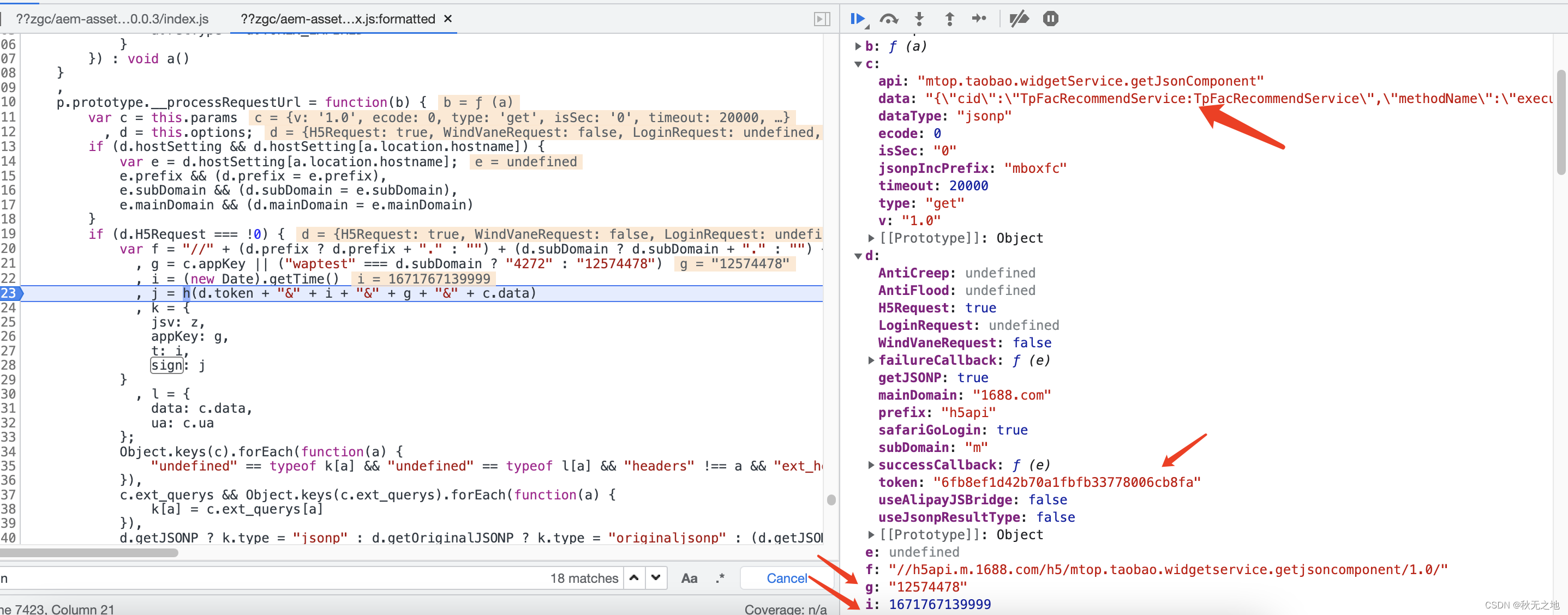

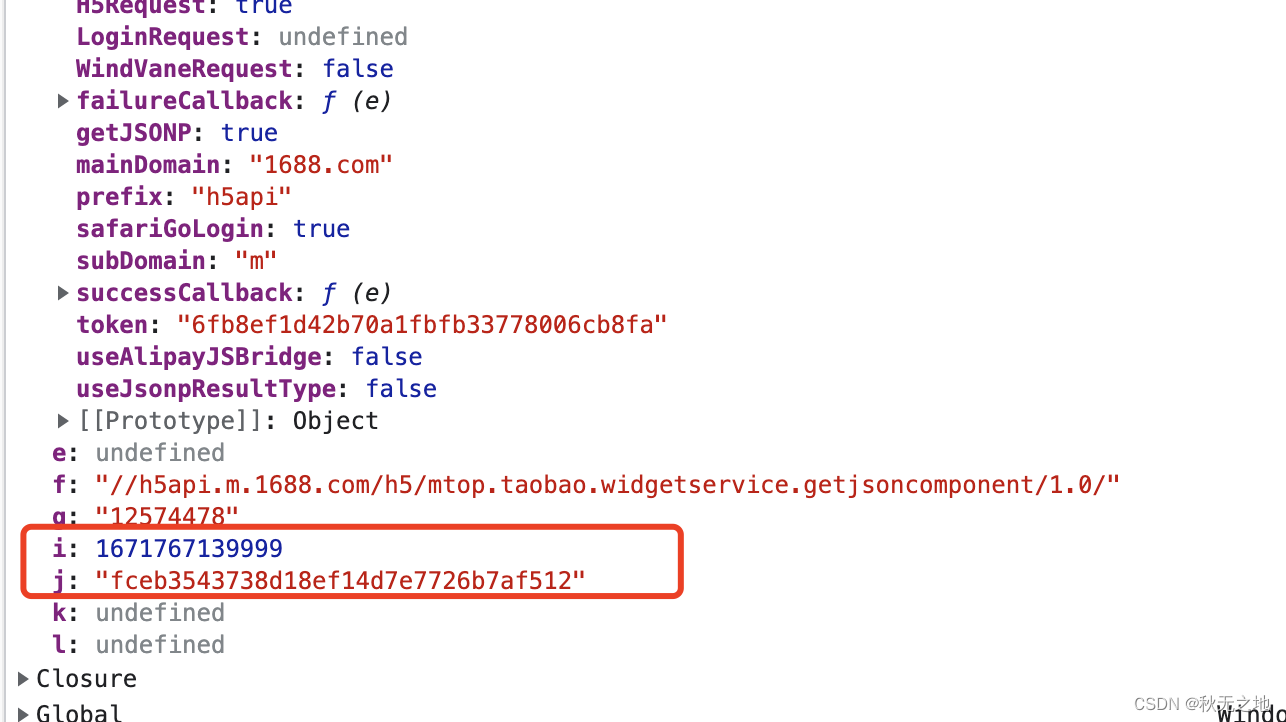

6、刷新页面,进入调试阶段,发现d.token + "&" + i + "&" + g + "&" + c.data这几个参数中,d.token和g都是固定值,i是毫秒时间戳(会变),c.data就是接口中传递的参数

6、刷新页面,进入调试阶段,发现d.token + "&" + i + "&" + g + "&" + c.data这几个参数中,d.token和g都是固定值,i是毫秒时间戳(会变),c.data就是接口中传递的参数

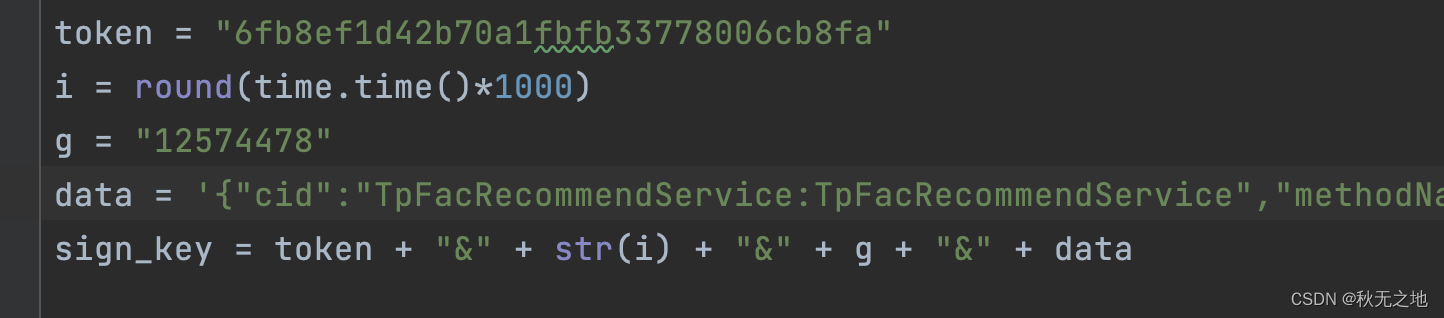

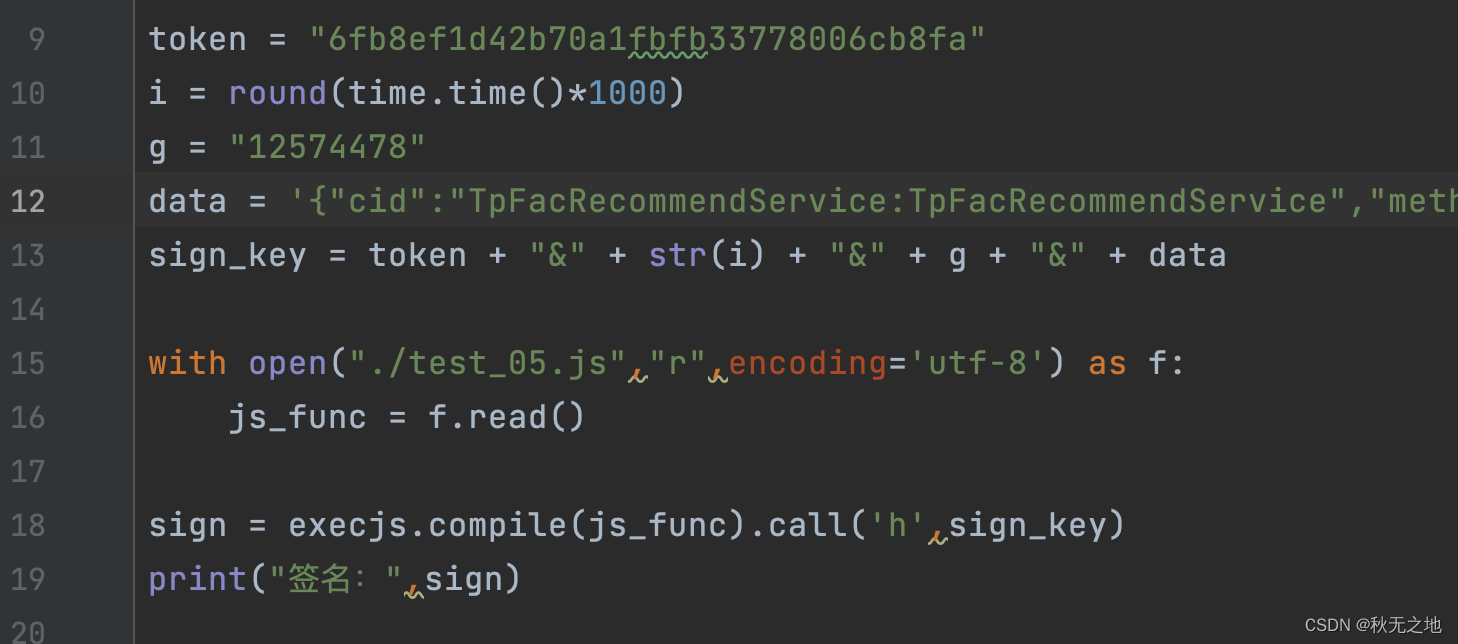

7、把”d.token + "&" + i + "&" + g + "&" + c.data“放到python中改写

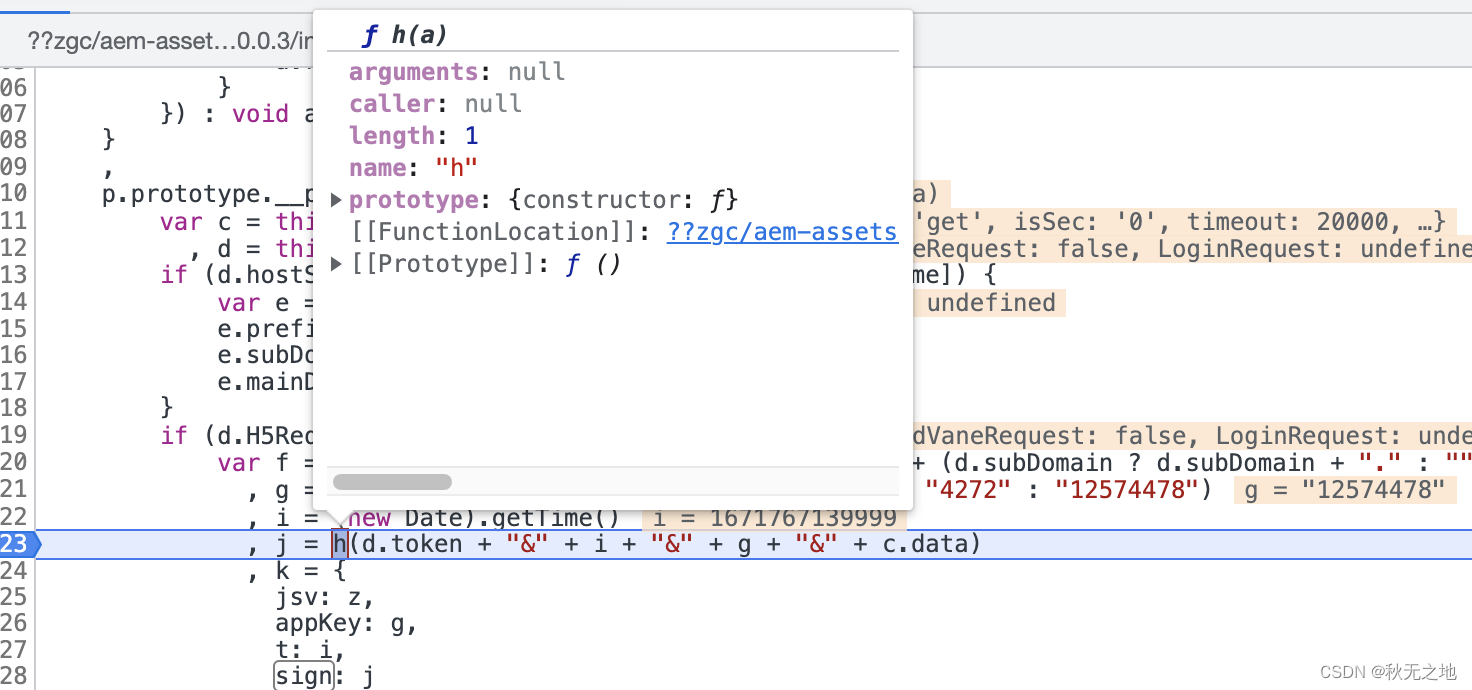

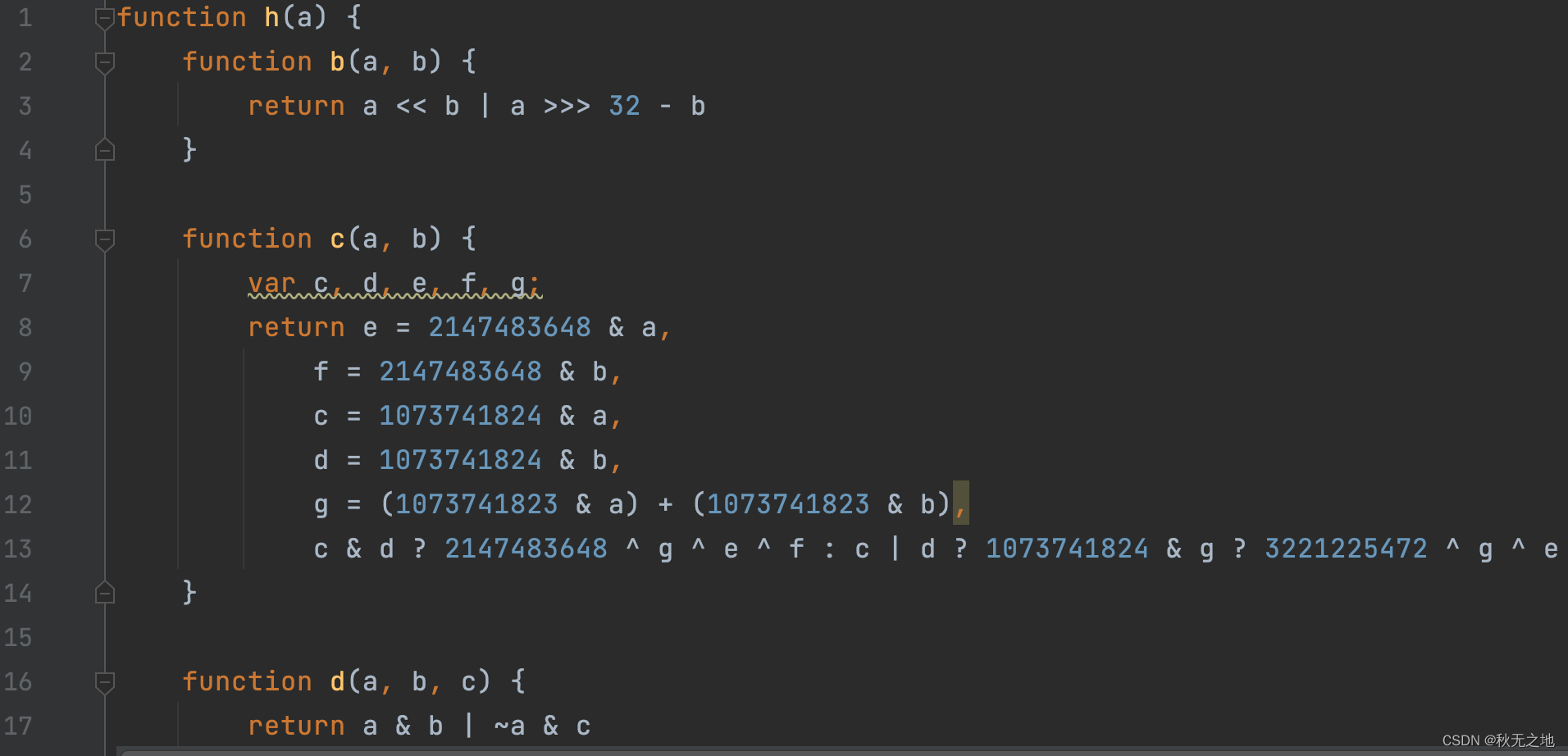

8、回到页面,看看h函数的代码,将其复制下来放到新建的Js文件中

9、在python文件中调用js文件,并将刚才的参数传进去,看看结果生成的签名如何

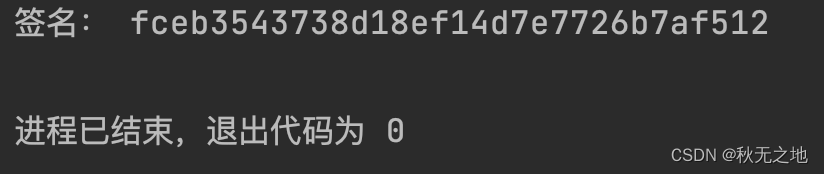

10、 回到网页中,复制调试中的t具体值,放到代码中生成签名,观察两个sign是否一样

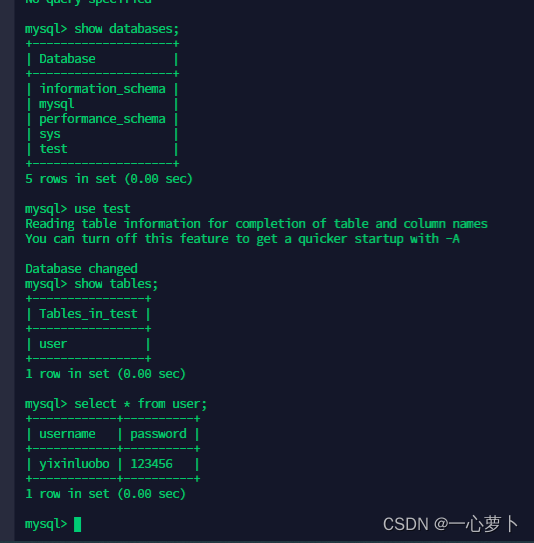

11、至此,sign已成功破解,后面用这个签名请求接口,有数据返回

至此,这次的js逆向已完成,数据已经能够获取到了。

创作不易,如果你觉得本文对你有帮助,请给个一键三连吧!万分感谢!