漏洞描述

nacos是阿里巴巴的一个开源项目,旨在帮助构建云原生应用程序和微服务平台

免责声明

技术文章仅供参考,任何个人和组织使用网络应当遵守宪法法律,遵守公共秩序,尊重社会公德,不得利用网络从事危害国家安全、荣誉和利益,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他!!

资产确定

fofa title="nacos"

漏洞复现

nacos身份绕过漏洞

nacos在默认情况下未对token.secret.key进行修改,导致攻击者可以绕过密钥认证进入后台。也就是nacos的密钥是有默认值的,其鉴权是JWT,我们知道密钥即可伪造一个恶意的JWT令牌来攻击,对于jwt加密 其实就是用了base64 密钥是写死在源码里面的 所以直接可以用jwt伪造攻击,对应就是数据包的accesstoken

1、第一种复现

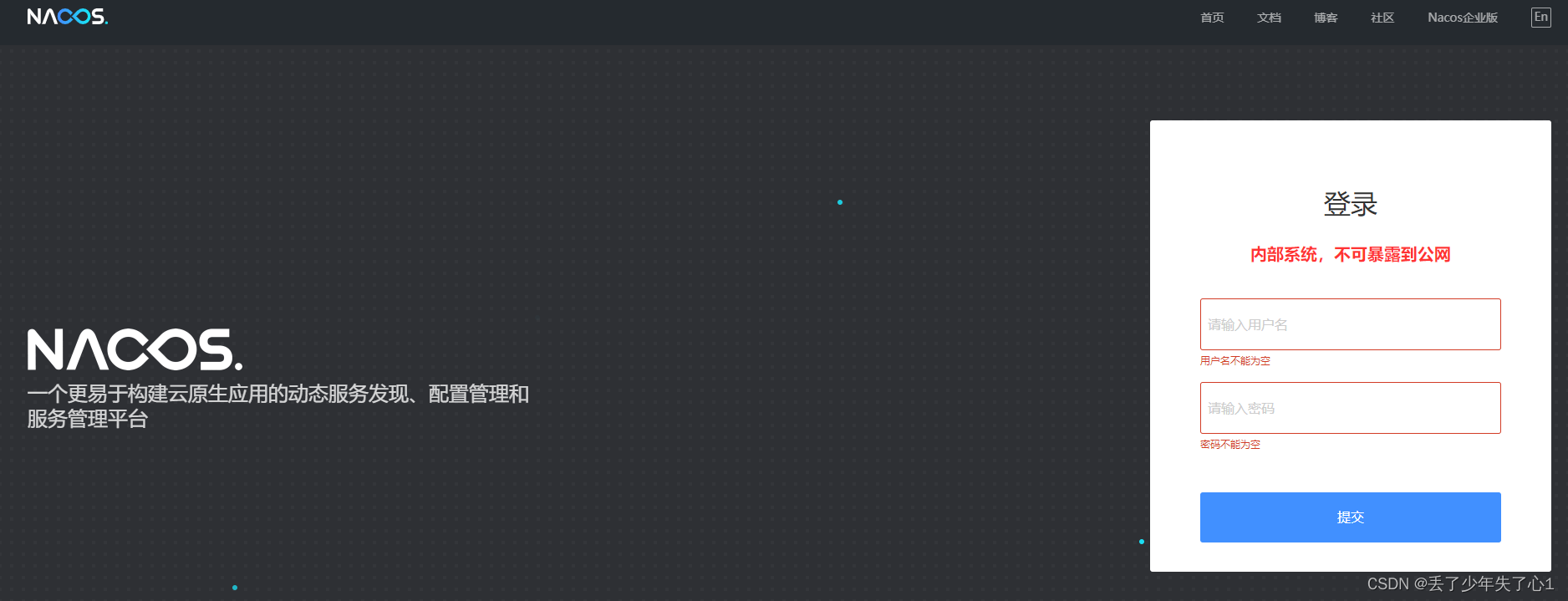

访问 http://192.168.1.128:8848/nacos/#/login

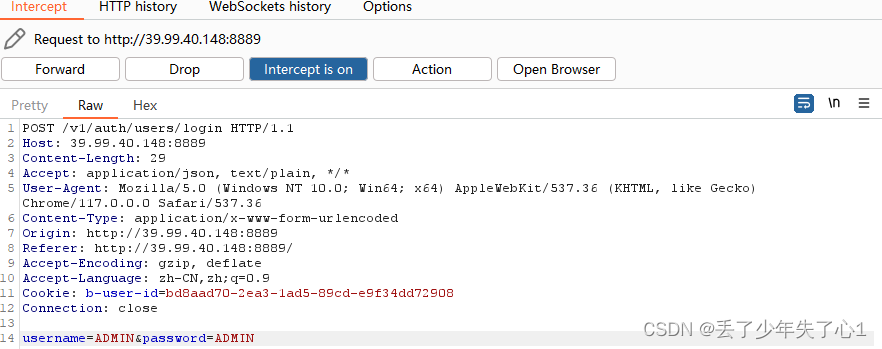

登陆抓包

拦截返回包填写poc

![2023年中国胆道镜市场规模及行业现状,一次性胆道镜市场初具规模[图]](https://img-blog.csdnimg.cn/img_convert/bea8ceb3d4521f6e1825f765cc7e45aa.png)

![NginxWebUI runCmd 远程命令执行漏洞复现 [附POC]](https://img-blog.csdnimg.cn/51874564b6624f5c8dc00e6a50d9675b.png)

![NSSCTF[SWPUCTF 2021 新生赛]hardrce(无字母RCE)](https://img-blog.csdnimg.cn/52a7022091104d55a4018486f67c6e8e.png)